Хоронить RSA-шифрование с помощью квантовых компьютеров ещё рано, выяснили российские учёные

Примерно год назад группа китайских учёных опубликовала статью, в которой сообщила о скорой смерти широко используемого метода RSA-шифрования с открытым ключом. На небольшом квантовом компьютере они показали, что взломать RSA можно с использованием меньшего числа кубитов, чем длина ключа. В этом таилась колоссальная угроза безопасности критически важным данным, что нужно было изучить. Всё оказалось не так просто.

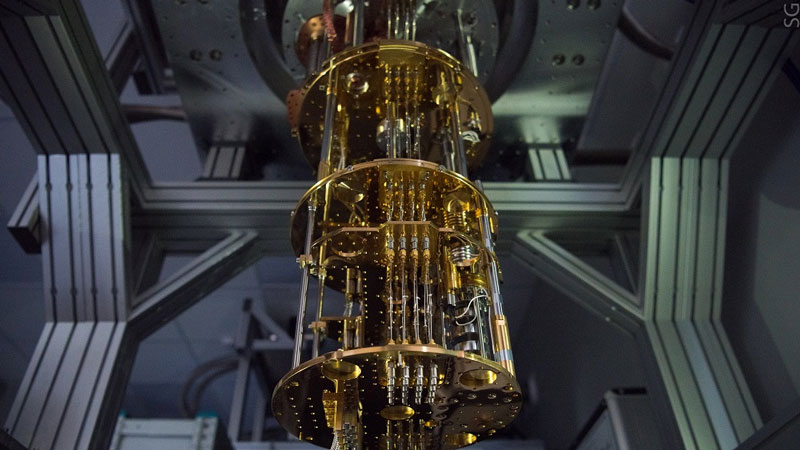

Источник изображения: НИТУ МИСИС

Анализом работы китайских коллег занялась группа учёных Университета МИСИС, РКЦ и «Сбера». Считается, что большинство используемых в настоящее время криптосистем с открытым ключом защищены от атак через обычные компьютеры, но могут быть уязвимы для квантовых платформ. Поскольку компания IBM уже представила 433-кубитовый квантовый процессор Osprey, то ключ RSA-2048 теоретически может быть взломан в любой момент. В работе китайских специалистов доказывалось, что для этого хватит 372 кубитов, а не 20 млн, как считалось ранее.

Китайские исследователи использовали 10-кубитную платформу для разложения на простые множители (факторизацию) 48-битового ключа.

«Основываясь на классическом методе факторизации Шнорра, авторы используют квантовое ускорение для решения задачи поиска короткого вектора в решётке (SVP, shortest vector problem) небольшой размерности — что позволило им сделать сенсационное заявление о том, что для факторизации, т.е. разложения большого числа на множители, требуется меньше кубитов, чем его длина, а также квантовые схемы меньшей глубины, чем считалось ранее», — поясняют в пресс-релизе представители НИТУ МИСИС.

Российские исследователи пришли к выводу, что алгоритм коллег нерабочий из-за «подводных камней» в классической части и сложности реализации квантовой.

«Метод Шнорра не имеет точной оценки сложности. Основная трудность заключается не в решении одной кратчайшей векторной задачи, а в правильном подборе и решении множества таких задач. Из этого следует, что этот способ, вероятно, не подходит для чисел RSA таких размеров, которые используются в современной криптографии», — сказал Алексей Федоров, директор Института физики и квантовой инженерии НИТУ МИСИС, руководитель научной группы «Квантовые информационные технологии» РКЦ.

Предложенный китайскими учёными метод даёт только приближённое решение задачи, которое можно легко получить для небольших чисел и маленьких решёток, но практически невозможно для реальных длинных ключей, что российские учёные подробно объяснили в статье в журнале IEEE Access (ссылка на arxiv.org).

В то же время российские учёные рекомендуют не расслабляться, а готовиться к постквантовой криптографии. Появляются новые платформы и новые алгоритмы, и в один не очень прекрасный день окажется, что надёжные ещё вчера RSA-ключи вдруг перестали защищать ваши данные.