Домашний роутер: «Полностью ломай! Ломай меня полностью!»

99 little bugs in the code

Take one down, patch it around

117 little bugs in the code

via @irqed

Вы что, всерьёз подумали о том, что мы сейчас расскажем, как легко и быстро «вычислить по IP» недруга и отсыпать ему виртуальных пинков? Отнюдь, мы просто напомним читателям о нескольких банальнейших советах по повышению защиты домашних роутеров от взлома, а на закуску добавим пару мыслей на тему (без)опасности современного мира.

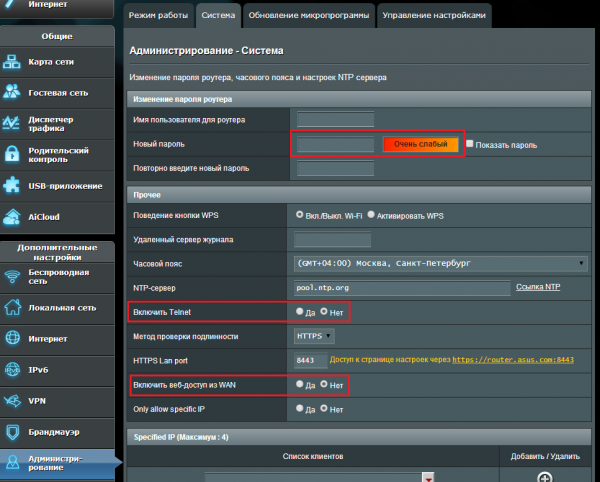

Вообще-то началось всё с обсуждения очередного «взлома» домашних роутеров, в результате которого у пользователей утянули деньги с электронных кошельков. Виноваты, в первую очередь, сами пользователи, которые не удосужились поменять пароль для доступа к веб-интерфейсу с admin или password на что-нибудь более сложное. А ведь нынче уже во многих прошивках при первоначальной настройке предлагается задать этот пароль и даже показывается степень его надёжности, да и доступ к веб-интерфейсу или удалённой консоли (Telnet, SSH) из внешней Сети по умолчанию стали отключать. Не поленитесь лишний раз проверить эти параметры и подкорректировать их. Это же касается и всех других «торчащих» наружу служб, которыми обильно сдобрены современные роутеры, — серверов FTP/SMB, облачных сервисов, VPN, принт-сервера, IP-камеры, интерфейсов «умного дома» и так далее. Всё это тоже должно быть надёжно защищено хотя бы стойким паролем, который надо регулярно менять, а иначе всё это добро довольно быстро ломается простым перебором. Еще раз напомним, что нельзя использовать одинаковые пароли в разных местах.

К чему это приводит? Ну, к примеру, пять лет назад «внезапно» обнаружился настоящий ботнет Psyb0t. Сколько подобных ботнетов или просто уязвимых роутеров было и есть на просторах Сети, не знает, наверное, никто. Если интересно, можете сами помучить поисковики на эту тему. Для осознания всей глубины падения начать лучше всего с сервиса Shodan. Это такая специализированная поисковая машина, которая рыщет в Сети и выявляет доступные всему миру сетевые устройства и сервисы, уже перечисленные нами выше. Пожалуй, самое популярное развлечение — это просмотр чужих камер да отправка на печать всяких непристойностей незадачливым пользователям, которые поставили простой пароль или решили вообще обойтись без него.

Меняем логин и пароль для доступа к веб-интерфейсу

Второй важный момент — это надёжный и регулярно обновляющийся пароль не только для веб-интерфейса, но и к вашей сети Wi-Fi. Советов по их созданию в Интернете масса. Базовые элементы таковы: длина хотя бы с десяток-другой символов, по возможности бессмысленный набор больших и маленьких букв вперемешку с цифрами, а также исключение любых осмысленных слов. Также следует отказаться от использования паролей к Wi-Fi, которые по умолчанию установлены производителем. Они либо всегда одинаковы, либо частенько генерируются по заранее известному шаблону. Ни при каких условиях нельзя использовать алгоритм шифрования, отличный от WPA2. Все предыдущие алгоритмы (WEP, WPA) очень легко взламываются. Это касается и гостевых точек доступа, которые лучше вообще не использовать или хотя бы сделать изолированными от основной локальной сети, если такая функция поддерживается роутером. Следующий этап защиты — отключение функции WPS с использованием цифрового PIN-кода, которая по умолчанию включена в большинстве роутеров. Да, сейчас во многих прошивках уже встроены различные методы защиты от атак на WPS, что, однако, никому не мешает продавать готовые устройства для взлома WPS. Есть и множество других советов по повышению защиты своей домашней сети. Например, полезны выход из веб-интерфейса после завершения настроек, а не просто закрытие вкладки в браузере или же смена адресации в локальной сети со стандартных вариантов 192.168.0.0 или 192.168.1.0 на любую другую частную подсеть.

Включаем шифрование WPA2 и задаём надёжный пароль сети Wi-Fi

Но самое простое — это всё-таки регулярное обновление прошивки. При этом лучше не полагаться на встроенные средства автообновления ПО роутера, а самостоятельно регулярно проверять наличие свежих сборок на сайте производителя. Отдельная проблема с оборудованием, полученным от интернет-провайдера. Такие маршрутизаторы, во-первых, могут удалённо управляться самим оператором, а во-вторых, пользователям зачастую запрещено вносить изменения в настройки. Ситуация усугубляется тем, что и пароль для доступа к настройкам, и пароль на Wi-Fi нередко опять-таки создаются по шаблону, который легко вычислить. При этом зачастую в таких устройствах используются собственные варианты прошивок, ошибки в которых могут оставаться очень долгое время.

А какие там могут быть ошибки? О, да тут всего не перечислить! Для начала можете поискать информацию здесь, здесь или здесь по ключевому слову router. Если вам этого недостаточно, то опять-таки идём в любой поисковик и задаём запрос в духе «роутер уязвимость» и «router vulnerability» или «взлом роутера» и «router hack». В общем, дыр в прошивках хватает. Дыр или всё-таки аккуратно проделанных технологических отверстий? К сожалению, разработчики ПО нередко исповедуют подход security through obscurity («безопасность через неясность»), а всё тайное, как известно, рано или поздно становится явным. И хорошо, если рано, потому что в реальности подобные дыры могут мирно ждать своего часа не один год. Или не ждать, ибо злоумышленники могли по-тихому воспользоваться подобными бэкдорами или просто ошибками не один раз.

Меняем локальную подсеть

Чисто теоретически могут помочь альтернативные прошивки с открытым исходным кодом. Впрочем, тема прошивок настолько богата, что мы обязательно как-нибудь посвятим ей отдельный материал. А пока вспомним вот такое древнее исследование, в котором утверждается на примере ядра Linux, что в opensource-продуктах намного меньше ошибок. В ядре в среднем 0,17 ошибки на 1000 строк кода, а в закрытом ПО имеется 20-30 ошибок на тот же объём кода. На самом деле это практически ни о чём не говорит, потому что всего один критический баг может «стоить» в разы дороже, чем сотни мелких брешей в коде. Тем более тут тоже встречаются ошибки, которые живут четверть века, а то и больше. Глянешь — сердце кровью обливается! Так что альтернативные прошивки — тоже не панацея.

Что же делать? Расслабиться, включить любимую музыку, выпить чашечку чая… Ой, кажется это не те советы! Или те? По большому-то счёту никак повлиять на эти скрытые дыры нельзя, а самый лучший способ защититься от взлома — это вытащить шнур питания из роутера или сразу же из ПК. А ещё лучше выкинуть всё это добро на помойку и уехать жить в деревню натуральным хозяйством.

Отключаем WPS

Вот он, рецепт счастья! Если серьёзно, то надо просто смириться с тем, что всё вокруг потенциально уязвимо. Нет тут никаких теорий заговора и загадочного Большого Брата, а если есть, то уж точно не во вселенском масштабе. Это, конечно, не отменяет принципа «Если у вас нет паранойи, то это не значит, что за вами никто не следит», и элементарными правилами информационной безопасности пренебрегать не стоит. Однако же задумайтесь — мы ведь давно променяли безопасность на комфорт. Вам не нравятся УЭК и электронные паспорта? Но послушайте, это ведь так удобно! Вам не нравятся отличная система внутривенного питания и новейший нейроинтерфейс? Но послушайте, это ведь так удобно! Вам не нравятся… А никого уже не волнует, что вам что-то не нравится! Привет, неолуддиты! ПрuвEt#$5@*\..+.. .. ..