⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Брокер-из-тени, или Шпионское аукцион-шоу

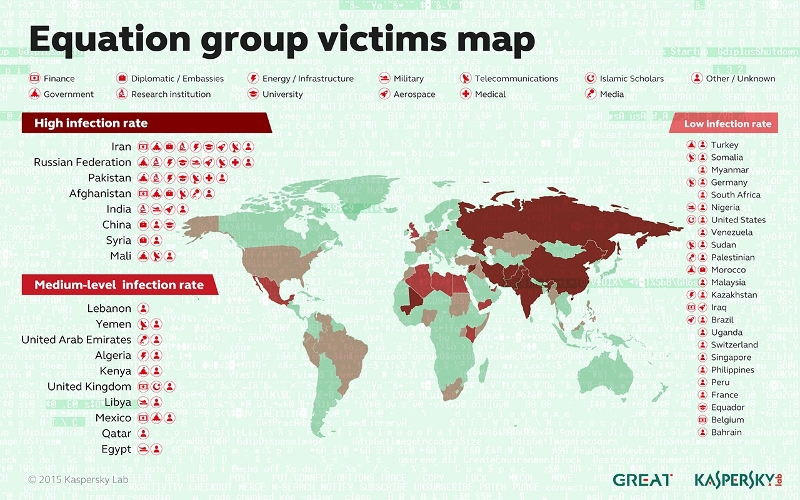

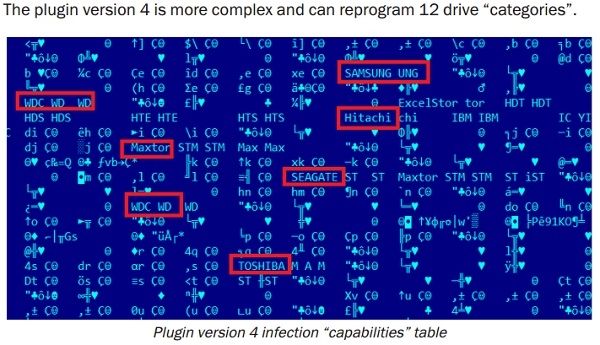

⇡#«Чёрная суббота»В субботу 13-го августа 2016 у Агентства национальной безопасности США случился на редкость отвратительный день. Все остальные, правда, узнали об этом далеко не сразу, а лишь после выходных. В понедельник 15-го числа Микко Хиппонен, известный в мире специалист по компьютерной безопасности и глава финской компании F-Secure, привлек внимание сообщества к весьма чуднóй публикации, одновременно размещенной сразу на нескольких сайтах Интернета неведомо кем, но под именем The Shadow Brokers. .jpg) Необычным в публикации было всё. От комично ломаного английского, напоминающего речь туземцев-дикарей, до чрезвычайно занятных файлов, сопровождавших это послание и предложенных публике для ознакомления в условиях странного аукциона. В переложении на русский начало объявления выглядит примерно так: !!! Вниманию правительственных спонсоров кибер-вооружений и тех, кто на этом наживается !!! Сколько вы заплатить за кибер-вооружения врагов? Не за тех вредоносов, что вы находить в сетях. За полный инструментарий от государственного спонсора – атаки плюс защита? Мы находить кибервооружения, сделанные создателями stuxnet, duqu, flame. Касперский называть их Equation Group. Мы следить за трафиком Equation Group. Мы находить массив исходников Equation Group. Мы хакать Equation Group. Мы находить много, много кибервооружений Equation Group. Вы видеть картинки. Некоторые из файлов Equation Group мы давать вам бесплатно, смотрите. Это хорошее доказательство, не так ли? Вы получать удовольствие!!! Вы взламывать много вещей. Вы обнаруживать много вторжений. Вы писать много слов. Но это не все, самые лучшие файлы мы выставлять на аукцион... Поскольку в мире инфобезопасности всем мало-мальски осведомленным людям известно, что под нейтрально-безликим названием Equation Group на самом деле подразумевается хакерское подразделение АНБ США, то из публикации выходило вот что. Некая абсолютно безвестная прежде группа хакеров-подпольщиков, называющих себя Shadow Brokers, то есть «Теневые брокеры», решила бросить дерзкий вызов всемогущей американской спецслужбе.  Shadow Brokers не только объявила изумленному миру о похищении у АНБ арсенала наиболее ценных их шпионских разработок, но и предложила всем желающим купить это технологическое волшебство – на условиях совершенно дико устроенного аукциона. Когда каждый из потенциальных покупателей шлет продавцам столько биткойнов, сколько готов заплатить, а продавцы присваивают деньги и дожидаются, когда им кто-нибудь заплатит еще больше. Все полученные на этих странных торгах биткойны «теневые брокеры» оставляют себе, когда этот аукцион заканчивать, они будут решать сами, а финальным покупателям, заплатившим больше всех, тайно передадут криптоключ к сотням мегабайт «самых интересных» файлов. Или же – другой вариант – ключ доступа будет открыто опубликован для всех, если общая сумма ставок на торгах достигнет 1 миллиона биткойнов (свыше полумиллиарда долларов согласно текущему курсу)... По набору внешних признаков всё это мероприятие очень походило на шутовское кривлянье или чей-то глупый розыгрыш. Но вот только множество файлов, предоставленных «брокерами» в качестве доказательства – около 300 мегабайт исходных кодов – оказалось действительно суперсекретным хакинг-инструментарием АНБ США. Причем проверили это очень быстро – специалистам понадобилось около суток, чтобы удостовериться в подлинности документов и эффективности шпионских программ в деле. И дабы не только специалистам, но и всем остальным стало понятнее, сколь велики масштабы нового провала для США вообще и для американской разведки в частности, надо хотя бы вкратце дать подробности и пояснения, что же это такое – Equation Group. ⇡#«Всемогущие боги» кибервселеннойВ феврале 2015 года флагманом российской и мировой антивирусной индустрии, компанией Kaspersky Lab, был опубликован большой аналитический отчет о незримой деятельности необычайно мощной силы в мире вредоносных программ. Таинственная команда умельцев получила в отчете имя Equation Group, то есть «Группа Уравнений» – из-за интенсивного применения ими алгоритмов шифрования, продвинутых методов маскирования своей деятельности и массы прочих изощренных технологий.  К началу 2015 в Kaspersky Lab было задокументировано свыше полутысячи историй заражения от Equation Group по меньшей мере в 42 разных странах. Среди наиболее густо зараженных государств оказались Иран, Россия, Пакистан, Афганистан, Индия, Китай и Сирия, но в целом характерные следы инфекции были выявлены практически на всех континентах. Объектами же атак для Equation Group становились правительственные и финансовые, дипломатические и военные структуры страны, транспорт, энергетический и нефтегазовый секторы индустрии, телекоммуникационные фирмы и средства массовой информации, аэрокосмическая индустрия, ядерные исследования и нанотехнологии, ну и так далее. Спектр интересов у этих шпионов чрезвычайно широк. В «Лаборатории Касперского» всегда очень строго следят за тем, чтобы находиться как можно дальше от политики, концентрируясь на технических проблемах инфобезопасности. Поэтому там никогда напрямую не говорят, что Equation Group – это Агентство национальной безопасности США. Но коль скоро все обнаруженные аналитиками факты свидетельствуют, что программы от Equation Group летают как от АНБ, выглядят как от АНБ и действуют как от АНБ, то ни у кого из профессионалов с самого начала не было сомнений, что это АНБ и есть. Как бы оно там ни именовалось, в «Лаборатории Касперского» вполне отчетливо констатировали, что Equation Group – «это такой актер на сцене угроз, который по своему масштабу, в терминах сложности и изощренности своих технологий превосходит все известные прежде угрозы; причем действует эта группа на сцене уже почти два десятилетия»... Поскольку же, помимо мощных средств маскировки, в программные инструменты Equation Group встроен механизм самоуничтожения, исследователи обоснованно предполагают, что на самом деле им удалось поскрести лишь самую верхушку этого айсберга. Так что реальное количество организаций и ведомств, ставших жертвами подобной инфекции, исчисляется как минимум десятками тысяч.  Чрезвычайно длинный перечень почти сверхъестественных технических возможностей, которые демонстрируют шпионские программы Equation Group, свидетельствует как об огромном опыте в подобных делах, так и о практически неограниченных ресурсах их создателей. Для примера, в частности, можно упомянуть такие вещи. Использование виртуальной файловой системы и виртуальной ОС, незримо работающих в зараженном компьютере параллельно с основной операционной системой. Шифрование вредоносных файлов и размещение их во множестве ветвей Windows-реестра, что делало невозможным выявление заражения с помощью стандартного антивирусного ПО. Множество свидетельств компрометации не только Windows-компьютеров, но и Linux-машин, а также Apple-систем, работающих под iOS и OS X. Использование широко разветвленной инфраструктуры для задач C2, то есть «команд и контроля», включающей в себя работу свыше 300 интернет-доменов и сотни серверов. Развитые возможности по заражению, картографированию и автономной работе даже в тех сетях, которые для безопасности физически отделены от Интернета «воздушным зазором» (air gap). Помимо множества установленных соответствий в кодах уже известных программ спецслужб вроде Stuxnet и Flame, с одной стороны, и программ Equation Group — с другой, есть тут еще один очень важный момент – программно-аппаратный. Разработчики этой супер-группы обладают таким инженерным опытом и арсеналом средств, который возможен лишь для организации, щедро финансируемой богатейшим государством планеты. Из сверхсекретного каталога знаменитого хакерского подразделения АНБ под названием TAO (Tailored Access Operations), средь общего шума слитого кем-то в массы на волне разоблачений от Эдварда Сноудена, теоретически уже было известно о внушительном множестве прошивок, которыми шпионы перепрограммируют компьютерные чипы для заражения оборудования на особо глубоком уровне. Ну а аналитики Kaspersky Lab обнаружили эти вещи непосредственно на практике. Сильно поразившись, надо сказать, открывшимся им вещам. В отчете об Equation Group, в частности, кратко описана одна из «вредоносных платформ» или особая плагин-подсистема, которая перезаписывает в зараженных компьютерах прошивку микросхем-контроллеров жесткого диска. В своей наиболее свежей – четвертой – на тот период версии плагин работал с 12 разными категориями накопителей разных изготовителей, включая Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba и Seagate.  Две главные функции плагина можно представить так: (а) собственно перепрограммирование прошивки жесткого диска особыми кодами Equation Group; что обеспечивает таким образом реализацию следующего пункта; (б) интерфейс для доступа к полностью скрытым от ОС секторам на диске или «хранилищу данных» для вредоноса. Самое же существенное, что такой трюк не только предоставляет шпионам невидимое и неистребимое хранилище, скрытое в недрах жесткого диска, но и обеспечивает для вредоноса высшую степень стойкости к попыткам зачистки через переформатирование диска и через переустановку ОС. Поскольку же параллельно аналогичным образом могут перепрошиваться чипы BIOS, контроллеры сетевых плат, дисплеев и так далее, заражение компьютера становится необратимым. Иначе говоря, как только подобная инфекция в систему попала, надежно вылечить машину уже практически невозможно. Так что единственный, по сути, способ избавиться от вредоноса – это выбросить компьютер. Не имея никаких гарантий, что зловред опять не заползет уже в новый аппарат... Эти и многие другие особенности в трюках умельцев привели авторов отчета к выводу, что Equation Group – это, скорее всего, самая изощренная хакерская группа в мире, технические возможности и опыт которых превосходят не только конкурентов, но и коллег, разработавших шпионское ПО Stuxnet и Flame (имеются отчетливые признаки, что все это команды разных государств): «У Equation Group, похоже, игрушки самые крутые. Время от времени они делятся ими с группой Stuxnet и с группой Flame, но в первоначальном виде они прослеживаются только у людей из Equation Group. Эта группа – определенно мастера своего дела»... Но сколь бы ни были велики мастерство и могущество шпионской супер-спецслужбы, даже это, как можно видеть, вовсе не избавляет её от серьезнейших провалов. Естественно, сразу возникает вопрос: а кто же это сумел так мощно опустить АНБ?

⇣ Содержание

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|