|

Опрос

|

реклама

Быстрый переход

«Лаборатория Касперского» запустила собственный магазин приложений

09.07.2024 [10:59],

Павел Котов

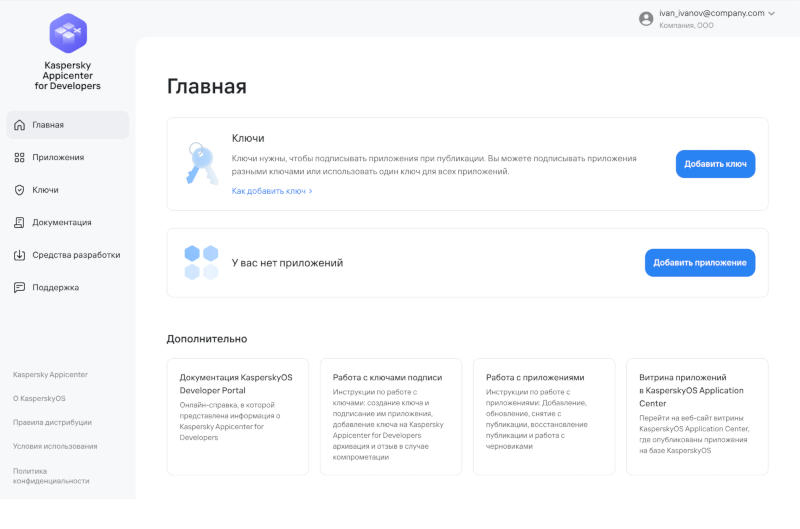

«Лаборатория Касперского» запустила магазин приложений для KasperskyOS — он получил название Kaspersky Appicenter, пишут «Ведомости» со ссылкой на представителя компании. Создавать ПО для операционной системы смогут любые сторонние разработчики, которым потребуется пройти регистрацию; пользователями KasperskyOS являются корпоративные заказчики и промышленные предприятия.

Источник изображений: os.kaspersky.ru О разработке магазина приложений для KasperskyOS стало известно в феврале прошлого года, а в апреле этого компания продемонстрировала прототип Kaspersky Appicenter. К настоящему моменту объём инвестиций в проект составил около $2 млн. На начальном этапе создание приложений можно будет вести на компьютерах под Linux, но запускаться они станут только на KasperskyOS; в перспективе разработчикам придётся полностью перейти на целевую систему. После регистрации разработчику Appicenter потребуется приобрести специальное устройство и скачать инструментарий для написания кода — сейчас это средства для создания приложений под шлюзы интернета вещей (IoT). Доход от магазина приложений «Лаборатория Касперского» намеревается получать за счёт реализации лицензий на Kaspersky Security Center — консоль для управления и мониторинга, позволяющая администрировать корпоративные устройства под управлением KasperskyOS, включая мобильные, физические и виртуальные. Первый продукт в Kaspersky Appicenter — киберимунный шлюз Kaspersky IoT Secure Gateway 3.0 (KISG) на российской аппаратной платформе Kraftway «Рубеж Н»; программную часть для него разработала компания «Адаптивные промышленные технологии» (принадлежит «Лаборатории Касперского»).  Шлюзом называется сетевое оборудование, которое собирает показатели со включённых в сеть датчиков в единую систему. С его помощью можно подключать промышленное оборудование, комплексы автоматизации и мониторинга объектов к системам обработки и хранения данных. Такое оборудование может быть востребовано в отраслях, где к кибербезопасности и надёжности IT-систем предъявляются повышенные требования: в промышленности и энергетике, на транспорте и в системах умного города. Разработчик уже подал заявку на сертификацию во ФСТЭК России. Технически KasperskyOS можно адаптировать под любые устройства, но сейчас это преимущественно IoT-шлюзы и тонкие клиенты. Чтобы магазин приложений был востребован со стороны корпоративных клиентов, необходимо присутствие в нём минимального набора ПО, которое покроет 70–80 % базовых потребностей предприятий при условии совместимости приложений друг с другом, говорят опрошенные «Ведомостями» эксперты. Необходимы офисные приложения и браузер, а промышленным предприятиям также нужны системы диспетчерского управления и сбора данных (SCADA). «Лаборатория Касперского»: персональные санкции против менеджмента не повлияют на устойчивость компании

22.06.2024 [11:50],

Владимир Мироненко

В «Лаборатории Касперского» не считают, что внесение её руководителей в санкционный список Минфина США может повлиять на устойчивость компании, пишет «Интерфакс» со ссылкой на её заявление.

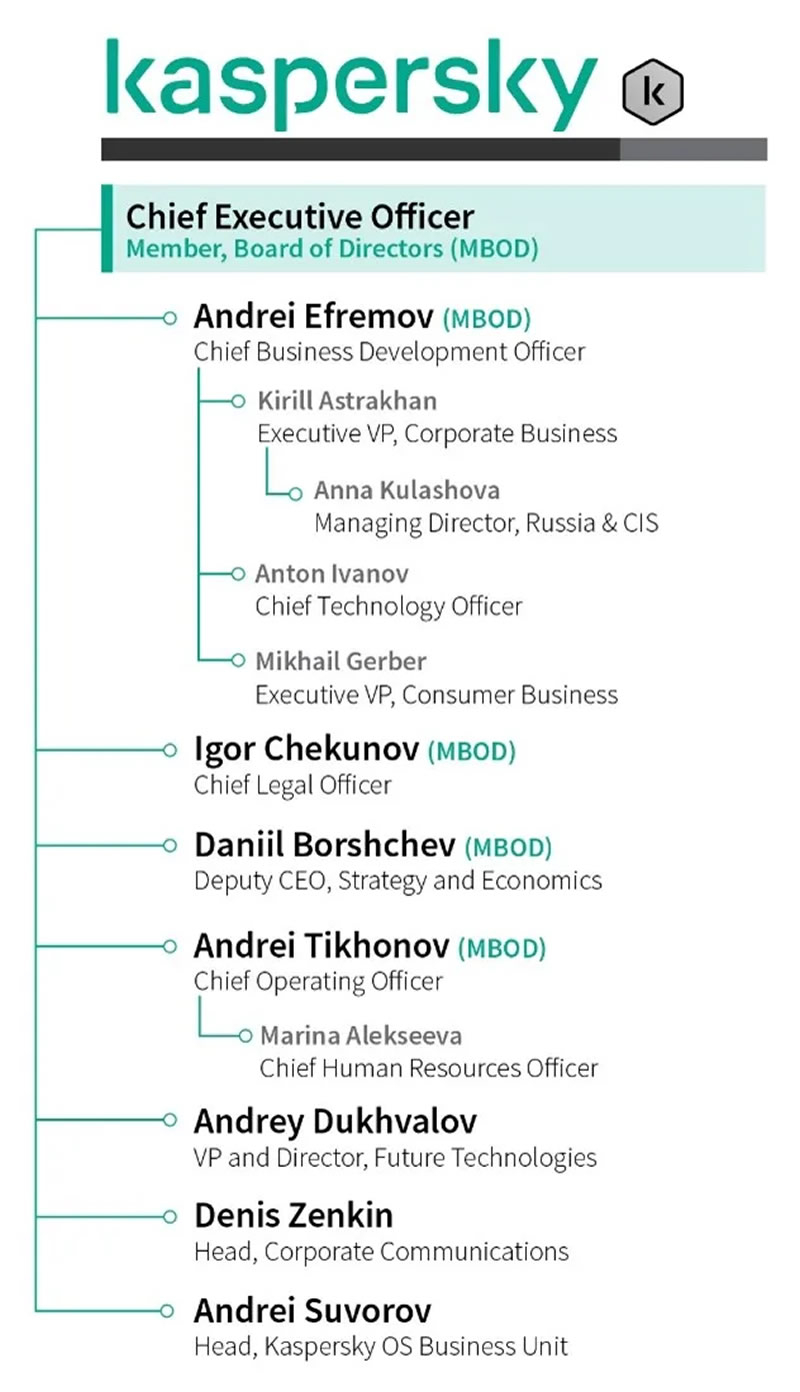

Источник изображения: kaspersky.ru «Текущий шаг не повлияет на устойчивость компании, поскольку сама “Лаборатория Касперского”, её дочерние компании и генеральный директор не включены в список OFAC», — сообщили «Интерфаксу» в компании в ответ на просьбу прокомментировать недавние решения властей США. Также в «Лаборатории Касперского» отметили, что считают введение санкций США в отношении её сотрудников необоснованным. «Этот шаг стал продолжением решений правительства США в отношении “Лаборатории Касперского”, которые были приняты в связи с текущей геополитической ситуацией и теоретическими опасениями, а не на основании всесторонней оценки целостности продуктов компании и её операционных процессов», — сообщили в компании. Ранее стало известно, что администрация президента США Джозефа Байдена готовит запрет на продажи и использования программного обеспечения «Лаборатории Касперского» на территории США в связи с угрозой национальной безопасности, объяснив эту меру тесными связями компании с российским правительством. Кроме того, Минпромторг США ввёл с 20 июля запрет на проведение любых транзакций с российской компанией. Вслед за объявлением властей США о запрете, 21 июня Управление по контролю над иностранными активами (OFAC) внесло в санкционный список 12 руководителей и топ-менеджеров «Лаборатории Касперского», отметив, что не вводило санкции против «Лаборатории Касперского», её материнских или дочерних компаний, а также основателя и гендиректора компании Евгения Касперского. США ввели персональные санкции против топ-менеджеров «Лаборатории Касперского»

22.06.2024 [00:15],

Анжелла Марина

Правительство США ввело персональные санкции против 12 руководителей высшего руководства российской компании «Лаборатория Касперского». В санкционный список попали члены совета директоров, в том числе глава по развитию бизнеса Андрей Ефремов и главный юрист Игорь Чекунов, а также руководители кадрового и технического отдела. «Данные ограничительные меры направлены на защиту пользователей интернета от потенциальных киберугроз, исходящих от компании Касперского», — заявил замминистра финансов США по вопросам терроризма и финразведки Брайан Нельсон (Brian Nelson). По его словам, США «будут предпринимать необходимые меры для привлечения к ответственности лиц, способствующих или иным образом поддерживающих неправомерную деятельность», сообщает издание TechCrunch.

Источник изображения: Techcrunch.com Санкции введены на следующий день после сообщения о полном запрете продаж программного обеспечения «Лаборатории Касперского» на территории США, вступающем в силу 20 июля. До 29 сентября компания сможет предоставлять обновления ПО существующим клиентам, однако затем американские пользователи будут лишены технической поддержки. Это сделает установленные у них антивирусные программы уязвимыми к новейшим киберугрозам. Однако представитель «Лаборатории Касперского» Сойер ВанХорн (Sawyer Van Horn) уже заявил о намерениях оспорить запрет в суде. Правительство США на протяжении нескольких лет выступало против использования российского антивируса, опасаясь, что российские спецслужбы могут использовать его как инструмент для взлома американских госучреждений и частных компаний или для нанесения иного ущерба национальной безопасности США. В 2017 году администрация президента Трампа уже запретила использование ПО «Лаборатории Касперского» в госорганах США после того, как выяснилось, что якобы российские хакеры похитили секретные файлы американской разведки с домашнего компьютера одного из подрядчиков, на котором был установлен антивирус этой компании. Новые санкции стали очередным этапом в противостоянии США и «Лабораторией Касперского», обвиняемой в сотрудничестве с российскими спецслужбами и «угрозе национальной безопасности Америки». Санкции затруднят названным руководителям создание новых компаний и фактически запретят американским клиентам и предприятиям оплачивать антивирусное ПО. Ранее в этом году правительство США ввело аналогичный запрет против производителя шпионского ПО Intellexa и его основателя. Управление по контролю над иностранными активами (OFAC) отметило, что не ввело санкции против «Лаборатории Касперского», её материнских или дочерних компаний, а также основателя и генерального директора компании Евгения Касперского. США запретят использовать антивирусы «Лаборатория Касперского» — из-за угрозы нацбезопасности

20.06.2024 [20:24],

Анжелла Марина

Администрация президента США Джозефа Байдена (Joseph Biden) приняла решение о блокировке продаж и использования программного обеспечения российской компании «Лаборатория Касперского» на территории США, сообщает агентство Reuters, ссылаясь на источник, знакомый с ситуацией. Причина — угроза национальной безопасности.

Источник изображения: Kaspersky.ru Сообщается, что решение было принято после того, как было установлено, что «тесные связи Kaspersky Lab с российским правительством представляют серьёзную угрозу национальной безопасности США». А привилегированный доступ антивирусного программного обеспечения к компьютерным системам может быть якобы использован для кражи конфиденциальной информации, установки вредоносных программ или отказ в критически важных обновлениях. Запрет будет распространяться на государственные учреждения, компании критической инфраструктуры, местные органы власти и других крупных корпоративных клиентов «Лаборатории Касперского» в США. Обычным пользователям также не рекомендовано использовать данное ПО, но ответственности за это не предусмотрено, в отличие от компаний, которым по новому закону США грозит ответственность вплоть до уголовной, если Минюстом будет доказано, что нарушение было умышленным. Новые ограничения на продажу, перепродажу, загрузку обновлений и лицензирование программного обеспечения «Лаборатории Касперского» вступят в силу 29 сентября, то есть через 100 дней после публикации, чтобы дать компаниям время найти альтернативное ПО. Бизнес Касперского в США будет заблокирован через 30 дней после объявления ограничений. Продажа продуктов с «белой маркировкой» (White Label), которые интегрируют ПО «Лаборатории Касперского», продаваемое под другой торговой маркой, также будет запрещена, сообщает источник, отметив, что Министерство торговли заранее уведомит компании, прежде чем принять меры. По не ясно, какое влияние окажут новые санкции на компанию Касперского, чей бизнес уже и так подпадает под действие жёстких экспортных ограничений США, что делает практически невозможным попадание в Россию любых произведённых в США товаров, кроме продуктов питания и медицинских товаров. Включение компании в чёрный список также может серьёзно ограничить её зарубежные производственные цепочки. Киберпреступники могут подобрать 45 % паролей менее чем за минуту

20.06.2024 [12:16],

Владимир Фетисов

Специалисты «Лаборатории Касперского» в июне 2024 года проанализировали 193 млн паролей, которые были обнаружены в публичном доступе в даркнете. В результате было установлено, что 45 % из них, или 87 млн паролей, злоумышленники могут подобрать менее чем за минуту.

Источник изображения: Pixabay Большая часть из проанализированных паролей может быть легко скомпрометирована с помощью умных алгоритмов. Для подбора 14 % паролей (27 млн) требуется не более часа, 8 % (15 млн) — не более суток. Отмечается, что умные алгоритмы способны учитывать замену символов, например, «e» на «3», «1» на «!» или «a» на «@», а также знают популярные комбинации вроде «qwerty» или «12345». При этом 23 % паролей оказались достаточно стойкими: на их взлом у злоумышленников ушло бы более года. Отмечается, что 57 % проанализированных паролей содержат существующее словарное слово, а это в значительной степени снижает их устойчивость к взлому. Наиболее часто люди используют в паролях имена, а также некоторые популярные слова, такие как «forever», «hacker», «admin» и «password». Распространены комбинации «qwerty12345» и «12345». «Для подбора паролей злоумышленникам не требуются глубокие знания или дорогостоящее оборудование. Вычислительные мощности можно арендовать в облачных сервисах, для этого не нужны большие бюджеты. Часто для кражи учётных данных киберпреступники используют специальные программы — инфостилеры. По данным исследования нашей команды, за последние пять лет с их помощью были скомпрометированы логины и пароли для входа на 443 тыс. сайтов по всему миру, а в зоне .ru таким же образом были украдены 2,5 млн пар логинов и паролей. Эффективным методом защиты учётных данных от таких атак остаётся использование менеджеров паролей. Такие приложения, во-первых, позволяют создавать наиболее стойкие к взлому, полностью случайные комбинации, а во-вторых обеспечивают их безопасное хранение», — считает Юлия Новикова, руководитель сервиса Kaspersky Digital Footprint Intelligence «Лаборатории Касперского». Apple отказалась выплатить до $1 млн «Лаборатории Касперского» за обнаружение уязвимостей в iOS

04.06.2024 [22:58],

Анжелла Марина

«Лаборатория Касперского» в 2023 году нашла уязвимости в iOS, позволяющие взломать любой iPhone и установить на него шпионское ПО. Обычно в таких случаях разработчик ПО выплачивает награду, Bug Bounty, и у компании Apple есть такая программа вознаграждения. Однако Apple не захотела выплатить вознаграждение, размер которого мог составить до $1 млн, российским экспертам по кибербезопасности, которые обнаружили уязвимость и сообщили о ней Apple.

Источник изображения: Copilot Как сообщает RTVI, согласно заявлению руководителя российского исследовательского центра «Лаборатории Касперского» Дмитрия Галова, его компания обнаружила несколько критических уязвимостей нулевого дня (zero-day) в iOS, которые можно было эксплуатировать удаленно без взаимодействия с пользователем. Информация об уязвимостях была передана в Apple, однако корпорация проигнорировала собственную программу вознаграждений Security Bounty по обнаружению багов и отказалась выплачивать обещанное вознаграждение в размере до $1 млн. По словам Галова, обнаруженные его компанией уязвимости активно использовались злоумышленниками в рамках масштабной кибершпионской кампании, получившей название «Операция триангуляция» (Operation Triangulation). Целью этой операции был шпионаж, то есть сбор любых конфиденциальных данных с зараженных iPhone, включая геолокацию, файлы, фото и видео с камеры, аудиозаписи с микрофона и многое другое. Жертвами атаки становились владельцы iPhone в разных странах мира, в том числе сотрудники посольств и дипломатических представительств. Эксплойт запускался сам через входящие сообщения, то есть пользователю даже не нужно было производить каких-либо действий. По мнению экспертов «Лаборатории Касперского», за проведением этой масштабной кибершпионской кампании стоят либо коммерческие структуры, либо спецслужбы какого-то государства. Установить конкретного заказчика пока не представляется возможным. После того, как информация об обнаруженных уязвимостях была опубликована и подтверждена, Apple выпустила обновления для исправления этих уязвимостей, CVE-2023-32434 и CVE-2023-32435, в iOS и поименно упомянула сотрудников «Касперского», их обнаруживших. Однако корпорация проигнорировала собственную программу вознаграждений за обнаружение уязвимостей и отказалась выплачивать положенные денежные средства российским экспертам по безопасности. Также отмечается, что шпионское ПО представляло угрозу для всех iOS, выпущенных до версии iOS 15.7. В «Лаборатории Касперского» заявили, что не нуждаются в денежном вознаграждении от Apple, однако существует практика перечислять такие средства на благотворительные цели. Тем не менее, Apple отказала в выплате даже благотворительным организациям, сославшись на некую внутреннюю политику без каких-либо разъяснений. В результате этого инцидента руководство «Лаборатории Касперского» приняло решение о полном отказе от использования устройств Apple и переводе всех сотрудников компании на смартфоны и планшеты на ОС Android. По словам Дмитрия Галова, на платформе Android больше возможностей для обеспечения безопасности и контроля за работой устройств. В самой Apple пока не прокомментировали ситуацию с отказом в выплате обещанного вознаграждения по заявленной ими же программе Security Bounty. «Лаборатория Касперского» показала прототип магазина приложений для KasperskyOS

19.04.2024 [13:35],

Владимир Фетисов

«Лаборатория Касперского» презентовала прототип магазина цифрового контента для своей операционной системы KasperskyOS. Платформа называется Appicenter, а её полноценный запуск запланирован на третий квартал 2024 года. Магазин получит собственный каталог приложений, а также веб-портал для разработчиков. Платных приложений на платформе не будет. Об этом пишет информационное агентство ТАСС со ссылкой на главу отдела бизнеса по развитию KasperskyOS Дмитрия Лукияна.

Источник изображения: «Лаборатория Касперского» Внешний облик и работоспособность прототипа Appicenter компания продемонстрировала на шлюзе интернета вещей Kaspersky IoT Gateway в рамках мероприятия Kaspersky Cyber Immunity Conference. Из каталога компании смогут загружать приложения для дальнейшего использования, веб-портал позволит разработчикам загружать свои продукты на платформу, а также проходить обязательную проверку. Как именно будет осуществляться проверка ПО, автоматически или в ручном режиме, не уточняется. По данным «Лаборатории Касперского», в настоящее время для KasperskyOS уже создано несколько приложений. Более десятка компаний занимаются созданием продуктов для шлюзов IoT. При этом господин Лукиян отметил, что в магазине будут публиковаться приложения зарубежных разработчиков. «Есть всегда локальные производители в каждом регионе, стране, и поэтому без международной коллаборации и без появления международных приложений в нашем каталоге не обойтись», — рассказал господин Лукиян.

Источник изображения: Иван Орехов / ТАСС Несмотря на это, в первую очередь «Лаборатория Касперского» ищет и старается привлекать партнёров из России, которые будут заниматься разработкой приложений и их поддержкой. Напомним, KasperskyOS представляет собой микроядерную операционную систему, которая не является клоном какой-либо другой платформы. Микроядро ОС написано с нуля и не использует код ядра Linux. Платформа ориентирована на создание программно-аппаратных систем, защищённых от любых угроз. Касперский показал рабочий российский смартфон на KasperskyOS

15.04.2024 [22:08],

Владимир Фетисов

Глава компании «Лаборатория Касперского» Евгений Касперский показал смартфон, который создан разработчиками из «Аквариуса» и работает под управлением программной платформы KasperskyOS. Полностью работоспособное устройство было продемонстрировано участникам инновационного саммита компании «Систэм электрик».  Бизнесмен продемонстрировал смартфон и сообщил, что он работоспособен. Аппаратная часть устройства реализована специалистами «Аквариуса», а «весь софт, операционная система, начиная от загрузки, — всё наше», добавил Евгений Касперский. В компании Kaspersky пояснили, что речь идёт об одном из исследовательских образцов смартфона. Там также сообщили, что созданная ими программная платформа может использоваться на устройствах российских и азиатских поставщиков, но они должны подходить под «определённые условия». Приоритетными целевыми сегментами для данной операционной системы являются корпоративный и индустриальный. В конце прошлого года в «Мегафоне» завершилось тестирование смартфона с KasperskyOS for Mobile. Как и сейчас, тогда речь шла об исследовательском проекте, в рамках которого разрабатывалась ОС для профессиональных мобильных устройств. В 2022 году СМИ писали, что «Лаборатория Касперского» больше не участвует в проекте по созданию защищённого смартфона для военных, который реализовывался в сотрудничестве с «Аквариусом» и предполагал выпуск аппарата Aquarius NS M11. Что касается KasperskyOS, то она представляет собой микроядерную ОС и не является клоном какой-либо другой платформы. Микроядро платформы написано полностью с нуля и не использует код ядра Linux. Платформа ориентирована на создание программно-аппаратных систем, защищённых от любых угроз, включая ещё неизвестные. Американцам запретят пользоваться продуктами «Лаборатории Касперского»

10.04.2024 [12:30],

Павел Котов

Администрация президента США готовит указ, который запретит американским компаниям и гражданам использовать продукты «Лаборатории Касперского» — мера оправдывается соображениями национальной безопасности. Об этом сообщает CNN со ссылкой на пять собственных источников.

Источник изображения: David Everett Strickler / unsplash.com Подготовительный этап уже завершается, и запрет может вступить в силу уже до конца месяца: на основании указов действующего и предыдущего президентов США Минторг получит новые полномочия и запретит «Лаборатории Касперского» продавать в США определённые продукты и услуги. ПО крупного российского разработчика уже запрещено использовать правительственным учреждениям страны, но аналогичный запрет для частных компаний и граждан станет беспрецедентной мерой. Минторг уже принял «первоначальное решение» запретить определённые транзакции между российской компанией и гражданами США. Это очередная попытка американских властей использовать свои обширные полномочия и не позволить гражданам страны применять технологические решения, которые правительство считает угрозой национальной безопасности — параллельно Сенат рассматривает законопроект, который поставит TikTok перед выбором: перейти в собственность американских владельцев или столкнуться с блокировкой в стране. Одной из целей указа провозглашается снижение рисков для критически важной инфраструктуры США: некоторые американские чиновники уже много лет утверждают, что российские власти могут оказать давление на «Лабораторию Касперского» и превратить её продукты в инструменты кибератак и слежки за американцами — в компании эти обвинения категорически отвергают. Источники не уточняют, о каких продуктах компании идёт речь, но ожидается, что особое внимание будет уделено её антивирусному ПО. В соответствии с законодательством США «Лаборатория Касперского» может обжаловать решение о запрете своих продуктов или заключить сделку с властями, которая снимет часть претензий, касающихся вопросов национальной безопасности.

Источник изображения: kaspersky.ru Минторгу ещё предстоит продумать механизм применения этого запрета: к примеру, если деятельность небольшой компании не имеет отношения к национальной безопасности, то и заставлять её удалять продукты «Лаборатории Касперского» особого смысла не имеет. Сам разработчик утверждает, что его продуктами пользуются более 400 млн человек и 240 тыс. компаний по всему миру — сведений об американских клиентах компания не предоставляет. В 2017 году её продукты были удалены из систем, принадлежащих органам гражданской власти, а год спустя запрет распространили и на военные системы. Основаниями для новых полномочий Минторга станут подписанный в 2021 году указ президента о защите персональных данных американцев от «иностранного противника» и схожий документ, подписанный предыдущим президентом в 2019 году. Оба указа ссылаются на «чрезвычайное положение в стране», связанное с угрозами безопасности американской цепочке поставок ПО, и полномочия главы Минторга осуществлять проверки рискованных транзакций в соответствии с «Законом о чрезвычайных международных экономических полномочиях» от 1977 года. Теперь глава ведомства сможет запрещать или снижать риски операций, связанных с цепочкой поставок информационных и коммуникационных технологий. «Лаборатории Касперского» увеличила выручку в России на треть в 2023 году

04.04.2024 [17:38],

Владимир Мироненко

АО «Лаборатория Касперского» — основное российское юрлицо разработчика средств защиты информации — в 2023 году увеличило выручку на 31 %, до 47,7 млрд руб., сообщил ресурс «Интерфакс» со ссылкой на финансовую отчётность компании. Чистая прибыль компании составила 10,6 млрд руб. против 71 млн руб. в 2022 году.

Источник изображения: «Лаборатория Касперского» Согласно документам компании, в 2023 году её бизнес рос на уровне рынка. По предварительным данным участников рынка, в отчётном году рынок информационной безопасности вырос на 30–40 %. По оценкам ряда экспертов его объём составил 145 млрд руб. Как утверждают участники рынка, в прошлом году российские заказчики перешли от авральной работы в режиме устранения «дыр» в области ИБ, образовавшихся из-за ухода иностранных вендоров, к предметному изучению продуктов российских ИБ-разработчиков. В текущем году, как ожидается, основной интерес российских заказчиков в сфере ИБ будет направлен на межсетевые экраны, включая межсетевые экраны нового поколения (NGFW), а также на системы мониторинга событий ИБ и управления инцидентами (SIEM), системы автоматизации и реагирования на инциденты безопасности (SOAR). Согласно прогнозу участников, в этом году рынок сохранит темпы роста на уровне 30–40 %. Число атак на пользователей Android-устройств в России выросло в полтора раза в прошлом году

23.01.2024 [17:51],

Андрей Крупин

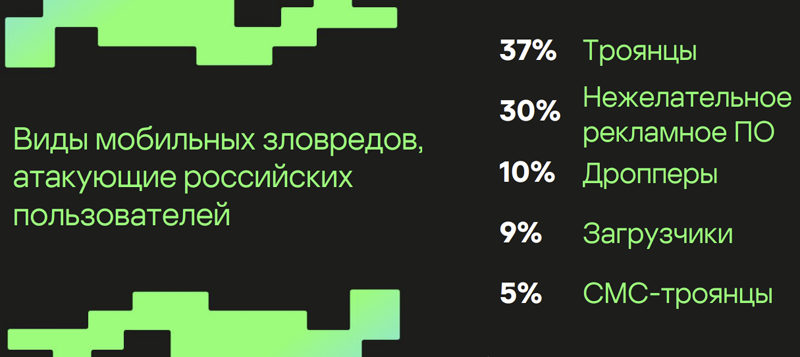

В 2023 году по сравнению с 2022-м количество кибератак на российских пользователей мобильных устройств под управлением Android увеличилось в 1,5 раза. Об этом свидетельствуют приведённые «Лабораторией Касперского» статистические данные.

Источник изображения: «Лаборатория Касперского» Одним из наиболее распространённых видов мобильных зловредов стали различные троянцы (37 %), то есть программы, которые зачастую маскируются под легитимные. В 30 процентах случаев пользователи сталкивались с нежелательным рекламным ПО, а каждый десятый инцидент был следствием атак дропперов. Этот тип зловредов особенно опасен, поскольку предназначен для доставки других, более сложных вредоносных программ на устройство жертвы. Наиболее распространёнными каналами распространения вредоносного Android-софта в 2023 году были фальшивые установщики ПО, поддельные клиентские приложения банков, моды для мессенджеров и игр. Среди других приманок, под видом которых распространялись троянцы, эксперты также выделяют фальшивые инвестиционные проекты, под которыми на самом деле скрывались скам-приложения. «Полагаем, что в ближайшем будущем вырастет количество продвинутых атак на мобильные платформы, так как злоумышленники постоянно ищут новые способы доставки зловредов, а сами вредоносные программы становятся сложнее. Риск для пользователей представляет ситуация с удалением российских приложений из зарубежных сторов. Злоумышленники могут пользоваться этой ситуацией и распространять на неофициальных площадках под видом удалённых приложений вредоносные», — комментирует Дмитрий Галов, руководитель российского исследовательского центра «Лаборатории Касперского». Для защиты от различных киберугроз для мобильных платформ эксперты «Лаборатории Касперского» рекомендуют регулярно обновлять системное ПО используемого устройства и скачивать программные продукты только из официальных магазинов приложений. Операция «Триангуляция»: раскрыт самый сложный механизм взлома Apple iPhone за всю историю

28.12.2023 [12:03],

Павел Котов

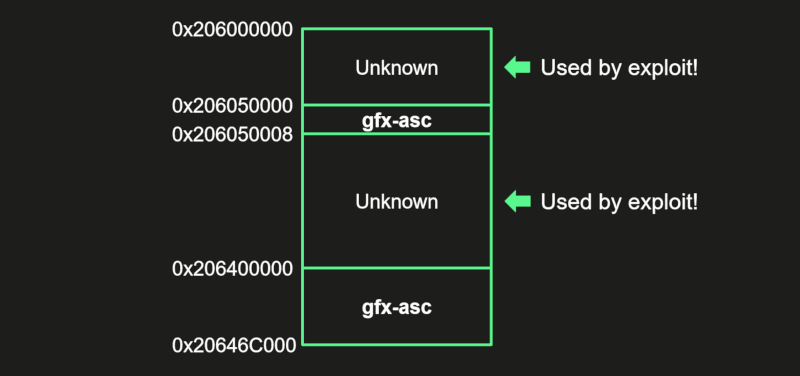

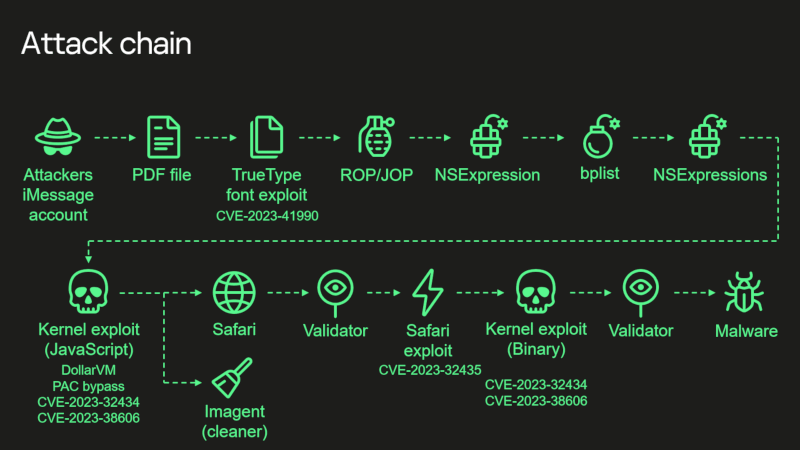

Эксперты «Лаборатории Касперского» накануне представили на 37 конгрессе хакеров Chaos Communication Congress (37C3) в Гамбурге доклад, посвящённый серии эксплойтов «Триангуляция» и основанной на ней кампании по взлому Apple iPhone. Механизм взлома, по мнению авторов доклада, может оказаться самым сложным за всю историю — в нём используются четыре ныне закрытые уязвимости нулевого дня. Информация об одной из них едва ли могла происходить из какого-либо источника за исключением самой Apple или Arm.

Источник изображений: securelist.ru О массовой кампании по взлому iPhone ФСБ сообщила в начале июня: неизвестные заразили вредоносным ПО тысячи телефонов, включая устройства, принадлежащие сотрудникам посольств и дипломатических миссий. Кампания работала в течение как минимум четырёх лет — заражение начиналось с отправки сообщения iMessage, после чего на телефон через сложную цепочку эксплойтов устанавливалось вредоносное ПО, не требуя от жертвы каких-либо действий. Устройства заражались мощным шпионским ПО, способным передавать записи с микрофона, фотографии, геолокацию и другие данные. При реализации цепочки эксплойтов использовались уязвимости CVE-2023-32434, CVE-2023-32435, CVE-2023-38606 и CVE-2023-41990, которые в настоящий момент значатся как закрытые — в частности, с обновлением Apple iOS 16.2. Эти критические уязвимости нулевого дня присутствовали не только на iPhone, но также на Mac, iPod, iPad, Apple TV и Apple Watch. Обнаруженные экспертами «Лаборатории Касперского» эксплойты были специально разработаны для запуска на этих устройствах. До сих пор самой загадочной из этих уязвимостей остаётся CVE-2023-38606 — она основана на незадокументированной аппаратной функции, благодаря которой злоумышленники обходили расширенную аппаратную защиту памяти. Этот механизм предназначается для защиты целостности устройства даже после того, как злоумышленник получил доступ к ядру системы — на большинстве других платформ хакер при таком сценарии получает полный контроль над ней. На устройствах Apple с этой защитой злоумышленники даже при получении доступа к ядру не могут менять его код, получать конфиденциальные данные ядра или внедрять вредоносный код в любые процессы. Уязвимость незадокументированной аппаратной функции позволила обойти эту мощную защиту, присутствующую также в процессорах Apple M1 и M2.  Исследователям «Лаборатории Касперского» удалось узнать о секретной аппаратной функции спустя несколько месяцев изучения заражённых «Триангуляцией» устройств при помощи методов обратного проектирования. При изучении MMIO (Memory Mapped Input/Output) — механизма взаимодействия устройств с процессором через интерфейс обращения к памяти — они выявили несколько адресов, которые не идентифицировались в дереве устройств. Это машиночитаемый набор оборудования, к которому обращаются в процессе обратного проектирования: после изучения исходных кодов, образов ядра и прошивки исследователи не обнаружили никаких упоминаний о некоторых адресах MMIO. Из-за этой особенности злоумышленники получили возможность записывать нужные данные, адреса назначения и хеши в аппаратные регистры чипа, которые не использовались прошивкой, и система о них «не знала». Экспертам так и не удалось определить, как возникла эта аппаратная особенность — к примеру, она могла использоваться инженерами Apple или системой Arm CoreSight в целях отладки и тестирования. Но поскольку функция не используется прошивкой, непонятно, как о ней узнали злоумышленники, и как они нашли способ её эксплуатировать. В «Лаборатории Касперского» также не знают, кому можно приписать настолько изощрённую кибератаку — цепочка эксплойтов «Триангуляция» обладает уникальными характеристиками, не совпадающими ни с одной из известных кампаний.  На начальном этапе взлома на устройство жертвы через iMessage поступало сообщение с вредоносными данными, эксплуатирующими уязвимость CVE-2023-41990 в реализации Apple обработки шрифтов TrueType — соответствующая инструкция существовала с девяностых годов — здесь злоумышленники удалённо выполняли код с минимальными привилегиями и переходили на следующий этап, целью которого был доступ к ядру iOS. Манипуляции с ядром осуществлялись с использованием уязвимостей CVE-2023-42434 и CVE-2023-39606. Эксплуатация первой открывала доступ на чтение и запись ко всей физической памяти устройства, использование второй через секретные регистры MMIO позволяло обходить механизм Page Protection Layer (PPL) после компрометации ядра. Здесь запускался процесс IMAgent с полезной нагрузкой, стирающей следы атаки с устройства и параллельно эксплуатировалась уязвимость CVE-2023-32435 в браузере Safari, связанная с выполнением шелл-кода. Далее запускался второй эксплойт ядра, основанный на тех же уязвимостях CVE-2023-32434 и CVE-2023-38606, который позволял получить root-доступ, необходимый для установки последней полезной нагрузки — шпионского ПО. «Мы обнаружили в реальной среде уже более тридцати уязвимостей нулевого дня в продуктах Adobe, Apple, Google и Microsoft и уведомили об этом производителей, однако в данном случае речь идёт, безусловно, о самой изощрённой цепочке атак, которую мы когда-либо наблюдали», — отметили в «Лаборатории Касперского». Канада запретила устанавливать Kaspersky и WeChat на правительственные устройства

01.11.2023 [10:00],

Александр Шейко

Канада запретила использование китайского мессенджера WeChat и антивирусных программ российской «Лаборатории Касперского» на правительственных мобильных устройствах. Это связано с обеспокоенностью рисками для конфиденциальности и безопасности. Заявление было сделано секретариатом Совета казначейства Канады после того, как главное управление по информационным технологиям Канады определило, что «набор приложений WeChat и Kaspersky представляет неприемлемый уровень риска для конфиденциальности и безопасности», поскольку методы сбора данных, используемые этими приложениями, обеспечивают «значительный доступ к содержимому устройства». Министерство иностранных дел Китая ответило на этот запрет, заявив, что канадское правительство ввело запрет на китайские предприятия без каких-либо реальных доказательств, под видом обеспечения безопасности данных, что является типичной генерализацией концепции национальной безопасности. «Лаборатория Касперского» также выразила свое разочарование этим решением, отметив, что решение было принято без предупреждения или возможности для компании ответить на обвинения. Заметим, что в феврале, в Канаде было запрещено использование китайского приложения для обмена короткими видеороликами TikTok на правительственных устройствах из-за аналогичных опасений по поводу конфиденциальности и безопасности. Такие шаги отражают усиление геополитических напряжений и стремление канадского правительства обеспечить защиту государственной информации и сетей в условиях цифровой угрозы. Эти меры предприняты в соответствии с подходами международных партнеров Канады к обеспечению информационной безопасности, что подчеркивает глобальное стремление к усилению кибербезопасности на государственном уровне. 400 тыс. новых вирусов каждый день: «Лаборатория Касперского» заявила о глобальном росте числа кибератак

24.09.2023 [10:21],

Владимир Фетисов

Компания «Лаборатория Касперского» фиксирует динамичный рост количества кибератак по всему миру. Глава компании Евгений Касперский заявил, что ежедневно специалисты «Лаборатории Касперского» сталкиваются с 400 тыс. новых вредоносных файлов.

Источник изображений: Pixabay «Рост атак есть везде на самом деле, это глобальная проблема. Мы каждый день собираем примерно 400 тыс. новых файлов, которые ни разу не видели до этого, причём именно зловредных файлов. Какие-то из них распознаются защитными системами в автоматическом режиме, потому что сигнатура хорошо срабатывает, но, конечно, далеко не все», — рассказал господин Касперский во время беседы с журналистами. Несмотря на рост количества кибератак, цели злоумышленников остаются прежними. Наибольшее количество кибератак направлены против инфраструктуры бизнеса, госсектора и промышленности. Отмечается, что в большинстве схем хакеры говорят на китайском, испанском, португальском, русском, английском и турецком языках. По данным МТС RED, количество кибератак против российских компаний в период с апреля по июнь 2023 года увеличилось почти в два раза и составило около 12,7 тыс. инцидентов. Чаще всего злоумышленники атакуют IT-компании, количество таких инцидентов выросло до 4 тыс. По оценкам экспертов, российский рынок кибербезопасности в течение ближайших лет будет в среднем расти на 24 % в год и к 2027 году составит 559 млрд рублей. В магазине расширений Google Chrome нашли десятки вредоносных плагинов с 87 млн загрузок в сумме

05.07.2023 [18:47],

Руслан Авдеев

«Лаборатория Касперского» обнаружила в магазине расширений для браузера Chrome десятки вредоносных программных продуктов, самый популярный из которых уже набрал 9 млн загрузок, а их суммарное число скачиваний превышает 87 млн.

Источник изображения: 377053/unsplash.com По данным компании, начало «квеста» по выявлению вредоносного софта было положено находкой исследователя в сфере кибербезопасности Владимира Паланта, нашедшего в Chrome Web Store инструмент PDF Toolbox с рейтингом 4,2 и около 2 млн загрузок, предназначавшийся для конвертации офисных документов. При ближайшем рассмотрении выяснилось, что ПО обращалось к серверу злоумышленников для загрузки вредоносного кода на просматриваемые в браузере веб-страницы. Дальнейшие исследования позволили найти десятки «родственных» расширений, обращавшихся к тому же серверу. «Рекордсменом» по числу скачиваний стал плагин Autoskip for Youtube, который доверчивые пользователи загрузили 9 млн раз. Известно, что расширения загрузили в магазин довольно давно — в прошлом и позапрошлом годах, причём жалобы некоторых пользователей на подмену адресов в поисковой выдаче модераторами игнорировались. После шума, поднятого специалистами по информационной безопасности, плагины удалили. Браузерные расширения особенно опасны, поскольку для нормальной работы им необходимо разрешение на просмотр и изменение данных на сайтах. Другими словами, любому плагину видны все действия на сайтах, и он может произвольно менять содержимое страниц. Это позволяет следить за действиями пользователя со сбором информации о нём, красть данные карт, логины и пароли, подменять ссылки в поиске на вредоносные, вставлять рекламу и совершать другие действия. Пользователи сами устанавливают многочисленные расширения, выдавая разрешения на просмотр и изменение данных, а модераторы относятся к проверке ПО весьма небрежно. Более того, даже после удаления вредоносного плагина из магазина он остаётся на устройствах пользователей.

Источник изображения: Franz26/pixabay.com «Лаборатория Касперского» рекомендует немедленно удалить любое расширение из списка:

Специалисты рекомендуют устанавливать как можно меньше расширений, читать перед их установкой отзывы и использовать антивирусные инструменты для контроля активности такого ПО. |