|

Опрос

|

реклама

Быстрый переход

Более 6,9 млн записей о россиянах утекло в открытый доступ в январе, сообщил Роскомнадзор

27.02.2025 [19:54],

Сергей Сурабекянц

Роскомнадзор за январь 2025 года зафиксировал десять фактов утечек личных данных граждан, что привело к попаданию 6,9 млн записей о россиянах в открытый доступ. В 2024 году регулятор выявил в общей сложности 135 случаев утечек баз данных, содержавших свыше 710 млн записей о гражданах России.

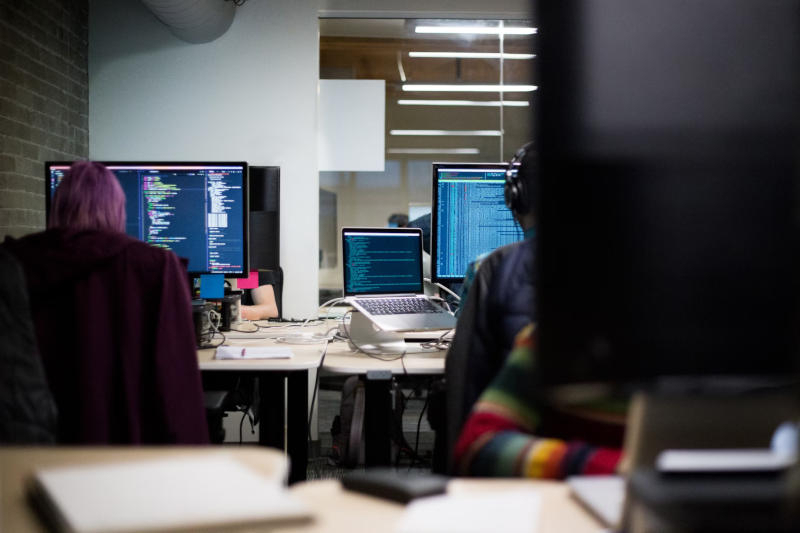

Источник изображения: unsplash.com По данным отчёта компании InfoWatch «Утечки конфиденциальной информации из финансовых организаций», общее число утечек из российских финансовых компаний снизилось в прошлом году почти на 60 %. Но это снижение отнюдь не свидетельствует о резком повышении уровня информационной безопасности — просто в 2023 году произошёл всплеск утечек до 170,3 млн записей, что в 3,2 раза больше результата 2022 года и в 57 (!) раз превышает уровень 2021 года. В отчёте InfoWatch утверждается, что в 2024 году из банков, микрофинансовых организаций и страховых компаний в открытый доступ попало 68 млн записей с персональными данными. Из них 40 % утечек допустили банки, 28 % – микрофинансовые организации, а 20 % – страховые компании. Общее число утечек снизилось на 58,8 % по сравнению с 2023 годом, количество утечек из финансовых организаций сократилось на 68,3 %, составив 25 инцидентов. Доля утечек данных, содержащих коммерческую тайну, резко возросла с 8,9 % в 2023 г. до 20 % в 2024 г. 88 % случаев утечек стали результатом кибератак, а в восьми процентах случаев персональные данные попали в открытый доступ в результате умышленных действий персонала, причём доля кибератак повысилась на 7 п.п., а доля умышленных действий снизилась на 4,6 п.п. Эксперты объясняют это повышением уровня систем безопасности, а также сложностью выявления внутренних нарушений: «Речь прежде всего идёт о реализации сложных, многоступенчатых схем кражи информации с участием как внутренних нарушителей, так и внешних (так называемый гибридный вектор атак)». 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Огромный ботнет из 130 000 устройств стал взламывать аккаунты Microsoft 365 распылением паролей

24.02.2025 [20:05],

Сергей Сурабекянц

Исследователи безопасности из компании SecurityScorecard обвинили китайских хакеров в проведении массовых скоординированных атак методом распыления паролей на учетные записи Microsoft 365. Обычно распыление паролей блокируется системами безопасности, однако эта кампания нацелена на неинтерактивные входы, используемые для аутентификации между службами, которые не всегда генерируют оповещения безопасности.

Источник изображения: pexels.com Распыление паролей — это один из методов взлома, который предполагает использование списка часто используемых паролей для массовой атаки на множество учётных записей. Такие атаки нередко бывают успешными, поскольку многие пользователи защищают свои аккаунты простыми паролями, которые несложно подобрать, например, «123456», «password» или «qwerty123». Мировой рекордсмен 2024 года среди паролей, строка «123456», был обнаружен в более чем 3 миллионах учётных записей в процессе исследования компании NordPass. Для взлома такого пароля требуется меньше секунды. SecurityScorecard в своих обвинениях ссылаются на использование атакующими инфраструктуры, связанной с CDS Global Cloud и UCLOUD HK — организаций, имеющих операционные связи с Китаем. «Эти выводы нашей команды STRIKE Threat Intelligence подтверждают, что злоумышленники продолжают находить и использовать пробелы в процессах аутентификации, — заявил исследователь безопасности SecurityScorecard Дэвид Маунд (David Mound). — Организации не могут позволить себе предполагать, что MFA (многофакторная аутентификация) сама по себе является достаточной защитой. Понимание нюансов неинтерактивных входов имеет решающее значение для устранения этих пробелов». Хотя распыление паролей — хорошо известная техника, эта кампания отличается своим масштабом, скрытностью и использованием критических слепых зон систем безопасности. В отличие от предыдущих атак, связанных с Solt Typhoon (Китай) и APT33 (Иран), этот ботнет, чтобы избежать обнаружения и блокировки традиционными средствами безопасности, использует неинтерактивные входы, которые применяются для аутентификации между службами и не всегда генерируют оповещения безопасности. Это позволяет злоумышленникам действовать, не активируя защиту MFA или политики условного доступа (CAP), даже в высокозащищённых средах.

Источник изображения: SecurityScorecard Эта атака имеет последствия для многих отраслей, но организации, которые в значительной степени полагаются на Microsoft 365 для электронной почты, хранения документов и совместной работы, могут быть подвержены особому риску. Чтобы не стать жертвой кибератак, следует:

Поскольку Microsoft собирается полностью отказаться от базовой аутентификации к сентябрю 2025 года, эти атаки подчёркивают срочность перехода на более безопасные методы аутентификации, прежде чем они приобретут ещё большие масштабы. В принтерах HP нашли ещё ряд дыр безопасности, позволявших взламывать подключенные ПК

20.02.2025 [15:44],

Дмитрий Федоров

HP подтвердила критические уязвимости в лазерных принтерах, позволяющие атакующим выполнять произвольный код и повышать привилегии через обработку заданий на печать в формате PostScript. Ошибки угрожают безопасности устройств в локальных сетях, открывая возможность удалённых атак. Компания уже выпустила обновления прошивки и рекомендует их срочную установку.

Источник изображения: Mahrous Houses / Unsplash В список затронутых моделей входят более 120 серий лазерных принтеров HP, включая популярные линейки HP LaserJet Pro, HP LaserJet Enterprise и HP LaserJet Managed. Полный перечень уязвимых устройств опубликован в официальном уведомлении HP. В связи с масштабом проблемы администраторам корпоративных сетей необходимо сверить модели используемых принтеров с этим списком и оперативно обновить прошивки, чтобы минимизировать риск эксплуатации уязвимостей. Согласно официальному уведомлению, обнаружены три уязвимости:

Высокая оценка CVE-2025-26506 указывает на её исключительную опасность, так как эксплуатация этой уязвимости может привести к полной компрометации системы. Использование выявленных уязвимостей возможно двумя основными способами:

Во втором случае вредоносный код встраивается в документ и выполняется при обработке задания принтером. Это открывает атакующему возможность захватить контроль над устройством, использовать его в ботнете, похищать данные или организовывать атаки на внутреннюю сеть организации. При этом физический доступ к принтеру не требуется, что делает угрозу особенно серьёзной для корпоративных инфраструктур. Уязвимости в прошивке принтеров HP были обнаружены всего через неделю после того, как компания предупредила о критических уязвимостях в универсальных драйверах PostScript и PCL6. Более того, на днях компания Lexmark также сообщила об аналогичных проблемах в своём интерпретаторе PostScript. Хотя Lexmark оценила свои уязвимости как высокие, но не критические, повторяющиеся инциденты указывают на глубокие системные проблемы в реализации PostScript и его обработке в современных печатных устройствах. Язык PostScript широко применяется в корпоративной среде благодаря высокой гибкости и возможностям точной обработки сложных документов. Однако его мощная функциональность делает его потенциальной угрозой для безопасности, если механизмы интерпретации кода не защищены должным образом. Подобные уязвимости уже выявлялись в прошлом, но масштабы текущей проблемы свидетельствуют о глобальной угрозе для корпоративных сетей. Эксперты спрогнозировали рост хакерских атак на российские компании и госорганы в 2025 году

19.02.2025 [15:40],

Дмитрий Федоров

В 2025 году российским компаниям и госструктурам предстоит столкнуться с ростом числа кибератак и увеличением активности хакерских группировок. К такому выводу пришли эксперты компании F6 (бывшая F.A.C.C.T.). Ключевые угрозы останутся прежними: программы-вымогатели, фишинговые схемы, трояны для мобильных устройств и утечки персональных данных. По прогнозам аналитиков, тенденция к масштабированию атак, впервые зафиксированная в 2024 году, сохранится, а ущерб от действий злоумышленников возрастёт.

Источник изображения: KeepCoding / Unsplash В отчёте «Новые риски кибератак в России и СНГ. Аналитика и прогнозы 2024/2025» эксперты F6 отмечают, что продолжающийся геополитический конфликт способствует увеличению числа атак и появлению новых хакерских группировок. В 2023 году было зафиксировано 14 активных групп, действовавших против России и стран СНГ, а уже в 2024 году их число возросло до 27. Эти группы применяют широкий спектр методов: от DDoS-атак, направленных на перегрузку серверов и нарушение работы IT-инфраструктуры, до атак с шифрованием и уничтожением данных жертвы. Помимо традиционных финансово мотивированных злоумышленников активизировались так называемые «хактивисты-диверсанты», которые всё чаще атакуют государственные учреждения и частный бизнес, преследуя политические цели.

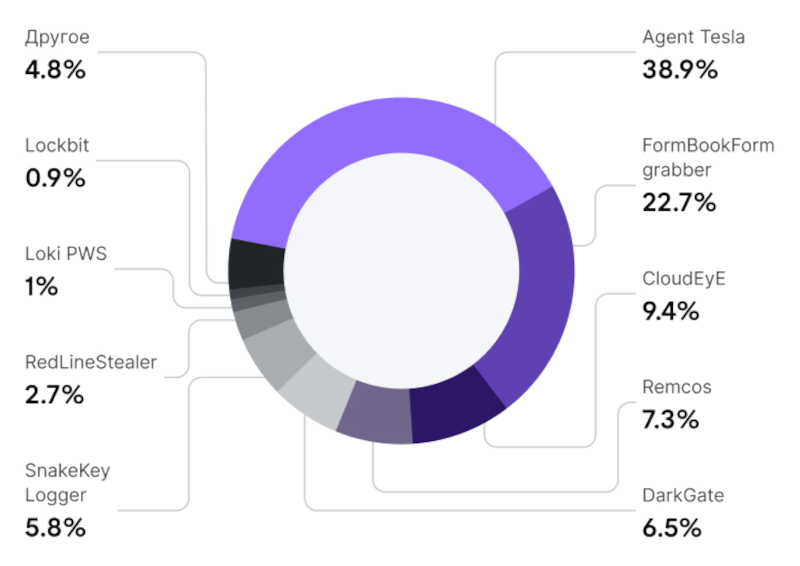

Вредоносные программы в фишинговых рассылках в 2024 году. Источник изображения: f6.ru Программы-вымогатели остаются одной из самых серьёзных угроз для бизнеса. В 2024 году F6 зафиксировала более 500 атак с использованием шифровальщиков — это в полтора раза больше, чем годом ранее. Для малого бизнеса сумма выкупа варьировалась от 100 тыс. до 5 млн руб., а для средних и крупных компаний, на долю которых приходилась каждая пятая атака, минимальные требования хакеров начинались от 5 млн руб. Основными жертвами вымогателей стали компании производственного, строительного и фармацевтического секторов экономики. Также под удар попали IT-компании, предприятия добывающей отрасли и военно-промышленного комплекса. Эксперты подчёркивают, что киберпреступники сначала похищают конфиденциальную информацию, а затем шифруют инфраструктуру жертвы.

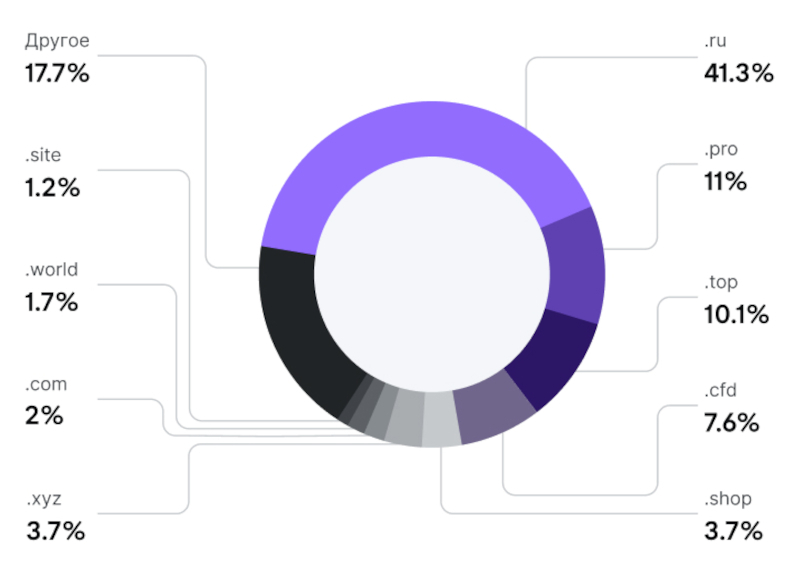

Источник изображения: Wesley Tingey / Unsplash Фишинговые атаки, основанные на социальной инженерии и подмене доверенных ресурсов, продолжают набирать обороты. В 2024 году среднее количество поддельных веб-ресурсов, имитирующих официальные сайты крупных брендов, увеличилось на 28 % — с 7878 до 10 112. При этом число фишинговых сайтов, приходящихся на один бренд, возросло на 52 %, а количество мошеннических ресурсов — на 18 %. Отдельную угрозу представляют шпионские программы, распространяемые по модели Malware-as-a-Service (MaaS) — «вредоносное ПО как услуга». Эта схема позволяет киберпреступникам, не обладающим глубокими техническими знаниями, арендовать вредоносные программы и серверную инфраструктуру для рассылки шпионского ПО. В результате злоумышленники массово распространяют фишинговые ссылки, вредоносные вложения и трояны, расширяя масштабы атак.

Доменные зоны фишинговых и скам-ресурсов. Источник изображения: f6.ru Одним из ключевых трендов 2025 года станет эскалация атак с использованием троянов для Android-устройств. Современные вредоносные программы распространяются через поддельные страницы оплаты, мошеннические ссылки в соцсетях и мессенджерах, а также под видом легитимных обновлений приложений. В результате пользователи заражают свои устройства всего за несколько кликов. Особенность новых троянов заключается в их способности перехватывать SMS-коды двухфакторной аутентификации, похищать финансовые данные и предоставлять злоумышленникам удалённый доступ к заражённому устройству. В 2024 году утечки информации достигли катастрофических масштабов. Так, данные 59 % российских организаций уже оказались в даркнете. В ряде случаев злоумышленники требуют у руководства компаний выкуп до 10 млн руб. за неразглашение информации. Пользователи одной из служб Microsoft уже шесть лет подвергаются фишинговой атаке

05.02.2025 [17:25],

Павел Котов

В течение шести лет оставалась незамеченной фишинговая кампания, мишенями для которой стали пользователи устаревшей службы единого входа Microsoft: более 150 организаций в сферах образования, здравоохранения, государственного управления и технологической сферы. Злоумышленники полагаются не на техническую уязвимость систем, а на методы социальной инженерии.

Источник изображения: BoliviaInteligente / unsplash.com Киберпреступники рассылают потенциальным жертвам фишинговые письма якобы от службы безопасности. Перейдя по ссылке из такого письма, пользователь корпоративной системы попадает на поддельную страницу входа в Active Directory Federation Services (ADFS), на которой вводит свои учётные данные и код многофакторной аутентификации. Схема работает почти без изменений с 2018 года, рассказали в компании Abnormal Security; конкретного субъекта угрозы нет — кампания связана с несколькими финансово мотивированными группировками киберпреступников, которые могут продавать украденные учётные данные. Большинство жертв находятся в Северной Америке, Европе и Австралии. На образовательные организации пришлись 52,8 % атак, на здравоохранение — 14,8 %, на государственные учреждения — 12,5 %. Microsoft призвала клиентов отказаться от службы ADFS в пользу более надёжной Entra ID, но по финансовым и техническим соображениям это не всегда возможно: устаревшие системы, совместимые только с ADFS, продолжают использоваться во многих организациях, а обновление до Entra потребует комплексного развёртывания новых инструментов. Впрочем, аналогичные фишинговые атаки возможны и с Entra, отметили в Abnormal Security. Более эффективным способом защиты, по мнению экспертов, является сокращение срока действия токенов и кодов многофакторной аутентификации — это ограничит для злоумышленников возможность использовать украденные данные. Поможет и блокировка связанных с кампанией известных доменов — киберпреступники годами полагались на одну и ту же инфраструктуру. Более четырёх дней длилась самая долгая DDoS-атака на российские ресурсы в 2024 году

30.01.2025 [07:33],

Владимир Фетисов

Центр мониторинга и управления сетью связи общего пользования Роскомнадзора отразил 10,9 тыс. DDoS-атак и заблокировал 30 тыс. фишинговых сайтов в 2024 году. Об этом пишет «Интерфакс» со ссылкой на данные пресс-службы ведомства.

Источник изображения: Hack Capital / unsplash.com «В 2024 году специалисты ЦМУ отразили более 10,9 тыс. DDoS-атак, направленных на различные организации страны. Среди них наиболее мощная была зафиксирована на ресурсы провайдера хостинга: её мощность достигала 2,38 Тбит/с, скорость до 210 млн пакетов в секунду. Самая длительная атака продолжалась 108 часов 24 минуты и была направлена на ресурсы оператора связи», — сказано в сообщении пресс-службы Роскомнадзора. Количество заблокированных в 2024 году фишинговых сайтов оказалось в 7 раз больше по сравнению с аналогичным показателем за 2023 год. Специалисты ЦМУ также заблокировали 217 ресурсов, распространяющих вредоносное программное обеспечение, что в 4,5 раза больше, чем годом ранее. В дополнение к этому за год было выявлено 8,3 тыс. нарушений маршрутизации трафика. По данным пресс-службы Роскомнадзора, в настоящее время ЦМУ обеспечивает защиту более 6 тыс. ресурсов, которые принадлежат 869 организациям. В число клиентов ведомства входят крупные государственные и частные структуры, телекоммуникационные компании, СМИ, банки, операторы связи и объекты критической информационной инфраструктуры. В ведомстве отметили, что количество подключённых к системе ЦМУ организаций продолжает расти. Китайские хакеры взломали Минфин США и украли несекретные документы

31.12.2024 [10:31],

Владимир Мироненко

Министерство финансов США уведомило в понедельник Конгресс США о взломе его систем, осуществлённом хакерами, связанными с Китаем. Инцидент произошёл в начале месяца. По данным ведомства, в результате кибератаки злоумышленники получили доступ к рабочим станциям государственных служащих и несекретным документам. Об этом пишет газета The New York Times, ознакомившаяся с письмом Минфина Конгрессу США.

Источник изображения: Hack Capital/unsplash.com В письме сообщается, что 8 декабря подрядчик компании-поставщика программного обеспечения BeyondTrust уведомил Министерство финансов о том, что хакер завладел ключом безопасности, позволившим ему получить удалённый доступ к рабочим станциям, на которых хранились несекретные документы. Поскольку в организации кибератаки подозревается спонсируемая КНР хакерская группировка APT (Advanced Persistent Threat), инцидент классифицирован как «крупный инцидент кибербезопасности», говорится в письме Министерства финансов США. В настоящее время BeyondTrust, совместно с Агентством по обеспечению инфраструктурной и кибербезопасности (CISA) и ФБР, проводит расследование. Согласно информации, размещённой на веб-сайте BeyondTrust, компания обслуживает более 20 тысяч клиентов в более чем 100 странах. Её инструменты удалённого доступа используют 75 % организаций из списка Fortune 100. Как сообщил представитель BeyondTrust, компания была уведомлена 5 декабря о скомпрометированном ключе API, который немедленно отозвали. В настоящее время она сотрудничает с клиентами, затронутыми инцидентом, для устранения последствий атаки, связанной с продуктом Remote Support. BeyondTrust также подчеркнула, что других её продуктов этот инцидент не затронул. США не впервые обвиняют связанных с Китаем хакеров в атаках на объекты инфраструктуры страны. Ранее в этом году сообщалось о взломе электронной почты министра торговли Джины Раймондо (Gina Raimondo), когда она принимала решения о новых мерах экспортного контроля, ограничивающих доступ китайских фирм к передовым технологиям. Аналогичные действия хакеры предприняли против Госдепартамента США, пишет The New York Times. По данным Белого дома, по меньшей мере девять американских телекоммуникационных компаний подверглись кибератакам со стороны поддерживаемой китайским государством хакерской группировки Salt Typhoon. Злоумышленники также получили почти полный список телефонных номеров, которые Министерство юстиции использовало для прослушивания в рамках слежки за подозреваемыми в преступлениях или шпионаже. В ответ на действия Salt Typhoon Министерство торговли США заявило в этом месяце, что запретит оставшиеся операции China Telecom в Соединённых Штатах. В посольстве КНР в Вашингтоне (США) заявили ТАСС в конце октября, что США следует прекратить хакерские атаки по всему миру и воздержаться от клеветы в отношении других стран под предлогом обеспечения кибербезопасности. «США сами являются источником и крупнейшим исполнителем кибератак», — отметил представитель китайской дипмиссии, комментируя заявления ФБР и CISA. Китайские хакеры взломали девять американских телекоммуникационных компаний

28.12.2024 [18:58],

Павел Котов

Ресурсы уже девятой телекоммуникационной компании в США подверглись нападению в рамках серии кибератак, которые проводят предположительно китайские хакеры. Злоумышленники получили доступ к личным сообщениям и телефонным звонкам неизвестного числа американцев, сообщили в Белом доме.

Источник изображения: Hack Capital / unsplash.com В декабре администрация президента США заявила, что по меньшей мере восемь провайдеров в США и ресурсы в нескольких десятках стран пострадали в результате масштабной серии кибератак, которой присвоили общее название «Соляной тайфун» (Salt Typhoon) — ответственность за неё возложили на китайских хакеров. Накануне заместитель советника по национальной безопасности Энн Нойбергер (Anne Neuberger) сообщила, что после этого заявления стало известно о том, что жертвой стала уже девятая компания в США. Взломав ресурсы телекоммуникационных компаний, хакеры получили доступ к личным сообщениям и записям звонков клиентов — ограниченного числа лиц. ФБР публично не раскрыло ни одной из жертв, но, по одной из версий, речь идёт о видных политических деятелях и должностных лицах в США. У властей пока нет понимания, сколько американцев пострадали в ходе операции «Соляной тайфун» — отчасти из-за того, что злоумышленники действуют осторожно; известно, что «большое число» их находится в регионе Вашингтон — Виргиния. На начальном этапе хакеры определяли, кому принадлежит тот или иной телефон, и если владелец оказывался «целью, представляющей интерес для правительства», за звонками и перепиской устанавливалась слежка. Большинство подвергшихся хакерским атакам лиц «в первую очередь вовлечены в государственную или политическую деятельность», подтвердили в ФБР. В январе Федеральная комиссия по связи (FCC) рассмотрит на заседании меры, которые необходимо принять для повышения кибербезопасности в телекоммуникационной отрасли. Хакеры похитили рекордный объём личных данных россиян в 2024 году

16.12.2024 [12:59],

Дмитрий Федоров

2024 год установил антирекорд по утечкам персональных данных граждан России. Эксперты по кибербезопасности компании F.A.C.C.T. обнаружили 259 новых баз данных российских компаний, выложенных на хакерских форумах и в Telegram-каналах. Это на 5 % больше, чем в 2023 году, когда подобных утечек было зарегистрировано 246. Несмотря на ужесточение законодательства, крупные штрафы и уголовную ответственность, бизнес и госструктуры не успевают адаптироваться к новым реалиям.

Источник изображения: KeepCoding / Unsplash Чаще всего кибератакам подвергались компании ретейла, интернет-магазины, медицинские учреждения и образовательные организации. В украденных базах содержались фамилии, имена, отчества, даты рождения, адреса, адреса электронной почты и номера телефонов пользователей. При этом большинство украденных данных распространялось бесплатно, поскольку целью злоумышленников было нанесение максимального ущерба компаниям и их клиентам. В 2024 году в Telegram появилось множество как публичных, так и закрытых каналов, где выкладывались утечки, ранее остававшиеся приватными. Одной из крупнейших стала публикация архива, включавшего 404 базы данных. Масштабы проблемы подчёркивают данные центра мониторинга Solar AURA. За год было зафиксировано 898 сообщений об утечках данных россиян, что вдвое больше показателей 2023 года. Количество строк в опубликованных базах год к году увеличилось до 1 млрд. Среди них — 85 млн адресов электронной почты и 237 млн номеров телефонов. Наибольшее количество утечек зафиксировано в сфере ретейла (248 случаев), услуг (119), госсекторе (56) и образовательных учреждениях (52). По данным Роскомнадзора, за первые девять месяцев 2024 года было зарегистрировано 110 фактов утечек персональных данных, что меньше, чем за тот же период 2023 года (145 случаев). Однако эта статистика отражает только инциденты, по которым регулятор инициировал расследования. Примечательно, что в январе 2024 года было зафиксировано 19 крупных утечек, из-за которых в открытый доступ попали более 510 млн строк персональных данных. 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Количество атак с использованием программ-вымогателей в 2024 году выросло на 44 % по сравнению с предыдущим годом. В 10 % случаев злоумышленники не требовали выкупа, а намеренно наносили ущерб для дестабилизации работы бизнеса. В 50 % инцидентов использовались шифровальщики LockBit 3 Black и Mimic. Средняя сумма выкупа превысила 50 млн рублей, а минимальные требования для малого бизнеса составляли 100 тыс. рублей. Наибольшее количество атак пришлось на строительные, фармацевтические и IT-компании. Прогосударственные хакерские группировки, число которых выросло до 27 в 2024 году (по сравнению с 14 в 2023 году), всё чаще становятся ключевыми инициаторами кибератак. Они используют методы, характерные для спецслужб, и нацеливаются на государственные учреждения, научные институты, промышленные предприятия и объекты критической инфраструктуры страны. Главными целями таких атак остаются шпионаж и диверсии. Аналитики предупреждают, что в 2025 году рост числа утечек данных и кибератак продолжится. Угрозы будут усиливаться за счёт развития технологий, включая ИИ, который начнёт использоваться для создания более изощрённых методов хакерских атак, массового фишинга и поиска уязвимостей в информационных системах. Для противодействия этим вызовам потребуется объединение усилий бизнеса, государства и экспертов. Только системный подход позволит предотвратить дальнейшие репутационные и финансовые потери. Создатели «Эра-Глонасс» собрались защитить российские автомобили от хакеров

28.11.2024 [15:01],

Алексей Разин

В середине января следующего года, как сообщают «Ведомости», АО «Глонасс» совместно с ФГУП «НАМИ» и подведомственной организацией Минпромторга «НПП «Гамма» запустят пилотный проект по созданию решений в сфере кибербезопасности для современных отечественных автомобилей. Проект призван способствовать не только повышению безопасности дорожного движения, но и предотвратить трансграничную утечку данных российских пользователей.

Источник изображения: АО «Глонасс» Генеральный директор АО «Глонасс» Алексей Райкевич пояснил, что инициаторы пилотного проекта хотят с его помощью «подсветить уязвимости современного автомобиля и показать современные механизмы по выявлению и борьбе с киберугрозами». Предлагаемые к использованию в рамках проекта механизмы уже обкатаны и доказали свою эффективность на внутренних тестах. Проект будет длиться семь месяцев, необходимая инфраструктура для его реализации уже готова, включая Дмитровский автополигон, используемый для испытаний многими отечественными автопроизводителями и принадлежащий ФГУП «НАМИ». В ходе испытаний четыре транспортных средства будут оснащены сим-картами «Глонасс» и блоками для передачи телематических данных на общую платформу, которые и предстоит анализировать и защищать от утечек и вторжений злоумышленников. Ведутся переговоры с «АвтоВАЗом» и НАМИ, которые могут предоставить для эксперимента свои транспортные средства. Будут привлечены и профильные специалисты по информационной безопасности; своё участие подтвердили представители «Лаборатории Касперского», также упоминаются Positive Technologies. Как пояснил глава АО «Глонасс», на российских дорогах наблюдается большое количество импортных транспортных средств с телематическими блоками, настроенными на передачу информации зарубежным компаниям. В каком объёме и куда они могут передавать информацию, включая изображения с бортовых видеокамер, до конца не ясно. Во-вторых, современное транспортное средство становится «компьютером на колёсах», управление которым могут перехватить злоумышленники, и такие возможности нужно пресекать. Ранее «Лаборатория Касперского» уже сообщала о сотрудничестве с АО «Кама», которое будет выпускать отечественные электромобили «Атом», в области защиты транспортных средств этой марки от киберугроз. В сентябре этого года партнёры продемонстрировали прототип электронного блока управления автомобилем, который на территории России будет выпускаться силами Kraftway. Степень зависимости российских автовладельцев от западной информационной инфраструктуры иллюстрируется и ситуацией с уходом немецких автопроизводителей с российского рынка. В августе Volkswagen, BMW и Mercedes-Benz отключили бывших российских дилеров от фирменных информационных систем, после чего у автовладельцев в России возникли проблемы с программированием дубликатов ключей и установкой отдельных агрегатов во время ремонта. По мнению руководителя технической экспертизы Mains Lab Владимира Куликова, внедрение ПО для защиты от кибератак, хоть и повысит стоимость транспортных средств, продаваемых на российском рынке, коснётся только 5–7 % ежегодного объёма продаж, поскольку будет распространяться лишь на самые современные модели. В 2024 году, по оценкам экспертов, в России будет продано около 1,5 млн новых автомобилей. В период с января по октябрь объёмы продаж в годовом сравнении выросли на 60 % до 1,33 млн штук, но расходы россиян на покупку машин при этом увеличились в 2,5 раза до 2,3 трлн рублей из-за опережающего роста цен. Всего же российский автопарк насчитывает около 60 млн легковых автомобилей, грузовиков, мотоциклов, мопедов и автобусов, находящихся в эксплуатации. Данные всех россиян уже утекли в даркнет, заявил глава «Ростелекома»

19.11.2024 [16:34],

Дмитрий Федоров

Персональные данные всех россиян уже утекли в Сеть и находятся в даркнете, сообщил глава «Ростелекома» Михаил Осеевский на конференции «Безопасность клиента на первом месте». По его словам, злоумышленники собрали масштабные базы данных, содержащие подробные сведения о каждом гражданине РФ. Такое положение дел свидетельствует об актуальности защиты личной информации.

Источник изображения: KeepCoding / Unsplash Схожее мнение ранее выразил Владимир Дрюков, глава центра противодействия кибератакам Solar JSOC компании «Солар». По его сведениям, у хакеров уже имеется база данных, охватывающая почти всё население России. Её формирование стало возможным благодаря многочисленным утечкам, случившимся за прошедшие годы. Такие сведения активно используются злоумышленниками для целенаправленных кибератак, рассылки фишинговых писем и шантажа, что создаёт серьёзные угрозы как для граждан, так и для организаций. В октябре текущего года издание «Ведомости» сообщало, что за 9 месяцев на теневых интернет-форумах и в Telegram-каналах было выложено 210 баз данных со сведениями клиентов российских компаний. По информации F.A.C.C.T., в общей сложности было скомпрометировано 250,5 млн строк информации, что на 7,76 % больше по сравнению с аналогичным периодом прошлого года. Как отмечают эксперты, злоумышленников особенно интересуют базы данных, содержащие ФИО, паспортные данные, даты рождения, номера телефонов, IP-адреса, пароли, места работы, адреса проживания и электронной почты россиян. Эксперты подчёркивают, что одной из причин увеличения числа утечек данных является недостаточное внимание компаний к модернизации систем защиты. Использование устаревших технологий, слабых протоколов шифрования и отсутствие строгого контроля доступа к чувствительной информации способствуют росту числа кибератак. Количество кибератак на российские банки за год выросло в два раза

07.11.2024 [15:57],

Дмитрий Федоров

Количество кибератак на финансовый сектор России в 2024 году увеличилось более чем в два раза по сравнению с прошлым годом. Как сообщает компания RED Security, за первые 10 месяцев текущего года её специалисты зафиксировали почти 17 000 атак на банки. Финансовая отрасль занимает третье место по числу кибератак, уступая первенство промышленности и IT-сектору, которые расположились на первом и втором местах соответственно. По мнению экспертов, такая динамика свидетельствует о возрастающем интересе киберпреступников к банковской сфере.

Источник изображения: geralt / Pixabay Одним из самых распространённых методов кибератак в 2024 году стал целевой фишинг, направленный против сотрудников банков. Злоумышленники используют ИИ, чтобы создавать более убедительные фишинговые сообщения, что делает их распознавание на ранней стадии сложной задачей. По прогнозам RED Security, в будущем банки начнут активно применять ИИ в целях защиты, чтобы своевременно выявлять угрозы и мониторить сетевую активность. Резкий рост числа атак на финансовые учреждения подтверждают и другие компании, работающие в сфере кибербезопасности. По информации Центра мониторинга кибербезопасности «Лаборатории Касперского», пик активности злоумышленников пришёлся на август 2024 года, когда число атак почти вдвое превысило аналогичный показатель прошлого года. В октябре также наблюдался рост инцидентов: количество атак увеличилось на 17 % по сравнению с октябрём 2023 года, что подчёркивает тревожную тенденцию. Кибератаки на банки подвержены сезонным колебаниям, и летом их число традиционно возрастает. Как пояснил Сергей Солдатов, руководитель Центра мониторинга кибербезопасности «Лаборатории Касперского», финансовая сфера остаётся привлекательной мишенью для преступников благодаря высокому потенциальному ущербу, который они могут нанести. В то же время банки обладают серьёзными механизмами защиты, что вынуждает хакеров прибегать к всё более сложным тактикам и технологиям. Согласно данным Центрального банка России, в 2024 году основные векторы атак на финансовые организации остаются почти неизменными по сравнению с прошлым годом. Наиболее частыми являются DDoS-атаки, эксплуатация уязвимостей, атаки через скомпрометированную инфраструктуру подрядчиков и перебор паролей для компрометации аккаунтов сотрудников и клиентов. По словам представителя Центробанка, преступники продолжают совершенствовать свои тактики, стремясь обходить системы безопасности и снижать заметность атак. По мнению аналитиков, рост числа атак напрямую связан с повышением профессионализма хакеров, которые обладают глубокими знаниями IT-инфраструктуры банков и хорошо понимают бизнес-процессы финансовых учреждений. Представитель Россельхозбанка отмечает, что в последние годы возросла политическая мотивация многих атак, что делает сектор финансовых услуг ещё более уязвимым перед киберугрозами.

Источник изображения: Positive Technologies Среднее число атак на банки остаётся стабильно высоким последние два года, однако кардинально новых методов злоумышленники пока не применяют, сообщает Алексей Плешков, заместитель начальника департамента защиты информации Газпромбанка. Особый интерес хакеры проявляют к компонентам банковской инфраструктуры, которые доступны из интернета. Также приобретают популярность так называемые «атаки на цепочки поставок», направленные на проникновение через доверенных партнёров. Ещё одним из наиболее распространённых видов атак стал http-флуд, когда злоумышленники имитируют легитимный трафик, что значительно усложняет процесс его выявления. Руслан Ложкин, директор департамента кибербезопасности «Абсолют банка», отмечает, что для успешного противодействия подобным атакам требуется умение различать настоящий пользовательский трафик. К тому же растёт интерес преступников к методам социальной инженерии через мессенджеры, что создаёт дополнительные риски для безопасности банков. RED Security подчёркивает, что финансовый сектор привлекателен как для «классических» киберпреступников, так и для политически мотивированных хактивистов. Успешные атаки на процессинговые системы банков позволяют преступникам выводить средства на свои счета, а компрометация даже небольшой части клиентских данных может привести к резонансным материалам в СМИ, нанося серьёзный ущерб репутации финансовой организации. Согласно данным RED Security, финансовый сектор занимает второе место по числу высококритичных инцидентов, уступая только промышленности. К таким инцидентам относятся целенаправленные атаки на ключевые банковские системы, включая атаки через подрядчиков, попытки кражи конфиденциальных данных и дестабилизации бизнес-процессов. С начала 2024 года в финансовом секторе зафиксировано более 3 000 подобных инцидентов. Согласно отчёту аналитического отдела компании Servicepipe, количество атак с использованием ботов в 2024 году увеличилось на 20 % по сравнению с аналогичным периодом прошлого года. В отличие от 2023 года, когда большая часть атак была направлена на крупные кредитные организации, в этом году злоумышленники сосредоточили свои усилия на микрофинансовых компаниях, которые зачастую менее защищены от угроз, исходящих от ботов. В России учетверилось число DDoS-атак в 2024 году, но они стали менее мощными

22.10.2024 [15:39],

Дмитрий Федоров

В России количество DDoS-атак в III квартале 2024 года увеличилось на беспрецедентные 319 % по сравнению с аналогичным периодом прошлого года, однако их пиковая интенсивность снизилась с 675 Гбит/с до 446 Гбит/с. К 2030 году правительство планирует увеличить пропускную способность технических средств противодействия угрозам (ТСПУ) до 725,6 Тбит/с. Эксперты предупреждают, что требуются более комплексные решения. Простое расширение каналов передачи данных может быть недостаточным для эффективной защиты от кибератак.

Источник изображения: cliff1126 / Pixabay Согласно исследованию Qrator Labs, которое охватило более 1000 компаний из разных секторов экономики, прирост DDoS-атак был отмечен на всех уровнях: на сетевом и транспортном уровнях увеличение составило 80 %, а на уровне приложений (веб-серверов) — 70 %. DDoS-атаки представляют собой одну из наиболее серьёзных угроз стабильности ИТ-инфраструктуры. 14 октября 2024 года Роскомнадзор сообщил о мощной зарубежной кибератаке, направленной на системы отечественных операторов связи. Её пиковая интенсивность достигала 1,73 Тбит/с. В ответ на подобные инциденты правительство намерено к 2030 году увеличить пропускную способность ТСПУ до 725,6 Тбит/с. В настоящее время этот показатель составляет 329 Тбит/с, а к 2025 году должен достигнуть 378,4 Тбит/с. Важно отметить, что Роскомнадзор уже несколько лет занимается подключением компаний к системе для защиты от подобных угроз, продолжая развивать российскую инфраструктуру кибербезопасности. Несмотря на значительное увеличение пропускной способности ТСПУ, эксперты предупреждают, что пропускная способность может оказаться недостаточной для эффективной фильтрации трафика при высоких нагрузках, характерных для сетевых атак. В случае превышения допустимой нагрузки оборудование может работать некорректно и даже привести к отказу в работе каналов передачи данных. Для операторов связи и интернет-провайдеров, активно внедряющих такие системы, это представляет серьёзную угрозу для стабильности их сетей. Евгений Фёдоров, руководитель продуктового направления компании Innostage, подчеркнул, что для эффективной борьбы с DDoS-атаками требуется комплексный подход: от фильтрации трафика на уровне провайдеров до внедрения решений на уровне инфраструктуры. ТСПУ способны фильтровать аномальный трафик, однако злоумышленники быстро адаптируются к новым методам защиты. «Это можно сравнить с расширением автодорог: чем больше полоса пропускной способности, тем больше машин — пакетов данных, которые смогут пройти», — отметил эксперт. Без интеллектуальной маршрутизации и фильтрации трафика безопасность сети останется под угрозой. Корейские хакеры распространяют вирусы через Internet Explorer

16.10.2024 [23:37],

Анжелла Марина

Северокорейские хакеры нашли способ распространения вредоносного ПО через старый браузер Internet Explorer. Хотя этот обозреватель был официально отключен, его компоненты продолжают существовать благодаря специальному режиму в Microsoft Edge. Атака происходит без какого-либо участия самого пользователя.

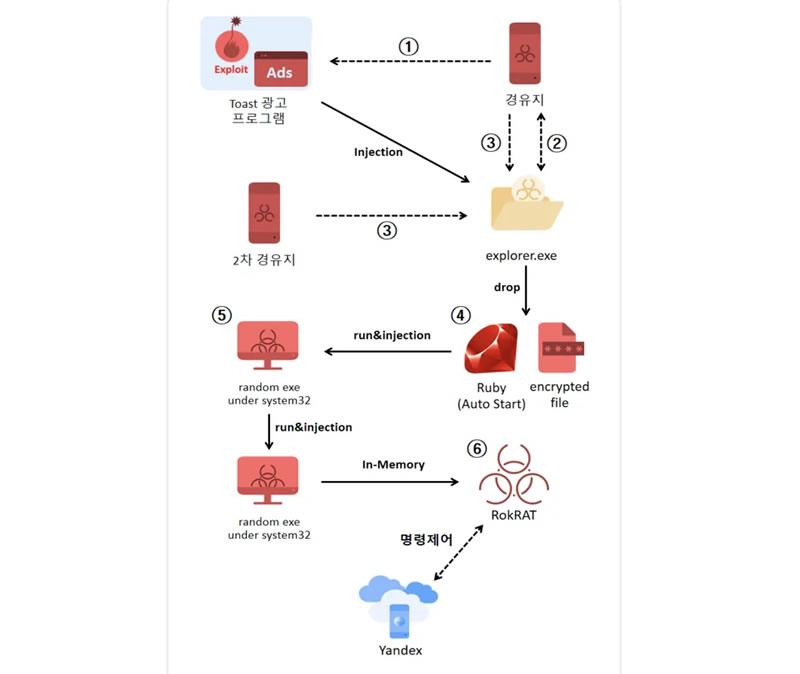

Источник изображения: Rubaitul Azad/Unsplash Согласно совместному отчёту Национального центра кибербезопасности Южной Кореи (NCSC) и местного IT-поставщика безопасности AhnLab, злоумышленники использовали неизвестную ранее уязвимость нулевого дня в Internet Explorer для распространения вредоносного ПО среди пользователей в Южной Корее. Несмотря на отключение Internet Explorer на ПК с Windows, элементы браузера функционируют через сторонние приложения, установленные на компьютере, а также есть режим IE в браузере Edge, открывая тем самым возможность для атаки, поясняет PCMag. Инцидент произошёл в мае этого года. Группа хакеров, известная как APT 37 или ScarCruft, использовала уязвимость Internet Explorer для проведения масштабных злонамеренных действий. Как сообщается в отчёте NCSC и компании AhnLab, хакеры скомпрометировали сервер южнокорейского агентства онлайн-рекламы, что позволило им загрузить вредоносный код через всплывающие рекламные окна. «Эта уязвимость эксплуатируется, когда рекламная программа загружает и отображает рекламное содержимое, — говорится в отчёте AhnLab. — В результате происходит атака нулевого клика, не требующая взаимодействия пользователя».

Источник изображения: AhnLab Исследователи также отметили, что многие южнокорейские пользователи устанавливают бесплатное ПО, такое как антивирусы и другие утилиты, которые отображают рекламное окно в правом нижнем углу экрана. Однако проблема заключается в том, что такие программы часто используют модули, связанные с Internet Explorer, благодаря чему хакеры смогли распространить вредоносное ПО RokRAT, разработанное для выполнения удалённых команд и кражи данных с компьютеров жертв. В августе Microsoft выпустила патч для устранения уязвимости нулевого дня, получившей код CVE-2024-38178. Однако, как отмечает издание BleepingComputer, существует риск, что хакеры могут найти и другие способы эксплуатации компонентов Internet Explorer, поскольку они продолжают использоваться в Windows и сторонних приложениях. Более 600 млн кибератак совершается на пользователей Windows ежедневно

16.10.2024 [22:39],

Анжелла Марина

Компания Microsoft опубликовала отчёт по кибербезопасности Microsoft Digital Defense Report 2024. Документ объёмом 114 страниц демонстрирует значительное увеличение числа кибератак различного рода за последний год. Особо подчёркивается, что злоумышленники получают всё больше технических ресурсов, в том числе связанных с искусственным интеллектом.

Источник изображения: FlyD/Unsplash Согласно отчёту, пользователи Windows ежедневно подвергаются более чем 600 миллионам кибератак. Для атак используются программы-вымогатели, фишинг (обман с помощью поддельных сайтов) и другие изощрённые формы кражи личных данных, поясняет PCWorld. В основном хакеры пытаются заполучить пароли. Эксперты Microsoft отмечают, что киберпреступники активно используют новейшие технологии, включая инструменты на базе искусственного интеллекта (ИИ). Технология помогает злоумышленникам создавать поддельные изображения, видеоролики и аудиозаписи. Также искусственный интеллект используется для массового создания «идеальных» резюме с целью проникновения во внутреннюю систему компаний через поддельные заявки на вакансии. Кроме того выяснилось, что хакеры могут использовать для атак непосредственно ИИ-платформы. Например, через внедрение ложных запросов (XPIA) они могут отправить фальшивые команды и получить управление компьютером жертвы. Под угрозой находятся не только обычные пользователи. Кибератаки всё чаще направляются на правительственные организации и компании. Так, в течение текущего года система здравоохранения США подверглась 389 успешным кибератакам, что привело к сбоям в работе сетей, различным системам и задержкам в проведении важных медицинских процедур. За многими из этих атак, как подчёркивается в отчёте, стоят не только «простые» киберпреступники. Всё больше участие в этом принимают государственные акторы. Microsoft среди прочих стран называет Китай одним из основных источников таких атак, особенно в контексте вмешательства в предвыборные кампании перед президентскими выборами в США. При этом грань между обычными киберпреступниками и хакерами, работающими на государства, становится всё более размытой. Сообщается, что Microsoft удалось в этом году предотвратить около 1,25 миллиона атак типа «распределённый отказ в обслуживании» (DDoS), что в четыре раза больше по сравнению с прошлым годом. |