|

Опрос

|

реклама

Быстрый переход

Олды тут? Sony обновила прошивку PlayStation 3, несмотря на то, что устройству почти 20 лет

06.03.2025 [19:02],

Сергей Сурабекянц

Компания Sony только что выпустила обновление системного программного обеспечения для своей игровой консоли PS3, которой в этом году исполняется 19 лет. Компания сообщила, что это обновление с номером версии 4.92 улучшает производительность системы, а также обновляет ключ шифрования проигрывателя Blu-ray, чтобы обеспечить воспроизведение дисков с фильмами.

Источник изображения: Eurogamer Обновления такого рода происходят ежегодно, поскольку срок актуальности ключа шифрования Advanced Access Content System (AACS), используемого для защиты авторских прав, регулярно истекает. Эта технология защиты авторских прав требует наличия соответствующего ключа как на диске, так и на консоли для воспроизведения новых фильмов. На более «свежих» консолях PS4 и PS5 применяется та же технология, но эти устройства умеют получать новый ключ автоматически, в то время как на PS3 это можно сделать лишь при обновлении прошивки. Компания прекратила производство PS3 ещё в 2017 году, примерно через десять лет после её первого запуска. По состоянию на март 2017 года было продано более 87,4 млн консолей PS3. PS5 продалась в количестве 75 млн единиц, показатели продаж PS4 примерно такие же. Судя по всему, Sony продолжит выпускать обновления ключа шифрования AACS для PS3, пока полностью не прекратит поддержку консоли. Для ключей доступа предложен защищённый механизм перемещения между платформами

15.10.2024 [14:07],

Павел Котов

В настоящее время технология ключей доступа (passkeys) ограничивает их присутствие в экосистеме ПО только одного разработчика — в результате пользователи вынуждены создавать их дубликаты для входа в одну систему.

Источник изображения: Pete Linforth / pixabay.com Ключи доступа — наиболее успешная на сегодняшний день попытка избавить человечество от традиционных паролей; и теперь технологическая индустрия стремится исправить один недостаток данного решения, обеспечив возможность экспорта и импорта ключей доступа при их переносе с одной платформы на другую. Ответственная за эту технологию организация FIDO Alliance объявила о новой инициативе по «безопасному перемещению ключей доступа» между поставщиками услуг и представила проект спецификаций обновлённого протокола и обмена данными ключей доступа. «Безопасный обмен учётными данными является приоритетом для альянса, поскольку он способен улучшить работу пользователей, но безопасного способа передачи этой информации между поставщиками не было до сих пор», — говорится в заявлении организации. Сейчас пользователи могут создавать ключи доступа с помощью программных решений Apple, Google и Microsoft, а также платформ — менеджеров паролей. В идеале можно было бы синхронизировать один и тот же набор ключей на разных платформах, но пока они ограничены экосистемой ПО каждой компании, а значит, для входа в одну и ту же учётную запись приходится создавать дубликаты ключей.

Источник изображения: Gerd Altmann / pixabay.com Сейчас это ограничение обходится при помощи QR-кодов, но FIDO Alliance стремится обеспечить полноценную совместимость, «устранив любые технические барьеры», связанные с технологией ключей доступа. «Критически важно, чтобы пользователи могли выбирать предпочтительную платформу управления учётными данными и безопасно без ограничений менять поставщиков [систем] учётных данных», — говорится в заявлении организации. Проект спецификации обещает экспорт и импорт ключей доступа в зашифрованном виде, хотя в теперешнем виде для этого используется незащищённый файл CSV с открытым текстом; предполагается и развёртывание средств, которые пресекут злоупотребления механизмами переноса ключей доступа хакерами. FIDO Alliance потребуется какое-то время, чтобы закрепить спецификации и впоследствии обеспечить их коммерческое развёртывание, но впоследствии они будут открыты и доступны для внедрения поставщиками систем учётных данных, чтобы пользователи имели возможность менять их безопасно и просто. Отзывы о проекте спецификаций ассоциация принимает на платформе GitHub — свой вклад в проект уже внесли 1Password, Bitwarden и Google. В Windows 11 станет удобнее работать с ключами доступа — ОС получит облачную синхронизацию и интеграцию с 1Password

10.10.2024 [17:42],

Павел Котов

Microsoft вскоре улучшит поддержку ключей доступа (passkeys) в Windows 11 — эта технология предлагает удобную беспарольную авторизацию. Обновлённый интерфейс Windows Hello предложит выбор, куда сохранять ключи, например, синхронизировать с учётной записью Microsoft, хранить в 1Password, Bitwarden или у других поставщиков услуг авторизации.

Источник изображения: blogs.windows.com Новый API для сторонних менеджеров паролей и ключей доступа поможет разработчикам напрямую подключаться к интерфейсу Windows 11 — это значит, что для авторизации на ПК можно будет пользоваться ключами доступа на мобильном устройстве. Сейчас кроссплатформенная интеграция доступна лишь частично — с помощью QR-кодов и других вспомогательных средств, но в обновлённом варианте прямой беспарольный вход станет удобнее. Переработан механизм настройки Windows Hello: ключи доступа можно синхронизировать с учётной записью Microsoft или сохранить их в другом месте. Завершив процедуру первичной настройки, для аутентификации с помощью ключа доступа можно будет использовать систему распознавания лиц, сканер отпечатков пальцев или просто PIN-код на нескольких устройствах под Windows 11. «В ближайшие месяцы» новый механизм работы с ключами доступа станет доступным для участников программы тестирования предварительных версий Windows 11, а значит, в общедоступном варианте ОС он появится некоторое время спустя. Более подробно Microsoft расскажет о нём на конференции Authenticate 2024 на предстоящей неделе. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. Google похвалилась, что пользователи активно переходят на Passkey вместо традиционных паролей

02.05.2024 [19:52],

Сергей Сурабекянц

Ключи доступа (Passkey) полностью заменяют пароли. Они позволяют отказаться от придумывания и запоминания сложных последовательностей символов. Этот подход основан на аутентификации на основе устройства, что делает вход в систему более быстрым и безопасным. По данным Google, более 400 млн учётных записей Google (из 1,5 миллиардов с 2018 года) использовали ключи доступа с момента их развёртывания, совершив более миллиарда аутентификаций.

Источник изображения: Pixabay Технология Passkey базируется на криптографии с открытым ключом. При регистрации создаётся пара ключей шифрования — секретный и публичный (закрытый и открытый). Зашифрованную при помощи открытого ключа информацию можно расшифровать лишь при помощи закрытого. Секретный ключ остаётся на устройстве пользователя, а публичный отправляется сервису. В дальнейшем между сервисом и устройством пользователя происходит обмен информацией по шифрованному каналу, где пользователь может безопасно подтвердить свою личность при помощи биометрических датчиков своего устройства. Google утверждает, что большинство пользователей находят ключи доступа более простыми в использовании, чем пароли, отмечая, что «с момента запуска passkeys оказались более быстрыми, чем пароли, поскольку они требуют от пользователей только простой разблокировки своего устройства с помощью отпечатка пальца, сканирования лица или PIN-кода». Однако многие люди сталкиваются с проблемами при попытках использования Passkey, несмотря на поддержку этой технологии со стороны Microsoft, Apple, Google и сторонних менеджеров входа в систему, таких как 1Password и Dashlane. «Разочарование в технологии, похоже, является скорее нормой, чем исключением, — считает ведущий блога Firstyear Уильям Браун (William Brown). — Беспомощность пользователей в этих темах очевидна, а ведь это технические первопроходцы, которые должны быть сторонниками перехода от паролей к ключам доступа. Если они не могут заставить это работать, как справятся обычные пользователи?»

Источник изображения:pexels.com Менеджер по продуктам в области аутентификации и безопасности Google Кристиан Брэнд (Christiaan Brand) утверждает, что «путь перехода не всегда прост, и у вас будет целая группа очень громких пользователей, которые настолько привыкли делать что-то определённым образом, что считают всё новое неправильным». Он признаёт, что в обозримом будущем беспарольная технология аутентификации будет сосуществовать с классическими методами входа в систему. «Я думаю, что нам, как отрасли, нужно немного поучиться. Мы пытаемся справиться с этим, но иногда тоже допускаем ошибки», — полагает он. Брэнд считает, что постепенное усложнение процесса использования потенциально небезопасных паролей может подтолкнуть пользователей к использованию Passkey. Он приводит пример, в котором пользователей, которые входят в систему, используя пароль вместо ключа доступа, могут попросить подождать 24 часа, пока Google проводит проверки безопасности, чтобы убедиться, что учётная запись не была скомпрометирована. Google объявила, что Passkey вскоре будут поддерживаться её программой расширенной защиты (APP), которая обеспечивает безопасность учётных записей журналистов, активистов, политиков и бизнесменов. Пользователи приложения смогут использовать ключи доступа отдельно или вместе с паролём или аппаратным ключом безопасности. Google также расширит программу «дополнительного сотрудничества», которая предусматривает обмен уведомлениями о подозрительной активности в учётной записи Google с другими платформами. Это поможет лучше защитить миллиарды пользователей, предотвращая получение киберпреступниками доступа к точкам входа, которые могут раскрыть другие их учётные записи. Преступники могут открыть миллионы дверей в отелях по всему миру из-за уязвимостей Unsaflok

22.03.2024 [20:05],

Сергей Сурабекянц

Исследователи в сфере кибербезопасности рассказали об уязвимостях в 3 млн электронных RFID-замков Saflok, установленных в 13 000 отелей и домов по всему миру. Серия уязвимостей, названных Unsaflok, была обнаружена в сентябре 2022 года. Производитель замков, компания Dormakaba, получила эту информацию в ноябре 2022 года. Она сразу же начала работу над решением проблемы и информированием клиентов. Из-за масштабности проблемы 64 % замков ещё остаются уязвимыми.

Источник изображений: Unsaflok В 2022 году исследователей пригласили на частное хакерское мероприятие в Лас-Вегасе, где они соревновались с другими командами в поиске уязвимостей в гостиничном номере и всех находящихся в нём устройствах. Команда сосредоточилась на электронном замке Saflok для гостиничных номеров, обнаружив бреши в системе безопасности, которые могли открыть любую дверь в отеле при помощи поддельной пары карт-ключей. Для использования Unsaflok злоумышленнику достаточно получить доступ к любой карте-ключу от объекта недвижимости. Поддельные карты-ключи можно создать с помощью любой карты MIFARE Classic и любого имеющегося в продаже инструмента, способного записывать данные на эти карты, включая Poxmark3, Flipper Zero или Android-смартфона с поддержкой NFC. Оборудование, необходимое для создания двух карт, использованных в атаке, стоит менее нескольких сотен долларов США. Исследователи провели реверс-инжиниринг программного обеспечения стойки регистрации Dormakaba и устройства программирования замков, научившись подделывать работающий мастер-ключ, который может открыть любую комнату в отеле. Чтобы клонировать карты, им пришлось взломать функцию получения ключей Dormakaba. При эксплуатации уязвимости первая карта перезаписывает данные замка, а вторая открывает замок, как показано на видео ниже. Сегодня исследователи впервые публично раскрыли уязвимости Unsaflok, предупредив, что они затрагивают почти 3 миллиона дверей, использующих систему Saflok. Они отметили, что уязвимости были доступны уже более 36 месяцев, и, хотя подтверждённых случаев использования этой бреши в безопасности не имеется, столь длительный период существования уязвимости увеличивает такую возможность. «Хотя нам неизвестно о каких-либо реальных атаках, использующих эти уязвимости, не исключено, что эти уязвимости известны и использовались другими» , — объясняет команда Unsaflok. Недостатки Unsaflok затрагивают несколько моделей Saflok, включая Saflok MT, Quantum, RT, Saffire и Confidant, управляемые программным обеспечением System 6000 или Ambiance. Затронутые модели используются в трех миллионах дверей на 13 000 объектах недвижимости в 131 стране. Dormakaba начала модернизацию оборудования в ноябре 2023 года, что требует перевыпуска всех карт и обновления их кодеров. По состоянию на март 2024 года 64 % замков остаются уязвимыми.

Два самых распространённых замка, подверженных уязвимости «Сейчас мы раскрываем ограниченную информацию об уязвимости, чтобы персонал отеля и гости знали о потенциальной угрозе безопасности», — говорится в сообщении исследователей. На данный момент они не предоставили никаких дополнительных технических подробностей. Исследователи пообещали поделиться всеми подробностями атаки Unsaflok в будущем, когда усилия по восстановлению достигнут удовлетворительного уровня. Персонал отеля может обнаружить случаи активного взлома путём мониторинга журналов входа/выхода. Однако этих данных порою недостаточно для точного обнаружения несанкционированного доступа. Гости могут определить, уязвимы ли замки в их номерах, используя приложение NFC Taginfo (Android, iOS), чтобы проверить тип карты-ключа со своего телефона. Карты MIFARE Classic указывают на вероятную уязвимость. В связи с публичным раскрытием информации об Unsaflok, 21 марта 2024 года компания Dormakaba опубликовала заявление о бреши в безопасности, затрагивающей продукты System 6000, Ambiance и Community: «Как только нам стало известно об уязвимости, мы начали всестороннее расследование, уделили приоритетное внимание разработке и внедрению решения по смягчению последствий и начали систематически оповещать клиентов. На сегодняшний день нам не известно о случаях использования этой проблемы. [Мы стремимся] оповестить, как развиваются риски, связанные с устаревшей технологией RFID, чтобы другие могли принять меры предосторожности». WhatsApp для iPhone получит поддержку входа без пароля — на Android функция работает с осени

30.01.2024 [12:00],

Павел Котов

Администрация мессенджера WhatsApp ещё в прошлом году объявила о поддержке ключей доступа (passkey) как более безопасного в сравнении с паролями метода аутентификации, но до настоящего момента функция присутствовала только на Android. Теперь вход по ключам доступа появится и в WhatsApp для iPhone.

Источник изображения: wabetainfo.com В последней бета-версии WhatsApp для iPhone появилось новое меню для настройки ключей доступа, сообщил ресурс WABetaInfo. Функция ещё не включена, но заработает она в ближайшее время, уверены исследователи приложения. Технология ключей доступа (Passkey) разрабатывается организацией FIDO Alliance при поддержке крупнейших технологических компаний, включая Apple, Google и Microsoft. Вместо традиционных паролей она позволяет производить вход при помощи биометрии. Создание и сохранение ключей доступа в Safari и iCloud Keychain появилось в Apple iOS 16, а с iOS 17 технология распространяется и на сторонние приложения. На устройствах Apple ключи доступа работают с Face ID или Touch ID. В ноябре WhatsApp получил поддержку входа через подтверждение по электронной почте вместо традиционных SMS. Администрация платформы также готовит возможность обмена именами пользователя вместо номеров телефона. Разрабатывается версия приложения для iPad. Соцсеть X разрешила пользователям с iOS входить без паролей

24.01.2024 [11:29],

Павел Котов

В минувшем году соцсеть X лишила пользователей без премиум-подписки возможности двухфакторной авторизации по SMS. В качестве замены приложение для Apple iOS получило возможность входа по ключам доступа без пароля, но пока только в США.

Источник изображения: Bastian Riccardi / unsplash.com Ключ доступа (Passkey) — технология авторизации, которая разрабатывается организацией FIDO Alliance и поддерживается такими крупными игроками как Apple, Google и Microsoft. Вместо традиционных паролей она позволяет пользователям производить вход при помощи биометрии. В Apple iOS 16 появилась возможность создавать и сохранять ключи доступа при помощи Safari и iCloud Keychain, а с выходом iOS 17 эта функция распространяется и на сторонние ресурсы. В прошлом году соцсеть X отключила пользователям без премиум-подписки двухфакторную авторизацию через SMS и порекомендовала им в качестве альтернативы пользоваться такими службами как 1Password, iCloud Keychain и Google Authenticator. Теперь к ним добавился беспарольный вход при помощи ключей доступа. «Сегодня мы с радостью запустили ключи доступа как способ входа для пользователей iOS из США», — сообщила администрация платформы. Чтобы воспользоваться новой функцией, потребуется обновить приложение X до последней версии. В «Яндекс ID» теперь можно авторизоваться по картинке

01.11.2023 [14:04],

Владимир Фетисов

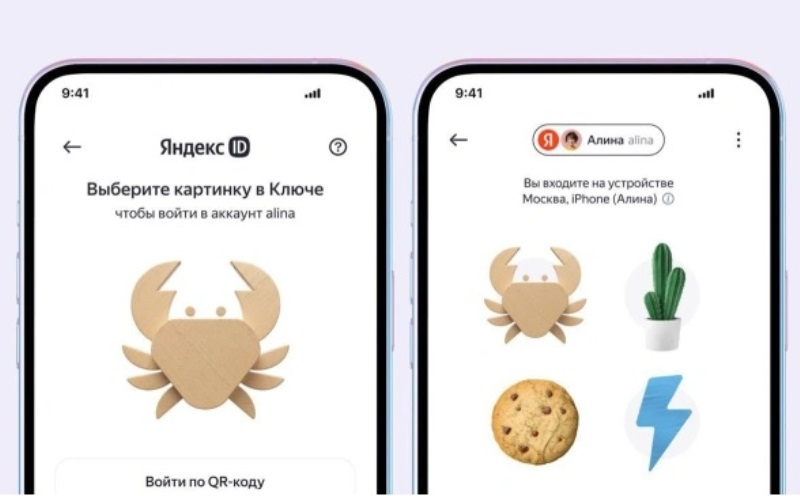

«Яндекс» запустил новый беспарольный способ авторизации — по картинке. Такой способ авторизации доступен пользователям приложения «Яндекс Ключ». Об этом сообщает пресс-служба компании.

Источник изображения: «Яндекс» При входе в аккаунт «Яндекс ID» на экране появится определённое изображение, после чего пользователю нужно выбрать аналогичную картинку в «Яндекс Ключе», который будет предлагать четыре разных варианта. В компании уточнили, что каждый раз набор демонстрируемых пользователю изображений обновляется. Согласно имеющимся данным, авторизоваться в сервисах «Яндекса» по картинке можно только используя собственное мобильное устройство. На данном этапе новая функция доступна пользователям, которые выбрали для авторизации комбинацию «Пароль + одноразовый пароль». Напомним, «Яндекс ID» представляет собой единую учётную запись для всех сервисов компании и используется при авторизации в приложениях. В дополнение к этому «Яндекс ID» позволяет авторизоваться на более чем 15 тыс. веб-сайтов и мобильных приложений. Ранее «Яндекс» изменил политику касательно неактивных учётных записей «Яндекс ID». В соответствии с этими изменениями, неактивные аккаунты пользователей будут удаляться спустя 2,5 года бездействия. За месяц до этого компания уведомит пользователя о предстоящем удалении его учётной записи. Чтобы аккаунт не был удалён, достаточно авторизоваться с помощью «Яндекс ID» в каком-то приложении или выполнить какое-либо действие в самом аккаунте. Пользователи TikTok на iPhone смогут забыть пароль — теперь войти можно с помощью Touch ID или Face ID

18.07.2023 [17:59],

Павел Котов

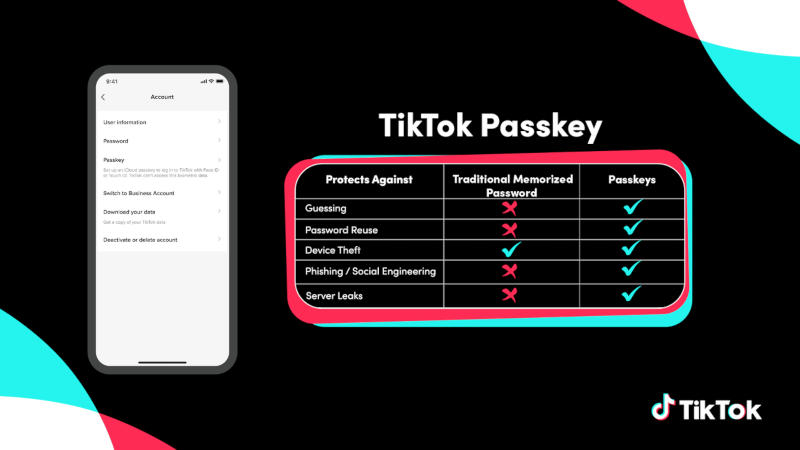

Служба коротких видео TikTok рассказала о поддержке безопасного входа в приложение через ключи доступа на iPhone. Фишинговые атаки с целью кражи учётных записей становятся бесполезными, потому что вход теперь можно производить через Touch ID или Face ID вместо ввода паролей. Ключ доступа сохраняется в iCloud Keychain, то есть при его установке вход можно совершать на всех устройствах Apple.

Источник изображений: newsroom.tiktok.com Установка ключа доступа производится в настройках приложения включением соответствующей опции — далее пользователь проводит первоначальную авторизацию, и ключ сохраняется в облаке. Используемые ключами доступа биометрические данные остаются на устройстве, то есть у администрации TikTok нет доступа ни к отпечаткам пальцев, ни к профилю Face ID. На Android аналогичная функция дебютирует некоторое время спустя, да и на iPhone она пока доступна только для пользователей из Африки, Азии, Австралии и Южной Америки. Технологии входа без пароля постепенно развёртываются в различных приложениях и на различных платформах. Microsoft запустила тестирование ключей доступа в Windows 11, а Apple добавила их в бета-версии iOS 17 и macOS Sonoma для безопасного входа в iCloud. Поддержка новой функции также появилась в приложениях GitHub, 1Password и Google Workspace. В TikTok отметили, что платформа присоединилась к FIDO Alliance — организации, предлагающей единый стандарт входа без паролей. Ранее инициативу поддержали Google, Microsoft и Apple. Windows 11 позволит авторизовываться на сайтах по отпечатку пальца или скану лица

28.06.2023 [18:53],

Владимир Фетисов

На этой неделе Microsoft выпустила очередную тестовую сборку Windows 11 под номером 23486 для участников программы предварительной оценки Windows Insider. Наиболее заметным нововведением стало появление поддержки технологии ключей доступа, с помощью которых можно авторизоваться в приложениях и на веб-сайтах без необходимости вводить пароль.

Источник изображения: Uzair_Ahmed/pixabay.com Пользователи упомянутой сборки могут использовать Windows Hello для создания PIN-кода, а также ключа доступа на основе отпечатка пальцев или скана лица. В дальнейшем такой ключ доступа может применяться для авторизации в поддерживаемых приложениях и на веб-сайтах. Например, пользователь может перейти на веб-сайт с поддержкой ключей доступа, настроить новый способ проверки подлинности личности, после чего использовать ключ доступа для авторизации. Управлять ключами доступа можно в соответствующем разделе в параметрах ОС, для чего достаточно перейти в меню «Учётные записи» и выбрать пункт «Ключи доступа». Хотя браузер Microsoft Edge уже давно поддерживает базовый стандарт веб-аутентификации с помощью ключей доступа, добавление поддержки этой технологии в Windows Hello сделает проще процесс управления данными пользователей на уровне операционной системы. Использование ключей доступа считается наиболее безопасным методом аутентификации, поскольку их, в отличие от обычных паролей, злоумышленники не смогут похитить в результате фишинговой атаки или подобрать методом перебора. |