|

Опрос

|

реклама

Быстрый переход

Asus и MSI выпустили первые BIOS с исправленным микрокодом для сбоящих Intel Raptor Lake

08.08.2024 [17:47],

Сергей Сурабекянц

Недавно Intel предоставила производителям материнских плат обновление микрокода ревизии 0x129 для своих процессоров Core 13-го и 14-го поколения. Новый микрокод призван решить проблему нестабильной работы процессоров Raptor Lake. Asus и MSI первыми выпустили бета-версии BIOS с новым микрокодом для своих материнских плат на чипсете Intel Z790.  Представитель Intel заверил, что это обновление микрокода не повлияет на значения турбочастот и сохранит возможность ручного разгона для моделей серии K, а также не сможет полностью устранить нестабильность уже начавших деградировать чипов. Владельцы таких процессоров в регионах официального присутствия Intel смогут заменить их по гарантии, которая продлена до пяти лет. Бета-версии BIOS от Asus для материнских плат на Intel Z790 доступны для загрузки здесь. На сегодняшний день обновления получили следующие продукты:

Вслед за Asus компания MSI стала вторым крупным производителем материнских плат, выпустившим обновления BIOS для своих материнских плат на базе чипсета Z790 с новой версией микрокода для чипов Intel Core 13-го/14-го поколения. Обновления доступны на странице поддержки для каждой модели. На текущий момент доступны бета-версии BIOS для следующих моделей материнских плат MSI:

В ближайшем будущем производители обещают выпустить дополнительные бета-обновления BIOS для остальных материнских плат на чипсетах Intel серий 600 и 700. Окончательные версии BIOS для всех продуктов станут доступны после дополнительного тестирования на энтузиастах. Напоминаем о необходимости быть предельно осторожным при обновлении материнских плат бета-версиями BIOS, так как они могут содержать ошибки и недоработки. AMD решила проблему Zenbleed у процессоров Zen 2, но нашла ещё четыре уязвимости у чипов на архитектурах с Zen по Zen 4

15.02.2024 [06:45],

Николай Хижняк

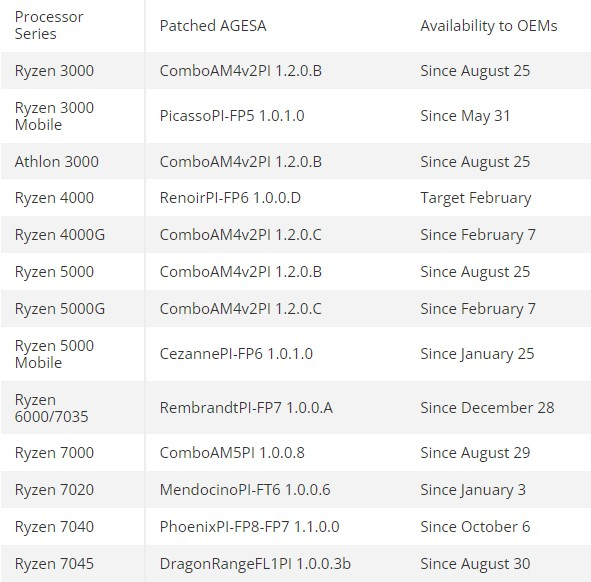

AMD сообщила о четырёх уязвимостях процессоров на архитектурах Zen со статусом «высокий риск» по классификации CVE. Затронутыми оказались многие, но не все процессоры AMD, начиная с чипов на архитектуре Zen и заканчивая моделями на архитектуре Zen 4. Для многих процессоров уже доступны свежие прошивки BIOS, которые исправляют эти проблемы в безопасности.

Источник изображения: AMD AMD поясняет, что уязвимости CVE-2023-20576, CVE-2023-20577, CVE-2023-20579 и CVE-2023-20587 ставят под угрозу безопасности интерфейс SPI, с помощью которого процессоры связываются с микросхемами BIOS на материнских платах. Злоумышленники могут использовать эти уязвимости для выполнения атак типа «отказ в обслуживании», а также для удалённого выполнения кода. Правда, для того чтобы воспользоваться этими уязвимостями, хакеру потребуется локальный доступ к ПК на базе затронутых процессоров. Не каждый чип AMD на архитектурах Zen–Zen 4 подвержен четырём указанным уязвимостям безопасности. AMD исправляет бреши в безопасности своих процессоров с помощью новых версий библиотек AGESA, являющихся базовым кодом для прошивок BIOS материнских плат. Для большинства своих чипов компания уже выпустила свежие версии AGESA. В частности, для моделей на архитектуре Zen 2 последняя версия библиотек AGESA также устраняет уязвимость Zenbleed, обнаруженную в прошлом году. Для защиты от четырёх последних указанных уязвимостей у тех же чипов Zen 2 требуется BIOS на базе библиотек AGESA 1.2.0.B, а для устранения уязвимости Zenbleed — прошивки на библиотеках AGESA 1.2.0.C. К сожалению, не все производители материнских плат выпустили новые прошивки с исправленной AGESA. Ниже в таблицах указаны версии прошивок для различных моделей процессоров AMD, в которых уже исправлены упоминаемые уязвимости.

Источник изображения: Tom's Hardware Последние версии AGESA, выпущенные несколько месяцев назад, устраняют уязвимости у процессоров EPYC. Чипы Threadripper получили нужные обновления в январе. Однако в списке затронутых процессоров нет моделей Threadripper 7000, что может говорить о том, что AMD заранее могла исправить возможные проблемы с их безопасностью. Пока не получили нужные прошивки встраиваемые процессоры Ryzen Embedded V2000 и Ryzen Embedded V3000. Новые BIOS для них ожидаются в апреле этого года.

Источник изображения: Tom's Hardware Как уже говорилось выше, новые версии библиотек AGESA распространяются через новые версии BIOS, за выпуск которых отвечают разработчики материнских плат. Это означает, что с момента выпуска AMD новых библиотек может пройти некоторое время, пока производители не разработают свежие версии прошивок на их основе для своих материнских плат. Оценить масштаб уже выпущенных обновлений BIOS для серверного, встраиваемого и мобильного сегментов процессоров весьма сложно, но для потребительских плат для чипов Ryzen и Threadripper такую оценку провести можно. Портал Tom’s Hardware проанализировал выпуск прошивок BIOS у четырёх ведущих поставщиков материнских плат — ASUS, ASRock, Gigabyte и MSI. Судя по всему, платы Socket AM5 на чипсетах AMD 600-й серии получили необходимые обновления безопасности. Иными словами, те же процессоры Ryzen 7000 и Ryzen 8000G не подвержены указанным уязвимостям. AMD также не упоминает процессоры Threadripper 7000. Таким образом, платы с чипсетами TRX50 и WRX90 тоже имеют нужную защиту. К сожалению, для владельцев плат Socket AM4 предыдущего поколения обновления прошивок производители выпускают не так быстро, как для новейших чипов платформы AM5. По данным Tom’s Hardware, ни один из указанных четырёх производителей плат пока не выпустил BIOS на новейшей библиотеке AGESA 1.2.0.C. Это значит, что те же процессоры серий Ryzen 4000G и 5000G подвержены указанным уязвимостям независимо от моделей плат и их производителя. Самой широко распространённой версией библиотеки AGESA для плат на чипсетах AMD 500-й серии является 1.2.0.B. Прошивки BIOS на её основе доступны у всех четырёх производителей. Платы ASUS и MSI с чипсетами AMD 300-й серии по-прежнему используют AGESA 1.2.0.A, как и платы MSI на чипсетах AMD 400-й серии. В свою очередь большинство плат на чипсете TRX40 для процессоров Threadripper 3000 безопасны. Исключением являются платы MSI, в BIOS которых по-прежнему используется старая версия AGESA 1.0.0.4. Для процессоров Threadripper Pro 3000WX и 5000WX для платформы WRX80 производители пока не выпустили обновления BIOS на свежих версиях AGESA. Во всех чипах AMD на Zen 2 нашли уязвимость, которая позволяет удалённо воровать пароли и другую информацию

24.07.2023 [20:19],

Сергей Сурабекянц

Тэвис Орманди (Tavis Ormandy), исследователь из Google Information Security, сообщил сегодня о новой уязвимости, которую он обнаружил в процессорах AMD с архитектурой Zen 2. Уязвимость Zenbleed охватывает весь ассортимент чипов на Zen 2 и позволяет украсть защищённую информацию, включая ключи шифрования и логины пользователей. Атака не требует физического доступа к компьютеру и может быть выполнена даже через вредоносный JS-скрипт на веб-странице.

Источник изображений: AMD Орманди сообщил об этой проблеме в AMD 15 мая 2023 года. По его словам, AMD уже выпустила патчи для уязвимых систем, но эксперты пока не подтвердили наличие в последних выпущенных прошивках нужных исправлений. Также пока отсутствуют рекомендации по безопасности от AMD с подробным описанием проблемы. Компания обещала опубликовать эту информацию сегодня, но пока не прокомментировала статус исправлений. Уязвимость зарегистрирована как CVE-2023-20593 и позволяет осуществлять кражу данных со скоростью 30 Кбайт на ядро в секунду, что обеспечивает достаточную пропускную способность для кражи конфиденциальной информации, проходящей через процессор. Эта атака работает со всем программным обеспечением, запущенным на процессоре, включая виртуальные машины, песочницы, контейнеры и процессы. Способность этой атаки считывать данные между виртуальными машинами особенно опасна для поставщиков и пользователей облачных услуг. По словам Орманди, затронуты все процессоры Zen 2, включая серверные EPYC Rome:

Атака может быть осуществлена посредством выполнения непривилегированного произвольного кода. Орманди опубликовал репозиторий исследований безопасности и код эксплойта. При атаке используется функция оптимизации слияния XMM регистра с последующим его переименованием. В результате происходит ошибка предсказания vzeroupper. Основные операции, такие как strlen, memcpy и strcmp, будут использовать векторные регистры, поэтому злоумышленник может эффективно отслеживать эти операции, происходящие в любом месте системы, неважно, в других виртуальных машинах, песочницах, контейнерах или процессах. «Это работает, потому что регистровый файл используется всеми на одном физическом ядре. На самом деле два гиперпотока даже используют один и тот же файл физического регистра», — говорит Орманди. Он пояснил, что ошибка может быть исправлена с помощью патчей, но это может привести к снижению производительности, поэтому Орманди настоятельно рекомендует обновить микрокод. Доступность обновлённых прошивок пока официально не подтверждена. Последнее обновление микрокода процессоров Intel не связано с безопасностью, а его назначение держится в секрете

17.05.2023 [07:46],

Геннадий Детинич

Пятничное обновление микрокода процессоров Intel затронуло огромный пласт процессоров, начиная с 2016 года. При этом компания держит в тайне назначение патча и утверждает, что он не связан с безопасностью, хотя примечание к нему — [INTEL-SA-NA] — намекает об обратном. В компании не дали объяснения назначению исправлений, а ведь оно может повлиять на производительность платформ на глобальном уровне, и мало кто сможет от него отказаться.  Как сообщает интернет-ресурс The Register, представитель Intel пояснил, что примечание [INTEL-SA-NA] к микрокоду 20230512 означает Not Applicable или, по-русски, «нет применимых». Иначе говоря, в предложенном исправлении нет обновлений безопасности. Первоначально все, кто сообщил о появлении на странице компании в GitHub таинственного патча, приняли аббревиатуру NA за привычное «недоступно» — это когда хотят сообщить, что время для распространения конкретной информации ещё не пришло. В Intel же пояснили, что в данном случае пометка NA означает, что микрокод «не содержит обновлений безопасности». Между тем непонятное по целям обновление микрокода уже распространяется в ряде дистрибутивов Linux и ожидается в патчах для Windows и платформ Apple. Как показала практика, исправления могут в значительной степени снижать производительность вычислительных систем и это тем более вызывает вопросы, когда неясно, за что приходится платить такую цену. Intel выпустила обновление микрокода, которое исправит проблему безопасности в процессорах вплоть до Kaby Lake

15.05.2023 [11:23],

Алексей Разин

По данным ресурса Phoronix, компания Intel на прошлой неделе выпустила обновление микрокода для своих центральных процессоров, исправляющее некую уязвимость в сфере информационной безопасности, причём затронуло оно весьма широкий ассортимент моделей, включая мобильные версии Kaby Lake, которые дебютировали ещё в 2016 году.  Если учесть, что плановый выход преимущественно программных обновлений состоялся не так давно во вторник, то появление рекомендаций по обновлению микрокода процессоров в пятницу могло говорить о недавнем обнаружении сопутствующих уязвимостей. К сожалению, о характере уязвимостей внятной информации нет, но затрагивают они широкий перечень поколений процессоров, начиная от самых современных Alder Lake и Sapphire Rapids, и заканчивая довольно древними мобильными Kaby Lake. Пользователям Linux соответствующие обновления уже доступны, в дальнейшем производители материнских плат должны будут включить эти исправления в грядущие версии BIOS, а программные исправления наверняка поступят к пользователям Windows по обычным каналам обновлений ещё быстрее. |