|

Опрос

|

реклама

Быстрый переход

Google Pixel 9 может получить ультразвуковой сканер отпечатков пальцев

05.07.2024 [06:53],

Анжелла Марина

Компания Google планирует значительно улучшить систему разблокировки в новой линейке смартфонов Pixel 9, внедрив ультразвуковой сканер отпечатков пальцев. Это может стать ответом на многолетние жалобы пользователей на работу подэкранных сканеров в предыдущих моделях.

Источник изображения: 9to5google.com По информации издания 9to5Google со ссылкой на Android Authority, в новых смартфонах Google Pixel 9 и Pixel 9 Pro будет установлен ультразвуковой сканер отпечатков пальцев Qualcomm 3D Sonic Gen 2. Это станет существенным улучшением по сравнению с оптическими сенсорами, используемыми в текущих моделях Pixel. Ультразвуковая технология использует звуковые волны для создания трёхмерного изображения отпечатка пальца, что обеспечивает более высокую точность и скорость разблокировки. Особенно заметно преимущество при работе с влажными пальцами. Кстати, аналогичный сенсор уже используется во флагманской модели Samsung Galaxy S24 Ultra. Новый сканер имеет увеличенную на 77 % площадь поверхности по сравнению с предыдущим поколением, что облегчает позиционирование пальца и позволяет обработать в 1,7 раза больше биометрических данных. Стоит отметить, что Google довольно долго не переходила на ультразвуковую технологию, несмотря на многочисленные жалобы пользователей на работу оптических сканеров, особенно при использовании защитных плёнок на экране. В качестве временного решения компания внедрила универсальную разблокировку по лицу в Pixel 8, однако эта функция имеет ограничения при работе в условиях низкой освещённости. Ожидается, что внедрение ультразвукового сканера отпечатков пальцев в Pixel 9 значительно улучшит опыт использования устройства и повысит его безопасность. Официального подтверждения этой информации от Google пока не поступало. Учёные придумали, как воровать отпечатки пальцев по звукам свайпов на смартфоне

20.02.2024 [10:54],

Павел Котов

Группа американских и китайских учёных разработала методику PrintListener, которая позволяет восстанавливать рисунок папиллярных линий, составляющий отпечаток человеческого пальца, посредством анализа звука, который он производит при свайпе, то есть скользящем движении по сенсорному экрану.

Источник изображения: Lukenn Sabellano / unsplash.com Технология защиты систем при помощи отпечатков пальцев сегодня широко распространена и пользуется большим доверием — если она продолжит расти с теперешними темпами, то к 2032 году рынок решений в области аутентификации по отпечаткам пальцев достигнет почти $100 млрд. При этом растёт осознание, что злоумышленники могут предпринимать попытки кражи отпечатков пальцев, и люди всё реже показывают руки на фотографиях. Как выяснилось, источником утечки данных может оказаться звук скользящего движения пальца по сенсорному дисплею. По итогам испытаний учёные добились успеха с использованием «до 27,9 % частичных и 9,3 % полных отпечатков пальцев с пяти попыток при настройках безопасности AR [False Acceptance Rate] в 0,01 %». Для проведения атаки подобным образом гипотетическому злоумышленнику необходимо получить доступ ко включённому на мобильном устройстве микрофону, а жертве — в штатном режиме поработать с популярными приложениями вроде Discord, Skype, WeChat и FaceTime, где применяются свайпы. Авторам исследования пришлось преодолеть несколько сложностей: проблему слабого звука при трении пальца о сенсорный дисплей решили при помощи методов спектрального анализа; учли физиологические и поведенческие особенности пользователя; применили статистический анализ и разработали эвристический поисковый алгоритм. При помощи технологии звукового анализа PrintListener учёные восстановили синтетические отпечатки PatternMasterPrint, и «в реалистичных сценариях» эта методика помогла успешно восстановить частичные отпечатки пальцев более чем в одном из четырёх случаев, а полные — почти в одном из десяти. Результаты оказались выше, чем атака MasterPrint, предлагающая случайный перебор «универсальных» отпечатков. ИИ показал, что отпечатки пальцев не так уникальны, как считалось прежде

16.01.2024 [20:43],

Геннадий Детинич

Считается, что рисунок линий на подушечках пальцев никогда не повторяется даже у одного человека, не говоря о других людях. На этом строится вся криминалистика и биометрические датчики. Группа исследователей решила проверить это утверждение с помощью обучаемой нейросети и с удивлением обнаружила, что отпечатки пальцев вовсе не так уникальны, как считалось.

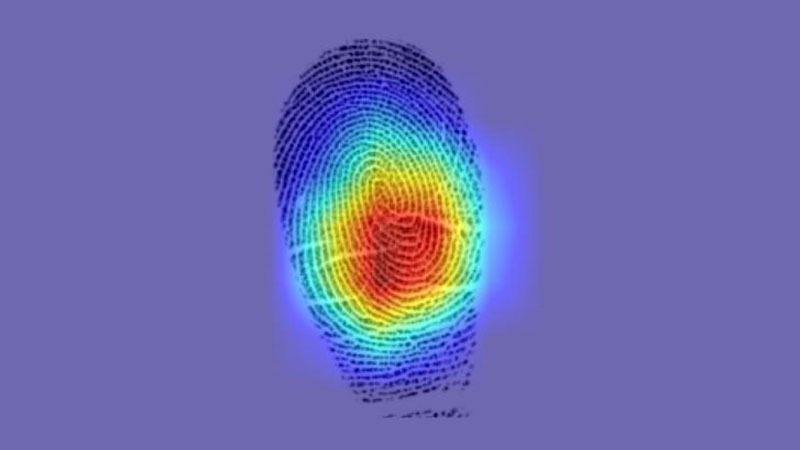

Чем «горячее» область, тем больше сходства с отпечатками других пальцев одного человека. Источник: Gabe Guo/Columbia Engineering Это вряд ли заставит заново пересмотреть уголовные дела, где основными уликами были оставленные на месте преступления отпечатки пальцев. Но это может помочь с делами, где нет полного набора отпечатков, а новые всё всплывают и всплывают. Учёные из Колумбийского университета с помощью нейросетей, обычно используемых для распознавания лиц, проанализировали отпечатки пальцев 60 тыс. граждан США из открытой правительственной базы. После обучения нейросеть с вероятностью 77 % смогла идентифицировать другие отпечатки пальцев человека по одному из известных ей отпечатков. Сети достаточно было увидеть один отпечаток пальца, чтобы она сразу же представила все остальные. Новый анализ отпечатков пальцев по открытой базе с усовершенствованным алгоритмом позволил найти общие моменты, присущие всем отпечаткам пальцев одного человека. Эти особенности рисунка папиллярных линий сосредоточены в центре подушечек. На каждом пальце одного человека они имеют много одинаковых особенностей — изгибов и поворотов — сообщили учёные, что раньше никем не анализировалось. Со временем нейросеть стала лучше определять, когда два разных отпечатка принадлежат одному и тому же человеку. Хотя каждый отпечаток на одной руке по-прежнему уникален, между ними было достаточно сходства, чтобы искусственный интеллект смог сопоставить и находить общее. Алгоритм и методика, предложенные учёными, пока не подходят для уверенной идентификации человека лишь по одному отпечатку пальцев с помощью сканирования любого другого. Настоящее чудо может произойти, если нейросети скормить данные о миллионах и миллиардах людей. Но у скромного коллектива учёных нет доступа к таким базам. Разве что их методикой воспользуются заинтересованные государственные структуры. Найден способ взлома ноутбуков со сканерами отпечатков пальцев и Windows Hello

22.11.2023 [17:01],

Павел Котов

Защиту Windows Hello с использованием сканеров отпечатков пальцев удалось обойти — уязвимости обнаружились на ноутбуках Dell, Lenovo и даже Microsoft. Эксперты по безопасности из компании Blackwing Intelligence обнаружили бреши защиты в сканерах отпечатков пальцев трёх крупнейших производителей — эти компоненты встраиваются в ноутбуки и широко используются предприятиями с системой аутентификации Windows Hello.

Источник изображения: Gerd Altmann / pixabay.com Исследование Blackwing Intelligence проводилось по заказу подразделения Microsoft MORSE: компании было поручено оценить защиту сканеров отпечатков пальцев, и она представила свои выводы на конференции Microsoft BlueHat в октябре. В качестве объектов исследования были выбраны сканеры Goodix, Synaptics и ELAN — они оказались недостаточно защищёнными, а исследователи подробно описали процесс создания USB-устройства для осуществления атаки класса MitM (man-in-the-middle). Эксперты осуществили взлом защищённых при помощи сканера отпечатков пальцев ноутбуков Dell Inspiron 15, Lenovo ThinkPad T14 и Microsoft Surface Pro X. Они провели реверс-инжинирнг программного и аппаратного компонентов защиты и обнаружили, в частности, уязвимости в криптографической реализации TLS на сканере Synaptics. При обходе защиты Windows Hello проводилось декодирование и повторное внедрение проприетарных протоколов. «Microsoft проделала хорошую работу при создании протокола безопасного подключения устройств (SDCP) для обеспечения безопасного канала между хостом и биометрическими устройствами, но, к сожалению, производители устройств, кажется, неверно понимают некоторые цели. Кроме того, SDCP покрывает лишь узкую область операций типичного устройства, а поверхность атаки на большинство устройств вообще не покрывалась SDCP», — прокомментировали своё открытие эксперты Blackwing Intelligence. Исследователи обнаружили, что на двух из трёх целевых устройствах защита Microsoft SDCP вообще не была включена. В этой связи производителям ноутбуков рекомендовали убеждаться, что протокол SDCP активирован и проводить проверку реализации сканера отпечатков пальцев при участии квалифицированного эксперта. Blackwing Intelligence также изучили уязвимости прошивок на сканерах к атакам с нарушением целостности памяти, а также защищённость сканеров отпечатков пальцев на продукции Apple и устройствах под управлением Linux и Android. Android-смартфоны оказалось можно взломать бесконечным перебором отпечатков пальцев

23.05.2023 [18:24],

Павел Котов

Учёные Tencent Labs и Чжэцзянского университета (КНР) открыли способ взломать защиту сканера отпечатков пальцев на смартфоне, используя метод брутфорс. Для этого необходимы физический доступ к устройству и достаточно времени.

Источник изображения: Lukenn Sabellano / unsplash.com В устройствах под управлением Android, основанной на ней HarmonyOS, а также в очень ограниченных масштабах в Apple iOS, присутствуют две уязвимости «нулевого дня», обозначенные как Cancel-After-Match-Fail («отмена после несовпадения») и Match-After-Lock («сверка после блокировки»). Эксплуатируя эти уязвимости, исследователям удалось заставить мобильные устройства принимать бесконечное количество попыток сканирования отпечатков пальцев, а также использовать академические базы данных, базы утечек биометрии и прочие источники. Для осуществления атак гипотетическим злоумышленникам требуется физический доступ к смартфону и оборудование стоимостью $15. При осуществлении атаки, которую эксперты назвали BrutePrint, при использовании взламывающего оборудования с поддержкой одного отпечатка пальцев требуется от 2,9 до 13,9 часа — если оборудование поддерживает несколько записанных отпечатков, время в среднем составляет от 0,66 до 2,78 часа. Исследователи испытали технологию на десяти «популярных моделях смартфонов» и на паре iPhone. Названия моделей не приводятся, но учёные сообщили, что для устройств под Android и HarmonyOS им удалось добиться бесконечного числа попыток, а вот для гаджетов под iOS — это были iPhone SE и iPhone 7 — удалось добиться лишь десяти дополнительных, чего явно недостаточно для взлома. Авторы исследования делают вывод, что метод BrutePrint едва ли окажется привлекательным для обычного киберпреступника, а вот для государственных структур он вполне подойдёт. |