|

Опрос

|

реклама

Быстрый переход

Приложения для слежки допустили слив личных данных миллионов людей по всему миру

21.02.2025 [06:30],

Анжелла Марина

Эксперты по кибербезопасности раскрыли масштабную утечку данных в приложениях-трекерах Cocospy и Spyic, связанную с китайскими разработчиками и затрагивающую миллионы пользователей. Эти приложения предназначены для скрытого мониторинга смартфонов, относятся к категории сталкерского ПО и позволяют злоумышленникам собирать данные жертв — сообщения, фотографии, звонки и другую информацию.

Источник изображения: Kandinsky Из-за выявленного бага личные данные миллионов пользователей, включая электронные адреса тех, кто установил эти приложения, оказались доступны в публичном пространстве. Исследователь, выявивший уязвимость, собрал 1,81 млн электронных адресов пользователей Cocospy и 880 тысяч адресов пользователей Spyic. Как пишет TechCrunch, эти данные переданы Трою Ханту (Troy Hunt), создателю сервиса Have I Been Pwned, где их добавили в базу утечек. В общей сложности выявлено 2,65 млн уникальных адресов. Сталкерское ПО, включая Cocospy и Spyic, часто продаётся под видом родительского или корпоративного контроля, но на практике используется для нелегального слежения за бизнес-партнёрами и другими людьми. TechCrunch выяснил, что обе программы связаны с китайским разработчиком приложений 711.icu, сайт которого сейчас не работает. Cocospy и Spyic маскируются под системные приложения на Android, а данные пользователей передаются через серверы Amazon Web Services и Cloudflare. Анализ сетевого трафика показал, что серверы периодически отвечают на запросы сообщениями на китайском языке. Для установки подобных приложений обычно требуется физический доступ к устройству Android, часто со знанием пароля этого устройства. В случае с iPhone и iPad сталкерское ПО может получить доступ к данным устройства без физического доступа через облачное хранилище Apple iCloud, что, правда, потребует использования украденных учётных данных Apple. Предлагается способ определения наличия в смартфоне этих приложений и их удаления. На Android устройствах Cocospy и Spyic можно выявить, набрав ✱✱001✱✱ на клавиатуре телефона. Также можно найти их непосредственно через настройки системы. Пользователям iPhone и iPad рекомендуется проверить настройки Apple ID, включить двухфакторную аутентификацию и убедиться, что в учётной записи нет незнакомых данных. Для Android полезной функцией будет активация Google Play Protect. Стоит сказать, что любые шпионские приложения запрещены в официальных магазинах приложений и требуют физического доступа к устройству для установки. Установка таких приложений является противозаконной и влечёт за собой правовые последствия, так как нарушает персональную конфиденциальность. Google reCAPTCHA утратила эффективность и превратилась в инструмент слежки

09.02.2025 [11:41],

Дмитрий Федоров

Система reCAPTCHA, изначально созданная как средство защиты веб-ресурсов от автоматических атак, сегодня утратила свою изначальную функцию, превратившись в инструмент массовой слежки за пользователями. Согласно исследованиям, её эффективность в борьбе с ботами стремится к нулю. Однако технология остаётся востребованной благодаря способности собирать детализированные цифровые отпечатки пользователей. В 2025 году люди по всему миру затратили на решение reCAPTCHA 819 млн часов, что эквивалентно потере $6,1 млрд потенциального дохода. В то же время ценность собранных данных оценивается в $888 млрд, обеспечивая Google колоссальную прибыль.

Источник изображения: Google При входе на сайт банка или при заполнении онлайн-форм пользователи сталкиваются с капчей (Completely Automated Public Turing test to tell Computers and Humans Apart или CAPTCHA) — тестами, предназначенными для различения людей и ботов. Эти тесты используются для защиты веб-ресурсов от автоматических атак, предотвращения создания злоумышленниками поддельных аккаунтов и массовой рассылки спама. Однако со временем их функциональность изменилась: современные CAPTCHA, особенно система reCAPTCHA, теперь не только проверяют пользователей, но и анализируют их поведение. В 2007 году профессор Луис фон Ан (Luis von Ahn) предложил концепцию нового подхода к CAPTCHA. Он считал, что её можно использовать не только для проверки пользователей, но и для решения проблемы оцифровки текстов. В то время существующие алгоритмы плохо справлялись с распознаванием слов в отсканированных документах, особенно если шрифт был повреждён или размыт. Фон Ан разработал систему reCAPTCHA, которая позволяла миллионам пользователей по всему миру невольно помогать в расшифровке текстов, вводя символы, недоступные для автоматического анализа. Одной из первых компаний, применивших эту технологию, стала The New York Times. С её помощью газета перевела в цифровой формат 13 млн статей, опубликованных с 1851 года. В 2009 году Google приобрела reCAPTCHA и интегрировала её в экосистему своих сервисов. Первоначально технология использовалась для улучшения Google Books: она помогала обрабатывать сложные фрагменты текста, которые стандартные алгоритмы оптического распознавания символов (OCR) не могли корректно интерпретировать. Однако этим её применение не ограничилось. Google начала использовать reCAPTCHA для расшифровки уличных знаков, номеров домов и других текстовых объектов в системе Google Street View, что значительно повысило точность картографического сервиса компании. К 2025 году система reCAPTCHA практически потеряла свою эффективность как средство защиты от ботов: современные алгоритмы машинного обучения легко обходят стандартные проверки. Тем не менее Google продолжает активно применять её, поскольку ключевая функция технологии сместилась с обеспечения безопасности на сбор детализированных данных о пользователях. По данным исследовательской группы Chuppl, reCAPTCHA создаёт уникальный цифровой отпечаток браузера, фиксируя каждое действие человека на веб-странице. Доктор Эндрю Сирлз (Andrew Searles), исследователь компьютерной безопасности из Калифорнийского университета в Ирвайне (UC Irvine), в своей работе Dazed & Confused: A Large-Scale Real-World User Study of reCAPTCHAv2 доказал, что основная цель reCAPTCHA — вовсе не защита пользователей, а мониторинг их цифровой активности. Согласно исследованию, система анализирует не только куки-файлы и историю просмотров, но и ряд параметров окружения: отрисовку графического холста, разрешение и параметры экрана, траекторию и скорость движения курсора, сведения о пользовательском агенте и другие технические характеристики. Эти данные формируют детализированный профиль пользователя, который может использоваться в рекламных и аналитических целях. Дополнительно исследование показало, что reCAPTCHA замедляет взаимодействие пользователей с веб-ресурсами. В эксперименте, охватившем 3 600 человек, выяснилось, что решение визуальных задач занимает на 557 % больше времени, чем стандартное нажатие на чекбокс «Я не робот». Это приводит к значительным потерям времени и снижает удобство работы с сайтами, особенно в ситуациях, требующих оперативных действий. По подсчётам исследователей, общее количество времени, затраченное пользователями на прохождение reCAPTCHA, составило 819 млн часов. В финансовом эквиваленте эти потери оцениваются в $6,1 млрд — именно столько составил бы потенциальный заработок пользователей, если бы они использовали это время на оплачиваемый труд. Однако для Google ситуация обратная: сбор данных с помощью reCAPTCHA приносит компании колоссальные выгоды. Оценочная стоимость информации, собранной благодаря этой технологии, достигает $888 млрд, что делает её одним из важнейших инструментов коммерческой аналитики. Тем не менее отказаться от reCAPTCHA невозможно. Крупнейшие веб-платформы, включая банковские сервисы, социальные сети и интернет-магазины, продолжают использовать её, делая эту технологию неотъемлемой частью современного цифрового пространства. Пользователь, желающий полноценно работать в интернете, неизбежно сталкивается с проверками reCAPTCHA, передавая тем самым свои данные Google. Google упростила борьбу с преследованиями: Android теперь поможет найти и обезвредить неизвестный Bluetooth-трекер

12.12.2024 [15:38],

Владимир Мироненко

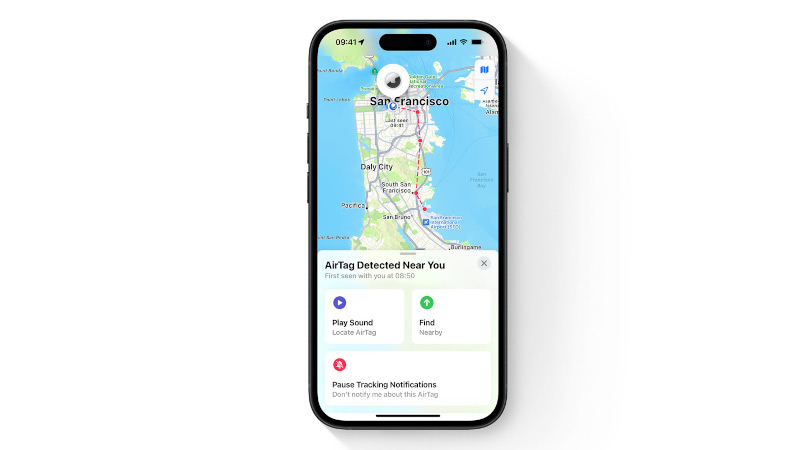

Google сообщила о выходе двух обновлений для функции оповещения о находящихся рядом неизвестных трекерах, подобных Apple AirTag. Это должно упростить владельцам Android-устройств обнаружение устройств, которые могут использоваться для слежки или в других преступных целях.

Источник изображения: Google Функция обнаружения неизвестных трекеров была представлена в июле 2023 года. Она автоматически отправляет владельцу Android-смартфона уведомление в случае обнаружения рядом с ним Bluetooth-трекера, который не привязан к данному устройству. Одно из новых обновлений позволяет владельцам Android-смартфонов временно приостановить отправку обновлений местоположения в сеть Find My Device при обнаружении неизвестного трекера. Google заблокирует обновления на 24 часа, поэтому местоположение смартфона не будет видно тем, кто может отслеживать его через трекер. Второе обновление позволит пользователю в случае получения оповещения о неизвестном трекере определить с помощью функции «Найти рядом» (Find Nearby) место, где он находится. Нажав на уведомление о неизвестном трекере, пользователь увидит на карте место, где неизвестный трекер был замечен в последний раз поблизости. Как только пользователь его найдёт, Google также предложит инструкции по физическому отключению следящего устройства. Если же обнаружить трекер не удастся, функция Find Nearby подключит смартфон пользователя к трекеру по Bluetooth и будет отображать на карте приближение к нему. Как только пользователь приблизится к указанному месту, он сможет с помощью функции Play Sound попытаться найти трекер с помощью звуковых подсказок. Apple обвинили в тотальной слежке за сотрудниками через их iPhone на работе и дома

03.12.2024 [01:19],

Владимир Фетисов

Сотрудник Apple подал на компанию в суд, утверждая, что она требует от сотрудников отказаться от права на частную жизнь, а также следит за ними не только на работе, но и за её пределами. В исковом заявлении Амар Бхакта (Amar Bhakta) утверждает, что Apple получает доступ к данным сотрудников через корпоративные устройства, включая личные iPhone, использование которых «активно поощряется».

Источник изображения: Vertex Designs/Unsplash Истец утверждает, что Apple даёт сотрудникам возможность использовать на работе корпоративные устройства, но при этом компания также принуждает их приносить и собственные iPhone на работу, где на них ставят внутреннее программное обеспечение. В иске сказано, что, согласно политике Apple, связанные с такими устройствами данные, включая электронную почту, фотографии, видео, заметки и многое другое, «подвержены поиску Apple». Также отмечается, что сотрудники, использующие на работе личные iPhone, обязаны привязывать к смартфонам свои аккаунты iCloud, что якобы позволяет Apple собирать данные о местоположении служащих и другую информацию, когда их нет на рабочем месте. Истец уверен, что Apple нарушает законы штата Калифорния, требуя от сотрудников соглашаться с политикой, которая позволяет компании «вести физическое, видео- и электронное наблюдение» за ними, а также даёт право на поиск данных на устройствах Apple и других производителей на «территории компании», что в некоторых случаях может распространяться на сотрудников, работающих удалённо из дома. «Для сотрудников Apple экосистема Apple — это не огороженный сад. Это тюремный двор. Паноптикум, в котором сотрудники, как на работе, так и вне её, всегда находятся под всевидящим оком Apple», — говорится в заявлении Бхакта. Представитель Apple назвал такие обвинения необоснованными. Любопытно, что это не первое сообщение о подобных внутренних правилах Apple. В 2021 году в СМИ просачивалась информация о том, что компания принуждает сотрудников привязывать к используемым на работе устройствам личные аккаунты. Apple давно известна высоким уровнем секретности, когда речь заходит о разработках компании и выпуске новых продуктов. Другие технологические гиганты, такие как Google и Amazon, в прошлом также обвинялись в слежке за сотрудниками. Apple и Google начали сообща бороться с тайной слежкой через Bluetooth-трекеры

14.05.2024 [06:43],

Дмитрий Федоров

Apple и Google объединили усилия для борьбы со слежкой за людьми с использованием Bluetooth-трекеров. Теперь iPhone и Android-смартфоны будут предупреждать пользователей о нахождении поблизости беспроводного трекера, если пользователь не знал, что за ним следят, и хочет это прекратить.

Источник изображений: Apple Новая инициатива направлена на устранение недостатков беспроводных трекеров, таких как Apple AirTag и Tile. Эти устройства, полезные для поиска потерянных или украденных вещей и показывающие их местоположение на цифровой карте, также могут использоваться злоумышленниками для слежки за жертвами. Обе компании уже внедрили эти оповещения в обновлённые версии своих мобильных операционных систем (ОС), начиная с iOS 17.5 для iPhone и Android-устройств с версией 6.0 или более новой. Их пользователи будут получать сообщение о нахождении Bluetooth-трекера, который перемещается вместе с ними. Пользователи могут включить звуковой сигнал, чтобы такой трекер было легче найти, а также получить инструкции по его отключению.  Когда в 2021 году Apple представила AirTag, они быстро завоевали популярность среди пользователей, которые прикрепляли их к ключам, багажу и даже автомобилям. Это позволяло им использовать глобальную сеть устройств Apple и краудсорсинговые сигналы Bluetooth для быстрого поиска предметов, например, багажа, потерянного во время авиаперелёта. Однако эти устройства также использовались в преступных целях. Некоторые жертвы заявляли, что им подбрасывали беспроводные метки Apple AirTag в баре с целью слежки. С тех пор Apple совместно с Google работает над интеграцией предупреждений и уведомлений в iOS и Android для предотвращения неправомерного использования беспроводных трекеров. Предупреждения о перемещении AirTag вместе с пользователем были внедрены в Android ещё в 2022 году. На данный момент AirTag является лишь одной из моделей Bluetooth-трекеров, представленных на рынке. Хотя Apple и Google ещё работают над созданием отраслевой спецификации для подобных устройств, они разрешают сторонним компаниям, таким как Chipolo, Motorola и другим, создавать свои собственные Bluetooth-устройства для отслеживания местоположения. Однако сторонние компании, создавая совместимые с Find My трекеры, должны соответствовать спецификациям Apple и Google, которые теперь требуют наличия уведомлений о нежелательной слежке. Сеть ботов в Discord собрала и выставила на продажу 4 млрд публичных сообщений 620 млн пользователей

01.05.2024 [11:48],

Павел Котов

Компания Discord была вынуждена отреагировать на произошедший в начале апреля инцидент, в ходе которого сеть ботов массово осуществляла слежку за пользователями, архивируя их сообщения. Собранные данные впоследствии были выставлены на продажу.

Источник изображения: Alexander Shatov / unsplash.com Ботам удалось перехватить более 4 млрд публичных сообщений, включая голосовые данные, от 620 млн пользователей на крупнейших серверах Discord, в том числе посвящённых таким играм как Minecraft и Among Us. Далее эти данные были выставлены на продажу на ныне закрытом сайте Spy.pet по цене £4 ($5) — ресурс продавал их для обучения моделей искусственного интеллекта или для «федеральных агентов, ищущих новый источник информации». В Discord сообщили, что ответственные за инцидент учётные записи были заблокированы, и сейчас изучается возможность подать судебный иск. «Наш отдел безопасности тщательно расследовал эти действия, и мы выявили некоторые учётные записи, которые, по нашему мнению, связаны с сайтом Spy.pet, который мы впоследствии заблокировали. По данным нашего расследования, учётные записи входили на серверы Discord, которые были открыты и доступны для любого, или имели лёгкий доступ через действующую ссылку-приглашение. Оказавшись на этих серверах, эти учётные записи могли получить доступ только к той же информации, что и любой другой пользователь этих серверов», — заявил представитель Discord ресурсу 404 Media. Причины подозревать, что была похищена личная переписка пользователей Discord или персональные данные, помимо тех, которыми пользователь сам поделился в своём профиле, отсутствуют. Но есть основания считать, что владелец Spy.pet является пользователем форума Kiwi Farms, участники которого занимаются преследованием онлайн-деятелей и сообществ. Китайские клавиатурные приложения Honor, Oppo, Samsung, Vivo и Xiaomi оказались уязвимы перед слежкой

26.04.2024 [19:16],

Сергей Сурабекянц

Пользователям, печатающим на китайском языке с помощью облачных приложений Baidu, Honor, iFlytek, Oppo, Samsung, Tencent, Vivo и Xiaomi, следует немедленно обновить своё программное обеспечение. Исследователи обнаружили серьёзные недостатки шифрования в ПО ввода по системе пиньинь, которые могут скомпрометировать вводимые данные. Хотя сведений об использовании уязвимости пока не обнародовано, проблема потенциально может затронуть до миллиарда пользователей.

Источник изображения: techspot.com Китайское письмо включает в себя тысячи уникальных символов, которые невозможно разместить на клавиатуре, поэтому для набора текста используются альтернативные методы ввода (IME). Во всех уязвимых облачных инструментах использовалась система пиньинь (буквально — «фонетическое письмо»), в которой пользователи используют латиницу для ввода фонетического произношения, а затем выбирают соответствующие символы из набора. Поставщики операционных систем и сторонние разработчики на протяжении десятилетий предоставляют китайским пользователям локальные альтернативные методы ввода, но облачные сервисы опережают локальные приложения по точности определения символов. Использование любого облачного приложения для набора текста повышает риск отслеживания, поэтому разработчики обеспечивают конфиденциальность с помощью шифрования. Исследователи из Университета Торонто проверили безопасность приложений девяти компаний: Baidu, Honor, Huawei, iFlytek, OPPO, Samsung, Tencent, Vivo и Xiaomi, и в процессе эксперимента успешно считывали нажатия клавиш всех этих инструментов, кроме приложения Huawei. Исследователи не обнаружили недостатков в приложениях для iOS, поскольку Apple автоматически помещает в «песочницу» клавиатурные приложения, а для доступа и передачи данных требует явного разрешения пользователя. Аналогичные инструменты для Android и Windows признаны гораздо менее безопасными. Пользователи Android могут запретить клавиатурному приложению подключаться к интернету, но большинство пользователей просто не задумываются о потенциальных рисках, да и найти соответствующие элементы управления в настройках не так-то просто. Исследователи поставили всех разработчиков в известность о найденной уязвимости, и большинство из них уже выпустило обновления для устранения проблем, но недостатки шифрования пока сохраняются в приложениях Baidu, клавиатуре Honor и сервисе Tencent QQ Pinyin. Исследователи перечислили десятки похожих приложений, которые они не тестировали, предположив, что в большинстве приложений могут обнаружится аналогичные уязвимости. Исследователи выразили тревогу, напомнив предыдущие эпизоды правительственной слежки. Например, Five Eyes — альянс по обмену разведданными между США, Великобританией, Канадой, Австралией и Новой Зеландией — ранее использовал аналогичные уязвимости в китайских приложениях, чтобы шпионить за пользователями. Google будет бороться с правительственными хакерами, которые следят за журналистами, правозащитниками и политиками

06.02.2024 [19:19],

Сергей Сурабекянц

Google намерена пресекать хакерские кампании, проводимые с помощью шпионского ПО, поскольку они часто связаны с целенаправленной слежкой за журналистами, диссидентами и политиками. По мнению компании, поставщики систем так называемого «коммерческого наблюдения» способствуют распространению опасных хакерских инструментов. Поставщики шпионского ПО, в свою очередь, утверждают, что их ПО законно используется в правоохранительных органах и борьбе с терроризмом.

Источник изображения: Pixabay По данным группы анализа угроз Google, в прошлом году правительственные хакеры воспользовались тремя ранее неизвестными уязвимостями нулевого дня в операционной системе Apple iOS. Они использовали шпионские инструменты, разработанные европейским стартапом в области технологий наблюдения и взлома Variston, чьё вредоносное ПО уже дважды анализировалось Google в 2022 и 2023 годах. Специалисты из группы анализа угроз Google обнаружили использование ПО Variston в марте 2023 года для таргетинга iPhone в Индонезии. Хакеры доставили текстовое SMS-сообщение, содержащее вредоносную ссылку, которая заразила телефон жертвы шпионским ПО, а затем перенаправили жертву на новостную статью в индонезийской газете Pikiran Rakyat. Google не раскрыла, кто выступил госзаказчиком этой атаки. Variston была основана в 2018 году в Барселоне Ральфом Вегенером (Ralf Wegener) и Рамананом Джаяраманом (Ramanan Jayaraman) и вскоре после этого приобрела итальянскую компанию по исследованию компьютерной безопасности и уязвимостей нулевого дня Truel IT. По слухам, за последнее время штат Variston заметно сократился, хотя говорить о снижении активности пока не приходится. По данным Google, Variston сотрудничает «с несколькими другими организациями в разработке и доставке шпионского ПО». Одной из таких организаций Google называет Protected AE, основанную в 2016 году в Объединённых Арабских Эмиратах. В регистрационных документах профиль компании описывается как «Protect Electronic Systems». На официальном сайте Protected AE позиционирует себя как «передовую компанию в области кибербезопасности и криминалистики». По данным Google, Protected AE «объединяет разрабатываемое ею шпионское ПО с платформой и инфраструктурой Heliconia [от Variston] в полный пакет, который затем предлагается для продажи либо местному брокеру, либо непосредственно государственному заказчику». Хотя в последние несколько лет большое внимание уделялось израильским производителям шпионского ПО, таким как NSO Group, Candiru и QuaDream, отчёт Google показывает, что европейские производители шпионского ПО также расширяют своё присутствие и возможности. Исследователи Google отслеживают около 40 компаний, которые продают эксплойты и шпионское программное обеспечение для наблюдения правительственным заказчикам по всему миру. Кроме Variston аналитики Google отмечают итальянские компании Cy4Gate, RCS Lab и Negg. RCS Lab была основана в 1993 году и раньше была партнёром ныне несуществующего производителя шпионского ПО Hacking Team, но до недавних лет не занималась разработкой шпионского ПО самостоятельно, сосредоточившись вместо этого на продаже продуктов для традиционного прослушивания телефонных разговоров операторов связи. Google уверена, что шпионское ПО может использоваться для слежки за журналистами, правозащитниками, диссидентами и оппозиционными политиками, которых компания относит к «пользователям высокого риска». «Хотя число [этих] пользователей невелико по сравнению с другими видами киберугроз, последствия гораздо шире, — считает Google. — Такой тип целенаправленных нападок угрожает свободе слова, свободной прессе и честности выборов во всём мире». В iPhone три года была уязвимость, которая позволяла следить за людьми по Wi-Fi

30.10.2023 [17:01],

Александр Шейко

В последнее время приватность данных пользователей стала одним из приоритетных направлений для многих технологических компаний. Apple, известная своим строгим подходом к защите личных данных пользователей, представила функцию скрытия MAC-адресов модулей Wi-Fi в её устройствах, для повышения анонимности. Однако, согласно отчету, опубликованному на технологическом портале Ars Technica, эта функция работала некорректно на протяжении трех лет.  Функция скрытия MAC-адресов была введена в обновлении iOS 8 в 2014 году с целью обеспечения дополнительной анонимности пользователей в сетях Wi-Fi. MAC-адрес — это уникальный идентификатор, связанный с аппаратным обеспечением устройства, который может быть использован третьими сторонами для отслеживания перемещений пользователя. По задумке Apple, замена MAC-адреса на случайные значения для каждой сети Wi-Fi должна была помочь в решении этой проблемы. Однако, как выяснилось, функция не работала должным образом с момента выпуска обновления iOS 14 в 2020 году. iPhone действительно передавали на точку доступа случайный MAC-адрес Wi-Fi. Однако если копнуть глубже, оказывается, что реальный MAC по-прежнему передается всем остальным подключенным устройствам, просто в другом поле запроса. Исследователи безопасности опубликовали небольшой видеоролик, в котором показан Mac, использующий программу Wireshark packet sniffer для мониторинга трафика в локальной сети, к которой он подключен. Когда к сети подключается iPhone под управлением iOS до версии 17.1, он передает свой реальный MAC-адрес Wi-Fi на порт 5353/UDP. Это значит, что в течение последних трех лет пользователи iPhone были потенциально уязвимы для отслеживания их через сети Wi-Fi третьими сторонами. Ошибка в функции скрытия MAC-адресов была обнаружена независимыми исследователями, которые сообщили об этом Apple. «С самого начала эта функция была бесполезна из-за этой ошибки. Мы не могли запретить устройствам отправлять эти запросы на обнаружение, даже с помощью VPN. Даже в режиме Lockdown Mode», — отметил один из исследователей. В среду компания Apple выпустила iOS 17.1. Среди различных исправлений было отмечено исправление уязвимости, отслеживаемой как CVE-2023-42846, которая не позволяла работать функции конфиденциальности с подменными MAC-адресами. Apple не объяснила, как такая элементарная ошибка так долго оставалась незамеченной. В сообщении, выпущенном компанией в среду, говорится лишь о том, что исправление работает за счет «удаления уязвимого кода». Данный инцидент является наглядным напоминанием о том, как важно постоянное тестирование и мониторинг функций безопасности и приватности в продуктах, предназначенных для широкого круга пользователей. Это также подчеркивает значимость открытого диалога между компаниями, исследователями и пользователями в вопросах обеспечения приватности и безопасности данных. Французской полиции разрешили удалённо включать камеры, микрофоны и GPS в смартфонах граждан для слежки

07.07.2023 [12:49],

Павел Котов

Национальное собрание Франции (нижняя палата парламента) приняло законопроект, позволяющий полиции удалённо следить за подозреваемыми, дистанционно активируя камеры, микрофоны и средства геолокации на смартфонах и других устройствах подозреваемых.

Источник изображения: RGY23 / pixabay.com Все эти действия смогут осуществляться только с санкции судьи, кроме того, закон не позволяет применять эти меры в отношении журналистов, юристов и представителей других «профессий деликатного характера». Подобные меры допускаются лишь в отдельных случаях и вводятся на срок до шести месяцев — слежение за геолокацией применяется только к подозреваемым в преступлениях, за которые предусмотрено наказание в виде лишения свободы на срок не менее пяти лет. Законопроект уже прошёл утверждение в Сенате (верхней палате парламента), но для его вступления в силу он должен был быть утверждён Национальным собранием. Инициатива крайне встревожила защитников гражданских свобод. Они указывают, что в документе не уточняются перечни преступлений, подозреваемые в которых могут подвергаться преследованиям такого рода, а значит, не исключены злоупотребления. История показывает, что планка применения подобных мер имеет тенденцию к снижению: так, если ранее генетическая регистрация применялась только к лицам, совершившим преступления в интимной сфере, то теперь она практикуется для большинства преступлений, отмечают правозащитники. Кроме того, возможность использования функций слежения зависит от уязвимостей в программных платформах устройств. Возникает риск, что правоохранительные органы будут просто эксплуатировать дыры в безопасности гаджетов вместо того, чтобы указывать производителям на ошибки. Министр юстиции Франции Эрик Дюпон-Моретти (Éric Dupond-Moretti) уверил, что новые полномочия будут применяться правоохранительными органами только по «десяткам» дел в год — инициатива, по его словам, «далека» от тотальной слежки оруэлловского толка. Политик уверен, что новый закон спасёт людям жизни. В умных кормушках для питомцев нашли уязвимости, через которые можно следить за людьми

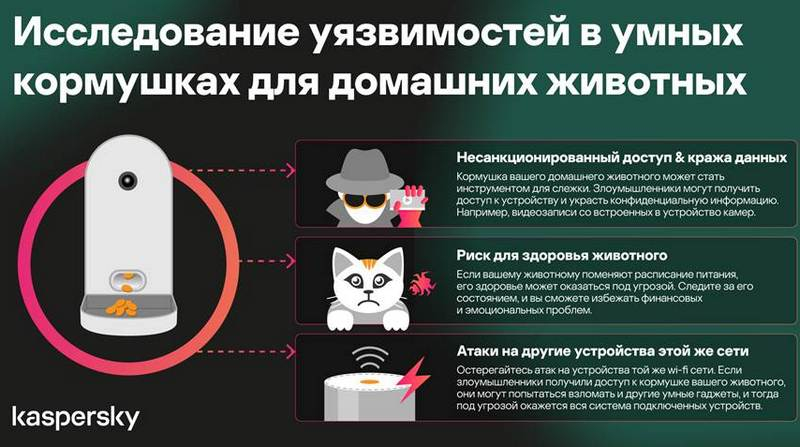

21.06.2023 [18:25],

Дмитрий Федоров

В современном мире, где всё больше устройств подключаются к интернету, даже такие повседневные предметы, как кормушки для домашних животных, становятся умными. Такие кормушки выдают заранее установленные порции корма согласно заданному графику и позволяют пользователю наблюдать за своим питомцем или общаться с ним на расстоянии. Для последней цели они часто оснащены микрофоном, динамиком и камерой, и в этом состоит опасность для пользователя.  Обычно кормушки управляются с помощью мобильного приложения. Общение между устройством и приложением осуществляется через облачный сервер. При первом использовании кормушки пользователь должен настроить беспроводную сеть, которую кормушка будет использовать через это приложение. Однако с ростом сложности этих устройств возрастает и их уязвимость перед кибератаками. Исследователи из «Лаборатории Касперского» провели анализ умных кормушек для домашних питомцев от бренда Dogness и выявили в них несколько уязвимостей. Эти уязвимости могут быть использованы злоумышленниками, чтобы втайне следить за пользователями и дистанционно манипулировать кормушками. «Лаборатория Касперского» связалась с производителем и сообщила о найденных проблемах.  Одной из ключевых уязвимостей, которую анализировали исследователи, является наличие встроенного Telnet-сервера, предоставляющего возможность удалённого доступа с полными правами администратора через стандартный порт. Пароль для этого доступа зашит в прошивке и не может быть изменён. Если хакер сможет извлечь прошивку, он сможет восстановить пароль и получить контроль над устройством. Это верно для всех устройств той или иной модели, так как они используют одинаковые пароли. При наличии удалённого доступа к домашней сети жертвы, злоумышленник сможет выполнять произвольный код, менять настройки устройства и красть чувствительные данные, включая видеозаписи. И даже напрямую подглядывать из пользователем, а также навредить питомцу, поменяв расписание питания, или взломать другие устройства в домашней сети. Умные кормушки для животных являются типичным примером устройств, которые часто игнорируются в контексте кибербезопасности. Однако, злоумышленники активно исследуют такие устройства в поисках уязвимостей для атак на внутреннюю сеть, а также несанкционированной записи аудио и видео владельцев устройств. Владимир Дащенко, эксперт по кибербезопасности Kaspersky ICS CERT, комментирует: «Люди используют всё больше умных устройств в быту и порой не задумываются о связанных с ними киберрисках. Чего не скажешь о злоумышленниках, активно изучающих возможности, которые открывает перед ними доступ к интернету вещей. В данном случае производитель допустил на стадии разработки фундаментальную ошибку, которая делает устройство привлекательной целью для атакующих. Владельцам любых умных гаджетов важно быть бдительными и не забывать соблюдать базовые правила цифровой гигиены». Уязвимости в умных кормушках для домашних животных являются примером того, как важно обеспечивать кибербезопасность умных устройств. Владельцам следует регулярно обновлять прошивку, изучать информацию об устройстве перед покупкой, и обеспечивать безопасность мобильных устройств, используемых для управления умными гаджетами. ФСБ раскрыла «разведывательную акцию США», проводимую через «закладку» в iPhone

01.06.2023 [13:47],

Павел Котов

ФСБ доложила о раскрытии «разведывательной акции американских спецслужб», реализуемой при помощи устройств Apple. По версии ведомства, компания намеренно оставила уязвимости в своей продукции, благодаря которым на iPhone удалось установить шпионское ПО для слежки за российскими дипломатами по всему миру.

Источник изображения: apple.com «Установлено, что заражению подверглись несколько тысяч телефонных аппаратов этой марки. При этом кроме отечественных абонентов выявлены факты заражения зарубежных номеров и абонентов, использующих sim-карты, зарегистрированные на диппредставительства и посольства в России, включая страны блока НАТО и постсоветского пространства, а также Израиль, САР и КНР», — говорится в заявлении ФСБ. Неизвестное ранее вредоносное программное обеспечение, эксплуатируя уязвимость в iPhone, порождало некоторые «аномалии» в работе устройств — в ФСБ не уточнили, какого рода были эти аномалии. Более того, «полученная российскими спецслужбами информация свидетельствует о тесном сотрудничестве американской компании „Apple” с национальным разведсообществом, в частности АНБ США, и подтверждает, что декларируемая политика обеспечения конфиденциальности персональных данных пользователей устройств Apple не соответствует действительности», сообщило ведомство. Производитель iPhone, по версии ФСБ, «предоставляет американским спецслужбам широкий спектр возможностей по контролю за любыми лицами, представляющими интерес для Белого дома». Ещё в 2015 году американские спецслужбы обращались в Apple с просьбой разблокировать iPhone преступника, устроившего массовый расстрел в калифорнийском Сан-Бернардино — тогда компания ответила отказом; но уже в 2017 году сама предложила разблокировать iPhone, принадлежавший мужчине, который убил 26 человек в техасском Сазерленд-Спрингс. В марте сотрудникам администрации президента РФ предписали отказаться от iPhone и Android-смартфонов для использования в служебных целях. «Собственно, в служебных целях смартфоны использовать нельзя, какие бы они ни были. Здесь нет разницы. Не важно, какая операционная система — Android, iOS — естественно, что в служебных целях они не используются», — заявил тогда пресс-секретарь президента Дмитрий Песков. Илон Маск: правительство США имело полный доступ к частной переписке в Twitter

17.04.2023 [18:46],

Руслан Авдеев

Как заявил глава и владелец социальной сети Twitter Илон Маск (Elon Musk) в интервью Fox News, правительство США имело полный доступ к личным сообщениям пользователей. По его словам, когда он узнал об этом, его шокировала данная информация.

Источник изображения: Matthew Henry/unsplash.com «Факт того, что правительственные ведомства фактически имели полный доступ ко всему, что происходило в Twitter, поразил меня. Я не знал об этом», — заявил бизнесмен. При этом Маск не уточнил, как компания исправила данную проблему и исправила ли её вообще. Дополнительно в ходе интервью Маск выразил обеспокоенность масштабами развития систем искусственного интеллекта, заявив, что, по его мнению, ИИ-технологии потенциально способны уничтожить цивилизацию. По его словам, речь идёт о более опасных вещах, чем неправильная конструкция самолёта или некачественное производство машин. При этом сам Маск уже зарегистрировал компанию X.AI, которая займётся как раз системами искусственного интеллекта. |