|

Опрос

|

реклама

Быстрый переход

Илон Маск сообщил о масштабной атаке на X, которая привела к сбоям в работе соцсети

10.03.2025 [23:26],

Владимир Мироненко

Вслед за сообщениями о масштабных сбоях в работе соцсети X, поступавшими в понедельник, 10 марта, от пользователей из разных стран, её владелец Илон Маск (Elon Musk) заявил, что причиной произошедшего стала крупная кибератака.

Источник изображения: Mika Baumeister/unsplash.com «Против X была совершена (и всё ещё продолжается) масштабная кибератака», — написал Маск в своём аккаунте на платформе X. Он отметил, что соцсеть ежедневно подвергается хакерским атакам, но на этот раз в атаке задействовано большое количество ресурсов. «Либо это результат скоординированных действий большой группы хакеров, либо в этом замешана какая-то страна. Выясняем», — сообщил предприниматель, который в настоящее время возглавляет Департамент по повышению эффективности госуправления администрации США (DOGE). В понедельник сайт Downdetector, который отслеживает сбои и отключения популярных интернет-ресурсов, зафиксировал многочисленные жалобы пользователей из разных стран на сбои в работе X. Первая волна проблем началась примерно в 12:30 мск, после чего через час интенсивность сбоев пошла на спад. Вторая волна неполадок была зафиксирована примерно в 16:30 мск. Больше всего жалоб поступило из Японии и США — около 45 тыс. и 40 тыс. соответственно, а также из Великобритании (около 10 тыс.), Германии (около 6 тыс.), Канады, Франции и Бразилии (около 4 тыс.). Также были сообщения о сбоях из других стран. В основном пользователи жаловались на проблемы в работе мобильного приложения X, веб-версии соцсети и соединения с сервером. Хакеры 1,5 года оставались незамеченными в сети российской госорганизации

25.02.2025 [14:06],

Владимир Мироненко

Центр исследования киберугроз Solar 4RAYS группы компаний «Солар» обнаружил атаку на сети неназванной российской госорганизации хакерской группировкой Erudite Mogwai (Space Pirates), начавшуюся более полутора лет назад. В течение этого времени злоумышленники собирали конфиденциальные данные, скрывая своё присутствие в системе контроля и управления доступом.

Источник изображения: Mikhail Fesenko/unsplash.com В ГК «Солар» рассказали Forbes, что следы присутствия хакеров обнаружили в системе контроля и управления доступом (СКУД, в нее входят турникеты, кодовые замки и т.п.), которая не была подключена к мониторингу ИБ. Благодаря этому киберпреступникам удалось незаметно проникнуть в марте 2023 года в компьютер этой системы. Далее злоумышленники продвигались по сети жертвы, оставаясь незамеченными, пока они не дошли до систем, контролируемых Solar JSOC. Сначала они взломали публично доступный веб-сервис, через который попали на недоменный компьютер (то есть находящийся вне системы, которая позволяет им централизованно управлять), который подключён к СКУД. По словам представителя центра исследования киберугроз Solar, недоменные компьютеры администрируются, обновляются или настраиваются вручную. Зачастую это делается нерегулярно. «К тому же обычно в таких системах используются локальные учетные записи с привилегиями администратора, пароль от которых может быть даже не установлен. Такие “забытые навеки системы” становятся находкой для злоумышленников», — отметил эксперт. В ГК «Солар» не стали раскрывать название пострадавшей организации, а также сумму ущерба. По словам ИБ-специалистов, группировка имеет восточно-азиатское происхождение, о чём свидетельствуют используемые ею тактики, техники и инструменты. Её назвали Erudite Mogwai (эрудированный дьявол), так как в код своего вредоносного ПО она добавляет отсылки к музыкальным и литературным произведениям. После проникновения в систему хакеры начали развивать атаку, используя видоизмененный инструмент для проксирования трафика Stowaway, помогавший скрывать коммуникации между заражёнными компьютерами и серверами управления. За полтора года хакеры Erudite Mogwai скомпрометировали несколько десятков систем организации с применением более 20 различных инструментов, которые удалялись после использования. Многие из использовавшихся ими Open Source-утилит были созданы китайскими разработчиками, а использованная в атаке версия утилиты Stowaway является собственной модификацией оригинала, разработанной специально под свои нужды. Как отметили в ГК «Солар», столь длительное нахождение хакеров в IT-инфраструктуре — отнюдь не редкость. В мае 2024 года её специалисты выявили деятельность хакерской группы Shedding Zmiy, которая шпионила за российскими организациями минимум с 2022-го года. В её послужном списке — десятки кибератак на госсектор, промышленность, телеком и другие отрасли российской экономики. Подобные группировки хорошо финансируются — суммы, выделяемые им на разработку инструментов для взлома и покупку уязвимостей, могут достигать миллионов долларов. Согласно исследованию F6 (бывшей F.A.C.C.T), количество кибератак и число хакерских групп будут и дальше расти. Если в 2023 году количество прогосударственных APT-групп (Advanced Persistent Threat), атакующих Россию и СНГ, составляло 14, то в 2024-м их число выросло до 27. Эксперты спрогнозировали рост хакерских атак на российские компании и госорганы в 2025 году

19.02.2025 [15:40],

Дмитрий Федоров

В 2025 году российским компаниям и госструктурам предстоит столкнуться с ростом числа кибератак и увеличением активности хакерских группировок. К такому выводу пришли эксперты компании F6 (бывшая F.A.C.C.T.). Ключевые угрозы останутся прежними: программы-вымогатели, фишинговые схемы, трояны для мобильных устройств и утечки персональных данных. По прогнозам аналитиков, тенденция к масштабированию атак, впервые зафиксированная в 2024 году, сохранится, а ущерб от действий злоумышленников возрастёт.

Источник изображения: KeepCoding / Unsplash В отчёте «Новые риски кибератак в России и СНГ. Аналитика и прогнозы 2024/2025» эксперты F6 отмечают, что продолжающийся геополитический конфликт способствует увеличению числа атак и появлению новых хакерских группировок. В 2023 году было зафиксировано 14 активных групп, действовавших против России и стран СНГ, а уже в 2024 году их число возросло до 27. Эти группы применяют широкий спектр методов: от DDoS-атак, направленных на перегрузку серверов и нарушение работы IT-инфраструктуры, до атак с шифрованием и уничтожением данных жертвы. Помимо традиционных финансово мотивированных злоумышленников активизировались так называемые «хактивисты-диверсанты», которые всё чаще атакуют государственные учреждения и частный бизнес, преследуя политические цели.

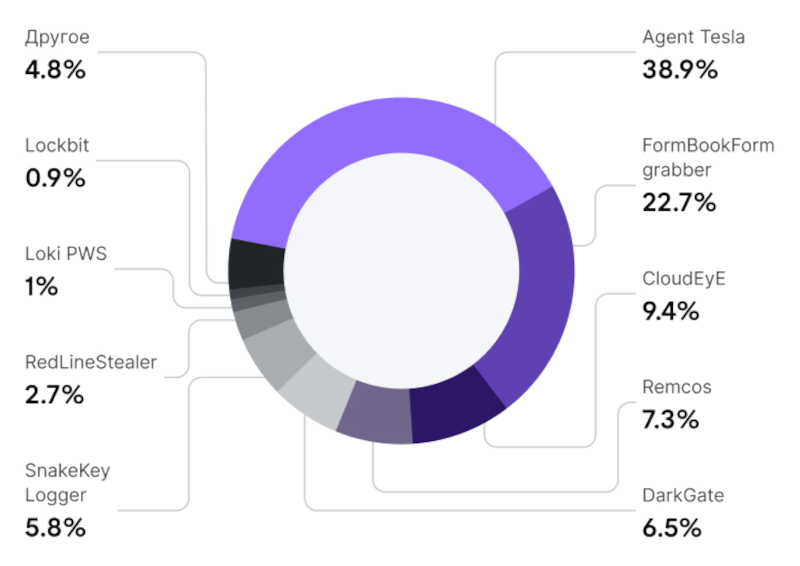

Вредоносные программы в фишинговых рассылках в 2024 году. Источник изображения: f6.ru Программы-вымогатели остаются одной из самых серьёзных угроз для бизнеса. В 2024 году F6 зафиксировала более 500 атак с использованием шифровальщиков — это в полтора раза больше, чем годом ранее. Для малого бизнеса сумма выкупа варьировалась от 100 тыс. до 5 млн руб., а для средних и крупных компаний, на долю которых приходилась каждая пятая атака, минимальные требования хакеров начинались от 5 млн руб. Основными жертвами вымогателей стали компании производственного, строительного и фармацевтического секторов экономики. Также под удар попали IT-компании, предприятия добывающей отрасли и военно-промышленного комплекса. Эксперты подчёркивают, что киберпреступники сначала похищают конфиденциальную информацию, а затем шифруют инфраструктуру жертвы.

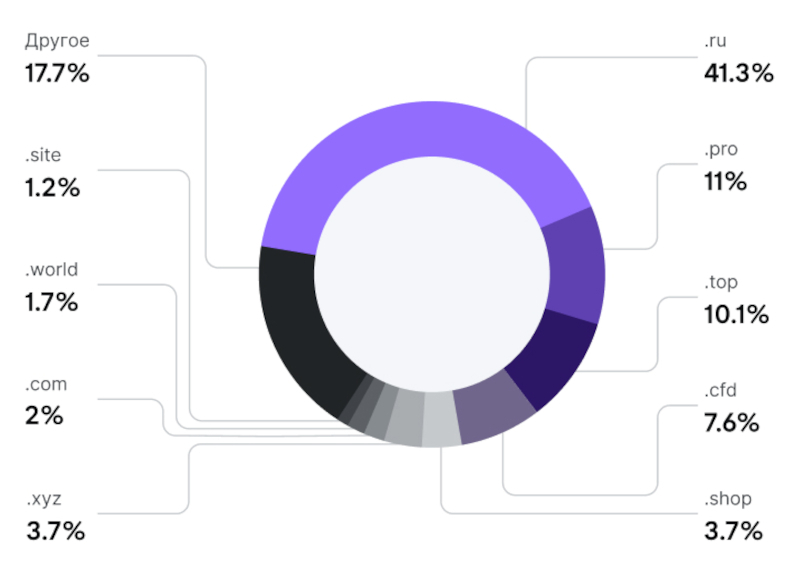

Источник изображения: Wesley Tingey / Unsplash Фишинговые атаки, основанные на социальной инженерии и подмене доверенных ресурсов, продолжают набирать обороты. В 2024 году среднее количество поддельных веб-ресурсов, имитирующих официальные сайты крупных брендов, увеличилось на 28 % — с 7878 до 10 112. При этом число фишинговых сайтов, приходящихся на один бренд, возросло на 52 %, а количество мошеннических ресурсов — на 18 %. Отдельную угрозу представляют шпионские программы, распространяемые по модели Malware-as-a-Service (MaaS) — «вредоносное ПО как услуга». Эта схема позволяет киберпреступникам, не обладающим глубокими техническими знаниями, арендовать вредоносные программы и серверную инфраструктуру для рассылки шпионского ПО. В результате злоумышленники массово распространяют фишинговые ссылки, вредоносные вложения и трояны, расширяя масштабы атак.

Доменные зоны фишинговых и скам-ресурсов. Источник изображения: f6.ru Одним из ключевых трендов 2025 года станет эскалация атак с использованием троянов для Android-устройств. Современные вредоносные программы распространяются через поддельные страницы оплаты, мошеннические ссылки в соцсетях и мессенджерах, а также под видом легитимных обновлений приложений. В результате пользователи заражают свои устройства всего за несколько кликов. Особенность новых троянов заключается в их способности перехватывать SMS-коды двухфакторной аутентификации, похищать финансовые данные и предоставлять злоумышленникам удалённый доступ к заражённому устройству. В 2024 году утечки информации достигли катастрофических масштабов. Так, данные 59 % российских организаций уже оказались в даркнете. В ряде случаев злоумышленники требуют у руководства компаний выкуп до 10 млн руб. за неразглашение информации. Китайские хакеры Salt Typhoon атаковали организации по всему миру через сетевые устройства Cisco

14.02.2025 [07:28],

Дмитрий Федоров

Хакерская группировка «Соляной тайфун» (Salt Typhoon) продолжает атаковать мировые телекоммуникационные сети, игнорируя международные санкции и активное освещение в СМИ. С декабря 2024 года по январь 2025 года злоумышленники активно эксплуатировали уязвимости сетевого оборудования Cisco, атакуя университеты, интернет-провайдеров и телеком-компании в США, Италии, Таиланде, ЮАР и ряде других стран. Эта кибершпионская операция уже стала одной из крупнейших в истории кибератак на американские телекоммуникации.

Источник изображения: Wesley Tingey / Unsplash Попытки американских властей остановить деятельность Salt Typhoon не принесли ощутимого результата. Напротив, группировка, действующая, как предполагается, при поддержке госструктур Китая, не только продолжает свои атаки, но и расширяет географию вторжений, компрометируя организации в разных странах. Аналитическая компания Recorded Future подчёркивает, что злоумышленники адаптируются к мерам киберзащиты, используя проверенные методы и находя новые уязвимости в сетевой инфраструктуре. ФБР и Агентство по кибербезопасности и защите инфраструктуры США (CISA) ещё в 2024 году заявили, что Salt Typhoon ведёт длительную кампанию взломов американских телекоммуникационных провайдеров. Хакеры активно эксплуатируют известные уязвимости, в том числе «специфичные функции» оборудования Cisco, широко используемого в отрасли связи. Основной целью атак, по мнению экспертов, является получение компрометирующей информации о высокопоставленных чиновниках США. В декабре 2024 года крупнейшие телекоммуникационные операторы США, AT&T и Verizon, заявили, что не фиксируют активности Salt Typhoon в своих сетях. Однако исследование Recorded Future, проведённое в декабре 2024 — январе 2025 годов, показало, что злоумышленники продолжают атаки, используя уязвимости незащищённых устройств Cisco. В отчёте отмечается, что хакеры целенаправленно компрометируют телекоммуникационную инфраструктуру, ориентируясь на наиболее уязвимые узлы сети. Среди атакованных организаций — интернет-провайдеры в США и Италии, телекоммуникационные компании в Таиланде и ЮАР, а также американский филиал одной из британских телекоммуникационных корпораций. Масштаб атак свидетельствует о системной и целенаправленной стратегии. Аналитики Insikt Group, подразделения Recorded Future, зафиксировали более 12 000 сетевых устройств Cisco, веб-интерфейсы которых оказались открытыми для доступа из интернета. По данным отчёта, хакеры Salt Typhoon пытались взломать более 1 000 из них, выбирая цели на основе их связи с телекоммуникационными сетями. Помимо телекоммуникационных компаний, хакерские атаки затронули университеты в США, Аргентине, Бангладеше, Индонезии, Малайзии, Мексике, Нидерландах, Таиланде и Вьетнаме. Эксперты предполагают, что целью атак было получение доступа к исследованиям в областях телекоммуникаций, инженерии и высоких технологий. Среди ключевых целей группы выделяются Калифорнийский университет в Лос-Анджелесе (UCLA) и Делфтский технический университет (TU Delft). Компрометация сетевой инфраструктуры телеком-компаний и университетов предоставляет злоумышленникам возможность перехватывать голосовые вызовы, текстовые сообщения и интернет-трафик. Recorded Future характеризует эти атаки как «стратегическую разведывательную угрозу», поскольку они позволяют не только осуществлять перехват конфиденциальной информации, но и вмешиваться в передачу данных, манипулировать информационными потоками и даже дестабилизировать работу коммуникационных систем. Специалисты предупреждают, что телекоммуникационные компании должны незамедлительно устранять уязвимости в своих сетевых устройствах. В отчёте Recorded Future подчёркивается, что отсутствие своевременного обновления оборудования Cisco создаёт критическую брешь в безопасности, превращая эти устройства в уязвимые точки входа для хакеров. CISA и ФБР настоятельно рекомендуют переходить на использование сквозного шифрования для защиты конфиденциальной информации и минимизации рисков несанкционированного перехвата данных. Хакеры взломали ряд расширений для Chrome для кражи паролей и личных данных пользователей

28.12.2024 [00:34],

Владимир Фетисов

С середины декабря злоумышленники провели серию хакерских атак, в результате чего им удалось взломать расширения для браузера Chrome нескольких компаний. Об этом пишет информационное агентство Reuters со ссылкой на данный одной из жертв киберпреступников, а также на экспертов, занимающихся изучением вредоносной кампании.

Источник изображения: pexels.com Одной из жертв хакеров стала калифорнийская Cyberhaven, специализирующаяся на защите данных. В компании подтвердили факт взлома, а также сообщили о проведении расследования этого инцидента. «Cyberhaven может подтвердить, что в канун Рождества произошла вредоносная кибератака, затронувшая наше расширение для Chrome <…> Мы активно сотрудничаем с федеральными правоохранительными органами», — говорится в заявлении Cyberhaven. В электронном письме компании, разосланном клиентам и опубликованном исследователем безопасности Мэттом Йохансеном (Matt Johansen), говорится, что хакеры взломали учетную запись компании, чтобы опубликовать вредоносное обновление для расширения Chrome рано утром 25 декабря. В письме говорилось, что для клиентов, использующих взломанное расширение, «существует возможность утечки конфиденциальной информации, включая аутентифицированные сессии и файлы cookie, на домен злоумышленника». В компании также предположили, что атака на их расширение стала частью «более широкой кампании, направленной на разработчиков расширений для Chrome». Масштаб негативного воздействия от кибератаки ещё не был определён. Расширения для браузеров добавляют новые функции и позволяют пользователям автоматизировать выполнение разных задач. В случае Cyberhaven расширение помогает компании контролировать и защищать данные клиентов, проходящие через веб-приложения. Представитель техасской компании Nudge Security, работающей в сфере информационной безопасности, сообщил, что удалось выявить ещё несколько расширений для Chrome, которые были взломаны аналогичным образом. По крайней мере одно из них хакеры взломали в середине декабря. Среди других пострадавших упоминаются расширения, связанные с функциями на основе искусственного интеллекта и виртуальными частными сетями. Роскомнадзор расставит капканы на хакеров

19.12.2024 [15:58],

Владимир Фетисов

Главный радиочастотный центр (ГРЧЦ, входит в состав Роскомнадзора) закупит лицензии на использование программного обеспечения, предназначенного для генерации приманок и ловушек для хакеров. Данные на портале госзакупок указывают на то, что поставщик таких решений был выбран 13 декабря. Им стал отечественный разработчик ПО в сфере информационной безопасности ООО «Ангара ассистанс».

Источник изображения: KeepCoding / Unsplashроссия Исполнитель должен установить ПО Xello Deception за 13,1 млн рублей. За счёт этого в инфраструктуре ведомства появится несколько серверов-ловушек с сотнями устройств, имитирующих реальные. ГРЧЦ сможет использовать данное решение в течение года. «Xello Deception нужен для обеспечения информационной безопасности предприятия», — прокомментировал данный вопрос представитель Роскомнадзора. Напомним, компания Xello Deception выпускает одноимённый софтверный продукт класса Distributed Deception Platforms, который используется для введения в заблуждение хакеров, получивших доступ к защищённой инфраструктуре. Софтверные продукты такого типа способны имитировать элементы инфраструктуры, делая их реальными для хакеров. В виртуальной среде заказчик разворачивает поддельную инфраструктуру, включая компьютеры, серверы, принтеры, сетевые устройства, разные подключённые к сети промышленные и бытовые устройства. При этом на всех этих устройствах имитируются реальные действия — трафик, вход-выход и др. Для реальных пользователей такие ловушки скрыты, поскольку в их работе взаимодействие с ними не предусмотрено. В этом случае любое использование такой ловушки расценивается как потенциальная активность злоумышленников. Когда злоумышленник пытается получить доступ к ресурсам предприятия, система осуществляет его перенаправление на ловушку — какой-то поддельный сервис, базу данных или что-то иное. За счёт этого хакера удаётся отвлечь от реальных целей, и чем дольше злоумышленник будет отвлечён, тем больше шансов его обнаружить и нейтрализовать. По данным источника, общий объём рынка в категории Deception составит около 1 млрд рублей в 2024 году. По мнению некоторых экспертов, при дальнейшей популяризации технологии объём рынка может удвоиться в ближайшие годы. Кроме Xello Deception на российском рынке в данном направлении работают и другие компании, включая «Гарда Deception», AVSoft, LOKI, R-Vision TDP и др. Некоторые организации продолжают использовать купленные ранее аналоги от иностранных поставщиков, среди которых наибольшей популярностью пользуется израильский продукт TrapX. Северокорейские хакеры научились обходить защиту macOS и захватывать удалённый доступ к Mac

12.11.2024 [19:59],

Сергей Сурабекянц

Киберпреступники использовали платформу Flutter от Google для создания вредоносных программ, скрывающихся под видом криптовалютных приложений, которые в конечном итоге позволяют получить удалённый доступ к компьютеру Apple Mac жертвы. Согласно отчёту Jamf Threat Labs, как минимум три вредоносных приложения для macOS, обнаруженных в Сети, связаны с Северной Кореей.

Источник изображения: crypto-news-flash.com По сообщению AppleInsider, вредоносные приложения были разработаны с использованием платформы Flutter от Google и получили названия New Updates in Crypto Exchange («Новые обновления в Crypto Exchange»), New Era for Stablecoins and DeFi, CeFi, («Новая эра для стейблкоинов и DeFi, CeFi») и Runner («Бегун»). Все они совершенно не соответствуют своим названиям — они включают в себя либо игру «Сапёр», либо выдают себя за приложение для создания заметок. На самом деле в каждом из приложений встроено вредоносное ПО, которое способно преодолевать автоматизированные системы безопасности Apple на устройствах macOS, поскольку создано с легитимным идентификатором разработчика. Вредоносные приложения отправляют сетевые запросы на северокорейский домен для загрузки вредоносных скриптов, которые в конечном итоге могут предоставить хакерам доступ к компьютеру жертвы. Apple уже отреагировала на угрозу и отозвала подписи приложений, поэтому macOS больше не будет считать их безопасными. Тем не менее, эксперты советуют предпринять дополнительные меры предосторожности. Настоятельно рекомендуется использовать двухфакторную аутентификацию и специализированное защищённое приложение для управления паролями, особенно при использовании криптовалюты. А саму крипто-фразу вообще не стоит хранить в цифровом виде даже внутри защищённого паролём приложения. Оптимальный вариант — записать её на бумаге и хранить в запертом ящике, сейфе или другом безопасном месте. На сегодняшний день не предоставлено достоверной информации о пострадавших от северокорейских вредоносных приложений. Тем не менее, эксперты полагают, что их активность является ещё одним признаком нацеленности хакеров Северной Кореи на сектор криптовалют. Аналитики утверждают, что Северная Корея украла миллиарды долларов с помощью криптомошенничества, эксплуатации различных уязвимостей и рассылки жертвам фишинговых писем.

Источник изображения: CNN Необходимо отметить, что доказательства этих злодеяний северокорейских хакеров в свободном доступе отсутствуют, но, в соответствии с современными тенденциями, даже голословных обвинений хватает для формирования образа смертельно опасного врага. Количество кибератак на российские банки за год выросло в два раза

07.11.2024 [15:57],

Дмитрий Федоров

Количество кибератак на финансовый сектор России в 2024 году увеличилось более чем в два раза по сравнению с прошлым годом. Как сообщает компания RED Security, за первые 10 месяцев текущего года её специалисты зафиксировали почти 17 000 атак на банки. Финансовая отрасль занимает третье место по числу кибератак, уступая первенство промышленности и IT-сектору, которые расположились на первом и втором местах соответственно. По мнению экспертов, такая динамика свидетельствует о возрастающем интересе киберпреступников к банковской сфере.

Источник изображения: geralt / Pixabay Одним из самых распространённых методов кибератак в 2024 году стал целевой фишинг, направленный против сотрудников банков. Злоумышленники используют ИИ, чтобы создавать более убедительные фишинговые сообщения, что делает их распознавание на ранней стадии сложной задачей. По прогнозам RED Security, в будущем банки начнут активно применять ИИ в целях защиты, чтобы своевременно выявлять угрозы и мониторить сетевую активность. Резкий рост числа атак на финансовые учреждения подтверждают и другие компании, работающие в сфере кибербезопасности. По информации Центра мониторинга кибербезопасности «Лаборатории Касперского», пик активности злоумышленников пришёлся на август 2024 года, когда число атак почти вдвое превысило аналогичный показатель прошлого года. В октябре также наблюдался рост инцидентов: количество атак увеличилось на 17 % по сравнению с октябрём 2023 года, что подчёркивает тревожную тенденцию. Кибератаки на банки подвержены сезонным колебаниям, и летом их число традиционно возрастает. Как пояснил Сергей Солдатов, руководитель Центра мониторинга кибербезопасности «Лаборатории Касперского», финансовая сфера остаётся привлекательной мишенью для преступников благодаря высокому потенциальному ущербу, который они могут нанести. В то же время банки обладают серьёзными механизмами защиты, что вынуждает хакеров прибегать к всё более сложным тактикам и технологиям. Согласно данным Центрального банка России, в 2024 году основные векторы атак на финансовые организации остаются почти неизменными по сравнению с прошлым годом. Наиболее частыми являются DDoS-атаки, эксплуатация уязвимостей, атаки через скомпрометированную инфраструктуру подрядчиков и перебор паролей для компрометации аккаунтов сотрудников и клиентов. По словам представителя Центробанка, преступники продолжают совершенствовать свои тактики, стремясь обходить системы безопасности и снижать заметность атак. По мнению аналитиков, рост числа атак напрямую связан с повышением профессионализма хакеров, которые обладают глубокими знаниями IT-инфраструктуры банков и хорошо понимают бизнес-процессы финансовых учреждений. Представитель Россельхозбанка отмечает, что в последние годы возросла политическая мотивация многих атак, что делает сектор финансовых услуг ещё более уязвимым перед киберугрозами.

Источник изображения: Positive Technologies Среднее число атак на банки остаётся стабильно высоким последние два года, однако кардинально новых методов злоумышленники пока не применяют, сообщает Алексей Плешков, заместитель начальника департамента защиты информации Газпромбанка. Особый интерес хакеры проявляют к компонентам банковской инфраструктуры, которые доступны из интернета. Также приобретают популярность так называемые «атаки на цепочки поставок», направленные на проникновение через доверенных партнёров. Ещё одним из наиболее распространённых видов атак стал http-флуд, когда злоумышленники имитируют легитимный трафик, что значительно усложняет процесс его выявления. Руслан Ложкин, директор департамента кибербезопасности «Абсолют банка», отмечает, что для успешного противодействия подобным атакам требуется умение различать настоящий пользовательский трафик. К тому же растёт интерес преступников к методам социальной инженерии через мессенджеры, что создаёт дополнительные риски для безопасности банков. RED Security подчёркивает, что финансовый сектор привлекателен как для «классических» киберпреступников, так и для политически мотивированных хактивистов. Успешные атаки на процессинговые системы банков позволяют преступникам выводить средства на свои счета, а компрометация даже небольшой части клиентских данных может привести к резонансным материалам в СМИ, нанося серьёзный ущерб репутации финансовой организации. Согласно данным RED Security, финансовый сектор занимает второе место по числу высококритичных инцидентов, уступая только промышленности. К таким инцидентам относятся целенаправленные атаки на ключевые банковские системы, включая атаки через подрядчиков, попытки кражи конфиденциальных данных и дестабилизации бизнес-процессов. С начала 2024 года в финансовом секторе зафиксировано более 3 000 подобных инцидентов. Согласно отчёту аналитического отдела компании Servicepipe, количество атак с использованием ботов в 2024 году увеличилось на 20 % по сравнению с аналогичным периодом прошлого года. В отличие от 2023 года, когда большая часть атак была направлена на крупные кредитные организации, в этом году злоумышленники сосредоточили свои усилия на микрофинансовых компаниях, которые зачастую менее защищены от угроз, исходящих от ботов. Арестован хакер, подозреваемый во взломе Ticketmaster и десятков других клиентов Snowflake

05.11.2024 [19:12],

Сергей Сурабекянц

Канадское министерство юстиции сообщило об аресте Александра «Коннора» Мука (Alexander «Connor» Moucka) по запросу правительства США. На судебном заседании 30 октября рассмотрение его дела было отложено до 5 ноября 2024 года. Мука подозревается в краже информации примерно у 165 компаний, использующих облачные хранилища данных Snowflake.

Источник изображения: pexels.com В мае материнская компания Ticketmaster Live Nation сообщила, что пострадала от масштабной утечки данных, украденная информация о клиентах была размещена для продажи на хакерских форумах. В дальнейшем стало известно о других случаях взлома в компаниях, использовавших облачные сервисы хранения Snowflake, включая AT&T, Santander Bank, Advanced Auto Parts и дочернюю компанию Lending Tree Quote Wizard. В результате противоправных действий пострадали миллионы клиентов этих компаний. Расследование, проведённое Mandiant, дочерней компанией Google, установило, что «финансово мотивированный субъект угроз» украл «значительный объём данных» у примерно 165 клиентов Snowflake, используя скомпрометированные учётные данные для входа. Никаких доказательств того, что сама компания Snowflake была взломана, обнаружено не было. Сервисы ВГТРК подверглись «беспрецедентной хакерской атаке»

07.10.2024 [14:49],

Владимир Фетисов

В ночь на 7 октября онлайн-сервисы ВГТРК подверглись «беспрецедентной хакерской атаке», которая, тем не менее, не нанесла существенного ущерба работе медиахолдинга. Сообщение об этом появилось в официальном Telegram-канале компании.

Источник изображения: Cliff Hang / pixabay.com «Несмотря на попытки прервать вещание федеральных телеканалов, радиостанций холдинга, всё работает в штатном режиме, существенной угрозы нет. Специалисты холдинга ведут работу над устранением последствий этого вредоносного вмешательства», — говорится в сообщении ВГТРК. По данным источника, фиксировались нарушения в работе онлайн-вещания и внутренних сервисов ВГТРК, прерывался доступ к интернету и не работала телефония. В компании об этом инциденте знали как минимум с 06:00 мск, и в настоящее время специалисты работают над устранением проблемы. В сообщении сказано, что злоумышленники «стёрли всё с серверов, включая резервные копии», из-за чего «восстановление займёт много времени». В настоящее время сайт ВГТРК открывается, но полностью не загружается. При попытке просмотра онлайн-эфира какого-либо канала появляется сообщение об ошибке. При этом эфир через платформу «Смотрим», откуда происходит переадресация на сайт «Витрины ТВ», идёт в штатном режиме. Напомним, в состав медиахолдинга ВГТРК входят каналы «Россия-1», «Россия К», «Россия 24», «Россия РТР», «Карусель», радио «Маяк», «Вести FM», «Радио России», «Радио Культура», а также портал «Вести.ru» и платформа «Смотрим». Содержимое памяти ПК растекается на 7 метров вокруг из-за излучения — и это проблема для безопасности

08.09.2024 [19:25],

Анжелла Марина

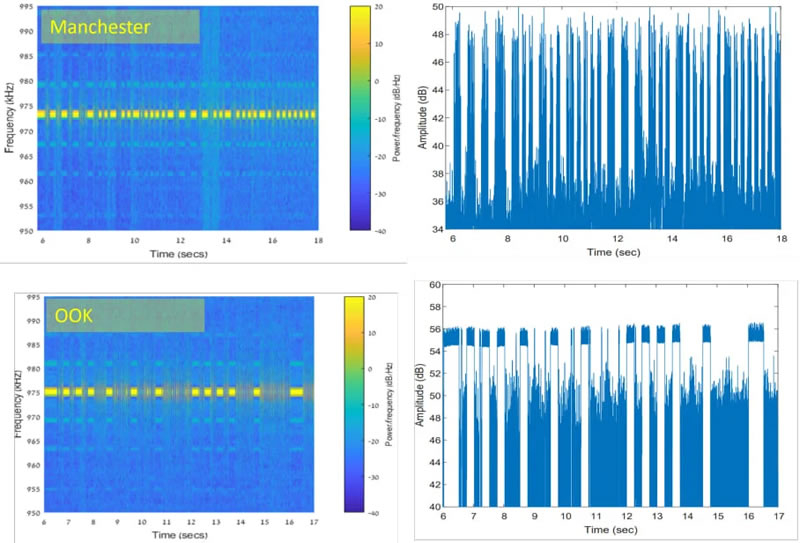

Специалисты по кибербезопасности из Израиля обнаружили новый способ кражи данных из изолированных компьютерных систем. Эти системы, используемые в таких важных структурах, как военные объекты, госучреждения и атомные электростанции, физически отрезаны от интернета для защиты от внешних угроз. Однако новая атака для перехватывания конфиденциальной информации, получившая название RAMBO, использует электромагнитное излучение, возникающее при работе RAM.

Источник изображения: Copilot Несмотря на отсутствие прямого соединения с интернетом, пишет BleepingComputer, системы с воздушным зазором (Air-gapped) всё равно, как оказалось, подвержены компрометации. Злоумышленники могут внедрить вредоносное ПО через физические носители, например, USB-накопители, или воспользоваться более сложной цепочкой действий для установления связи с ПК. Вредоносное ПО, внедрённое в систему, может незаметно манипулировать компонентами оперативной памяти, генерируя контролируемые электромагнитные импульсы, передающие информацию с компьютеров. Данные кодируются в радиочастотные сигналы, где «1» и «0» представляются как «включено» и «выключено». Для повышения надёжности передачи и снижения ошибок используется Манчестерский код, представляющий из себя абсолютное биимпульсное кодирование двоичным цифровым сигналом исходных двоичных данных. Хакер может перехватывать эти сигналы с помощью недорогих программных радиоприёмников (SDR) и декодировать их обратно в бинарный код. При этом скорость передачи данных при атаке RAMBO (Radiation of Air-gapped Memory Bus for Offense) невелика и достигает 1000 бит в секунду (bps), что эквивалентно 0,125 Кбайт/с. Однако, как отмечают исследователи, «этого достаточно для кражи небольших объёмов данных, таких как текст, нажатия клавиш и небольшие файлы». Например, для кражи пароля требуется от 0,1 до 1,28 секунды, а для 4096-битного зашифрованного ключа RSA — от 4 до 42 секунд.

Источник изображения: Arxiv.org В свою очередь дальность передачи данных зависит от скорости передачи. На максимальной скорости (1000 бит в секунду) сигнал стабилен на расстоянии до 3 метров, но с увеличением расстояния растёт и вероятность ошибок. При снижении скорости до 500 бит в секунду и ниже дальность передачи может достигать 7 метров. Исследователи экспериментировали с более высокими скоростями, но обнаружили, что при скорости выше 5 Кбит/с сигнал становится слишком слабым и не способен надёжно передавать информацию. «Мы обнаружили, что скорость передачи данных не должна превышать 5000 бит в секунду, иначе сигнал становится слишком слабым и содержит много шумов», — сообщают авторы исследования. В опубликованной научной работе предложены несколько способов защиты от атак RAMBO и других подобных методов. К ним относятся усиление физической защиты, подавление электромагнитных излучений, генерируемых оперативной памятью (RAM), внешняя радиочастотная помеха и использование экранирующих корпусов Фарадея для блокировки электромагнитного излучения. Исследователи также проверили эффективность атаки RAMBO на виртуальных машинах и обнаружили, что уязвимость работает даже в этой среде. Однако, взаимодействие оперативной памяти хост-системы с операционной системой и другими виртуальными машинами может привести к сбоям атаки. «Хотя мы показали, что атака RAMBO работает в виртуальных средах, взаимодействие с хост-системой может привести к её сбоям», — поясняют исследователи. Производитель микросхем Microchip приостановил часть бизнес-операций после масштабной кибератаки

21.08.2024 [04:41],

Анжелла Марина

Компания Microchip Technology, один из ведущих поставщиков чипов для оборонной промышленности США, сообщила, что стала жертвой кибератаки, вынудившей её отключить некоторые системы и сократить масштаб операций.

Источник изображения: wikipedia.org Согласно заявлению компании, поданному в регулирующие органы, подозрительная активность в информационных системах была обнаружена 17 августа. Два дня спустя, 19 августа, Microchip подтвердила, что «некоторые серверы и некоторые бизнес-операции» были взломаны, передаёт агентство Bloomberg. «Мы незамедлительно приняли меры для устранения последствий взлома, включая изоляцию затронутых систем, отключение некоторых систем и начало расследования при содействии внешних консультантов по кибербезопасности», — отметили в Microchip. В результате произошедшего производство на данный момент «работает на уровне ниже нормального», что сказывается на способности выполнять заказы клиентов. «Мы прилагаем все усилия, чтобы вернуть затронутые части своих ИТ-систем в обычный режим, восстановить нормальную работу бизнеса и смягчить последствия инцидента», — добавили в Microchip. Bloomberg отмечает, что всего два месяца назад тайваньский производитель компонентов для чипов GlobalWafers также пострадал от кибератаки, затронувшей некоторые части его производства. А в 2022 году на компанию Nvidia была осуществлена хакерская атака со стороны программ-вымогателей. Тогда Nvidia заявила, что её «бизнес и коммерческая деятельность не пострадали». Атака произошла на фоне обострившейся конкуренции между странами за доминирование на рынке чипов, как в целях обеспечения национальной безопасности, так и для предотвращения сбоев в цепочках поставок, с которыми мир столкнулся во время пандемии COVID-19. Пока неясно, окажет ли кибератака существенное влияние на финансовые показатели Microchip. Toyota подтвердила очередной взлом внутренней сети — украденные данные уже опубликованы

20.08.2024 [20:05],

Сергей Сурабекянц

Toyota подтвердила факт взлома своей корпоративной сети после того, как злоумышленник загрузил 240-гигабайтный архив украденных данных на хакерском форуме. По утверждению компании «проблема ограничена по масштабу и не является проблемой всей системы». Компания сотрудничает с теми, кого это коснулось, но пока не сообщила, как злоумышленник получил доступ и сколько людей пострадало в результате инцидента.

Источник изображений: unsplash.com Киберпреступники из хакерской группировки ZeroSevenGroup утверждают, что взломали филиал Toyota в США и украли 240 Гбайт файлов с информацией о сотрудниках и клиентах Toyota, а также контракты и финансовую информацию. Злоумышленникам удалось, по их словам, получить информацию об инфраструктуре сети, включая учётные данные, с помощью инструмента с открытым исходным кодом AD-Recon, который помогает извлекать огромные объёмы информации из сред Active Directory. «Мы взломали филиал в США одного из крупнейших производителей автомобилей в мире (TOYOTA). Мы очень рады поделиться файлами с вами здесь бесплатно. Размер данных: 240 Гбайт, — написали преступники в комментарии на хакерском форуме. — Содержимое: всё, например, контакты, финансы, клиенты, схемы, сотрудники, фотографии, базы данных, сетевая инфраструктура, электронные письма и много идеальных данных. Мы также предлагаем вам AD-Recon для всей целевой сети с паролями». Хотя Toyota не разглашает дату утечки, по косвенным данным можно предположить, что злоумышленники получили доступ к резервному серверу, не содержащему самой свежей информации, так как украденные файлы имеют дату создания 25 декабря 2022 года. Утечки данных в результате действий киберпреступников преследуют Toyota. Несколько дочерних компаний Toyota и Lexus подверглись взлому в 2019 году. Злоумышленники украли объём данных, который компания описала как «до 3,1 миллиона единиц информации о клиентах». В октябре 2022 года Toyota сообщила о возможной утечке личной информации порядка 296 тыс. клиентов сервиса T-Connect — телематической экосистемы для информирования владельцев автомобилей через смартфон о месторасположении и состоянии их транспортных средств. Утечка коснулась клиентов T-Connect, зарегистрированных в сервисе с июля 2017 года. В декабре прошлого года компания Toyota Financial Services сообщила клиентам об утечке их конфиденциальных личных и финансовых данных в результате атаки вируса-вымогателя Medusa, которая затронула европейские и африканские подразделения японского автопроизводителя в ноябре. В мае 2023 года Toyota сообщила, что информация о местоположении автомобилей 2 150 000 клиентов в течение десяти лет, с 6 ноября 2013 года по 17 апреля 2023 года, попала в публичный доступ из-за неправильной конфигурации базы данных в облачной среде компании. Спустя несколько недель были выявлены ещё две неправильно настроенные облачные службы, через которые персональные данные клиентов Toyota утекали в течение более семи лет. После этих двух инцидентов Toyota внедрила автоматизированную систему для мониторинга облачных конфигураций и настроек баз данных во всех своих средах, чтобы предотвратить подобные утечки в будущем. Судя по всему, принятых мер оказалось недостаточно.  Хакеры похитили «почти всю» базу абонентов AT&T — одного из крупнейших сотовых операторов в США

12.07.2024 [19:42],

Владимир Фетисов

Американская телекоммуникационная компания AT&T подтвердила факт взлома своей облачной платформы, в результате чего хакеры получили доступ к номерам телефонов «почти всех» абонентов, а также данным учёта звонков и SMS-сообщений за несколько месяцев. Похищенные данные в основном касаются звонков и сообщений, сделанных в период с мая по октябрь 2022 года, и представляют собой беспрецедентную утечку для AT&T и телекоммуникационной отрасли в целом.

Источник изображения: TheDigitalArtist / Pixabay В США метаданные, показывающие, с какими номерами взаимодействуют клиенты, обычно доступны только правоохранительным органам и только в рамках установленного юридического процесса при проведении расследований. В данном случае злоумышленникам удалось получить доступ к этой информации и похитить её. В сообщении AT&T отмечается, что полиции уже удалось задержать человека, который, предположительно, причастен ко взлому. «В апреле AT&T узнала, что данные клиентов были незаконно загружены из нашего рабочего пространства на стороннюю облачную платформу. Мы начали расследование и привлекли ведущих экспертов по кибербезопасности, чтобы понять характер и масштаб преступной деятельности. Мы также приняли меры, чтобы закрыть незаконную точку доступа. Расследование показало, что скомпрометированные данные включают в себя файлы, содержащие записи о звонках и текстовых сообщениях AT&T почти всех клиентов сотовой связи AT&T и клиентов операторов мобильных виртуальных сетей (MVNO) в сети AT&T, а также клиентов стационарных линий AT&T, которые взаимодействовали с этими сотовыми операторами в период с 1 мая 2022 года по 31 октября 2022 года», — сказано в заявлении AT&T. В дополнение к этому, некоторые украденные хакерами данные связаны со звонками, которые абоненты AT&T совершали со 2 января 2023 года, но в этом случае речь идёт об «очень небольшом количестве клиентов». В этом случае украденные метаданные не включали в себя временные метки звонков и SMS-сообщений, т.е. хакеры не могут видеть, когда именно абонент набирал тот или иной номер или отправлял сообщения. При этом злоумышленники могут видеть на какие номера совершались звонки и отправлялись сообщения. Данные не включают ФИО абонентов, но зачастую связать номер телефона с определённым человеком можно с помощью общедоступных онлайн-инструментов. В компании также отметили, что не располагают информацией о том, были ли украденные данные опубликованы публично. AMD подтвердила утечку данных и заявила, что хакеры не нанесли существенного ущерба

20.06.2024 [10:20],

Алексей Разин

Компании AMD накануне пришлось признать, что часть принадлежащей ей конфиденциальной информации попала в руки хакерской группировки IntelBroker, которая теперь пытается извлечь из этого инцидента выгоду. Представителям AMD хватило одного дня, чтобы выяснить низкую критичность данного происшествия для способности компании продолжать свою деятельность.

Источник изображения: AMD В сообщении AMD, на которое ссылается Bloomberg, говорится следующее: «Исходя из проводимого сейчас расследования, мы можем предположить, что с сайта партнёра утекла ограниченная часть информации, описывающей характеристики компонентов, используемых при производстве отдельных продуктов AMD. Мы не склонны считать, что эта утечка данных окажет существенное влияние на наш бизнес или текущую операционную деятельность». Напомним, что первоначальные оценки последствий инцидента упоминали не только об утечке технической документации, имеющей отношение к процессорам Ryzen и EPYC, но и контактные данные как минимум бывших сотрудников AMD, а также исходный код фирменного программного обеспечения и данные о некоторых финансовых транзакциях компании. По всей видимости, характер доставшейся злоумышленникам информации позволяет AMD считать, что инцидент не повлечёт за собой серьёзных последствий для бизнеса. Впрочем, партнёров компании, которые невольно скомпрометировали информационную безопасность AMD, наверняка заставят тщательнее за ней следить. |

|

✶ Входит в реестр лиц, организаций и объединений, выполняющих функции иностранного агента; |