|

Опрос

|

реклама

Быстрый переход

Хакеры провели масштабную кибератаку на Европу и Америку через уязвимости в Windows, Firefox и Tor

27.11.2024 [13:50],

Павел Котов

Эксперты в области кибербезопасности обнаружили две уязвимости нулевого дня, которые эксплуатировались хакерской группировкой RomCom — жертвами стали владельцы машин под управлением Windows и пользователи Firefox по всей Европе и в Северной Америке.

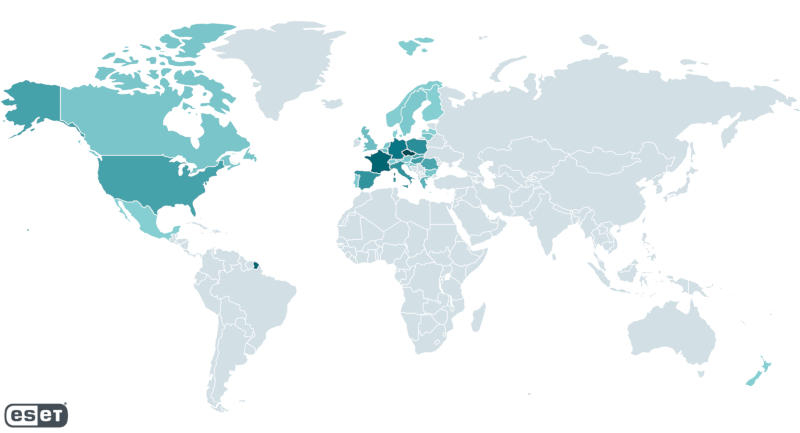

Источник изображений: ESET В крупномасштабной кампании специалисты ESET обвинили группировку RomCom, которая якобы базируется в России. В серии взломов злоумышленники эксплуатировали сразу две уязвимости нулевого дня в браузере Firefox и ОС Windows — ошибки, которые использовались хакерами против жертв ещё до того, как разработчики ПО их исправили. Атака осуществлялась с минимальным участием пользователей — им было достаточно посетить вредоносный веб-сайт. Когда жертва открывала ресурс, автоматически активировался эксплойт, и на компьютер устанавливался бэкдор RomCom, предоставляя злоумышленникам доступ к машине.

Большинство жертв атаки оказалось в Европе и Северной Америке Число вероятных жертв вредоносной кампании варьируется от 1 до 250 на страну — большинство пострадавших находились в Европе и Северной Америке. Разработчики Mozilla исправили уязвимость в браузере Firefox 9 октября — на следующий день после того, как ESET их уведомила. Исправили уязвимость и разработчики проекта Tor – одноимённый браузер основан на кодовой базе Firefox. Доказательств того, что в ходе кампании эксплуатировалась уязвимость браузера Tor, экспертам ESET обнаружить не удалось. Microsoft исправила уязвимость Windows 12 ноября — о ней компании сообщили в подразделении Google Threat Analysis Group. Android стали атаковать вирусы, которые крадут деньги через технологию NFC

28.08.2024 [04:27],

Анжелла Марина

Компания Eset предупреждает о новом виде финансовых атак на устройства Android через установку поддельных приложений, которые крадут данные банковских карт через технологию беспроводной передачи данных малого радиуса действия (NFC).

Источник изображения: naipo.de/Unsplash Злоумышленники обманом заставляют пользователей устанавливать вредоносное ПО, маскирующееся под банковские приложения, через фишинговые звонки, SMS или рекламу, ведущую на поддельные страницы Google Play Store, сообщает издание PCMag. Эти приложения способны считывать данные с NFC-совместимых банковских карт, находящихся рядом с телефоном. Далее полученная информация передаётся на устройство злоумышленника, который может использовать её для совершения мошеннических транзакций через платёжные терминалы. В некоторых случаях, используя методы социальной инженерии или фишинга, хакеры могут получить доступ к банковскому счёту жертвы через банкомат, даже не имея физической карты. Специалист из Eset Лукаш Стефанко (Lukas Stefanko) назвал этот тип вредоносного ПО NGate, поскольку он основан на технологии NFC и инструменте под названием NFCGate. Для успешной атаки необходимо, чтобы жертва установила вредоносное приложение, а также имела NFC-совместимую банковскую карту в непосредственной близости от телефона. Напомним, NFC — это технология беспроводной ближней передачи данных, при помощи которой можно обмениваться данными между устройствами, находящимися на расстоянии примерно 10 сантиметров. Технология, обеспечивая бесконтактные платежи и другие удобные функции, также создаёт новые возможности и для злоумышленников, которые могут сканировать содержимое кошельков с помощью телефона через сумки в людных местах. Кроме того, возможно клонирование NFC-меток с помощью специальных приложений, что позволяет копировать данные с платёжных карт или ключей-карт доступа. Eset и Google рекомендуют пользователям обращать внимание на подозрительные ссылки и проявлять внимательность в процессе установки приложений, особенно, если запрашивается доступ к NFC. Отмечается также, что банки обычно не требуют обновления своих приложений через SMS или рекламу в социальных сетях. ESET: более половины корпоративных роутеров на вторичном рынке хранят важные данные прежних владельцев

21.04.2023 [08:00],

Руслан Авдеев

Продавая смартфоны и другую электронику, пользователи обычно стирают информацию для того, чтобы избежать компрометации данных. Как сообщают эксперты компании ESET, занимающейся вопросами обеспечения кибербезопасности, бизнес-пользователи часто недооценивают необходимость удалять данные. В памяти более половины купленных ESET использованных корпоративных устройств сохранились важные данные.

Источник изображения: USA-Reiseblogger/unsplash.com Известно, что специалисты ESET приобрели 18 бывших в употреблении роутеров Cisco, Fortinet и Juniper Networks. Выяснилось, что только пять из них были полностью очищены от корпоративной информации должным образом, а в девяти все данные сохранились полностью. Доступ к двум был зашифрован, один роутер был сломан, а один являлся «зеркальной копией» другого устройства. Из девяти полностью незащищённых роутеров во всех хранились учётные данные, сведения о VPN, хешированные пароли и другая информация, в частности, позволявшая легко установить, кто был предыдущим владельцем. В компании подчёркивают опасность продажи роутеров без очистки, поскольку такие устройства могут оказаться востребованными хакерами и даже государственными структурами. Кроме того, корпоративные логины, сетевые учётные данные и ключи шифрования высоко ценятся на криминальных форумах в «даркнете». Также информация о структуре корпоративной сети тоже будет пользоваться большим спросом у злоумышленников. Например, они могут выяснить, что компания использует определённую версию того или иного приложения или операционной системы, содержащую известные уязвимости. В ESET считают, что, поскольку бывшее в употреблении оборудование обычно продаётся с большим дисконтом, преступники могут счесть экономически целесообразным его покупку с последующим использованием данных. Хотя 18 корпоративных роутеров вряд ли могут дать полную картину о состоянии киберзащиты в каждой отдельной компании, можно предположить, что проблема носит системный характер и на вторичном рынке продаются миллионы устройств с ценными данными, которые могут использовать злоумышленники. Как сообщают эксперты, некоторые данные вроде логинов и файлов конфигурации могут храниться буквально в виде открытого текста, другие, вроде паролей, хранятся в виде криптографических хешей, но и в этом случае абсолютной защиты не существует, поскольку многие, по информации специалистов, до сих пор выбирают в качестве паролей «имена своих котов». Впрочем, даже по открытым данным можно получить много сведений о владевших роутерами организациях. Как сообщают в ESET, корпоративные пользователи могут чувствовать себя защищёнными, обращаясь в различные сервисы по безопасной утилизации или перепродаже электроники с предварительной очисткой. Но, как показывает практика, многие из таких компаний часто не выполняют своих обязательств или делают это спустя рукава. Представители ESET попытались связаться с бывшими владельцами использованных роутеров. Некоторые поблагодарили за информацию, но другие, похоже, просто проигнорировали предупреждения, а с некоторыми связаться и вовсе не удалось. |