|

Опрос

|

реклама

Быстрый переход

Создатель WordPress вступил в конфликт с WP Engine

28.09.2024 [16:29],

Павел Котов

На этой неделе сообщество любителей WordPress — самой популярной в мире платформы для создания сайтов — оказалось втянуто в битву за этические ценности. Соучредитель WordPress Мэтт Мулленвег (Matt Mullenweg) выступил с резкой критикой хостера WP Engine, назвав его «раковой опухолью» сообщества.

Источник изображения: Fikret tozak / unsplash.com Заявление Мулленвега положило начало дебатам о том, как ориентированные на прибыль компании могут или не могут использовать открытое ПО, и обязаны ли они делать какой-то вклад в проекты, на которых зарабатывают. WP Engine — компания, которая оказывает услуги хостинга для сайтов на бесплатной и открытой платформе WordPress. Она была основана в 2010 году и к настоящему моменту выросла настолько, что стала конкурентом платформе WordPress.com — сейчас на серверах WP Engine размещены более 200 тыс. сайтов. Сам Мулленвег руководит двумя разными WordPress. Это открытый проект WordPress.org, ответственный за разработку CMS WordPress, и сервис WordPress.com, который предлагает размещение сайтов на этой платформе — как и WP Engine. Мулленвег управляет компанией Automattic, которой принадлежит WordPress.com. Если верить статистике, 43 % всех веб-сайтов работают на WordPress, но нет сведений, сколько из них размещены на WordPress.com или WP Engine. Automattic вносит большой вклад в разработку открытого проекта — по словам Мулленвега, это 3988 человеко-часов в неделю. WP Engine, по её собственным словам, оказывает проекту спонсорскую помощь и побуждает людей пользоваться WordPress, а также проводит мероприятия, развивает обучающие ресурсы и т.д. В 2018 году хостер был приобретён частной инвестиционной компанией Silver Lake, и, по версии Мулленвега, это бизнес, который наживается на открытом исходном коде и ничего не даёт взамен. На минувшей неделе Мулленвег вышел на сцену конференции WordCamp, которая спонсируется WP Engine, и выступил с резкой критикой хостера: «Компания контролируется Silver Lake — частной инвестиционной компанией с активами $102 млн под управлением. Silver Lake плевать на ваши идеалы open source — они просто хотят отдачи от капитала. Поэтому в этот момент я прошу всех в сообществе WordPress проголосовать своим кошельком. Кому вы отдадите деньги: тому, кто будет лелеять экосистему, или кому-то, кто будет выкачивать из неё все соки, пока та не засохнет?»

Источник изображения: Lavi Perchik / unsplash.com Продолжением его речи стала публикация, в которой он напомнил, что вклад WP Engine в открытый проект ограничивается всего 40 человеко-часами в неделю. Стоит отметить, что WP Engine не нарушает лицензии WordPress, поскольку та никого не обязывает что-то давать сообществу. Усугубляет ситуацию и то, что Мулленвег защищает не только идеалы open source, но и собственную коммерческую компанию, которая является конкурентом WP Engine. Он также заявил, что WP Engine требуется коммерческая лицензия на «несанкционированное» использование товарного знака WordPress, который принадлежит WordPress Foundation — он направил компании письмо с требованием прекратить противоправные действия в попытке заставить её платить деньги. В WP Engine отмалчиваться не стали. Компания изложила свою версию событий: Automattic потребовала «очень большую сумму» за несколько дней до выступления Мулленвега на WordCamp 20 сентября — в противном случае он пригрозил применить «ядерный подход выжженной земли» в отношении оппонента. От него поступали звонки и текстовые сообщения, и в WP Engine заранее знали о содержании выступления. «Негласное требование Мулленвега о выплате WP Engine его коммерческой компании Automattic при публичной маскировке под альтруистического защитника сообщества WordPress — это позор. WP Engine не выполнит этих бессовестных требований, которые не только вредят WP Engine и её сотрудникам, но и угрожают всему сообществу WordPress», — говорится в заявлении компании. Администрация WordPress.org дала понять, что подвергла WP Engine преследованиям не только за то, что компания не оказала поддержки открытому проекту, но и за якобы неправомерное использование торговой марки WordPress. При этом WordPress Foundation лишь в последние дни внесла изменения в правила использования торговых марок. Если ещё 19 сентября любой желающий мог использовать аббревиатуру «WP» «любым способом, который сочтёт нужным», то теперь в документе говорится: «Если вы хотите использовать торговую марку WordPress в коммерческих целях, свяжитесь с Automattic — у них есть исключительная лицензия». Дошло до того, что WP Engine отключили бесплатный доступ к серверам WordPress.org, на которых размещаются обновления платформы и шаблоны сайтов. Два дня спустя Мулленвег временно снял блокировку, но дал оппонентам срок до 1 октября, чтобы WP Engine запустила собственное зеркало или разрешила конфликт. Инцидент вызвал смешанную реакцию общественности. С одной стороны, говорят люди, WP Engine действительно следовало увеличить вклад в открытый проект, а использование компанией аббревиатуры «WP» может ввести в заблуждение. Но некоторые участники сообщества WordPress призвали Мулленвега уйти в отставку — его обвинили в злоупотреблении властью над WordPress.org и WordPress.com. Есть также мнение, что в результате конфликта может появиться форк WordPress, потому что нет гарантии, что аналогичные меры Automattic не попытается предпринять в отношении любой другой организации. В плагине WordPress нашли уязвимость, которая позволила взломать более 9000 сайтов

10.10.2023 [11:10],

Павел Котов

Вьетнамский эксперт по кибербезопасности Труок Фан (Truoc Phan) обнаружил уязвимость плагина tagDiv Composer для CMS WordPress. Уязвимости присвоен номер CVE-2023-3169, а её эксплуатация позволила разместить вредоносный код на более чем 9000 сайтов.

Источник изображения: Pexels / pixabay.com Плагин tagDiv Composer является обязательным для установки тем Newspaper и Newsmag для WordPress — они продаются на популярных площадках Theme Forest и Envato, а скачали их уже более 155 000 раз. XSS-уязвимость CVE-2023-3169 позволяет злоумышленникам внедрять вредоносный код в веб-страницы. Ей присвоен рейтинг 7,1 из 10. Разработчики tagDiv Composer частично закрыли её с выпуском версии плагина 4.1, а полностью она была ликвидирована в версии 4.2. На практике злоумышленники эксплуатируют эту уязвимость для внедрения скриптов, которые перенаправляют пользователей на другие сайты с имитацией интерфейса технической поддержки, сообщениями о выигрыше в лотерею и призывами подписаться на сомнительные push-уведомления. Атаки, связанные с уязвимостью плагина tagDiv Composer, являются частью крупной кампании вредоносного ПО Balada — она отслеживается специалистами по кибербезопасности компании Sucuri ещё с 2017 года. За последние шесть лет в рамках кампании Balada были взломаны более 1 млн сайтов; только в сентябре зафиксированы более 17 тыс. инцидентов, а из-за уязвимости CVE-2023-3169 вредоносный код был размещён более чем на 9 тыс. сайтов. Целью атаки Balada является получение контроля над скомпрометированным сайтом. Самый распространённый способ — внедрение вредоносного кода для создания учётной записи с правами администратора. Настоящим администраторам при обнаружении такого взлома рекомендуется полностью уничтожить все признаки вредоносной активности: чаще всего это вредоносный код и новые учётные записи с администраторскими правами в списке пользователей. Если удалить только вредоносный код, но оставить на сайте нелегитимного администратора, вредоносный код вернётся в новом виде. Сейчас особо рекомендуется проверить признаки взлома владельцам сайтов на WordPress с установленными темами Newspaper и Newsmag. Установленный более чем на 1 млн веб-сайтов на WordPress плагин регистрировал пароли в открытом виде

14.07.2023 [04:31],

Владимир Фетисов

Популярный плагин безопасности All-In-One Security (AIOS), предназначенный для сайтов под управлением WordPress, установлен на более чем 1 млн интернет-ресурсов. Оказалось, что плагин несколько недель регистрировал пароли пользователей в открытом виде и хранил их в базе, доступной администраторам сайтов. Для устранения этой проблемы разработчики выпустили соответствующий патч.

Источник изображения: Pixabay AIOS фиксирует пароли пользователей в процессе их авторизации. По словам разработчиков, запись паролей в открытом виде в журнал происходила из-за программной ошибки, которая была допущена в коде AIOS 5.1.9, выпущенного в мае этого года. На этой неделе разработчики выпустили AIOS 5.2.0, после установки которого проблема с записью паролей будет решена, а добавленные ранее в базу данные удалятся. Представитель разработчиков AIOS подтвердил, что «для извлечения какой-либо выгоды из этого бага требуется войти в систему с административными привилегиями высшего уровня». Однако специалисты по информационной безопасности давно советуют администраторам сайтов не хранить пароли в открытом виде. Это связано с тем, что многие годы хакеры с относительной лёгкостью взламывают сайты и похищают хранящиеся в базах данные. В этом контексте запись паролей в открытом виде в любую базу данных, независимо от того, кто имеет к ней доступ, является нарушением правил безопасности. Таким образом, плагин AIOS фиксировал пользовательские пароли в открытом виде не менее трёх недель, пока на эту особенность не обратил внимание один из пользователей программного обеспечения. Вместе с выпуском новой версии плагина разработчики принесли извинения пользователям за допущенную ошибку и рекомендовали как можно быстрее обновить AIOS до версии 5.2.0. Появился ИИ-плагин для WordPress, который пишет тексты для блогов за человека

08.06.2023 [11:28],

Руслан Авдеев

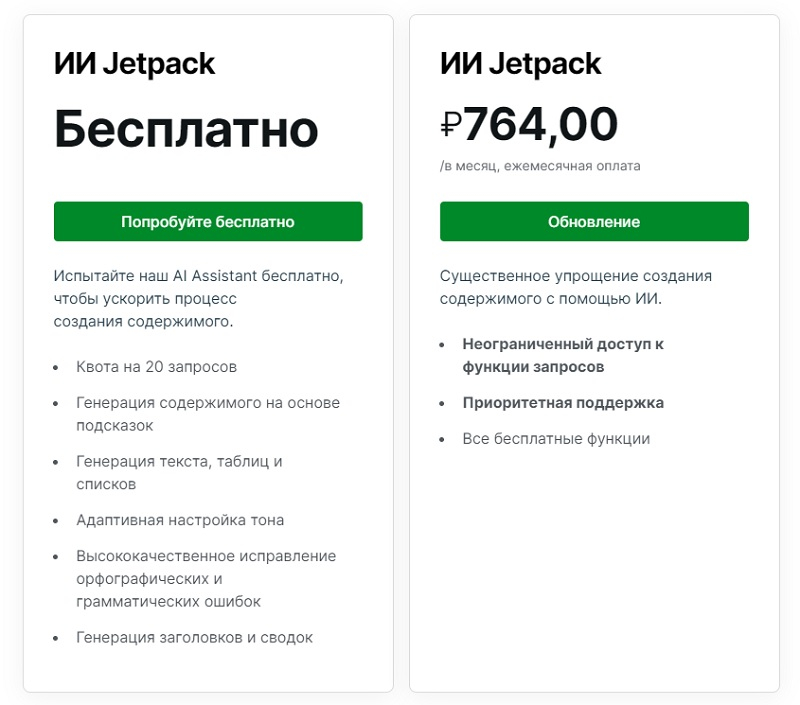

Система управления сайтами WordPress примкнула к числу сервисов, использующих технологии машинного обучения и искусственного интеллекта на базе нейронных сетей. Речь идёт об ИИ-плагине Jetpack AI Assistant, способном генерировать контент на на основании запросов пользователя.

Источник изображения: Automattic Jetpack AI Assistant разработан компанией Automattic, владеющей платформой WordPress.com и вносящей значительный вклад в развитие проекта WordPress с открытым кодом. В Automattic называют инструмент креативным помощником, позволяющим пользователям генерировать разнообразный контент и значительно сокращающим время и усилия, необходимые для создания материалов. Возможности ИИ-плагина позволяют в автоматизированном режиме создавать заголовки на основе содержания публикаций и оптимизировать стиль текста — доступны «формальный», «провокационный», «юмористический» или другие варианты. Более того, плагин способен генерировать текст на основе запросов пользователя. Например, можно получить содержательный текст, попросив Jetpack AI Assistant подготовить список мест, обязательных к посещению в Токио, и создать таблицу с обменными курсами иены к доллару и евро.

Источник изображения: Automattic В компании заявляют, что инструмент также может проверять орфографию и правильность грамматических конструкций, а также переводить с одного из 12 языков на другой. В частности, речь идёт о русском, китайском, хинди, испанском, английском и французском. Хотя подобный шаг для привлечения дополнительного внимания к проекту WordPress вполне логичен, нетрудно увидеть, что новые функции способны принести немало вреда, поскольку многие копирайтеры уже теряют работу из-за ИИ, и многие эксперты беспокоятся, что скоро Сеть захлестнёт цунами низкокачественного контента, сгенерированного с помощью языковых моделей. Кроме того, подобные инструменты могут быть очень неточными и страдать «галлюцинациями», дающими полностью недостоверные или устаревшие результаты. Достаточно взглянуть на демонстрацию самой Automattic — представленные обменные курсы валют для поездки в Японию актуальны для августа 2021 года. В компании не раскрывают, на чьих разработках основан её инструмент, однако известно, что ChatGPT тоже обучали на информации, полученной до августа 2021 года. Более миллиона сайтов на WordPress были взломаны за последние пять лет через плагины и темы

12.04.2023 [19:09],

Сергей Сурабекянц

Широкомасштабная кампания по внедрению вредоносного кода в сайты под управлением WordPress, получившая название Balada Injector, продолжается не менее пяти лет. По меньшей мере миллион сайтов были скомпрометированы с использованием уязвимостей плагинов и тем WordPress. После внедрения на сайт вредоносный код перенаправляет посетителей на мошеннические сайты, включая фейковые службы поддержки, незаконные лотереи и запросы на решение Captcha.

Источник изображения: WordPress Одновременно внедрённые скрипты ищут конфиденциальную или потенциально полезную информацию, такую как журналы доступа, логи ошибок, файлы с отладочной информацией, инструменты администрирования баз данных, учётные данные администратора и многое другое. Они также загружают на сайты бэкдоры для постоянного доступа и захвата сайта. Исследователи лишь недавно объединили вредоносную активность в единую кампанию, которая не показывает никаких признаков замедления. «Только в 2022 году наш внешний сканер сайтов SiteCheck обнаружил это вредоносное ПО более 141 000 раз, при этом более 67 % сайтов с заблокированными ресурсами загружали скрипты с известных доменов Balada Injector», — отметили эксперты по безопасности компании Sucuri. Balada Injector используют уязвимости безопасности в плагинах и темах системы управления контентом (CMS) WordPress. Плагины — это модульные надстройки для WordPress, позволяющие администраторам сайта добавлять различные функции, такие как проведение опроса, поддержка доски объявлений или интеграция электронной коммерции. Уязвимости в темах и плагинах WordPress могут позволить злоумышленнику внедрить код или получить несанкционированный доступ к сайту. По оценкам экспертов, сейчас WordPress используется на 60 % сайтов. Такая популярность делает WordPress мишенью для огромного числа злоумышленников. А если добавить к этому огромный объём кода, доступность настроек, сложность экосистемы плагинов и отсутствие последовательных методов безопасности, становится понятно, почему WordPress настолько привлекательна для киберпреступников. Эксперты по безопасности только за неделю с 15 марта насчитали 37 недавно обнаруженных и исправленных уязвимостей в плагинах и одну уязвимость темы, которые затронули более 6 миллионов сайтов на WordPress. Также известно о 27 уязвимостях в плагинах и 3 уязвимостях в темах, для которых ещё не выпущено исправлений. И эти цифры не являются чем-то из ряда вон выходящим. Всего в 2022 году выявлено 1425 уязвимостей плагинов и тем WordPress. «WordPress определённо нуждается в обновлении на регулярной основе, тем более если у вас есть сайт с большим количеством плагинов и стороннего кода, и это один из многих примеров, когда безопасность оказывается слишком сложной для обычного пользователя, который использует сайт для ведения бизнеса», — отмечает Кейси Эллис (Casey Ellis), основатель и технический директор платформы Bugcrowd bug bounty. Sucuri отслеживает новые волны активности Balada Injector, возникающие каждые две недели, с перерывами между ними, которые «вероятно используются для сбора и тестирования недавно обнаруженных уязвимостей и уязвимостей нулевого дня». Даже крупные организации не застрахованы от проблем с безопасностью WordPress. Часто сайт разрабатывается и поддерживается отдельным работником или небольшой командой. Эти сотрудники больше заинтересованы в поддержании актуальности сайта, чем в обеспечении его безопасности, в следствие чего пропускаются исправления и предупреждения системы безопасности. Чтобы защититься от Balada Injector и других угроз WordPress, необходимо убедиться, что всё программное обеспечение сайта обновлено, неиспользуемые плагины и темы удалены, а брандмауэр включён. |