⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

TrapWire: чтоб Кафку сделать былью

Август 2012 года для движения WikiLeaks запомнится в первую очередь драматичным эпизодом вокруг лондонского посольства Эквадора, предоставившего политическое убежище Джулиану Ассанжу. Если кто-то вдруг забыл или вообще не в курсе, то полезно уточнить, откуда вообще формально пошла вся эта эпопея с сильно затянувшейся охотой на лидера WikiLeaks «по подозрению в изнасиловании» шведских женщин (официальных обвинений на данный счет, кстати, ему не предъявлено). Когда Ассанж выбирал Швецию в качестве места постоянного пребывания, то в первую очередь он ориентировался на весьма либеральные законы этой страны в отношении свободы слова и печати, что было необходимо для успешной работы WikiLeaks. Со свободой слова в этой стране, похоже, действительно все нормально, однако с другими делами – вроде секса – у Ассанжа в Швеции как-то совсем не заладилось. Один из таких контактов, начавшийся при полном взаимном согласии сторон, в ходе собственно процесса – из-за порвавшегося контрацептива и нежелания партнера обращать на это внимание – превратился, по ощущениям дамы, как бы в секс по принуждению. Этого постельного недоразумения оказалось достаточно, чтобы барышня отправилась в полицию – подавать заявление на обидевшего ее иностранца. По удивительному совпадению у полиции тут же нашлась еще одна женщина с аналогичной жалобой.  Гроза шведских женщин и американской военщины Джулиан Ассанж Иначе говоря, практически на пустом месте для Ассанжа отчетливо замаячили серьезные проблемы с местным законодательством, очень ревностно ограждающим шведских женщин от сексуальных домогательств. Не желая принимать участие в этом театре абсурда, ДжА покинул пределы Швеции. За что тут же был внесен в «красный список» международных розысков Интерпола – став таким образом «особо опасным преступником», которому не предъявлено никаких официальных обвинений ни в одной стране мира. Эстафету этой юридически крайне сомнительной охоты, как всем известно, ныне активно подхватили власти Великобритании. Отказав Ассанжу в политическом убежище, Лондон в августе совершенно всерьез пригрозил Эквадору нарушить Венскую конвенцию – основу дипломатических отношений между независимыми государствами – и вторгнуться рейдом спецназа в посольство другой страны, дабы произвести там арест для «выполнения своих обязательств по экстрадиции» столь опасного преступника...  Еще одна примечательная история того же странного ряда случилась в августе не столько лично с Ассанжем, сколько с его главным детищем – «машиной правды» WikiLeaks. Речь идет о мощнейших DDoS-атаках, на много дней заблокировавших доступ не только к веб-площадке проекта, но и к сайтам третьих сторон, размещающих у себя зеркала тех или иных фрагментов этого насыщенного документами инфоресурса. Сайты WikiLeaks работают в Интернете уже много лет, однако подобное блокирование, по собственному свидетельству организаторов проекта, произошло впервые. При этом непрерывные атаки продолжались больше недели, а ответственность за них взяла на себя некая AntiLeaks, никому не ведомая группа патриотически настроенных хакеров, через Twitter объявивших, что таким образом они намерены бороться с «технологическим террористом» Джулианом Ассанжем и его подрывной антиамериканской деятельностью. Особенно же интересно здесь то, что как только DDoS-атаки против WikiLeaks удалось нейтрализовать с помощью пришедшего на подмогу облачного сервиса, аналогичному нападению тут же подверглись сайты Russia Today – российской ТВ-компании, вещающей на английском и других языках для стран зарубежья, финансируемой из госбюджета и не без оснований воспринимаемой как пропагандистский рупор Кремля. Причем и в этом случае ответственность за интернет-атаки взяли на себя AntiLeaks, подписав соответствующее Twitter-извещение слоганом «Свободу Pussy Riot!». То есть как бы выражая этим актом свой протест против политических гонений на самый знаменитый в мире (с недавних пор) девичий панк-коллектив.  Можно очень долго ломать голову над тем, чтобы постичь причудливую логику этих странных DDoS-хакеров, которые, с одной стороны, с активной неприязнью относятся к медиарупору властей, подавляющих свободу слова, а с другой – яро ненавидят проект WikiLeaks, предпринимающий массу усилий для свободного доступа людей к скрываемой от них информации. Однако вопиюще противоречивая позиция сетевых экстремистов объясняется куда проще, если не рассуждать абстрактно, а посмотреть конкретно, что именно публиковали в этот период на своих сайтах издания WikiLeaks и Russia Today. И быстро обнаружить, что опубликовали они одну и ту же достаточно специфическую информацию, непосредственно связанную с практической работой западных спецслужб. А конкретнее, массу пикантных подробностей об американской системе хайтек-слежки TrapWire, о ее разработчиках из ЦРУ и о ее пользователях из самых разных уголков планеты. При таком взгляде на происходящее весь этот спектакль с «хакерами-патриотами» оказывается классической (и лишь слегка прикрытой легендой для общего приличия) операцией спецслужб по подавлению сетевых инфоресурсов, публикующих нежелательные для распространения сведения. ⇡#Возня как признак беспокойстваОбъяснение DDoS-атак на сайты WikiLeaks и Russia Today их публикациями о системе TrapWire и о связанных с ней структурах было бы наверняка не столь убедительным, если бы одновременно и самым решительным образом публикации на ту же тему не были разом удалены с десятка, примерно, веб-сайтов наиболее известных СМИ Австралии. Австралийский механизм блокирования, конечно, был существенно иным – совершенно очевидно, что сделано это было в добровольно-принудительном порядке по резкой команде сверху (хотя и остается неясным, каким именно образом в номинально демократической стране власти научились столь эффективно рулить «свободной прессой»). В прессе США попытки нейтрализовать нежелательную утечку информации заметить тоже несложно, однако здесь это было проделано куда более тонко и, можно даже сказать, элегантно. Так, несколько ведущих национальных изданий (вроде Washington Post или Los Angeles Times), в прежние годы содержательно писавших о шпионской технологии TrapWire и ее разработчиках-цэрэушниках из фирмы Abraxas, на этот раз горячую тему просто проигнорировали. Ну а те издания, что все же решили об этом рассказать, хотя и осветили сюжет вроде бы с разных точек зрения, но по удивительному совпадению все пришли к одному и тому же, по сути, итоговому заключению (типа «да, есть такая система, но совершенно ничего особенного она из себя не представляет»).  Причем общий смысл публикаций совершенно понятен уже по заголовкам соответствующих статей. Вот лишь несколько тому характерных примеров:

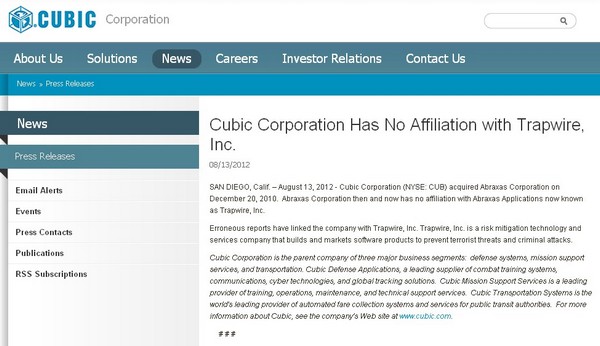

Во всех упомянутых публикациях этих достойных, спору нет, изданий в изобилии приводятся реальные факты истории, рисующие общую картину примерно следующим образом. Система TrapWire стала предметом бурного и эмоционального обсуждения в Сети по той причине, что о ней идет речь в нескольких десятках электронных писем из внутренней переписки Stratfor Global Intelligence, весьма известной в мире безопасности частной консалтинговой фирмы из города Остин, штат Техас. Все эти письма появились в Интернете в начале августа и являются частью огромного массива переписки (свыше 5 млн сообщений), похищенного ранее у Stratfor хакерами небезызвестного движения Anonymous, которые затем передали столь обильный «компромат» о закулисной жизни спецслужб и индустрии безопасности в распоряжение WikiLeaks – для его массовой публикации через налаженные механизмы проекта. Что же касается собственно TrapWire, то эта система изначально была разработана в 2004 году корпорацией Abraxas, которую чуть ранее основали несколько бывших сотрудников ЦРУ. Впоследствии данный проект был выделен в самостоятельную фирму под тем же названием TrapWire Inc., однако исходные связи с ЦРУ в сочетании с расплывчатыми, но весьма впечатляющими описаниями шпионских возможностей программы в переписке и породили бурю негодования среди интернет-общественности, углядевшей здесь признаки некоего компьютеризированного Большого Брата.  В маркетинговых материалах TrapWire эта система описывается как «применяющая комплекс существующих технологий (таких как камеры автоматизированного видеонаблюдения типа PTZ) и доклады персонала (служб безопасности, обычных сотрудников, соседей)» для сбора данных о подозрительных людях и транспортных средствах. Затем эти данные «записываются и хранятся в стандартизованном формате (10 параметров для людей и 8 для транспортных средств) с целью анализа, обеспечения датамайнинга, сравнений параметров и распределения информации в общей сети участников системы». Также система фиксирует разного рода подозрительные действия типа «фотографирования объектов, проведения измерений и подачи сигналов». Если один и тот же человек либо машина распознаются системой в разных местах с признаками подозрительного поведения, то программа автоматически выделяет и помечает их как потенциальную угрозу... О выдающихся способностях TrapWire в деле автоматической слежки и о многочисленных пользователях этой системы (Пентагон и Белый дом, полиция Нью-Йорка и Лос-Анджелеса, резиденция британского премьер-министра и Лондонская фондовая биржа, казино-отели Лас-Вегаса и куча крупнейших корпораций, правительственные структуры Канады и Австралии) в письмах Stratfor говорится действительно много и цветисто. Однако из утекших в Интернет писем отчетливо видно и нечто совсем иное. Хотя Stratfor позиционирует себя на рынке услуг безопасности как «независимый консультант», в действительности эта фирма имеет тайное соглашение с TrapWire, по условиям которого она получает 8% от всякой сделки с клиентами, решившими купить этот чудо-продукт по наводке «независимых экспертов». Во-вторых (что следует из предыдущего пункта, который будем считать "во-первых"), имея в этом деле конкретный финансовый интерес, руководители Stratfor изо всех сил преувеличивают и реальные шпионские возможности TrapWire, и солидность-многочисленность клиентов, уже купивших систему для своей защиты (нередко выдавая за факт покупки лишь эпизоды с проявлением некоторого интереса к продукту). В-третьих, разнообразных датамайнинговых систем для автоматизированной слежки за людьми и машинами на сегодняшнем рынке средств безопасности развелось полным-полно. И по свидетельству других независимых экспертов, система TrapWire ничем особо выдающимся среди них всех не выделяется. Специалистам известны системы и получше. Короче говоря, внимательно почитав публикации американской прессы о TrapWire, однозначно можно сделать вывод, что вся эта шумиха в Интернете – о признаках всепроникающей слежки Большого Брата – не стоит и выеденного яйца. Вот только непонятно: зачем же тогда понадобилось вдруг DDoS'ить сайты WikiLeaks и Russia Today, да еще и тотально зачищать TrapWire-публикации в прессе Австралии? ⇡#Обман и отрицаниеЧтобы разобраться с этой странной нестыковкой в фактах и аргументах, имеет смысл обратить внимание на два момента. Прежде всего — это выяснить, в чем было существенное различие между американскими и австралийскими публикациями об истории с TrapWire. И второе — всегда непременно помнить, что мир спецслужб (так же как и мир политиков, впрочем) живет по фантасмагорическим правилам, согласно которым следует постоянно врать о реальном положении дел и категорически отвергать любые факты, противоречащие данной позиции. В терминологии спецслужб этот основополагающий принцип, считающийся залогом их успешной профессиональной деятельности, именуют Denial and Deception («Отрицание и обман») или кратко D&D. В свое время о сути данного принципа – применительно к политическим делам – неплохо сказал германский канцлер Отто Бисмарк: «Никогда и ничему не следует верить до тех пор, пока это не будет опровергнуто официально...» Сюжет о TrapWire в прессе Австралии можно считать каноническим воплощением этого шизофренического принципа в жизнь. Хотя по формальным признакам публикации на данную тему с сайтов австралийских СМИ были изъяты, распределенная природа Интернета, как известно, почти всегда позволяет разыскать сохраненные там и тут копии подобных документов. И быстро выяснить вот что. В силу специфических местных особенностей все СМИ Австралии в статьях о TrapWire особо подчеркнули, что нынешним владельцем фирмы Abraxas, создавшей эту шпионскую систему, является крупная американская компания Cubic, работающая по инфотехнологическим заказам военно-промышленного комплекса США, Канады и Великобритании. А самое главное, корпорация Cubic имеет серьезное региональное представительство и в Австралии, где не только участвует в оснащении национальных вооруженных сил, но и активно внедряет свои автоматические системы оплаты транспортных услуг в крупнейших австралийских мегаполисах. Именно этот нюанс – что TrapWire естественно считать продуктом Cubic Corp. – и стал, по свидетельству издательств, причиной массового изъятия публикации с сайтов австралийских СМИ. Как объяснили впоследствии на сайте одного из таких изданий, Sydney Morning Herald, материал пришлось убрать из-за допущенной в публикации ошибки – согласно свидетельству корпорации Cubic, она не имеет никакого отношения к TrapWire. Вообще-то обычной практикой в подобных случаях является не снятие материала, а внесение в него исправлений с попутными извинениями за допущенную неточность, однако почему здесь поступили иначе – никаких разъяснений не последовало.  Зато одновременно последовал уже вполне официальный пресс-релиз от Cubic Corp., в котором компания категорически дистанцировала себя от шпионского изделия TrapWire в таких формулировках: «Cubic Corporation приобрела Abraxas Corporation в декабре 2010 года. Ни тогда, ни теперь компания Abraxas Corporation не имела никакой связи с компанией Abraxas Applications, ныне известной как Trapwire, Inc». То есть отсюда совершенно очевидно, что, хотя непосредственная связь между Abraxas и Trapwire – это медицинский, как говорится, факт, руководству Cubic почему-то чрезвычайно не нравится, когда их фирму ассоциируют со ставшей вдруг знаменитой «антитеррористической» системой. А главным доводом об отсутствии всяких связей тут как бы выступает хронология корпоративной истории. Корпорация Abraxas создала TrapWire в 2004 году, а в 2007-м выделила это бизнес-направление в самостоятельную компанию Abraxas Applications. Когда же в 2010-м материнскую компанию купила Cubic, то ответвившаяся ранее «дочка» из Abraxas Applications переименовалась в Trapwire – утратив, таким образом, все внешние признаки сходства со своей «мамой». Но внешние признаки, как известно, это далеко не все. Независимый исследователь Джастин Фергюсон (Justin Ferguson), первым обративший внимание интернет-публики и Russia Today на материалы WikiLeaks о TrapWire, провел на данный счет дополнительное расследование и установил вот какую занятную «внутреннюю» картину. Согласно официальным финансово-отчетным сведениям, по состоянию на конец 2011 года в руководстве корпорации Abraxas (подразделение Cubic) фигурируют следующие персонажи: главный исполнительный директор Ричард Хелмс (CEO Richard H. Helms), финансовый директор Уэсли Хастед (CFO Wesley Husted), секретарь Маргарет Ли (Margaret A. Lee). В руководстве же «никак не связанной с Abraxas» корпорации Trapwire, Inc, согласно аналогичным отчетным документам, фигурируют в точности те же самые люди: главный исполнительный директор Ричард Хелмс, финансовый директор Уэсли Хастед, секретарь Маргарет Ли.  Более того, как свидетельствуют добытые Фергюсоном документы, эти же персонажи – Хелмс, Хастед, Ли – в тех же самых должностях прописаны и в руководящих структурах еще одной интересной фирмы под названием Ntrepid Corporation, разрабатывающей весьма специфическое программное обеспечение для шпионской работы в Интернете. Как и Trapwire, фирма Ntrepid вроде бы не имеет никаких внешних связей с Cubic Corporation. Однако, взглянув на состав администрации, несложно постичь, что в действительности все эти разные названия – Abraxas, Trapwire, Ntrepid – просто ширмы-прикрытия для одной и той же, в сущности, компании. Компании, имеющей глубокие корни в ЦРУ США и большой опыт в заметании следов своей шпионско-коммерческой деятельности. ⇡#Как это пониматьО нынешнем весьма своеобразном периоде в истории американских спецслужб со множеством фактов и подробностей рассказано в книге-расследовании Тима Шоррока «ШПИОНЫ ПО НАЙМУ. Внутри секретного мира разведывательного аутсорсинга» (Tim Shorrock. SPIES FOR HIRE: Inside the Secret World of Intelligence Outsourcing. Simon & Schuster. 2008). Суть исследования, в общем-то, понятна уже из названия. Где-то в самом конце 1990-х, поначалу деликатно и ненавязчиво, а с 2001 года, вместе с приходом президентской администрации Дж. Буша-сына, уже откровенно и по множеству направлений, традиционные функции американских разведслужб стали в массовом порядке перекладываться на коммерческие фирмы, работающие по контракту с государством. Как и почему это происходило, объяснять можно долго. Однако российскому читателю, хорошо знакомому с понятием «пилить бабки», можно пояснить общую динамику в двух словах. После терактов 9/11 в США аналогом российской нефтегазовой трубы стала «национальная безопасность», под которую из бюджета стали выделять практически неограниченные средства. А для наиболее успешного распила всех этих деньжищ и была придумана формула, согласно которой шустрые бизнес-структуры могут решать многие задачи разведки гораздо быстрее и эффективнее. Понятно, наверное, что костяк этих старых и новых коммерческих структур, плотно присосавшихся к обильным государственным контрактам в области безопасности, составили недавние сотрудники спецслужб, теперь уже работающие в качестве бизнес-партнеров и за совсем другие деньги... Есть в книге Шоррока и страницы про непосредственно фигурирующую здесь фирму Abraxas. Ее создатели, все в прошлом не последние чины в ЦРУ, столь активно занимались переманиванием к себе кадров из прежней конторы, что в 2005 году тогдашний директор разведки Портер Госс счел необходимым публично одернуть Abraxas и несколько подобных ей фирм – чтобы они «прекратили вербовать его людей в кафетерии штаб-квартиры в Лэнгли». Примерно в то же время, кстати, как свидетельствует книга «Шпионы по найму», корпорация Abraxas занималась по госконтракту весьма деликатными вещами – типа организации всевозможных «крыш» для сотрудников разведки, работающих под прикрытием. Иначе говоря, конструировала легенды о работе в мифических фирмах, существующих лишь на бумаге. Или же сама регистрировала такого рода липовые компании нужного профиля (нечто похожее уже встречалось выше, не так ли?).  Как раскопали ныне сетевые исследователи, заинтересовавшиеся всей этой историей, в 2008 году корпорация Abraxas прикупила себе фирму Anonymizer – весьма Известный в интернете «бренд приватности», обеспечивающий своим клиентам анонимную работу в Сети. Через некоторое время специалисты-маскировщики из Abraxas трансформировали Anonymizer в якобы самостоятельную фирму Ntrepid, которая получила от госструктур США заказ на поставку «ПО управления образами» (Persona Management Software). Под данным техническим термином подразумевается средство управления армией программных роботов, которые достоверно имитируют в Сети множество разных реальных людей. То есть имеют работающие адреса электронной почты, Twitter-аккаунты, регулярно наполняющиеся контентом страницы в социальных сетях и тому подобные признаки «живого человека». А нужно же это для того, чтобы умелый специалист спецслужбы (или корпорации) практически в одиночку мог бы «устроить консенус» – просто свернув или направив «как надо» любую вредную или потенциально опасную дискуссию в Сети.  Другой, более свежей разработкой корпорации Ntrepid является программа под названием Tartan для анализа социальных сетей на предмет «выявления и оценки ключевых фигур влияния и скрытых связей между людьми – с использованием математических алгоритмов для формирования объективной и несмещенной картины». Эффективность работы этой аналитической программы демонстрируется на наглядном примере – выявлении главных фигур и зачинщиков в «опасных анархических движениях протеста типа Occupy Wall Street...» ⇡#Дивный новый мирВсе эти колоритные эпизоды из тайной жизни корпорации Cubic и ее многочисленных ответвлений, можно напомнить, всплыли всего за пару недель заинтересованных расследований. В дальнейшем, скорее всего, иных подробностей может всплыть гораздо больше – и не только об этой фирме. Дело, однако, не в количестве эпизодов, а в сути происходящего. Суть же в том, что современные инфотехнологии слежки совершенно размыли такой основополагающий некогда принцип, как презумпция невиновности. В нынешних условиях тотального хайтек-обеспечения безопасности потенциальными преступниками считаются все, а когда что-то серьезное действительно обозначится, остается – теоретически – только перебрать сделанные записи и выявить главных злодеев. Поскольку техника пока не всемогуща, случаются, естественно, и накладки. Например, такая ситуация из нашей российской действительности: совершенно обычная тихая семья москвичей, в которую входят бабушка-библиотекарь, ее дочь – клерк в банке и внучка-школьница начальных классов, неожиданно получает сразу аж две повестки в милицию – с требованием дочке и внучке явиться к следователю для дачи показаний. Дело было вскоре после беспорядков, устроенных футбольными фанатами на Манежной площади. А милицию, как выяснилось, интересовало, какую именно роль играли в этих бесчинствах малолетняя школьница и ее мамаша.  Они же, понятное дело, абсолютно никакого отношения к этой истории не имели. За исключением одного лишь факта: примерно в то же самое время, когда буянили на Манежной, мама по соседству забирала дочь – из кружка в Историческом музее. А поскольку обе они пользовались именными проездными билетами, входя в метро на станции «Театральная», то через компьютерную систему учета пассажиров метрополитена их имена автоматом попали в список лиц, подозреваемых в организации беспорядков... Отталкиваясь от этой истории, можно сказать, что разнообразные и продвинутые инфотехнологии слежки от шпионов фирмы Cubic ныне уже позволяют избегать подобных казусов. Решения от Cubic обеспечивают автоматизированный учет оплаты проезда не только в крупнейшей транспортной сети Лондона на базе Oystercard (технологии бесконтактных смарт-карт), но и в аналогичных транспортных системах в других мегаполисах планеты. Кроме того, конкретно в Лондоне корпорация Cubic обеспечила интеграцию проездных билетов с платежными карточками банка Barclay, так что проездной стал еще и удобным цифровым кошельком (обеспечивающим властям дополнительный контроль как за перемещениями пассажиров, так и за их текущими мелкими расходами).  Плюс к этому технология TrapWire с ее видеокамерами, интегрированными в общую систему анализа угроз, позволяет быстро установить соответствие между именем и внешним видом владельца конкретного проездного билета и/или банковской карты. Сопровождая этого человека затем всюду, где имеются видеокамеры. Или же терминалы входа в Интернет. Где другие технологии Cubic, типа Tartan, уже готовы отследить все, что этот человек будет делать в социальных сетях. Ну а если вдруг людям опостылеет тотальная за ними слежка, то у многоликой корпорации Cubic и на этот случай имеется «технология приватной анонимности» – от шпионов из Abraxas-Anonymizer-Ntrepid. Короче говоря, добро пожаловать в дивный новый мир! Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|