⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Специалисты предупреждают...

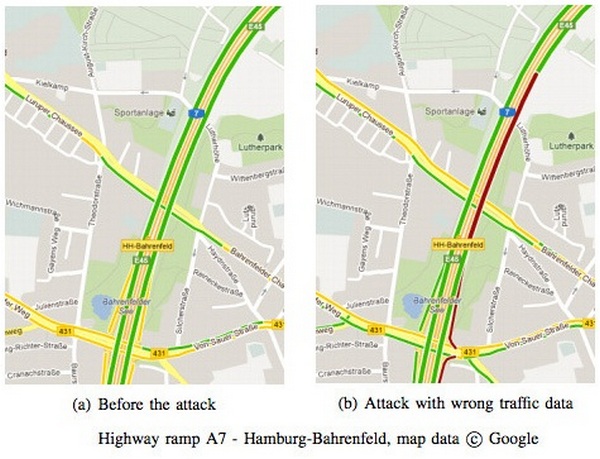

⇡#Воздушные атакиНа хакерской конференции Hack In The Box (HITBSecConf2013, conference.hitb.org), проходившей 10–11 апреля в Амстердаме, один из наиболее примечательных докладов был посвящен безопасности авиаполетов. То есть теме пока что довольно новой и не совсем обычной для специалистов по защите компьютеров от сетевых проникновений.  Но коль скоро современные авиалайнеры — это, по сути, огромные летающие компьютерные системы, то и все присущие компьютерам проблемы рано или поздно неизбежно проявляются и в самолетах. Включая, естественно, угрозы вредоносных хакерских атак.  А коль скоро всякий современный смартфон — это весьма мощный по вычислительным функциям и коммуникационным возможностям аппарат, то уже вполне реальными становятся угрозы такого характера, когда, скажем, некий злодей оказывается способен изменять маршрут следования самолета в любую точку, куда только пожелает. Причем внешне этот «угон» будет выглядеть совершенно невинно — как, например, простые прикосновения пальцев одного из пассажиров к экрану своего смартфона.  Описанная картина представляет собой популярно изложенную суть той проблемы, о которой рассказал в своем докладе на конференции Уго Тесо (Hugo Teso). В прошлом испанский пилот коммерческих авиалиний, а ныне специалист по компьютерной безопасности в германской консалтинговой ИТ-компании N.Runs, Тесо совместил две своих профессии в одну и в итоге обнаружил весьма тревожные вещи.  Воздействуя на протокол связи, применяемый для радиообмена данными в коммерческих самолетах, и эксплуатируя баги, выявленные им в программном обеспечении, которое управляет полетом, Тесо смог отправлять самолету собственные радиосигналы. Такие сигналы, которые заставляют самолет выполнять произвольные команды (изменять направления полета, высоту, скорость), а также могут видоизменять информацию на дисплеях пилота. Фактически, как сказал об этом исследователь в последующем интервью, «вы можете использовать эту систему для модификации практически всего, что связано с навигацией самолета... и делать множество нехороших вещей». Если чуть глубже затронуть технические подробности исследования, то Уго Тесо занимался анализом протокола, носящего название ACARS (Aircraft Communications Addressing and Report System — система адресации и сообщений для коммуникаций самолетов). Так именуют довольно старую и в основе своей несложную систему для обмена данными, которая дополнялась и эволюционировала на протяжении нескольких десятилетий. Так что ныне ACARS включает в себя весьма широкий спектр информации — от метеорологических данных и расписания авиарейсов до внесения изменений в FMS, то есть Систему управления полетом (Flight Management System). С точки зрения защиты информации, самая большая беда системы ACARS в том, что здесь по сию пору нет не только шифрования сигнала, но и практически никаких средств аутентификации. То есть инструментов защиты, способных предотвращать спуфинг или умышленную подмену команд и данных злоумышленниками. Так, во всяком случае, утверждает Уго Тесо, который помимо анализа протокола последние три года занимался обратной инженерной разработкой ПО навигации полетов. Иначе говоря, программного обеспечения, которое не только обрабатывает команды пилотов, но и постоянно принимает сигналы ACARS для автоматического внесения корректив в ход полета на основе дополнительно поступающей информации.  Целью обратной инженерной разработки было отыскание багов и уязвимостей, которые потенциально позволяют злоумышленникам отправлять свои собственные команды в систему управления полетом. Ныне это можно делать разными способами. Либо посредством программно задаваемого радио, которое можно настроить для работы с протоколом ACARS, либо с помощью «родной», но уже скомпрометированной заранее авиационной системы связи. В своем докладе на конференции, в частности, Уго Тесо продемонстрировал аудитории лично им написанное Android-приложение, которое позволяет принудительно изменять маршрут (виртуального) самолета всего лишь простыми прикосновениями пальца к карте на экране смартфона Samsung Galaxy, где запущена программа «авиаугона». В ходе своих исследований Тесо экспериментировал с реальной, уже побывавшей в использовании аппаратурой FMS, которую он купил на сайте eBay, и с тренировочной программой-симулятором FMS, которая — согласно рекламе фирмы-изготовителя — содержит те же самые программные коды, что и системы управления в реальных самолетах. Как в докладе, так и в последующих интервью исследователь благоразумно не стал уточнять, какие именно уязвимости он обнаружил в восстановленных им кодах ПО. Но при этом сообщил, что уже контактирует и с FAA (Федеральной авиационной администрацией США), и с EASA (Европейской администрацией авиабезопасности), а также в настоящее время работает совместно с рядом компаний аэрокосмической индустрии над устранением выявленных проблем. Что касается реакции со стороны заинтересованных и/или скомпрометированных исследователем структур, то их первичные ответы на заявления Тесо выглядят следующим образом. Известная ИТ-компания Honeywell, выпускающая проанализированный испанцем авиасимулятор, не отрицает, что уже ведет переговоры с N.Runs, фирмой-работодателем Тесо. При этом, однако, пресс-секретарь фирмы Скотт Сэйерс (Scott Sayres) особо подчеркнул, что работа Уго Тесо не обязательно доказывает какую-либо реальную уязвимость в оборудовании или программном обеспечении Honeywell. По мнению данной компании, конкретная версия той системы управления полетом, которую изучал Тесо, — это общедоступный авиасимулятор для ПК. Иначе говоря, он не имеет в своих кодах тех же самых защитных средств против перезаписи или искажения информации, которые имеются в сертифицированном ПО фирмы для управления полетами. Непосредственный начальник Тесо в N.Runs, Роланд Элиес (Roland Ehlies), правда, с подобной позицией сразу не согласился. И сообщает, что те уязвимости, которые нашел Тесо в программе FMS, относятся отнюдь не к ПК-версии, которую он тестировал, а к тем конкретным функциям программы, которые имеются и в реальных самолетах. То есть, по мнению N.Runs, та же самая методика атаки с минимальной адаптацией сработала бы и в реальности. Аналогичным образом, насколько известно, в исследованиях Тесо скомпрометированы подобные изделия других известных фирм, вроде Thales и Rockwell Collins, однако от них публичные комментарии еще не прозвучали. Уже известна, впрочем, реакция со стороны FAA, где решили определенно встать на сторону Honeywell и по возможности принизить потенциальную серьезность угрозы. В официальном заявлении, сделанном представителем FAA по связям с общественностью Лорой Браун (Laura J. Brown), сказано, что программа испанского исследователя Уго Тесо не способна работать так, как заявлено в докладе. Ибо имеются фундаментальные различия между симулятором полетов, который хакер использовал для экспериментов со своим приложением, и реальной сертифицированной аппаратурой, обеспечивающей авиаполеты. Самые большие возражения вызвала фраза хакера о том, что имеется возможность получить «полное управление самолетом». То, что это некоторое преувеличение, согласны вроде бы все. Позиции и самого Тесо, и Сэйерса из Honeywell сходятся в том, что даже если хакер и способен изменить работу FMS своими командами, дистанционно передаваемыми через ACARS, то у пилотов самолета все равно есть возможность подавлять эти вредоносные инструкции своими собственными командами. Но как бы там ни было, имеет смысл напомнить, что нынешняя презентация Тесо в Амстердаме — это уже далеко не первый сигнал тревоги о потенциальных возможностях для злоумышленников хакерскими методами вмешиваться в организацию авиаполетов. Не секрет, например, что прошлым летом на конференциях Black Hat и Defcon в Лас-Вегасе было сделано сразу два доклада, где хакеры показали, что можно перехватывать и подделывать сигналы, проходящие в NextGen, новейшей системе для управления авиатрафиком, более официально именуемой NGATC (Next Generation Air Traffic Control System — система следующего поколения для управления воздушным движением). На эти доклады официальные структуры не обратили практически никакого внимания, отделавшись формальными отписками в ответ на уведомления хакеров. Подобная реакция совершенно не удовлетворила исследователей, поэтому они решили еще более настойчиво привлекать внимание общественности к очевидной угрозе для безопасности авиаполетов. По случайному, очевидно, совпадению практически сразу же вслед за конференцией Hack In The Box в Амстердаме по другую сторону Атлантического океана, в американском городе Майами прошла другая хакерская конференция, под названием Infiltrate. С ее трибуны очередной доклад на тему компьютерных угроз для авиаполетов сделал Брэд Хейнс (Brad Haines) — 33-летний канадский хакер, известный в Сети под ником RenderMan и уже выступавший с похожими заявлениями около года тому назад в Лас-Вегасе. Поскольку новый доклад Хейнса проходил уже на фоне получившего резонанс в прессе выступления Уго Тесо, теперь средства массовой информации обратили внимание и на проблемы с безопасностью системы NextGen. Особенно по той причине, что программа постепенного ввода NGATC должна хотя бы частично решить известные проблемы с безопасностью прежних, давно устаревших протоколов связи. Однако, по свидетельству Хейнса, новая система, как выясняется при ее анализе, демонстрирует серьезнейшие дефекты в своей конструкции. Согласно замыслу конструкторов, система NextGen предназначена для эффективного отслеживания каждого самолета, находящегося в воздухе, с опорой на данные GPS, а не традиционных радаров. Благодаря такому подходу автоматическое отслеживание самолетов происходит намного более аккуратно, а пилоты получают возможность выбирать для полета более прямые маршруты.  Ну и кроме того, NextGen заменяет систему, о которой критики уже давно говорят как о перегруженной, устаревшей, чересчур дорогой и очень медленной. Впрочем, и NextGen — система тоже отнюдь не дешевая. Стоимость ее оценивается цифрами в миллиарды долларов, а процесс ее повсеместного внедрения пока еще далеко не закончен. Самая же большая проблема этого новшества с точки зрения инфобезопасности — опять-таки отсутствие защиты информации. По свидетельству Хейнса, данные о местоположении самолета и здесь передаются между бортом и башнями управления полетами в незашифрованном и неаутентифицированном виде. То есть их вновь оставили открытыми для потенциальных хакерских атак. Причем такие атаки, по заключению исследователя, оказываются на удивление легко реализуемыми, поскольку «кто угодно может слушать эти передачи, чтобы отыскать точное местоположение самолета в реальном времени». Например, работая со своим партнером Ником Фостером (Nick Foster), Хейнс обнаружил способ, позволяющий практически всякому, кто обзаведется очень недорогим и легкодоступным оборудованием, воздействовать на те данные, что появляются на экранах системы. В частности, без труда добавляются на дисплей десятки ложных самолетов, порождающие картину неожиданного и сбивающего с толку хаоса в воздушном движении. Одним из наиболее естественных решений для проблем, выявленных исследованиями Хейнса, могло бы стать шифрование информации, передаваемой в системе. Однако, по признанию специалистов, эффективное управление гигантским количеством криптоключей в столь огромной и динамично изменяющейся системе само по себе представляется «управленческим кошмаром». Который в потенциале способен вызвать еще больше новых проблем. То есть простого решения здесь пока не просматривается. ⇡#Транспортный коллапсЗадачи по защите систем управления воздушным трафиком, безусловно, сильно отличаются от проблем управления трафиком автодорожным. Но поскольку и в той и в другой областях ныне активно и массово применяются компьютеры, уязвимости систем для хакерских атак повсюду чреваты хаосом и коллапсом.  Именно эту угрозу — теперь уже для автомобильного транспорта — продемонстрировал германский исследователь Тобиас Йешке (Tobias Jeske) на BlackHat Europe. То есть на европейском ответвлении известной хакерской конференции, которая в марте нынешнего года проходила опять-таки в городе Амстердаме. Исследования популярных систем мобильной автонавигации, таких как общеизвестная Google Maps и ее менее знаменитый израильский аналог Waze, привели Йешке к выводу, что злонамеренные хакеры в своих интересах могут эффективно воздействовать на работающие в реальном времени системы анализа автомобильного движения. И таким образом, либо заставлять людей направить свои машины прямиком в автомобильную пробку, создавая гигантские заторы, либо наоборот, расчищать и держать дороги свободными.  Сразу надо оговориться, впрочем, что все это реально возможно осуществить лишь в тех регионах, где множество людей заведомо пользуется той навигационной системой, которую компрометируют злоумышленники. Иначе будет просто нечем манипулировать. Как известно, системы вроде Google и Waze, анализирующие автомобильный трафик в реальном времени, для выстраивания своих карт c оценкой транспортных потоков используют информацию, собираемую с телефонов, имеющих соответствующие мобильные приложения навигации. Понятно, что всякий сбор подобной информации — это всегда в какой-то степени шпионаж за владельцем телефона. А значит, при накоплении и анализе системой данных о передвижениях приходится устанавливать некий баланс между правом пользователей на приватность и точностью информации, собираемой об их перемещениях. Но там, где уважается право пользователей на приватность и анонимность, одновременно появляется и возможность злоупотреблений для нехороших людей. Вроде того, к примеру, чтобы анонимно воздействовать на ПО навигации, обманывая систему отслеживания трафика и заставляя ее регистрировать на карте такие вещи, которых в действительности не происходит.  Именно эти уязвимости, собственно, и продемонстрировал в своем докладе Тобиас Йешке — аспирант и соискатель ученой степени в Институте безопасности Гамбургского технологического университета. Причем для манипуляций подобными системами, как показывает опыт Йешке, злоумышленникам не требуется никакое специальное оборудование, а данные о трафике можно дистанционно искажать фактически в любом пункте по всему миру — была бы нужная масса пользователей. Как в Google, так и в Waze для отслеживания местоположения пользователей используются либо системы GPS и Wi-Fi одновременно (для наибольшей точности), либо та или другая по отдельности. Но, в отличие от систем управления авиационным трафиком, здесь информация о местоположении пользователей не передается в радиоэфир в открытом виде. Безопасный протокол, используемый для отправки подобной информации, защищен криптографическим туннелем TLS (Transport Layer Security). Это гарантирует защиту данных от компрометации, поскольку для атакующей стороны становится почти невозможным (непрактичным) отслеживать чужой телефон или модифицировать передаваемую им информацию. Однако протокол TLS оказывается бесполезен, если уже сам злоумышленник берется управлять началом TLS-туннеля. Чтобы продемонстрировать, как это делается на практике, Йешке организовал на базе смартфона под ОС Android 4.0.4 стандартную криптоатаку типа MITM, или «человек посредине». Иначе говоря, встроил собственные команды и данные в автоматический коммуникационный обмен между смартфоном и Google. Когда злоумышленник захватывает управление началом TLS-туннеля, то ложную информацию становится возможным посылать без угрозы выявления системой. И таким образом, у атакующей стороны появляются рычаги для эффективного влияния на систему анализа автотрафика. Если, скажем, хакер сам ведет машину по маршруту и записывает пакеты данных, отправляемых при этом в Google, то впоследствии он может вновь воспроизводить этот поток уже в размноженном виде — с автоматически модифицированными файлами cookies, ключами платформы и отметками о времени сеанса связи. Более того, злоумышленнику даже не обязательно самому ехать по маршруту для манипуляций данными. Потому что в принципе Google принимает от телефонов также и такие данные, которые не содержат в себе информации о сигналах от точек доступа Wi-Fi по маршруту движения. А это означает, что злоумышленник имеет возможности влиять на данные трафика по всему миру — опираясь лишь на данные GPS.  Аналогичный сценарий атаки Йешке обнаружил и применительно к системе Waze, хотя тут методика оказалась более сложная, поскольку Waze привязывает данные о местоположении к аккаунту пользователей. Тем не менее и здесь имеется способ передавать данные о местоположении пользователя без аутентификации, превращая атаку в анонимную. Однако подробности этого трюка Йешке не раскрывает. Хотя в представленном исследовании не тестировались уязвимости аналогичных сервисов, осуществляющих анализ автотрафика в реальном времени, известно, что в целом все они работают примерно так же, как у Google и Waze. Иначе говоря, с высокой долей вероятности продемонстрированные в докладе Йешке атаки-манипуляции с некоторыми модификациями будут применимы и к прочим системам такого рода. По мнению исследователя, те компании, которые предлагают пользователям навигационные приложения, вполне могут защитить себя от подобного рода атак. Например, увязывая информацию о местоположении пользователя с быстрой процедурой одноразовой аутентификации, которая помечается штампом о времени сеанса и ограничена в своем действии лишь фиксированным интервалом времени. Кроме того, в аналитической работе Йешке предложены и другие методы усиления защиты навигационных систем от компрометации. Скачать файл со статьей можно на сайте BlackHat. ⇡#Меня зовут ШоданДля того чтобы стало понятнее, насколько небольшую часть от общих компьютерно-сетевых рисков составляют в повседневной жизни системы управления авиационным и автодорожным трафиком, пора рассказать о системе SHODAN.  В довольно популярной одно время компьютерной игре-шутере System Shock в качестве главного противника выступала система искусственного интеллекта под названием SHODAN, или Sentient Hyper-Optimized Data Access Network, что на русский переводится как «разумная гипер-оптимизированная сеть доступа к данным». Примерно года четыре назад, когда американский веб-разработчик Джон Мэтерли (John Matherly) написал свою специализированную поисковую систему и с ее помощью начал в массовых количествах выуживать из Интернета довольно пугающую информацию, он решил, что самым подходящим именем для его детища будет SHODAN. «Когда люди не находят каких-то вещей через поисковую систему Google, они полагают, будто никто этого найти уже не сможет. Но в действительности это совсем не так», — поясняет суть скрытой опасности Джон Мэтерли. Что же представляет собой поисковик SHODAN? Обычные поисковые движки вроде Google или Yahoo или Bing при сборе данных просматривают веб-страницы, а затем индексирует собранные слова для быстрого отыскания содержащих их страниц. Система же SHODAN делает нечто иное — опрашивает порты подсоединенных к сети машин и собирает выдаваемые в ответ баннеры, после чего индексирует эти баннеры на предмет последующего быстрого отыскания соответствующих устройств. В итоге такой обработки, вместо того, чтобы предоставлять специфический контент страниц, содержащих конкретное поисковое слово запроса, SHODAN помогает своим пользователям отыскивать специфические узлы сети (настольные системы, серверы, роутеры, свитчи, веб-камеры, принтеры и т.д.), содержащие специфический контент в своих баннерах. В каком-то смысле можно говорить, что SHODAN — это своего рода «темный Google», занимающийся непрерывным поиском и индексацией самых разнообразных сетевых устройств, подсоединенных к Интернету и формирующих его функциональную суть. Программные роботы SHODAN работают круглые сутки 7 дней в неделю, каждый месяц собирая информацию о сотнях миллионов подсоединенных к сети компьютеров, периферийных устройств и обслуживающих их сервисах. С помощью элементарного поиска в SHODAN можно без труда обнаружить в интернете массу любопытных и даже поразительных вещей. Бесчисленные светофоры, управляющие автодорожным движением, видеокамеры безопасности, бытовые устройства автоматизации умного дома, системы отопления — все это ныне в массе подсоединено к интернету и выявляется при наличии самых минимальных познаний и навыков. Чуть более опытные пользователи SHODAN находят автоматизированные системы управления аквапарками, станциями автозаправки, холодильниками в отелях или, скажем, крематориями. Особо же умелые исследователи кибербезопасности сумели выявить с этим поисковиком и такие объекты, как циклотронный ускоритель частиц или, к примеру, системы управления ядерными электростанциями. Ну а самое опять-таки важное, что чрезвычайно малая доля всех этих устройств, обнаруживаемых через SHODAN, имеет в себе встроенными хотя бы минимальные средства безопасности и защиты информации. По сути дела, все итоги работы SHODAN — это демонстрация массовых проколов в инфобезопасности. Дабы далеко не ходить за примерами, достаточно сказать, что быстрый элементарный поиск в SHODAN по ключевым словам default password (пароль по умолчанию) выдает гигантское количество принтеров, серверов и устройств системного управления, для доступа к которым используются логин «admin» и пароль типа «1234». Еще большее количество подсоединенных к сети систем не требуют для доступа к ним вообще никаких логинов-паролей. Все, что нужно для манипуляций в данном случае, это стандартный веб-браузер. В докладе, сделанном на прошлогодней хакерской конференции Defcon, независимый специалист по тестовым проникновениям Дэн Тентлер (Dan Tentler) продемонстрировал, как с помощью SHODAN можно отыскивать тепловые системы испарения; бойлеры для нагревания воды под давлением; системы управления дверями гаражей; систему управления автотрафиком целого города, переключаемую в «тестовый режим» с помощью ввода единственной команды; и даже систему управления гидроэлектростанцией, две турбины которой вырабатывают энергии по 3 мегаватта каждая.  Понятно, наверное, что окажись все эти вещи в дурных, злонамеренных или даже просто безответственных руках, последствия от подобной беспечности могут быть не то что драматичными, но и весьма трагичными для массы людей. Не очень понятно другое: почему все эти серьезнейшие устройства и машины подсоединены к глобальной сети практически без всяких средств защиты? Чаще всего эту загадочную и массовую беспечность людей объясняют примерно так: для очень многих из всех этих промышленных устройств вообще никогда не предусматривалась работа в онлайне. Известно, что многие компании желают приобрести системы, которые позволяют им управлять, скажем, системой отопления с помощью компьютера. Но каким образом управляющий компьютер подсоединяют к системе отопления? Вместо того чтобы подключать их напрямую друг к другу, многие ИТ-подразделения просто втыкают оба устройства в веб-сервер компании — невольно объединяя при этом свои сугубо внутренние каналы со всем остальным миром. Иначе говоря, чудовищная небезопасность подобных решений объясняется тем, что при минимально грамотном подходе таких вещей просто не должно быть в Интернете в принципе. И как надеются специалисты по инфозащите, поисковики типа SHODAN способны эту бедственную ситуацию поправить. Но как сделать так, чтобы SHODAN использовался лишь ради добрых дел? Хозяин движка Джон Мэтерли ограничивает для пользователей поиски в своей системе потолком в 10 результатов без регистрации и 50 при наличии зарегистрированного аккаунта. Если же пользователь желает посмотреть все, что имеется на данный счет у SHODAN, то Мэтерли требует дополнительную разъясняющую информации относительно того, какова цель этих поисков. Плюс некоторую оплату за услуги. Основные пользователи SHODAN — это специалисты по тестам на проникновения, профессионалы в области безопасности, академические исследователи и правоохранительные ведомства. Естественно, Мэтерли признает, что и злоумышленники тоже могут использовать его поисковик в качестве стартовой площадки для своих гнусных дел. Но этот аспект исследователя не особо беспокоит. Потому что киберпреступники, как известно, обычно имеют доступ к ботнетам — то есть большим комплексам уже зараженных кодами-вредоносами компьютеров, — которые способны заниматься той же самой задачей, что и SHODAN. Но только без засвечивания своих преступных интересов в легальном сообществе защиты информации. Кроме того, подавляющее большинство криминальных кибератак сфокусировано на хищениях денег и интеллектуальной собственности. О вредительских попытках злоумышленников взрывать через Интернет системы отопления в домах или массово вырубать светофоры в городах пока что ничего не известно. Ну а профессионалы в области безопасности, со своей стороны, всячески пытаются предотвратить развитие событий по подобным сценариям. В том числе, и выявлением с помощью SHODAN всех тех незащищенных, но массово подсоединяемых к общей сети устройств и сервисов. Как правило, когда людей предупреждают, что они сами делают себя чрезвычайно уязвимыми, те прислушиваются к сигналам специалистов. Как правило, но, к сожалению не всегда.

⇣ Содержание

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|