|

Опрос

|

реклама

Быстрый переход

Oracle признала взлом и кражу медицинских данных американцев со своих серверов

29.03.2025 [16:40],

Владимир Мироненко

Компания Oracle сообщила своим клиентам в сфере здравоохранения о взломе, произошедшем 22 января, в результате которого хакеры получили доступ к её серверам и скопировали данные пациентов, пишет Bloomberg. Согласно данным его источника, хакеры затем пытались вымогать деньги у нескольких провайдеров медицинских услуг в США, угрожая опубликовать похищенную информацию в открытом доступе.

Источник изображения: Oracle Oracle поставляет программное обеспечение для управления записями пациентов больницам и другим медицинским учреждениям. Расследованием инцидента занимается ФБР. На данный момент неизвестно, сколько данных хакеры успели скопировать и у скольких провайдеров они пытались вымогать деньги. Oracle заявила, что узнала о взломе примерно 20 февраля. Компания сообщила клиентам, что хакеры получили доступ к старым серверам Cerner, где хранились данные, ещё не перенесённые в облачную службу хранения Oracle. «Имеющиеся доказательства свидетельствуют о том, что злоумышленник незаконно получил доступ к среде, используя украденные учётные данные клиентов», — указано в уведомлении компании. В сообщении для клиентов также говорится, что украденные данные могли включать информацию о пациентах из электронных медицинских карт. По словам источника Bloomberg, похищенные сведения касались недавних обращений пациентов к врачам. «Oracle поддержит вашу организацию в проверке информации о пациентах, чьи данные были украдены», — сообщила компания клиентам. Следует отметить, что ещё несколько дней назад Oracle категорически отрицала факт взлома, несмотря на то, что хакер опубликовал в даркнете доказательства того, что ему удалось завладеть данными, хранившимися на серверах Oracle Cloud. Google закрыла уязвимость Chrome, которая активно эксплуатировалась в кампании «Форумный тролль»

27.03.2025 [16:45],

Павел Котов

Компания Google устранила уязвимость в браузере Chrome для Windows, которую злоумышленники использовали для взлома компьютеров жертв. Ошибку в марте обнаружили специалисты «Лаборатории Касперского».

Источник изображения: kaspersky.ru Речь идёт об уязвимости за номером CVE-2025-2783, эксплойт для которой активно применялся. Такие ошибки относятся к уязвимостям нулевого дня, потому что у разработчика, в данном случае Google, не было времени на её исправление до появления эксплойта. Она использовалась в ходе хакерской кампании, нацеленной на компьютеры под управлением Windows с установленным браузером Chrome. В «Лаборатории Касперского» кампанию назвали «Форумный тролль»: потенциальным жертвам рассылали фишинговые письма с приглашениями на международный политический саммит. При попытке открыть ссылку из письма, жертвы попадали на вредоносный сайт, эксплуатирующий уязвимость для получения доступа к данным на ПК жертвы. Подробного описания ошибки специалисты «Лаборатории Касперского» не представили, но отметили, что она позволяла обходить защиту «песочницы» в Chrome, ограничивающей доступ браузера к другим данным на компьютере пользователя. Подчёркивается, что уязвимость затронула все остальные браузеры на движке Google Chromium. Ошибка использовалась в рамках кампании, целью которой были скрытое наблюдение и кража данных с устройства жертвы, предположили эксперты по кибербезопасности. Google рассказала о новых мерах безопасности в «Play Маркете» — они появятся в этом году

26.03.2025 [18:00],

Павел Котов

Google рассказала о новых функциях безопасности, которые появятся в магазине приложений «Play Маркет» и Android в 2025 году. Усовершенствуется механизм обнаружения вредоносных приложений, злоумышленникам станет сложнее заставить пользователя установить вредоносное ПО, повысится надёжность Play Integrity API, появятся новые метки приложений.

Источник изображения: android-developers.googleblog.com Система Google Play Protect, направленная на обнаружение угроз в реальном времени, уже работает: она предупреждает пользователей о приложениях, которые собирают конфиденциальные данные или следят за пользователями без их согласия, а также анализирует шаблоны активности приложений. Эти функции расширятся — система будет пытаться обнаруживать вредоносные приложения, выдающие себя за клиенты финансовых служб, а также обращать внимание на те, что бездействуют или пытаются скрывать свою активность. Google также намеревается «усложнить злоумышленникам возможность заставить пользователей устанавливать вредоносные приложения скрытным или обманным образом». В сторонних источниках вредоносного ПО оказалось в 50 раз больше, чем в магазине «Play Маркет», подсчитали в компании. В магазине увеличится присутствие маркировки для различных приложений, например, пометок «Проверено» для сетевых служб и в других категориях. Повысится надёжность инструмента Play Integrity API — он сможет повторно идентифицировать устройства с повышенным риском, сохраняя при этом конфиденциальность пользователей. Функция Play Integrity, отметили в Google, уже помогла на 80 % снизить недобросовестное использование приложений. Разработчики смогут проводить большее число проверок прямо в Android Studio, чтобы избежать распространённых нарушений политики. Компания намеревается улучшить общение с разработчиками через Play Console; а также открыть сообщества поддержки разработчиков Google Play на индонезийском, японском, корейском, португальском и других языках. В России принят закон о защите граждан от кибермошенников

25.03.2025 [14:57],

Павел Котов

На пленарном заседании Госдумы сразу во втором и третьем чтении принят законопроект, направленный на защиту граждан от мошеннических действий с использованием телефонной связи и интернета. Он был внесён в феврале и принят в первом чтении в марте.

Источник изображения: Jefferson Santos / unsplash.com Будет создана база голосов киберпреступников в рамках государственной информационной системы «Антифрод», абоненты телефонной связи получат возможность отказаться от звонков и сообщений рекламного характера, государственные органы и банки лишатся права связываться к гражданами через иностранные системы сообщений, говорится в документе. Абоненты операторов мобильной связи смогут установить запрет на выдачу SIM-карт без личного присутствия — передавать SIM-карты третьим лицам за исключением близких родственников также будет запрещено. Ко второму чтению комитет Госдумы по информполитике принял 21 поправку. Банки обяжут распространять направленные на пресечение мошенничества действия на онлайн-обслуживание и банкоматы. Клиенты кредитных организаций смогут назначать доверенных лиц — к ним банк будет обращаться за подтверждением при совершении денежных операций; банки станут запрашивать доверенности на совершение операций и хранить их копии в течение пяти лет. Для счетов, которые ранее были скомпрометированы и попали в соответствующие списки Банка России, вводится ограничение на сумму снятия наличных в размере 100 тыс. руб. в месяц. Хакер заявил о краже миллионов паролей и ключей клиентов Oracle — компания отрицает утечку

24.03.2025 [23:02],

Николай Хижняк

Oracle отрицает факт кибератаки и утечки данных после заявлений хакера о краже миллионов записей с серверов компании. В середине марта злоумышленник под псевдонимом rose87168 заявил о похищении 6 миллионов записей с серверов Oracle Cloud Federated SSO Login. Архив, размещённый им в даркнете в качестве примера, включал образец базы данных, информацию LDAP и список компаний, использующих Oracle Cloud.

Источник изображения: Oracle Oracle категорически отрицает взлом. В заявлении компании говорится: «Никакого взлома Oracle Cloud не было. Опубликованные учётные данные не относятся к Oracle Cloud. Ни один из клиентов Oracle Cloud не столкнулся со взломом или потерей данных». Тем временем rose87168 выставил архив с данными на продажу. Хакер готов обменять его на неназванную сумму денег либо на эксплойты нулевого дня. Злоумышленник утверждает, что данные включают зашифрованные пароли SSO, файлы хранилища ключей Java (JKS), файлы ключей, ключи Enterprise Manager JPS и многое другое. «Пароли SSO зашифрованы, но их можно расшифровать с помощью доступных файлов. Также можно взломать хешированный пароль LDAP. Я перечислю домены всех компаний, упомянутых в этой утечке. Компании могут заплатить определённую сумму, чтобы удалить информацию о своих сотрудниках из списка до его продажи», — заявил rose87168. Как пишет SecurityLab, если утечка действительно произошла, последствия могут оказаться масштабными. Похищенные JKS-файлы, содержащие криптографические ключи, представляют особую опасность — их можно использовать для дешифровки конфиденциальной информации и вторичного доступа к системам. Компрометация SSO- и LDAP-паролей также повышает риск каскадных атак на организации, использующие Oracle Cloud. Прежде чем выставить украденный архив на продажу, злоумышленник, судя по всему, потребовал у Oracle 100 000 XMR (криптовалюта Monero) в качестве выкупа. Однако компания, в свою очередь, запросила у хакера «всю информацию, необходимую для исправления и разработки патча безопасности». Поскольку rose87168 её не предоставил, переговоры сорвались, пишет BleepingComputer. Чтобы доказать подлинность украденных файлов, злоумышленник передал порталу BleepingComputer URL-адрес интернет-архива, подтверждающий, что он загрузил файл .txt с адресом своей электронной почты в ProtonMail на сервер login.us2.oraclecloud.com. Эксперты предполагают, что взлом был осуществлён через уязвимость CVE-2021-35587, затрагивающую Oracle Access Manager, входящий в состав Fusion Middleware. Она позволяет неавторизованному злоумышленнику получить контроль над системой через HTTP-доступ. Microsoft анонсировала ИИ-агентов для защиты людей от киберугроз

24.03.2025 [21:00],

Анжелла Марина

Microsoft добавит в Security Copilot ИИ-агентов для автоматизации рутинных задач и повышения эффективности работы специалистов по кибербезопасности. Всего представлено шесть агентов непосредственно от Microsoft и пять агентов, созданных партнёрами, сообщает The Verge.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Security Copilot на базе искусственного интеллекта (ИИ) был запущен год назад, но теперь Microsoft решила масштабировать этот сервис. Новые агенты появятся в тестовом режиме уже в следующем месяце. Они смогут анализировать фишинговые атаки, предупреждать о возможных утечках данных, расставлять приоритеты среди серии критических инцидентов и отслеживать уязвимости. Как отметила Васу Джаккал (Vasu Jakkal), корпоративный вице-президент Microsoft Security, ИИ-агенты будут интегрированы с инструментами Microsoft Security и позволят командам автономно справляться с большим объёмом задач. Помимо этого, Microsoft улучшит защиту от фишинга в Microsoft Teams: уже в следующем месяце Defender for Office 365 начнёт блокировать вредоносные ссылки и вложения в сообщениях Teams, что усилит защиту пользователей от киберугроз. Использование ИИ-агентов становится всё более популярным среди крупных компаний. В связи с этим Microsoft уже перезапустила свой Copilot для бизнеса, предложив бесплатного чат-бота и доступ к ИИ-агентам по модели оплаты «по мере использования». Стоит отметить, что помимо собственных разработок Microsoft сотрудничает с рядом компаний, включая OneTrust, Aviatrix, BlueVoyant, Tanium и Fletch. Их решения позволят, в частности, анализировать утечки данных с помощью OneTrust и выявлять причины сбоев в сетях с Aviatrix. Microsoft также готовит новые анонсы в сфере безопасности, которые будут представлены на мероприятии Microsoft Secure 9 апреля. Дополнительную информацию можно найти в официальном блоге компании. В России придумали, как идентифицировать человека по клавиатурному почерку

20.03.2025 [15:25],

Геннадий Детинич

«Газета.Ru» сообщила, что в Российском технологическом университете (РТУ МИРЭА) разработали программный модуль для идентификации пользователей по их уникальному клавиатурному почерку. Сделано это не ради забавы, а для малозатратного повышения уровня безопасности доступа к информационной системе предприятия, ведь установка программы не потребует никакого дополнительного оборудования.

Источник изображения: ИИ-генерация Grok 3/3DNews Общеизвестно, что традиционные методы аутентификации на основе паролей могут оказаться и оказываются уязвимыми. Предложенное разработчиками РТУ МИРЭА решение может служить необычной альтернативой паролям. Подделать манеру работы отдельных пользователей с клавиатурой может оказаться сложнее, чем подобрать пароль, а внедрение программных модулей значительно снизит затраты на систему безопасности. Новая система защиты анализирует скорость печати, её динамику, частоту возникновения ошибок и другие параметры набора текста, которые очевидно отличаются у разных пользователей. Всё это затем попадает в базу и воспроизводится в виде шаблонов. Если параметры совпадают, пользователь успешно проходит авторизацию. Система также автоматически обновляет шаблоны, адаптируясь к изменениям в поведении пользователя. Другим нововведением обещает стать исследование влияния физического состояния человека на его клавиатурный почерк, что сделает систему ещё более точной и адаптивной, добавляют в РТУ МИРЭА. Крупнейшая сделка в истории Google: компания поглотит разработчика облачных систем безопасности Wiz за $32 млрд

18.03.2025 [17:01],

Павел Котов

Компания Google объявила о поглощении стартапа Wiz, специализирующегося на решениях в области облачной безопасности. Сумма сделки составит $32 млрд — она будет выплачена в денежных средствах. Сделка станет крупнейшей за всю историю Google.

Источник изображения: wiz.io Wiz останется независимой платформой, которая сможет работать со всеми поставщиками облачных услуг, а не только с Google Cloud. Новый владелец расширит штат подразделения и, возможно, приобретёт несколько других компаний, над чем Wiz и сама работала весь последний год. По неофициальным данным, годовой регулярный доход Wiz в настоящее время составляет $700 млн. Сделка будет напоминать поглощение профессиональной соцсети LinkedIn корпорацией Microsoft: стартап сохранит значительную автономию, но со временем может интегрировать больше сервисов Google. До настоящего момента крупнейшим приобретением Google была покупка Motorola Mobility в 2011 году за $12,5 млрд. В прошлом году Google выдвинула Wiz предложение о поглощении за $23 млрд, но переговоры сорвались: возникли сомнения в отношении соответствия сделки антимонопольному законодательству, разногласия в отношении автономии Wiz и, возможно, даже цены, если верить неофициальной информации. Незадолго перед переговорами стартап привлёк $1 млрд при оценке $12 млрд. Вскоре после срыва сделки компания привлекла дополнительные инвестиции при оценке уже в $16 млрд; ходили слухи, что готовился ещё один раунд финансирования при более высокой оценке. Google заинтересована в поглощении Wiz, чтобы усилить позиции своего облачного подразделения, которое продолжает уступать конкурентам в лице AWS и Microsoft Azure, а также в области решений по безопасности — здесь у Google уже есть ряд продуктов, но ни один из них не обладает масштабом Wiz. Бизнес стартапа стремительно растёт: в минувшем году его прибыль превысила $500 млн, и есть вероятность, что в этом году она удвоится и достигнет $1 млрд. В прошлом году, когда переговоры с Google завершились безрезультатно, генеральный директор Wiz Ассаф Раппапорт (Assaf Rappaport) не исключил, что сделка может состояться в будущем. Он также отметил, что именно его компания отказалась от предложения, назвав это «самым сложным решением в истории», но в то же время «правильным выбором». Минторг США запретил сотрудникам использовать DeepSeek на рабочих устройствах

18.03.2025 [12:06],

Алексей Разин

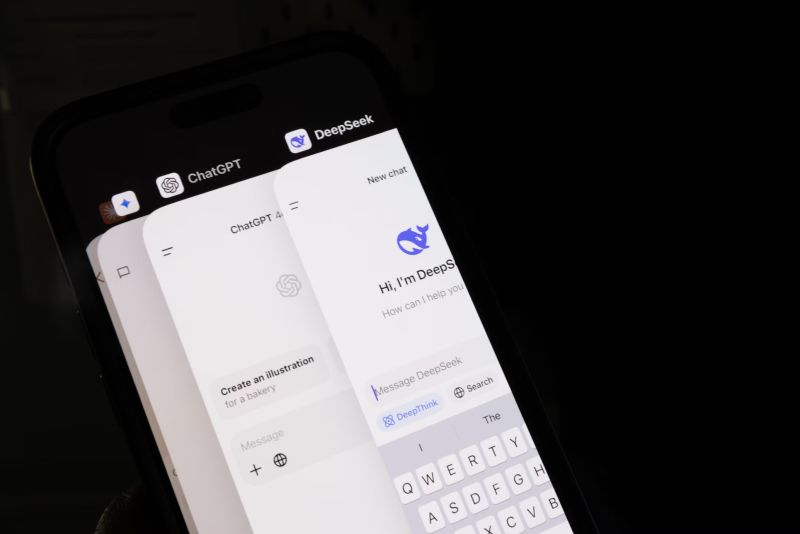

Активное развитие систем искусственного интеллекта стало вызовом для информационной безопасности, поскольку огромные массивы данных могут включать и довольно чувствительную информацию. Руководствуясь соображениями национальной безопасности, Министерство торговли США запретило своим сотрудникам использовать DeepSeek на рабочих устройствах.

Источник изображения: Unsplash, Solen Feyissa Служебные устройства сотрудников этого ведомства, как следует из цитируемой Reuters рассылки для внутреннего пользования, лишаются доступа к ресурсам и приложениям DeepSeek — китайской компании, разрабатывающей большие языковые модели и одноимённый чат-бот. Такое ограничение, по словам чиновников, вводится для защиты информационных систем министерства. Рекомендация сотрудникам буквально гласит следующее: «Не скачивайте, не просматривайте и не используйте любые мобильные и настольные приложения, а также сайты, имеющие отношение к DeepSeek». Ещё в феврале группа американских парламентариев выступила с инициативой законодательного запрета на использование решений DeepSeek на служебных устройствах американских чиновников. В этом месяце письмо с рекомендацией прибегнуть к этому запрету было разослано в различные ведомства США. Конгрессменов беспокоит тот факт, что пользователи DeepSeek могут невольно предоставить доступ китайской стороны к важным правительственным документам, включая тексты контрактов и финансовую отчётность. Коалиция из генеральных прокуроров 21 штата уже обращалась к американскому парламенту с призывом запретить использование DeepSeek на служебных устройствах чиновников. На локальном уровне подобные запреты уже действуют в Вирджинии, Техасе и штате Нью-Йорк, а также в некоторых других штатах. Великобритания и США провели переговоры по бэкдору в сервисах Apple

14.03.2025 [16:06],

Павел Котов

Британские и американские официальные лица провели переговоры в стремлении развеять опасения, что Великобритания пытается создать бэкдор и получить зашифрованные данные, принадлежащие американцам, сообщило Bloomberg со ссылкой на информированные источники.  В феврале стало известно, что британские правоохранительные органы запросили у Apple доступ к зашифрованным данным пользователей. Вскоре компания лишила британских клиентов функции сквозного шифрования облачной информации Advanced Data Protection. В результате компания получила доступ к резервным данным пользователей, например, к переписке в iMessage, который у неё в противном случае отсутствовал, и возможность передать эту информацию властям при поступлении надлежащего запроса. Технологические компании и власти уже не первый год ведут борьбу за надёжные средства шифрования для защиты коммуникаций пользователей — эти средства рассматриваются ведомствами как препятствие для программ массового наблюдения и борьбы с преступностью. Но требования Великобритании оказались беспрецедентными. Американские власти решили провести проверку и установить, нарушил ли Лондон соглашения между двумя странами, потребовав доступа к зашифрованным данным в облаке. Apple решила обжаловать требование британских властей — слушания по делу должны состояться сегодня, 14 марта. Завтра у старых версий Firefox истекает корневой сертификат — необходимо срочно обновиться

13.03.2025 [16:59],

Павел Котов

Пользователям устаревших версий Mozilla Firefox рекомендуется обновиться до 14 марта — в противном случае возникает риск получить неработающие расширения, сбои при воспроизведении медиафайлов с защитой DRM и другие ошибки, потому что истекает корневой сертификат.

Источник изображения: mozilla.org Проблемы грозят пользователям Firefox версии ниже 128, которая вышла 9 июля минувшего года, а также выпуска расширенной поддержки версии 115.13. 14 марта истекает срок действия корневого сертификата безопасности, который используется для проверки содержимого с цифровой подписью, защищённых медиафайлов и расширений. Обновить браузер до более свежей или в идеале последней версии потребуется пользователям Firefox под Windows, macOS, Linux и Android — версию для iOS это не затрагивает, потому что она работает на движке WebKit. На Firefox также основан браузер Tor, поэтому и его пользователям лучше убедиться, что используется актуальная версия браузера Mozilla. Корневой сертификат, грозящий сложностями, был выпущен Mozilla для защиты самого браузера и экосистемы вокруг него, и на конкурентов в лице Chrome, Edge и Safari он не повлияет. Помимо функциональных сбоев, истекший сертификат может стать проблемой и для безопасности — с ним пользователи могут установить вредоносное расширение или перейти на сомнительный веб-сайт. На этот раз Mozilla решила предупредить об истечении сертификата заблаговременно — в мае 2019 года это произошло внезапно и вызвало недовольство пользователей, а компании пришлось исправлять ситуацию. В субботу, 15 марта, выходит обновлённая политика хранения корневых сертификатов Mozilla — MRSP v3.0. Она призвана улучшить обработку отозванных сертификатов безопасности. Центры сертификации также должны будут постепенно отказаться от двойных сертификатов, которые обрабатывают TLS и S/MIME, поскольку такая практика не обеспечивает надлежащей безопасности. Раскрыта средняя цена украденной базы данных российской компании в даркнете

13.03.2025 [11:28],

Владимир Мироненко

Средняя стоимость утёкшей базы данных российских компаний в 2024 году составила $450, пишут «Ведомости» со ссылкой на исследование компании Positive Technologies, в котором проанализировано 3500 объявлений на теневых форумах за второе полугодие прошлого года.

Источник изображения: Joan Gamell/unsplash.com В более чем половине (55 %) таких объявлений в мире в среднем указана цена ниже $1 тыс. и лишь в 6 % из них за похищенную информацию просят больше $10 тыс. Самая высокая цена похищенной российской базы данных составила в даркнете в 2024 году $3 тыс. Впрочем, зачастую указывается договорная цена, которая на практике может оказаться выше, уточнили в Positive Technologies, добавив, что обычно стоимость зависит от уникальности данных, их типа, актуальности, размера выборки и значимости компании. В последние годы средняя цена похищенных данных в даркнете не меняется и составляет от $100 до $1000, рассказали в F6 (ранее F.A.A.C.T. и Group IB). По словам представителя F6, встречаются лоты, за которые требовали $5000–10 000 и даже $500 000, но это редкость. При этом базы в основном содержат компиляции уже ранее встречавшейся в других утечках информации, отметил директор департамента расследований T.Hunter Игорь Бедеров. Positive Technologies также сообщила о тренде на увеличение размеров утёкших баз данных. Объем баз с данными пользователей и компаний из России составляет в 71 % объявлений более 100 тыс. строк, а на «маленькие» базы данных (менее 10 тыс. строк) приходится около 4 %. Тренд на увеличение размеров утечек подтверждается статистикой Роскомнадзора, сообщившего о 135 случаях утечек баз данных россиян в сеть с более 710 млн записей в 2024 году. Для сравнения, в 2023 году было зафиксировано 168 фактов утечек, содержащих более 300 млн записей. Следует учесть, что речь идёт об утечках, которые были проверены и подтверждены РКН. Во второй половине 2024 года большинство обнаруженных в даркнете объявлений об утечках данных в России и странах СНГ касалось баз данных систем магазинов, аптек, онлайн-сервисов, а также сайтов ресторанов и служб доставки, сообщили в Positive Technologies. В топ-3 отраслей по количеству утечек вошли онлайн-торговля, сфера услуг, тематические сайты форумов и личные блоги, отметили в департаменте киберразведки Threat Intelligence компании F6. По словам директора департамента расследований T.Hunter Игоря Бедерова, рост таких утечек связан с увеличением количества целевых кибератак и низким уровнем кибербезопасности в малом и среднем бизнесе. Северокорейских хакеров обвинили в публикации вредоносов в Google Play

12.03.2025 [18:04],

Павел Котов

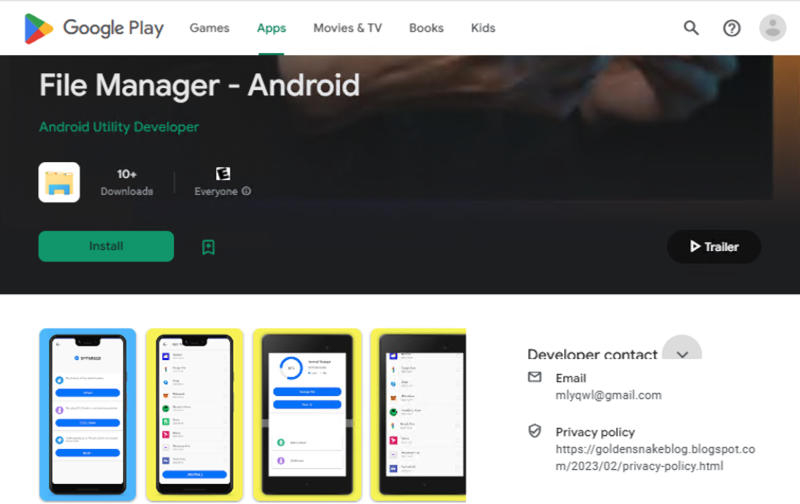

Хакерская группировка, предположительно связанная с властями КНДР, разместила несколько вредоносных приложений для Android в Google Play и обманом заставила некоторых пользователей платформы установить заражённое ПО. Об этом сообщила специализирующаяся на кибербезопасности компания Lookout.

Источник изображений: lookout.com Кампания включала несколько образцов вредоносного ПО KoSpy; по крайней мере одно из заражённых приложений было скачано более десяти раз, гласит снимок экрана из магазина Google Play. Северокорейские хакеры, утверждают эксперты, часто используют свои навыки для кражи средств, но в данном случае их задачей является сбор данных — KoSpy является приложением-шпионом. Оно собирает «огромный объём конфиденциальной информации», в том числе SMS-сообщения, журналы вызовов, данные о местоположении устройства, файлы на устройстве, вводимые с клавиатуры символы, сведения о сетях Wi-Fi и списки установленных приложений. KoSpy записывает звук, делает снимки с помощью камер и скриншоты. Для получения «начальных конфигураций» использовалась облачная база данных Firestore в инфраструктуре Google Cloud.  Lookout сообщила о своих открытиях в Google, после чего проекты Firebase были деактивированы, приложения с KoSpy удалены, а сам вредонос добавили в систему автоматического обнаружения. Некоторые приложения с KoSpy эксперты Lookout обнаружили в альтернативном магазине приложений APKPure, но его администрация не подтвердила факта обращения специалистов по кибербезопасности. Предполагаемыми жертвами кампании являются лица из Южной Кореи — некоторые из обнаруженных заражённых приложений имели корейские названия, а также интерфейс на корейском и английском языках. В коде приложений обнаружены ссылки на доменные имена и IP-адреса, ранее связанные с другими вредоносными кампаниями, в которых обвиняли хакеров из КНДР. Миллионы умных замков и других гаджетов под угрозой взлома — в популярном Bluetooth-чипе нашли возможность внедрить бэкдор

09.03.2025 [15:18],

Анжелла Марина

В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая уязвимость — в прошивке обнаружена возможность реализовать тайный бэкдор. Эта маленькая лазейка, о которой почти никто не знал, потенциально позволяет злоумышленникам скомпрометировать устройства на стадии их поставки и после выдавать себя за доверенные устройства, красть данные и закрепляться в системе надолго, по сути навсегда.

Источник изображения: bleepingcomputer.com Два испанских исследователя, Мигель Тараско Акунья (Miguel Tarascó Acuña) и Антонио Васкес Бланко (Antonio Vázquez Blanco) из компании Tarlogic Security, решили копнуть глубже и обнаружили, что в этом чипе есть команды, позволяющие выполнять различные действия. Например, выдавать себя за доверенные устройства, красть данные и даже проникать через сеть в другие устройства. В общем, полный набор шпионских инструментов. Свои выводы Tarlogic Security представила на конференции RootedCON в Мадриде, сообщает BleepingComputer. ESP32 — это микроконтроллер, отвечающий за Wi-Fi- и Bluetooth-соединения. Он встроен в умные замки, медицинские приборы, смартфоны и компьютеры. Обнаруженная уязвимость позволяет заложить в прошивку контроллера «чёрный ход», которая позволит злоумышленникам выдавать себя за другие системы и заражать устройства, минуя все проверки безопасности. Доступ к незадокументированным командам осуществляется из прошивки устройства, а не по воздуху. Поэтому у злоумышленника должен быть root-доступ к устройству. То есть внедрить вредоносное ПО или открыть для взлома контроллеры злоумышленники могут лишь на стадии поставки контроллеров, но сначала им придётся скомпрометировать цепочку поставок. На данный момент неизвестно, чтобы подобные инциденты имели место.

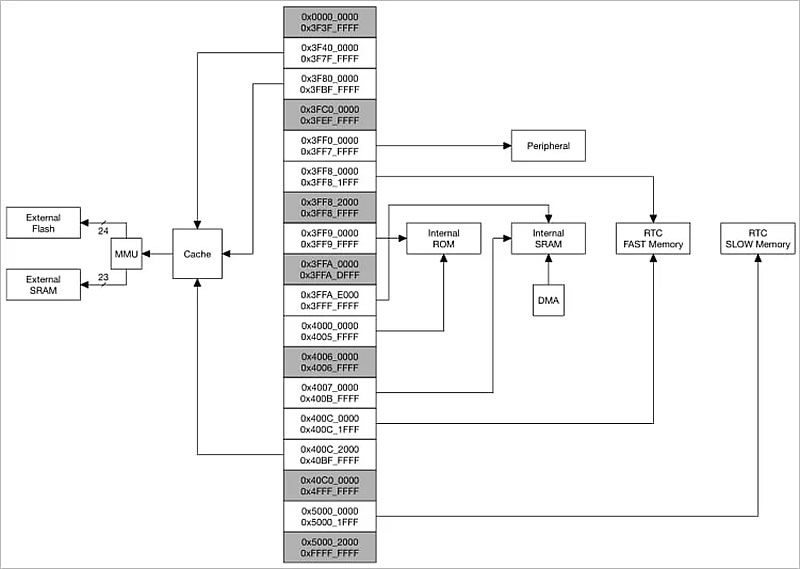

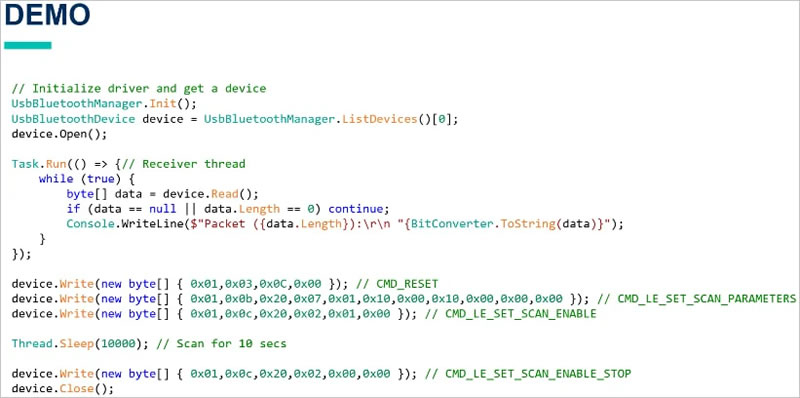

Источник изображения: Tarlogic Исследователи также отметили один важный момент. В последнее время интерес к безопасности Bluetooth снизился. Однако это произошло не потому, что протокол стал безопаснее, а потому, что прежние атаки либо не имели работающих инструментов, либо использовали устаревшее ПО, несовместимое с современными системами. Чтобы изучить проблему, специалисты Tarlogic разработали новый независимый от операционных систем Bluetooth-драйвер на языке C. Он позволяет напрямую взаимодействовать с аппаратной частью, не опираясь на стандартные API. Это дало им возможность получить доступ к Bluetooth-трафику и обнаружить скрытые команды (Opcode 0x3F) в прошивке ESP32. В общей сложности было выявлено 29 команд, которые можно задействовать для создания бэкдора. С их помощью можно манипулировать памятью, подделывать MAC-адреса и внедрять пакеты LMP/LLCP — в общем, выполнять практически любые вредоносные действия.

Источник изображения: Tarlogic Компания Espressif пока никак не прокомментировала ситуацию и не объяснила происхождение этих команд. Остаётся только гадать, были ли они оставлены случайно или преднамеренно. Однако проблема существует и уже получила идентификатор CVE-2025-27840. Обновлено: В понедельник компания Espressif опубликовала заявление в ответ на выводы Tarlogic, в котором говорится, что недокументированные команды — это отладочные команды, используемые для тестирования системы. «Обнаруженные функциональные возможности являются отладочными командами, включенными для целей тестирования, — говорится в заявлении Espressif. — Эти отладочные команды являются частью реализации Espressif протокола HCI (Host Controller Interface), используемого в технологии Bluetooth. Этот протокол используется внутри продукта для связи между уровнями Bluetooth». Несмотря на низкий уровень риска, производитель заявил, что удалит отладочные команды в одном из будущих обновлений программного обеспечения. «Хотя эти отладочные команды существуют, сами по себе они не могут представлять угрозу безопасности для чипов ESP32. Espressif все же предоставит программное исправление, чтобы удалить эти недокументированные команды», — заявляет Espressif. Миллионы ТВ-приставок с Aliexpress имеют секретный бэкдор, используемый мошенниками

06.03.2025 [12:09],

Владимир Мироненко

Согласно исследованию компании по кибербезопасности Human Security, не менее 1 млн устройств на базе Android, изготовленных малоизвестными брендами и продающиеся на китайских интернет-площадках, заражены вредоносным ПО, которое превращает их в ботнет, контролируемый мошенниками. Заражение устройств производится с помощью вредоносных приложений и прошивок или даже на стадии производства.

Источник изображения: Mika Baumeister / unsplash.com Как сообщает ресурс Wired, сеть киберпреступников Badbox, ставшая известной в 2023 году из-за внедрения секретных бэкдоров в десятках тысяч ТВ-приставок на Android, используемых в домах, школах и на предприятиях, запустила кампанию следующего поколения Badbox 2.0, которая шире по масштабу и ещё более изобретательна. Заражённые телевизионные потоковые приставки, планшеты, проекторы и автомобильные информационно-развлекательные системы используются злоумышленниками для мошенничества с рекламой или как часть прокси-сервиса для маршрутизации и маскировки веб-трафика. При этом владельцы скомпрометированных устройств даже не подозревают об этом. Согласно исследованию, большинство заражённых устройств находятся в Южной Америке, преимущественно в Бразилии. В частности, заражению подверглись десятки потоковых ТВ-приставок, но большей частью бэкдор Badbox 2.0 получил распространение в семействах устройств TV98 и X96, которые широко представлены, например, на Aliexpress. Практически все целевые устройства используют ОС Android с открытым исходным кодом, то есть они работают на версиях Android, но не входят в экосистему защищённых устройств Google. Google сообщила, что сотрудничала с исследователями, чтобы удалить учётные записи издателей, связанных с мошенничеством, и заблокировать возможность этих аккаунтов получать доход через рекламную экосистему Google. В рамках проекта Badbox 2.0 злоумышленники используют традиционное вредоносное ПО, распространяемое с помощью, например, попутных загрузок, когда пользователь случайно загружает вредоносное ПО, не осознавая этого. Исследователи из нескольких фирм полагают, что нынешняя кампания проводится несколькими киберпреступными группами, у каждой из которых есть свои версии бэкдора Badbox 2.0 и вредоносных модулей, и они распространяют программное обеспечение различными способами. К примеру, злоумышленники создают безобидную программу, ту же игру, размещают её в магазине Google Play, чтобы показать, что оно проверено, но затем обманом заставляют пользователей загружать почти идентичные версии приложения, но уже вредоносные, и не из официальных магазинов ПО. «Масштаб операции огромен», — отметил Фёдор Ярочкин, старший исследователь угроз в Trend Micro. По его словам, многие из групп, участвующих во вредоносной кампании, похоже, имеют связи с китайскими рекламными и маркетинговыми фирмами серого рынка. Сообщается, что Human, Trend Micro и Google также сотрудничали с группой интернет-безопасности Shadow Server, чтобы максимально нейтрализовать инфраструктуру Badbox 2.0. «Как потребитель, вы должны помнить, что если устройство слишком дешёвое, вы должны быть готовы к тому, что в нём могут скрываться некоторые дополнительные “сюрпризы”, — говорит эксперт. — Бесплатный сыр бывает только в мышеловке». |