|

Опрос

|

реклама

Быстрый переход

Северокорейских хакеров обвинили в публикации вредоносов в Google Play

12.03.2025 [18:04],

Павел Котов

Хакерская группировка, предположительно связанная с властями КНДР, разместила несколько вредоносных приложений для Android в Google Play и обманом заставила некоторых пользователей платформы установить заражённое ПО. Об этом сообщила специализирующаяся на кибербезопасности компания Lookout.

Источник изображений: lookout.com Кампания включала несколько образцов вредоносного ПО KoSpy; по крайней мере одно из заражённых приложений было скачано более десяти раз, гласит снимок экрана из магазина Google Play. Северокорейские хакеры, утверждают эксперты, часто используют свои навыки для кражи средств, но в данном случае их задачей является сбор данных — KoSpy является приложением-шпионом. Оно собирает «огромный объём конфиденциальной информации», в том числе SMS-сообщения, журналы вызовов, данные о местоположении устройства, файлы на устройстве, вводимые с клавиатуры символы, сведения о сетях Wi-Fi и списки установленных приложений. KoSpy записывает звук, делает снимки с помощью камер и скриншоты. Для получения «начальных конфигураций» использовалась облачная база данных Firestore в инфраструктуре Google Cloud.  Lookout сообщила о своих открытиях в Google, после чего проекты Firebase были деактивированы, приложения с KoSpy удалены, а сам вредонос добавили в систему автоматического обнаружения. Некоторые приложения с KoSpy эксперты Lookout обнаружили в альтернативном магазине приложений APKPure, но его администрация не подтвердила факта обращения специалистов по кибербезопасности. Предполагаемыми жертвами кампании являются лица из Южной Кореи — некоторые из обнаруженных заражённых приложений имели корейские названия, а также интерфейс на корейском и английском языках. В коде приложений обнаружены ссылки на доменные имена и IP-адреса, ранее связанные с другими вредоносными кампаниями, в которых обвиняли хакеров из КНДР. Миллионы умных замков и других гаджетов под угрозой взлома — в популярном Bluetooth-чипе нашли возможность внедрить бэкдор

09.03.2025 [15:18],

Анжелла Марина

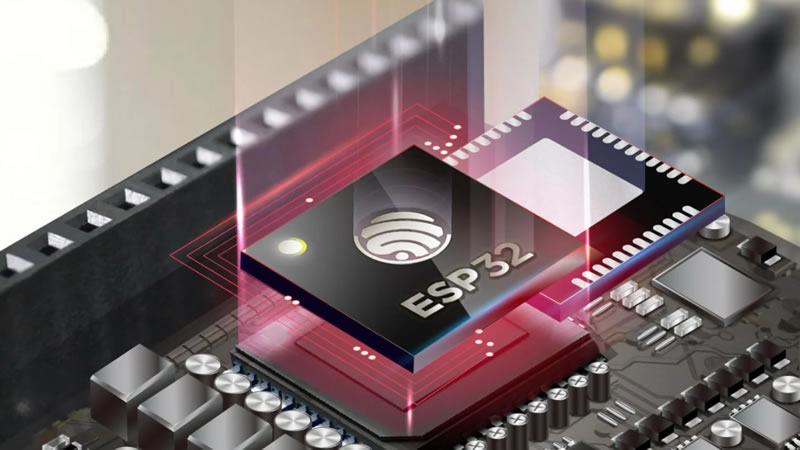

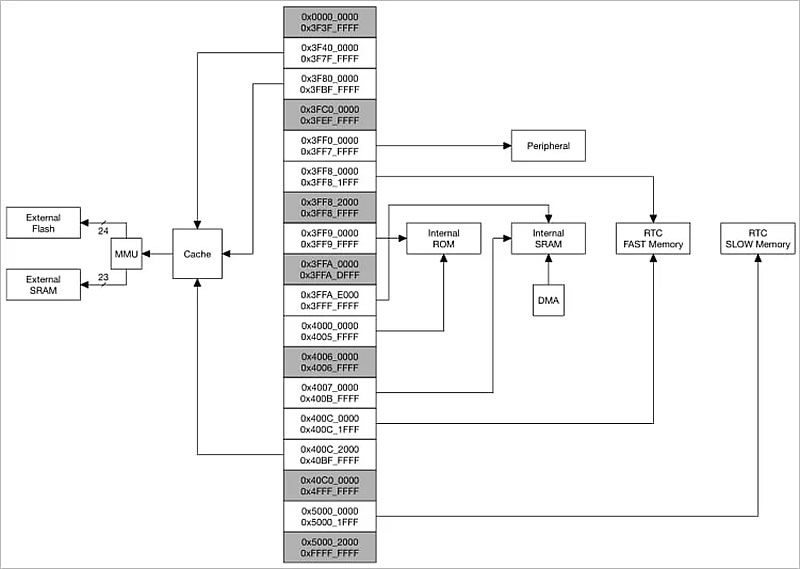

В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая уязвимость — в прошивке обнаружена возможность реализовать тайный бэкдор. Эта маленькая лазейка, о которой почти никто не знал, потенциально позволяет злоумышленникам скомпрометировать устройства на стадии их поставки и после выдавать себя за доверенные устройства, красть данные и закрепляться в системе надолго, по сути навсегда.

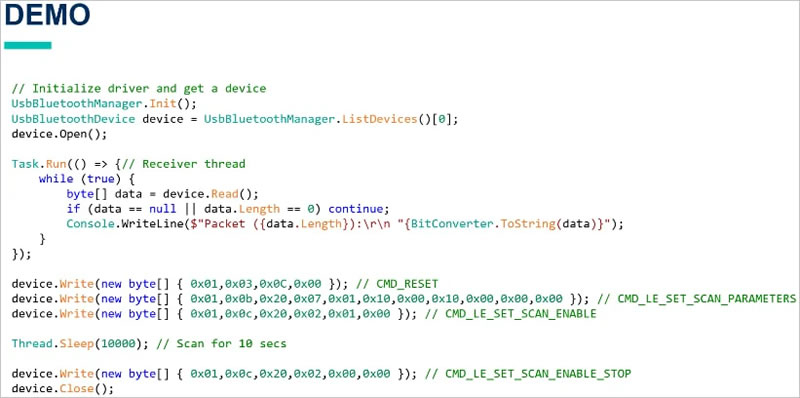

Источник изображения: bleepingcomputer.com Два испанских исследователя, Мигель Тараско Акунья (Miguel Tarascó Acuña) и Антонио Васкес Бланко (Antonio Vázquez Blanco) из компании Tarlogic Security, решили копнуть глубже и обнаружили, что в этом чипе есть команды, позволяющие выполнять различные действия. Например, выдавать себя за доверенные устройства, красть данные и даже проникать через сеть в другие устройства. В общем, полный набор шпионских инструментов. Свои выводы Tarlogic Security представила на конференции RootedCON в Мадриде, сообщает BleepingComputer. ESP32 — это микроконтроллер, отвечающий за Wi-Fi- и Bluetooth-соединения. Он встроен в умные замки, медицинские приборы, смартфоны и компьютеры. Обнаруженная уязвимость позволяет заложить в прошивку контроллера «чёрный ход», которая позволит злоумышленникам выдавать себя за другие системы и заражать устройства, минуя все проверки безопасности. Доступ к незадокументированным командам осуществляется из прошивки устройства, а не по воздуху. Поэтому у злоумышленника должен быть root-доступ к устройству. То есть внедрить вредоносное ПО или открыть для взлома контроллеры злоумышленники могут лишь на стадии поставки контроллеров, но сначала им придётся скомпрометировать цепочку поставок. На данный момент неизвестно, чтобы подобные инциденты имели место.

Источник изображения: Tarlogic Исследователи также отметили один важный момент. В последнее время интерес к безопасности Bluetooth снизился. Однако это произошло не потому, что протокол стал безопаснее, а потому, что прежние атаки либо не имели работающих инструментов, либо использовали устаревшее ПО, несовместимое с современными системами. Чтобы изучить проблему, специалисты Tarlogic разработали новый независимый от операционных систем Bluetooth-драйвер на языке C. Он позволяет напрямую взаимодействовать с аппаратной частью, не опираясь на стандартные API. Это дало им возможность получить доступ к Bluetooth-трафику и обнаружить скрытые команды (Opcode 0x3F) в прошивке ESP32. В общей сложности было выявлено 29 команд, которые можно задействовать для создания бэкдора. С их помощью можно манипулировать памятью, подделывать MAC-адреса и внедрять пакеты LMP/LLCP — в общем, выполнять практически любые вредоносные действия.

Источник изображения: Tarlogic Компания Espressif пока никак не прокомментировала ситуацию и не объяснила происхождение этих команд. Остаётся только гадать, были ли они оставлены случайно или преднамеренно. Однако проблема существует и уже получила идентификатор CVE-2025-27840. Обновлено: В понедельник компания Espressif опубликовала заявление в ответ на выводы Tarlogic, в котором говорится, что недокументированные команды — это отладочные команды, используемые для тестирования системы. «Обнаруженные функциональные возможности являются отладочными командами, включенными для целей тестирования, — говорится в заявлении Espressif. — Эти отладочные команды являются частью реализации Espressif протокола HCI (Host Controller Interface), используемого в технологии Bluetooth. Этот протокол используется внутри продукта для связи между уровнями Bluetooth». Несмотря на низкий уровень риска, производитель заявил, что удалит отладочные команды в одном из будущих обновлений программного обеспечения. «Хотя эти отладочные команды существуют, сами по себе они не могут представлять угрозу безопасности для чипов ESP32. Espressif все же предоставит программное исправление, чтобы удалить эти недокументированные команды», — заявляет Espressif. Миллионы ТВ-приставок с Aliexpress имеют секретный бэкдор, используемый мошенниками

06.03.2025 [12:09],

Владимир Мироненко

Согласно исследованию компании по кибербезопасности Human Security, не менее 1 млн устройств на базе Android, изготовленных малоизвестными брендами и продающиеся на китайских интернет-площадках, заражены вредоносным ПО, которое превращает их в ботнет, контролируемый мошенниками. Заражение устройств производится с помощью вредоносных приложений и прошивок или даже на стадии производства.

Источник изображения: Mika Baumeister / unsplash.com Как сообщает ресурс Wired, сеть киберпреступников Badbox, ставшая известной в 2023 году из-за внедрения секретных бэкдоров в десятках тысяч ТВ-приставок на Android, используемых в домах, школах и на предприятиях, запустила кампанию следующего поколения Badbox 2.0, которая шире по масштабу и ещё более изобретательна. Заражённые телевизионные потоковые приставки, планшеты, проекторы и автомобильные информационно-развлекательные системы используются злоумышленниками для мошенничества с рекламой или как часть прокси-сервиса для маршрутизации и маскировки веб-трафика. При этом владельцы скомпрометированных устройств даже не подозревают об этом. Согласно исследованию, большинство заражённых устройств находятся в Южной Америке, преимущественно в Бразилии. В частности, заражению подверглись десятки потоковых ТВ-приставок, но большей частью бэкдор Badbox 2.0 получил распространение в семействах устройств TV98 и X96, которые широко представлены, например, на Aliexpress. Практически все целевые устройства используют ОС Android с открытым исходным кодом, то есть они работают на версиях Android, но не входят в экосистему защищённых устройств Google. Google сообщила, что сотрудничала с исследователями, чтобы удалить учётные записи издателей, связанных с мошенничеством, и заблокировать возможность этих аккаунтов получать доход через рекламную экосистему Google. В рамках проекта Badbox 2.0 злоумышленники используют традиционное вредоносное ПО, распространяемое с помощью, например, попутных загрузок, когда пользователь случайно загружает вредоносное ПО, не осознавая этого. Исследователи из нескольких фирм полагают, что нынешняя кампания проводится несколькими киберпреступными группами, у каждой из которых есть свои версии бэкдора Badbox 2.0 и вредоносных модулей, и они распространяют программное обеспечение различными способами. К примеру, злоумышленники создают безобидную программу, ту же игру, размещают её в магазине Google Play, чтобы показать, что оно проверено, но затем обманом заставляют пользователей загружать почти идентичные версии приложения, но уже вредоносные, и не из официальных магазинов ПО. «Масштаб операции огромен», — отметил Фёдор Ярочкин, старший исследователь угроз в Trend Micro. По его словам, многие из групп, участвующих во вредоносной кампании, похоже, имеют связи с китайскими рекламными и маркетинговыми фирмами серого рынка. Сообщается, что Human, Trend Micro и Google также сотрудничали с группой интернет-безопасности Shadow Server, чтобы максимально нейтрализовать инфраструктуру Badbox 2.0. «Как потребитель, вы должны помнить, что если устройство слишком дешёвое, вы должны быть готовы к тому, что в нём могут скрываться некоторые дополнительные “сюрпризы”, — говорит эксперт. — Бесплатный сыр бывает только в мышеловке». Угнанные аккаунты Telegram подорожали до 160 руб. за штуку, а число краж заметно выросло

05.03.2025 [12:55],

Владимир Мироненко

Во втором полугодии 2024 года в России заметно увеличилось число краж интернет-мошенниками аккаунтов Telegram, пишет «Коммерсантъ» со ссылкой на исследование компании F6 (ранее Group-IB). Одновременно с этим на теневом рынке выросла и средняя цена учётных записей, зарегистрированных на российские номера, которая теперь на 6 % больше, чем в начале 2024 года, и составляет около 160 руб.

Источник изображения: Hack Capital / unsplash.com По данным F6, только одна из семи обнаруженных компанией групп злоумышленников похитила во втором полугодии 2024 года 1,2 млн учётных записей пользователей из России и других стран, что на 25,5 % больше, чем ей удалось похитить за такой же период 2023 года. Доход злоумышленников от кражи аккаунта складывается из его стоимости, зависящей от наличия премиум-подписки, административных прав или владения каналами, количества диалогов и т.д., а также «звёзд» в мессенджере по цене 1 руб. за штуку. Одним из распространённых способов кражи в «Лаборатории Касперского» назвали фальшивые голосования, когда пользователя Telegram просят проголосовать за того или иного человека в конкурсе, перейдя по ссылке, где нужно авторизоваться через мессенджер. При это преступники всё чаще применяют автоматизированные методы, такие как фишинговые панели и шаблоны, используя их и при дальнейшем распространении мошеннической ссылки через заражённый аккаунт. Также мошенники стали создавать фальшивые сети Wi-Fi с доступом с помощью Telegram без надобности в вводе номера телефона и кода из SMS, сообщил замдиректора по трансферу технологий ЦК НТИ Тимофей Воронин. При входе в аккаунт с помощью такой сети, доступ к нему сразу получат злоумышленники. С таким способом «угона» аккаунта Telegram пользователи сталкивались в феврале в аэропорту Шереметьево. В Solar AURA рассказали, что злоумышленники применяют самые различные способы заработка на информации из чужих аккаунтов: выгружают переписки, фотографии, файлы, пробуют шантажировать жертв, рассылают ссылки на фишинговые сайты по списку контактов, пытаясь «занять» деньги, и т. д. Honor Magic получил 7 лет обновлений и догнал Google и Samsung

03.03.2025 [12:20],

Дмитрий Федоров

На выставке MWC 2025 в Барселоне компания Honor представила новую стратегию долгосрочной поддержки своих устройств. Теперь все смартфоны линейки Magic будут получать обновления операционной системы и системы безопасности на протяжении 7 лет — на два года дольше, чем ранее. В настоящее время аналогичные сроки поддержки гарантируют лишь Samsung и Google.  Продление периода обновлений играет ключевую роль в обеспечении безопасности мобильных устройств и увеличении их срока службы. Смартфоны, регулярно получающие обновления безопасности, значительно менее уязвимы перед новыми угрозами, возникающими в цифровой среде. Кроме того, поддержка обновлений ОС позволяет пользователям дольше пользоваться актуальными функциями Android, не прибегая к замене устройства. В условиях стремительного устаревания технологий такой подход делает продукцию Honor более привлекательной для потребителей. Для сравнения, Apple не раскрывает официальные сроки поддержки iOS, однако на практике iPhone получают обновления ОС и системы безопасности на протяжении 7–8 лет. Первым смартфоном, который получит 7-летний цикл обновлений, стал Honor Magic7 Pro, представленный в январе 2025 года. Этот флагманский смартфон, позиционируемый как прямой конкурент Samsung Galaxy S25, оснащён чипсетом Qualcomm Snapdragon 8 Elite, 6,8-дюймовым OLED-дисплеем с разрешением 2800 × 1260 пикселей и частотой обновления 120 Гц, 12 Гбайт оперативной памяти и накопителем объёмом 512 Гбайт. Honor Magic7 Pro глубоко интегрирует технологии ИИ. В числе ключевых ИИ-решений — Google Gemini, функция визуального поиска Circle to Search и встроенный ИИ-переводчик. ИИ также активно применяется в обработке изображений, позволяя улучшать качество фотографий за счёт интеллектуальной коррекции освещения, оптимизации цветопередачи и повышения детализации снимков. Увеличенный срок программной поддержки стал частью инициативы Honor Alpha Plan, направленной на расширение возможностей устройств с ИИ. Долгосрочные обновления позволят смартфонам получать новые функции, основанные на ИИ, в течение всего срока их эксплуатации. Однако следует учитывать, что для некоторых будущих технологий потребуется более мощное аппаратное обеспечение, что может ограничить их доступность на нынешних моделях. Meta✴ уволила около 20 сотрудников за разглашение конфиденциальной информации

28.02.2025 [11:29],

Алексей Разин

Острая конкуренция в сегменте информационных технологий заставляет компании жёстко подходить к защите своих коммерческих интересов. Американская Meta✴ Platforms, как сообщает The Verge, уже уволила 20 сотрудников за разглашение конфиденциальной информации, и может провести дополнительные чистки штата по итогам продолжающегося расследования.

Источник изображения: Марк Цукерберг «Мы недавно провели расследование, которое привело к увольнению 20 сотрудников за передачу конфиденциальных сведений на сторону. Мы ожидаем, что будут уволены дополнительные сотрудники. Мы относимся к этому серьёзно и предпринимаем действия при обнаружении утечек», — отмечается в сообщении компании. В конце января стало известно, что заняться внутренним расследованием руководство Meta✴ было вынуждено из-за участившихся случаев утечки информации о служебных собраниях сотрудников, на которых обсуждались конфиденциальные вопросы. На базе этих утечек публиковались новостные материалы, получавшие широкую огласку. Поскольку это вредило бизнесу компании, руководство вынуждено было усилить меры безопасности и пересмотреть формат совещаний. Основатель и глава компании Марк Цукерберг (Mark Zuckerberg) тогда признался, что из-за всей этой истории не будет с коллегами столь откровенен, как ранее. Более 6,9 млн записей о россиянах утекло в открытый доступ в январе, сообщил Роскомнадзор

27.02.2025 [19:54],

Сергей Сурабекянц

Роскомнадзор за январь 2025 года зафиксировал десять фактов утечек личных данных граждан, что привело к попаданию 6,9 млн записей о россиянах в открытый доступ. В 2024 году регулятор выявил в общей сложности 135 случаев утечек баз данных, содержавших свыше 710 млн записей о гражданах России.

Источник изображения: unsplash.com По данным отчёта компании InfoWatch «Утечки конфиденциальной информации из финансовых организаций», общее число утечек из российских финансовых компаний снизилось в прошлом году почти на 60 %. Но это снижение отнюдь не свидетельствует о резком повышении уровня информационной безопасности — просто в 2023 году произошёл всплеск утечек до 170,3 млн записей, что в 3,2 раза больше результата 2022 года и в 57 (!) раз превышает уровень 2021 года. В отчёте InfoWatch утверждается, что в 2024 году из банков, микрофинансовых организаций и страховых компаний в открытый доступ попало 68 млн записей с персональными данными. Из них 40 % утечек допустили банки, 28 % – микрофинансовые организации, а 20 % – страховые компании. Общее число утечек снизилось на 58,8 % по сравнению с 2023 годом, количество утечек из финансовых организаций сократилось на 68,3 %, составив 25 инцидентов. Доля утечек данных, содержащих коммерческую тайну, резко возросла с 8,9 % в 2023 г. до 20 % в 2024 г. 88 % случаев утечек стали результатом кибератак, а в восьми процентах случаев персональные данные попали в открытый доступ в результате умышленных действий персонала, причём доля кибератак повысилась на 7 п.п., а доля умышленных действий снизилась на 4,6 п.п. Эксперты объясняют это повышением уровня систем безопасности, а также сложностью выявления внутренних нарушений: «Речь прежде всего идёт о реализации сложных, многоступенчатых схем кражи информации с участием как внутренних нарушителей, так и внешних (так называемый гибридный вектор атак)». 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Уязвимость в системе Apple Find My открыла путь к слежке за людьми через любое Bluetooth-устройство

27.02.2025 [19:20],

Павел Котов

Сеть Apple Find My позволяет владельцам устройств и аксессуаров Apple отслеживать их — специально для этих целей компания выпустила трекеры AirTag. Но, несмотря на принятые производителем меры защиты, существует способ превратить любое устройство с Bluetooth в средство для слежки за человеком, обнаружили исследователи в Университете Джорджа Мейсона (США).

Источник изображения: apple.com Они нашли способ, по сути, превратить любое устройство, в том числе телефон или ноутбук в AirTag и сделать это так, чтобы его владелец ничего не узнал. В результате злоумышленники могут удалённо отслеживать местоположение данного устройства. Принцип работы сети Apple Find My таков, что AirTag и другие совместимые трекеры отправляют сообщения по Bluetooth на ближайшие устройства Apple — эти устройства через серверы производителя анонимно передают владельцу местоположение трекера. Используя подходящий ключ, можно отслеживать через сеть Find My любое устройство с Bluetooth. Трекер AirTag на основе криптографического ключа может изменять свой адрес в сети Bluetooth, но учёные разработали систему, способную быстро находить такие ключи — для этого требуется ресурс «нескольких сотен» графических процессоров. Получивший название эксплойт nRootTag имеет показатель успешности 90 % и не требует привилегий администратора. Авторы исследования провели эксперимент и установили местоположение заданного компьютера с точностью до 10 футов (3,05 м), а затем отследили движущийся по городу велосипед. В другом опыте они восстановили маршрут полёта человека, которого отследили через игровую консоль. Авторы проекта поделились его результатами с Apple в июле 2024 года и рекомендовали компании изменить механизм работы сети Find My, чтобы повысить защиту при проверке устройств Bluetooth. Компания подтвердила, что изучила доклад, но до сих пор не внесла никаких изменений в архитектуру сети и не сообщила, когда намеревается это сделать. Полноценное исправление ошибки может занять несколько лет, указывают исследователи: даже если Apple выпустит закрывающие уязвимость обновления ПО, пользователи едва ли оперативно их установят. Владельцам устройств Apple рекомендовано не давать разрешений на доступ приложений к Bluetooth, если не уверенности, что это необходимо, и регулярно обновлять прошивку устройств. Хакеры 1,5 года оставались незамеченными в сети российской госорганизации

25.02.2025 [14:06],

Владимир Мироненко

Центр исследования киберугроз Solar 4RAYS группы компаний «Солар» обнаружил атаку на сети неназванной российской госорганизации хакерской группировкой Erudite Mogwai (Space Pirates), начавшуюся более полутора лет назад. В течение этого времени злоумышленники собирали конфиденциальные данные, скрывая своё присутствие в системе контроля и управления доступом.

Источник изображения: Mikhail Fesenko/unsplash.com В ГК «Солар» рассказали Forbes, что следы присутствия хакеров обнаружили в системе контроля и управления доступом (СКУД, в нее входят турникеты, кодовые замки и т.п.), которая не была подключена к мониторингу ИБ. Благодаря этому киберпреступникам удалось незаметно проникнуть в марте 2023 года в компьютер этой системы. Далее злоумышленники продвигались по сети жертвы, оставаясь незамеченными, пока они не дошли до систем, контролируемых Solar JSOC. Сначала они взломали публично доступный веб-сервис, через который попали на недоменный компьютер (то есть находящийся вне системы, которая позволяет им централизованно управлять), который подключён к СКУД. По словам представителя центра исследования киберугроз Solar, недоменные компьютеры администрируются, обновляются или настраиваются вручную. Зачастую это делается нерегулярно. «К тому же обычно в таких системах используются локальные учетные записи с привилегиями администратора, пароль от которых может быть даже не установлен. Такие “забытые навеки системы” становятся находкой для злоумышленников», — отметил эксперт. В ГК «Солар» не стали раскрывать название пострадавшей организации, а также сумму ущерба. По словам ИБ-специалистов, группировка имеет восточно-азиатское происхождение, о чём свидетельствуют используемые ею тактики, техники и инструменты. Её назвали Erudite Mogwai (эрудированный дьявол), так как в код своего вредоносного ПО она добавляет отсылки к музыкальным и литературным произведениям. После проникновения в систему хакеры начали развивать атаку, используя видоизмененный инструмент для проксирования трафика Stowaway, помогавший скрывать коммуникации между заражёнными компьютерами и серверами управления. За полтора года хакеры Erudite Mogwai скомпрометировали несколько десятков систем организации с применением более 20 различных инструментов, которые удалялись после использования. Многие из использовавшихся ими Open Source-утилит были созданы китайскими разработчиками, а использованная в атаке версия утилиты Stowaway является собственной модификацией оригинала, разработанной специально под свои нужды. Как отметили в ГК «Солар», столь длительное нахождение хакеров в IT-инфраструктуре — отнюдь не редкость. В мае 2024 года её специалисты выявили деятельность хакерской группы Shedding Zmiy, которая шпионила за российскими организациями минимум с 2022-го года. В её послужном списке — десятки кибератак на госсектор, промышленность, телеком и другие отрасли российской экономики. Подобные группировки хорошо финансируются — суммы, выделяемые им на разработку инструментов для взлома и покупку уязвимостей, могут достигать миллионов долларов. Согласно исследованию F6 (бывшей F.A.C.C.T), количество кибератак и число хакерских групп будут и дальше расти. Если в 2023 году количество прогосударственных APT-групп (Advanced Persistent Threat), атакующих Россию и СНГ, составляло 14, то в 2024-м их число выросло до 27. Антивирусы «Касперского» попали под полный запрет в госучреждениях Австралии

25.02.2025 [12:19],

Анжелла Марина

Австралия ввела запрет на использование программного обеспечения «Лаборатории Касперского» в государственных учреждениях, присоединившись к США, Великобритании и Канаде. Причиной стали опасения, связанные с «недопустимым риском для национальной безопасности» и возможным иностранным влиянием.

Источник изображения: AI Согласно директиве, все австралийские государственные ведомства должны удалить продукты «Лаборатории Касперского» со своих устройств и систем до 1 апреля, сообщает TechCrunch. Соответствующее распоряжение на прошлой неделе выпустило Министерство внутренних дел страны. Госсекретарь Министерства Стефани Фостер (Stephanie Foster) пояснила, что решение принято на основе анализа угроз и рисков. По её словам, использование продуктов российского разработчика «создаёт недопустимый риск для правительственных сетей и данных», связанный с возможным иностранным вмешательством, шпионажем и саботажем. Таким образом, Австралия стала ещё одной страной, входящей в разведывательный альянс «Пять глаз» (Five Eyes), которая ввела ограничения на использование программного обеспечения «Лаборатории Касперского». Ранее, как мы упомянули выше, аналогичные меры были приняты в Канаде, Великобритании и Соединённых Штатах. В ответ на решение австралийских властей представитель «Лаборатории Касперского» Штефан Рояхер (Stefan Rojacher) выразил «разочарование решением» австралийского правительства и отметил, что директива была выпущена «без какого-либо предупреждения или возможности для взаимодействия» с целью устранения опасений, высказанных австралийскими властями. Напомним, в июне 2024 года США ввели общенациональный запрет на использование программного обеспечения «Лаборатории Касперского» и призвали американцев, использующих ПО упомянутого разработчика, перейти на другого поставщика защитных решений. В июле российская компания заявила о своём уходе из страны, объяснив это тем, что её бизнес в США «больше не является жизнеспособным». Ранее также было объявлено о сворачивании бизнеса и в Великобритании. Так, в октябре 2024 года компания заявила, что начнёт процесс закрытия офиса в стране и сосредоточится на работе с партнёрами вместо прямых продаж. Огромный ботнет из 130 000 устройств стал взламывать аккаунты Microsoft 365 распылением паролей

24.02.2025 [20:05],

Сергей Сурабекянц

Исследователи безопасности из компании SecurityScorecard обвинили китайских хакеров в проведении массовых скоординированных атак методом распыления паролей на учетные записи Microsoft 365. Обычно распыление паролей блокируется системами безопасности, однако эта кампания нацелена на неинтерактивные входы, используемые для аутентификации между службами, которые не всегда генерируют оповещения безопасности.

Источник изображения: pexels.com Распыление паролей — это один из методов взлома, который предполагает использование списка часто используемых паролей для массовой атаки на множество учётных записей. Такие атаки нередко бывают успешными, поскольку многие пользователи защищают свои аккаунты простыми паролями, которые несложно подобрать, например, «123456», «password» или «qwerty123». Мировой рекордсмен 2024 года среди паролей, строка «123456», был обнаружен в более чем 3 миллионах учётных записей в процессе исследования компании NordPass. Для взлома такого пароля требуется меньше секунды. SecurityScorecard в своих обвинениях ссылаются на использование атакующими инфраструктуры, связанной с CDS Global Cloud и UCLOUD HK — организаций, имеющих операционные связи с Китаем. «Эти выводы нашей команды STRIKE Threat Intelligence подтверждают, что злоумышленники продолжают находить и использовать пробелы в процессах аутентификации, — заявил исследователь безопасности SecurityScorecard Дэвид Маунд (David Mound). — Организации не могут позволить себе предполагать, что MFA (многофакторная аутентификация) сама по себе является достаточной защитой. Понимание нюансов неинтерактивных входов имеет решающее значение для устранения этих пробелов». Хотя распыление паролей — хорошо известная техника, эта кампания отличается своим масштабом, скрытностью и использованием критических слепых зон систем безопасности. В отличие от предыдущих атак, связанных с Solt Typhoon (Китай) и APT33 (Иран), этот ботнет, чтобы избежать обнаружения и блокировки традиционными средствами безопасности, использует неинтерактивные входы, которые применяются для аутентификации между службами и не всегда генерируют оповещения безопасности. Это позволяет злоумышленникам действовать, не активируя защиту MFA или политики условного доступа (CAP), даже в высокозащищённых средах.

Источник изображения: SecurityScorecard Эта атака имеет последствия для многих отраслей, но организации, которые в значительной степени полагаются на Microsoft 365 для электронной почты, хранения документов и совместной работы, могут быть подвержены особому риску. Чтобы не стать жертвой кибератак, следует:

Поскольку Microsoft собирается полностью отказаться от базовой аутентификации к сентябрю 2025 года, эти атаки подчёркивают срочность перехода на более безопасные методы аутентификации, прежде чем они приобретут ещё большие масштабы. Apple отключила сквозное шифрование в iCloud по требованию властей Великобритании

21.02.2025 [23:43],

Анжелла Марина

Компания Apple заявила, что больше не сможет предоставлять пользователям в Великобритании функцию защиты Advanced Data Protection (ADP), которая позволяет включить сквозное шифрование данных в iCloud. По словам представителя Apple Фреда Сайнца (Fred Sainz), функцию придётся отключить по требованию правительства страны.

Источник изображения: Alexander Andrews / Unsplash В заявлении, предоставленном изданию TechCrunch, компания выразила «глубокое разочарование» тем, что защита, обеспечиваемая ADP, не будет доступна клиентам в Великобритании, учитывая продолжающийся рост утечек данных и других угроз конфиденциальности. Apple отметила, что «усиление безопасности облачного хранилища с помощью сквозного шифрования на сегодня является более актуальным, чем когда-либо». Это объявление последовало за сообщениями о том, что правительство Великобритании потребовало от Apple создать бэкдор — алгоритм, который позволяет получать фактически полный доступ к клиентским данным, хранящимся на облачных серверах Apple, даже если они зашифрованы сквозным шифрованием. Однако эксперты по кибербезопасности предупреждали, что если Лондон добьётся своего, это создаст опасный прецедент и для других стран. Функция Advanced Data Protection позволяет пользователям самостоятельно включать шифрование, делая их данные недоступными даже для Apple. Несмотря на отказ от ADP, некоторые категории информации всё же останутся зашифрованными. В частности, медицинские данные, сообщения в iCloud и платёжная информация. Однако другие файлы, такие как фотографии, заметки и резервные копии, больше не будут защищены. Британские власти пока не прокомментировали ситуацию, а представитель организации Open Rights Group Джеймс Бейкер (James Baker) заявил, что Министерство внутренних дел лишило миллионы британцев важной функции безопасности, повысив угрозу утечек личных данных. Компания пока не уточнила, как именно будет происходить отключение ADP у тех, кто уже активировал эту функцию (у новых пользователей ADP будет сразу отсутствовать), однако заявила, что в ближайшее время предоставит клиентам дополнительные инструкции. Подчёркивается, что эта мера не коснётся пользователей из других стран, а сервисы с зашифрованной связью, такие как FaceTime и iMessage, продолжат работать без изменений. Одновременно эксперты в области кибербезопасности советуют пользователям за пределами Великобритании срочно включить ADP, чтобы усложнить властям возможные будущие попытки отключить шифрование. Криптограф Мэтью Грин (Matthew Green) отметил, что «чем больше людей активируют эту функцию, тем сложнее будет её запретить». Приложения для слежки допустили слив личных данных миллионов людей по всему миру

21.02.2025 [06:30],

Анжелла Марина

Эксперты по кибербезопасности раскрыли масштабную утечку данных в приложениях-трекерах Cocospy и Spyic, связанную с китайскими разработчиками и затрагивающую миллионы пользователей. Эти приложения предназначены для скрытого мониторинга смартфонов, относятся к категории сталкерского ПО и позволяют злоумышленникам собирать данные жертв — сообщения, фотографии, звонки и другую информацию.

Источник изображения: Kandinsky Из-за выявленного бага личные данные миллионов пользователей, включая электронные адреса тех, кто установил эти приложения, оказались доступны в публичном пространстве. Исследователь, выявивший уязвимость, собрал 1,81 млн электронных адресов пользователей Cocospy и 880 тысяч адресов пользователей Spyic. Как пишет TechCrunch, эти данные переданы Трою Ханту (Troy Hunt), создателю сервиса Have I Been Pwned, где их добавили в базу утечек. В общей сложности выявлено 2,65 млн уникальных адресов. Сталкерское ПО, включая Cocospy и Spyic, часто продаётся под видом родительского или корпоративного контроля, но на практике используется для нелегального слежения за бизнес-партнёрами и другими людьми. TechCrunch выяснил, что обе программы связаны с китайским разработчиком приложений 711.icu, сайт которого сейчас не работает. Cocospy и Spyic маскируются под системные приложения на Android, а данные пользователей передаются через серверы Amazon Web Services и Cloudflare. Анализ сетевого трафика показал, что серверы периодически отвечают на запросы сообщениями на китайском языке. Для установки подобных приложений обычно требуется физический доступ к устройству Android, часто со знанием пароля этого устройства. В случае с iPhone и iPad сталкерское ПО может получить доступ к данным устройства без физического доступа через облачное хранилище Apple iCloud, что, правда, потребует использования украденных учётных данных Apple. Предлагается способ определения наличия в смартфоне этих приложений и их удаления. На Android устройствах Cocospy и Spyic можно выявить, набрав ✱✱001✱✱ на клавиатуре телефона. Также можно найти их непосредственно через настройки системы. Пользователям iPhone и iPad рекомендуется проверить настройки Apple ID, включить двухфакторную аутентификацию и убедиться, что в учётной записи нет незнакомых данных. Для Android полезной функцией будет активация Google Play Protect. Стоит сказать, что любые шпионские приложения запрещены в официальных магазинах приложений и требуют физического доступа к устройству для установки. Установка таких приложений является противозаконной и влечёт за собой правовые последствия, так как нарушает персональную конфиденциальность. Шпионский софт Pegasus удаётся обнаружить лишь на половине заражённых iPhone

20.02.2025 [20:19],

Сергей Сурабекянц

Шпионское ПО Pegasus от израильской компании NSO Group — одна из самых страшных угроз конфиденциальности, с которой может столкнуться владелец iPhone. Pegasus использует уязвимости нулевого дня, чтобы получить доступ почти ко всем хранящимся на смартфонах Apple персональным данным, отслеживать деятельность владельца, а в некоторых случаях даже активировать камеру и микрофон устройства.

Источник изображений: unsplash.com Pegasus проникает на устройства, используя цепочки эксплойтов с нулевым кликом (которые не требуют взаимодействия с пользователем), что позволяет обойти функции безопасности iPhone. При взломе этими методами пользователю даже не требуется нажимать на вредоносную ссылку, чтобы Pegasus проник в устройство. Apple, в свою очередь, стремится обнаружить шпионское ПО — iOS включает эвристический код для обнаружения взлома iPhone, даже если метод взлома пока не известен Apple. При выявлении подозрительной активности компания уведомляет владельцев потенциально заражённых шпионским ПО устройств и одновременно начинает работу над выявлением эксплуатируемой уязвимости безопасности. Apple отмечает, что никогда не может быть на 100 % уверена в своих выводах, но тем не менее призывает получателей сообщений серьёзно отнестись к предупреждению. В прошлом году компания уведомила значительное количество пользователей iPhone из 98 стран о том, что они, по всей видимости, подверглись атакам шпионского ПО, которые могут скомпрометировать почти все личные данные на их устройствах. Недавно полученные данные свидетельствуют о том, что Apple в настоящее время обнаруживает лишь около половины заражённых устройств. Эта информация предоставлена компанией мобильной безопасности iVerify, которая в прошлом году выпустила приложение для сканирования смартфонов Apple и отправки результатов для анализа. Единовременная плата в $1 позволяет выполнять одно сканирование в месяц. Собранные данные позволили компании оценить распространённость шпионского ПО Pegasus, а также оценить, какой процент владельцев заражённых iPhone получил уведомления от Apple.

Источник изображения: iVerify «После широкого освещения в прессе ещё 18 000 человек загрузили наше приложение iVerify Basic и просканировали свои устройства, и в результате мы обнаружили 11 новых случаев Pegasus только в декабре. [Это снижает] наш глобальный уровень примерно до 1,5 обнаружений Pegasus на 1000 сканирований; однако больший размер выборки повышает нашу уверенность в том, что эта цифра представляет собой нечто более близкое к истинному уровню заболеваемости, и позволяет нам делать потенциально более интересные выводы», — сообщил представитель iVerify. iVerify отметила, что взлом мобильных устройств давно вышел за рамки таких целей, как политики и активисты, и действительно, по-видимому, влияет на широкий срез общества. Новые подтверждённые обнаружения, включающие известные варианты Pegasus с 2021 по 2023 год, демонстрируют атаки на пользователей в правительственных, финансовых, логистических и риэлторских сферах. Многие iPhone были заражены сразу несколькими вариантами вредоносного ПО и отслеживались в течение многих лет.  По подсчётам iVerify, примерно в половине случаев владельцы скомпрометированных устройств не получали уведомления об угрозах от Apple. Представитель iVerify подчеркнул, что компания приложила максимум усилий и учитывала только те телефоны, в заражении которых она была на 100 % уверена. Tesla Cybertruck получил высшую оценку после краш-тестов NHTSA — батарея осталась как новая

20.02.2025 [07:48],

Алексей Разин

Регламент работы Национального управления безопасностью движения США (NHTSA) предусматривает проверку транспортных средств на безопасность уже после их выхода на рынок, поэтому электрический пикап Tesla Cybertruck ждал больше года с момента начала продаж, прежде чем пройти ведомственные тесты. Он получил высшую оценку за безопасность, но существующая методика испытаний не учитывает воздействие машины на пешеходов.

Источник изображений: NHTSA Напомним, что именно наличие угловатых кузовных панелей из нержавеющей стали считалось главным источником опасности Cybertruck для прочих участников движения. Методика испытаний транспортных средств NCAP содержит соответствующий раздел, касающийся безопасности пешеходов, но Cybertruck проверялся по собственной методике NHTSA, которая этот аспект не учитывает. Таким образом, этот вопрос остался нераскрытым.  Фронтальный удар пикапа осуществлялся с полным перекрытием в несминаемый барьер на скорости 56 км/ч. От удара сработали фронтальные и боковые подушки безопасности, как со стороны водителя, так и со стороны пассажира, а вот коленные не должны были раскрыться, поэтому они и не сработали при таком типе столкновения. Силовая структура кузова осталась более или менее целой, хотя передние стойки и оторвались у основания. Cybertruck получил высшие 5 баллов за защиту водителя и 4 балла за защиту пассажира.  Что характерно, тяговый электродвигатель с редуктором и корпус тяговой батареи под днищем машины вообще никак не пострадали, хотя это и не говорит об их абсолютной неуязвимости — разумеется, всё будет зависеть от характера удара.  Боковой удар также принёс Tesla Cybertruck высшую оценку безопасности по методике NHTSA. Он осуществлялся двумя методами: сминаемым барьером в район водительской двери на скорости 62 км/ч и неподвижным столбом на скорости 32 км/ч.  Кроме того, Cybertruck заработал 4 балла при оценке безопасности с точки зрения опрокидывания. Динамический тест на опрокидывание он выдержал с честью, но вероятность опрокидывания всё равно достигает 12,4 %. Получению высшего балла в совокупном рейтинге NHTSA способствовало и наличие у Cybertruck всех систем активной безопасности, присущих прочим моделям электромобилей Tesla. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |