|

Опрос

|

реклама

Быстрый переход

Cloudflare защитит искусственный интеллект при помощи искусственного интеллекта

05.03.2024 [21:00],

Сергей Сурабекянц

Cloudflare разрабатывает собственный межсетевой экран для генеративных ИИ-моделей с целью защитить их от потенциальных кибератак или других вредоносных угроз. Кроме поддержки современных стандартов сетевой безопасности, брандмауэр с помощью нейросети будет анализировать запросы, отправленные пользователями генеративного ИИ, чтобы попытаться заранее обнаружить потенциальные эксплойты.

Источник изображения: blog.cloudflare.com «Некоторые уязвимости, затрагивающие традиционные веб-приложения и API-приложения, применимы и к миру LLM (больших языковых моделей), включая инъекции или кражу данных, — сообщил менеджер по продукту Cloudflare Group Даниэле Молтени (Daniele Molteni). — Однако существует новый набор угроз, которые теперь актуальны из-за того, как работают программы LLM». Вводимые пользователем данные на сайтах и в инструментах ИИ сначала подвергнутся фильтрации через Cloudflare и лишь затем достигнут самого генеративного ИИ. Брандмауэр также сможет прерывать генеративные запросы ИИ и сканировать их на наличие потенциальных угроз. Данные, отправленные в общедоступные модели ИИ, такие как ChatGPT или Claude, могут быть доступны практически любому, поэтому брандмауэр Cloudflare будет очищать запросы пользователей от потенциально конфиденциальной информации. Брандмауэр Cloudflare с ИИ может также подвергать цензуре вводимые пользователем данные другими способами. Брандмауэр разрабатывается для предотвращения «манипулирования» моделями ИИ с помощью входных данных, которые могут привести к галлюцинациям модели и другим ложным или опасным реакциям. Согласно сообщению Cloudflare, клиенты также смогут «блокировать запросы, которые попадают в неуместные категории», если у них есть опасения, что такие запросы могут привести к тому, что ИИ будет использовать «токсичную, оскорбительную или проблемную лексику». Хотя компания называет такие случаи примерами «атак быстрого внедрения», неясно, в какой степени будут подвергаться цензуре подлинные запросы пользователей. На этой неделе Cloudflare также представила сервис «Защитный искусственный интеллект» для бизнеса, который использует нейросеть для анализа веб-сайтов на предмет потенциальных угроз, основанных на искусственном интеллекте. В Android нашли критическую уязвимость, которая позволяет удалённо взламывать устройства

05.12.2023 [10:41],

Николай Хижняк

Google в понедельник сообщила, что обнаружила критическую уязвимость безопасности в операционной системе Android, которая потенциально позволяет злоумышленнику удалённо выполнять код на устройстве, «без необходимости в наличии дополнительных привилегий для его выполнения». Проблеме был присвоен идентификатор CVE-2023-40088. В ближайшее время компания выпустит обновление безопасности, которое должно исправить эту брешь.

Источник изображения: neotam / Pixabay Google не раскрывает подробностей об уязвимости с идентификатором CVE-2023-40088. Известно, что она относится к категории System и, похоже, может быть использована для удалённой загрузки и установки на устройство через Wi-Fi, Bluetooth или NFC вредоносного ПО без ведома владельца гаджета. Хотя указанной уязвимостью можно воспользоваться удалённо, стоит отметить, что злоумышленнику необходимо находиться относительно близко к устройству потенциальной жертвы. Google не сообщила, как была обнаружена уязвимость, и имеются ли случаи её эксплуатации злоумышленниками. Компания в течение ближайших дней выпустит исправления, устраняющие уязвимость CVE-2023-40088 для версий Android 11, 12, 12L, 13 и последней версии Android 14 через проект Android Open Source. После этого производители устройств могут распространить патч через свои каналы обновлений. Обновление будет разослано производителям устройств в течение следующих нескольких дней. После этого каждый OEM-производитель Android-устройств должен будет выслать исправление для своих пользователей. Телефоны Google Pixel могут быть первыми, кто получит исправление, но для других брендов сроки могут отличаться. В примечаниях к декабрьскому бюллетеню безопасности Google также сообщила, что обнаружила несколько других критических уязвимостей в мобильной операционной системе Android, которые приводят к повышению прав и раскрытию информации, затрагивая компоненты Android Framework и System. Учитывая серьёзность проблем, владельцам устройств на базе Android рекомендуется внимательнее следить за декабрьскими обновлениями безопасности и установить их, как только они станут доступны. Хакеры заразили игры десятков разработчиков в Steam вредоносным ПО

13.10.2023 [00:41],

Николай Хижняк

Компания Valve сообщила, что некоторое время назад злоумышленники взломали учётные записи нескольких десятков разработчиков на платформе Steam и добавили в их игры вредоносное ПО. Отмечается, что атака затронула менее 100 пользователей Steam. Valve оперативно предупредила их об опасности по электронной почте.

Источник изображения: Valve На этой неделе Valve также объявила, что усилит меры безопасности Steam, чтобы подобные инциденты больше не повторялись. С 24 октября компания начнёт требовать от разработчиков использовать двухфакторную аутентификацию с привязкой номера телефона к аккаунту Steamworks для публикации сборки в стандартной ветке приложения. «Теперь, если вы попытаетесь обновить сборку выпущенного приложения в ветке default, Steam отправит вам СМС с кодом подтверждения. Его также нужно будет ввести, чтобы сделать стандартной другую ветку. Обратите внимание, что код не потребуется, если приложение ещё не выпущено или если вы обновляете ветку бета-версии», — говорится на сайте Steam. Приглашать пользователей в группу могут только аккаунты, администрирующие партнёрскую группу разработчика в Steamworks. А для приглашения нового пользователя необходимо, чтобы он подтвердил свой адрес электронной почты. С обновлением системы безопасности перед отправкой приглашения новому пользователю администратор также должен будет ввести код из СМС. В Valve отметили, что никаких исключений в отношении нового правила не будет. Это означает, что разработчикам, у которых нет телефона, потребуется обзавестись им или найти другой способ получения СМС. Как пишет портал PCMag, двухфакторная аутентификация с СМС не является панацеей и в свою очередь тоже может быть уязвима для атак с подменой SIM-карты, а также других форм фишинга, с помощью которых злоумышленники способны украсть коды доступа. По этой причине ряд разработчиков в комментариях к записи об обновлении системы безопасности высказались против введения двухфакторной аутентификации на основе СМС, призвав Valve подумать над более безопасными вариантами решения вопроса. Расследователи нашли шпионское ПО, которое проникает на устройства пользователя через рекламу в интернете

25.09.2023 [21:22],

Сергей Сурабекянц

Каждый пользователь постоянно оставляет «цифровые следы» в интернете, на основе которых ему демонстрируют персонализированную рекламу. Сами рекламные сети не раскрывают персональную информацию, но компании и правительства могут идентифицировать пользователя и отслеживать его перемещения и активность в интернете. А шпионское ПО идёт ещё дальше, позволяя злоумышленнику видеть содержимое устройства, звонки, текстовые сообщения, почту и получать контроль над телефоном жертвы.

Источник изображения: Pixabay Израильская технологическая компания Insanet разработала Sherlock — средство доставки шпионского ПО через сети онлайн-рекламы, которое превращает некоторые таргетированные объявления в троянских коней. В отчёте аналитиков утверждается, что Sherlock умеет заражать компьютеры под управлением Windows, телефоны Android и iPhone. Реальные возможности нового шпионского ПО ещё изучаются, но уже точно известно, что оно способно к проникновению, мониторингу, захвату и передаче данных, а защиты от этого типа шпионского ПО пока не существует. Sherlock — не первое шпионское ПО, которое устанавливается на телефон без ведома и действий пользователя. Например, программа Pegasus, разработанная NSO для взлома iPhone, использует уязвимости в iOS, чтобы незаметно проникнуть в телефон. Apple выпустила обновление безопасности для последней уязвимости лишь 7 сентября 2023 года. Sherlock отличается от программ типа Pegasus использованием рекламных сетей, а не уязвимостей в устройствах пользователя. Злоумышленник, использующий Sherlock, создаёт рекламную кампанию, сфокусированную на демографических данных и местонахождении цели, и размещает рекламу, содержащую шпионское ПО. Как только потенциальная жертва просмотрит рекламу, шпионское ПО будет тайно установлено на её устройство. Рекламные сети уже много лет используются для доставки вредоносного программного обеспечения. В большинстве случаев вредоносное ПО нацелено на компьютеры, а не на телефоны, является неизбирательным и предназначено для блокировки данных пользователя в рамках атаки программы-вымогателя или кражи паролей для доступа к онлайн-аккаунтам или сетям организации. Рекламные сети постоянно сканируют вредоносную рекламу и быстро блокируют её при обнаружении. Шпионское ПО нацелено на телефоны, ориентировано на конкретных людей или узкие категории пользователей и предназначено для тайного получения конфиденциальной информации и отслеживания чьей-либо деятельности. После проникновения в систему оно сможет записывать нажатия клавиш, делать снимки экрана и использовать различные механизмы отслеживания, передавая украденные данные своему создателю. С 2011 по 2023 год правительства по меньшей мере 74 стран заключили контракты с коммерческими компаниями на приобретение шпионского ПО или технологий цифровой криминалистики. Эти технологии используются правоохранительными органами для наблюдения и сбора разведывательной информации, а также для борьбы с преступностью и терроризмом. Шпионское ПО применяется при следственных действиях, особенно в случаях, связанных с киберпреступностью, организованной преступностью или угрозами национальной безопасности. Компании используют шпионское ПО для наблюдения за компьютерной деятельностью сотрудников якобы для защиты интеллектуальной собственности, предотвращения утечки данных или обеспечения соблюдения политик компании. Частные детективы могут использовать шпионское ПО для сбора информации и доказательств для клиентов по юридическим или личным вопросам. Хакеры применяют такие программы для кражи информации в разнообразных схемах мошенничества или вымогательства. Особое опасение вызывает тот факт, что продажа широкой аудитории продвинутого шпионского ПО Insanet была официально разрешена израильским правительством. Это потенциально подвергает риску практически каждого. От повального использования этого шпионского ПО пока спасает только очень высокая его цена. По данным экспертов, одно заражение обходится использующему эту технологию в $6,4 млн. Nintendo сделала шаг в будущее без паролей: заработал вход в аккаунт Nintendo через Passkey

24.09.2023 [07:32],

Дмитрий Федоров

Компания Nintendo, одна из лидеров в индустрии игровых консолей, предложила своим пользователям новый уровень безопасности. Теперь каждый пользователь может зарегистрировать до 10 различных Passkeys для своего аккаунта, что обеспечивает удобный и безопасный вход.

Источник изображения: Nintendo Passkey представляют собой инновационную технологию криптографических ключей. Создавая Passkey, пользователь получает два ключа: публичный сохраняется на сервере компании, а приватный — непосредственно на устройстве пользователя. После подтверждения личности оба ключа совмещаются, предоставляя доступ к аккаунту. Эти ключи позволяют подтверждать личность пользователя с помощью биометрических данных, таких как отпечатки пальцев или Face ID. Для использования Passkey необходимо устройство под управлением iOS 16, iPadOS 16, macOS 13, Android 9 или более новых версий. Мир кибербезопасности активно движется к отказу от традиционных паролей. Альянс FIDO (Fast IDentity Online — быстрая онлайн-идентификация) разрабатывает стандарты для аутентификации без пароля, а такие технологические гиганты, как Apple, Google и Microsoft, входящие в FIDO, предлагают свои решения в этой области. Согласно исследованиям компании Digital Shadows, к 2022 году в результате взломов было украдено более 24 млрд учётных данных — на 65% больше по сравнению с 2020 годом. Внедрение системы Passkey может стать ответом на растущую угрозу киберпреступности. Новый алгоритм может похищать данные, анализируя звук нажимаемых клавиш с точностью до 95 %

06.08.2023 [11:50],

Владимир Фетисов

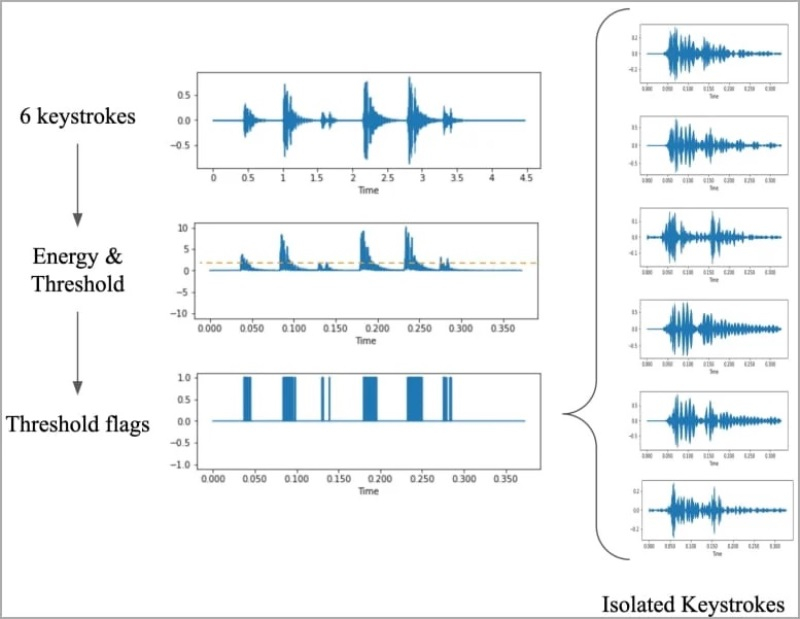

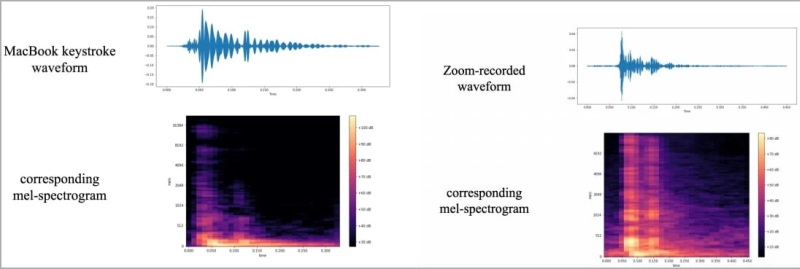

Группа исследователей из британских университетов разработала алгоритм с использованием методов глубокого обучения нейросетей, который способен с точностью до 95 % распознавать данные, анализируя звук нажимаемых клавиш клавиатуры, записанный через микрофон. В процессе обучения алгоритма классификации звуков также использовались аудиозаписи, сделанные через Zoom, но в этом случае точность распознавания снизилась до 93 %.

Источник изображения: Bleeping Computer Акустическая атака с использованием упомянутого алгоритма несёт серьёзную угрозу безопасности данных, поскольку такой подход может использоваться для кражи паролей и другой конфиденциальной информации. Более того, в отличии от других атак через сторонние каналы, требующих соблюдения специальных условий, акустические атаки становятся проще в реализации по мере распространения микрофонов, обеспечивающих высококачественный захват звука. В сочетании с быстрым развитием технологий машинного обучения акустические атаки через сторонние каналы становятся более опасным инструментом в руках злоумышленников, чем было принято считать прежде. Для проведения такой атаки злоумышленникам требуется осуществить запись звука нажимаемых клавиш на клавиатуре жертвы, поскольку эти данные требуются для обучения алгоритма прогнозирования. Сделать это можно с помощью находящегося поблизости микрофона или же смартфона, заражённого вредоносным программным обеспечением, открывающим доступ к микрофону устройства. Кроме того, запись звука нажимаемых клавиш можно осуществить во время звонка в Zoom.

Источник изображения: arxiv.org В рамках нынешнего исследования были собраны обучающие данные, представляющие запись звука нажатия 36 клавиш MacBook Pro, каждая из которых нажималась по 25 раз. После этого были получены осциллограммы и спектрограммы, которые позволили визуализировать идентифицируемые различия при нажатии каждой клавиши. Исследователи также выполнили определённые шаги для обработки данных в плане усиления сигнала для упрощения идентификации клавиш. Спектрограммы использовались для обучения классификатора изображений CoAtNet. В эксперименте был задействован один и тот же ноутбук Apple с клавиатурой, которая используется во всех моделях портативных компьютеров компании последние два года, а также iPhone 13 mini, расположенный на расстоянии 17 см от ноутбука и записывающий звук, и сервис Zoom, который также использовался для записи звука нажимаемых клавиш. В итоге исследователям удалось добиться того, что классификатор CoAtNet достиг 95 % точности при обработке записей со смартфона и 93 % — при обработке данных, записанных через Zoom. При эксперименте с использованием Skype точность снизилась до 91,7 %.

Источник изображения: arxiv.org Пользователям, которых беспокоят акустические атаки, исследователи рекомендуют изменить стиль печати, а также использовать случайно генерируемые пароли. В дополнение к этому можно задействовать программные средства для воспроизведения звуков нажатия клавиш, белого шума или аудиофильтры для клавиатуры. Поисковик Google предупредит пользователя, если обнаружит его персональную информацию в Сети

04.08.2023 [03:38],

Николай Хижняк

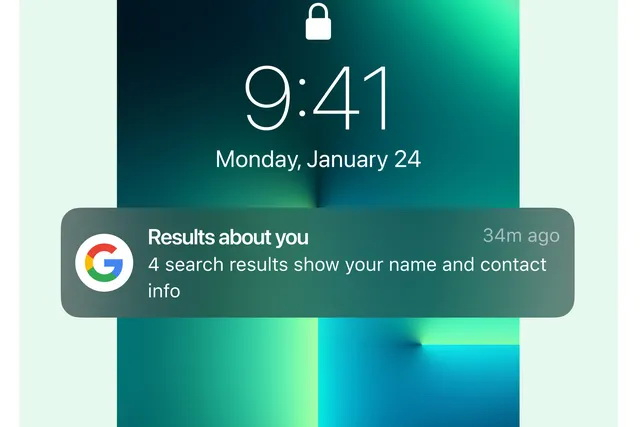

Компания Google представила инструмент, который значительно упростит процесс поиска и удаления контактной информации пользователей из результатов поисковых запросов. Поисковый гигант будет отправлять пользователям уведомления в случае нахождения информации об их фактическом адресе, номере телефона или электронной почты в Интернете. Пользователь сможет с этой информацией ознакомиться, а затем запросить её удаление из поисковой выдачи.

Источник изображений: Google В сентябре прошлого года Google анонсировала функцию «Результаты о вас», которая располагается в панели инструментов мобильной и веб-версиях поисковика. Недавно компания её обновила, сильнее автоматизировав процесс поиска персональной информации. После того, как пользователь введёт нужные данные в специальную форму, поиск автоматически подтянет веб-сайты, содержащие любые совпадения с заданными параметрами. После этого можно будет просмотреть каждую страницу, на которой содержатся персональные данные пользователя, и в случае необходимости отправить запрос на их удаление из поисковой выдачи.  Ранее пользователям поисковика приходилось вручную искать свою личную информацию в Сети, а затем каждый раз вручную запрашивать её удаление из поисковой выдачи через службу поддержку Google. С обновлением инструмента «Результаты о вас» Google также добавила push-уведомления, которые будут предупреждать пользователей в случае появления новых источников распространения их персональной информации. После подачи заявки на удаление данных из поисковой выдачи пользователи также смогут ознакомиться с текущими статусами рассмотрения таких заявок и принятых решениях.  Следует уточнить, что функция «Результаты о вас» не удаляет персональную информацию пользователя из Сети, а лишь убирает её из поисковой выдачи Google. Другие пользователи по-прежнему смогут найти персональную информацию того или иного человека, если наткнутся на веб-страницу, на которой она будет размещена. Кроме того, функция имеет ряд ограничений и, например, не будет принимать меры по удалению информации в отношении результатов поиска, полученных от правительственных запросов или образовательных учреждений. В настоящий момент функция «Результаты о вас» доступна только для англоязычных пользователей поисковика Google из США. Компания сообщает, что работает над тем, чтобы «в ближайшее время» добавить поддержку других языков и сделать доступной функцию в других странах. Некоторые сотрудники Google станут работать без доступа в интернет — это защитит их от кибератак

19.07.2023 [07:54],

Руслан Авдеев

Компания Google начала внедрять радикальный способ защиты от кибератак. Как сообщает CNBC, отдельные сотрудники интернет-гиганта, участвующие в пилотной программе компании, будут работать на ПК, не подключенных к Сети — это защитит компанию от утечек информации и действий злоумышленников.

Источник изображения: Farzad/unsplash.com Изначально IT-гигант отобрал 2,5 тыс. участников из числа своих сотрудников, но после получения обратной связи компания пересмотрела пилотный проект и сделала участие добровольным, а принимать в программу будут желающих сотрудников. Сообщается, что компания отключит доступ в Сеть отдельным компьютерам — допускается использование внутренних сетевых инструментов и посещение принадлежащих Google сайтов вроде Google Drive и GMail. Компания допустила, что для некоторых сотрудников, которым понадобится интернет для работы, будут сделаны исключения. Дополнительно известно, что сотрудники лишатся корневого (root) доступа. В частности, это означает, что они не смогут запускать определённые команды или, например, устанавливать программное обеспечение. Google начала пилотную программу для снижения риска кибератак. В компании заявляют, что её сотрудники часто становятся целями таких атак со стороны злоумышленников. При этом если устройство сотрудника скомпрометировано, атакующие могут получить доступ к пользовательским данным, инфраструктурному коду, что может привести к усугублению ситуации и подорвать доверие клиентов. Почти полное ограничение доступа в интернет обеспечит повышенную защиту от дистанционного выполнения хакерами произвольного кода на устройствах жертв или кражи данных. Программу решили реализовать на фоне роста числа профессиональных кибератак. Например, по данным Microsoft, недавно были скомпрометированы почтовые ящики десятков сотрудников правительственных ведомств. Как известно, Google довольно тесно сотрудничает с правительством США и тоже является желанной целью для взлома. Кроме того, Google, готовящая премьеру многочисленных ИИ-инструментов, пытается укрепить кибербезопасность и этого направления. Также компания в последние месяцы стремится активнее защищаться от утечек данных. Как заявили в самой Google, обеспечение безопасности продуктов и пользователей является одним из приоритетов компании и она регулярно ищет возможности усилить защиту внутренних систем от вредоносных атак. Мошенники стали маскировать под банковское ПО приложения для удалённого доступа

18.07.2023 [13:08],

Руслан Авдеев

В «Лаборатории Касперского» предупреждают об используемой мошенниками новой схеме обмана пользователей смартфонов. Теперь злоумышленники научились маскировать приложения для удалённого доступа под банковское ПО и методами социальной инженерии убеждают людей установить подобный софт.

Источник изображения: Growtika/unsplash.com Для реализации мошеннической схемы необходим минимальный опыт разработки приложений для смартфонов. Как сообщает РБК со ссылкой на экспертов «Лаборатории Касперского», киберпреступники маскируют приложения для удалённого доступа к смартфонам под банковские программы и распространяют их через мессенджеры, пытаясь получить доступ к онлайн-банкингу потенциальных жертв. По словам экспертов, только за минувшие 11 дней «Лаборатории Касперского» предотвратила сотни атак, использующих модифицированные программы. Отмечается, что подобная схема замечена впервые. Как выяснили сотрудники компании, легитимным приложениям меняют названия и иконки с маскировкой под ПО того или иного банка, корректируют надписи в некоторых текстовых полях. Связываясь с жертвами, мошенники убеждают их в необходимости установки «приложений поддержки» отечественных банков, присылая ПО в мессенджеры. После этого методом несложных манипуляций с доверчивыми пользователями злоумышленники получают удалённый доступ к смартфону, в результате чего узнать данные для входа в настоящее мобильное приложение финансовой организации не составляет большого труда. Если раньше мошенники уговаривали жертв устанавливать программы для удалённого доступа из Google Play, то теперь пользователи стали менее доверчивыми и склонить их к такому шагу довольно сложно — именно поэтому для особенно бдительных и добавляют надписи и банковскую символику. В любом случае устанавливать ПО по звонку неких «представителей банка» не рекомендуется. Как сообщает РБК, на фоне удаления приложений многих крупных российских банков из Google Play и App Store, всё чаще киберпреступниками стала использоваться схема с поддельными приложениями. Только с 28 февраля по 31 декабря 2022 года Банк России инициировал блокировку почти 2 тыс. мошеннических страниц в социальных сетях «ВКонтакте» и «Одноклассники» и 23 мобильных приложений в App Store, Google Play и других маркетплейсах. 65 % паролей россиян можно взломать за минуту, показало исследование

14.07.2023 [12:19],

Руслан Авдеев

Согласно исследованию компании RTM Group, специализирующейся на обеспечении информационной безопасности, большинство россиян оказались совершенно беззащитны перед взломщиками паролей. Как сообщает «Газета.Ru» со ссылкой на результаты исследовательской работы, 65 % паролей жителей России взламываются машинным перебором за минуту.

Источник изображения: Max Bender/unsplash.com Было проанализировано 50 млн пар логин-пароль, попавших в Сеть или проданных в даркнете с января 2022 года по май 2023 года. Оценивались пароли, используемые представителями малого бизнеса, средних и крупных компаний, а также обычных пользователей. Наиболее беспечными признаны физические лица, обычно применяющие простые пароли для защиты своих аккаунтов. Приблизительно в половине случаев слабые пароли используют представители малого бизнеса. Вторая половина из них использует пароли из 8 символов с включением строчных и заглавных букв, взлом которых для современных систем автоматического подбора тоже не составляет особого труда — на это у систем, готовых проверять до 300 млрд комбинаций в секунду, уходят считаные минуты. Эксперты отметили, что в крупных организациях уделяют информационной безопасности значительно больше внимания. Надёжнее всего пароли у представителей крупного бизнеса, которые не ленятся составлять сложные комбинации паролей. Не в последнюю очередь этому способствует наличие жёстких корпоративных политик безопасности. В RTM Group отметили, что если буквально несколько лет назад сильным можно было считать пароль из восьми знаков из цифр и букв разного регистра, то сейчас надёжной можно назвать комбинацию из 16 знаков, включающую спецсимволы. Утверждается, что на взлом такого пароля видеокартам актуального поколения понадобится порядка 50 млрд лет. Впрочем, глобальная статистика ещё хуже. В мая появились данные, что 83 % самых популярных паролей можно взломать за 1 секунду. Твиты снова могут читать все желающие: Twitter отменила обязательную аутентификацию

06.07.2023 [12:36],

Руслан Авдеев

Всего через несколько дней после того как социальная сеть Twitter потребовала обязательной аутентификации даже для чтения твитов, компания без лишнего шума отказалась от этих ограничений. Это означает, что ссылки на сообщения в соцсети можно открывать непосредственно в браузере без регистрации в сервисе.

Источник изображения: PhotoMIX-Company/pixabay.com Вводя подобные ограничения, Илон Маск (Elon Musk) сразу заявлял, что речь идёт о временной мере, принимаемой для предотвращения сбора данных сторонними компаниями с целью обучения ИИ-моделей или манипуляций общественным мнением. «Это была временная экстренная мера. Наши данные воровали так интенсивно, что это отразилось на качестве сервиса для рядовых пользователей площадки», — писал Маск в социальной сети. Компания не делала каких-либо официальных объявлений о разрешении предпросмотра ссылок без аутентификации и о том, какие именно меры она приняла для того, чтобы прекратить сбор данных. Примечательным является то, что Twitter открыла твиты для свободного чтения за день до того, как Meta✴ запустила собственный аналог социальной сети — Threads. В минувшие выходные Маск также ввёл ограничение, не позволявшее просматривать более 1 тыс. публикаций в сутки не прошедшим верификацию пользователям и 10 тыс. — прошедшим. Обладатели новых аккаунтов могли читать по 500 сообщений. В своём блоге компания заявила, что новые ограничения коснулись незначительного количества пользователей Twitter. В магазине расширений Google Chrome нашли десятки вредоносных плагинов с 87 млн загрузок в сумме

05.07.2023 [18:47],

Руслан Авдеев

«Лаборатория Касперского» обнаружила в магазине расширений для браузера Chrome десятки вредоносных программных продуктов, самый популярный из которых уже набрал 9 млн загрузок, а их суммарное число скачиваний превышает 87 млн.

Источник изображения: 377053/unsplash.com По данным компании, начало «квеста» по выявлению вредоносного софта было положено находкой исследователя в сфере кибербезопасности Владимира Паланта, нашедшего в Chrome Web Store инструмент PDF Toolbox с рейтингом 4,2 и около 2 млн загрузок, предназначавшийся для конвертации офисных документов. При ближайшем рассмотрении выяснилось, что ПО обращалось к серверу злоумышленников для загрузки вредоносного кода на просматриваемые в браузере веб-страницы. Дальнейшие исследования позволили найти десятки «родственных» расширений, обращавшихся к тому же серверу. «Рекордсменом» по числу скачиваний стал плагин Autoskip for Youtube, который доверчивые пользователи загрузили 9 млн раз. Известно, что расширения загрузили в магазин довольно давно — в прошлом и позапрошлом годах, причём жалобы некоторых пользователей на подмену адресов в поисковой выдаче модераторами игнорировались. После шума, поднятого специалистами по информационной безопасности, плагины удалили. Браузерные расширения особенно опасны, поскольку для нормальной работы им необходимо разрешение на просмотр и изменение данных на сайтах. Другими словами, любому плагину видны все действия на сайтах, и он может произвольно менять содержимое страниц. Это позволяет следить за действиями пользователя со сбором информации о нём, красть данные карт, логины и пароли, подменять ссылки в поиске на вредоносные, вставлять рекламу и совершать другие действия. Пользователи сами устанавливают многочисленные расширения, выдавая разрешения на просмотр и изменение данных, а модераторы относятся к проверке ПО весьма небрежно. Более того, даже после удаления вредоносного плагина из магазина он остаётся на устройствах пользователей.

Источник изображения: Franz26/pixabay.com «Лаборатория Касперского» рекомендует немедленно удалить любое расширение из списка:

Специалисты рекомендуют устанавливать как можно меньше расширений, читать перед их установкой отзывы и использовать антивирусные инструменты для контроля активности такого ПО. Apple придётся разрешить сторонние магазины приложений для iOS c 5 марта, но она попытается от этого увернуться

04.07.2023 [18:56],

Сергей Сурабекянц

Apple должна с 5 марта 2024 года в полной мере соблюдать Европейский закон о цифровых рынках (Digital Markets Act — DMA), что теоретически означает, что она будет вынуждена разрешить либо сторонние магазины приложений, либо загрузку приложений. Также Apple должна разрешить разработчикам использовать сторонние платёжные системы и обеспечить взаимодействие iMessage с другими платформами обмена сообщениями. На самом деле, чудес ожидать не стоит.  DMA — это часть антимонопольного законодательства ЕС, направленная против технологических гигантов. Цель закона — усилить конкуренцию, лишив некоторых преимуществ доминирующих игроков и облегчив конкуренцию стартапам. DMA представляет собой набор норм для крупных онлайн-платформ, для которых вводится понятие «посредника» (Gatekeeper — дословно «привратник»). Посредником считается компания, которая обладает:

На днях ЕС потребовал от нескольких компаний подтвердить, что они достаточно велики, чтобы соответствовать требованиям. Apple была вынуждена признать себя посредником. Google, Amazon, Meta✴ и Microsoft также уведомили Европейскую комиссию о том, что они квалифицируются как посредники в соответствии с новыми техническими правилами ЕС.  Первоначально при обсуждении закона существовала некоторая неопределённость в отношении того, повлияет ли DMA на Apple. Часть законодателей нацеливала закон на социальные сети, такие как Facebook✴ и Twitter, а другая часть требовала применения закона ко всем без исключения крупным технологическим компаниям. В 2021 году была выбрана максимально широкая трактовка закона, в результате чего Apple оказалась на линии огня. Чтобы выполнить требования закона в соответствии с намерениями ЕС, Apple должна:

Тем не менее, формулировка DMA содержит потенциальную лазейку, которой Apple, вероятно, воспользуется, чтобы оспорить его в суде. Суть в том, что посредник имеет право «применять пропорциональные технические или договорные меры» для обеспечения целостности оборудования или операционной системы. Кроме того, чтобы гарантировать, что «сторонние программные приложения или магазины программных приложений не подрывают безопасность конечных пользователей, посредник должен иметь возможность применять строго необходимые и соразмерные меры и настройки, отличные от настроек по умолчанию».

Источник изображения: Pixabay То есть теоретически Apple может утверждать, что монополия App Store — единственный реальный способ защитить разработчиков и клиентов от вредоносных программ и мошеннических приложений. Что касается iMessage, DMA требует, чтобы Apple (как и другие компании) обеспечила интероперабельность сообщений — предоставила средство для обмена сообщениями с другими мессенджерами. Настоящая цель этого заключается в том, чтобы помочь новым мессенджерам решить проблему старта: никто не будет устанавливать приложение для обмена сообщениями, пока им не пользуется множество людей. Однако и здесь формулировка DMA слаба. По сути, она требует, чтобы Apple и подобные компании предоставили технические спецификации своих приложений. А это может служить основанием для оспаривания в суде с формулировкой, что функциональная совместимость подрывает высокий уровень безопасности и защиты данных. По мнению экспертов из 9to5Mac, после вступления закона в силу ситуация будет развиваться следующим образом:

Звонки мошенников начнут блокироваться у всех мобильных операторов России с марта 2024 года

29.06.2023 [16:14],

Руслан Авдеев

Как сообщает Роскомнадзор, в скором будущем систему блокировки мошеннических звонков будут обязаны установить абсолютно все российские операторы мобильной связи. Если сейчас «Антифрод» применяет в первую очередь «Большая четвёрка», включающая МТС, «Билайн», «МегаФон» и Tele2, то с марта следующего года её будут обязаны использовать и другие участники отрасли.

Источник изображения: Adrian Swancar/unsplash.com Система запущена в декабре прошлого года и позволяет проверять, действительно ли владелец номера совершает тот или иной звонок, иначе оператор не пропускает вызов. В результате мошенникам будет существенно ограничена свобода действий. По имеющимся данным, за первые полгода работы системы предотвращено 263,3 млн звонков мошенников, один из операторов сообщил, что деятельность мошенников сократилась десятикратно. Пока, по данным Роскомнадзора, контролируемая номерная ёмкость составляет 79 %, фильтруется порядка 250 млн звонков в сутки, 2,5 млн из которых автоматически блокируются из-за подмен. По данным Роскомнадзора, в мае число звонков с подменой номера снизилось на 18 % месяц к месяцу и составило 58 млн попыток. До марта следующего года платформу обязаны внедрить 2,4 тыс. российских мобильных операторов России, действующих помимо «Большой четвёрки». В Госдуме уже заявили, что недобросовестные игроки должны уйти с рынка связи. Подчёркивается, что очень часто малые операторы целенаправленно пытаются заработать на заведомо криминальных схемах, пропуская подменные номера или предлагая услуги виртуальных мини-АТС. Кроме того, подобные операторы не устанавливают аппаратуру спецслужб, что делать обязаны. Поскольку после закрытия такие операторы обычно появлялись вновь под другим именем, стоимость лицензии была повышена с 7,5 тыс. до 1 млн рублей — сотрудничать с мошенниками будет уже не так выгодно. Кроме того, введены оборотные штрафы для операторов, не установивших аппаратуру спецслужб, но сумма штрафа не может быть ниже 1 млн рублей. Как заявили в «Вымпелкоме», «для решения проблемы телефонного мошенничества Роскомнадзор начал создание Единой платформы верификации вызовов (ЕПВВ), которая сможет объединить и маршрутизировать запросы от 2 400 антифрод-систем российских операторов. Все работы по объединению антифрод-систем операторов запланировано до марта 2024 года». В результате систему будут проходить только реальные вызовы, подтверждённые оператором, а абонентов защитят от звонков, сделанных от их имени. ранее сообщалось, что крупные операторы уже начали отключать партнёров, не имеющих системы «Антифрод». Тем не менее, гражданам предлагают не расслабляться, поскольку с запуском «Антифрода» многие мошенники переместились в мессенджеры вроде WhatsApp. Впрочем, в последнем появилась возможность блокировать звонки с незнакомых номеров. По мнению экспертов, мошеннические звонки вряд ли исчезнут в обозримом будущем — например, их совершают и будут совершать с вполне реальных номеров, поскольку в стране до сих пор сохраняется большое количество «серых» SIM-карт. Представлен бесплатный менеджер паролей Proton Pass для смартфонов и ПК со сквозным шифрованием данных

29.06.2023 [13:30],

Руслан Авдеев

Компания Proton AG, разработчик VPN-сервиса Proton VPN и защищённой почты ProtonMail, расширила ассортимент своей продукции, представив на рынке менеджеров паролей собственное решение, обеспечивающее сквозное шифрование и дополнительные механизмы обеспечения безопасности данных.

Источник изображения: Proton AG Продукт прошёл стадию бета-тестирования и теперь доступен пользователям. Как заявляют в Proton AG, менеджер паролей — «один из самых востребованных сервисов», ожидавшихся клиентами компании. Тем не менее, ему предстоит столкнуться с сильными конкурентами на рынке менеджеров паролей. Для того чтобы получить преимущество, Proton Pass прошёл аудит безопасности германской компании Cure53. Сообщается, что компания хранит все данные, касающиеся менеджера паролей, на собственных серверах в Швейцарии, при этом информация не только зашифрована, но и защищена «одними из самых сильных законов о конфиденциальности данных». Как и ProtonMail, менеджер паролей обеспечивает сквозное шифрование, особенно информации из полей авторизации, включая имена пользователя, пароли и веб-адреса. Это означает, что просматривать информацию не могут даже сотрудники Proton AG. Ещё одной полезной функцией является возможность скрыть данные электронной почты. При регистрации нового аккаунта на каком-либо сайте Proton Pass способен передавать случайно сгенерированный подменный адрес электронной почты для дополнительной защиты конфиденциальности. Это предотвращает идентификацию пользователя третьей стороной. Также предусмотрена блокировка трекеров и прочих маркетинговых веб-инструментов. Proton Pass доступен для использования на неограниченном числе устройств, однако функцию сокрытия электронной почты можно использовать только 10 раз. Для её безлимитного применения необходима подписка Proton Pass Plus стоимостью $4 в месяц. В числе прочих особенностей программы фигурируют двухфакторная аутентификация, возможность упорядочить информацию в разных хранилищах и функция автозаполнения информации о банковских картах. На данный момент Proton Pass доступен в качестве расширения для браузеров на настольных компьютерах и в виде мобильного приложения для Android и iOS. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |