|

Опрос

|

реклама

Быстрый переход

Прокуроры 42 американских штатов обвинили Instagram✴ и Facebook✴ в создании зависимости у детей и подростков

25.10.2023 [06:06],

Дмитрий Федоров

Группа из 42 прокуроров различных штатов США предъявила обвинения компании Meta✴ в том, что её платформы Facebook✴ и Instagram✴ способствуют формированию зависимости среди детей и подростков. Данный иск стал ещё одним свидетельством того, как охрана прав детей и подростков в интернете становится приоритетной задачей для государственных правоохранительных органов.

Источник изображения: sergeitokmakov / Pixabay Широкомасштабный судебный иск был анонсирован во вторник, и его поддержка со стороны прокуроров различной политической принадлежности подчёркивает серьёзность правовых проблем, с которыми может столкнуться Meta✴. Как сообщается в пресс-релизе офиса генерального прокурора штата Нью-Йорк, Летиции Джеймс (Letitia James), прокуроры из 33 штатов подали федеральный иск против Meta✴ в Северном округе Калифорнии, в то время как 9 других прокуроров подали иски в своих штатах. На пресс-конференции после подачи иска прокурор штата Теннесси, Джонатан Скрметти (Jonathan Skrmetti), выразил свою обеспокоенность текущей политической обстановкой в стране, подчёркивая важность двухпартийной поддержки в вопросах защиты детей и подростков от онлайн-угроз: «В Америке наступили тяжёлые времена. У нас такая поляризация, какой мы не видели со времён Гражданской войны. И поэтому то, что все генеральные прокуроры от обеих партий, люди, которые часто во всеуслышание не соглашаются друг с другом, собрались вместе и движутся в одном направлении, на мой взгляд, говорит о многом». Прокуроры утверждают, что Meta✴ разработала Facebook✴ и Instagram✴ таким образом, чтобы поддерживать интерес молодых пользователей и поощрять их частое возвращение в эти социальные сети. Согласно тексту иска, Meta✴ добилась этого с помощью алгоритмов, большого числа уведомлений и так называемой бесконечной прокрутки ленты. Компания также включает функции, которые, по мнению генеральных прокуроров, негативно влияют на психическое здоровье подростков через социальное сравнение или поощрение дисморфофобии тела, такие как лайки или фотофильтры. Также прокуроры обвинили Meta✴ в нарушении «Закона о защите конфиденциальности детей в интернете» (COPPA), утверждая, что компания собирает персональные данные пользователей младше 13 лет без согласия родителей. Этот случай далеко не первый, когда широкая коалиция генеральных прокуроров американских штатов объединяется для борьбы с корпорацией Meta✴. В 2020 году 48 штатов и территорий США подали на компанию антимонопольный иск, а также отдельную жалобу от Федеральной торговой комиссии США (FTC). Такие иски акцентируют внимание на растущей обеспокоенности безопасностью детей в интернете и поднимают вопросы о том, как крупные технологические компании могут и должны обеспечивать создание безопасного онлайн-окружения для своих пользователей. Помимо Meta✴, другие социальные медиаплатформы, такие как TikTok, также подвергаются расследованиям по аналогичным вопросам. Судебные дела против Meta✴ могут стать лишь верхушкой айсберга, под которым скрываются более глубокие проблемы взаимодействия человека и цифрового мира. Поиск баланса между инновациями и безопасностью остаётся открытым вопросом, требующим общественного диалога и ответственного подхода со стороны тех, кто формирует наше цифровое будущее. В Chrome появится функция сокрытия IP-адреса, затрудняющая слежку за пользователями

23.10.2023 [23:01],

Сергей Сурабекянц

Google планирует добавить в браузер Chrome функцию IP Protection («защита IP»), которая должна значительно повысить безопасность и конфиденциальность пользователей. Новый инструмент будет направлять трафик через прокси-серверы Google, что значительно затруднит отслеживание действий пользователя при интернет-серфинге. В дальнейшем Google рассматривает возможность последовательного использования двух прокси-серверов, что может ещё больше повысить конфиденциальность.

Источник изображения: Pixabay IP-адрес — это уникальный идентификатор, при помощи которого можно отслеживать деятельность пользователя в интернете. Маркетинговые компании и рекламные брокеры на основе этих данных создают профиль пользователя для дальнейшего таргетирования рекламы. Именно для противодействия отслеживанию и предназначена функция IP Protection от Google. Компания планирует поэтапно развёртывать IP Protection для ограниченного количества сайтов, чтобы проанализировать эффективность защиты, но сроки тестирования пока не объявлены. Google предупредила, что IP Protection не обеспечит гарантированной конфиденциальности во всех ситуациях. Например, если один из прокси-серверов Google будет взломан, злоумышленник потенциально сможет перехватывать трафик, проходящий через сервер и манипулировать им в своих целях. Маршрутизация с помощью двух прокси-серверов может повысить защищённость, так как ни один из них не будет одновременно знать IP-адрес пользователя и URL-адрес назначения, но надёжность такого решения довольно сомнительна. Кроме того, злоумышленник может использовать прокси-серверы Google, чтобы замаскировать проведение атаки DDOS или других мошеннических действий. В такой ситуации Google может потребовать поголовной аутентификации пользователей, что само по себе станет нарушением конфиденциальности. Не стоит забывать, что значительная часть бизнес-модели Google основывается на отслеживании пользователей и таргетировании рекламы. Новая функция может осложнить работу сторонним компаниям и тем самым дать конкурентное преимущество самой Google. Вероятно, многие пользователи скептически отнесутся к планам компании по запуску IP Protection. Но будем надеяться, что новый инструмент заработает так, как заявлено. Хакеры заразили игры десятков разработчиков в Steam вредоносным ПО

13.10.2023 [00:41],

Николай Хижняк

Компания Valve сообщила, что некоторое время назад злоумышленники взломали учётные записи нескольких десятков разработчиков на платформе Steam и добавили в их игры вредоносное ПО. Отмечается, что атака затронула менее 100 пользователей Steam. Valve оперативно предупредила их об опасности по электронной почте.

Источник изображения: Valve На этой неделе Valve также объявила, что усилит меры безопасности Steam, чтобы подобные инциденты больше не повторялись. С 24 октября компания начнёт требовать от разработчиков использовать двухфакторную аутентификацию с привязкой номера телефона к аккаунту Steamworks для публикации сборки в стандартной ветке приложения. «Теперь, если вы попытаетесь обновить сборку выпущенного приложения в ветке default, Steam отправит вам СМС с кодом подтверждения. Его также нужно будет ввести, чтобы сделать стандартной другую ветку. Обратите внимание, что код не потребуется, если приложение ещё не выпущено или если вы обновляете ветку бета-версии», — говорится на сайте Steam. Приглашать пользователей в группу могут только аккаунты, администрирующие партнёрскую группу разработчика в Steamworks. А для приглашения нового пользователя необходимо, чтобы он подтвердил свой адрес электронной почты. С обновлением системы безопасности перед отправкой приглашения новому пользователю администратор также должен будет ввести код из СМС. В Valve отметили, что никаких исключений в отношении нового правила не будет. Это означает, что разработчикам, у которых нет телефона, потребуется обзавестись им или найти другой способ получения СМС. Как пишет портал PCMag, двухфакторная аутентификация с СМС не является панацеей и в свою очередь тоже может быть уязвима для атак с подменой SIM-карты, а также других форм фишинга, с помощью которых злоумышленники способны украсть коды доступа. По этой причине ряд разработчиков в комментариях к записи об обновлении системы безопасности высказались против введения двухфакторной аутентификации на основе СМС, призвав Valve подумать над более безопасными вариантами решения вопроса. Gmail ужесточит правила для отправителей рассылок — Google хочет создать трудности спамерам

03.10.2023 [20:00],

Сергей Сурабекянц

В Gmail появятся новые правила, направленные на сокращение количества спама, повышение безопасности и упрощение отказа от рекламных рассылок. Эти требования вступят в силу в феврале 2024 года и коснутся всех, кто ежедневно отправляет более 5 000 сообщений на учётные записи Gmail. Google установит чёткий порог уровня спама для отправителей массовых рассылок — пока компания только рекомендует удерживать уровень спама ниже 0,3 %, но в скором времени это станет обязательным.

Источник изображения: Google От массовых отправителей потребуется предоставить получателям Gmail возможность отказаться от подписки на коммерческие электронные письма одним щелчком мыши, чтобы облегчить прекращение получения нежелательных сообщений. Запросы на отказ от подписки на такие электронные письма должны быть обработаны в течение двух дней. Google также требует, чтобы отправители массовых рассылок «строго аутентифицировали» свои электронные письма, следуя лучшим практикам Google. Компания утверждает, что это закроет существующие лазейки, используемые злоумышленниками, и сделает электронную почту более безопасной и заслуживающей доверия. «Многие отправители массовых рассылок не обеспечивают надлежащую защиту и настройку своих систем, что позволяет злоумышленникам легко скрываться среди них, — утверждает Нил Кумаран (Neil Kumaran), менеджер группы продуктов по безопасности и доверию Gmail. — Чтобы это исправить, мы сосредоточились на важнейшем аспекте безопасности электронной почты: проверке того, что отправитель является тем, за кого себя выдаёт». В последние месяцы Google исследовала разные способы повышения безопасности пользователей Gmail. В августе компания внедрила дополнительные этапы проверки для таких задач, как добавление адреса пересылки и редактирование фильтров, а в мае начала развивать функцию проверки адресов электронной почты на их использование в даркнете. Китайские хакеры тайно захватили роутеры Cisco в важнейших секторах США — ФБР и АНБ забили тревогу

30.09.2023 [14:48],

Дмитрий Федоров

Хакерская группировка BlackTech, предположительно связанная с властями Китая, осуществляет масштабные атаки на роутеры Cisco, используемые в правительственных учреждениях, СМИ, военной промышленности и других ключевых секторах США. Американские и японские агентства безопасности и правоохранительные органы бьют тревогу, так как хакеры внедряют в оборудование Cisco уязвимости, оставаясь незамеченными для системных администраторов.

Источник изображения: Cisco Агентство национальной безопасности (АНБ), Федеральное бюро расследований (ФБР) и Агентство по кибербезопасности и защите инфраструктуры США (CISA), полиция США и Японский Национальный центр готовности к инцидентам и стратегии кибербезопасности (NISC) подготовили отчёт о деятельности этой хакерской группы, подчёркивая серьёзность и масштаб возникшей угрозы. В отчёте приводится список вредоносных программ, таких как BendyBear, Bifrose, SpiderPig и WaterBear, которые используются для атак на операционные системы Windows, Linux и даже FreeBSD. BlackTech, также известная как Palmerworm, Temp.Overboard, Circuit Panda и Radio Panda, ведёт свою преступную деятельность с 2010 года. Эта китайская APT-группировка (Advanced Persistent Threat — англ. постоянная серьезная угроза) создаёт и использует специализированное вредоносное ПО для проникновения в сети через оборудование компании Cisco и других крупных брендов, таких как Fortinet, SonicWall и TP-Link. Хакеры BlackTech предпочитают атаковать филиалы компаний в небольших городах, где системы защиты могут быть менее надёжными. После получения доступа к локальной сети филиалов, они подключаются к сети головных организаций. Целью группировки являются правительственный сектор, компании с госучастием, а также предприятия из сфер промышленности, информационных технологий, телекоммуникаций и электроники. Специфика методов, которыми BlackTech получает первоначальный доступ к устройствам своих жертв, остаётся неизвестной. Это могут быть как кража учётных данных сотрудников, так и неизвестные и чрезвычайно изощрённые уязвимости нулевого дня. После проникновения киберпреступники используют интерфейс командной строки Cisco IOS (CLI) для замены легитимной прошивки маршрутизатора на скомпрометированную версию. Всё начинается с того, что прошивка модифицируется в памяти с использованием метода «горячего патчинга». Этот этап критически важен для установки модифицированного загрузчика и изменённой прошивки. После завершения установки, модифицированная прошивка может обходить защитные механизмы маршрутизатора, активировать бэкдоры, не оставляя при этом следов в системных журналах и игнорируя ограничения, установленные списками контроля доступа (ACL). Киберпреступники применяют различные методы сокрытия своего присутствия в сетях жертвы, включая отключение ведения логов на скомпрометированных устройствах и используют украденные сертификаты подписи кода для подписи ROM-файлов. Хакеры используют специализированные UDP- и TCP-пакеты для включения и отключения SSH-бэкдоров на роутерах Cisco в произвольные моменты времени, скрывая таким образом свою активность от системных администраторов. Cisco усугубляет проблему, отказываясь от поддержки своего устаревшего оборудования и устранения известных уязвимостей в своих роутерах. Например, компания регулярно отказывается устранять опасные уязвимости, такие как CVE-2022-20923 и CVE-2023-20025, в своих устаревших роутерах, чей срок поддержки давно истёк. Так, весной 2023 года Cisco отказалась выпускать патч для роутеров, предназначенных для домашнего использования и малого бизнеса, в которых была найдена опасная уязвимость. Это создаёт дополнительные риски для пользователей и открывает возможности для киберпреступников. Для выявления и блокирования вредоносных действий BlackTech компаниям и организациям настоятельно рекомендуется придерживаться оптимальных стратегий смягчения рисков. ИТ-специалистам следует блокировать исходящие соединения, используя конфигурационную команду «transport output none» к виртуальным телетайповым (VTY) линиям, а также контролировать все соединения, ограничивать доступ и вести детализированный учёт событий в системных журналах. Расследователи нашли шпионское ПО, которое проникает на устройства пользователя через рекламу в интернете

25.09.2023 [21:22],

Сергей Сурабекянц

Каждый пользователь постоянно оставляет «цифровые следы» в интернете, на основе которых ему демонстрируют персонализированную рекламу. Сами рекламные сети не раскрывают персональную информацию, но компании и правительства могут идентифицировать пользователя и отслеживать его перемещения и активность в интернете. А шпионское ПО идёт ещё дальше, позволяя злоумышленнику видеть содержимое устройства, звонки, текстовые сообщения, почту и получать контроль над телефоном жертвы.

Источник изображения: Pixabay Израильская технологическая компания Insanet разработала Sherlock — средство доставки шпионского ПО через сети онлайн-рекламы, которое превращает некоторые таргетированные объявления в троянских коней. В отчёте аналитиков утверждается, что Sherlock умеет заражать компьютеры под управлением Windows, телефоны Android и iPhone. Реальные возможности нового шпионского ПО ещё изучаются, но уже точно известно, что оно способно к проникновению, мониторингу, захвату и передаче данных, а защиты от этого типа шпионского ПО пока не существует. Sherlock — не первое шпионское ПО, которое устанавливается на телефон без ведома и действий пользователя. Например, программа Pegasus, разработанная NSO для взлома iPhone, использует уязвимости в iOS, чтобы незаметно проникнуть в телефон. Apple выпустила обновление безопасности для последней уязвимости лишь 7 сентября 2023 года. Sherlock отличается от программ типа Pegasus использованием рекламных сетей, а не уязвимостей в устройствах пользователя. Злоумышленник, использующий Sherlock, создаёт рекламную кампанию, сфокусированную на демографических данных и местонахождении цели, и размещает рекламу, содержащую шпионское ПО. Как только потенциальная жертва просмотрит рекламу, шпионское ПО будет тайно установлено на её устройство. Рекламные сети уже много лет используются для доставки вредоносного программного обеспечения. В большинстве случаев вредоносное ПО нацелено на компьютеры, а не на телефоны, является неизбирательным и предназначено для блокировки данных пользователя в рамках атаки программы-вымогателя или кражи паролей для доступа к онлайн-аккаунтам или сетям организации. Рекламные сети постоянно сканируют вредоносную рекламу и быстро блокируют её при обнаружении. Шпионское ПО нацелено на телефоны, ориентировано на конкретных людей или узкие категории пользователей и предназначено для тайного получения конфиденциальной информации и отслеживания чьей-либо деятельности. После проникновения в систему оно сможет записывать нажатия клавиш, делать снимки экрана и использовать различные механизмы отслеживания, передавая украденные данные своему создателю. С 2011 по 2023 год правительства по меньшей мере 74 стран заключили контракты с коммерческими компаниями на приобретение шпионского ПО или технологий цифровой криминалистики. Эти технологии используются правоохранительными органами для наблюдения и сбора разведывательной информации, а также для борьбы с преступностью и терроризмом. Шпионское ПО применяется при следственных действиях, особенно в случаях, связанных с киберпреступностью, организованной преступностью или угрозами национальной безопасности. Компании используют шпионское ПО для наблюдения за компьютерной деятельностью сотрудников якобы для защиты интеллектуальной собственности, предотвращения утечки данных или обеспечения соблюдения политик компании. Частные детективы могут использовать шпионское ПО для сбора информации и доказательств для клиентов по юридическим или личным вопросам. Хакеры применяют такие программы для кражи информации в разнообразных схемах мошенничества или вымогательства. Особое опасение вызывает тот факт, что продажа широкой аудитории продвинутого шпионского ПО Insanet была официально разрешена израильским правительством. Это потенциально подвергает риску практически каждого. От повального использования этого шпионского ПО пока спасает только очень высокая его цена. По данным экспертов, одно заражение обходится использующему эту технологию в $6,4 млн. Nintendo сделала шаг в будущее без паролей: заработал вход в аккаунт Nintendo через Passkey

24.09.2023 [07:32],

Дмитрий Федоров

Компания Nintendo, одна из лидеров в индустрии игровых консолей, предложила своим пользователям новый уровень безопасности. Теперь каждый пользователь может зарегистрировать до 10 различных Passkeys для своего аккаунта, что обеспечивает удобный и безопасный вход.

Источник изображения: Nintendo Passkey представляют собой инновационную технологию криптографических ключей. Создавая Passkey, пользователь получает два ключа: публичный сохраняется на сервере компании, а приватный — непосредственно на устройстве пользователя. После подтверждения личности оба ключа совмещаются, предоставляя доступ к аккаунту. Эти ключи позволяют подтверждать личность пользователя с помощью биометрических данных, таких как отпечатки пальцев или Face ID. Для использования Passkey необходимо устройство под управлением iOS 16, iPadOS 16, macOS 13, Android 9 или более новых версий. Мир кибербезопасности активно движется к отказу от традиционных паролей. Альянс FIDO (Fast IDentity Online — быстрая онлайн-идентификация) разрабатывает стандарты для аутентификации без пароля, а такие технологические гиганты, как Apple, Google и Microsoft, входящие в FIDO, предлагают свои решения в этой области. Согласно исследованиям компании Digital Shadows, к 2022 году в результате взломов было украдено более 24 млрд учётных данных — на 65% больше по сравнению с 2020 годом. Внедрение системы Passkey может стать ответом на растущую угрозу киберпреступности. Apple выпустила для устаревших iPhone и Mac экстренные патчи против шпионского софта

12.09.2023 [11:05],

Дмитрий Федоров

Apple выпустила экстренные патчи для устаревших версий iPhone и Mac. Обновление устраняет уязвимость CVE-2023-41064 и исключает возможность удалённого взлома устройств с целью последующей слежки за пользователями с помощью шпионского программного обеспечения, разработанного израильской компанией NSO Group.

Источник изображения: tigerlily713 / Pixabay Обновление iOS 15.7.9 предназначено для устройств, включая iPhone 6s, iPhone 7 и iPhone SE, а также iPad Air 2. Компания также выпустила патчи для macOS Big Sur и Monterey, созданных для моделей Mac, выпускавшихся с 2013 года. Apple предупредила, что хакеры активно эксплуатируют брешь, отправляя специальным образом модифицированные изображения, которые могут заставить iPhone, iPad или Mac выполнить вредоносный код, включая загрузку вредоносного ПО или переход на вредоносный сайт. Уязвимость была обнаружена группой Citizen Lab, специализирующейся на информационной безопасности, во время проверки устройства сотрудника. «Цепочка эксплойтов была способна скомпрометировать iPhone, работающий под управлением последней версии iOS (16.6), без какого-либо вмешательства со стороны жертвы», — отметили в Citizen Lab. Американское Агентство по кибербезопасности и безопасности инфраструктуры (CISA) также предупредило о значительных рисках, связанных с данной уязвимостью, и призвало пользователей Apple немедленно обновить свои устройства, чтобы избежать возможных кибератак. Ситуация с уязвимостью, обнаруженной в продуктах Apple, подчёркивает важность своевременного обновления ПО устройств для защиты от киберугроз. Пользователи могут установить патчи, перейдя в раздел «Настройки → Основные → Обновление ПО». Эксперты настоятельно рекомендуют включить функцию автоматического обновления, чтобы устройство самостоятельно устанавливало необходимые патчи. В Telegram в 5 раз выросло число фишинговых ресурсов

06.09.2023 [14:13],

Дмитрий Федоров

В 2023 году количество фишинговых ресурсов в Telegram увеличилось в 5 раз. Согласно данным компании Angara Security, в первом полугодии количество таких ресурсов достигло 5 тысяч. Этот тревожный рост, начавшийся в начале 2023 года, ставит под угрозу миллионы пользователей мессенджера.

Источник изображения: LoboStudioHamburg / Pixabay Аналогичную статистику приводит «Лаборатория Касперского». По её данным, во втором квартале 2023 года попытки перехода российских пользователей Telegram на фишинговые ресурсы увеличились на 39 %. Сооснователь проекта StopPhish Юрий Другач также акцентирует внимание на росте мошенничества. По его словам, за летние месяцы 2023 года количество мошеннических сайтов, связанных с Telegram, выросло на 10 % по сравнению с весной текущего года. При этом мошенники практикуют разнообразные схемы: от предложений проголосовать на конкурсе до обещаний бесплатного премиум-аккаунта Telegram. Злоумышленники также создают каналы с названием «Избранное», надеясь, что пользователи ошибутся и отправят туда конфиденциальную информацию. В эпоху цифровизации безопасность стоит на первом месте. Рост фишинговых атак в Telegram — яркий пример того, как важно быть настороже. Многие компании используют этот мессенджер для корпоративных коммуникаций, что делает его особенно привлекательным для киберпреступников. Включение двухфакторной аутентификации, проверка валидности ботов и каналов, а также осознанное отношение к переходам по ссылкам являются ключевыми моментами для обеспечения безопасности. Не стоит забывать о простых правилах интернет-гигиены: не вводить личные данные на подозрительных ресурсах и всегда проверять отправителя сообщений. Delta модернизировала высотомеры самолётов, чтобы рейсы не задерживали из-за конфликтов авиаоборудования с 5G

02.09.2023 [14:28],

Дмитрий Федоров

Опасения авиакомпаний относительно радиопомех, создаваемых связью 5G и влияющих на авиационное оборудование, возможно, вскоре уйдут в прошлое. Delta стала последней из крупнейших авиакомпаний, которая обновила радиовысотомеры на своих самолётах, чтобы исключить дальнейшие задержки рейсов.

Источник изображения: corgaasbeek / Pixabay Авиакомпания Delta завершила модернизацию своего действующего авиапарка новыми радиовысотомерами, чтобы избежать помех от связи 5G. Другие самолёты компании, проходящие плановое техническое обслуживание, также будут оснащены новыми высотомерами. Delta заявила, что теперь ни один из её самолётов не будет подвергнут дополнительным ограничениям, связанным с плохими погодными условиями. Начиная с июля, авиакомпаниям запрещалось сажать самолёты в условиях плохой видимости, если высотомеры в их самолётах не были обновлены. Это привело к тому, что министр транспорта США Пит Буттиджидж (Pete Buttigieg) предупредил о возможных задержках и отменах авиарейсов. К тому времени почти все авиакомпании модернизировали свои авиапарки, за исключением Delta, у которой оставалось 190 самолётов со старыми высотомерами. Ранее Федеральное авиационное управление США (FAA) выражало опасение, что некоторые сигналы 5G могут влиять на работу радиовысотомеров, которые пилоты используют для определения расстояния до земли в условиях плохой видимости. Несмотря на то, что высотомеры и 5G-вышки фактически не используют одно и то же радиочастотное пространство, FAA полагало, что некоторые высотомеры могут сбоить при определении радиосигналов. Это привело к конфликту между операторами связи и FAA относительно того, где можно было включать 5G и с какой мощностью. Операторы связи в итоге смогли включить 5G в большинстве мест, однако продолжали блокировать зоны вокруг аэропортов до тех пор, пока все авиакомпании полностью не обновили радиовысотомеры своих авиапарков. Клиенты LogicMonitor попали под кибератаку, потому что у всех были почти одинаковые пароли

01.09.2023 [06:27],

Дмитрий Федоров

Клиенты компании по обеспечению сетевой безопасности LogicMonitor столкнулись с хакерскими атаками из-за использования стандартных паролей. Отмечается, что компания до недавнего времени предоставляла своим клиентам слабые пароли по умолчанию, что стало причиной инцидента.

Источник изображения: geralt / Pixabay Компания LogicMonitor, специализирующаяся на сетевой безопасности, подтвердила факт нарушения безопасности, затронувшего некоторых её клиентов. По словам представителя компании Джессики Чёрч (Jessica Church), она активно работает над устранением последствий инцидента и находится в тесном контакте с пострадавшими клиентами. Основной причиной инцидента стало то, что LogicMonitor до недавнего времени предоставляла своим клиентам стандартные и слабые пароли, такие как «Welcome@» с последующим коротким номером. Источник, знакомый с ситуацией, сообщил, что при регистрации аккаунта в LogicMonitor компания устанавливала стандартный пароль для всех пользовательских аккаунтов организации. До этого времени менять пароли не требовалось, и они не были временными. Теперь же пароль действителен 30 дней и должен быть изменён при первом входе. По информации одного из клиентов LogicMonitor, компания активно связывается со своими клиентами, предупреждая о возможном нарушении безопасности учётных данных. Хотя представитель LogicMonitor не раскрывает дополнительных подробностей о происшествии, известно, что одна из компаний потеряла более 400 систем из-за хакерской атаки с требованием выкупа, эксплуатирующей слабый стандартный пароль. Сервис LogicMonitor позволяет клиентам контролировать свою сетевую инфраструктуру, включая облачные ресурсы. На официальном сайте компании указано, что она контролирует 800 млрд метрик в день на 3 млн активных устройств и имеет более 100 000 пользователей ПО в 30 странах. Инцидент с паролями подчёркивает важность строгого контроля и обновления мер безопасности, особенно для компаний, работающих в ИТ-сфере. Это также напоминает о необходимости регулярного обновления и усиления паролей для предотвращения подобных инцидентов в будущем. Tesla допустила утечку данных более чем 75 000 клиентов и сотрудников компании

21.08.2023 [13:10],

Алексей Разин

Ещё в мае немецкое издание Handelsblatt обратилось к компании Tesla, сообщив о наличии в своём распоряжении конфиденциальной информации, касающейся клиентов и сотрудников этого американского автопроизводителя. Проведённое расследование показало, что утечка могла произойти по вине двух сотрудников Tesla и затронуть интересы 75 735 человек.

Источник изображения: Tesla Соответствующее заявление на прошлой неделе сделал офис генерального прокурора штата Мэн (США), в котором проживают девять человек из списка пострадавших. Все они являются действующими или бывшими сотрудниками Tesla. Два бывших сотрудника, которые способствовали попаданию конфиденциальной информации в руки немецких журналистов, обвиняются в нарушении правил и требований компании в области информационной безопасности. Отмечается, что против виновников утечки направлены судебные иски, хотя и не уточняется, в какой юрисдикции. Судом уже выдана санкция на изъятие электронных устройств, на которых могла храниться конфиденциальная информация Tesla. Компания также получила право накладывать на бывших сотрудников запрет на распространение конфиденциальной информации под угрозой уголовного наказания. Ситуация с дисциплиной сотрудников Tesla, имеющим доступ к клиентской информации, вообще далека от идеала — в апреле разгорелся скандал, связанны с передачей чувствительной информации о клиентах между сотрудниками компании. Изображения с бортовых камер электромобилей марки некоторыми специалистами Tesla применялись для собственного развлечения, а не обучения программных комплексов активной помощи водителю. Hitachi считает, что ИИ сможет на производстве стать наставником для молодых специалистов

16.08.2023 [12:32],

Алексей Разин

Интерактивные тренажёры используются в самых разных областях подготовки персонала, и японская компания Hitachi решила поставить технологии искусственного интеллекта на службу в сфере обучения специалистов безопасным приёмам работы и тренировки последовательности действий в аварийных ситуациях. Такая система поможет решить проблему передачи опыта между поколениями рабочих в условиях демографического кризиса.

Источник изображения: Hitachi Не секрет, что японская экономика уже сейчас сталкивается с проблемой старения нации. К 2030 году более 30 % населения страны будет пребывать в возрасте старше 65 лет, а нехватка рабочих рук в промышленности и сфере обслуживания будет измеряться 6,44 млн вакантных позиций. Представители Hitachi рассказали Nikkei Asian Review, что корпоративный исследовательский центр сейчас разрабатывает систему интерактивного обучения персонала рабочих специальностей, которая учитывала бы опыт предыдущих происшествий для моделирования аварийной обстановки на промышленных объектах. Молодые кадры, по замыслу создателей, в этом случае почувствуют своё погружение в сложную ситуацию и получат необходимые для правильных действий навыки. Ранее подобной работой обычно занимались опытные наставники, но по мере уменьшения их количества в силу естественных причин японским корпорациям приходится полагаться на искусственный интеллект. Hitachi собирается создать учебный класс площадью около 10 квадратных метров, на полу и стенах которого будут проецироваться создаваемые компьютером изображения соответствующих элементов обстановки на производственном объекте после чрезвычайного происшествия. Система искусственного интеллекта по запросу оператора сможет генерировать самые разные ситуации и наглядно отображать их на проекции. Затем обучаемые получат необходимые рекомендации по действиям в таких условиях, обретя нужный опыт без взаимодействия с живым наставником. Систему генеративного искусственного интеллекта Hitachi также хочет научить давать подсказки персоналу промышленных объектов в тех или иных нештатных ситуациях. Например, управляющий электростанцией диспетчер сможет получить от системы рекомендации по поиску и устранению неисправности, в зависимости от индикации на табло системы управления. Даже если человек заучивал инструкции и правила, в состоянии стресса он может просто забыть о каких-то нюансах, и искусственный интеллект предоставит ему своевременную подсказку. Hitachi сперва намеревается использовать такие системы для обучения собственного персонала, но в случае успеха эксперимента готова предложить их и сторонним заказчикам. Вышло большое обновление менеджера паролей для бизнеса «Пассворк». Что нового?

16.08.2023 [10:00],

Андрей Крупин

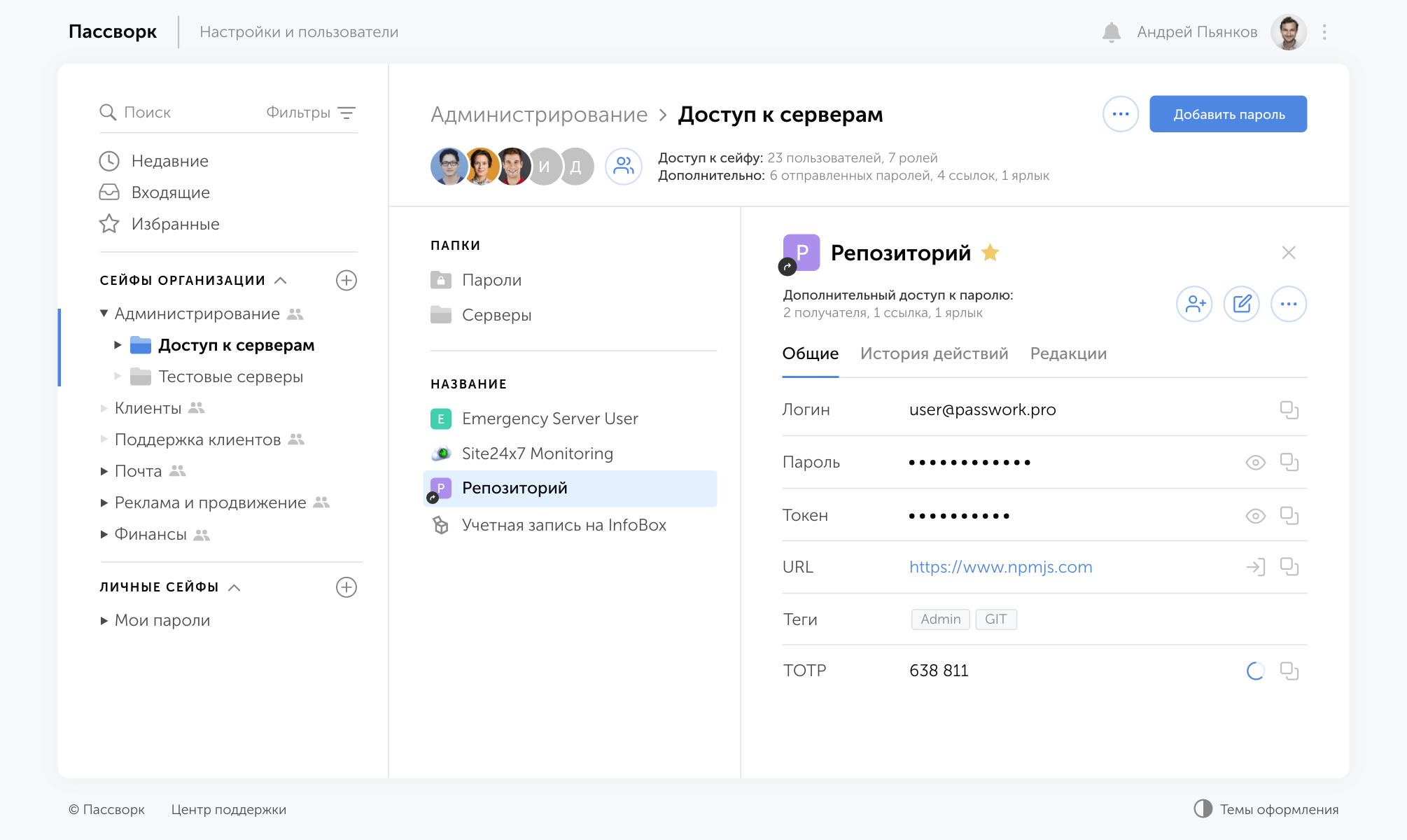

Менеджер паролей для бизнеса «Пассворк» не нуждается в представлении (см. наш обзор программы). Продукт ведёт свою историю с 2014 года и за время развития сумел занять прочное место на рынке ПО и завоевать доверие многих компаний, в числе которых — «Ланит», «Транснефть», X5 Retail Group, группа ПИК, «Первый канал», «Промсвязьбанк», ВТБ и многие другие известные организации. Решение востребовано в корпоративной среде, а потому активно совершенствуется разработчиками. Ярким свидетельством этому является релиз «Пассворк 6.0» — крупного обновления менеджера паролей.

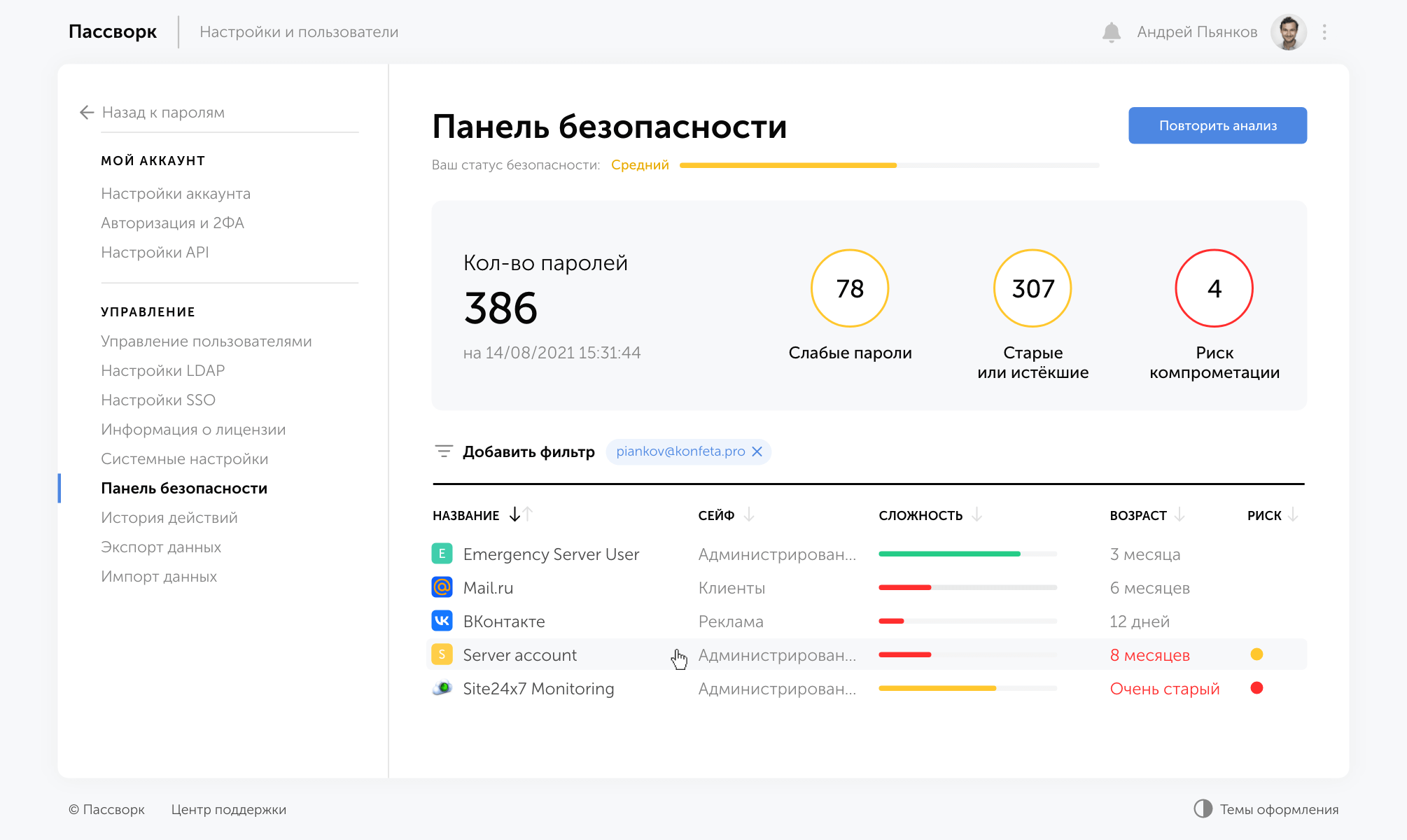

«Пассворк» повышает безопасность при работе с корпоративными паролями Для начала — немного о функциональных возможностях «Пассворк». О них мы достаточно подробно рассказывали ранее, поэтому остановимся на ключевых особенностях программного комплекса, способного удовлетворять потребности компаний любого масштаба, в том числе территориально распределённых. «Пассворк» использует защищённые хранилища, хранит пароли от любых систем (веб, серверы, приложения), а также небольшие файлы (ключи, сертификаты) в удобном структурированном виде, поддерживает совместную работу, позволяет настраивать права пользователей, а также отслеживать все действия сотрудников и вносимые ими изменения. Продукт устанавливается на сервер организации и хранит данные в зашифрованном виде, при этом для защиты информации может быть применён алгоритм AES-256 или соответствующий требованиям регуляторов стандарт шифрования ГОСТ. Поддерживается интеграция с Active Directory/LDAP, авторизация с помощью SAML SSO, а также аудит безопасности паролей. «Пассворк» зарегистрирован в реестре отечественного софта и может представлять интерес для организаций, реализующих проекты в сфере импортозамещения ПО. Открытый для аудита исходный код менеджера паролей позволяет убедиться в отсутствии уязвимостей и скрытых функций.

Встроенные в «Пассворк» средства аудита безопасности позволяют анализировать используемые персоналом пароли и получать своевременные оповещения о старых, слабых и скомпрометированных паролях В новой версии «Пассворк 6.0» основной акцент разработчиками был сделан на улучшении пользовательского опыта и расширении возможностей совместной работы с паролями. В частности, в программе появились ярлыки для паролей, предоставляющие пользователям ещё большую гибкость в совместной работе. Больше не нужно создавать дубликаты паролей в разных сейфах — вместо этого можно создать несколько ярлыков в нужных директориях. Если исходный пароль изменится, изменятся и все ярлыки этого пароля. В зависимости от прав доступа пользователи могут просматривать или редактировать пароль через ярлык.

Ярлыки — новый способ поделиться паролем Ещё одна новая функция — отправка паролей без предоставления частичного доступа в сейф. В предыдущих версиях «Пассворк» пользователь всегда получал частичный доступ в сейф, даже если с ним поделились только одним паролем. Теперь, когда пользователи получают доступ к паролю через «Входящие» или ярлык, им предоставляется доступ непосредственно к отправленному паролю без выдачи частичного доступа в сейф. Администраторы всегда видят, у каких сотрудников есть доступ к сейфу, а у каких только к определённым паролям.

Отправка паролей без частичного доступа в сейф усиливает защиту конфиденциальных данных С выпуском «Пассворк 6.0» разработчики переработали интерфейс настроек LDAP и добавили новые возможности. Теперь для добавления новых учётных записей используется отдельное окно, а пользователи сами при первом входе в систему устанавливают мастер-пароль. В дополнение к этому реализовано обновление данных о пользователях из LDAP в фоновом режиме и добавлены специальные теги для удалённых групп и групп, связанных с ролями. Всё это существенно упростило работу администратора.

В новой версии менеджера паролей переосмыслена логика управления пользователями Релиз «Пассворк 6.0» принёс немало других изменений в продукте. В их числе:

Улучшенное перетаскивание — одно из множества полезных изменений в интерфейсе программы С полным списком реализованных в продукте изменений можно ознакомиться на сайте passwork.ru/v6-release. Чтобы обновиться до версии 6.0, необходимо сначала обновить менеджер паролей до версии 5.4, осуществить миграцию данных и затем подтвердить это в клиентском портале «Пассворк». Подробная инструкция по обновлению размещена по адресу passwork.ru/migration-v6-help. Дополнительные сведения о программном решении, а также документацию, можно найти на сайте passwork.ru. Microsoft предупредила об угрозах кибербезопасности на спортивных мероприятиях

06.08.2023 [22:51],

Владимир Фетисов

Количество инцидентов кибербезопасности постоянно растёт, причём речь идёт не только об узконаправленных атаках, но и широкомасштабных вредоносных кампаниях. Злоумышленники не ограничиваются проведением атак против крупных компаний, всё чаще обращая внимание на массовые мероприятия, такие как спортивные соревнования. По данным Microsoft, атаки во время крупных спортивных соревнований могут привести к утечке данных, нарушению работы критической инфраструктуры и др.

Источник изображения: hothardware.com В недавнем отчёте софтверного гиганта говорится, что угрозы кибербезопасности на спортивных мероприятиях «разнообразны и сложны». Особо отмечается, что «ни одно крупное спортивное мероприятие не имеет одинаковых профилей киберрисков», а целью злоумышленников может являться информация о спортсменах, обслуживающем персонале, организаторах, а также компрометация устройств в точках продаж, устройств посетителей и многое другое. Независимо от того, какую цель преследуют злоумышленники, каждое конкретное мероприятие отличается по месту проведения, количеству и составу участников, демографическим характеристикам и др. Microsoft провела мониторинг в 45 организациях, участвующих в крупных спортивных мероприятиях и имеющих суммарно около 100 тыс. конечных точек доступа, на которых было совершено 634,6 млн попыток аутентификации. В среднем на одно конечное устройство приходилось около 6340 попыток аутентификации. При этом некоторые конечные устройства являются критически важными, поэтому на их долю может приходиться значительно больше попыток аутентификации. В сообщении отмечается, что в целом обеспечение кибербезопасности на крупных спортивных мероприятиях является сложным вопросом. Политические и финансовые мотивы, которыми могут руководствоваться злоумышленники, а также разные условия проведения каждого соревнования — всё это усложняет обеспечение кибербезопасности. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |