|

Опрос

|

реклама

Быстрый переход

Представлена камера видеонаблюдения PaintCam, которая обстреливает непрошенных гостей шариками с краской

10.01.2025 [10:42],

Павел Котов

Словенская компания PaintCam продемонстрировала на выставке CES 2025 новый подход к домашним системам безопасности: непрошенные гости не просто попадут на камеры наблюдения, но и при необходимости будут обстреляны пейнтбольными шариками.

Источник изображений: paintcam.net Устанавливаемые у дверного звонка камеры сегодня становятся повседневной реальностью: стоят они всё дешевле, а управлять ими всё проще. PaintCam предложила способ сделать их несколько эффективнее — обстреливать непрошенных людей или животных шариками с краской. Завершив кампании на платформах Kickstarter и Indiegogo, производитель принял участие в выставке CES 2025 в Лас-Вегасе. Системы Eve, Eve+ и EvePro предназначаются преимущественно для противостояния людям, которые пытаются вторгаться в чужое жилище, а имеющая камуфляжную окраску Simba отпугивает диких животных. В зависимости от конфигурации система располагает набором функций обнаружения животных, распознавания зверей и человеческих лиц — для этого используются алгоритмы искусственного интеллекта.  Пейнтбольные шарики доступны с различными зарядами, в том числе с добавлением капсаицина — вещества, придающего перцу чили остроту, которое, утверждает производитель, легально в большинстве стран. Есть варианты с краской, которая светится в ультрафиолете — она поможет полиции выследить нарушителя. Meta✴ заплатила $100 000 независимому тестировщику за обнаружение уязвимости в Facebook✴

10.01.2025 [04:50],

Анжелла Марина

Компания Meta✴ выплатила $100 000 независимому специалисту в области кибербезопасности Бену Садегипуру (Ben Sadeghipour) за обнаружение серьёзной уязвимости на платформе. Анализируя систему показа рекламы, Садегипур нашёл брешь, которая позволила ему выполнить команду в закрытой части серверной инфраструктуры Facebook✴, фактически получив над сервером полный контроль.

Источник изображения: Shutter Speed / Unsplash Как сообщает TechCrunch, уязвимость была связана с одним из серверов, используемых Facebook✴ для создания и показа рекламы. Этот сервер оказался подвержен ранее известной и исправленной ошибке в браузере Chrome, который Facebook✴ использует в своей рекламной системе. Садегипур объяснил, что с помощью облегчённой версии браузера Chrome, запускаемой через терминал, он смог взаимодействовать с внутренними серверами компании и получить доступ к управлению ими в качестве администратора. «Я предположил, что это критическая уязвимость, которую стоит исправить, поскольку она находится прямо внутри вашей инфраструктуры», — написал Садегипур в своём письме для Meta✴. Компания быстро отреагировала на ситуацию и попросила исследователя воздержаться от дальнейших тестов до устранения проблемы. Исправление заняло всего один час. Садегипур также подчеркнул опасность обнаруженной ошибки. Хотя он не стал проверять всю возможную функциональность, которую можно было бы использовать, находясь внутри инфраструктуры Facebook✴, он предупредил, что данная уязвимость позволяет потенциально получить доступ к другим сайтам и системам внутри инфраструктуры компании. «С помощью уязвимости удалённого выполнения кода можно обойти ограничения и напрямую извлекать данные как с самого сервера, так и с других устройств, к которым он подключен», — пояснил он. Meta✴ отказалась предоставить комментарий по запросу журналистов, однако факт устранения бага был подтверждён. Садегипур также добавил, что аналогичные проблемы существуют у других компаний, чьи рекламные платформы он тестировал. Новая статья: NGFW по-русски: знакомство с межсетевым экраном UserGate C150

26.12.2024 [00:05],

3DNews Team

ИИ научили генерировать тысячи модификаций вирусов, которые легко обходят антивирусы

25.12.2024 [20:13],

Геннадий Детинич

Специалисты по безопасности из Palo Alto Networks Unit 42 обнаружили, что большие языковые модели (LLM) успешно генерируют модификации вредоносного кода JavaScript практически в неограниченном объёме, при этом делая код менее распознаваемым антивирусными программами. В качестве примера ИИ создал более 10 тыс. копий кода, уклонявшегося от обнаружения в 88 % случаев. Однако у этой медали есть и обратная сторона.

Источник изображения: ИИ-генерация Кандинский 3.1/3DNews «Хотя LLM с трудом создают вредоносное ПО с нуля, преступники могут легко использовать их для перезаписи или маскировки существующего вредоносного ПО, что затрудняет его обнаружение, — сообщили исследователи из Palo Alto Networks Unit 42 в новом докладе. — Преступники могут побудить LLM выполнить преобразования, которые выглядят гораздо более естественно, что усложняет обнаружение такого ПО». Нельзя сказать, что ситуация оставлена без внимания. Разработчики LLM вводят меры безопасности, чтобы предотвратить использование моделей в деструктивных целях. Однако злоумышленники уже представили инструменты, такие как WormGPT, для автоматизации создания убедительных фишинговых писем и разработки новых вредоносных программ. Исследователи из подразделения Unit 42 компании Palo Alto Networks, название которого, кстати, взято из произведения Дугласа Адамса «Автостопом по галактике», где число 42 — это ответ на «главный вопрос жизни, Вселенной и всего такого», протестировали работу LLM как модификатора вредоносного кода. Они обнаружили, что ИИ создал 10 000 разновидностей кода, который не смогли обнаружить такие средства, как Innocent Until Proven Guilty (IUPG) и PhishingJS. Более того, вредоносный код оказался более естественным и на вид безобидным, чем тот, что модифицировался с помощью стандартного механизма obfuscator.io. При этом способность кода наносить вред после обфускации с помощью ИИ не уменьшилась. ИИ не оригинален в своих методах запутывания следов. Он использует множество стандартных приёмов: переименование переменных, разделение строк, вставку лишнего кода, удаление ненужных пробелов и даже полное переопределение кода. И так 10 000 раз подряд, что заставляет антивирусное ПО считать новые версии безвредными. Это действительно вызывает тревогу, отмечают исследователи. Однако такой механизм может быть полезен для обучения алгоритмов, способных находить неизвестные ранее модификации вредоносного кода. Усиление атак стимулирует развитие защиты. Один ИИ создаёт вирусы, другой их ловит. Человеку в этой схеме, похоже, остаётся лишь «подносить снаряды» то одной стороне, то другой. Мошенники придумали, как обманывать нечистых на руку пользователей YouTube

25.12.2024 [14:48],

Владимир Мироненко

«Лаборатория Касперского» рассказала о новой схеме онлайн-мошенничества с криптовалютой, основанной на жадности пользователей, желающих «заработать» на чужой неосведомлённости.

Источник изображения: Kanchanara/unsplash.com В комментариях под видео на YouTube, посвящённым финансовой тематике, злоумышленники размещают просьбу дать совет по выполнению транзакции под видом неопытного пользователя, который вроде бы по незнанию публикует настоящую сид-фразу для доступа к криптокошельку с токенами Tether USD (USDT). Ставка делается на то, что недобросовестный пользователь попытается воспользоваться промахом новичка и с помощью сид-фразы «умыкнуть» чужую валюту. Вроде бы всё просто: есть сид-фраза и есть криптокошелёк с токенами. А ловушка в том, что после получения доступа к кошельку с помощью сид-фразы выясняется, что для вывода USDT необходимо оплатить комиссию в токенах TRX (Tron), которых в кошельке нет. И если пользователь решается оплатить комиссию из своего личного кошелька, эти средства мгновенно перенаправляются на другой кошелёк, контролируемый мошенниками. Кошелёк-приманка настроен как учётная запись с несколькими подписями (multisig), и для авторизации транзакций требуются дополнительные разрешения. Поэтому, даже если пользователь получит доступ к кошельку после оплаты «комиссии», попытки перевести с него токены на свой кошелёк обречены на неудачу. «В этой схеме мошенники делают ставку на стремление людей к быстрому “заработку”. В итоге сами пользователи попадаются в ловушку», — отметила Ольга Свистунова, старший контент-аналитик «Лаборатории Касперского». В связи с этим компания призывает пользователей быть бдительными и придерживаться этичных принципов при работе с криптовалютами, а также при проведении любых финансовых транзакций в интернете. В Google Chrome появится ИИ-инструмент для выявления мошеннических сайтов

21.12.2024 [13:20],

Владимир Фетисов

Разработчики из Google продолжают добавлять в свой браузер Chrome функции на основе искусственного интеллекта. На этот раз обозреватель получил инструмент для анализа веб-страниц, который задействует нейросеть для выявления мошеннических сайтов.

Источник изображений: Google Нововведение будет доступно пользователям Chrome для операционных систем Windows, macOS и Linux. Важная его особенность состоит в том, что алгоритм работает полностью локально на пользовательском устройстве и не передаёт данные на серверы Google. Такой подход позволит интернет-гиганту избежать потенциальных проблем и обвинений в нарушении конфиденциальности пользовательских данных. По данным источника, в настоящее время функция обнаружения мошеннических сайтов появилась в одной из недавних бета-версий Chrome на канале Canary. Разработчики добавили в настройки обозревателя соответствующую опцию для активации этого ИИ-инструмента. Отмечается, что новая функция Google имеет определённое сходство с «блокировщиком вредоносных приложений», который Microsoft недавно анонсировала для своего браузера Edge. Этот алгоритм задействует нейросеть для выявления случаев кибермошенничества и разных вредоносных сайтов. Однако опция Microsoft не активирована по умолчанию, поэтому пользователям требуется включать её самостоятельно в настройках Edge. В отличие от этого, ИИ-алгоритм для борьбы с мошенничеством в Chrome будет активирован по умолчанию, когда появится в стабильных версиях браузера. Gmail отбил мощную волну фишинговых атак и призвал 2,5 млрд пользователей готовиться ко второй

20.12.2024 [13:03],

Павел Котов

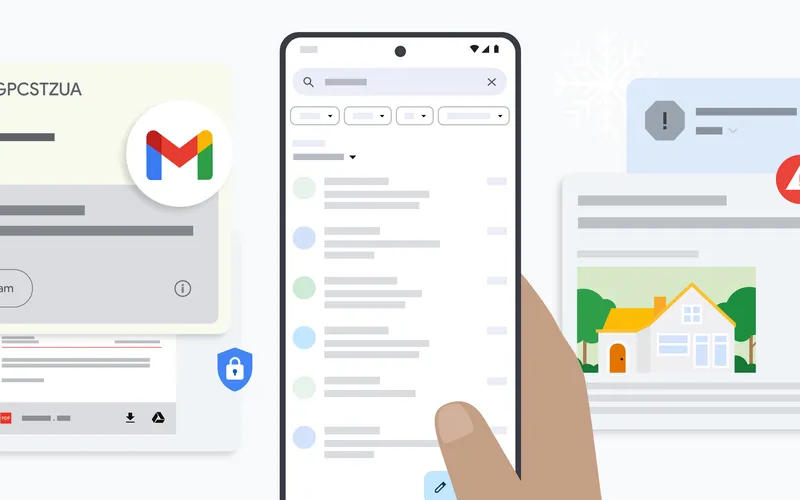

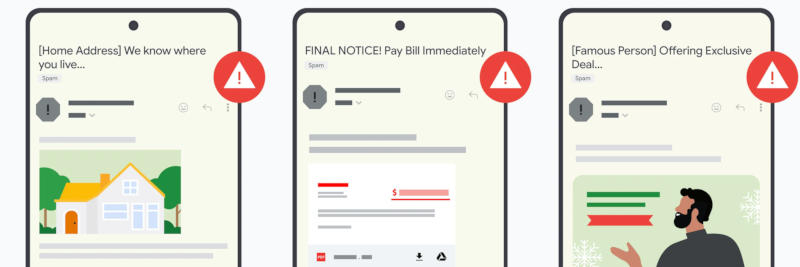

Google рассказала, что успешно отбила первую волну фишинговых атак на пользователей Gmail в праздничный сезон этого года, но призвала клиентов не терять бдительности, потому что в ближайшие дни почтовую службу накроет вторая волна, с которой придётся бороться не только самой компании, но и 2,5 млрд пользователей Gmail.

Источник изображений: blog.google С середины ноября Google отмечает «огромный всплеск трафика электронной почты по сравнению с предыдущими месяцами», что усложняет задачу по защите Gmail — у сервиса 2,5 млрд пользователей, и атаки на его пользователей происходят постоянно, поэтому компания прилагает усилия, чтобы их защитить. «Мы вкладываем значительные средства, чтобы исполнять эту обязанность, блокируя более 99,9 % спама, фишинга и вредоносного ПО в Gmail», — заявил старший директор по управлению продуктами в подразделении Gmail Энди Вэнь (Andy Wen). В этом году число сообщений пользователей о фишинговых письмах и сообщениях с вредоносным ПО сократилось на треть по сравнению с предыдущим — количество заблокированных платформой нежелательных и потенциально опасных сообщений увеличилось на несколько миллионов. Для защиты Gmail использует несколько моделей искусственного интеллекта, в том числе новую большую языковую модель, которую прицельно обучали на фишинге, спаме и письмах с вредоносным ПО — только это помогло уменьшить объём спама на 20 %. Перед «чёрной пятницей» компания развернула ещё одну модель, которая «работает как инспектор для действующей защиты с ИИ, мгновенно оценивая сотни сигналов об угрозах, когда какое-либо сообщение получает пометку, и применяя соответствующую защиту».  Google также рассказала о трёх типах фишинговых писем, которые используются в этом сезоне чаще, чем прочие. Мошенники стали прибегать к прямому вымогательству: потенциальной жертве отправляется письмо, в котором указывается её домашний адрес и часто даже прилагается фотография дома — в тексте содержатся угрозы причинить физический вред или опубликовать некие личные материалы, которые якобы были похищены в результате взлома. Ещё один сценарий — поддельные счета за услуги одной из организаций, которым жертва действительно пользуется: в счёте указывается завышенная сумма и телефон, позвонив на который, можно оспорить расходы, но за определённую плату. Наконец, набирает «популярность» фишинг с именами знаменитостей — мошенники пытаются убедить жертву, что известная личность рекламирует некий продукт. Количество фишинговых атак, целью которых является кража учётных данных, во второй половине 2024 года выросло на 700 % в годовом исчислении, подсчитали эксперты по кибербезопасности из компании SlashNext; число атак по каналам электронной почты выросло на 200 % — злоумышленники применяют «сложные фишинговые схемы и тактики социальной инженерии». Некоторые пользователи каждую неделю получали не менее одной фишинговой ссылки, в результате которой можно было инициировать атаку, «способную обойти традиционные средства контроля безопасности сети» — доля ссылок на источники атаки «нулевого дня», то есть неизвестные экспертам по кибербезопасности, достигла 80 %. Помимо ссылок, средствами атак служат QR-коды и почтовые вложения, способные обойти средства защиты. В качестве отправителей используются настоящие, но скомпрометированные адреса электронной почты. В большинстве случаев мошенники стремятся сформировать у потенциальной жертвы ощущение срочности, спровоцировать немедленные действия и лишить её времени, чтобы подумать. Поэтому при получении письма с какой-либо угрозой или, напротив, неожиданным подарком, рекомендуется успокоиться, выждать 10 или 20 секунд и подумать, не идёт ли речь о мошенничестве. Далее следует провести собственное небольшое расследование — попробовать установить отправителя и проверить, на какой сайт он пытается отправить получателя. Если же проверка покажет, что это действительно мошенническая схема, рекомендуется сообщить об инциденте администрации почтовой службы — это поможет защитить других её пользователей. Беспилотные авто гораздо безопаснее тех, которыми управляют люди, выяснили в Swiss Re

19.12.2024 [23:18],

Владимир Мироненко

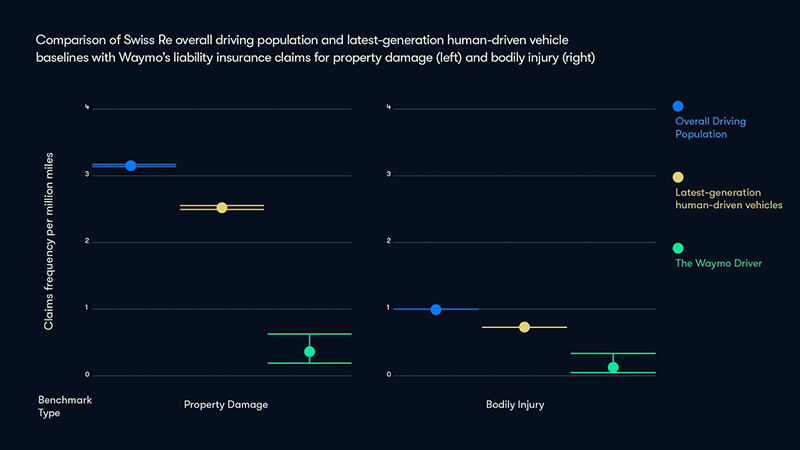

Согласно исследованию, проведенному страховой компанией Swiss Re по заказу разработчика технологий автономного вождения Waymo, автономные транспортные средства Waymo наносят меньше ущерба имуществу и меньше телесных повреждений при авариях, чем транспортные средства, управляемые людьми, пишет The Verge.

Источник изображения: Waymo В ходе исследования компания Swiss Re проанализировала иски с требованиями о возмещении ущерба, связанного со столкновениями, в расчёте на 25,3 млн миль (40,7 млн км), которые автономные автомобили Waymo прошли в четырёх городах: Финикс, Сан-Франциско, Лос-Анджелес и Остин. Эти данные сравнили с базовыми показателями транспортных средств под управлением водителей-людей, полученными на основе данных Swiss Re по более чем 500 тыс. искам и более чем 200 млрд пройденных миль (321,9 млрд км).

Источник изображения: Swiss Re/The Verge Автономные транспортные средства Waymo оказались безопаснее, чем автомобили с водителями-людьми: на 88 % сократилось количество исков о возмещении ущерба имуществу и на 92 % — о возмещении ущерба из-за телесных повреждений. Всего после 25,3 млн миль, пройденных беспилотными автомобилями Waymo, на компанию было подано лишь девять исков о возмещении ущерба имуществу и два иска о возмещении ущерба из-за телесных повреждений. По словам страховщиков, среднестатистический человек, проехавший аналогичное расстояние, мог бы получить 78 исков о возмещении ущерба имуществу и 26 исков о возмещении ущерба из-за телесных повреждений. В последний раз, когда Waymo проводила сравнение с данными об ответственности Swiss Re, её полностью автономные автомобили прошли 3,8 млн миль (6,1 млн км) в Калифорнии и Аризоне. Теперь километраж гораздо больше. Недавно компания объявила, что только в 2024 году её автономные автомобили проехали 4 млн миль (6,4 млн км). Представленные данные важны, поскольку до сих пор ведутся ожесточенные споры о безопасности беспилотных автомобилей. Такие компании, как Waymo, утверждают, что автономные машины необходимы для снижения смертности на дорогах — только в США таких аварий происходит около 40 000 в год. В качестве аргументов приводится то, что автомобили без водителя никогда не бывают пьяными, уставшими или отвлеченными, и способны избежать человеческих ошибок, которые так часто приводят к авариям. Противники беспилотных авто отмечают, что нынешней статистики недостаточно, чтобы с полной уверенностью сказать о безопасности машин без водителя. Всё же на дорогах пока находится гораздо меньше беспилотных авто, чем машин с человеком за рулём. Роскомнадзор расставит капканы на хакеров

19.12.2024 [15:58],

Владимир Фетисов

Главный радиочастотный центр (ГРЧЦ, входит в состав Роскомнадзора) закупит лицензии на использование программного обеспечения, предназначенного для генерации приманок и ловушек для хакеров. Данные на портале госзакупок указывают на то, что поставщик таких решений был выбран 13 декабря. Им стал отечественный разработчик ПО в сфере информационной безопасности ООО «Ангара ассистанс».

Источник изображения: KeepCoding / Unsplashроссия Исполнитель должен установить ПО Xello Deception за 13,1 млн рублей. За счёт этого в инфраструктуре ведомства появится несколько серверов-ловушек с сотнями устройств, имитирующих реальные. ГРЧЦ сможет использовать данное решение в течение года. «Xello Deception нужен для обеспечения информационной безопасности предприятия», — прокомментировал данный вопрос представитель Роскомнадзора. Напомним, компания Xello Deception выпускает одноимённый софтверный продукт класса Distributed Deception Platforms, который используется для введения в заблуждение хакеров, получивших доступ к защищённой инфраструктуре. Софтверные продукты такого типа способны имитировать элементы инфраструктуры, делая их реальными для хакеров. В виртуальной среде заказчик разворачивает поддельную инфраструктуру, включая компьютеры, серверы, принтеры, сетевые устройства, разные подключённые к сети промышленные и бытовые устройства. При этом на всех этих устройствах имитируются реальные действия — трафик, вход-выход и др. Для реальных пользователей такие ловушки скрыты, поскольку в их работе взаимодействие с ними не предусмотрено. В этом случае любое использование такой ловушки расценивается как потенциальная активность злоумышленников. Когда злоумышленник пытается получить доступ к ресурсам предприятия, система осуществляет его перенаправление на ловушку — какой-то поддельный сервис, базу данных или что-то иное. За счёт этого хакера удаётся отвлечь от реальных целей, и чем дольше злоумышленник будет отвлечён, тем больше шансов его обнаружить и нейтрализовать. По данным источника, общий объём рынка в категории Deception составит около 1 млрд рублей в 2024 году. По мнению некоторых экспертов, при дальнейшей популяризации технологии объём рынка может удвоиться в ближайшие годы. Кроме Xello Deception на российском рынке в данном направлении работают и другие компании, включая «Гарда Deception», AVSoft, LOKI, R-Vision TDP и др. Некоторые организации продолжают использовать купленные ранее аналоги от иностранных поставщиков, среди которых наибольшей популярностью пользуется израильский продукт TrapX. Google упростила борьбу с преследованиями: Android теперь поможет найти и обезвредить неизвестный Bluetooth-трекер

12.12.2024 [15:38],

Владимир Мироненко

Google сообщила о выходе двух обновлений для функции оповещения о находящихся рядом неизвестных трекерах, подобных Apple AirTag. Это должно упростить владельцам Android-устройств обнаружение устройств, которые могут использоваться для слежки или в других преступных целях.

Источник изображения: Google Функция обнаружения неизвестных трекеров была представлена в июле 2023 года. Она автоматически отправляет владельцу Android-смартфона уведомление в случае обнаружения рядом с ним Bluetooth-трекера, который не привязан к данному устройству. Одно из новых обновлений позволяет владельцам Android-смартфонов временно приостановить отправку обновлений местоположения в сеть Find My Device при обнаружении неизвестного трекера. Google заблокирует обновления на 24 часа, поэтому местоположение смартфона не будет видно тем, кто может отслеживать его через трекер. Второе обновление позволит пользователю в случае получения оповещения о неизвестном трекере определить с помощью функции «Найти рядом» (Find Nearby) место, где он находится. Нажав на уведомление о неизвестном трекере, пользователь увидит на карте место, где неизвестный трекер был замечен в последний раз поблизости. Как только пользователь его найдёт, Google также предложит инструкции по физическому отключению следящего устройства. Если же обнаружить трекер не удастся, функция Find Nearby подключит смартфон пользователя к трекеру по Bluetooth и будет отображать на карте приближение к нему. Как только пользователь приблизится к указанному месту, он сможет с помощью функции Play Sound попытаться найти трекер с помощью звуковых подсказок. Мошенники начали угонять аккаунты с помощью повреждённых файлов Microsoft Word

04.12.2024 [12:27],

Павел Котов

Киберпреступники придумали новый способ осуществлять фишинговые атаки, минуя системы защиты потенциальных жертв и почтовых служб. Для этого они решили использовать преднамеренно повреждённые файлы Microsoft Word.

Источник изображения: Rubaitul Azad / unsplash.com Мошенники начали распространять в своих кампаниях повреждённые файлы Word, предупредили эксперты по кибербезопасности из компании Any.Run. Фишинговые письма часто содержат вложения — вредоносные файлы, ссылки на вредоносные ресурсы или скачивание файлов. Поэтому средства для безопасности электронной почты сканируют вложения ещё до того, как пользователи получают письма, и предупреждают вероятных жертв об атаке. Если же файл вложения повреждён, инструмент безопасности не может его ни прочитать, ни проанализировать, а значит, и пометить как вредоносный. Поэтому киберпреступники начали намеренно повреждать фишинговые файлы перед отправкой. Уловка в том, что Word легко может восстановить такой файл. Когда файл восстановлен и стал читаемым, система защиты электронной почты уже не сканирует его, и потенциальной жертве демонстрируется вредоносное содержимое — в одном из случаев это QR-код, который содержит ссылку на поддельную страницу входа Microsoft 365. Таким образом, цель обнаруженной кампании — кража учётных данных от облачных сервисов. Файлы успешно срабатывают в операционной системе, оставаясь незамеченными для большинства средств безопасности, указывают эксперты. На них не реагирует и служба VirusTotal — все антивирусные решения помечают такие файлы как «чистые» или «не найденные», поскольку не могут их должным образом проанализировать. Для защиты от этого типа атаки эксперты рекомендуют соблюдать осторожность при работе со входящими сообщениями электронной почты и прислушиваться к тому, что подсказывает здравый смысл. Китай ответил на санкции США, заклеймив американские чипы

03.12.2024 [17:54],

Сергей Сурабекянц

Четыре ведущие промышленные ассоциации Китая практически одновременно рекомендовали китайским компаниям отказаться от приобретения чипов из США, поскольку они «больше небезопасны». Ассоциации охватывают крупнейшие отрасли промышленности Китая, включая телекоммуникации, цифровую экономику, автомобилестроение и полупроводники, и в общей сложности насчитывают 6400 участников.

Источник изображения: pexels.com Заявления ассоциаций промышленников Китая стали ответом на усиливающиеся санкции США. Их рекомендации могут повлиять на таких американских производителей чипов как Nvidia, AMD и Intel, которые, несмотря на антикитайские санкции США продолжают продавать свою продукцию на китайском рынке. Ассоциации не предоставили более подробной информации и доказательств о «небезопасности» полупроводниковой продукции из США. Сообщество Internet Society of China (ISC) в своём официальном аккаунте Wechat призвало отечественные компании тщательно подумать, прежде чем закупать американские чипы, и стремиться расширять сотрудничество с фирмами по производству чипов из стран и регионов, отличных от США. ISC считает, что американский экспортный контроль нанёс «существенный вред» развитию интернет-индустрии Китая, поэтому китайским компаниям следует «проактивно» использовать чипы, произведённые в Китае. Ассоциация предприятий связи Китая заявила, что больше не считает американские чипы надёжными или безопасными, и порекомендовала китайскому правительству, проверить, насколько безопасна цепочка поставок критически важной информационной инфраструктуры страны. Эти предупреждения прозвучали после очередного пакета санкций США, ограничивающего экспорт полупроводниковой продукции 140 компаниям, включая производителя оборудования для чипов Naura Technology Group. Аналитики полагают, что новые американские санкции стали ответом на прошлогодние китайские проверки кибербезопасности производителя микросхем памяти Micron. Позже Китай вообще запретил поставку чипов Micron на предприятия ключевых отраслей промышленности, что снизило доход компании на двузначный процент. Intel также подверглась пристальному вниманию в Поднебесной. В октябре влиятельная отраслевая группа, Ассоциация кибербезопасности Китая, призвала провести проверку продукции Intel, заявив, что американский производитель микросхем «постоянно наносит вред» национальной безопасности и интересам страны. Сегодня китайские власти полностью запретили поставку в США соединений галлия, германия и сурьмы, которые могут быть использованы в производстве систем вооружений. Дополнительному контролю будут подвергаться поставки графита из Китая в США, поскольку этот материал также может быть использован в военной сфере. Все эти материалы также применяются при производстве микросхем и электроники. Чипы из США «больше небезопасны» для покупки, дружно заявляют китайские промышленные организации. Подобные заявления могут ещё больше усилить напряжённость в отношениях между США и Китаем. Экосистема «Базиса» стала основой первого в России облака КИИ

03.12.2024 [09:00],

Андрей Крупин

Решения виртуализации «Базис» стали основой «Облака КИИ» — первого на российском рынке защищённого облака, построенного на отечественных решениях и способным размещать объекты критической информационной инфраструктуры (КИИ). Решения были успешно проверены на совместимость с другими компонентами импортозамещённого облака: сетевым оборудованием, серверами и СХД, а также системным ПО, таким как российские ОС. Кроме того, клиентам «Облака КИИ» в ближайшее время станут доступны для использования и другие решения, входящие в экосистему «Базис»: платформа виртуализации рабочих мест Basis Workplace, DevOps-конвейер для организации полного цикла разработки и тестирования Basis Digital Energy, средство резервного копирования кластеров Kubernetes и виртуальных машин Basis Virtual Protect. «Облако КИИ» — первое в России мультитенантное защищённое облако, построенное на отечественных программных и аппаратных решениях, было запущено провайдером РТК-ЦОД в октябре текущего года. На данный момент это единственный такой продукт на рынке. Клиенты уже могут заказать IaaS-сервисы, т.е. разместить в облаке, например, системы геолокации и мониторинга, управления складом и логистики, аналитики производства, а также медицинские, банковские и другие ИС. На следующий год запланировано появление PaaS- и SaaS-сервисов. Безопасность «Облака КИИ» подтверждена аттестатом соответствия требованиям Приказа ФСТЭК №239, что позволяет размещать в нем объекты КИИ до 2 категории значимости включительно и обеспечивать защищённое подключение к нему пользователей. Вместе с тем данное облако аттестовано в соответствии с требованиями по обработке персональных данных 1 уровня защищённости, а также требованиями по защите информации государственных информационных систем 1 класса. Пользователями сервисов «Облака КИИ» в первую очередь могут быть организации-субъекты КИИ, но продукт также подойдёт крупным коммерческим компаниям, которые уделяют особое внимание защите своих информационных систем. «За последние два года количество атак на средний и крупный бизнес, даже не относящийся к КИИ, увеличивается на десятки процентов ежегодно. Причём растёт количество не только случаев кражи чувствительных сведений или кибервымогательства, но и диверсий, когда целью злоумышленников является уничтожение данных или нанесение максимального ущерба инфраструктуре компании-цели. Виртуализация является одним из ключевых слоёв современной инфраструктуры, поэтому мы уделяем максимум внимания безопасности экосистемы «Базиса» — внедряем лучшие практики безопасной разработки, тестируем продукты на уязвимости, сертифицируем их и регулярно проходим инспекционный контроль ФСТЭК. Уверен, именно эти усилия привели к тому, что экосистема «Базис» был выбрана для первого в России отечественного облака КИИ», — отметил Давид Мартиросов, генеральный директор «Базис». «Мы в РТК-ЦОД накопили огромный опыт в части хранения и обработки информации, а также обеспечения безопасности данных крупнейших государственных организаций и бизнеса. Объединив свой опыт с экспертизой наших партнёров, таких как «Базис», мы создали уникальный для российского рынка продукт. Альтернативой ему для бизнеса может быть самостоятельное создание защищённого частного облака, что потребует привлечения дорогостоящих специалистов, значительных вложений времени и ресурсов при отсутствии гарантии результата. Бизнес это понимает, и мы видим значительный интерес со стороны рынка, который уже превратился в первые успешные сделки», — прокомментировал Александр Обухов, директор по продуктам РТК-ЦОД. Продукт РТК-ЦОД «Облако КИИ» в 2024 году получил награду CNews Awards в номинации «Проект года», REFORUM AWARDS в номинации «Компания, которая поменяла рынок», а также премию «Приоритет 2024» за развитие технологического суверенитета России. Новая статья: Упакован по максимуму: обзор защитного решения Kaspersky Premium для домашних пользователей

29.11.2024 [13:09],

3DNews Team

Данные берутся из публикации Упакован по максимуму: обзор защитного решения Kaspersky Premium для домашних пользователей Хакеры нашли способ отключать антивирус Avast с помощью его же драйвера

25.11.2024 [17:06],

Анжелла Марина

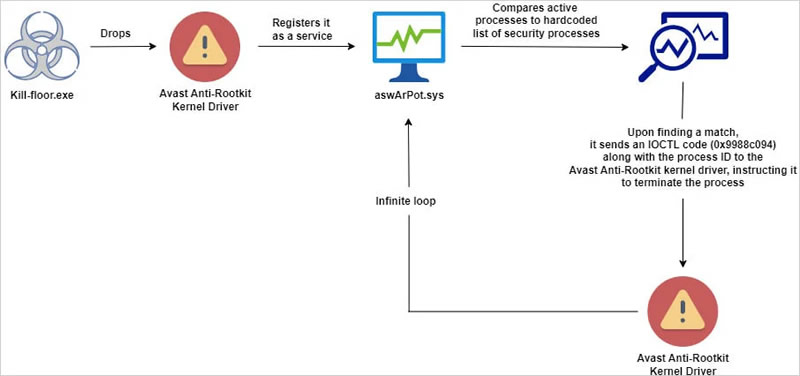

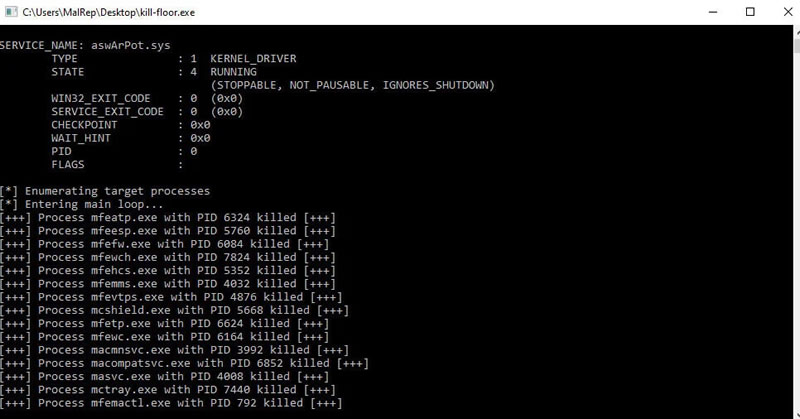

Специалисты по кибербезопасности из компании Trellix обнаружили, что хакеры нашли новый способ отключения антивирусных программ в целевых системах через использование легитимного, но старого драйвера Avast. Злоумышленники эксплуатируют уязвимость, позволяющую драйверу завершать процессы на уровне ядра.

Источник изображения: Ed Hardie / Unsplash Согласно информации, атака, использует метод «принеси свой уязвимый драйвер» (BYOVD). Атакующие применяют старую версию драйвера антируткита Avast для остановки работы различных продуктов безопасности. Вредоносное ПО, известное как AV Killer, устанавливает драйвер под именем ntfs.bin в стандартную папку пользователя Windows.

Цепочка атак. Источник изображения: Trellix После установки драйвера вредоносная программа создаёт сервис aswArPot.sys, используя утилиту Service Control (sc.exe). После этого, сверяются активные процессы системы с заранее заготовленным списком из 142 процессов, связанных с антивирусными приложениями. «Когда вирус находит совпадение, он самостоятельно создаёт идентификатор для взаимодействия с установленным драйвером Avast», — поясняет исследователь Тришан Калра (Trishaan Kalra) из компании Trellix.

Список процессов. Источник изображения: Trellix Далее с помощью программного интерфейса API DeviceIoControl, вредоносное ПО отправляет команды IOCTL, необходимые для завершения работы целевых процессов. Среди целей атаки называются антивирусы от таких ведущих компаний, как McAfee, Symantec, Sophos и других. При этом способ отключения позволяет хакерам проводить вредоносные действия без оповещения пользователя или блокировки со стороны систем безопасности.

Список процессов. Источник изображения: Trellix Стоит отметить, что сам по себе метод относительно архаичен. Аналогичные случаи были зафиксированы в начале 2022 года при анализе атак с использованием вымогателя AvosLocker. В ответ на обнаруженные уязвимости Avast выпустила обновления безопасности своего драйвера, а Microsoft для защиты от подобных атак предлагает использовать политику блокировки уязвимых драйверов, активно обновляемую с каждым крупным релизом Windows. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; ✶ Входит в реестр лиц, организаций и объединений, выполняющих функции иностранного агента; |