|

Опрос

|

реклама

Быстрый переход

Экосистема «Базиса» стала основой первого в России облака КИИ

03.12.2024 [09:00],

Андрей Крупин

Решения виртуализации «Базис» стали основой «Облака КИИ» — первого на российском рынке защищённого облака, построенного на отечественных решениях и способным размещать объекты критической информационной инфраструктуры (КИИ). Решения были успешно проверены на совместимость с другими компонентами импортозамещённого облака: сетевым оборудованием, серверами и СХД, а также системным ПО, таким как российские ОС. Кроме того, клиентам «Облака КИИ» в ближайшее время станут доступны для использования и другие решения, входящие в экосистему «Базис»: платформа виртуализации рабочих мест Basis Workplace, DevOps-конвейер для организации полного цикла разработки и тестирования Basis Digital Energy, средство резервного копирования кластеров Kubernetes и виртуальных машин Basis Virtual Protect. «Облако КИИ» — первое в России мультитенантное защищённое облако, построенное на отечественных программных и аппаратных решениях, было запущено провайдером РТК-ЦОД в октябре текущего года. На данный момент это единственный такой продукт на рынке. Клиенты уже могут заказать IaaS-сервисы, т.е. разместить в облаке, например, системы геолокации и мониторинга, управления складом и логистики, аналитики производства, а также медицинские, банковские и другие ИС. На следующий год запланировано появление PaaS- и SaaS-сервисов. Безопасность «Облака КИИ» подтверждена аттестатом соответствия требованиям Приказа ФСТЭК №239, что позволяет размещать в нем объекты КИИ до 2 категории значимости включительно и обеспечивать защищённое подключение к нему пользователей. Вместе с тем данное облако аттестовано в соответствии с требованиями по обработке персональных данных 1 уровня защищённости, а также требованиями по защите информации государственных информационных систем 1 класса. Пользователями сервисов «Облака КИИ» в первую очередь могут быть организации-субъекты КИИ, но продукт также подойдёт крупным коммерческим компаниям, которые уделяют особое внимание защите своих информационных систем. «За последние два года количество атак на средний и крупный бизнес, даже не относящийся к КИИ, увеличивается на десятки процентов ежегодно. Причём растёт количество не только случаев кражи чувствительных сведений или кибервымогательства, но и диверсий, когда целью злоумышленников является уничтожение данных или нанесение максимального ущерба инфраструктуре компании-цели. Виртуализация является одним из ключевых слоёв современной инфраструктуры, поэтому мы уделяем максимум внимания безопасности экосистемы «Базиса» — внедряем лучшие практики безопасной разработки, тестируем продукты на уязвимости, сертифицируем их и регулярно проходим инспекционный контроль ФСТЭК. Уверен, именно эти усилия привели к тому, что экосистема «Базис» был выбрана для первого в России отечественного облака КИИ», — отметил Давид Мартиросов, генеральный директор «Базис». «Мы в РТК-ЦОД накопили огромный опыт в части хранения и обработки информации, а также обеспечения безопасности данных крупнейших государственных организаций и бизнеса. Объединив свой опыт с экспертизой наших партнёров, таких как «Базис», мы создали уникальный для российского рынка продукт. Альтернативой ему для бизнеса может быть самостоятельное создание защищённого частного облака, что потребует привлечения дорогостоящих специалистов, значительных вложений времени и ресурсов при отсутствии гарантии результата. Бизнес это понимает, и мы видим значительный интерес со стороны рынка, который уже превратился в первые успешные сделки», — прокомментировал Александр Обухов, директор по продуктам РТК-ЦОД. Продукт РТК-ЦОД «Облако КИИ» в 2024 году получил награду CNews Awards в номинации «Проект года», REFORUM AWARDS в номинации «Компания, которая поменяла рынок», а также премию «Приоритет 2024» за развитие технологического суверенитета России. Новая статья: Упакован по максимуму: обзор защитного решения Kaspersky Premium для домашних пользователей

29.11.2024 [13:09],

3DNews Team

Данные берутся из публикации Упакован по максимуму: обзор защитного решения Kaspersky Premium для домашних пользователей Хакеры нашли способ отключать антивирус Avast с помощью его же драйвера

25.11.2024 [17:06],

Анжелла Марина

Специалисты по кибербезопасности из компании Trellix обнаружили, что хакеры нашли новый способ отключения антивирусных программ в целевых системах через использование легитимного, но старого драйвера Avast. Злоумышленники эксплуатируют уязвимость, позволяющую драйверу завершать процессы на уровне ядра.

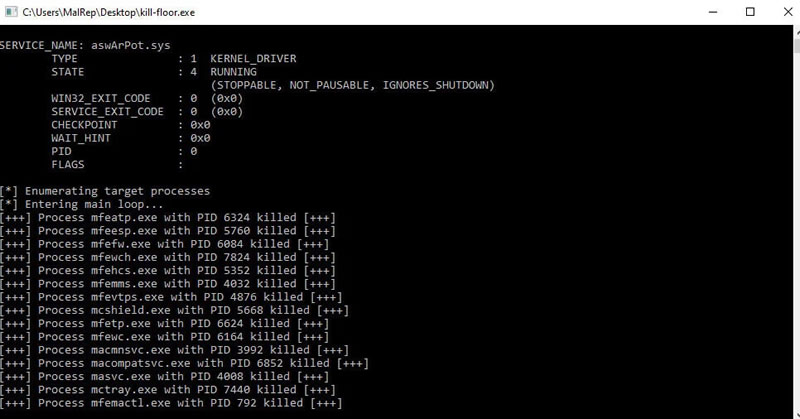

Источник изображения: Ed Hardie / Unsplash Согласно информации, атака, использует метод «принеси свой уязвимый драйвер» (BYOVD). Атакующие применяют старую версию драйвера антируткита Avast для остановки работы различных продуктов безопасности. Вредоносное ПО, известное как AV Killer, устанавливает драйвер под именем ntfs.bin в стандартную папку пользователя Windows.

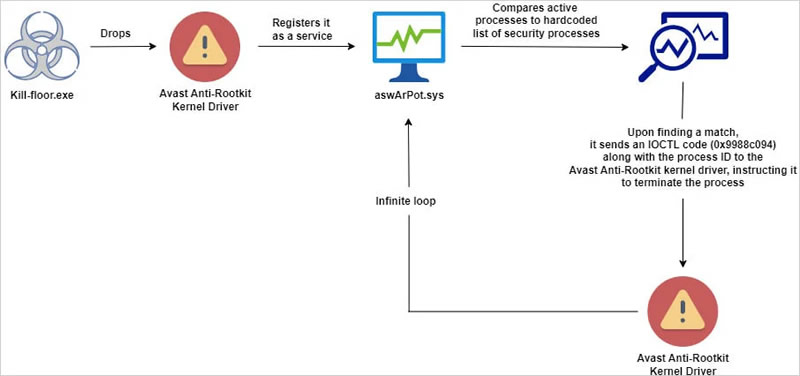

Цепочка атак. Источник изображения: Trellix После установки драйвера вредоносная программа создаёт сервис aswArPot.sys, используя утилиту Service Control (sc.exe). После этого, сверяются активные процессы системы с заранее заготовленным списком из 142 процессов, связанных с антивирусными приложениями. «Когда вирус находит совпадение, он самостоятельно создаёт идентификатор для взаимодействия с установленным драйвером Avast», — поясняет исследователь Тришан Калра (Trishaan Kalra) из компании Trellix.

Список процессов. Источник изображения: Trellix Далее с помощью программного интерфейса API DeviceIoControl, вредоносное ПО отправляет команды IOCTL, необходимые для завершения работы целевых процессов. Среди целей атаки называются антивирусы от таких ведущих компаний, как McAfee, Symantec, Sophos и других. При этом способ отключения позволяет хакерам проводить вредоносные действия без оповещения пользователя или блокировки со стороны систем безопасности.

Список процессов. Источник изображения: Trellix Стоит отметить, что сам по себе метод относительно архаичен. Аналогичные случаи были зафиксированы в начале 2022 года при анализе атак с использованием вымогателя AvosLocker. В ответ на обнаруженные уязвимости Avast выпустила обновления безопасности своего драйвера, а Microsoft для защиты от подобных атак предлагает использовать политику блокировки уязвимых драйверов, активно обновляемую с каждым крупным релизом Windows. Австралия представила беспрецедентный законопроект о полном запрете соцсетей для детей до 16 лет

21.11.2024 [12:16],

Анжелла Марина

Австралия готовится принять беспрецедентный закон, ограничивающий доступ детей к соцсетям. Правительство представило в парламент законопроект, запрещающий использование социальных площадок лицам младше 16 лет и предполагающий введение жёстких мер по их контролю, сообщает Reuters. Новый законопроект может стать самым строгим в мире.

Источник изображения: Solen Feyissa / Unsplash Премьер-министр Энтони Албаниз (Anthony Albanese) назвал инициативу «знаковой реформой», отметив: «Мы знаем, что некоторые дети найдут обходные пути, но мы посылаем сигнал именно социальным сетям, чтобы они навели у себя порядок». Как уточняет Reuters, в случае систематических нарушений социальные сети ждут штрафы в размере до 49,5 млн австралийских долларов ($32 млн). Предлагаемый возрастной ценз является самым высоким в мире, не требует родительского согласия и касается также уже существующих аккаунтов. При этом доступ к образовательным и медицинским онлайн-сервисам, таким как Google Classroom, YouTube или Headspace, мессенджерам и онлайн-играм будет сохранён. Ограничения затронут только такие платформы, как Instagram✴, Facebook✴, TikTok, Snapchat, X. Для обеспечения соблюдения возрастных ограничений Австралия планирует протестировать систему проверки возраста, которая может включать биометрические данные или государственную идентификацию личности. Закон обяжет социальные платформы, а не родителей, принимать меры для обеспечения соблюдения правил. Министр связи Мишель Роуленд (Michelle Rowland) подчеркнула: «Социальные сети несут и социальную ответственность, поэтому мы вносим серьёзные изменения, чтобы заставить платформы самым серьёзным образом отвечать за безопасность пользователей». Основным аргументом правительства стала обеспокоенность физическим и психическим здоровьем детей. Роуленд отметила, что «почти две трети подростков в возрасте 14–17 лет сталкивались с крайне вредным контентом, таким как пропаганда наркотиков, суицид или самоповреждения». По её словам, ответственность за соблюдение возрастных ограничений будет полностью возложена на платформы, а не на родителей или самих детей. Стоит сказать, что австралийский подход является одним из самых жёстких в мире. Для сравнения, Франция в прошлом году предложила запрет для детей младше 15 лет, но с возможностью обхода через родительское согласие. В США уже десятилетиями действует правило, обязывающее компании получать согласие родителей для сбора данных детей младше 13 лет. ИИ помог Google выявить 26 уязвимостей в открытом ПО, включая двадцатилетнюю

21.11.2024 [08:54],

Анжелла Марина

Google с помощью искусственного интеллекта выявила 26 новых уязвимостей в проектах с открытым исходным кодом (Open Source), включая баг в OpenSSL, который оставался незамеченным в течение двух десятилетий. Этот баг, получивший название CVE-2024-9143, связан с «выходом за границы памяти», вызывал сбои программы, а в редких случаях запускал вредоносный код.

Источник изображения: AI-генерация Для поиска уязвимостей и автоматизации процесса разработчики Google применили метод «фаззинг-тестирование» (fuzz testing), при котором в код загружаются случайные данные для выявления возможных сбоев. В блоге компании отмечается, что подход заключался в использовании возможностей больших языковых моделей (LLM) для генерации большего количества целей фаззинга. Как выяснилось, LLM оказались «высокоэффективными в эмуляции всего рабочего процесса типичного разработчика по написанию, тестированию и сортировке обнаруженных сбоев». В результате искусственный интеллект был применён для тестирования 272 программных проектов, где и были обнаружены 26 уязвимостей, включая «древний» баг в OpenSSL. По словам исследователей, причина, по которой баг оставался незамеченным 20 лет, заключается в сложности тестирования отдельных сценариев кода, а также из-за того, что данный код считался уже тщательно протестированным и, соответственно не привлекал к себе большого внимания. «Тесты не способны измерять все возможные пути выполнения программы. Разные настройки, флаги и конфигурации могут активировать и разное поведение, которое выявляют новые уязвимости», — пояснили специалисты. К счастью, ошибка имеет низкий уровень опасности из-за минимального риска эксплуатации процесса. Ранее разработчики вручную писали код для фаззинг-тестов, но теперь Google планирует научить ИИ не только находить уязвимости, но и автоматически предлагать исправления, минимизируя участие человека. «Наша цель — достичь уровня, при котором мы будем уверены в возможности обходиться без ручной проверки», — заявили в компании. Инструмент GrayKey научился «частично» взламывать iPhone 16 — но не справляется с бета-версиями iOS 18

20.11.2024 [19:37],

Анжелла Марина

В Сеть утекли документы, раскрывающие возможности хакерского инструмента GrayKey, используемого правоохранительными органами США, способного получить доступ к iPhone вплоть до iPhone 16. Однако доступ к устройствам возможен только в том случае, если на них не установлена какая-либо из бета-версий iOS 18.

Источник изображения: Nicolas Thomas/Unsplash Инструмент GrayKey, созданный компанией Magnet Forensics (ранее известной как Grayshift), является конкурентом Cellebrite на рынке инструментов для правоохранительных органов. Обе компании разрабатывают оборудование и программное обеспечение для доступа к заблокированным iPhone, используя уязвимости нулевого дня и различные эксплойты. Согласно информации, GrayKey может получить полный доступ к iPhone 11 и частичный доступ к моделям от iPhone 12 до 16 включительно, что явно указывает на значительный аппаратный барьер безопасности начиная с iPhone 12. При этом точное понимание, что подпадает под «частичный» доступ, остаётся неизвестным, так как документы не содержат подробностей. Возможно, речь идёт лишь о доступе к незашифрованным файлам и метаданным для зашифрованных файлов. Также стоит отметить, что недавнее обновление Apple автоматически переводит iPhone в режим Before First Unlock (BFU) после трёх дней бездействия, что значительно усложняет несанкционированный доступ к данным. Инструменты Cellebrite и GrayKey требуют физического доступа к устройству и, по заявлениям обеих компаний, продаются исключительно правоохранительным органам, что минимизирует риски для обычных пользователей. Тем не менее, по мнению специалистов, лучший способ защиты от любых эксплойтов заключается в своевременном обновлении устройств до последней версии iOS, будь то релизная или бета-версия. Однако известно, что в некоторых случаях новые обновления могут содержать уязвимости, как это произошло с iPad mini 5, в котором версия операционной системы iPadOS 18.0.1 неожиданно позволила получить полный доступ к устройству, в то время как предыдущая версия обеспечивала надёжную защиту. Windows получила новый режим восстановления и другие функции, которые не допустят повторения сбоя CrowdStrike

19.11.2024 [19:34],

Сергей Сурабекянц

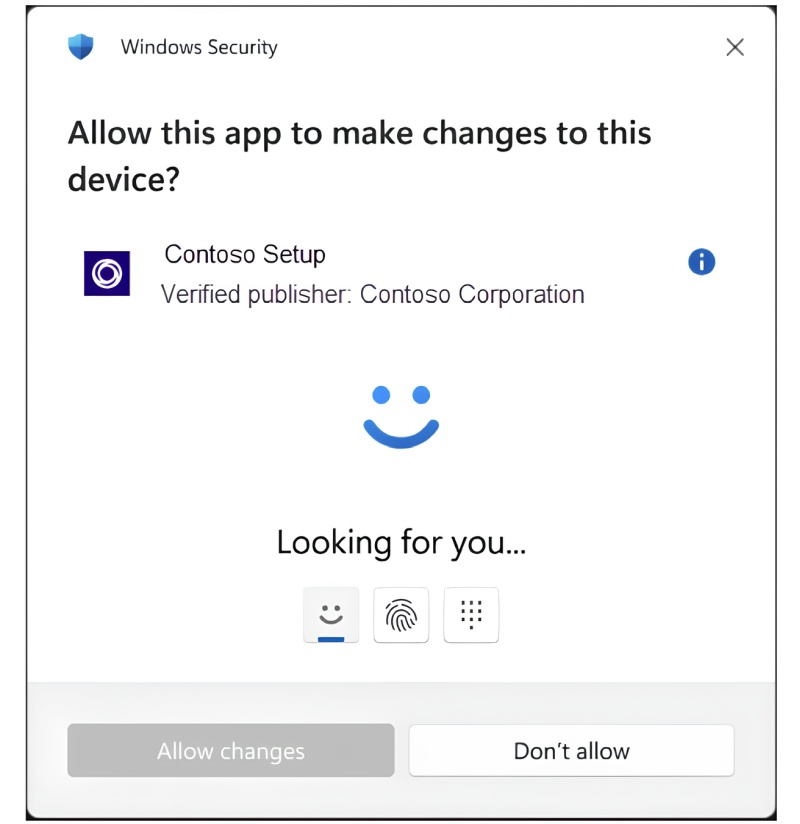

После разрушительного сбоя CrowdStrike в июле этого года Microsoft пообещала улучшить ситуацию, хотя и настаивала на том, что это событие было скорее форс-мажором. Сегодня на мероприятии Microsoft Ignite 2024 компания рассказала о внесённых в ОС Windows изменениях, которые должны исключить возможность повторения подобных инцидентов. К сожалению, некоторые из этих изменений вступят в силу нескоро.

Источник изображений: Microsoft Quick Machine Recovery — новый инструмент, который станет доступен в начале 2025 года. Он позволит ИТ-администраторам удалённо вносить определённые исправления в программное обеспечение, если ПК под управлением Windows не может загрузиться. Microsoft также тестирует режим, позволяющий продуктам безопасности, таким как антивирусное программное обеспечение, работать вне «режима ядра» — так же, как большинство «обычных» приложений Windows. Запуск предварительной версии нового режима запланирован на июль 2025 года. Microsoft утверждает, что это устранит основную причину сбоя CrowdStrike, когда обновление программного обеспечения вызвало неполадки в ядре ОС Windows, что привело к массовому сбою затронутых ПК. «Это изменение поможет разработчикам безопасности обеспечить высокий уровень безопасности [и] более лёгкое восстановление, а в случае сбоя или ошибки Windows будет меньше затронута», — утверждает вице-президент Microsoft по безопасности предприятий и ОС Дэвид Уэстон (David Weston). Microsoft также представила предварительную версию Administrator Protection, функции, которая позволит пользователям Windows без прав администратора при необходимости вносить системные изменения на своих ПК. Administrator Protection создаёт временный изолированный токен, который предоставляет пользователям права администратора, и немедленно самоликвидируется после завершения задачи пользователя.  По словам Уэстона, «Administrator Protection, если изменение системы требует прав администратора, например, для установки некоторых приложений, предложит пользователю безопасно авторизовать изменение с помощью Windows Hello». Он считает, что такой подход повысит безопасность Windows, «поскольку у них больше нет автоматического прямого доступа к ядру или другой критической системе безопасности без специального разрешения». Microsoft также добавила возможность «горячего исправления» в предварительные версии Windows 11 Enterprise 24H2 и Windows 365. Горячее исправление подразумевает загрузку обновлений в фоновом режиме и их немедленное применение, что устраняет необходимость в перезагрузке устройства и снижает вероятность того, что обновление будет отложено пользователем. В настоящее время Microsoft находится под пристальным вниманием правительственных агентств США как из-за нашумевшего инцидента CrowdStrike, так и из-за недостаточного противодействия хакерам, взломавшим её внутренние системы. Регуляторы считают, что корпоративная культура Microsoft «обесценивает инвестиции в безопасность и управление рисками». После громких взломов и разоблачительных отчётов правительства генеральный директор Microsoft Сатья Наделла (Satya Nadella) объявил безопасность главным приоритетом компании. По утверждению Microsoft, эквивалент 34 000 штатных инженеров в настоящее время занимаются перестройкой методов кибербезопасности компании. Каждый сотрудник компании теперь оценивается по его вкладу в безопасность в дополнение к регулярным оценкам эффективности. Basis Virtual Security получил более ста новых функций и улучшений и подтвердил соответствие требованиям ФСТЭК по 4-му уровню доверия

12.11.2024 [10:00],

SN Team

Компания «Базис», российский разработчик решений для организации динамической инфраструктуры, виртуальных рабочих мест и оказания облачных услуг, представила обновленную версию своего продукта Basis Virtual Security, предназначенного для защиты данных в средах виртуализации. Релиз 3.2 получил 118 новых функций, различных улучшений и исправлений. Практически одновременно с этим Basis Virtual Security успешно прошел испытания на соответствие требованиям ФСТЭК к безопасности информации по четвертому уровню доверия (УД4). В новом релизе Basis Virtual Security 3.2 появилась возможность резервного копирования виртуальных машин (ВМ), в том числе инкрементального. Создание резервных копий возможно как для работающих, так и для остановленных виртуальных машин, а для их хранения можно использовать NFS-хранилище. Графический интерфейс Basis Virtual Security также был существенно доработан, чтобы сделать процесс резервного копирования и восстановления ВМ комфортным для администратора. Значительные изменения в свежем релизе коснулись также контроля целостности виртуальных машин и работы с контрольными суммами — обновленные инструменты помогают администратору своевременно замечать несанкционированные изменения в подконтрольных виртуальных средах и принимать меры. В частности, были обновлены политики целостности: реализованы уровни их применимости отдельно для вычислительных узлов и виртуальных машин на Linux и Windows, добавлены действия над запущенными ВМ при нарушении целостности, появилась возможность запрета запуска виртуальных машин при нарушении эталона контрольных сумм вычислительных узлов. Кроме того, появилось журналирование задачи подсчета контрольных сумм, а для их вычисления можно использовать отечественные алгоритмы национального стандарта ГОСТ Р 34.11–2012. Basis Virtual Security версии 3.2 успешно и, самое главное, быстро прошел испытания ФСТЭК, которые после каждого обновления обязаны проходить все решения, сертифицированные как средство защиты информации. Вместе с платформой виртуализации Basis Dynamix новый релиз подтвердил сертификацию по 4 уровню доверия на соответствие требованиям ФСТЭК к средствам виртуализации. Ранее «Базис» в два раза уменьшил — с 6 до 3 месяцев — срок прохождения испытаний ФСТЭК благодаря внедрению в компании современных инструментов безопасной разработки и активной работе специалистов вендора в Центре исследований безопасности системного ПО, созданного на базе ИСП РАН. «Новый релиз Basis Virtual Security важен для нас не только как возможность продемонстрировать функциональность продукта, которую от нас ждали партнеры, но и как еще одно подтверждение правильности выстроенного нами процесса безопасной разработки и проектирования ПО. Мы уже добились значительного сокращение сроков прохождения испытаний на соответствие стандартам ФСТЭК и продолжаем дальше оптимизировать этот процесс. Результаты этой работы позволяют заказчикам сертифицированных решений «Базиса» оперативно получать обновления, а вместе с ними не только новые возможности продукта, но и большое количество различных улучшений и исправлений», — отметил Дмитрий Сорокин, технический директор компании «Базис». В качестве средства защиты Basis Virtual Security позволяет управлять доступом к информационным системам (ИС), реализует технологию единого входа (single sign-on, SSO) в ИС, контролирует целостность средств виртуализации, обеспечивает многофакторную аутентификацию, регистрирует события безопасности и т.д. В целом, предлагаемые Basis Virtual Security инструменты реализуют подавляющее большинство технических мер защиты виртуальной среды. Предлагаемые возможности были по достоинству оценены рынком, и в сентябре 2024 года продукт занял первое место в рейтинге CNews «Средства облачной защиты-2024». Выяснилось, почему iPhone на iOS 18.1 самостоятельно перезагружаются — это новая функция безопасности от Apple

12.11.2024 [09:44],

Владимир Мироненко

После выхода iOS 18.1 появились сообщения о том, что смартфоны с обновлённой операционной системой самопроизвольно перезагружаются, после чего сотрудникам полиции становится сложнее их разблокировать. Хотя комментариев от Apple не поступило, экспертам удалось выяснить причину происходящего — у iOS 18.1 появилась новая функция для защиты iPhone.  Как выяснилось, Apple добавила в iOS 18.1 новую функцию безопасности Inactivity Reboot ( «Перезагрузка бездействия»), которая заставляет iPhone перезагружаться после определённого периода бездействия, возвращая его в состояние повышенной безопасности, что затрудняет взлом устройства. Причём данная функция не направлена на противодействие полиции, а скорее призвана защитить потерянный или украденный iPhone от взлома. По словам эксперта по вопросам безопасности Йиска Классена (Jiska Classen), функция «Перезагрузка бездействия» предназначена для автоматической перезагрузки iPhone, если его не разблокировали в течение определённого периода времени. В свою очередь, основатель Corellium Крис Уэйд (Chris Wade) отметил, что перезагрузка происходит через четыре дня. То есть если iPhone не используется более четырёх дней, он автоматически перезагружается. Для правоохранительных органов это стало дополнительной проблемой, поскольку после перезагрузки смартфон потенциального преступника сложнее разблокировать. Мэтью Грин (Matthew Green), криптограф и доцент Университета Джонса Хопкинса заявил по этому поводу в интервью 404 Media следующее: «Помните, что настоящая угроза здесь — не полиция. Это те люди, которые украдут ваш iPhone со злыми намерениями. Эта функция означает, что если ваш телефон украдут, воры не смогут использовать его месяцами, пока не разработают технологию для его взлома. Я готов поспорить, что перезагрузка после разумного периода бездействия, вероятно, никому не доставляет неудобств, но делает ваш телефон намного более безопасным. Так что это кажется довольно хорошей идеей». «Сбер»: в открытом доступе оказались данные 90 % россиян, а ущерб экономике от кибератак приближается к 1 трлн рублей за два года

06.11.2024 [16:40],

Павел Котов

Из-за действий киберпреступников в открытом доступе оказались персональные данные 90 % россиян, а суммарный ущерб для экономики страны от кибератак в 2023 и 2024 годах может составить 1 трлн руб., пишет «Коммерсантъ» со ссылкой на заявление зампреда правления «Сбербанка» Станислава Кузнецова.

Источник изображения: Franz Bachinger / pixabay.com Ситуацию с утечками персональных данных жителей России господин Кузнецов назвал плачевной — их пик пришёлся на прошлый год, а в этом количество утечек стало немного сокращаться. По итогам 2024 года сумма похищенных у россиян средств достигнет 250 млрд руб., и если ситуация не изменится, общий объём ущерба от кибератак в 2023–2024 годах может подойти к отметке в 1 трлн руб. Утечки и кражи средств, по словам господина Кузнецова, имеют «тренд на увеличение». Пик мошеннических звонков пришёлся на февраль и март этого года, когда их было до 20 млн в сутки; к настоящему моменту их стало 6–6,5 млн, но качество мошеннических схем повысилось. Число обнаруженных и заблокированных фишинговых ресурсов за первые девять месяцев 2024 года выросло на 116 % — хакеры стали размещать их на доменах третьего и более глубоких уровней, что усложняет их выявление. За первую половину 2024 года на российские организации были совершены 355 тыс. DDoS-атак, и это на 16 % больше, чем за весь 2023 год. Для борьбы с этим явлением российские власти намерены увеличивать объём трафика, который проходит через технические средства противодействия угрозам — в 2030 году он должен достичь 725,6 Тбит/с. В Windows обнаружена опасная уязвимость нулевого дня, которую закрыл сторонний разработчик

31.10.2024 [12:52],

Павел Котов

Разработчики платформы 0patch (принадлежит словенской Acros Security) выпустили бесплатный микропатч, который устраняет проблему с утечкой учётных данных NTLM в Windows. Microsoft обещала подключиться к решению проблемы позже.

Источник изображения: Windows / unsplash.com Проблема связана с утечкой учётных данных New Technology LAN Manager (NTLM) — набора разработанных Microsoft протоколов безопасности, которые используются для аутентификации пользователей и компьютеров в сети. Ещё в январе Microsoft исправила связанную с NTLM уязвимость CVE-2024-21320, но затем эксперт по кибербезопасности Akamai Томер Пелед (Tomer Peled) обнаружил, что злоумышленники могут обойти патч, отправив потенциальной жертве файл темы Windows и заставив её провести с ним некоторые манипуляции — открывать файл даже не требуется. После этих манипуляций Windows отправляет на удалённые хосты аутентифицированные сетевые запросы с учётными данными NTLN, принадлежащими пользователю. В результате была зарегистрирована уязвимость CVE-2024-38030, связанная с подменой тем Windows — она была исправлена в июле. Специалисты Acros Security проанализировали проблему и выявили дополнительный экземпляр уязвимости, которая присутствует во всех полностью обновлённых версиях Windows вплоть до Windows 11 24H2. Компания сообщила о своей находке в Microsoft и отказалась публиковать подробности, пока софтверный гигант не исправит новую уязвимость, но выпустила собственный микропатч, который её закрывает. «Мы знаем об этом отчёте и примем необходимые меры, чтобы помочь защитить клиентов», — пообещали в Microsoft. Чтобы эксплуатировать уязвимость, «пользователь должен либо скопировать файл темы, например, из электронного письма или чата в папку или на рабочий стол, либо посетить вредоносный сайт, с которого файл автоматически скачивается в папку „Загрузки“», — пояснили в Acros Security. То есть некоторые действия со стороны потенциальной жертвы всё-таки необходимы. Троян FakeCall для перехвата звонков на Android получил ворох новых функций для кражи данных пользователей

31.10.2024 [11:10],

Павел Котов

Новая версия трояна FakeCall для мобильной ОС Android самыми изощрёнными способами перехватывает входящие и исходящие голосовые вызовы, транслирует злоумышленникам изображение экрана на телефоне, присылает им скриншоты, может разблокировать устройство и совершать многое другое. Об этом рассказали в компании Zimperium, которая специализируется на мобильной кибербезопасности.

Источник изображения: Gerd Altmann / pixabay.com Троян FakeCall впервые был обнаружен «Лабораторией Касперского» ещё в 2022 году — уже тогда он осуществлял атаки типа Overlaying, показывая собственное окно поверх легитимных приложений, и прибегал к другим уловкам, чтобы убедить жертв, что они разговаривают по телефону с работниками своего банка. В конце прошлого года эксперты CheckPoint опубликовали доклад об обновлённой версии вредоноса, который к тому времени маскировался под приложения двадцати финансовых организаций. Сейчас возможности трояна расширились — он может перехватывать входящие и исходящие звонки. FakeCall распространяется через вредоносные приложения, которые пользователь сам загружает на свой телефон. Его прежние версии заставляли жертв звонить хакерам, а окно поверх телефонного приложения показывало номер банка, в котором обслуживается клиент. Новая версия трояна, используя службы специальных возможностей, сама становится обработчиком телефонных вызовов по умолчанию, получая разрешение пользователя, и уже не прибегает к Overlaying. Контролирующие вредоносную кампанию хакеры могут перехватывать входящие и исходящие вызовы. В одних случаях окно FakeCall показывает интерфейс стандартного телефонного приложения для Android и выводит на экран имена наиболее частых контактов жертвы; но если жертва пытается позвонить в банк или другое финансовое учреждение, троян направляет её на контролируемый злоумышленником номер телефона. Жертва думает, что разговаривает с сотрудником банка, и может сообщить ему конфиденциальную информацию, которая впоследствии может использоваться в мошеннических схемах.

Источник изображения: Pexels / pixabay.com Последняя версия FakeCall обзавелась и другими новыми функциями: прямая трансляция происходящего на экране, отправка скриншотов злоумышленникам, разблокировка телефона и временное отключение автоблокировки — это неполный список возможностей трояна. Предполагается, что вредонос до сих пор активно разрабатывается и обрастает новыми возможностями. Чтобы защититься от FakeCall, рекомендуется соблюдать стандартные меры цифровой безопасности: избегать установки приложений из файлов APK из непроверенных источников; чаще пользоваться крупными магазинами приложений и искать новые наименования прямо через них, а не переходить по ссылкам из внешних источников. Эксперты советуют включать на телефоне Google Play Protect — средство проверки загружаемых приложений — и параллельно пользоваться проверенными антивирусами. Не рекомендуется предоставлять приложениям доступ к ресурсам, которые не нужны для их непосредственной работы. Наконец, следует периодически перезагружать устройство, что поможет защититься от некоторых атак с использованием уязвимостей нулевого дня, которые осуществляются без участия пользователя. Шифрование файлов cookie в Chrome оказалось легко взломать, но в Google заявили, что так и задумано

30.10.2024 [16:21],

Павел Котов

В одном из обновлений браузера Google Chrome минувшим летом появилась система шифрования файлов cookie, призванная защитить данные пользователей. Но всего за несколько месяцев её удалось обойти и экспертам по кибербезопасности, и злоумышленникам. Но в Google считают свою задачу выполненной.

Источник изображения: Growtika / unsplash.com Функция шифрования данных ABE (App-Bound Encryption) дебютировала в июле 2024 года с выходом Chrome 127. Шифрование осуществляется при помощи службы Windows с системными привилегиями. Инструмент призван предотвращать кражу вирусами информации, которая хранится в браузере: учётных данных для входа на сайты, файлов сеансов cookie и многого другого. «Поскольку служба App-Bound работает с системными привилегиями, злоумышленникам потребуется сделать больше, чем просто уговорить пользователя запустить вредоносное приложение. Теперь вредоносное приложение должно получить системные привилегии или внедрить код в Chrome, чего легитимное ПО делать не должно», — пояснили тогда в Google. В конце сентября, однако, стало известно, что предназначенные для кражи данных вредоносы Lumma Stealer, StealC и многие другие смогли обойти эту функцию. В Google ответили, что это было ожидаемо, и хорошо, что изменения в браузере заставили злоумышленников изменить поведение. «Это отвечает наблюдаемой нами новой манере действий. Мы продолжаем сотрудничать с разработчиками ОС и антивирусов, чтобы пытаться надёжнее обнаруживать эти новые типы атак, а также продолжаем попытки усилить защиту от кражи информации у наших пользователей», — сообщили в Google. Теперь эксперт по вопросам кибербезопасности Александр Хагена (Alexander Hagenah) разработал и опубликовал на GitHub инструмент Chrome-App-Bound-Encryption-Decryption, предназначенный для обхода механизмов шифрования Chrome — в описании автор отметил, что разработанная Google функция пока защищает только файлы cookie, но в перспективе, возможно, будет использоваться для защиты паролей и платёжной информации. В Google на появление проекта тоже отреагировали спокойно. «Этот код требует прав администратора, указывая, что мы успешно повысили привилегии доступа, необходимые для успешного осуществления атак этого типа», — заявили в компании. OpenAI распустила AGI Readiness — ещё один отдел безопасности ИИ

25.10.2024 [13:13],

Павел Котов

OpenAI распустила отдел AGI Readiness — он консультировал компанию по вопросам её способности справляться с новыми системами искусственного интеллекта, которые становятся всё более мощными, а также готовности мира управлять этой технологией.

Источник изображения: Growtika / unsplash.com Старший консультант AGI Readiness Майлз Брандейдж (Miles Brundage) сообщил о своём уходе на платформе Substack. Основными причинами этого шага он назвал слишком высокие скрытые издержки, более высокую эффективность его исследований вне компании, желание быть менее предвзятым и то, что в OpenAI он достиг всего, что намеревался. Сильный ИИ (AGI) — гипотетическая система, сравнима с уровнем человека или превосходящая его; одни эксперты уверены, что человечество приблизилось к её созданию, другие считают, что это вообще невозможно. По мнению господина Брандейджа, к этому не готова ни OpenAI или любая другая передовая компания, ни весь мир — эксперт заявил, что намеревается создать собственную некоммерческую организацию или устроиться в уже существующую, чтобы заняться исследованиями и пропагандой политики в области ИИ. Его бывших подчинённых из AGI Readiness переведут в другие отделы OpenAI. В прошлом году OpenAI сформировала отдел Superalignment — он занимался исследованиями в области «научных и технических прорывов для управления и контроля систем ИИ, которые намного умнее нас», чтобы не дать им «выйти из-под контроля». Компания обещала в течение четырёх лет выделить на нужды отдела 20 % своих вычислительных мощностей. Но уже через год, в мае этого года, он прекратил работу, а его руководители, соучредители OpenAI Илья Суцкевер (Ilya Sutskever) и Ян Лейке (Jan Leike), заявили об уходе из компании. «Создание машин, которые умнее человека — изначально опасное начинание. OpenAI берет на себя огромную ответственность от имени всего человечества. Но за последние годы культура и процессы безопасности отошли на второй план по сравнению с блестящими продуктами», — заявил тогда Лейке. В конце сентября в один и тот же день об уходе из OpenAI объявили технический директор Мира Мурати (Mira Murati), руководитель направления исследований Боб Макгрю (Bob McGrew) и вице-президент по исследованиям Баррет Зоф (Barret Zoph). Apple заплатит хакерам до $1 млн за взлом своей ИИ-инфраструктуры

25.10.2024 [12:06],

Павел Котов

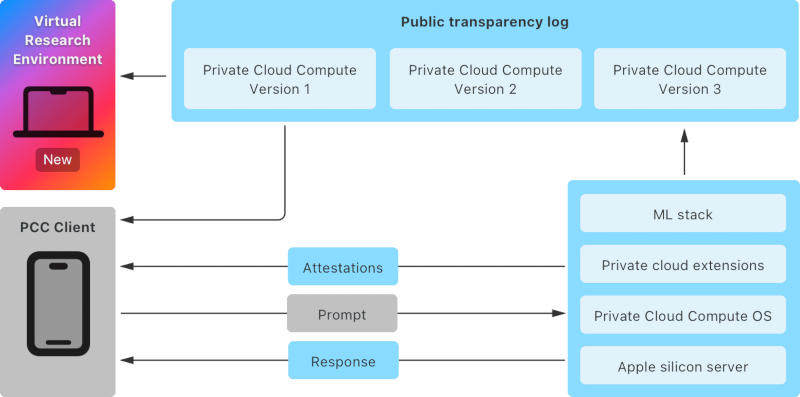

Apple предложила всем желающим изучить надёжность своей системы Private Cloud Compute (PCC), которая предназначена для ресурсоёмких задач, связанных с запросами Apple Intelligence. За обнаруженные в ней уязвимости компания готова выплачивать до $1 млн.

Источник изображений: apple.com Apple неоднократно подчёркивала, что многие функции искусственного интеллекта в пакете Apple Intelligence работают локально, не покидая компьютера, iPhone или любого другого устройства. Но более сложные запросы всё-таки направляются на серверы PCC, построенные на чипах Apple Silicon и работающие под управлением новой ОС. Многие разработчики приложений с ИИ предлагают обработку запросов в облачной инфраструктуре, но не предоставляют пользователям возможности оценить, насколько безопасны эти облачные операции. Apple, которая традиционно провозглашает конфиденциальность пользователей приоритетной задачей, призвала независимых экспертов самостоятельно проверить защищенность её систем.  Для этого компания предложила:

В рамках программы поиска уязвимостей (bug bounty) Apple предлагает премии от $50 тыс. до $1 млн за обнаруженные в её продуктах ошибки. На следующей неделе ожидается выход iOS 18.1, с которой дебютируют первые функции Apple Intelligence. Накануне вышла бета-версия iOS 18.2 для разработчиков — в ней появились Genmoji и интеграция с ChatGPT. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |