|

Опрос

|

реклама

Быстрый переход

Россия заняла третье место в мире по объёму вредоносного бот-трафика

28.03.2025 [16:51],

Владимир Фетисов

Компания StormWall, работающая в сфере информационной безопасности, провела глобальное исследование вредоносного бот-трафика по итогам 2024 года. В результате было установлено, что в прошлом году лидером по объёму вредоносного бот-трафика были США с долей 36,2 % от общего объёма. В первую тройку также вошли Германия и Россия с долей 7,4 % и 3,8 % соответственно.

Источник изображения: Copilot Четвёртое место по объёму вредоносного бот-трафика занимает Сингапур с долей 3,6 %, следом за которым идут Китай (3,1 %), Нидерланды (2,8 %), Великобритания (2,6 %), Иран (2,3 %), Франция (2,1 %) и Япония (1,8 %). Повышенный уровень бот-трафика фиксируется в Бразилии, Ирландии, Индии, Индонезии, Гонконге, Канаде, Вьетнаме, Южной Корее, Финляндии и Австралии. Эти страны достигли высокого уровня развития технологий, поэтому проблема вредоносного бот-трафика для них не является новой. Высокие показатели бот-трафика в США, Германии и России специалисты связывают с тем, что использование ботов по-прежнему приносит прибыль киберпреступникам. Чаще всего злоумышленники используют ботов для мошенничества с SMS-сообщениями, парсинга, тестирования платёжных карт, захвата учётных записей, злоупотребления баллами лояльности и др. Зачастую боты объединяются в ботнеты и используются для проведения DDoS-атак против разных компаний. Ботнеты могут состоять из десятков и даже сотен тысяч заражённых устройств. Отмечается, что инструменты для проведения кампаний с использованием ботнетов стали более доступными, поэтому злоумышленники их активно используют. По данным StormWall, объём вредоносного бот-трафика продолжает расти быстрыми темпами каждый год, что вызывает серьёзные опасения. Исследование показало, что в 2024 году этот показатель вырос на 86 % по сравнению с предыдущим годом. По мнению экспертов, количество ботов продолжит расти, поэтому компании должны уметь противостоять им. «Мы видим, что количество вредоносных ботов в мире стремительно растёт. Можно сказать, что они постепенно захватывают нашу планету. Хакеры активно используют ботов для запуска кибератак, и в будущем более активное использование ИИ злоумышленниками только ухудшит ситуацию. Российским компаниям необходимо использовать решения, которые могли бы предотвратить угрозы, исходящие от ботов, но в то же время, были бы незаметны для пользователей. Это позволило бы компаниям продолжить успешное развитие бизнеса и избежать многих проблем», — считает глава и основатель StormWall Рамиль Хантимиров. Огромный ботнет из 130 000 устройств стал взламывать аккаунты Microsoft 365 распылением паролей

24.02.2025 [20:05],

Сергей Сурабекянц

Исследователи безопасности из компании SecurityScorecard обвинили китайских хакеров в проведении массовых скоординированных атак методом распыления паролей на учетные записи Microsoft 365. Обычно распыление паролей блокируется системами безопасности, однако эта кампания нацелена на неинтерактивные входы, используемые для аутентификации между службами, которые не всегда генерируют оповещения безопасности.

Источник изображения: pexels.com Распыление паролей — это один из методов взлома, который предполагает использование списка часто используемых паролей для массовой атаки на множество учётных записей. Такие атаки нередко бывают успешными, поскольку многие пользователи защищают свои аккаунты простыми паролями, которые несложно подобрать, например, «123456», «password» или «qwerty123». Мировой рекордсмен 2024 года среди паролей, строка «123456», был обнаружен в более чем 3 миллионах учётных записей в процессе исследования компании NordPass. Для взлома такого пароля требуется меньше секунды. SecurityScorecard в своих обвинениях ссылаются на использование атакующими инфраструктуры, связанной с CDS Global Cloud и UCLOUD HK — организаций, имеющих операционные связи с Китаем. «Эти выводы нашей команды STRIKE Threat Intelligence подтверждают, что злоумышленники продолжают находить и использовать пробелы в процессах аутентификации, — заявил исследователь безопасности SecurityScorecard Дэвид Маунд (David Mound). — Организации не могут позволить себе предполагать, что MFA (многофакторная аутентификация) сама по себе является достаточной защитой. Понимание нюансов неинтерактивных входов имеет решающее значение для устранения этих пробелов». Хотя распыление паролей — хорошо известная техника, эта кампания отличается своим масштабом, скрытностью и использованием критических слепых зон систем безопасности. В отличие от предыдущих атак, связанных с Solt Typhoon (Китай) и APT33 (Иран), этот ботнет, чтобы избежать обнаружения и блокировки традиционными средствами безопасности, использует неинтерактивные входы, которые применяются для аутентификации между службами и не всегда генерируют оповещения безопасности. Это позволяет злоумышленникам действовать, не активируя защиту MFA или политики условного доступа (CAP), даже в высокозащищённых средах.

Источник изображения: SecurityScorecard Эта атака имеет последствия для многих отраслей, но организации, которые в значительной степени полагаются на Microsoft 365 для электронной почты, хранения документов и совместной работы, могут быть подвержены особому риску. Чтобы не стать жертвой кибератак, следует:

Поскольку Microsoft собирается полностью отказаться от базовой аутентификации к сентябрю 2025 года, эти атаки подчёркивают срочность перехода на более безопасные методы аутентификации, прежде чем они приобретут ещё большие масштабы. Половину нелегитимного трафика в России теперь создают вредоносные ботнеты

14.02.2025 [08:13],

Владимир Фетисов

Доля нецелевого трафика, поступающего от веб-серверов, продолжила увеличиваться и по итогам 2024 года составила 12 % от общего числа запросов. При этом более половины объёма такого трафика приходится на активность вредоносных ботнетов (используемых для кибератак высокой мощности сети из большого числа устройств). Об этом сообщает «Коммерсантъ» со ссылкой на данные хостинг-провайдера RUVDS.

Источник изображения: pexels.com В сообщении сказано, что операторы ботнетов всё чаще используют для DDoS-атак компьютеры и серверы. Обычно в атаках такого типа задействуют заражённые устройства с простой архитектурой, такие как IoT-устройства или умные гаджеты. Такие сети чаще всего используют для атак сетевого (L2) и транспортного (L3) уровней. При этом для атак на уровень веб-приложений и серверов (L7) задействуют виртуальные серверы и машины. Директор по продуктам Servicepipe Михаил Хлебунов сообщил, что злоумышленники арендуют мощности хостинг-провайдеров для проведения атак на L7-уровне. «При этом мы сталкивались с атаками, когда злоумышленники не выкупают виртуальные машины, а пользуются промоакциями хостеров и «берут» их непосредственно под атаку», — добавил господин Хлебунов. Гендиректор RUVDS Никита Цаплин отметил, что злоумышленникам не всегда нужно арендовать мощности хостинг-провайдеров для своих ботнетов. Это связано с тем, что они могут эксплуатировать известные уязвимости оборудования для компрометации пользовательских устройств. При таком подходе легитимный клиент будет генерировать вредоносный трафик, не подозревая об этом. Эксперты отмечают, что провайдерам защитить предоставляемые в аренду виртуальные серверы и машины весьма непросто, поскольку они не могут самостоятельно обновлять клиентское программное обеспечение. Достоверно определить тип исходящих от арендованного оборудования атак также непросто. Однако по некоторым характерным признакам можно с большой вероятности вычислить устройства, участвующие в DDoS-атаке, поскольку провайдер будет видеть резкий рост объёма трафика, аномально высокую сетевую активность и нагрузку на сетевое оборудование. Европол отключил 2000 вредоносных доменов киберпреступников

01.06.2024 [21:42],

Анжелла Марина

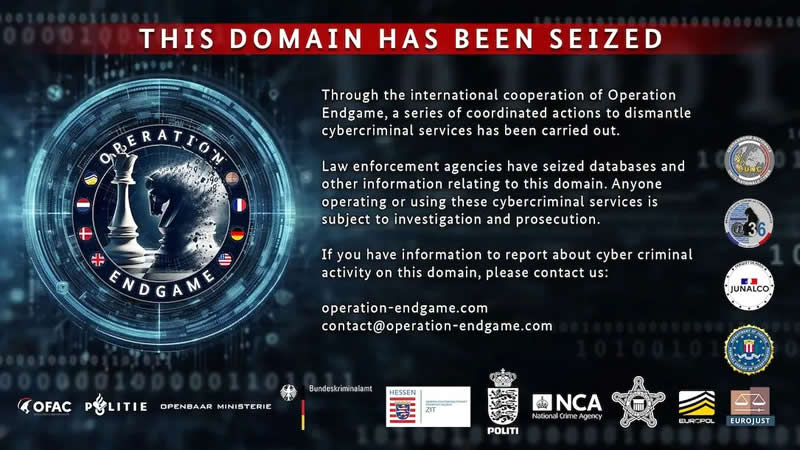

В результате крупнейшей в истории международной операции правоохранительных органов под кодовым названием «Операция Финал» были отключены самые влиятельные ботнеты, использовавшиеся для распространения вредоносного ПО и вымогательства денежных средств в крупном размере.

Источник изображения: Kandinsky Среди отключенных ботнетов — IcedID, SystemBC, Pikabot, SmokeLoader, Bumblebee и Trickbot. Эти вредоносные программы использовались как минимум 15 группами вымогателей, такими как BlackBasta, Revil и Conti, для распространения шифровальщиков и кражи данных. Дропперы (семейство вредоносных программ под видом полезных приложений) заражали компьютеры и сети, а затем загружали настоящее вредоносное ПО. По информации портала Therecord.media, в операции участвовали сотни сотрудников правоохранительных органов из разных стран. Им удалось отключить или вывести из строя 100 серверов, используемых злоумышленниками, а также конфисковать более 2000 вредоносных доменов. Теперь на заблокированных интерполом доменах можно увидеть такую заглушку:

Источник изображения: Therecord.media Кроме того, был арестован один подозреваемый в Армении и трое на территории Украины. А в Германии выданы ордера на арест ещё 8 человек, предположительно связанных с Trickbot и Smokeloader. Злоумышленники использовали фишинг и шпионское ПО для проникновения в сети жертв для последующего вымогательства денежных средств, исчисляемых миллионами долларов. Полиция также выяснила, что один из главных подозреваемых заработал не менее €69 млн в криптовалюте на сдаче в аренду инфраструктуры по размещению сайтов вымогателей. Всего в ходе рейда было заблокировано около 100 криптокошельков на сумму более €70 млн. В рамках операции проводились обыски и изъятие улик в нескольких странах. Полученные доказательства изучаются и могут привести к новым расследованиям. Представители Европола заявили, что операция продолжится, и другие причастные будут привлечены к ответственности. Также на этой неделе в США были введены санкции против операторов ботнета 911 S5, который использовался для совершения крупномасштабных преступлений, а его предполагаемый администратор арестован. Данная операция стала мощным ударом по организованной киберпреступности. США нейтрализовали гигантский ботнет 911 S5 — в нём было 19 млн IP-адресов

30.05.2024 [15:46],

Павел Котов

Минюст США доложил о ликвидированном при поддержке правоохранительных органов других стран крупном ботнете 911 S5 и аресте его администратора ЮньХэ Вана (YunHe Wang). В сети взломанных устройств насчитывались 19 млн уникальных IP-адресов.

Источник изображения: Cliff Hang / pixabay.com Ботнет 911 S5 предположительно использовался для совершения кибератак, крупномасштабных мошеннических действий, служил инструментом эксплуатации детей, притеснений, угроз взрывов и нарушения экспортных ограничений. Он представлял собой сеть из заражённых домашних компьютеров под управлением Windows по всему миру. Ботнет включал 19 млн уникальных IP-адресов, в том числе 613 841 адрес в США. IP-адрес не всегда указывает на конкретный компьютер — он может быть общим для нескольких машин в сети, но этот показатель указывает на масштабы ботнета. Гражданин Китая Ван также получил по инвестиционной программе гражданство островного государства Сент-Китс и Невис. По версии правоохранителей, он распространял вредоносное ПО, использованное для создания ботнета 911 S5 через клиенты VPN-сервисов MaskVPN и DewVPN, а также других служб. Кроме того, он встраивал вирусы в установочные файлы пиратских программ и материалов, защищённых авторским правом. Ван контролировал примерно 150 выделенных серверов по всему миру, 76 из которых он арендовал у американских поставщиков услуг. Используя выделенные серверы, он развёртывал приложения и управлял ими, контролируя заражённые системы, а также предоставлял клиентам доступ к ним как к прокси-серверам. Американские власти сообщили об уничтожении ботнета 911 S5 через две недели после того, как отрапортовали о закрытии хакерского ресурса BreachForums. Последний вернулся, и на нём выставили на продажу базу с персональными данными 560 млн клиентов билетного оператора Ticketmaster. Ликвидированные правоохранительными органами ботнеты, как и хакерские форумы, иногда возобновляют работу. Тысячи телефонов и маршрутизаторов оказались подключены к прокси-сервисам без ведома владельцев

27.03.2024 [11:56],

Павел Котов

Эксперты двух компаний, специализирующихся на вопросах кибербезопасности, независимо друг от друга раскрыли схемы работы нелегальных прокси-сервисов, работающих на заражённых вредоносным ПО маршрутизаторах и Android-телефонах.

Источник изображения: B_A / pixabay.com Специалисты Lumen Labs обнаружили, что около 40 000 домашних и офисных маршрутизаторов оказались включены в незаконную сеть, причём каждый день в неё добавляются ещё 1000 устройств. Все они заражены вредоносами семейства TheMoon, которое появилось как минимум в 2014 году. Поначалу вирусы TheMoon поражали почти исключительно маршрутизаторы Linksys серии E1000; с годами к ним подключились модели Asus WRT, D-Link и сетевые камеры Vivotek. В первые годы TheMoon активно распространялся и привлёк внимание экспертов в области кибербезопасности, а впоследствии стал менее заметным. К удивлению исследователей из лаборатории Black Lotus компании Lumen в начале марта всего за 72 часа в ботнете TheMoon оказались 6000 роутеров Asus. Ещё более ошеломляющим оказалось обнаружение теневой сети из 40 000 домашних и офисных маршрутизаторов в 88 странах — как выяснилось, подавляющее большинство заражённых TheMoon устройств регистрируются в незаконном прокси-сервисе Faceless, используемом для анонимизации киберпреступников. Около 80 % ботов Faceless расположены в США, а значит, основными целями пользующихся сервисом киберпреступников являются американские организации и учётные записи американских пользователей.  Эксперты подразделения Satori Intelligence компании Human обнаружили в магазине Google Play 28 приложений, которые без ведома пользователей регистрировали их устройства в прокси-сети из 190 000 узлов. Сети присвоили название ProxyLib — её существование восходит корнями к удалённому в минувшем году из Google Play приложению Oko VPN, которое использовало заражённые устройства для мошенничества с рекламой. Все 28 приложений, обнаруженные Satori Intelligence, копировали код Oko VPN и подключали устройства к прокси-сервису Asock. Исследователи также обнаружили второе поколение приложений ProxyLib, которые монетизировались с помощью сервиса LumiApps, который добавляет в мобильное ПО те же функции подключения к той же инфраструктуре, что и Oko VPN. Такие приложения распространяются как «моды» за пределом Google Play. Эксперты не знают, какие именно устройства входили в сеть Asock — на пике её развития их было 190 000. Это могли быть Android-телефоны или также другие устройства, скомпрометированные иными способами. Чтобы защитить свои устройства от подключения к теневым сетям, рекомендуется соблюдать некоторые меры предосторожности. Не рекомендуется пользоваться оборудованием, которое больше не поддерживается производителем — у большинства устройств в ботнете TheMoon завершился срок службы, и обновления безопасности более не поступали. Рекомендуется также без особой нужды не пользоваться функцией UPnP, а если подключать её, то только для определённых портов. Приложения на устройства Android рекомендуется устанавливать только после изучения репутации ПО и его разработчика. ФБР уничтожило шпионский ботнет и обвинило в его создании российскую разведку

16.02.2024 [13:38],

Павел Котов

Американские власти заявили об уничтожении ботнета, который использовался для фишинговых атак, шпионажа, сбора учётных данных и кражи информации — по их версии, к развёртыванию сети взломанных устройств причастны структуры российской разведки. Об этом сообщает The Register.

Источник изображения: David Trinks / unsplash.com Ботнет был ликвидирован в январе — его составили «более тысячи» маршрутизаторов, используемых в домашних сетях и сетях малых предприятий. Устройства были заражены вирусом Moobot — одним из вариантов ранее выявленного вредоноса Mirai. Вирус использовался для удалённого управления взломанными устройствами и проведения атак на сети. Установку Moobot на маршрутизаторы под управлением Ubiquiti Edge OS произвели неизвестные киберпреступники, воспользовавшись установленными по умолчанию учётными данными. После этого управление взломанными устройствами, по версии ФБР, перехватила хакерская группировка APT 28, также известная под названиями Forest Blizzard и Fancy Bear, которая якобы связана с российской разведкой. Эта группировка посредством массовой установки на устройства собственных скриптов перепрофилировала ботнет и превратила его «в глобальную платформу кибершпионажа». Целями ботнета были организации, связанные с правительствами США и других стран, военные организации и частные компании. Эксперты ФБР перехватили управление Moobot и отдали вредоносной сети команду на копирование и удаление вредоносных файлов, включая файлы самого вредоноса, а также данных, которые содержались на взломанных маршрутизаторах. Американцы изменили правила сетевого экрана маршрутизаторов, предотвратив их повторный захват. В конце операции все устройства были принудительно сброшены к заводским настройкам — это значит, что при сохранении установленных по умолчанию учётных данных они останутся уязвимыми для повторных атак. Три миллиона умных зубных щёток устроили DDoS-атаку на швейцарскую компанию

07.02.2024 [17:06],

Павел Котов

Некие хакеры взломали около 3 млн умных зубных щёток и запустили полномасштабную DDoS-атаку, сообщила швейцарская газета Aargauer Zeitung. Забавный на первый взгляд инцидент обернулся вполне ощутимой проблемой: ботнет парализовал работу швейцарской компании, причинив ей миллионный ущерб.

Источник изображения: Diana Polekhina / unsplash.com Издание предоставило не так много подробностей, но известно, что для атаки на умные зубные щётки использовался язык Java, достаточно популярный в сегменте устройств интернета вещей (IoT) — осуществив заражение, злоумышленники развернули атаку. Гаджеты с изменённой прошивкой успешно достигли цели, наводнили сайт швейцарской компании фиктивным трафиком, отключили службы и вызвали масштабный сбой. Инцидент подчёркивает, что на фоне массового развёртывания интернета вещей ландшафт угроз постоянно расширяется. Умные зубные щётки выпускаются уже десять лет — устройства, которые ранее казались безобидными и вынесенными за границы цифровой экосистемы, теперь становятся потенциальными точками входа для киберпреступников. Это может повлечь значительные последствия для личной жизни и безопасности граждан, а также для национальной инфраструктуры и экономической стабильности. Многие устройства интернета вещей, предупреждают эксперты, небезопасны по своей сути в силу двух основных причин: легкомысленное к ним отношение и отсутствие интерфейса, который помог бы повысить меры защиты — проще говоря, у зубной щётки отсутствуют настройки безопасности, а на холодильник не получится установить антивирус. Защититься в отдельных случаях помогут элементарные нормы цифровой гигиены. К примеру, не следует заряжать устройства интернета вещей через общедоступные USB-порты — они могут использоваться для взлома; по той же причине следует опасаться общедоступных сетей Wi-Fi. И, возможно, без насущной необходимости можно обойтись без устройств с подключением к интернету. Если смарт-телевизор сегодня становится таким же естественным явлением, как и смартфон, то стиральная машина, утюг и зубная щётка с выходом в Сеть — это, возможно, излишества. Обновлено: Представитель компании Fortinet пояснил ситуацию порталу ZDNET: «Чтобы прояснить ситуацию, тема использования зубных щеток для DDoS-атак была представлена в интервью в качестве иллюстрации определенного типа атак и не основана на исследованиях Fortinet или FortiGuard Labs. Похоже... изложение этой темы было растянуто до такой степени, что гипотетические и реальные сценарии оказались размытыми». В X обнаружили группировку ботов, которые писали мошеннические посты с помощью ChatGPT

24.08.2023 [21:37],

Сергей Сурабекянц

В мае этого года исследователи из Университета Индианы обнаружили в социальной сети X (тогда ещё Twitter) ботнет на базе ChatGPT. Ботнет, названный Fox8 из-за его связи с одноимёнными криптовалютными сайтами, состоял из 1140 учётных записей. Многие из них использовали ChatGPT для создания постов в социальной сети и для ответа на посты друг друга. Автоматически сгенерированный контент побуждал ничего не подозревающих людей перейти по ссылкам на сайты с рекламой криптовалют.

Источник изображения: unsplash.com Эксперты уверены, что ботнет Fox8 может быть лишь верхушкой айсберга, учитывая, насколько популярными стали большие языковые модели и чат-боты. «Единственная причина, по которой мы заметили этот конкретный ботнет, заключается в том, что он работал небрежно», — отметил профессор Университета Индианы Филиппо Менцер (Filippo Menczer). Исследователи обнаружили ботнет, выполнив поиск на платформе по контрольной фразе «Как языковая модель ИИ…», которую ChatGPT иногда использует для подсказок по деликатным темам. Затем они вручную проанализировали учётные записи и выявили те из них, которыми управляли боты. Несмотря на свою «небрежность», ботнет опубликовал множество убедительных сообщений, рекламирующих криптовалютные сайты. Очевидная лёгкость, с которой ИИ OpenAI был использован для мошенничества, означает, что продвинутые ботнеты могут использовать чат-боты на основе ИИ более изощрённо, не давая себя обнаружить. «Любой хороший плохой парень не допустит такой ошибки», — шутит Менцер. ChatGPT и другие чат-боты используют большие языковые модели для генерации текста в ответ на запрос. Располагая достаточным количеством обучающих данных, серьёзными вычислительными мощностями и обратной связью от людей-тестировщиков, такие боты могут удивительно адекватно реагировать на широкий спектр входных данных. Но они также могут высказывать ненавистнические сообщения, демонстрировать социальные предубеждения, генерировать выдуманную информацию и помогать хакерам в создании вредоносного ПО.

Источник изображения: Pixabay «Это обманывает и платформу, и пользователей», — говорит Менцер о ботнете на базе ChatGPT. Если алгоритм социальных сетей обнаружит, что публикация пользуется большой популярностью (даже если эта активность исходит от других ботов), он покажет публикацию большему количеству людей. Правительства и организации, желающие проводить кампании по дезинформации, скорее всего, уже разрабатывают или внедряют такие инструменты, уверен Менцер. Исследователи уже давно обеспокоены тем, что технология, лежащая в основе ChatGPT, может представлять риск дезинформации, и OpenAI даже отложила выпуск следующей версии системы из-за подобных опасений. Профессор Калифорнийского университета Уильям Ван (William Wang) считает, что многие спам-страницы теперь создаются автоматически, и констатирует, что людям становится всё труднее обнаружить подобные материалы по мере совершенствования ИИ. Лаборатория Вана разработала метод автоматического определения текста, сгенерированного ChatGPT, но его внедрение обходится дорого, поскольку он использует API OpenAI, а базовый ИИ постоянно совершенствуется. X может стать благодатной площадкой для испытаний таких инструментов. Менцер утверждает, что вредоносные боты в последнее время резко повысили свою активность, а исследователям стало сложнее изучать проблему из-за резкого повышения цен на использование API соцсети. Ботнет Fox8 был удалён лишь после того, как исследователи опубликовали в июле статью, хотя они сообщали об этом ещё в мае. Менцер утверждает, что его группа перестала извещать X о своих исследованиях ботнетов. «Они не особо реагируют, — говорит он. — У них действительно нет персонала». Принципиальная политика разработчиков моделей ИИ запрещает использовать чат-боты для мошенничества или дезинформации. OpenAI пока не дала комментариев по поводу ботнета, использующего ChatGPT. Люди создали менее 60 % всего трафика Рунета в прошлом году

15.06.2023 [12:27],

Руслан Авдеев

В прошлом году в Рунете огромная доля трафика пришлась на ботов — они сгенерировали 40,5 % трафика, что на 5 процентных пунктов больше, чем в 2021 году. Как сообщают «Ведомости» со ссылкой на собственные источники, сгенерированный людьми трафик сократился с 64,5 % до 59,5 %.

Источник изображения: geralt/unsplash.com В агентстве Telecom Daily сообщили, что фиксированный трафик в 2022 году вырос на 16 % с 78 до 91 эксабайта, а мобильный — на 18 % с 29,6 до 36 эксабайт. По словам менеджера продукта Qrator.AntiBot в Qrator Labs Георгия Тарасова, только 17,5 % общего трафика приходится на «хороших» ботов вроде тех, что работают на индексацию сайтов. Вредоносные боты передают огромные массивы информации — их доля в общем трафике увеличилась с 19 % до 23 %. Рост трафика, генерируемого ботами, подтверждают эксперты других компаний. Отмечается, что в первом полугодии число ботов-вредоносов продолжает множиться: они собирают информацию о пользователях, оставляют спам-комментарии, размещают фальшивые отзывы и «скликивают» рекламные объявления конкурентов. В некоторых случаях они способны даже остановить работу сайта, организуя DDoS-атаки. Как сообщают эксперты, если раньше такие боты угрожали преимущественно сайтам, связанным с интернет-торговлей, то теперь атакуют ресурсы из сферы энергетики, ЖКХ, здравоохранения, образования и сферы развлечений. При этом подчёркивается, что рост активности ботов — общемировая тенденция. Как сообщили специалисты Imperva, в прошлом году «человеческий» трафик достиг рекордно низких значений, упав до 52,6 %, — остальные 47,5 % пришлись на ботов. В мире, в отличие от России, ситуация с «плохими» ботами ещё хуже — на их долю приходится 30,2 % всего трафика, на 2,5 п.п больше год к году. Виной всему — развитие технологий и автоматизация процессов в Сети, а также упрощение разработки ботов и рост масштабов мошеннических проектов. Благодаря падению цен на «плохих» ботов, их применяют всё шире и активнее. Применение ботов продолжает дешеветь благодаря снижению цен на вычислительные ресурсы, немалый вклад вносит и развитие Интернета вещей. По имеющимся данным, к Сети подключены более 14 млрд устройств, которые плохо защищены и легко превращаются в участников ботнетов. «Хорошие» боты тоже повысили активность, в том числе — благодаря развитию систем искусственного интеллекта. Например, простой запрос к ИИ с просьбой спланировать поездку вызывает целую серию взаимодействий с Сетью — бот проверяет наличие билетов, прогноз погоды, цены, отзывы туристов и наличие доступных мест в гостиницах. Именно это и считается «хорошим» бот-трафиком. Как считают эксперты, по доле трафика боты в ближайшее время обгонят людей, а простота их создания будет только способствовать этому. |