|

Опрос

|

реклама

Быстрый переход

США будут судить российского хакера за вымогательство миллионов долларов с помощью вируса Phobos

19.11.2024 [20:32],

Сергей Сурабекянц

Вчера стало известно, что 42-летний Евгений Птицын был экстрадирован из Южной Кореи, чтобы предстать перед федеральным судом Мэриленда. Он обвиняется в администрировании масштабной операции по вымогательству при помощи вредоносной программы Phobos. Утверждается, что организованные Птицыным кибератаки нанесли ущерб в размере не менее $16 млн. Жертвами киберпреступника стали более тысячи государственных организаций и частных лиц по всему миру.

Источник изображения: pexels.com Согласно недавно опубликованному обвинительному заключению, среди жертв киберпреступника — консалтинговая компания и несколько поставщиков медицинских услуг из Мэриленда, профсоюз правоохранительных органов из Нью-Йорка, подрядчик Министерства обороны США и Министерства энергетики США из Иллинойса, и детская больница из Северной Каролины. Обвинение считает, что Птицын присоединился к киберпреступникам ещё в 2020 году и с тех пор активно участвовал в разработке и распространении вируса. Также они рекламировали программу-вымогатель Phobos на форумах по киберпреступности. Неназванные компании, перечисленные в обвинительном заключении, заплатили выкупы в размере от $12 000 до $300 000, чтобы получить ключ для восстановления доступа к зашифрованным вирусом-вымогателем файлам. Обвинение подтверждает причастность Птицына тем, что средства за дешифровку переводились на криптовалютный кошелёк «во владении и под контролем Птицына». Птицыну предъявлены обвинения в сговоре с целью мошенничества и преступлениях с использованием электронных средств связи, сговоре с целью совершения компьютерного мошенничества и злоупотребления, а также в многочисленных случаях преднамеренного повреждения защищённых компьютеров и вымогательства. В случае признания виновным ему грозят десятилетия тюремного заключения. «Евгений Птицын вымогал миллионы долларов выкупа у тысяч жертв и теперь предстаёт перед правосудием в Соединённых Штатах благодаря упорной работе и изобретательности правоохранительных органов по всему миру — от Республики Корея до Японии, Европы и, наконец, Балтимора, штат Мэриленд», — заявила заместитель генерального прокурора США Лиза Монако (Lisa Monaco). Известно, что другие киберпреступные группы, включая 8Base, также использовали программу-вымогатель Phobos в своих атаках. Вирус-вымогатель атаковал Casio — хакеры украли личные данные клиентов и сотрудников

14.10.2024 [18:31],

Николай Хижняк

Японский гигант электроники Casio подтвердил, что атака с использованием вируса-вымогателя в начале этого месяца привела к краже данных клиентов.

Источник изображения: Bleeping Computer Casio сообщила 7 октября, что подверглась кибератаке, но тогда не раскрыла характер инцидента, который вызвал неуказанный «сбой системы» во всей компании. В новом заявлении в пятницу компания подтвердила, что стала жертвой вируса-вымогателя. В заявлении Casio отмечается, что злоумышленники получили доступ к личной информации, принадлежащей сотрудникам Casio, подрядчикам, деловым партнёрам и соискателям на должность в компании, а также к конфиденциальным данным компании, включая счета-фактуры, файлы кадровых ресурсов и некоторую техническую информацию. Хакеры также получили доступ к «информации о некоторых клиентах», заявила Casio, но не указала, к каким именно типам данных был получен доступ или сколько человек затронуто на данный момент. Компания утверждает, что данные о кредитных картах не были скомпрометированы, поскольку её службы Casio ID и ClassPad не были затронуты взломом. Casio не сообщила, кто стоит за атакой. Однако хакерское сообщество Underground взяло на себя ответственность за взлом, пишет портал TechCrunch, ссылаясь на заявление группы на одном из форумов в даркенете. Underground — относительно новая хакерская группа, активность которой в кибератаках была впервые замечена в июне 2023 года. В своём сообщении в даркнете Underground отметила, что украла порядка 200 Гбайт данных у Casio, включая юридические документы, информацию о заработной плате и личную информацию сотрудников Casio. Хакерская группа опубликовала примеры украденных данных, с которыми ознакомились журналисты TechCrunch. Неизвестно, получила ли Casio требование о выкупе от Underground. В компании отказались отвечать на вопросы TechCrunch. В своём последнем заявлении Casio сообщила, что «полный объём ущерба», нанесённого программой-вымогателем, всё ещё исследуется. По словам компании, некоторые системы Casio остаются «непригодными для использования». 280 млн человек установили зараженные вредоносным ПО расширения для Google Chrome за три года, выяснили исследователи

25.06.2024 [05:45],

Анжелла Марина

Компания Google заявила, что менее 1 % всех установок из магазина расширений Chrome содержат вредоносное ПО. Однако, группа исследователей из Стэнфордского университета и Центра информационной безопасности имени Гельмгольца (CISPA) опровергла это заявление, утверждая, что за трёхлетний период 280 миллионов человек установили заражённые вредоносным ПО расширения Chrome.

Источник изображения: Growtika/Unsplash Как сообщает издание TechSpot, команда из CISPA представила более подробный анализ ситуации. Согласно их отчёту за трёхлетний период с июля 2020 года по февраль 2023 года, около 346 миллионов пользователей установили расширения Chrome с пометкой «заслуживающие внимания с точки зрения безопасности» (SNE), представляющие из себя потенциальную угрозу. SNE являются расширениями, которые содержат вредоносное ПО, нарушают политику интернет-магазина Chrome или имеют уязвимый код. Исследователи обнаружили, что эти опасные расширения могут оставаться в магазине в течение длительного времени. Например, самое «долгоживущее» SNE под названием TeleApp было доступно в магазине в течение 8,5 лет, прежде чем его наконец удалили в июне 2022 года. Исследователи также обнаружили, что рейтинги пользователей не помогают определить, является ли расширение вредоносным. В случае с SNE пользователи не давали низких оценок, и это позволяет предположить, что распознать, является ли расширение опасным, невозможно без специальных знаний. Также существует вероятность того, что положительные отзывы ставят боты, хотя половина SNE вообще не имеет никаких отзывов. Google же утверждает, что специальная группа безопасности предоставляет пользователям персонализированную сводку установленных ими расширений, проверяет их перед публикацией в магазине и осуществляет непрерывный мониторинг опубликованных расширений. Однако в отчёте, наоборот, отмечается отсутствие необходимого мониторинга, из-за которого опасные расширения остаются в магазине ещё долгое время после обнаружения уязвимостей. Исследователи предложили Google простой способ по отслеживанию расширений на предмет сходства кода для обнаружения вредоносного ПО, так как большая их часть основана на открытых библиотеках. Европол отключил 2000 вредоносных доменов киберпреступников

01.06.2024 [21:42],

Анжелла Марина

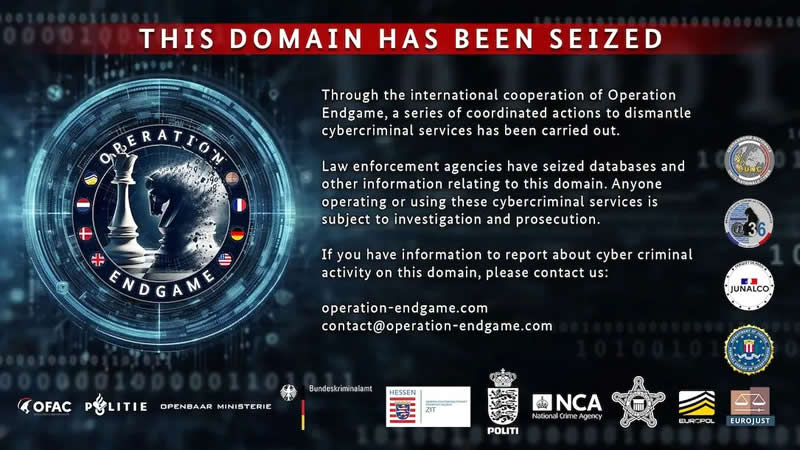

В результате крупнейшей в истории международной операции правоохранительных органов под кодовым названием «Операция Финал» были отключены самые влиятельные ботнеты, использовавшиеся для распространения вредоносного ПО и вымогательства денежных средств в крупном размере.

Источник изображения: Kandinsky Среди отключенных ботнетов — IcedID, SystemBC, Pikabot, SmokeLoader, Bumblebee и Trickbot. Эти вредоносные программы использовались как минимум 15 группами вымогателей, такими как BlackBasta, Revil и Conti, для распространения шифровальщиков и кражи данных. Дропперы (семейство вредоносных программ под видом полезных приложений) заражали компьютеры и сети, а затем загружали настоящее вредоносное ПО. По информации портала Therecord.media, в операции участвовали сотни сотрудников правоохранительных органов из разных стран. Им удалось отключить или вывести из строя 100 серверов, используемых злоумышленниками, а также конфисковать более 2000 вредоносных доменов. Теперь на заблокированных интерполом доменах можно увидеть такую заглушку:

Источник изображения: Therecord.media Кроме того, был арестован один подозреваемый в Армении и трое на территории Украины. А в Германии выданы ордера на арест ещё 8 человек, предположительно связанных с Trickbot и Smokeloader. Злоумышленники использовали фишинг и шпионское ПО для проникновения в сети жертв для последующего вымогательства денежных средств, исчисляемых миллионами долларов. Полиция также выяснила, что один из главных подозреваемых заработал не менее €69 млн в криптовалюте на сдаче в аренду инфраструктуры по размещению сайтов вымогателей. Всего в ходе рейда было заблокировано около 100 криптокошельков на сумму более €70 млн. В рамках операции проводились обыски и изъятие улик в нескольких странах. Полученные доказательства изучаются и могут привести к новым расследованиям. Представители Европола заявили, что операция продолжится, и другие причастные будут привлечены к ответственности. Также на этой неделе в США были введены санкции против операторов ботнета 911 S5, который использовался для совершения крупномасштабных преступлений, а его предполагаемый администратор арестован. Данная операция стала мощным ударом по организованной киберпреступности. Хакеры похитили данные 500 тыс. клиентов аукционного дома Christie’s и требуют выкуп

30.05.2024 [11:28],

Владимир Мироненко

В начале мая была совершена кибератака на компьютерные сети известного лондонского аукционного дома Christie’s, ответственность за которую взяла на себя хакерская группа Ransomhub, пишет ресурс Security Boulevard. Хакеры требуют выкуп под угрозой опубликовать данные примерно 500 тыс. клиентов Christie’s в случае отказа.

Источник изображения: TheDigitalArtist/Pixabay Скриншот заявления хакеров был опубликован в соцсети X исследователем по безопасности Домиником Алвиери (Dominic Alvieri). В нём сообщается, что они пытались договориться с Christie’s о «разумном решении», но аукционный дом «прервал общение на полпути». Злоумышленники предупредили, что публикация конфиденциальных данных клиентов Christie’s повлечёт за собой «значительные штрафы в соответствии с GDPR» и нанесёт ущерб репутации аукционного дома. По словам Ransomhub, ею похищена «конфиденциальная личная информация» как минимум о 500 000 частных клиентов Christie’s по всему миру, включая полные имена, пол, даты рождения, место рождения и национальность. В качестве доказательства хакеры опубликовали некоторые образцы данных. Киберпреступники запустили обратный отсчёт на сайте, свидетельствующий об их намерении опубликовать данные в начале июня в случае невыполнения Christie’s требования о выкупе. Согласно публикации Bloomberg, из-за кибератаки Christie's был вынужден отключить свой сайт 9 мая, за несколько дней до важного весеннего аукциона в Нью-Йорке. В результате аукцион был проведён через альтернативный веб-сайт, а основной сайт был недоступен в течение 10 дней. Представитель Christie's признал в интервью New York Times, что было похищено «ограниченное количество личных данных некоторых клиентов», отметив, что нет никаких доказательств того, что финансовые или транзакционные данные были скомпрометированы. Газета напомнила, что в преддверии весеннего аукциона Christie's назвал случившееся «проблемой технологической безопасности», преуменьшив масштабы взлома. Представитель Christie’s сообщил, что компания работает с правоохранительными органами по этому поводу и что в ближайшее время уведомит пострадавших от взлома клиентов. «Если говорить о высокопоставленных клиентах, которых обслуживает Christie’s, легко понять, насколько большой ущерб может нанести им, а также репутации Christie’s публикация данных», — отметил Рэй Келли (Ray Kelly), эксперт по безопасности Synopsys Software Integrity Group. Ани Чаудхури (Ani Chaudhuri), гендиректор разработчика ПО Dasera, заявил, что этот инцидент свидетельствует о растущей смелости и изощрённости киберпреступников. Высокий статус аукционного дома подразумевает, что в число его клиентов входят состоятельные люди, для которых утечка личных данных грозит далеко идущими последствиями как в личном, так и в профессиональном плане. «Выплата выкупа только придаёт смелости киберпреступникам, побуждая их совершать новые атаки, — говорит Чаудхури. — Нет никакой гарантии, что выплата выкупа приведёт к безопасному возврату данных». Вирус-вымогатель Akira более четырёх месяцев оставался незамеченным в системах Стэнфордского университета

13.03.2024 [18:15],

Павел Котов

Руководство Стэнфордского университета (США) сообщило об инциденте в области кибербезопасности, с которой учебное заведение столкнулось в прошлом году. Системы учебного заведения подверглись атаке вируса-вымогателя Akira, который оставался незамеченным в течение более чем четырёх месяцев.

Источник изображения: Gerd Altmann / pixabay.com В конце октября 2023 года хакерская группировка Akira поместила Стэнфордский университет на «доску позора» своего сайта, а руководство учебного заведения впоследствии опубликовало заявление, в котором сообщило, что расследует инцидент, но не упомянуло вирус-вымогатель. Теперь стало известно, что в результате инцидента пострадали персональные данные 27 000 человек, которые получили об этом официальные уведомления. Вторжение в системы произошло 12 мая 2023 года, основной целью злоумышленников стал сегмент Департамента общественной безопасности университета. Но руководству Стэнфорда стало известно о вторжении лишь 27 сентября, говорится в документах, поданных в Генпрокуратуру штата Мэн. Пояснений по вопросу, почему потребовалось так много времени на обнаружение вторжения, и находился ли злоумышленник в сети всё это время, не последовало. Руководство университета не сообщило, какая информация была скомпрометирована, но в документах указано, что утечка коснулась трёх видов данных, включая имена и номера социального страхования. Пострадавшим предложены 24 месяца бесплатного кредитного мониторинга, полис страхового возмещения на сумму в $1 млн и услуги по возмещению ущерба после кражи персональных данных. Группировка Akira сообщила, что похитила 430 Гбайт данных, включая личную информацию и конфиденциальные документы. Всё это доступно для скачивания любому желающему через torrent-файл, а значит, университет, вероятно, отказался платить выкуп. Akira действует с марта 2023 года, и её жертвы получали различные требования выкупа за похищение данных: от относительно небольших шестизначных сумм до нескольких миллионов долларов. Она взяла на себя ответственность за крупные атаки на такие организации как зоопарк Торонто, австралийский филиал Nissan, Университет Мерсера и компанию Lush — производителя бомбочек для ванн. Группировкам Akira и 8Base в 2024 году следует уделять особое внимание, говорят эксперты по кибербезопасности. Вирус-вымогатель LockBit стали распространять через уязвимость в ПО для удалённого доступа ConnectWise

23.02.2024 [18:31],

Павел Котов

Киберпреступники эксплуатируют две опасные уязвимости программы удалённого доступа ConnectWise ScreenConnect для развёртывания вируса-вымогателя LockBit. Это свидетельствует, что ресурсы одноимённой хакерской группировки продолжают работать, хотя бы и частично.

Источник изображения: kalhh / pixabay.com Эксперты по кибербезопасности в компаниях Huntress и Sophos накануне доложили, что зафиксировали атаки LockBit, производимые через уязвимости популярной программы удалённого доступа ConnectWise ScreenConnect. Атаки осуществляются через две уязвимости. Ошибка CVE-2024-1709 относится к уязвимостям обхода аутентификации и считается «неприлично простой» в эксплуатации — она активно используется с минувшего вторника, то есть с того момента, как ConnectWise выпустила закрывающее её обновление программы и призвала клиентов установить его. Вторая ошибка за номером CVE-2024-1708 позволяет удалённо передать вредоносный код на уязвимую систему. Эксперты подчёркивают, что, во-первых, уязвимости ScreenConnect активно эксплуатируются киберпреступниками на практике; во-вторых, несмотря на проведённую правоохранительными органами нескольких стран операцию, часть ресурсов группировки LockBit продолжает работать. В начале недели правоохранительные органы нескольких стран доложили о проведении крупномасштабной операции, в результате которой были отключены 34 сервера в Европе, Великобритании и США, конфискованы более 200 криптовалютных кошельков, а также арестованы двое предполагаемых участников LockBit в Польше и на Украине. Обнаружившие новую волну атак эксперты заявили, что не могут отнести её к деятельности непосредственно LockBit, но группировка имеет большой охват и разветвлённую партнёрскую сеть, которую невозможно быстро уничтожить даже в рамках крупномасштабной международной операции. В компании ConnectWise заявили, что сейчас массовое внедрение вируса-вымогателя через программу не наблюдается. Но, по данным некоммерческой организации Shadowserver Foundation, занимающейся анализом вредоносной интернет-активности, уязвимости программы продолжают эксплуатироваться — накануне угроза исходила от 643 IP-адресов, а уязвимыми оставались более 8200 серверов. Хакеры BlackCat отбили у ФБР свой сайт — данные тысяч жертв остаются зашифрованными

20.12.2023 [14:22],

Владимир Мироненко

Министерство юстиции США официально объявило о прекращении работы сайта группы хакеров-вымогателей BlackCat (ALPHV) благодаря действиям ФБР. Агентство также выпустило инструмент, который позволил более 500 пострадавшим от этой группировки восстановить доступ к файлам, заблокированным вредоносным ПО, сэкономив на невыплаченном выкупе примерно $68 млн. Однако хакеры вернули себе доступ к ресурсу, а данные ещё тысяч жертв остаются зашифрованными.

Источник изображений: BleepingComputer.com На сайте утечки данных BlackCat появился баннер, сообщающий, что он был конфискован в ходе международной операции правоохранительных органов из ряда стран. ФБР заявило, что на самом деле было конфисковано несколько сайтов, принадлежащих злоумышленникам. Однако, как утверждает ресурс Bleeping Computer, к полудню вторника BlackCat заявила, что восстановила контроль над своим сайтом, отметив, что ФБР получило доступ к центру обработки данных, который она использовала для размещения серверов. Ввиду наличия ключей шифрования у обеих сторон злополучный сайт затем несколько раз в течение дня переходил из рук в руки.  Хакеры сообщили, что у ФБР были ключи дешифрования только для около 400 компаний, а данные 3000 жертв остались заблокированными. Также хакерская группировка заявила, что больше не будет ограничивать филиалы, использующие её программное обеспечение-вымогатель, от атак на критически важную инфраструктуру, включая больницы и атомные электростанции. Как сообщает Минюст США, «за последние 18 месяцев ALPHV/Blackcat стал вторым по распространённости вариантом программы-вымогателя как услуги в мире, основываясь на сотнях миллионов долларов выкупов, уплаченных пострадавшими по всему миру». Согласно распределению ролей, группировка отвечает за создание и обновление программы-вымогателя, в то время как её филиалы находят цели и проводят атаки, после чего делят прибыль. Летом хакеры BlackCat взяли на себя ответственность за взлом платформы Reddit, потребовав выкуп в размере $4,5 млн. Ближе к концу лета по их вине приостановили работу несколько казино и отелей MGM Resorts в Лас-Вегасе (штат Невада, США). Разработчик Ethyrial: Echoes of Yore после атаки программы-вымогателя пообещал игрокам вручную восстановить данные

29.11.2023 [13:23],

Владимир Мироненко

Разработчик MMORPG Ethyrial: Echoes of Yore, компания Gellyberry Studios, сообщила об атаке программы-вымогателя, из-за которой было утеряно 17 000 учётных записей игроков. Хакерская атака также привела к потере прогресса игроков и их внутриигровых предметов.

Источник изображения: Steam «Утром в прошлую пятницу наш сервер стал жертвой криптографической атаки-вымогателя, которая систематически шифровала все данные на системном/локальном резервном диске и оставляла записку о выкупе в биткойнах для оплаты расшифровки файлов», — сообщила компания Gellyberry Studios на своём сервере Discord. Чтобы исправить ситуацию, компания разработала план, который включает восстановление работы сервера вместе с новыми базами данных для персонажей и учётных записей. Также было обещано восстановить учётные записи игроков вручную, включая «каждый предмет, уровень, титул, домашнее животное и т. д.». Вдобавок игрокам подарят питомца в знак благодарности за поддержку. Как отметил ресурс hothardware.com, Gellyberry Studios — небольшая компания, и на восстановление данных вручную будет потрачено много ресурсов, что негативно отразится на прогрессе в разработке игры. Также следует отметить, что Ethyrial: Echoes of Yore находится в раннем доступе Steam и на этой стадии является бесплатной. Полиция Украины арестовала руководство хакерской группировки, атаковавшей компании в 71 стране

28.11.2023 [16:01],

Владимир Мироненко

На Украине прошли аресты основных участников группировки хакеров-вымогателей, причастной к атакам на различные компании в 71 стране. В операции приняли участие правоохранительные органы семи стран в сотрудничестве с Европолом и Евроюстом.

Источник изображения: Pixabay Для совершения атак на крупные корпорации злоумышленники использовали такие программы-вымогатели, как LockerGoga, MegaCortex, HIVE и Dharma. Доступ к сетям намеченных жертв преступники получали с помощью кражи учётных данных пользователей с использованием брутфорса (подбор пароля) и SQL-инъекций, а также фишинговых электронных писем с вредоносными вложениями. Оказавшись внутри компьютерной сети, злоумышленники использовали такие инструменты, как вредоносное ПО TrickBot, или системы пост-эксплуатации, такие как Cobalt Strike или PowerShell Empire, чтобы остаться незамеченными и получить доступ к другим системам, прежде чем запустить программу-вымогатель, блокирующую данную систему. В группировке у каждого участника была своя роль: некоторые из них взламывали ИТ-сети, а другие занимались отмыванием криптовалютных платежей, сделанных пострадавшими в качестве выкупа за восстановление доступа к заблокированным данным. Как сообщается, 21 ноября в результате скоординированных рейдов по 30 объектам в Киеве, Черкассах, Ровно и Виннице был арестован 32-летний руководитель группировки, а также задержаны четыре сообщника. Эта акция последовала за первым раундом арестов в 2021 году в рамках того же расследования, когда было задержано 12 человек. В расследовании Национальной полиции Украины помогали более 20 следователей из Норвегии, Франции, Германии и США. Также Европолом был создан виртуальный командный центр в Нидерландах для обработки данных, изъятых во время обысков домов. Эта международная полицейская акция была инициирована французскими властями в сентябре 2019 года. В созданной совместной следственной группе приняли участие Норвегия, Франция, Великобритания и Украина при финансовой поддержке Евроюста и помощи Европола, а также властей Нидерландов, Германии, Швейцарии и США. Хакеры опубликовали конфиденциальные данные Boeing после отказа в выкупе

11.11.2023 [16:51],

Владимир Мироненко

Хакерская группировка Lockbit опубликовала на своём сайте закрытую информацию, украденную у одного из крупнейших в мире производителей авиационной, космической и военной техники — американской корпорации Boeing. Ранее Lockbit, использующая для взлома и блокировки данных одноимённую программу-вымогатель, пригрозила корпорации разместить в открытом доступе её данные, если та не заплатит выкуп до 2 ноября.

Источник изображения: xusenru/Pixabay О том, что ими был получен доступ к «огромному количеству» конфиденциальных данных Boeing, хакеры сообщили в октябре. Как утверждает Reuters, файлы, утёкшие в интернет, в основном датируются концом октября. В своём заявлении Boeing подтвердила факт взлома, затронувшего элементы бизнеса по дистрибуции и продаже запчастей. Корпорация заверила клиентов, что инцидент не отразится на безопасности полётов, но отказалась дать комментарии по поводу того, были ли получены Lockbit оборонные или другие конфиденциальные данные. «Нам известно, что в связи с этим инцидентом преступник-вымогатель обнародовал информацию, которую он якобы получил из наших систем», — заявила Boeing, добавив, что расследование инцидента продолжается и она будет поддерживать контакт с правоохранительными и регулирующими органами, а также всеми, кто мог потенциально пострадать. Lockbit считается «одной из самых профессиональных организованных преступных группировок в криминальном подполье». По данным Агентства кибербезопасности и безопасности инфраструктуры США (CISA), группировка киберпреступников атаковала в США 1700 организаций. Boeing подвергся хакерской атаке — безопасности полётов ничто не угрожает

02.11.2023 [15:01],

Павел Котов

Boeing сообщила о кибератаке на своё подразделение по дистрибуции и продаже запчастей. В компании не сообщили, кто стоял за инцидентом, но об этом сообщил сам его предполагаемый виновник — хакерская группировка LockBit, ответственная за распространение одноимённого вируса-вымогателя.

Источник изображения: John McArthur / unsplash.com «Нам известно о киберинциденте, затронувшем элементы нашего бизнеса по дистрибуции и продаже запчастей. <..> Мы уведомляем наших клиентов и поставщиков», — сообщил ресурсу The Register представитель Boeing. В компании добавили, что происшествие не повлияло на безопасность полётов; сейчас проводится расследование инцидента, а действия специалистов согласуются с властями. На момент написания материала раздел сайта Boeing, связанный с соответствующим подразделением «не работал в связи с техническими проблемами».

Источник изображения: twitter.com/vxunderground В Boeing виновников кибератаки не назвали, но, похоже, хакеры сделали это сами: ответственность за инцидент взяла на себя группировка LockBit. Эксперты по кибербезопасности VX Underground в минувшие выходные опубликовали скриншот сайта LockBit — группировка включила компанию в список своих жертв и дала ей шесть дней на то, чтобы начать переговоры. В понедельник упоминание Boeing пропало с сайта LockBit, а представители группировки сообщили VX Underground, что переговоры начались. Официального пресс-релиза или уведомления Комиссии по ценным бумагам и биржам США (SEC) от компании пока не последовало. По оценке Агентства кибербезопасности и защите инфраструктуры США (CISA), группировка LockBit в 2022 году была самым активным оператором вирусов-вымогателей. Это не просто «кучка ботаников в подвале», утверждает VX Underground, — в группировке действует строгая административная иерархия. Хакеры занимаются продвижением собственного бренда: в частности, платят блогерам за татуировки с логотипом LockBit; и не стесняются брать на себя ответственность за киберинциденты, хотя к их заявлениям рекомендуется относиться скептически. В период с начала 2020 года по середину 2023-го группировка «заработала», по некоторым оценкам, более $90 млн, а среди её жертв значатся TSMC и SpaceX. Полиция поймала главаря хакерской банды Ragnar Locker, которая взломала Capcom и Adata

21.10.2023 [12:28],

Павел Котов

В рамках совместной операции правоохранительные органы нескольких стран арестовали разработчика вируса-вымогателя Ragnar Locker и отключили сайты в даркнете, принадлежащие группировке, которая была связана с этим вредоносным ПО. С 2020 года, по версии следствия, группировка осуществила кибератаки на 168 международных компаний по всему миру.

Источник изображения: Robinraj Premchand / pixabay.com Разработчика вируса арестовали 16 октября в Париже, а в его доме в Чехии провели обыск. В последующие дни были допрошены пятеро подозреваемых в Испании и Латвии. В конце недели разработчик предстал перед судом в Париже. Обыск был проведён в доме ещё одного предполагаемого члена группировки в Киеве — у него конфисковали ноутбуки, мобильные телефоны и другие электронные устройства. Дело по запросу французских властей Евроюст возбудил в мае 2021 года. Ведомство провело пять координационных встреч для содействия участвующим в расследовании органам. Это уже третья операция против данной банды вымогателей — на сей раз в ней участвовали правоохранительные органы Франции, Чехии, Германии, Италии, Латвии, Нидерландов, Испании, Швеции, Японии, Канады и США. В сентябре 2021 года на Украине были арестованы двое подозреваемых благодаря скоординированным усилиям властей Канады, США и Украины. В октябре 2022 года в Канаде был задержан ещё один подозреваемый — в операции участвовали сотрудники правоохранительных органов Канады, США и Франции. В ходе последней операции были изъяты криптоактивы подозреваемых и закрыты сайты в даркнете. В отличие от многих современных группировок, работающих по модели Ransomware-as-a-Service, группировка Ragnar Locker действовала преимущественно собственными силами, привлекая внешних тестировщиков для взлома корпоративных сетей. Среди жертв оказались производитель комплектующих Adata, авиационный гигант Dassault Falcon и японский разработчик игр Capcom. Кроме того, с апреля 2020 года вирус-вымогатель обозначился в сетях как минимум 52 организаций в различных сетях критической инфраструктуры США, сообщило ФБР. Россию атаковали вирусы-вымогатели, которые не трогают компьютеры на персидском

18.05.2023 [13:14],

Павел Котов

В России активизировались вирусы-вымогатели LokiLocker и BlackBit, сообщает РБК со ссылкой на информацию от экспертов Лаборатории цифровой криминалистики компании F.A.C.C.T. (бывшая Group-IB). Эти вирусы не наносят ущерба компьютерам с интерфейсом на персидском языке (фарси).

Источник изображения: Pixabay Первые атаки вируса LokiLocker были отмечены в странах Ближнего Востока, но происхождение вредоноса до сих пор остаётся неизвестным. В России параллельно с LokiLocker развернул деятельность его «близнец» BlackBit. Оба вируса шифруют файлы на машине и требуют выкуп в размере от $10 тыс. до $100 тыс. — киберпреступники предлагают выйти на связь через электронную почту или Telegram. Если через 30 дней выкуп не выплачивается, вымогатель удаляет с компьютера все файлы. При этом шифрование файлов не производится, если основным языком интерфейса на компьютере жертвы выбран фарси — персидский язык. Вирусы LokiLocker и BlackBit с апреля 2022 года атаковали ресурсы не менее 62 компаний по всему миру, и 21 из них оказалась в России. Больше всех пострадали представители малого и среднего бизнеса, работающие в сферах строительства, туризма и розничной торговли. Эксперты расходятся во мнениях относительно происхождения вирусов: одни предполагают, что атаки осуществляются «под чужим флагом», чтобы запутать следы; другие же склонны считать, что кампанию организовали международные группировки киберпреступников, хотя первые версии вирусов и были созданы носителями персидского языка. Представлен SSD с аппаратной защитой от вирусов-вымогателей — она мгновенно блокирует SSD

25.04.2023 [12:40],

Павел Котов

Специализирующаяся на вопросах кибербезопасности компания Cigent Technology готовится выпустить линейку твердотельных накопителей, один из которых, Cigent Secure SSD+, получит аппаратную защиту от вирусов-вымогателей.

Источник изображения: cigent.com SSD получит дополнительный микроконтроллер безопасности, подключенный к основному контроллеру SSD от Phison. При помощи алгоритмов искусственного интеллекта этот компонент анализирует проходящие через SSD-контроллер данные на предмет признаков активности вирусов-вымогателей. Обнаружив такую активность, дополнительный чип блокирует накопитель и для доступа к файлам требует прохождения многофакторной аутентификации. Процесс сканирования не влияет на скорость работы SSD, утверждает производитель, потому что микроконтроллер подключён к основному контроллеру, а не каналу данных. Технология работает небезупречно, признают в Cigent и даже допускают, что вирус может успеть зашифровать некоторые файлы до блокировки накопителя. Вероятны и некоторые сбои в работе алгоритмов машинного обучения, и если число ложных срабатываний окажется слишком высоким, сохраняется возможность динамически настроить чувствительность алгоритмов. С другой стороны, предлагаемый метод защиты представляется производителю более эффективным, чем существующие решения, которые срабатывают уже после начала атаки, а не сразу. На начальном этапе Cigent Secure SSD+ сможет работать только как системный диск для Windows — поддержку Linux обещают реализовать в ближайшей перспективе. В продажу NVMe SSD поступит в мае, и он будет доступен в версиях на 480, 960 и 1920 Гбайт. |