|

Опрос

|

реклама

Быстрый переход

Смартфон нужно выключать как минимум раз в неделю — АНБ дало рекомендации по защите от кибератак

02.06.2024 [23:35],

Анжелла Марина

Агентство национальной безопасности США (АНБ) предупредило о растущих угрозах безопасности мобильных устройств. Регулярное выключение телефона, отключение Bluetooth, когда он не нужен, и использование только надежных аксессуаров — это лишь некоторые рекомендации, которые дала спецслужба.

Источник изображения: Kandinsky Мобильные устройства, такие как смартфоны и планшеты, стали неотъемлемой частью нашей повседневной жизни. Однако вместе с удобством, которое они предоставляют, эти гаджеты также открывают новые возможности для киберпреступников. Как передаёт ресурс Zdnet, в своем последнем отчете «Лучшие практики для мобильных устройств» Агентство национальной безопасности США предупреждает о растущих угрозах кибератак на мобильные устройства и даёт рекомендации по их защите. Согласно АНБ, мобильные устройства уязвимы для различных кибератак, включая фишинг, вредоносные приложения, перехват трафика и удаленный доступ. Особенно опасны целевые фишинговые атаки, направленные на заражение устройства вредоносным ПО. Для защиты АНБ рекомендует пользователям выключать и включать свои смартфоны и планшеты минимум один раз в неделю. Это позволит очистить оперативную память устройства и затруднит злоумышленникам сбор конфиденциальных данных. Однако выключение устройства не гарантирует 100 % защиты. Поэтому АНБ также советует:

Для дополнительной защиты также рекомендуется установить специализированные приложения для сканирования устройства на наличие уязвимостей и вредоносного ПО, например Zdnet советует iVerify. По словам экспертов АНБ, угрозы безопасности мобильных устройств будут только возрастать. Поэтому пользователям необходимо предпринимать активные меры защиты своих личных и платежных данных от хакеров, в руках которых сегодня имеется большой арсенал инструментов по взлому и фишингу мобильных устройств. Выполнение этих рекомендаций поможет существенно снизить риски и избежать многих кибератак. Владелец Ticketmaster подтвердил утечку данных 560 млн пользователей спустя 11 дней

01.06.2024 [14:06],

Дмитрий Федоров

Компания Live Nation Entertainment подтвердила утечку данных клиентов сервиса по продаже билетов Ticketmaster спустя 11 дней после её обнаружения. База данных 560 млн пользователей Ticketmaster объёмом 1,3 Тбайт была выставлена на продажу хакерской группировкой ShinyHunters за $500 тыс. Компания начала расследование и сотрудничает с правоохранительными органами, но уверена, что инцидент не повлияет на её финансовое положение.

Источник изображения: deeznutz1 / Pixabay В течение недели данные 560 млн пользователей Ticketmaster, включая имена, домашние адреса, адреса электронной почты, номера телефонов и номера банковских карт, продавались на хакерских форумах, но только в пятницу вечером Live Nation, компания, владеющая Ticketmaster, признала факт их утечки. До настоящего времени единственным официальным сообщением, подтверждающим утечку данных, было заявление МВД Австралии, которое сообщило о сотрудничестве с компанией для выяснения обстоятельств случившегося. Live Nation, которая ранее привлекла внимание из-за жалоб фанатов Тейлор Свифт (Taylor Swift) и судебного антимонопольного иска Минюста США, подтвердила, что 20 мая обнаружила несанкционированную активность в облачной среде базы данных третьей стороны. Компания немедленно начала расследование с участием ведущих экспертов в области кибербезопасности. Уже 27 мая злоумышленники выставили на продажу в даркнете украденные данные пользователей. Live Nation предпринимает меры по снижению рисков для своих пользователей и сотрудничает с правоохранительными органами. Кроме того, компания уведомила регулирующие органы и пользователей о несанкционированном доступе к персональной информации. Live Nation не предоставила конкретных подробностей о взломе, числе пострадавших пользователей или предпринимаемых мерах, но по данным экспертов по кибербезопасности Hudson Rock, злоумышленники взломали аккаунт компании на облачном хранилище Snowflake, а также аккаунты других компаний. Тем не менее, Live Nation утверждает, что произошедшее не окажет влияния на её финансовое положение и результаты деятельности, что вполне логично, если верить обвинениям её в монополизме. Хакеры стали проникать в IT-инфраструктуру российских компаний быстрее на 30 %

15.05.2024 [13:18],

Анжелла Марина

За последний год скорость проникновения хакеров в IT-инфраструктуру российских компаний значительно выросла. Как сообщает издание «Коммерсантъ», если раньше на взлом требовались недели или месяцы, то сейчас этот процесс может занимать от одного до трех дней, а в отдельных случаях всего несколько часов.

Источник изображения: Copilot Эксперты компании «Информзащита» оценивают рост скорости взломов примерно на 30 % по сравнению с началом 2023 года. При этом время от первоначального проникновения хакеров до получения ими контроля над системами в некоторых случаях сократилось до 72 часов. Под ударом чаще всего оказываются крупные государственные организации и промышленные предприятия, которые уже внедрили серьезные средства защиты информации. Однако даже это не спасает от взлома. Одной из причин ускорения кибератак является большое количество вредоносных программ и инструментов для взлома, которые, по словам директора технологической практики «ТеДо» Юрия Швыдченко, свободно распространяются в даркнете. Это позволяет даже начинающим хакерам автоматизировать процесс поиска уязвимостей в системах жертвы. Еще один фактор заключается в массовой замене импортного ПО и оборудования на российские аналоги. Спешка с импортозамещением приводит к появлению множества дыр в системах информационной безопасности, и хакерские группировки активно этим пользуются. Например, в 2022 году злоумышленникам удалось взломать ряд крупных российских IT-компаний и интеграторов, получив доступ к данным для подключения к их заказчикам. А в начале 2023 года произошла громкая кража данных в агрокомплексе им. Н.И. Ткачева, когда хакеры зашифровали все файлы на компьютерах холдинга. Эксперты также отмечают, что хакерские группировки получают все больше финансирования из недружественных России стран, что позволяет им расширять свои возможности и ресурсы для кибератак. Несмотря на предпринимаемые усилия по защите информационных систем, российские компании и госорганы по-прежнему остаются уязвимыми для быстро прогрессирующих киберугроз. Число взломов растет, а их скорость увеличивается. Эксперты прогнозируют дальнейшее обострение ситуации в сфере кибербезопасности. Google создала ИИ-инструмент для быстрого реагирования на киберугрозы

07.05.2024 [10:54],

Владимир Мироненко

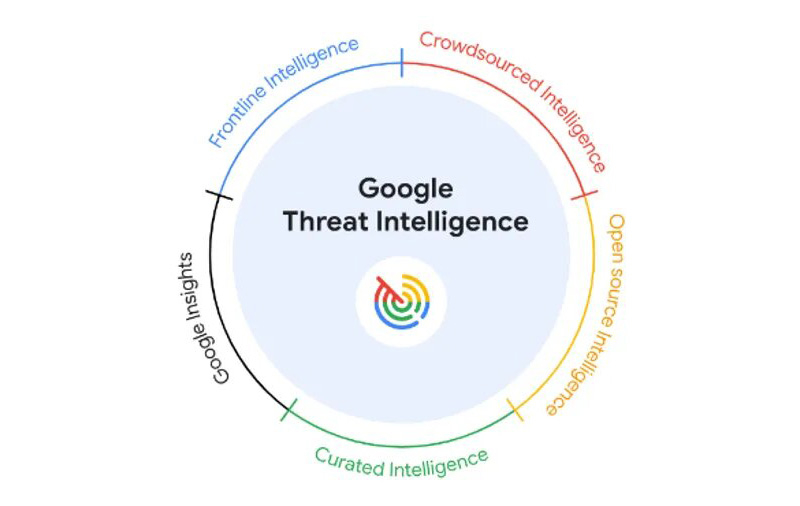

Google представила новое решение в сфере кибербезопасности Threat Intelligence, которое позволит клиентам «получать ценную информацию и защищать корпоративную IT-инфраструктуру от угроз быстрее, чем когда-либо прежде», используя аналитические данные подразделения кибербезопасности Mandiant, службы анализа угроз VirusTotal в сочетании с возможностями ИИ-модели Gemini AI.

Источник изображения: Google «Бесспорно, что сегодня Google обеспечивает два наиболее важных столпа анализа угроз в отрасли — VirusTotal и Mandiant. Интеграция обоих в единое предложение, дополненное ИИ и анализом угроз Google, предлагает командам безопасности новые средства для использования актуальных сведений об угрозах для лучшей защиты своих организаций», — отметил Дэйв Грубер (Dave Gruber), главный аналитик Enterprise Strategy Group. Согласно Google, подразделение Mandiant, предоставляющее услуги по обнаружению и устранению киберугроз, ежегодно расследует около 1100 случаев взлома. Новый сервис Google Threat Intelligence также использует VirusTotal, краудсорсинговую базу данных вредоносных программ, которая насчитывает более 1 млн пользователей. Кроме того, Threat Intelligence включает собираемые Google данные о кибератаках, нацеленных на 1,5 млрд учётных записей пользователей Gmail и 4 млрд устройств. Google отметила, что основным преимуществом Threat Intelligence является предоставление специалистам по безопасности ускоренной аналитики за счёт использования генеративного ИИ. Задействованная в решении большая языковая модель Gemini 1.5 Pro, по словам Google, сокращает время, необходимое для анализа вредоносного ПО и раскрытия его исходного кода. Компания отметила, что вышедшей в феврале версии Gemini 1.5 Pro потребовалось всего 34 секунды, чтобы проанализировать код вируса WannaCry, программы-вымогателя, с помощью которой хакеры в 2017 году атаковали множество компаний по всему миру. Также Gemini позволяет ускорить сбор информации о хакерской группе, её целях, тактике взлома и связанных с ней деталях. Кроме того, Gemini обеспечивает обобщение отчётов об угрозах на естественном языке в Threat Intelligence, что позволяет компаниям оценить, как потенциальные атаки могут на них повлиять, и расставить приоритеты, на чём следует сосредоточиться. Уязвимость TunnelVision позволяет перехватывать зашифрованный VPN трафик

07.05.2024 [04:23],

Анжелла Марина

Специалисты по безопасности обнаружили новый метод атаки, который позволяет перехватывать трафик пользователей VPN, несмотря на шифрование. Это практически нивелирует главное предназначение VPN. Уязвимость манипулирует настройками DHCP-сервера и работает почти против всех VPN-приложений.

Источник изображения: Kandinsky Исследователи из компании Leviathan Security смоделировали новый тип кибератаки, которая, по их мнению, существует уже давно и позволяет злоумышленникам перехватывать трафик пользователей виртуальных частных сетей (VPN). Эта атака получила название TunnelVision. Она эксплуатирует уязвимость в протоколе DHCP, который используется для назначения IP-адресов в локальных сетях, сообщает издание Arstechnica. Как известно, VPN инкапсулируют интернет-трафик пользователя в зашифрованный туннель и скрывают его реальный IP-адрес. Однако при атаке TunnelVision часть или весь трафик выводится из зашифрованного туннеля и становится доступным для перехвата и анализа злоумышленниками. По словам Лиззи Моратти (Lizzie Moratti) и Дэни Кронс (Dani Cronce), TunnelVision затрагивает практически все приложения VPN на платформах Windows, macOS и iOS, кроме Linux и Android. При этом существует с 2002 года, оставаясь незамеченной. Нельзя исключать, что хакеры уже использовали её в реальных атаках. В опубликованном исследовании поясняется, что злоумышленники запускают собственный DHCP-сервер в той же сети, к которой подключается жертва. Этот сервер использует протокол DHCP (опция 121) для изменения правил маршрутизации на устройстве жертвы. В результате весь трафик или только его часть начинает проходить через DHCP-сервер хакеров в незашифрованном виде. При этом само VPN-соединение остаётся активным и пользователь ничего не подозревает. Для реализации этой атаки злоумышленнику нужен административный доступ к сети, к которой подключается жертва. Отмечается, что на данный момент эффективных способов защиты от TunnelVision не так много. Единственная ОС, полностью защищённая от этой атаки — Android, так как в нём отсутствует поддержка протокола DHCP (опция 121). В Linux также есть настройки, которые сводят атаку к минимуму. Таким образом, TunnelVision представляется серьёзной угрозой анонимности и конфиденциальности пользователей VPN, потому что позволяет полностью скомпрометировать зашифрованный трафик и свести на нет все преимущества виртуальных частных сетей. Исследователи из Leviathan Security рекомендуют разработчикам VPN как можно быстрее исправить эту опасную уязвимость в своих продуктах. Microsoft объявила кибербезопасность абсолютным приоритетом — сработала серия хакерских атак

03.05.2024 [20:09],

Анжелла Марина

После серии глобальных инцидентов, связанных с хакерскими атаками, Microsoft объявила о беспрецедентных мерах по защите данных пользователей и своей корпоративной инфраструктуры. Теперь кибербезопасность — абсолютный приоритет, а топ-менеджеры теперь рискуют бонусами за проблемы в этой области. Ряд громких инцидентов в сфере кибербезопасности и растущая критика вынудили Microsoft объявить о ряде масштабных изменений по кардинальному улучшению защиты пользовательских данных и корпоративной инфраструктуры. Поводом послужил резкий отчет Американского совета по кибербезопасности, в котором говорится о «неадекватной защите в Microsoft, требующей немедленных изменений». В ответ на замечания, Microsoft представила глобальный план повышения уровня кибербезопасности. Данный вопрос объявлен абсолютным приоритетом для всей компании, имеющим статус выше разработки новых продуктов и услуг. Также введена система персональной ответственности топ-менеджмента, а часть их вознаграждения будет напрямую зависеть от достижения поставленных целей. Среди ключевых направлений работы также указывается внедрение принципов «безопасности по умолчанию» и «безопасности на этапе разработки» для всех продуктов, усиление контроля доступа и мониторинга, сокращение времени на устранение уязвимостей. Конечные цели включают защиту пользовательских учетных записей при помощи многофакторной аутентификации, применение модели наименьших привилегий и другие способы защиты. Реализация обозначенных планов уже ведется при непосредственном контроле высшего руководства Microsoft. К работе подключены различные подразделения, отвечающие за облачные сервисы, операционные системы и офисные приложения. Параллельно идет реорганизация служб информационной безопасности с целью повышения их эффективности. «Microsoft работает на доверии, которое нужно заработать и поддерживать. Мы осознаём глубокую ответственность за кибербезопасность мира. Это наш приоритет номер один», — заявил вице-президент Чарли Белл (Charlie Bell). Компания, наконец, осознала системный характер проблем в сфере киберзащиты и приступила к масштабным преобразованиям. США обвинили российских хакеров в краже электронных писем американских чиновников

12.04.2024 [11:34],

Владимир Фетисов

Агентство по кибербезопасности и защите инфраструктуры (CISA) США заявило, что поддерживаемые российским властями хакеры из группировки Midnight Blizzard использовали доступ к системе электронной почты Microsoft для хищения переписки между американскими чиновниками и софтверным гигантом. Об этом пишет информационное агентство Reuters со ссылкой на соответствующее заявление CISA.

Источник изображения: Boskampi/Pixabay В директиве CISA говорится, что хакеры используют данные для аутентификации, передаваемые по электронной почте, чтобы проникнуть в системы клиентов Microsoft, включая неопределённое количество правительственных учреждений. Взлом почтовых ящиков ряда сотрудников был обнаружен ещё в январе этого года, и в CISA этот инцидент назвали «серьёзным и неприемлемым риском для ведомств». Отчёт CISA был обнародован вскоре после оглашения вердикта Совета по обзору кибербезопасности (CSRB) после рассмотрения другого инцидента, связанного с китайскими хакерами, и который, по мнению ведомства, Microsoft могла предотвратить. CSBR также обвинил софтверного гиганта в том, что компания уделяет недостаточно внимания вопросам обеспечения кибербезопасности. В новой директиве CISA не указано, какие именно ведомства пострадали от действий хакеров. Microsoft лишь сообщила, что взаимодействует со своими клиентами для смягчения последствий атаки и в рамках расследования инцидента. Посольство России в Вашингтоне, ранее отвергавшее причастность страны к кибератакам на правительственные учреждения США, пока никак не прокомментировало данный вопрос. Хакеры взломали Fujitsu — данные клиентов могли быть похищены

18.03.2024 [19:46],

Сергей Сурабекянц

Многонациональная технологическая корпорация Fujitsu подтвердила факт кибератаки и высокую вероятность утечки персональных данных и информации о клиентах компании. Fujitsu заявила, что затронутые системы сейчас отключены от сети, а специалисты по безопасности проводят расследование обстоятельств компрометации информационной системы компании. Fujitsu не предоставила информации о типе вредоносного ПО и характере кибератаки.

Источник изображения: Fujitsu «Мы подтвердили наличие вредоносного ПО на нескольких рабочих компьютерах нашей компании, и в результате внутреннего расследования обнаружили, что файлы, содержащие личную информацию и информацию о клиентах, могут быть похищены», — говорится в официальном заявлении Fujitsu (опубликовано только на японской версии сайта). Компания не уточнила, какая личная информация могла быть украдена или кому она принадлежит — сотрудникам, корпоративным клиентам или частным лицам. Fujitsu заявила, что сообщила об инциденте в японский орган по защите данных — «Комиссию по защите личной информации». На данный момент неизвестно, направляла ли она аналогичные уведомления правительствам или органам власти других стран, в том числе в США. Представители Fujitsu пока не ответили на запросы журналистов об обстоятельствах кибератаки. Компания Fujitsu со штаб-квартирой в Японии насчитывает около 124 000 сотрудников и обслуживает клиентов из государственного и частного сектора по всему миру. Недавно стало известно о нелицеприятной роли компании в неправомерных приговорах сотням обвинённых в воровстве сотрудников почтовых отделений Великобритании из-за ошибок в программном обеспечении Horizon, разработанном Fujitsu. Уязвимость GhostRace позволяет воровать данные с любого современного процессора x86, Arm и RISC-V

18.03.2024 [09:17],

Дмитрий Федоров

Двенадцатого марта группа исследователей из лаборатории VUSec и компании IBM раскрыла детали новой киберугрозы, получившей название GhostRace. Эта уязвимость, основанная на механизме спекулятивного выполнения, затрагивает широкий спектр процессорных архитектур, включая x86, Arm, RISC-V и другие. Уязвимость актуальна также для различных операционных систем.

Источник изображения: AMD Исследователи из VUSec и IBM обнаружили новый вид атаки, использующий механизм спекулятивного выполнения, аналогичный угрозам класса Meltdown и Spectre, обнаруженным в 2016 году. Спекулятивное выполнение — это технология, ускоряющая работу процессора за счёт предварительной обработки инструкций, которые могут быть выполнены в будущем. В то время как данная технология значительно повышает производительность, она также открывает врата для сложных атак через «условия гонки». GhostRace использует уязвимости, вызванные асинхронностью потоков при спекулятивном выполнении, приводящие к «условиям гонки». Это позволяет злоумышленникам извлекать конфиденциальную информацию, эксплуатируя архитектурные особенности современных процессоров. Важно отметить, что спекулятивное выполнение по своей сути не является дефектом; это критически важная функция, обеспечивающая высокую производительность CPU. Перед публикацией результатов исследования об уязвимости GhostRace исследователи в конце 2023 года проинформировали ключевых производителей аппаратного обеспечения и разработчиков ядра Linux. Это дало необходимое время для анализа угрозы и разработки стратегий защиты и обходных решений, которые бы минимизировали риск эксплуатации уязвимости в ОС и на уровне аппаратного обеспечения. Первые попытки разработчиков ядра Linux исправить уязвимость выглядели многообещающе, но дальнейшие тесты показали, что предложенные решения не полностью закрывают уязвимость, что продемонстрировало сложность борьбы с атаками на уровне спекулятивного выполнения и необходимость комплексного подхода к решению проблемы. В официальной документации к GhostRace представлены рекомендации по смягчению угрозы, указывающие на возможное снижение производительности системы на уровне около 5 % согласно тестам LMBench. Это свидетельствует о том, что разработанные меры по обеспечению безопасности могут быть эффективно интегрированы без критического воздействия на производительность. В документации отсутствуют упоминания о конкретных мерах безопасности, предпринятых для других платформ, однако AMD подчеркнула, что меры, принятые компанией против уязвимости Spectre v1, остаются актуальными и для борьбы с GhostRace. Учитывая предыдущий опыт производителей в решении подобных проблем, ожидается, что эффективные стратегии защиты будут разработаны и внедрены в ближайшее время. Microsoft скоро выпустит ИИ, который поможет бороться с хакерами и улучшить кибербезопасность

13.03.2024 [21:33],

Владимир Чижевский

1 апреля 2024 года Microsoft выпустит инструменты на основе искусственного интеллекта, которые помогут специалистам по кибербезопасности составлять сводки подозрительных инцидентов и обнаруживать действия хакеров для сокрытия своих намерений.

Источник изображения: Microsoft Security Copilot представили около года назад и с тех пор продукт тестировался корпоративными клиентами. По словам вице-президента Microsoft по маркетингу в области безопасности Эндрю Конвея (Andrew Conway), «сейчас в тестировании участвуют сотни партнёров и клиентов». Компания будет взимать плату за используемую функциональность подобно облачным сервисам Azure. Поскольку время от времени искусственный интеллект ошибается — а ошибки в сфере кибербезопасности могут быть весьма дорогими — Конвей подчеркнул, что Microsoft уделяет особое внимание этому аспекту. Security Copilot объединяет возможности искусственного интеллекта OpenAI с хранящимися в Microsoft огромными массивами информации по безопасности. «Учитывая серьёзность данного направления, мы стараемся устранить возможные риски. В компьютерной безопасности по-прежнему существуют продукты, выдающие ложные срабатывания и ложноотрицательные результаты. Без этого никак», — прокомментировал Конвей. Copilot работает со всеми программами по безопасности и сохранению приватности Microsoft и предлагает особую панель, которая обобщает данные и отвечает на вопросы. Компания приводит пример, в котором программа безопасности собирает предупреждения и объединяет их в инциденты, которые пользователь открывает одним щелчком мыши, а Copilot составляет отчёт на основе полученной информации — в ручном режиме это занимает немало времени. Кроме того, одна из целей Security Copilot — обобщить информацию о действиях хакеров и предположить их возможные намерения. По словам Конвея, Security Copilot позволит опытным специалистам по кибербезопасности заняться более сложными задачами, а новичкам — быстрее освоиться и развить свои навыки. По данным Microsoft, использовавшие Security Copilot новички работали на 26 % быстрее и на 35 % точнее. Более опытные сотрудники смогут задать вопросы ИИ на привычном английском с использованием принятой в сфере терминологии. «Преступники становятся всё быстрее, а значит и нам следует ускоряться — и этот инструмент как раз то, что нужно. Он пока не идеален, но со временем его доведут до совершенства», — прокомментировал вице-президент по кибербезопасности тестировавшего Security Copilot нефтяного гиганта BP Plc (бывшая British Petroleum) Чип Калхун (Chip Calhoun). Белый дом рекомендовал отказаться от C и C++ в пользу безопасных языков программирования

29.02.2024 [08:15],

Дмитрий Федоров

Офис национального директора по кибербезопасности (ONCD) Белого дома США призвал разработчиков отказаться от использования языков программирования C и C++ в разработке критически важного ПО. Этот совет основывается на опасениях, связанных с безопасностью управления памятью — аспекте, играющем критическую роль в предотвращении уязвимостей, таких как переполнение буфера и висячие указатели.

Источник изображения: xusenru / Pixabay Неправильное управление памятью в программном коде может привести к серьёзным уязвимостям, позволяя злоумышленникам осуществлять кибератаки. Языки программирования, такие как Java, благодаря своим механизмам обнаружения ошибок во время выполнения, считаются безопасными в отношении управления памятью. В отличие от них, C и C++ позволяют разработчикам выполнять операции с указателями и обращаться непосредственно к адресам в памяти компьютера. Это включает в себя чтение и запись данных в любом месте памяти, к которому они могут получить доступ через указатель. Однако эти языки не проводят автоматической проверки на то, выходят ли эти операции за пределы выделенного для данных или структур пространства в памяти. Такая проверка называется «проверкой границ». Отсутствие такой проверки означает, что программист может случайно или намеренно записать данные за пределы выделенного блока памяти, что может привести к перезаписи других данных, испорченным данным или, в худшем случае, к уязвимостям безопасности, которые злоумышленники могут использовать для выполнения вредоносного кода или получения контроля над системой. Отчёт ONCD подчёркивает, что около 70 % всех уязвимостей в системе безопасности, выявленных инженерами Microsoft в 2019 году и Google в 2020 году, были связаны именно с нарушениями безопасности памяти. Эта статистика ясно демонстрирует необходимость переосмысления подходов к разработке ПО в контексте нынешней стратегии кибербезопасности США. В отчёте не только указывается на проблемы с C и C++, но и предлагается ряд альтернатив — языков программирования, признанных «безопасными для памяти». Среди рекомендованных Агентством национальной безопасности (NSA) языков находятся: Rust, Go, C#, Java, Swift, JavaScript и Ruby. Эти языки включают в себя механизмы, предотвращающие распространённые типы атак на память, тем самым повышая безопасность разрабатываемых систем.

Индекс TIOBE на февраль 2024 года (источник изображения: tiobe.com) Анализ популярности языков программирования по версии индекса TIOBE показывает, что из предложенных NSA языков C# занимает пятое место по популярности, Java — четвёртое, JavaScript — шестое, а Go — восьмое. Эти данные указывают на то, что часть рекомендуемых языков уже имеет широкое распространение и признание в профессиональном сообществе разработчиков. Инициатива Белого дома выходит за рамки простого перечисления рекомендаций. Она включает в себя стратегический план по укреплению кибербезопасности на национальном уровне, что отражено в исполнительном приказе президента Джо Байдена (Joe Biden) от марта 2023 года. Этот документ задаёт направление для всестороннего сотрудничества между государственным сектором, технологическими компаниями и общественностью в целях разработки и внедрения безопасного ПО и аппаратных решений. Заключение отчёта ONCD призывает к сознательному выбору языков программирования с учётом их способности обеспечивать безопасное управление памятью. Это не только техническое руководство для разработчиков, но и стратегическое направление для организаций, занимающихся разработкой критически важного ПО. Переход на использование языков программирования, гарантирующих безопасность памяти, может существенно снизить риск возникновения уязвимостей, повысить надёжность и безопасность цифровой инфраструктуры. Google обвинила хакеров российских спецслужб в серии кибератак

19.01.2024 [10:33],

Павел Котов

Эксперты по кибербезопасности Google из подразделения Threat Analysis Group (TAG) сообщили о серии кибератак, организованных хакерской группировкой Cold River, которая, по их версии, связана с российскими спецслужбами. Атаки производятся по фишинговой схеме.

Источник изображения: Pete Linforth / pixabay.com Группировка Cold River, известная также под названиями Callisto Group и Star Blizzard, проводит долгосрочные шпионские кампании, направленные против целей в странах НАТО — преимущественно в США и Великобритании. Целями являются высокопоставленные лица и организации, занимающиеся международной деятельностью и обороной. В последние месяцы Cold River нарастила свою активность. Атака группировки реализуется по фишинговой схеме, впервые зафиксированной в ноябре 2022 года. Потенциальной жертве в качестве приманки направляется PDF-документ, замаскированный под статью, на которую отправитель якобы пытается получить отзыв. Жертва открывает неопасный файл PDF, текст в котором выглядит так, будто он зашифрован. Если цель отвечает, что не может прочитать документ, хакер отправляет ей ссылку на якобы утилиту для расшифровки. В реальности это бэкдор SPICA — собственная разработка Cold River. Он открывает злоумышленникам постоянный доступ к компьютеру жертвы для выполнения команд, кражи документов и файлов cookie в браузере. Инженер по кибербезопасности TAG Билли Леонард (Billy Leonard) рассказал ресурсу TechCrunch, что Google неизвестно количество жертв, успешно скомпрометированных с помощью SPICA, но, по версии компании, бэкдор используется в «весьма ограниченных, целенаправленных атаках». Разработка SPICA, вероятно, продолжается, и бэкдор ещё применяется в осуществляемых сегодня атаках. Группировка Cold River в разрезе последних лет остаётся стабильно активной, несмотря на усилия правоохранительных органов. Обнаружив активную кампанию по распространению вредоносного ПО, Google добавила все связанные с Cold River домены, сайты и файлы в базу службы Safe Browsing, чтобы защитить своих пользователей. Ранее группировку Cold River связывали с операцией по взлому и утечке информации, в ходе которой было похищено множество электронных писем и документов высокопоставленных сторонников выхода Великобритании из Евросоюза, в том числе сэра Ричарда Дирлава (Richard Dearlove), бывшего главы британской службы внешней разведки MI6. Хакеры могут воровать данные в миллионах сетевых соединений — найден новый метод кражи ключей SSH

14.11.2023 [18:13],

Дмитрий Федоров

Исследователи в области кибербезопасности обнаружили новый метод хищения криптографических ключей в протоколе Secure Shell (SSH), создающий угрозу для конфиденциальности данных в миллионах SSH-соединений, используемых по всему миру. Это исследование является кульминацией 25-летней работы экспертов в этой области.

Источник изображения: deeznutz1 / Pixabay Открытие, подробно описанное в научной статье, указывает на потенциальные уязвимости в SSH-соединениях, которые злоумышленники могут использовать для перехвата данных между корпоративными серверами и удалёнными клиентами. Ключевой момент уязвимости заключается в использовании мелких вычислительных ошибок, возникающих в процессе установления SSH-соединения, известного как «рукопожатие» (handshake). Эта уязвимость ограничена шифрованием RSA, которое, тем не менее, применяется примерно на трети анализируемых веб-сайтов. Из около 3,5 млрд цифровых подписей, проанализированных на публичных веб-сайтах за последние 7 лет, около миллиарда использовали шифрование RSA. В этой группе примерно одна из миллиона реализаций оказалась уязвимой к раскрытию своих SSH-ключей. «Согласно нашим данным, около одной из миллиона SSH-подписей раскрывает личный ключ хоста SSH. Хотя это и редкое явление, масштабы интернет-трафика показывают, что подобные сбои RSA в SSH происходят регулярно», — отметил Киган Райан (Keegan Ryan), соавтор исследования. Угроза, связанная с новым методом кражи криптографических ключей, не ограничивается только протоколом SSH. Она также распространяется на соединения IPsec, широко используемые в корпоративных и частных сетях, включая VPN-сервисы. Это представляет существенный риск для компаний и индивидуальных пользователей, полагающихся на VPN для защиты своих данных и обеспечения анонимности в интернете. В исследовании под названием Passive SSH Key Compromise via Lattices подробно рассматривается, как методы, основанные на криптографии на решётках (lattice-based cryptography), могут использоваться для пассивного извлечения ключей RSA. Это возможно даже при одиночной ошибочной подписи, созданной с использованием стандарта PKCS#1 v1.5. Такой подход, описанный исследователями, обеспечивает проникновение в протоколы SSH и IPsec, что поднимает вопросы о надёжности этих широко распространённых методов защиты передачи данных. Уязвимость активируется, когда в процессе «рукопожатия» возникает искусственно вызванная или случайно возникшая ошибка. Злоумышленники могут перехватить ошибочную подпись и сравнить её с действительной, используя операцию поиска наибольшего общего делителя для извлечения одного из простых чисел, формирующих ключ. Однако в данной атаке используется метод, основанный на криптографии на основе решёток. Получив ключ, злоумышленники могут организовать атаку типа «человек посередине» (man-in-the-middle или MITM), где сервер, контролируемый хакером, использует похищенный ключ для имитации скомпрометированного сервера. Таким образом, они перехватывают и отвечают на входящие SSH-запросы, что позволяет легко похищать учётные данные пользователей и другую информацию. Та же угроза существует и для IPsec-трафика в случае компрометации ключа. Особенно уязвимыми оказались устройства от четырёх производителей: Cisco, Zyxel, Hillstone Networks и Mocana. Исследователи предупредили производителей о недостатках безопасности до публикации результатов исследования. Cisco и Zyxel отреагировали немедленно, тогда как Hillstone Networks ответила уже после публикации. Недавние улучшения в протоколе защиты транспортного уровня (TLS) повысили его устойчивость к подобным атакам. Райан утверждает, что аналогичные меры должны быть внедрены и в других безопасных протоколах, в частности, в SSH и IPsec, учитывая их широкое распространение. Однако, несмотря на серьёзность угрозы, вероятность подвергнуться таким атакам для каждого отдельного пользователя остаётся относительно мала. В России количество хакерских атак через скомпрометированные данные сотрудников выросло на 10 %

01.11.2023 [07:58],

Владимир Фетисов

За первые девять месяцев этого года количество хакерских атак на компании через скомпрометированные данные сотрудников увеличилось на 10 % по сравнению с аналогичным периодом годом ранее. По мнению экспертов, такая динамика обусловлена ростом утечек информации за год и тем, что сотрудники часто используют одни учётные данные на рабочих и личных ресурсах. Допускается также, что импортозамещение зарубежных решений привело к увеличению уязвимостей в корпоративном секторе.

Источник изображения: Pixabay В октябре IT-инфраструктура российских компаний в очередной раз подверглась большому количеству хакерских атак, часть из которых закончились взломом ресурсов организаций. К примеру, 30 октября сайт Национальной системы платёжных карт был недоступен из-за атаки группировки DumpForums. В тот же день инфраструктура провайдера «Транстелеком» была поражена вирусом-шифровальщиком. Кроме того, злоумышленники атаковали крымских провайдеров, из-за чего в регионе нестабильно работали цифровые сервисы. Аналитики по кибербезопасности «Информзащиты» подсчитали, что за девять месяцев 2023 года количество кибератак, основанных на скомпрометированных учётных данных сотрудников, составило 80 % от общего количества атак, а суммарный рост числа киберинцидентов составил 10 % по сравнению с показателем за тот же временной отрезок годом ранее. Эксперты считают, что данная тенденция обусловлена кратным увеличением количества утечек данных в течение года. В «Информзащите» также отметили, что количество успешных атак, реализуемых таким способом, за девять месяцев сократилось на 15-20 % по сравнению с прошлым годом. «Компании пересматривают политику безопасности учётных записей не только привилегированных, но и рядовых сотрудников. Особенно это касается крупных организаций из финсектора и ретейла», — считают аналитики, отмечая, что в зоне риска продолжают оставаться госкомпании, малые и средние предприятия, представители промышленного сектора с распределённой сетью филиалов. По данным АНО «Институт развития предпринимательства и экономики», на средний и малый бизнес в настоящее время приходится около 20 % кибератак. Представитель разработчика промышленного софта «Цифра» отметил, что текущая ситуация оказывает влияние на увеличение инвестиций компаний в кибербезопасность. «Рост атак на корпоративные учётные записи действительно имеет место, в текущем году доля таких атак выросла в десять раз с начала конфликта на Украине», — считает основатель сервиса разведки утечек данных DLBI Ашот Оганесян. Он добавил, что корпоративные учётные данные не часто выставляются на продажу на теневых форумах, в большинстве случаев для взлома хакеры используют данные пользователей, полученные из других утечек, не связанных с корпоративной сетью. Это становится возможным из-за того, что пользователи часто используют одни учётные данные для рабочих и личных учётных записей. Эксперты также не исключают, что риск взлома корпоративно инфраструктуры в России в нынешнем году возрос в том числе из-за импортозамещения: быстрая перестройка инфраструктуры и переход на отечественный софт открыли новые точки входа для злоумышленников. Армейские AR-шлемы несут опасность когнитивных атак, которые могут полностью выводить солдат из строя

13.10.2023 [17:46],

Павел Котов

Американское оборонное агентство DARPA подготовило тендер на разработку программы внутренней когнитивной безопасности (ICS — Intrinsic Cognitive Security). Она будет предназначена для защиты военных гарнитур смешанной реальности от кибератак, нацеленных непосредственно на органы чувств солдат.

Источник изображения: microsoft.com Когнитивными атаками в ведомстве называют злонамеренные действия, «эксплуатирующие тесную связь между пользователем и оборудованием смешанной реальности». У них много общего с традиционными кибератаками, вызывающими техническую перегрузку ресурсов, интеграцию избыточных данных или сбои в работе сетевых компонентов. Только объектом когнитивной атаки является сам пользователь, и для её осуществления на экран гарнитуры смешанной реальности могут выводиться загромождающие обзор посторонние объекты, а также перехватываться данные системы отслеживания направления взгляда — своеобразный аналог кейлоггера. Таким образом оказавшаяся под атакой гарнитура выводит пользователю недостоверную информацию, либо вовсе провоцирует тошноту и прочие признаки недомогания, то есть может полностью вывести солдата из строя. Бороться с подобными атаками в DARPA предлагают при помощи формальных методов. Система защиты должна «предоставить средства символического исследования цифрового пространства (при помощи аппаратного или программного обеспечения) и введения свойства правильности или безопасности, которое является истинным для всех возможных входящих данных». Для этого DARPA предлагает выстроить математические модели когнитивных механизмов «человеческого восприятия, действий, памяти и рассуждений» и на их основе установить, как создать некую форму универсальной защиты от когнитивных атак. Опасения DARPA вполне обоснованы: в прошлом году по результатам испытаний военной версии гарнитуры смешанной реальности на базе Microsoft HoloLens было установлено, что за несколько часов она вызывает у военнослужащих головные боли, усталость глаз и тошноту. В новой версии гарнитуры эти проблемы исправлены, однако защита от атак нужна. Учитывая, что работа над программой DARPA ICS ещё не началась, участвующие в дальнейших испытаниях HoloLens американские военнослужащие пока не смогут рассчитывать на механизмы когнитивной защиты. |