|

Опрос

|

реклама

Быстрый переход

Китайские хакеры тайно захватили роутеры Cisco в важнейших секторах США — ФБР и АНБ забили тревогу

30.09.2023 [14:48],

Дмитрий Федоров

Хакерская группировка BlackTech, предположительно связанная с властями Китая, осуществляет масштабные атаки на роутеры Cisco, используемые в правительственных учреждениях, СМИ, военной промышленности и других ключевых секторах США. Американские и японские агентства безопасности и правоохранительные органы бьют тревогу, так как хакеры внедряют в оборудование Cisco уязвимости, оставаясь незамеченными для системных администраторов.

Источник изображения: Cisco Агентство национальной безопасности (АНБ), Федеральное бюро расследований (ФБР) и Агентство по кибербезопасности и защите инфраструктуры США (CISA), полиция США и Японский Национальный центр готовности к инцидентам и стратегии кибербезопасности (NISC) подготовили отчёт о деятельности этой хакерской группы, подчёркивая серьёзность и масштаб возникшей угрозы. В отчёте приводится список вредоносных программ, таких как BendyBear, Bifrose, SpiderPig и WaterBear, которые используются для атак на операционные системы Windows, Linux и даже FreeBSD. BlackTech, также известная как Palmerworm, Temp.Overboard, Circuit Panda и Radio Panda, ведёт свою преступную деятельность с 2010 года. Эта китайская APT-группировка (Advanced Persistent Threat — англ. постоянная серьезная угроза) создаёт и использует специализированное вредоносное ПО для проникновения в сети через оборудование компании Cisco и других крупных брендов, таких как Fortinet, SonicWall и TP-Link. Хакеры BlackTech предпочитают атаковать филиалы компаний в небольших городах, где системы защиты могут быть менее надёжными. После получения доступа к локальной сети филиалов, они подключаются к сети головных организаций. Целью группировки являются правительственный сектор, компании с госучастием, а также предприятия из сфер промышленности, информационных технологий, телекоммуникаций и электроники. Специфика методов, которыми BlackTech получает первоначальный доступ к устройствам своих жертв, остаётся неизвестной. Это могут быть как кража учётных данных сотрудников, так и неизвестные и чрезвычайно изощрённые уязвимости нулевого дня. После проникновения киберпреступники используют интерфейс командной строки Cisco IOS (CLI) для замены легитимной прошивки маршрутизатора на скомпрометированную версию. Всё начинается с того, что прошивка модифицируется в памяти с использованием метода «горячего патчинга». Этот этап критически важен для установки модифицированного загрузчика и изменённой прошивки. После завершения установки, модифицированная прошивка может обходить защитные механизмы маршрутизатора, активировать бэкдоры, не оставляя при этом следов в системных журналах и игнорируя ограничения, установленные списками контроля доступа (ACL). Киберпреступники применяют различные методы сокрытия своего присутствия в сетях жертвы, включая отключение ведения логов на скомпрометированных устройствах и используют украденные сертификаты подписи кода для подписи ROM-файлов. Хакеры используют специализированные UDP- и TCP-пакеты для включения и отключения SSH-бэкдоров на роутерах Cisco в произвольные моменты времени, скрывая таким образом свою активность от системных администраторов. Cisco усугубляет проблему, отказываясь от поддержки своего устаревшего оборудования и устранения известных уязвимостей в своих роутерах. Например, компания регулярно отказывается устранять опасные уязвимости, такие как CVE-2022-20923 и CVE-2023-20025, в своих устаревших роутерах, чей срок поддержки давно истёк. Так, весной 2023 года Cisco отказалась выпускать патч для роутеров, предназначенных для домашнего использования и малого бизнеса, в которых была найдена опасная уязвимость. Это создаёт дополнительные риски для пользователей и открывает возможности для киберпреступников. Для выявления и блокирования вредоносных действий BlackTech компаниям и организациям настоятельно рекомендуется придерживаться оптимальных стратегий смягчения рисков. ИТ-специалистам следует блокировать исходящие соединения, используя конфигурационную команду «transport output none» к виртуальным телетайповым (VTY) линиям, а также контролировать все соединения, ограничивать доступ и вести детализированный учёт событий в системных журналах. 400 тыс. новых вирусов каждый день: «Лаборатория Касперского» заявила о глобальном росте числа кибератак

24.09.2023 [10:21],

Владимир Фетисов

Компания «Лаборатория Касперского» фиксирует динамичный рост количества кибератак по всему миру. Глава компании Евгений Касперский заявил, что ежедневно специалисты «Лаборатории Касперского» сталкиваются с 400 тыс. новых вредоносных файлов.

Источник изображений: Pixabay «Рост атак есть везде на самом деле, это глобальная проблема. Мы каждый день собираем примерно 400 тыс. новых файлов, которые ни разу не видели до этого, причём именно зловредных файлов. Какие-то из них распознаются защитными системами в автоматическом режиме, потому что сигнатура хорошо срабатывает, но, конечно, далеко не все», — рассказал господин Касперский во время беседы с журналистами. Несмотря на рост количества кибератак, цели злоумышленников остаются прежними. Наибольшее количество кибератак направлены против инфраструктуры бизнеса, госсектора и промышленности. Отмечается, что в большинстве схем хакеры говорят на китайском, испанском, португальском, русском, английском и турецком языках. По данным МТС RED, количество кибератак против российских компаний в период с апреля по июнь 2023 года увеличилось почти в два раза и составило около 12,7 тыс. инцидентов. Чаще всего злоумышленники атакуют IT-компании, количество таких инцидентов выросло до 4 тыс. По оценкам экспертов, российский рынок кибербезопасности в течение ближайших лет будет в среднем расти на 24 % в год и к 2027 году составит 559 млрд рублей. Клиенты LogicMonitor попали под кибератаку, потому что у всех были почти одинаковые пароли

01.09.2023 [06:27],

Дмитрий Федоров

Клиенты компании по обеспечению сетевой безопасности LogicMonitor столкнулись с хакерскими атаками из-за использования стандартных паролей. Отмечается, что компания до недавнего времени предоставляла своим клиентам слабые пароли по умолчанию, что стало причиной инцидента.

Источник изображения: geralt / Pixabay Компания LogicMonitor, специализирующаяся на сетевой безопасности, подтвердила факт нарушения безопасности, затронувшего некоторых её клиентов. По словам представителя компании Джессики Чёрч (Jessica Church), она активно работает над устранением последствий инцидента и находится в тесном контакте с пострадавшими клиентами. Основной причиной инцидента стало то, что LogicMonitor до недавнего времени предоставляла своим клиентам стандартные и слабые пароли, такие как «Welcome@» с последующим коротким номером. Источник, знакомый с ситуацией, сообщил, что при регистрации аккаунта в LogicMonitor компания устанавливала стандартный пароль для всех пользовательских аккаунтов организации. До этого времени менять пароли не требовалось, и они не были временными. Теперь же пароль действителен 30 дней и должен быть изменён при первом входе. По информации одного из клиентов LogicMonitor, компания активно связывается со своими клиентами, предупреждая о возможном нарушении безопасности учётных данных. Хотя представитель LogicMonitor не раскрывает дополнительных подробностей о происшествии, известно, что одна из компаний потеряла более 400 систем из-за хакерской атаки с требованием выкупа, эксплуатирующей слабый стандартный пароль. Сервис LogicMonitor позволяет клиентам контролировать свою сетевую инфраструктуру, включая облачные ресурсы. На официальном сайте компании указано, что она контролирует 800 млрд метрик в день на 3 млн активных устройств и имеет более 100 000 пользователей ПО в 30 странах. Инцидент с паролями подчёркивает важность строгого контроля и обновления мер безопасности, особенно для компаний, работающих в ИТ-сфере. Это также напоминает о необходимости регулярного обновления и усиления паролей для предотвращения подобных инцидентов в будущем. Наука встала на паузу: крупная кибератака парализовала работу 10 телескопов в Чили и на Гавайях

19.08.2023 [10:23],

Геннадий Детинич

В начале августа на сеть телескопов в Чили и на Гавайях, которыми управляет координационный центр наземной астрономии NOIRLab Национального научного фонда США (NSF), была проведена кибератака. Угроза была настолько серьёзной, что персонал вынужден был закрыть удалённый доступ ко всей сети от Чили до Гавайев. Телескопы могли быть физически повреждены и эта брешь всё ещё не закрыта. Все дистанционные наблюдения прекращены. Наука встала на паузу.

Источник изображения: Pixabay Об инциденте центр NOIRLab сообщил 1 августа. Его компьютерные системы позволяют астрономам дистанционно управлять множеством других наземных оптических телескопов помимо сети управления телескопами «Джемени». Непосредственно был атакован телескоп Gemini North («Джемени Север») Обсерватории Джемини на Гавайях (его 8,1-метровый близнец находится в Чили). «Быстрая реакция группы кибербезопасности NOIRLab и группы наблюдения позволила предотвратить повреждение обсерватории», — говорится в пресс-релизе центра. Телескоп в Чили также был отключён от сети в целях безопасности. Но уже 9 августа центр объявил об отключении также сегмента компьютерной сети Среднемасштабных обсерваторий (MSO) на Серро-Тололо и Серро-Пачон в Чили. Это сделало невозможными удалённые наблюдения на 4-метровом телескопе имени Виктора Бланко (Víctor M. Blanco) и телескопе SOAR (Southern Astrophysical Research Telescope). Тем самым NOIRLab остановила наблюдения и на восьми других телескопах в Чили. NOIRLab не сообщила никаких подробностей о случившемся даже своим сотрудникам. В центре отказались ответить на запрос Science о том, не является ли этот инцидент атакой типа «выкуп», когда хакеры требуют деньги за возврат информации или контроля над объектом. Представитель NOIRLab сообщил Science, что сотрудники центра, занимающиеся информационными технологиями, «работают круглосуточно, чтобы вернуть телескопы в небо». В отсутствии дистанционного доступа наблюдения можно вести по старинке: сидя ночами в кресле перед окулярами или приборами телескопов. Но персонал телескопов «сбился с ног», обслуживая заявки учёных. Пока проблема не решена, а что-то прогнозировать в условиях тотальной секретности, которой придерживается NOIRLab, невозможно, научные группы формируют коллективы из аспирантов для дальних командировок для непосредственной работы на местах. Кто и зачем атаковал сеть обсерваторий, неизвестно. Это могло быть чистой случайностью, не исключают специалисты. Но очевидно, что открытость научных сетей, без которой трудно работать глобально, сыграла с научным сообществом злую шутку. И с этим определённо что-то придётся делать. Новый алгоритм может похищать данные, анализируя звук нажимаемых клавиш с точностью до 95 %

06.08.2023 [11:50],

Владимир Фетисов

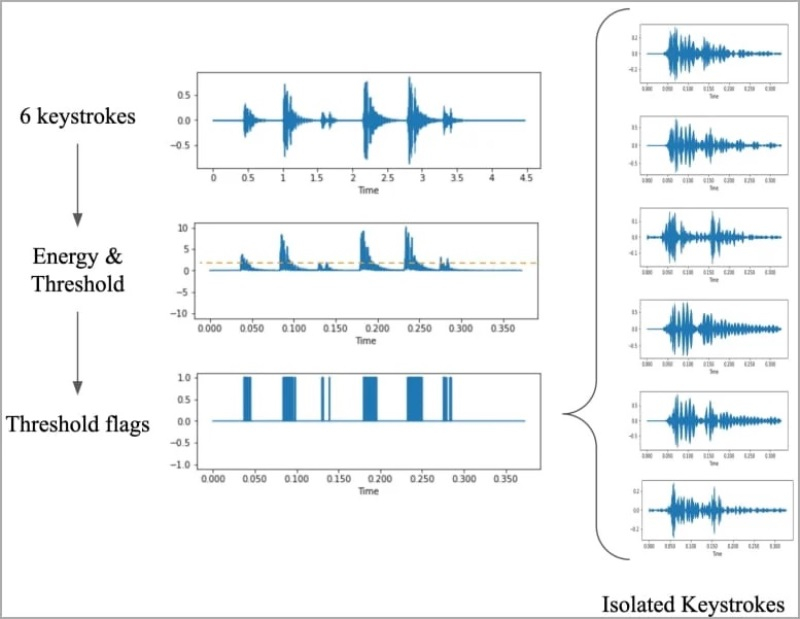

Группа исследователей из британских университетов разработала алгоритм с использованием методов глубокого обучения нейросетей, который способен с точностью до 95 % распознавать данные, анализируя звук нажимаемых клавиш клавиатуры, записанный через микрофон. В процессе обучения алгоритма классификации звуков также использовались аудиозаписи, сделанные через Zoom, но в этом случае точность распознавания снизилась до 93 %.

Источник изображения: Bleeping Computer Акустическая атака с использованием упомянутого алгоритма несёт серьёзную угрозу безопасности данных, поскольку такой подход может использоваться для кражи паролей и другой конфиденциальной информации. Более того, в отличии от других атак через сторонние каналы, требующих соблюдения специальных условий, акустические атаки становятся проще в реализации по мере распространения микрофонов, обеспечивающих высококачественный захват звука. В сочетании с быстрым развитием технологий машинного обучения акустические атаки через сторонние каналы становятся более опасным инструментом в руках злоумышленников, чем было принято считать прежде. Для проведения такой атаки злоумышленникам требуется осуществить запись звука нажимаемых клавиш на клавиатуре жертвы, поскольку эти данные требуются для обучения алгоритма прогнозирования. Сделать это можно с помощью находящегося поблизости микрофона или же смартфона, заражённого вредоносным программным обеспечением, открывающим доступ к микрофону устройства. Кроме того, запись звука нажимаемых клавиш можно осуществить во время звонка в Zoom.

Источник изображения: arxiv.org В рамках нынешнего исследования были собраны обучающие данные, представляющие запись звука нажатия 36 клавиш MacBook Pro, каждая из которых нажималась по 25 раз. После этого были получены осциллограммы и спектрограммы, которые позволили визуализировать идентифицируемые различия при нажатии каждой клавиши. Исследователи также выполнили определённые шаги для обработки данных в плане усиления сигнала для упрощения идентификации клавиш. Спектрограммы использовались для обучения классификатора изображений CoAtNet. В эксперименте был задействован один и тот же ноутбук Apple с клавиатурой, которая используется во всех моделях портативных компьютеров компании последние два года, а также iPhone 13 mini, расположенный на расстоянии 17 см от ноутбука и записывающий звук, и сервис Zoom, который также использовался для записи звука нажимаемых клавиш. В итоге исследователям удалось добиться того, что классификатор CoAtNet достиг 95 % точности при обработке записей со смартфона и 93 % — при обработке данных, записанных через Zoom. При эксперименте с использованием Skype точность снизилась до 91,7 %.

Источник изображения: arxiv.org Пользователям, которых беспокоят акустические атаки, исследователи рекомендуют изменить стиль печати, а также использовать случайно генерируемые пароли. В дополнение к этому можно задействовать программные средства для воспроизведения звуков нажатия клавиш, белого шума или аудиофильтры для клавиатуры. Китайцы заполонили зону .РФ доменами с вредоносным софтом

17.07.2023 [13:31],

Дмитрий Федоров

В доменной зоне .РФ наблюдается тревожная тенденция: количество доменов, распространяющих вредоносное ПО, резко увеличилось. Координационный центр (КЦ) доменов и Минцифры России выразили обеспокоенность этим явлением, особенно учитывая, что все эти домены зарегистрированы гражданами Китая. Специалисты по информационной безопасности подтверждают активизацию китайских кибершпионских группировок на территории России.

Источник изображения: geralt / Pixabay Согласно последним данным КЦ, в июне в зоне .РФ произошёл резкий скачок числа доменов, распространяющих вредоносное ПО. Если в мае 2023 года было заблокировано 226 таких доменов, то в июне этот показатель увеличился до 2600. По мнению Евгения Панкова, руководителя проектов КЦ, происходит спланированная атака с использованием доменной зоны .РФ. Он отметил, что доля вредоносных сайтов в .РФ в период с января по июнь увеличилась до 10 %. В Минцифры России также подтвердили, что в конце мая ведомством были зафиксированы инциденты, связанные с использованием доменов в зоне .РФ. «Всего было выявлено и заблокировано около 2200 таких ресурсов»,— сообщили в министерстве. Ярослав Каргалёв, руководитель центра кибербезопасности F.A.C.C.T. (ранее Group IB), акцентирует внимание на китайских APT-группировках, описывая их как наиболее активные прогосударственные хакерские группы в сфере кибершпионажа. Эти группы олицетворяют идею «продвинутой устойчивой угрозы» (Advanced Persistent Threat), являясь примером долгосрочной, сложной и целенаправленной кибератаки. Одной из ключевых характеристик китайских APT-группировок является их способность скрытно проникнуть в целевую инфраструктуру. Это не просто взлом: злоумышленники мастерски замаскировывают своё присутствие и проводят длительные операции шпионажа. Таким образом, они могут оставаться незамеченными в системах своих жертв на протяжении многих месяцев, а иногда и лет, что позволяет им собирать ценную информацию и нарушать работу критически важных систем. Владислав Лашкин, руководитель группы анализа угроз компании «РТК-Солар», подтверждает, что они также наблюдают активность китайских AРT-группировок уже длительное время: «Они были и остаются одной из самых постоянных и стабильных угроз как для госсектора, так и для частных компаний на территории РФ». Специалисты экспертного центра безопасности Positive Technologies отмечают новую волну атак со стороны хакерской группировки с китайскими корнями Space Pirates. Эта хакерская группа увеличила количество попыток атаковать российский госсектор, авиационную и ракетно-космическую промышленность, а также образовательные учреждения. По мнению специалиста, знакомого с отношениями между Россией и Китаем, рост кибершпионажа со стороны Китая объясним и неизбежен. Он считает, что в итоге Москва и Пекин смогут выработать определённые правила, чтобы киберинциденты и кража данных не слишком влияли на отношения между двумя странами. Для защиты себя от взлома и кибератак рекомендуется принять несколько важных мер. Во-первых, следует обновлять ПО и ОС на всех устройствах. Важно также использовать надёжные пароли и двухфакторную аутентификацию (2FA). Регулярное создание резервных копий данных поможет восстановить информацию в случае её порчи или шифрования злоумышленниками. Также не следует открывать подозрительные ссылки и файлы. Наконец, рекомендуется установить надёжное антивирусное программное обеспечение и периодически сканировать свои устройства на наличие вредоносных программ. Соблюдение этих простых мер безопасности поможет защититься от киберугроз и обеспечить безопасность в сети. Ущерб компаний от неработающих из-за действий хакеров сайтов растёт

14.07.2023 [07:47],

Владимир Фетисов

Издержки российских компаний от кибератак выросли на треть и достигли в среднем 20 млн рублей. Если же речь заходит о крупном онлайн-ретейлере, то потери от простоя сайта могут достигать миллиардов рублей. Эксперты считают, что такая тенденция связана с ростом «сложности хакерских атак, направленных на дестабилизацию компаний».

Источник изображения: Pete Linforth / pixabay.com По данным компании «РТК-Солар», входящей в состав «Ростелекома» и работающей в сфере информационной безопасности, за первые шесть месяцев 2023 года средний ущерб компаний от действий хакеров вырос на треть, до примерно 20 млн рублей в годовом исчислении. Эти данные получены на основе опроса, в котором участвовали 300 представителей крупного бизнеса и госсектора. В компании эту тенденцию объясняют ростом «многовекторности атак» и их «деструктивным воздействием на бизнес-процессы». К примеру, ущерб от атаки вымогательского ПО на банк со штатом 2,5 тыс. сотрудников составляет около 10 млн рублей. Если же учесть, что в среднем подобные атаки происходят три раза в год, то в конечном счёте потери организации эквиваленты 30 млн рублей. В это же время, поясняет представитель «РТК-Солар», недополученная прибыль крупного онлайн-ретейлера от успешной веб-атаки, повлекшей простой сайта, может достигать миллиардов рублей. С такой оценкой согласны в Ассоциации компаний интернет-торговли (АКИТ). «DDoS-атаки с начала спецоперации фактически не прекращались», — приводит источник слова представителя АКИТ. Среди наиболее серьёзных инцидентов опрошенные называют хищение средств, контроль сетевого оборудования, компрометацию или заражение сетей, атаки через подрядчика и нарушение работы сайта и приложений. Представители «Магнита», X5 Group («Пятёрочка», «Перекрёсток» и «Карусель») и Ozon отказались от комментариев по данному вопросу. Главный эксперт «Лаборатории Касперского» Сергей Голованов отметил, что бизнесу пришлось сталкиваться с более сложными кибератаками, например, связанными с шифровальщиками. В результате увеличивается прямой ущерб от остановки бизнес-процессов. Он также отметил рост заработной платы профильных специалистов. Хакеры переключились на аграрную, логистическую и образовательную отрасли в России

08.07.2023 [11:47],

Павел Котов

По итогам II квартала число кибератак на российские ресурсы выросло более чем на 40 % по сравнению с аналогичным периодом прошлого года и на 13 % в сравнении с началом 2023 года. Киберпреступники переключились с развлекательной на аграрную, логистическую и образовательную отрасли. Хакеры часто достигают своих целей, потому что методы защиты от кибератак быстро устаревают.

Источник изображения: B_A / pixabay.com Во II квартале 2023 года было зафиксировано 176,3 тыс. DDoS-атак, сообщили в компании DDoS-Guard. Это на 46 % больше, чем было во II квартале прошлого года (120 тыс.) и на 13 % больше, чем в I квартале 2023 года. В I квартале приоритетными целями киберпреступников были региональные СМИ, онлайн-кинотеатры и игровые серверы, сейчас же чаще атакуют ресурсы вузов, служб организации путешествий и ресурсы сельскохозяйственных компаний. Эксперты отмечают возросшие сложность и точность кибератак. К примеру, сервис «АгроСигнал» атаковали 20 раз, и вредоносный трафик был выше 5 Гбит/с, хотя обычно каналы рассчитываются на пропуск всего 1 Гбит/с. Это достаточно важный ресурс, долгосрочный выход которого из строя грозит убытками российскому агробизнесу. Важнейшим инцидентом стала кибератака на ОАО РЖД, в результате которой наблюдались сбои в работе сайта и мобильного приложения — компания доложила об инциденте утром 5 июня, а к вечеру работа ресурсов была восстановлена. Хакерам удалось достичь своих целей из-за характерной для крупных компаний неповоротливости РЖД — там готовились к «прошлой войне», как выразился источник «Коммерсанта». К примеру, блокировка зарубежного трафика по GeoIP уже утратила свою эффективность, но этим методом защиты в некоторых организациях продолжают пользоваться. Проблемой массированных DDoS-атак озаботились в подведомственном Роскомнадзору Главный радиочастотный центр (ГРЧЦ) — ведомство заказало разработку Национальной системы противодействия DDoS-атакам. Проект с бюджетом 1,4 млрд руб. должен быть завершён 12 марта 2024 года. Из-за взлома утилиты для защищённого файлообмена MOVEit пострадали BBC и British Airways

06.06.2023 [13:50],

Павел Котов

В результате массированной кибератаки, эксплуатирующей уязвимость файлообменной программы MOVEit, неизвестные хакеры получили в распоряжение данные, принадлежащие платёжной службе Zellis, властям канадской провинции Новая Шотландия, авиакомпании British Airways, телерадиовещателю BBC и розничной сети Boots.

Источник изображения: ipswitch.com/moveit Первые признаки активной эксплуатации уязвимости обнаружены 27 мая. Атака производится при помощи SQL-инъекции, то есть исполнения вредоносного кода на языке структурированных запросов (SQL) к базе данных. Злоумышленники атакуют облачные ресурсы или выделенные платформы MOVEit, размещая в них шелл — веб-оболочку для несанкционированного доступа. Шелл часто носит имя «human2.aspx» или «human2.aspx.lnk», маскируясь под файл «human.aspx», являющийся стандартным компонентом службы MOVEit Transfer. Ответственная за разработку MOVEit компания Progress закрыла уязвимость только 31 мая, то есть через четыре дня после начала атаки. И только в минувшее воскресенье, 4 июня, Microsoft сообщила, что за кибератакой стоит русскоязычная хакерская группировка Clop. Как установили эксперты по кибербезопасности, кража данных чаще всего производится в течение двух часов после запуска эксплойта. Причастность русскоязычных хакеров пока не получила доказательств: ни одна из жертв, в число которых входят мелкие и крупные организации, пока не получила требований о выкупе. Более того, на сайте самой Clop о последней серии кибератак не говорится ничего. Эксперты по кибербезопасности ожидают, что такие требования начнут поступать в ближайшие дни или недели. Ответственность за взлом MSI взяли хакеры-вымогатели Money Message — они требуют $4 млн выкупа

07.04.2023 [17:57],

Николай Хижняк

Компания MSI ранее сообщила, что её сетевая инфраструктура подвергалась кибератаке. Производитель компьютерных комплектующих не стал вдаваться в подробности взлома и не сообщил, были в результате этого инцидента затронуты данные пользователей. Как стало известно порталу BleepingComputer, ответственность за взлом взяла на себя некая группировка хакеров-вымогателей Money Message.

Источник изображения: MSI Хакеры утверждают, что получили доступ к 1,5 Тбайт данных из CTMS- и ERP-систем, содержащих различную конфиденциальную информацию MSI. В частности, были похищены исходные коды программного обеспечения MSI, включая данные о структуре прошивок BIOS, используемых в продуктах производителя, криптографические ключи и прочие файлы. Злоумышленники угрожают опубликовать украденные данные в открытый доступ на следующей неделе, если MSI не согласится с их требованием о выкупе в размере $4 млн. BleepingComputer обратился за комментариями в MSI, но там ответа пока не предоставили. Как сообщается, хакерская группа Money Message образовалась в прошлом месяце. По данным компании Cyble, занимающейся вопросами кибербезопасности, целями указанной группы злоумышленников являются системы на базе Window и Linux. Преступники стараются получить доступ к сетевой инфраструктуре жертвы, зашифровывают её, а затем требуют выкуп. Перед внедрением программ-вымогателей хакеры обычно пытаются украсть данные администраторов IT-сетей. MSI подверглась кибератаке и посоветовала не скачивать её софт из неофициальных источников

07.04.2023 [16:26],

Николай Хижняк

Компания MSI опубликовала заявление, в котором сообщила своим клиентам, что её информационные системы подверглись кибератаке.

Источник изображения: MSI Производитель компьютерных комплектующих не пояснил, какая именно часть его сетевой инфраструктуры подверглась атаке хакеров, и было ли что-то похищено, однако в компании отметили, что обнаружили аномалии в работе внутренней сети и запустили соответствующие защитные механизмы. В частности, MSI обратилась к местным органам правопорядка, а также специалистам по кибербезопасности. В своём заявлении производитель компьютерных комплектующих указал, что постепенно вернул в работу все свои сетевые структуры, а сама кибератака не оказала значительного влияния на её бизнес-операции. Однако компания призвала потребителей не скачивать BIOS, а также любое другое программное обеспечение под брендом MSI из неизвестных источников. Свежие прошивки и ПО компания настоятельно рекомендует скачивать только с её официального сайта. Хотя в MSI не уточнили, мог ли тот, кто совершил кибератаку на серверы компании, завладеть каким-либо её программным обеспечением, рекомендации производителя намекают на такую возможность. |