|

Опрос

|

реклама

Быстрый переход

Северокорейские хакеры за шесть лет украли $3 млрд в криптовалюте

05.12.2023 [18:44],

Сергей Сурабекянц

Хакеры, которые, как считается, располагают поддержкой правительства Северной Кореи, за последние шесть лет похитили примерно $3 млрд с помощью атак на криптовалютную индустрию. Только за прошлый год Kimsuky, Andariel, Lazarus Group и другие северокорейские хакерские группировки стали причиной 44 % всех хищений криптовалюты, что составляет $1,7 млрд. Это эквивалентно 5 % ВВП Северной Кореи или 45 % её военного бюджета.

Источник изображения: Pixabay «С 2017 года Северная Корея значительно усилила своё внимание к индустрии криптовалют, украв криптовалюту на сумму около 3 миллиардов долларов», — говорится в недавно опубликованном отчёте Insikt Group из аналитической компании Recorded Future. В число целей северокорейских хакеров входят не только биржи криптовалют, но и отдельные пользователи, венчурные компании и другие технологические компании. Исследователи рассказали, что северокорейские киберпреступники начали свою деятельность со взлома банковской сети обмена данными SWIFT, а затем переключили своё внимание на криптовалюту во время бума 2017 года, начав с криптовалютного рынка Южной Кореи, а затем расширяясь по всему миру. Recorded Future утверждает, что кража криптовалюты была основным источником доходов Северной Кореи, используемых для финансирования военных и оружейных программ. Украденная криптовалюта часто конвертируется в фиатные ресурсы (реальные деньги). Северокорейские злоумышленники используют различные методы, в том числе кражу личных данных и изменённые фотографии, чтобы обойти меры по борьбе с отмыванием денег. Recorded Future также сообщила, что персональные данные жертв северокорейских хакеров могут использоваться для создания учётных записей в процессе отмывания украденной криптовалюты. Поскольку большинство вторжений начинается с социальной инженерии и фишинговой кампании, организациям следует обучать своих сотрудников отслеживать эту деятельность и внедрять надёжные меры многофакторной аутентификации. В Северной Корее на сегодняшний день предположительно «трудятся» около 6000 хакеров, которых страна использует для получения финансовой выгоды и сбора разведывательной информации, сообщило ранее в этом году Федеральное бюро расследований США. Люди в меньшинстве: вредоносные боты теперь генерируют 73 % всех взаимодействий в интернете

01.12.2023 [20:58],

Сергей Сурабекянц

По данным платформы по борьбе с мошенничеством Arkose Labs, ошеломляющие 73 % посещений сайтов и взаимодействий с приложениями в мире в период с января по сентябрь 2023 года были выполнены вовсе не людьми, а вредоносными ботами с повышенной криминальной активностью. Количество атак ботов во втором квартале возросло на 291 % по сравнению с первым. Этот всплеск может быть результатом использования машинного обучения и ИИ для имитации человеческого поведения.

Источник изображения: Pixabay Самым «популярными» вредоносными действиями ботов стали мошенничество с SMS-сообщениями, веб-скрейпинг (парсинг), тестирование платёжных карт, захват учётных записей, создание фиктивных учётных записей, управление учётными записями и злоупотребления в продуктах (накопление инвентаря, злоупотребление баллами лояльности и тому подобное). Мошенничество с SMS-сообщениями продемонстрировало в третьем квартале наибольший рост по сравнению с предыдущим кварталом, увеличившись на 2141 %. Количество атак на колл-центры служб поддержки клиентов возросло на 160 %. С первого по второй квартал самый большой рост продемонстрировал парсинг — получение данных путём извлечения их со страниц веб-ресурсов возросло на 432 %. Аналитики утверждают, что рост числа атак вредоносных ботов означает, что их использование продолжает приносить прибыль киберпреступникам. В дальнейшем рост использования ИИ преступниками, вероятно, только усугубит ситуацию, и единственное способ борьбы с этими правонарушениями — «идти по следу денег». Если деятельность ботов перестанет приносить криминалу прибыль, преступники утратят к ней интерес. Стоит отметить, что не все боты наносят вред. Часть из них используются для выполнения полезных задач, таких как индексирование сайтов для поисковых систем, архивирование веб-ресурсов, обслуживание клиентов и управление взаимодействием с социальными сетями. В комментариях на сайте techspot.com один из пользователей выразил опасение, что «теория о смерти интернета реальна. Если 73 % составляют плохие боты, ещё сколько-то — хорошие боты, то люди, вероятно, составляют менее 10 %». «123456» стал самым популярным паролем в мире в 2023 году

17.11.2023 [13:41],

Дмитрий Федоров

В 2023 году компания NordPass, известная своими решениями для управления паролями, опубликовала свежий рейтинг самых распространённых паролей, и результаты неутешительны. Простейший пароль «123456» возглавил список, тем самым подчёркивая общее пренебрежение пользователей вопросами кибербезопасности. Пароль «password», лидировавший в прошлом году, опустился на 7-е место. Этот рейтинг подчёркивает продолжающуюся тенденцию использования слабых и предсказуемых паролей, что ставит под угрозу цифровую безопасность пользователей.

Источник изображения: AbsolutVision / Pixabay Анализ рейтинга 200 наиболее распространённых паролей показывает, что большинство из них крайне уязвимы. В топ-10 входят такие простые комбинации, как «123», «1234», «12345», «12345678», «123456789» и «1234567890», а также «Aa123456» и, конечно же, «password». Особенно обескураживает, что эти пароли могут быть взломаны злоумышленниками менее чем за секунду с помощью простых методов брутфорса — подхода к взлому паролей путём перебора всех возможных комбинаций. Впрочем, есть и исключения, такие как «theworldinyourhand», занимающий 173-е место в рейтинге. Этот пароль практически не поддаётся взлому обычными методами и потребовал бы столетий для его подбора вручную. В то время как пароль «admin», занявший 2-е место, является стандартным на многих устройствах и легко взламывается. Добавление «123» к «admin» или использование символа «@» между словом и числами значительно увеличивает время взлома. Например, «admin123» и «admin@123» требуют значительно больше времени для подбора. Интересным является факт популярности пароля «Eliska81», занимающего 40-е место в рейтинге, используемого более чем 75 755 людьми. Это подчёркивает, как случайные и неожиданные комбинации могут стать популярными. Кроме того, стоит отметить, что пароль «admintelecom» находится на 54-м месте. Этот пароль требует около 23 дней для взлома методом брутфорса, что делает его одним из самых безопасных в списке. Специалисты прогнозируют, что в следующем году список наиболее распространённых паролей останется практически неизменным. От выбора пароля зависит безопасность личных данных и надёжность защиты от несанкционированного доступа. В современном цифровом мире ответственность за сохранность своих данных лежит на каждом пользователе. Хакеры похитили данные у правительств пяти стран из-за дыры в почтовом сервере Zimbra

16.11.2023 [20:33],

Сергей Сурабекянц

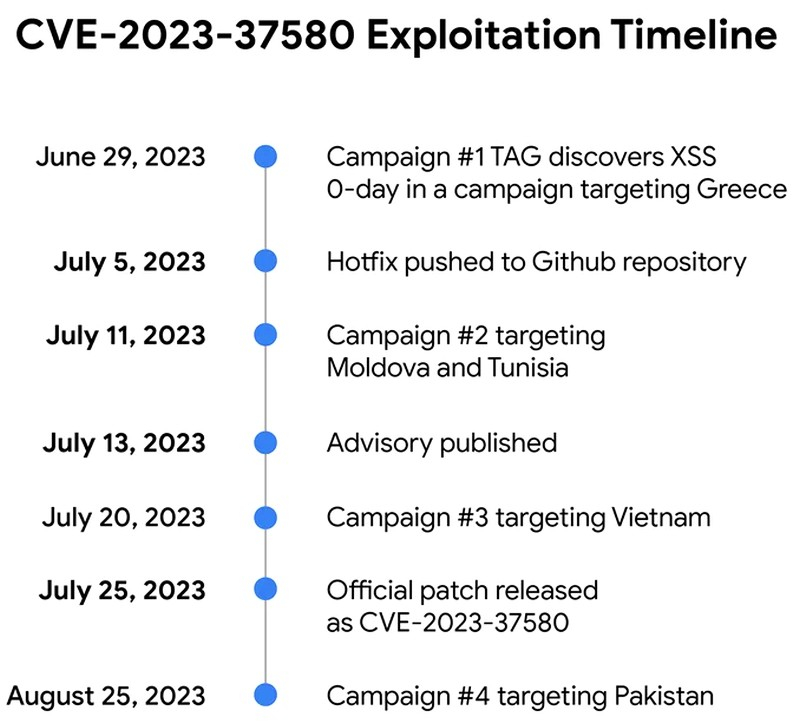

Группа анализа угроз Google сообщила, что обнаружила в сервере электронной почты Zimbra уязвимость, которая использовалась для кражи данных у правительств Греции, Молдовы, Туниса, Вьетнама и Пакистана. Эксплойт, известный как CVE-2023-37580, был нацелен на почтовый сервер Zimbra Collaboration с целью кражи данных электронной почты, учётных данных пользователей и токенов аутентификации у организаций.

Источник изображений: Google Первый раз эксплойт был использован в конце июня в Греции. Злоумышленники, обнаружившие уязвимость, отправили электронные письма с эксплойтом в одну из правительственных организаций. Пользователи, перешедшие по ссылке во время входа в свою учётную запись Zimbra, стали жертвами хакерской атаки, их данные электронной почты были скомпрометированы, а киберпреступники получили контроль над их аккаунтами. Zimbra опубликовала исправление для уязвимости на Github уже 5 июля, но массовое распространение эксплойта началось позже, так как многие пользователи не обновили вовремя программное обеспечение. «Сложившаяся ситуация демонстрирует, как злоумышленники отслеживают репозитории с открытым исходным кодом, чтобы оперативно использовать уязвимости, когда исправления находятся в репозитории, но ещё не выпущены для пользователей», — уверены участники группы анализа угроз Google. В середине июля группа киберпреступников Winter Vivern с помощью этого эксплойта атаковала правительственные организации в Молдове и Тунисе. Позже неизвестный злоумышленник использовал уязвимость для получения учётных данных членов правительства Вьетнама. Последний случай использования эксплойта, описанный группой анализа угроз Google, — кража токенов аутентификации с почтового сервера правительства Пакистана. Эти токены используются для доступа к заблокированной или защищённой информации.  Пользователи Zimbra ранее уже становились объектами массовой фишинговой кампании в начале этого года. В 2022 году, злоумышленники использовали другой эксплойт Zimbra для кражи электронной почты европейских правительств и СМИ. Заметим, что почтовым сервером Zimbra по состоянию на 2022 год пользовались около 200 000 клиентов, включая более 1000 правительственных организаций. «Популярность Zimbra Collaboration среди организаций с низкими ИТ-бюджетами гарантирует, что она останется привлекательной целью для злоумышленников», — уверены исследователи компании ESET, разработчика антивирусного программного обеспечения и решений в области компьютерной безопасности. Хакеры превратили «Google Календарь» в инструмент управления вредоносным ПО

08.11.2023 [07:12],

Дмитрий Федоров

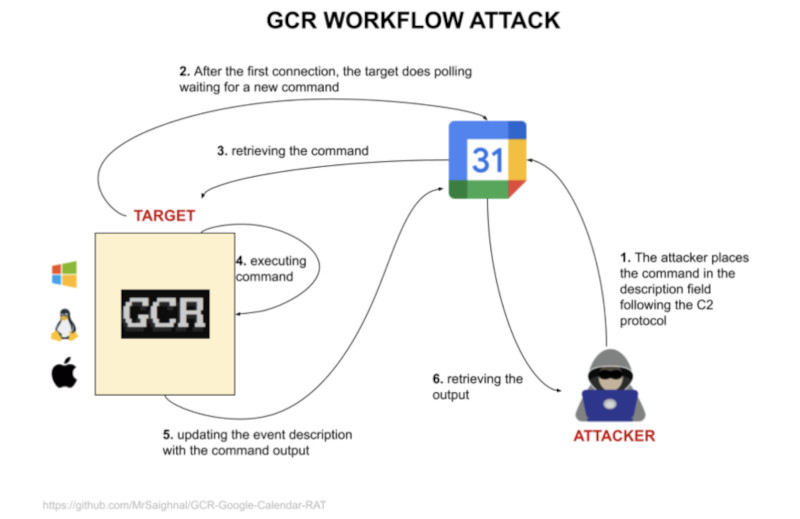

Google обнаружил новую угрозу в своём сервисе «Google Календарь»: хакеры могут использовать его для управления вредоносным ПО, замаскировав команды под обычные записи в календаре. Такие действия трудно обнаружить, что создаёт серьёзные риски для кибербезопасности. Что интересно, Google сама предупреждает, что «Календарь» может использоваться для скрытой передачи команд вредоносным программам.

Источник изображения: TheDigitalArtist / Pixabay Многие вирусы после проникновения в систему жертвы нуждаются в управлении со стороны злоумышленников. Для этого создаётся специальная инфраструктура «команд и управления» (Command and Control или C2). Обычно хакеры посылают команды своему вредоносному ПО через так называемый C2-сервер, однако теперь они нашли способ маскировать свою активность, используя легитимные сервисы, такие как облачные хранилища и почтовые службы. В прошлом хакеры уже использовали для этих целей такие сервисы, как Dropbox, Amazon Web Services, Google Drive и Gmail. Это позволяло им скрывать команды для вирусов под видом обычного интернет-трафика, что затрудняло их обнаружение антивирусными программами и специалистами по кибербезопасности. Сейчас Google указывает на потенциальную опасность использования «Календарь» в качестве нового инструмента для C2-коммуникаций. В докладе о будущих угрозах компания ссылается на исследование в сфере кибербезопасности, в котором эксперт под псевдонимом MrSaighnal демонстрирует методику использования «Google Календарь» злоумышленниками.

Источник изображения: IT researcher MrSaighnal / GitHub Методика, названная Google Calendar RAT (GCR), предполагает размещение команд C2 в описании событий календаря. Вредоносное ПО, установленное хакерами, может регулярно проверять аккаунт «Google Календарь» на наличие новых команд и выполнять их на заражённом устройстве. «По словам разработчика, GCR взаимодействует исключительно через легитимную инфраструктуру, управляемую компанией Google, что затрудняет обнаружение подозрительной активности защитниками», — отметила Google. Открытие этой уязвимости в «Google Календарь» ставит новые вопросы о том, насколько безопасны на первый взгляд надёжные цифровые сервисы. Это также подчёркивает необходимость постоянного обновления методов киберзащиты и внимательного отношения к любым изменениям в поведении ПО. Фишинг с помощью Discord станет сложнее: ссылки на файлы на платформе будут ежедневно меняться

05.11.2023 [13:00],

Дмитрий Федоров

Компания Discord объявила, что изменит принцип работы со ссылками на файлы, размещённые на платформе. К концу текущего года такие ссылки будут автоматически обновляться каждые 24 часа. Это будет частью мер по борьбе с распространением вредоносного ПО, которое, как отмечает издание Bleeping Computer, часто хранится именно на серверах Discord. Нововведение затронет всех пользователей популярного сервиса и является важным шагом в укреплении безопасности платформы.

Источник изображения: felipedsilva / Pixabay Компания рекомендует пользователям, использующим Discord для хостинга файлов, искать альтернативные решения. При этом изменения не затронут тех, кто делится контентом непосредственно внутри клиента Discord: все внутренние ссылки будут обновляться автоматически, обеспечивая непрерывный доступ к файлам. Компания Trellix, специализирующаяся на кибербезопасности, сообщила о нахождении приблизительно 10 000 образцов вредоносного ПО, распространяемого через Discord. Злоумышленники использовали вебхуки платформы для передачи собранных данных с заражённых компьютеров в каналы Discord, находящиеся под их контролем. В ответ на эти угрозы Discord реализует систему временных ссылок на файлы для всех пользователей. Так, Discord будет включать новые параметры URL, которые добавят метки истечения срока действия и уникальные подписи. Эти подписи будут оставаться действительными до момента истечения срока действия ссылки, что предотвратит использование Discord для постоянного хостинга файлов. Согласно разработчикам Discord, уже сейчас к ссылкам добавляются три новых параметра URL: ex (expiration timestamp), is (unique id signature) и hm (hash match). После введения обязательной аутентификации, которая будет реализована позже в этом году, ссылки с этими подписями будут оставаться активными до указанной даты истечения срока действия. Как только ссылка на файл, размещённый на серверах Discord, истечёт, для доступа к этому файлу будет необходимо получить новый URL, предоставляемый через Discord. Это означает, что каждый раз, когда истекает срок действия старой ссылки, система Discord предоставит обновлённый URL, который будет активен в течение следующих 24 часов. Процесс обновления ссылок будет происходить автоматически через программный интерфейс Discord (API). Это не только облегчает доступ к файлам без необходимости ручного обновления ссылок, но и служит дополнительным уровнем проверки: если контент был помечен как вредоносный, новая ссылка на него не будет сгенерирована, что предотвращает дальнейшее распространение вредоносного ПО. Таким образом, даже если вредонос был загружен на платформу, его жизненный цикл будет ограничен. Индия объявила войну фейковым службам техподдержки, вымогающим деньги у пользователей по всему миру

20.10.2023 [12:14],

Владимир Мироненко

В Индии в нескольких штатах, включая Тамил Наду, Пенджаб, Бихар, Дели и Западную Бенгалию, прошли масштабные рейды Центрального бюро расследований Индии (CBI) при участии международных правоохранительных органов и технологических компаний, таких как Microsoft и Amazon, в рамках борьбы с киберпреступностью, связанной с мошенничеством с технической поддержкой и криптовалютой.

Источник изображения: Pixabay В ходе 76 полицейских рейдов, являющихся частью операции «Чакра-II», направленной на ликвидацию финансовых группировок, связанных с киберпреступностью, были заморожены «многочисленные» банковские счета и получена важная информация о предполагаемых мошеннических операциях. Также было конфисковано 32 мобильных телефона, 48 ноутбуков и жёстких дисков и 33 SIM-карты. В результате проведения операции «Чакра-II» CBI выявило две мошеннические схемы, связанные с технической поддержкой, действовавшие не менее пяти лет, в рамках которых мошенники выдавали себя за агентов службы поддержки, работающих на «две известные транснациональные компании». «Незаконные колл-центры, подвергшиеся рейдам CBI, были созданы для того, чтобы выдавать себя за службу поддержки клиентов Microsoft и Amazon. Они были нацелены на более чем 2000 клиентов Amazon и Microsoft, в основном базирующихся в США, но также в Канаде, Германии, Австралии, Испании и Великобритании», — рассказала Эми Хоган-Берни (Amy Hogan-Burney), генеральный менеджер подразделения Microsoft по борьбе с киберпреступлениями. Мошенники связывались с жертвами через всплывающие сообщения в интернете, выглядевшие как предупреждения от Microsoft и Amazon о возникновении на компьютере пользователя технических проблем. Пользователю предоставлялся бесплатный номер, по которому он мог связаться со службой поддержки. Получив удалённый доступ к компьютеру жертвы, мошенники убеждали её в наличии несуществующей проблемы, за устранение которой приходилось платить сотни долларов. Согласно отчёту ФБР об интернет-преступлениях за 2022 год, мошенничество с фиктивной технической поддержкой входит в пятёрку самых распространённых типов преступлений в период с 2018 по 2022 год. Только за последний год эти мошенничества привели к убыткам, превышающим $800 млн, с числом пострадавших, превышающим 32 000, в одних только США. Кроме того, CBI раскрыло мошенничество с криптовалютой, в результате которого граждане Индии понесли убытки на сумму около $12 млн. Правительство США накопило биткоинов на $5 млрд, и всё это — конфискат

17.10.2023 [12:32],

Павел Котов

Правительство США является одним из крупнейших в мире держателей биткоинов, но его не интересует курс главной криптовалюты — эти активы были конфискованы у киберпреступников и владельцев незаконных торговых площадок в даркнете, пишет Wall Street Journal. Средства хранятся офлайн на аппаратных кошельках и контролируются Минюстом, Налоговой службой и другими агентствами.

Источник изображения: Petre Barlea / pixabay.com Судьба биткоинов, которыми владеет федеральное правительство США, представляет особый интерес для криптотрейдеров, поскольку продажа этих активов способна всколыхнуть криптовалютный рынок. На деле эти средства крайне медленно конвертируются в доллары, и причиной тому является не какая-то особая инвестиционная стратегия — это просто побочный продукт длительной юридической процедуры. Только за три последних изъятия, гласят открытые данные, государственная казна США пополнилась более чем на 200 тыс. биткоинов — это более $5 млрд, а в общей сложности их может быть намного больше. Юридическая процедура от конфискации криптовалюты, добытой незаконным путём, до принятия решения о её конвертации в фиатные средства, то есть доллары, может растянуться на годы. В отдельных случаях эта процедура играла в пользу правительства, поскольку курс криптовалюты вырастал. В 2016 году, когда была взломана площадка Bitfinex, биткоин стоил $600. В 2022 году были арестованы подозреваемые по этому делу, у которых изъяли около 95 тыс. биткоинов, а одна цифровая монета тогда стоила уже $44 тыс. Сегодня биткоин торгуется около $28 тыс.

Источник изображения: Eivind Pedersen / pixabay.com Когда государственное учреждение берёт под свой контроль криптоактив, он не сразу переходит в собственность США. Суд выносит постановление о конфискации, правительство берёт на себя право собственности и передаёт актив Службе маршалов США, которая впоследствии занимается их ликвидацией — конвертацией в фиатные деньги. Пока дело находится на рассмотрении, биткоины удерживаются в качестве вещественного доказательства. Минюст до сих пор хранит на аппаратных кошельках биткоины, конфискованные по делу торговой площадки Silk Road: в частности, это 69 тыс. биткоинов основателя платформы Росса Ульбрихта (Ross Ulbricht). Процедура продажи криптовалюты американскими властями эволюционирует вместе с отраслью: первоначально Служба маршалов проводила торги, на которых цифровые активы продавались напрямую заинтересованным лицам. И только в январе 2021 года ведомство решило воспользоваться услугами криптобирж — активы продаются несколькими партиями, чтобы не допустить влияния крупных продаж на рынок. Доходы от таких процедур иногда идут на возмещение ущерба пострадавшим сторонам: в июле этого года Bitfinex отчиталась о получении $300 тыс. фиатными средствами и 6917 монет криптовалюты Bitcoin Cash, которая на тот момент оценивалась в $1900. Правительственные ведомства также могут запрашивать поддержку на покрытие сопутствующих расходов, например, на лицензии ПО для отслеживания движений криптовалют. Китайские хакеры тайно захватили роутеры Cisco в важнейших секторах США — ФБР и АНБ забили тревогу

30.09.2023 [14:48],

Дмитрий Федоров

Хакерская группировка BlackTech, предположительно связанная с властями Китая, осуществляет масштабные атаки на роутеры Cisco, используемые в правительственных учреждениях, СМИ, военной промышленности и других ключевых секторах США. Американские и японские агентства безопасности и правоохранительные органы бьют тревогу, так как хакеры внедряют в оборудование Cisco уязвимости, оставаясь незамеченными для системных администраторов.

Источник изображения: Cisco Агентство национальной безопасности (АНБ), Федеральное бюро расследований (ФБР) и Агентство по кибербезопасности и защите инфраструктуры США (CISA), полиция США и Японский Национальный центр готовности к инцидентам и стратегии кибербезопасности (NISC) подготовили отчёт о деятельности этой хакерской группы, подчёркивая серьёзность и масштаб возникшей угрозы. В отчёте приводится список вредоносных программ, таких как BendyBear, Bifrose, SpiderPig и WaterBear, которые используются для атак на операционные системы Windows, Linux и даже FreeBSD. BlackTech, также известная как Palmerworm, Temp.Overboard, Circuit Panda и Radio Panda, ведёт свою преступную деятельность с 2010 года. Эта китайская APT-группировка (Advanced Persistent Threat — англ. постоянная серьезная угроза) создаёт и использует специализированное вредоносное ПО для проникновения в сети через оборудование компании Cisco и других крупных брендов, таких как Fortinet, SonicWall и TP-Link. Хакеры BlackTech предпочитают атаковать филиалы компаний в небольших городах, где системы защиты могут быть менее надёжными. После получения доступа к локальной сети филиалов, они подключаются к сети головных организаций. Целью группировки являются правительственный сектор, компании с госучастием, а также предприятия из сфер промышленности, информационных технологий, телекоммуникаций и электроники. Специфика методов, которыми BlackTech получает первоначальный доступ к устройствам своих жертв, остаётся неизвестной. Это могут быть как кража учётных данных сотрудников, так и неизвестные и чрезвычайно изощрённые уязвимости нулевого дня. После проникновения киберпреступники используют интерфейс командной строки Cisco IOS (CLI) для замены легитимной прошивки маршрутизатора на скомпрометированную версию. Всё начинается с того, что прошивка модифицируется в памяти с использованием метода «горячего патчинга». Этот этап критически важен для установки модифицированного загрузчика и изменённой прошивки. После завершения установки, модифицированная прошивка может обходить защитные механизмы маршрутизатора, активировать бэкдоры, не оставляя при этом следов в системных журналах и игнорируя ограничения, установленные списками контроля доступа (ACL). Киберпреступники применяют различные методы сокрытия своего присутствия в сетях жертвы, включая отключение ведения логов на скомпрометированных устройствах и используют украденные сертификаты подписи кода для подписи ROM-файлов. Хакеры используют специализированные UDP- и TCP-пакеты для включения и отключения SSH-бэкдоров на роутерах Cisco в произвольные моменты времени, скрывая таким образом свою активность от системных администраторов. Cisco усугубляет проблему, отказываясь от поддержки своего устаревшего оборудования и устранения известных уязвимостей в своих роутерах. Например, компания регулярно отказывается устранять опасные уязвимости, такие как CVE-2022-20923 и CVE-2023-20025, в своих устаревших роутерах, чей срок поддержки давно истёк. Так, весной 2023 года Cisco отказалась выпускать патч для роутеров, предназначенных для домашнего использования и малого бизнеса, в которых была найдена опасная уязвимость. Это создаёт дополнительные риски для пользователей и открывает возможности для киберпреступников. Для выявления и блокирования вредоносных действий BlackTech компаниям и организациям настоятельно рекомендуется придерживаться оптимальных стратегий смягчения рисков. ИТ-специалистам следует блокировать исходящие соединения, используя конфигурационную команду «transport output none» к виртуальным телетайповым (VTY) линиям, а также контролировать все соединения, ограничивать доступ и вести детализированный учёт событий в системных журналах. 400 тыс. новых вирусов каждый день: «Лаборатория Касперского» заявила о глобальном росте числа кибератак

24.09.2023 [10:21],

Владимир Фетисов

Компания «Лаборатория Касперского» фиксирует динамичный рост количества кибератак по всему миру. Глава компании Евгений Касперский заявил, что ежедневно специалисты «Лаборатории Касперского» сталкиваются с 400 тыс. новых вредоносных файлов.

Источник изображений: Pixabay «Рост атак есть везде на самом деле, это глобальная проблема. Мы каждый день собираем примерно 400 тыс. новых файлов, которые ни разу не видели до этого, причём именно зловредных файлов. Какие-то из них распознаются защитными системами в автоматическом режиме, потому что сигнатура хорошо срабатывает, но, конечно, далеко не все», — рассказал господин Касперский во время беседы с журналистами. Несмотря на рост количества кибератак, цели злоумышленников остаются прежними. Наибольшее количество кибератак направлены против инфраструктуры бизнеса, госсектора и промышленности. Отмечается, что в большинстве схем хакеры говорят на китайском, испанском, португальском, русском, английском и турецком языках. По данным МТС RED, количество кибератак против российских компаний в период с апреля по июнь 2023 года увеличилось почти в два раза и составило около 12,7 тыс. инцидентов. Чаще всего злоумышленники атакуют IT-компании, количество таких инцидентов выросло до 4 тыс. По оценкам экспертов, российский рынок кибербезопасности в течение ближайших лет будет в среднем расти на 24 % в год и к 2027 году составит 559 млрд рублей. В Telegram в 5 раз выросло число фишинговых ресурсов

06.09.2023 [14:13],

Дмитрий Федоров

В 2023 году количество фишинговых ресурсов в Telegram увеличилось в 5 раз. Согласно данным компании Angara Security, в первом полугодии количество таких ресурсов достигло 5 тысяч. Этот тревожный рост, начавшийся в начале 2023 года, ставит под угрозу миллионы пользователей мессенджера.

Источник изображения: LoboStudioHamburg / Pixabay Аналогичную статистику приводит «Лаборатория Касперского». По её данным, во втором квартале 2023 года попытки перехода российских пользователей Telegram на фишинговые ресурсы увеличились на 39 %. Сооснователь проекта StopPhish Юрий Другач также акцентирует внимание на росте мошенничества. По его словам, за летние месяцы 2023 года количество мошеннических сайтов, связанных с Telegram, выросло на 10 % по сравнению с весной текущего года. При этом мошенники практикуют разнообразные схемы: от предложений проголосовать на конкурсе до обещаний бесплатного премиум-аккаунта Telegram. Злоумышленники также создают каналы с названием «Избранное», надеясь, что пользователи ошибутся и отправят туда конфиденциальную информацию. В эпоху цифровизации безопасность стоит на первом месте. Рост фишинговых атак в Telegram — яркий пример того, как важно быть настороже. Многие компании используют этот мессенджер для корпоративных коммуникаций, что делает его особенно привлекательным для киберпреступников. Включение двухфакторной аутентификации, проверка валидности ботов и каналов, а также осознанное отношение к переходам по ссылкам являются ключевыми моментами для обеспечения безопасности. Не стоит забывать о простых правилах интернет-гигиены: не вводить личные данные на подозрительных ресурсах и всегда проверять отправителя сообщений. «Литрес» подтвердил утечку данных пользователей и пообещал ужесточить меры безопасности

05.08.2023 [20:03],

Дмитрий Федоров

Книжный онлайн-магазин «Литрес» подтвердил утечку данных пользователей, включая адреса электронной почты и зашифрованные пароли. Платёжные данные остались в безопасности. Хакерская группировка NLB заявила о доступе к базе из 97 млн строк. Сервис ужесточил меры безопасности и обратился к Роскомнадзору.

Источник изображения: geralt / Pixabay 5 августа 2023 года стало известно о серьёзной утечке данных пользователей книжного онлайн-магазина «Литрес». Согласно заявлению компании, опубликованному в Telegram-канале, злоумышленники получили доступ к адресам электронной почты. Платёжные реквизиты не пострадали, так как сервис их не хранит. Хакерская группировка NLB утверждает, что получила базу данных с 97 млн строк. Опубликована часть этой базы — около 3 %, содержащая 3 млн записей, включая идентификаторы пользователей, фамилии и имена, зашифрованные пароли и адреса электронной почты (588 877 уникальных). «Литрес» принёс извинения за произошедшую утечку и заявил, что начал ужесточать контроль за хранением пользовательских данных, усилит уровень защиты и будет следить за доступом к информации. Компания также проинформировала Роскомнадзор о случившемся. Пользователям сервиса рекомендовано сменить пароли не только на сайте «Литрес», но и на всех других площадках, где использовался похожий пароль. В случае несанкционированных действий с аккаунтом, сервис пообещал по запросу их отменить. Это не первый случай утечки данных в России в последнее время. В начале июня торговая сеть «Ашан» также подтвердила утечку данных клиентов, включая имена, фамилии, номера телефонов и адреса электронной почты. Утечка данных «Литрес» является частью тревожного тренда, свидетельствующего о росте киберпреступности. Вопрос безопасности персональных данных становится всё более актуальным, особенно в свете недавно предложенного законопроекта о введении штрафов для бизнеса до 500 млн рублей за подобные инциденты. Ситуация с «Литрес» подчёркивает необходимость более строгого регулирования и контроля за хранением и обработкой персональных данных, а также ответственного отношения к вопросам конфиденциальности и безопасности клиентов. Китайцы заполонили зону .РФ доменами с вредоносным софтом

17.07.2023 [13:31],

Дмитрий Федоров

В доменной зоне .РФ наблюдается тревожная тенденция: количество доменов, распространяющих вредоносное ПО, резко увеличилось. Координационный центр (КЦ) доменов и Минцифры России выразили обеспокоенность этим явлением, особенно учитывая, что все эти домены зарегистрированы гражданами Китая. Специалисты по информационной безопасности подтверждают активизацию китайских кибершпионских группировок на территории России.

Источник изображения: geralt / Pixabay Согласно последним данным КЦ, в июне в зоне .РФ произошёл резкий скачок числа доменов, распространяющих вредоносное ПО. Если в мае 2023 года было заблокировано 226 таких доменов, то в июне этот показатель увеличился до 2600. По мнению Евгения Панкова, руководителя проектов КЦ, происходит спланированная атака с использованием доменной зоны .РФ. Он отметил, что доля вредоносных сайтов в .РФ в период с января по июнь увеличилась до 10 %. В Минцифры России также подтвердили, что в конце мая ведомством были зафиксированы инциденты, связанные с использованием доменов в зоне .РФ. «Всего было выявлено и заблокировано около 2200 таких ресурсов»,— сообщили в министерстве. Ярослав Каргалёв, руководитель центра кибербезопасности F.A.C.C.T. (ранее Group IB), акцентирует внимание на китайских APT-группировках, описывая их как наиболее активные прогосударственные хакерские группы в сфере кибершпионажа. Эти группы олицетворяют идею «продвинутой устойчивой угрозы» (Advanced Persistent Threat), являясь примером долгосрочной, сложной и целенаправленной кибератаки. Одной из ключевых характеристик китайских APT-группировок является их способность скрытно проникнуть в целевую инфраструктуру. Это не просто взлом: злоумышленники мастерски замаскировывают своё присутствие и проводят длительные операции шпионажа. Таким образом, они могут оставаться незамеченными в системах своих жертв на протяжении многих месяцев, а иногда и лет, что позволяет им собирать ценную информацию и нарушать работу критически важных систем. Владислав Лашкин, руководитель группы анализа угроз компании «РТК-Солар», подтверждает, что они также наблюдают активность китайских AРT-группировок уже длительное время: «Они были и остаются одной из самых постоянных и стабильных угроз как для госсектора, так и для частных компаний на территории РФ». Специалисты экспертного центра безопасности Positive Technologies отмечают новую волну атак со стороны хакерской группировки с китайскими корнями Space Pirates. Эта хакерская группа увеличила количество попыток атаковать российский госсектор, авиационную и ракетно-космическую промышленность, а также образовательные учреждения. По мнению специалиста, знакомого с отношениями между Россией и Китаем, рост кибершпионажа со стороны Китая объясним и неизбежен. Он считает, что в итоге Москва и Пекин смогут выработать определённые правила, чтобы киберинциденты и кража данных не слишком влияли на отношения между двумя странами. Для защиты себя от взлома и кибератак рекомендуется принять несколько важных мер. Во-первых, следует обновлять ПО и ОС на всех устройствах. Важно также использовать надёжные пароли и двухфакторную аутентификацию (2FA). Регулярное создание резервных копий данных поможет восстановить информацию в случае её порчи или шифрования злоумышленниками. Также не следует открывать подозрительные ссылки и файлы. Наконец, рекомендуется установить надёжное антивирусное программное обеспечение и периодически сканировать свои устройства на наличие вредоносных программ. Соблюдение этих простых мер безопасности поможет защититься от киберугроз и обеспечить безопасность в сети. У киберпреступников в России будут конфисковывать имущество

13.06.2023 [17:51],

Павел Котов

Президент России Владимир Путин подписал закон, который предусматривает конфискацию имущества, полученного посредством преступной деятельности в области компьютерной информации.

Источник изображения: Robinraj Premchand / pixabay.com Законопроект № 238005-8 вносит изменения в статью 104.1 УК РФ «Конфискация имущества», дополняя перечень преступлений, которые допускают применение такой меры. В новой редакции конфискация имущества может производиться при совершении преступлений, связанных с неправомерным доступом к охраняемой законом компьютерной информации, если преступное деяние повлекло «уничтожение, блокирование, модификацию либо копирование компьютерной информации, причинившее крупный ущерб или совершённое из корыстной заинтересованности, совершённое группой лиц по предварительному сговору или организованной группой». Конфискация также предусматривается, если преступление совершило лицо с использованием служебного положения; если оно повлекло тяжкие последствия или их угрозу; а также если преступник создал, использовал или распространял вредоносное ПО либо производил воздействие на критическую компьютерную инфраструктуру в ведении государства. 83 % самых популярных паролей можно взломать за 1 секунду

02.05.2023 [19:48],

Сергей Сурабекянц

В преддверии Всемирного дня паролей, который отмечается 4 мая, опубликован отчёт со списком наиболее часто используемых паролей в США и 29 других странах. Независимые исследователи обработали более 3 Тбайт данных и определили 200 самых популярных комбинаций. Многие пароли остаются в списке годами, хотя «123456» утратил лидерство в этом своеобразном хит-параде, уступив слову «guest». Сообщается, что 83 % паролей из списка можно взломать менее чем за секунду.

Источник изображения: Pixabay Компания NordPass, которая привлекла исследователей для изучения парольных данных, отмечает, что «несмотря на растущую осведомлённость о кибербезопасности, от старых привычек трудно избавиться. Люди по-прежнему используют слабые пароли для защиты своих учётных записей». Например, простые комбинации букв, цифр и символов, такие как «a1b2c3», «abc123» или «qwerty», очень популярны в США. При создании паролей люди склонны черпать вдохновение из культурного опыта, тенденций образа жизни или недавних событий, будь то спорт или мода. Например, названия американских профессиональных спортивных команд (Detroit Red Wings, Boston Red Sox) или их вариации очень часто используются в качестве защиты для аккаунта пользователя. Хит-парад из 20 самых распространённых паролей в США выглядит следующим образом:

Источник изображения: Pixabay В начале апреля мы рассказывали о том, какую серьёзную угрозу для довольно сильных паролей представляют новые инструменты взлома на основе ИИ. Даже пользователям с привычкой серьёзно относится к качеству и сложности пароля не помешает провести аудит и напомнить менее технически подкованным друзьям и членам семьи прописные истины и базовые правила компьютерной безопасности:

|