|

Опрос

|

реклама

Быстрый переход

Экс-сотрудницу SK hynix осудили за распечатку 4000 страниц — она якобы воровала технологии для Huawei

12.11.2024 [16:48],

Дмитрий Федоров

Бывшая сотрудница компании SK hynix, 36-летняя гражданка Китая, была осуждена на 18 месяцев тюремного заключения и оштрафована на 20 млн вон (около $14 000) за кражу критически важной технологии производства полупроводников перед переходом на работу в Huawei. Суд Южной Кореи признал её виновной в нарушении Закона о защите промышленной технологии (ITA Amendment), отметив, что обвиняемая распечатала около 4000 страниц технической документации с целью повысить свою ценность на новом месте работы.

Источник изображений: Pixabay Карьера подсудимой в SK hynix началась в 2013 году, где она занималась анализом дефектов в производстве полупроводников. В 2020 году она была назначена на должность руководителя команды, отвечающей за работу с бизнес-клиентами китайского филиала компании, что предполагало доступ к обширному массиву технологических данных и конфиденциальной информации. Этот опыт позволил ей претендовать на более высокооплачиваемую позицию в Huawei, на которую она согласилась в июне 2022 года. Суд отверг доводы подсудимой о том, что распечатка документов — около 4000 страниц за 4 дня — была необходима для учебных целей и передачи дел. Защита настаивала, что эти материалы копировались исключительно для выполнения рабочих задач. Однако суд отметил, что такие действия выглядели необычно: документы были распечатаны в июне 2022 года, всего за несколько дней до её увольнения из компании и последующего трудоустройства в Huawei. При этом кража данных произошла в офисе SK hynix в Шанхае, где меры безопасности были менее строгими. Суд установил, что подсудимая ежедневно выносила примерно по 300 страниц распечатанных документов, пряча их в рюкзаке и сумке для покупок. Этот методичный и систематический подход вызвал подозрение в преднамеренном нарушении конфиденциальности данных, что не ускользнуло от следствия. Обвинение подчеркнуло, что сведения, связанные с технологиями производства полупроводников, могли представлять значительную ценность для нового работодателя подсудимой. Суд также предположил, что переход обвиняемой на работу в Huawei сразу после ухода из SK hynix мог свидетельствовать о её намерении использовать похищенную техническую документацию для подтверждения своей профессиональной значимости. Вскоре после возвращения в Южную Корею в июне 2022 года она приступила к обязанностям в Huawei, что вызвало у следствия серьёзные подозрения. Однако при вынесении приговора суд учёл отсутствие доказательств того, что украденная информация действительно была использована на новом месте работы, а также отсутствие заявленных материальных претензий со стороны SK hynix. Эти обстоятельства стали основанием для сокращения срока заключения и ограничения размера штрафа. Судебное разбирательство также позволило раскрыть меры безопасности, которые SK hynix принимает для защиты конфиденциальных данных. В компании запрещено использование съёмных носителей, таких как USB-накопители, а все печатные материалы подвергаются строгому контролю: фиксируются содержание документа, данные о пользователе принтера и назначение печати. Тем не менее подсудимой удалось обойти эти меры безопасности в шанхайском офисе SK hynix, откуда документы и были ею похищены. Личные данные более 100 млн жителей США оказались в открытом доступе

25.09.2024 [10:43],

Владимир Фетисов

Исследователи в сфере информационной безопасности обнаружили в интернете базу данных, в которой содержится личная информация 106 316 633 граждан США — почти трети населения страны. База включает в себя информацию компании по проверке биографических данных MC2 Data, включая имена людей, их адреса, номера телефонов, копии разных юридических и трудовых документов, а также многое другое.

Источник изображения: Shutterstock Исследователи считают, что база данных MC2 Data попала в открытый доступ в результате человеческой ошибки, а не направленной хакерской атаки. Это косвенно подтверждается тем, что в базе содержится информация не только о тех, кого проверяли сотрудники компании, но также о более чем 2 млн клиентов, подписавшихся на услуги MC2 Data. Нынешний инцидент стал второй крупной утечкой данных из компаний, занимающихся проверкой биографических данных, за последние несколько месяцев. В августе компания National Public Data подтвердила утечку данных, из-за чего столкнулась с несколькими коллективными исками со стороны американцев, чьи данные оказались в открытом доступе. «Сервисы проверки биографических данных всегда были проблематичными, поскольку киберпреступники могли оплачивать их услуги по сбору данных о потенциальных жертвах. Такая утечка — золотая жила для киберпреступников, поскольку она открывает ряд возможностей и снижет для них риск, позволяя более эффективно использовать эти подробные данные», — прокомментировал данный вопрос исследователь из Cybernews Арас Назаровас (Aras Nazarovas). За первое полугодие хакеры похитили криптовалюту на $1,38 млрд

05.07.2024 [18:36],

Павел Котов

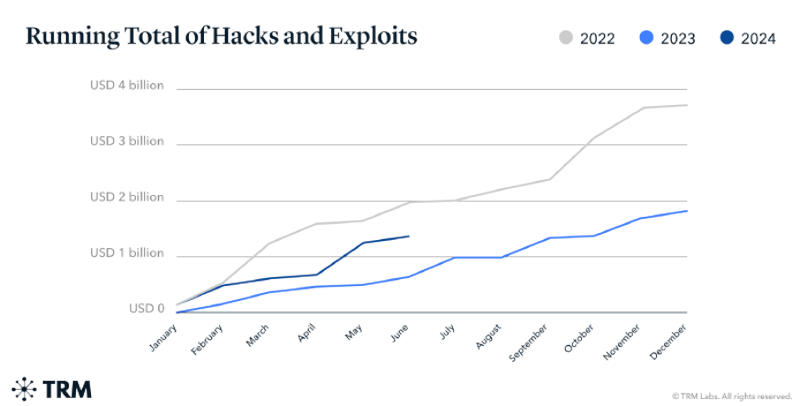

Сумма украденной за первую половину 2024 года криптовалюты с помощью взломов систем и сетевых эксплойтов более чем удвоилась по сравнению с аналогичным периодом прошлого года и составила $1,38 млрд. Об этом сообщает Bloomberg со ссылкой на информацию от специализирующейся на блокчейн-аналитике компании TRM.

Источник изображения: Tumisu / pixabay.com Около 70 % всей украденной киберпреступниками криптовалюты пришлись на пять крупнейших атак. Как и в предшествующие годы, значительная часть всех средств была похищена в результате небольшого числа крупных инцидентов. При этом сумма похищенных в этом году цифровых средств оказалась меньше рекордных $2 млрд, которые были украдены за первые шесть месяцев 2022 года. 2024 год также оказался знаменателен рекордными котировками криптовалют — в последний раз такое наблюдалось во второй половине 2021 года. Высокие цены способствуют увеличению объёмов краж криптовалют, делают вывод аналитики.

Источник изображения: bloomberg.com Самыми распространёнными способами кражи цифровых активов оказались несанкционированный доступ к закрытым ключам и мнемоническим seed-фразам, при помощи которых открывается доступ к криптокошельку. Крупнейшая в этом году атака была осуществлена на японскую криптобиржу DMM Bitcoin — в результате инцидента были похищены более 4500 токенов на сумму более $300 млн. Подробности об этой атаке до сих пор неизвестны. Студенты MIT за 12 секунд похитили $25 млн из блокчейна Ethereum, но их поймали

16.05.2024 [12:35],

Павел Котов

Минюст США подготовил обвинительное заключение, согласно которому двое братьев — студентов Массачусетского технологического института (MIT) осуществили вмешательство в работу блокчейна Ethereum и за 12 секунд предположительно украли цифровые активы на сумму $25 млн, реализовав беспрецедентную преступную схему.

Источник изображения: Robinraj Premchand / pixabay.com Схема является настолько сложной, что она «ставит под сомнение саму целостность блокчейна», отметил прокурор Дамиан Уильямс (Damian Williams). «Братья, изучавшие информатику и математику в одном из самых престижных университетов мира, предположительно использовали свои особые навыки и образование, чтобы осуществить вмешательство и манипулировать протоколами, на которые полагаются миллионы пользователей Ethereum по всему миру. Как только они привели план в действие, похищение средств заняло всего 12 секунд», — заявил Уильямс. 24-летний Антон и 28-летний Джеймс Перейро-Буэно (Anton & James Peraire-Bueno) были арестованы 14 мая по обвинению в сговоре с целью мошенничества с использованием электронных средств, мошенничестве с использованием электронных средств и сговоре с целью отмывания денег. Каждому грозят до 20 лет тюремного заключения по каждому из предъявленных обвинений. Реализация схемы была запущена в декабре 2022 года — этому предшествовали несколько месяцев планирования, гласит обвинительное заключение. Используя свои «особые навыки» и опыт в криптовалютной торговле, студенты МТИ получили доступ к «ожидающим частным транзакциям» в блокчейне и «использовали этот доступ для изменения отдельных транзакций и получения криптовалюты своих жертв». В обвинительном заключении подробно описано, как работала схема с эксплуатацией уязвимости блокчейна Ethereum в первые мгновения после проведения транзакции, но до её добавления в блокчейн. Эти ожидающие транзакции структурируются в блок, проверяются валидатором, после чего добавляются в блокчейн — отслеживающий криптоактивы децентрализованный реестр. Братья осуществили вмешательство в этот процесс, «создав серию валидаторов Ethereum» через подставные компании и иностранные криптобиржи, чтобы скрыть свои личности.

Источник изображения: A M Hasan Nasim / pixabay.com Они запускали «транзакции-приманки» для привлечения внимания ботов, которые используются, чтобы найти продавцам и покупателям прибыльные перспективы в сети Ethereum. Когда боты ухватили наживку, подконтрольные братьям валидаторы эксплуатировали уязвимость в процессе формирования блоков, изменяли транзакции, переупорядочивая блок в пользу злоумышленников перед его добавлением в блокчейн. Когда потерпевшие обнаружили кражу, они попытались потребовать возврата средств, но эти просьбы были отклонены, а деньги спрятаны. История онлайн-поиска братьев показала, что они изучали информацию и «предприняли множество шагов, чтобы скрыть свои незаконные доходы», утверждает Минюст. Это было «создание подставных компаний и использование нескольких частных криптовалютных адресов и зарубежных компьютерных бирж», не применяющих схемы верификации клиентов KYC (Know Your Customer). Они осуществляли поиск по запросам, связанным с противоправной деятельностью, например, «как отмыть криптовалюту». И даже пытались подготовиться к последствиям своей операции, о чём свидетельствуют запросы «ведущие юристы по криптовалютам», «срок давности за отмывание денег» и даже «выдаёт ли [та или иная страна] в Соединённые Штаты». При раскрытии преступной схемы, как сообщил спецагент отдела уголовных расследований Налоговой службы США Томас Фатторуссо (Thomas Fattorusso), правоохранители «просто отслеживали деньги», сочетая передовые технологии и традиционные следственные действия как в блокчейне, так и вне него. Хакеры взломали более 10 млн компьютеров на Windows в 2023 году — с каждого в среднем украли по 51 логину и паролю

02.04.2024 [12:06],

Владимир Фетисов

Количество случаев заражения вредоносным программным обеспечением, предназначенным для кражи данных с персональных компьютеров и корпоративных устройств, с 2020 года увеличилось на 643 % и в 2023 году составило около 10 млн по всему миру. Об этом пишут «Ведомости» со ссылкой на данные Kaspersky Digital Footprint Intelligence.

Источник изображения: Pete Linforth / pixabay.com Чаще всего в 2023 году злоумышленники использовали вредоносное ПО для кражи сведений об устройстве и хранимой в нём информации о логинах и паролях RedLine — на долю вредоноса приходится более 55 % всех краж, подсчитали специалисты «Лаборатории Касперского». В рамках этого исследования специалисты анализировали статистику заражений устройств с Windows. В среднем с одного заражённого устройства злоумышленникам удавалось похитить 50,9 пары логинов и паролей. Учётные данные могут включать логины от социальных сетей, онлайн-банкинга, криптовалютных кошельков и корпоративных онлайн-сервисов. В «Лаборатории Касперского» отметили, что за последние пять лет злоумышленникам удалось скомпрометировать учётные данные на 443 тыс. веб-сайтов по всему миру. Злоумышленники либо использовали похищенные данные для проведения кибератак, либо для продажи и распространения на теневых форумах и Telegram-каналах. Лидером по количеству скомпрометированных данных является домен .com. В прошлом году было взломано около 326 тыс. пар логинов и паролей для веб-сайтов в этом домене. Следом за ним идут доменная зона Бразилии (.br), в которой злоумышленники скомпрометировали 28,9 млн учётных записей, Индии (.in) — 8,2 млн учётных записей, Колумбии (.co) — 6 млн учётных записей и Вьетнам (.vn) — 5,5 млн учётных записей. Доменная зона .ru заняла 21-е место по количеству взломанных аккаунтов в 2023 году (2,5 млн украденных учётных записей). Количество скомпрометированных учётных записей в зонах .org и .net за тот же период составило 11 млн и 20 млн соответственно. Источник отмечает, что экспертные оценки масштабов взлома аккаунтов сильно отличаются. По информации F.A.C.C.T. Threat Intelligence (бывшая Group IB), по итогам прошлого года в России было скомпрометировано около 700 тыс. уникальных аккаунтов. Руководитель направления аналитики киберугроз ГК «Солар» Дарья Кошкина считает, что на Россию едва ли приходится 5 % от общего количества украденных учётных данных. «Мы не исключаем, что некоторые учётные данные, скомпрометированные в 2023 году, окажутся в теневом сегменте только в 2024 году. Поэтому реальное число заражений, по нашим оценкам, может достичь 16 млн», — прокомментировал данный вопрос эксперт по кибербезопасности «Лаборатории Касперского» Сергей Щербель. Activision Blizzard расследует кражи учётных данных у читеров

29.03.2024 [13:55],

Павел Котов

Игровой издатель Activision Blizzard расследует серию краж учётных данных геймеров, которые пользуются читерскими инструментами. На данный момент цели хакеров, помимо собственно кражи паролей к различным типам аккаунтов, остаются неясными, передаёт TechCrunch со ссылкой на собственный источник.

Источник изображения: callofduty.com Специалисты игрового издателя пытаются оказать «помощь в удалении вредоносного ПО», а также «работают над выявлением и восстановлением учётных записей всех пострадавших игроков». «Данных о том, как распространяется [вредоносное ПО], пока недостаточно. Возможно, это коснулось лишь тех, у кого установлены сторонние инструменты», — говорит причастный к расследованию инцидента источник. Официальный представитель Activision Blizzard Делани Симмонс (Delaney Simmons) также сослалась на «неавторизованное ПО» и подчеркнула, что ресурсы компании скомпрометированы не были. Кампанию по распространению вредоноса, вероятно, первым обнаружил человек под псевдонимом Zeebler — он разрабатывает и продаёт читерские инструменты для шутера Call of Duty. Он сообщил, что у некоторых использующих читы и соответствующее ПО игроков похищают логины и пароли от учётных записей. Zeebler начал собственное расследование и нашёл базу данных с учётными данными, которую собирали хакеры. Об этом он сообщил Activision Blizzard и другим разработчикам читерского ПО, чьи пользователи предположительно пострадали. Пока нет оснований полагать, что риску подвергаются все пользователи игр Activision Blizzard — в зоне риска лишь те, кто пользуется сторонними инструментами. Пользователям, которые подозревают, что их взломали, представитель компании рекомендовала сменить пароли и настроить двухфакторную аутентификацию. «Пробив» информации о россиянах подорожал в 2,5 раза

20.03.2024 [12:06],

Павел Котов

К началу 2024 год цена на незаконное получение данных о россиянах выросла в 2,5 раза и составила 44,3 тыс. руб., сообщает «Коммерсант» со ссылкой на информацию от аналитиков DLBI. Получение сведений от операторов связи зависит от компании, но в среднем эта услуга за год подорожала в 3,3 раза. Банковская информация сейчас стоит в 1,5 раза дешевле, чем год назад.

Источник изображения: methodshop / pixabay.com Изучившие рынок специалисты DLBI учли информацию от 80 посредников, которые предоставляют услуги незаконного получения информации о россиянах через даркнет и Telegram. Аналитики поделили эти услуги на три категории: детализация звонков и SMS через операторов связи; банковская выписка за определённый период; информация из государственных информационных систем. Сильнее всего подорожал сбор информации от мобильных операторов — в среднем в 3,3 раза. У «Вымпелкома» (бренд «Билайн») это стоит около 87 тыс. руб.; у МТС — 68,5 тыс. руб.; у «МегаФона» и Tele2 — до 100 тыс. руб. Незаконное получение банковской информации аналитики оценили как самую нестабильную услугу на чёрном рынке. В среднем за год она подорожала на 51 % до 38–40 тыс. руб., причём данные из крупных банков получить проще, чем из мелких — «пробив» по небольшим банкам либо вообще отсутствует, либо оказывается сложной задачей. Выросла и стоимость получения данных из государственных систем. В частности, это база ГИБДД, база ПТК «Розыск-Магистраль» с информацией о передвижениях человека и база паспортных данных АС «Российский паспорт». Информация в этой категории за год подорожала на 40 %, но осталась самой низкой — 2 тыс. руб. за одну выгрузку. В «Вымпелкоме» отметили, что стоимость такой услуги зависит от числа людей с доступом к информации — в телекоммуникационной отрасли оно снижается. В Tele2 инциденты с кражей данных об абонентах назвали «редкими» и «единичными», а также заверили, что принимают меры для их исключения: это IT-решения с анализом действий пользователей и камеры наблюдения, которые фиксируют фотографирование экрана компьютера мобильным телефоном. Примечательно, что многочисленные утечки данных не влияют на рынок «пробива». За 2023 год число таких инцидентов, по сведениям Роскомнадзора, составило 168 — были похищены 300 млн записей о россиянах. Но едва ли это повлияет на стоимость целевого незаконного получения информации — за этой услугой обращаются, когда необходима «информация из закрытых источников, а не то, что можно достать быстро и дёшево», пояснил опрошенный «Коммерсантом» эксперт. Инженер украл у Google секретные технологии ИИ для передачи в Китай — ему грозит 10 лет тюрьмы

07.03.2024 [11:26],

Павел Котов

Инженеру Google Линьвэю Дину (Linwei Ding), также известному как Леон Дин (Leon Ding), предъявлено обвинение в краже составляющих коммерческую тайну технологий программного и аппаратного обеспечения для систем искусственного интеллекта, принадлежащих Google. Обвинение было предъявлено 5 марта, после чего Дина арестовали.

Источник изображения: Alex Dudar / unsplash.com Заместитель генерального прокурора Лиза Монако (Lisa Monaco) заявила, что Дин «украл у Google более 500 конфиденциальных файлов, содержащих технологии ИИ, составляющие коммерческую тайну, параллельно работая на китайские компании, стремящиеся получить преимущество в гонке технологий ИИ». Значительная часть похищенных данных предположительно связана с тензорным процессором (TPU) Google. Эти чипы обеспечивают множество рабочих нагрузок и в сочетании с ускорителями NVIDIA могут обучать и запускать модели ИИ, включая Gemini. Доступ к этим чипам есть также через партнёрские платформы, такие как Hugging Face. Дин, по версии правоохранителей, украл проекты ПО для чипов TPU v4 и v6, спецификации программного и аппаратного обеспечения для используемых в центрах обработки данных Google графических процессоров, а также проекты рабочих нагрузок машинного обучения в ЦОД Google. С мая 2022 года по май 2023 года он предположительно скопировал данные компании при помощи приложения Apple Notes на выданном Google компьютере MacBook и экспортировал их в формат PDF, чтобы не попасть в поле зрения системы предотвращения кражи данных. Файлы он разместил в личном аккаунте Google Cloud. Менее чем через месяц после того, как он начал воровать данные, ему предложили должность технического директора в китайской компании Rongshu, занимающейся машинным обучением. Он прилетел в Китай на пять месяцев, чтобы собрать средства, а затем основал и возглавил стартап в области машинного обучения Zhisuan, оставаясь сотрудником Google. Из Google он ушёл в декабре 2023 года и забронировал билет в один конец до Пекина — вылет был намечен на второй день после увольнения, причём в компании уже начали задавать вопросы о загруженных им данных. В декабре 2023 года, по версии Минюста, Дин имитировал своё присутствие в американском офисе Google, попросив отсканировать его бейдж у двери, когда он на самом деле был в Китае. Дину предъявлено обвинение по четырём эпизодам краж информации, составляющей коммерческую тайну, и в случае признания виновным ему грозят до десяти лет тюремного заключения и штраф в размере $250 тыс. по каждому эпизоду. Бывшего сотрудника Samsung обвинили в краже технологий производства памяти в пользу китайской CXMT

04.01.2024 [16:37],

Владимир Мироненко

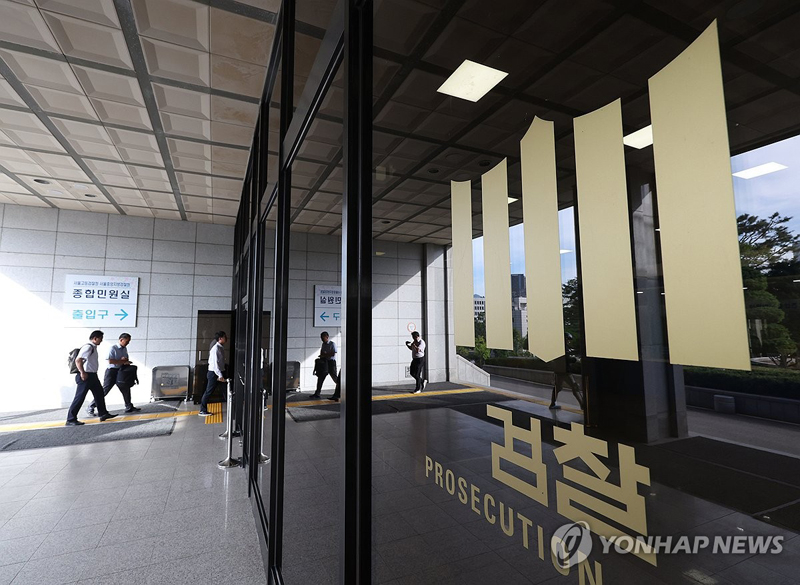

В минувшую среду в Южной Корее обвинили бывшего сотрудника Samsung Electronics в краже конфиденциальной информации, касающейся ключевых полупроводниковых технологий, с целью передачи их китайской компании за денежное вознаграждение, пишет ресурс Yonhap News Agency.

Источник изображения: Yonhap News Agency Как стало известно, прокуратура Центрального округа Сеула предъявила обвинение гражданину Киму (Kim), который ранее занимал должность руководителя отдела в Samsung, в нарушении закона о защите промышленных технологий. Ким обвиняется в краже принадлежащей Samsung конфиденциальной информации, касающейся производства микросхем DRAM, и её передаче китайскому производителю чипов памяти ChangXin Memory Technologies (CXMT) для использования в разработке собственных продуктов. Прокуратура подозревает Кима в передаче CXMT данных о семи ключевых технологиях для производства полупроводников и других технологиях Samsung в обмен на десятки миллионов долларов после его перехода в китайскую фирму в 2016 году. Также Ким подозревается в переманивании 20 технических специалистов из Samsung и других фирм в китайскую компанию, которым предлагалось высокое финансовое вознаграждение. Китайская CXMT, которая была новичком на рынке в 2016 году, быстро вышла в лидеры китайской отрасли по производству микросхем оперативной памяти DRAM. По данному делу проходит ещё один экс-сотрудник Samsung, обвиняемый в сговоре с Кимом с целью кражи и передачи информации о ключевых технологиях его бывшей компании китайскому производителю CXMT. Киберпреступники похитили криптовалюты на $1,8 млрд в 2023 году — почти вдвое меньше, чем годом ранее

29.12.2023 [14:09],

Павел Котов

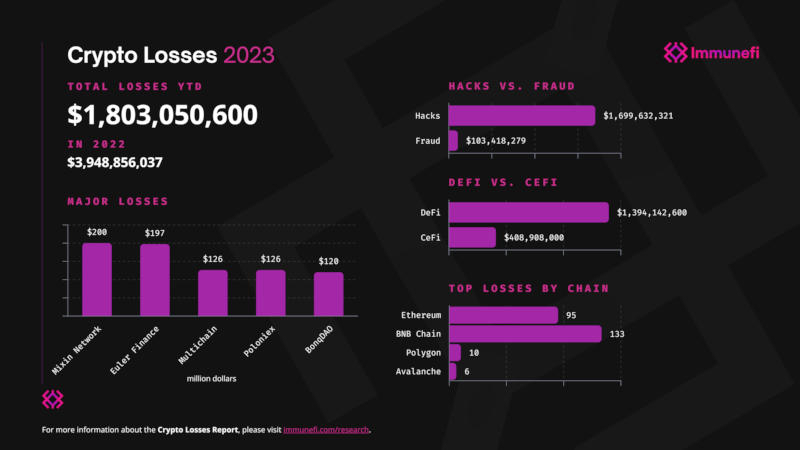

Из-за взломов и мошеннических акций убытки криптовалютной индустрии в 2023 году составили $1,8 млрд, подсчитали аналитики Immunefi (PDF), и это вдвое меньше, чем годом ранее.

Источник изображения: Tumisu / pixabay.com Проект Immunefi располагает фондом в размере $135 млн, из которого выплачиваются вознаграждения этичным «белым» хакерам, обнаруживающим уязвимости в платформах децентрализованных финансов (DeFi). В доклад аналитиков проекта вошли 219 хакерских атак, жертвы которых потеряли активы на $1,69 млрд; и ещё $100 млн убытков пришлись на случаи мошенничества. Самые крупные убытки из-за киберпреступников пришлись на ноябрь ($343 млн), сентябрь ($340 млн) и июль ($320 млн). При этом 2023 год оказался значительно спокойнее предыдущего: в 2022 году по вине киберпреступников были похищены $3,9 млрд, то есть этот показатель снизился на 54,2 %.

Источник изображения: Immunefi Наибольшему числу атак подвергся сектор DeFi: убытки от взломов децентрализованных платформ составили 77,3 % от общего ущерба — остальные 22,7 % пришлись на централизованные платформы (CeFi). Крупнейшим по размеру потерь инцидентом стала атака на Mixin Network, из-за которой были потеряны активы на $200 млн. Отмечены также инциденты с Euler Finance ($197 млн), Multichain ($126 млн), Poloniex ($126 млн) и BonqDAO ($120 млн). Из всех потерянных средств вернуть удалось только $241 млн или 13,4 % от общей суммы. Чаще всего в 2023 году атаковали блокчейн BNB Chain (133 инцидента), Ethereum (95), Polygon (10) и Avalanche (6 случаев). Проводящая анализы ДНК компания 23andMe признала утечку данных 6,9 млн клиентов

05.12.2023 [11:44],

Павел Котов

Компания 23andMe, которая проводит анализы ДНК, сообщила, что в результате недавнего взлома произошла утечка данных, принадлежащих 6,9 млн пользователей. Инцидент коснулся 5,5 млн пользователей с активной функцией DNA Relatives (сопоставление людей со схожими ДНК) и 1,4 млн с профилями генеалогического древа.

Источник изображения: Darwin Laganzon / pixabay.com Компания раскрыла информацию об инциденте в заявлении Комиссии по ценным бумагам и биржам (SEC) США, а также в официальном блоге. Злоумышленники, по версии 23andMe, получили доступ к информации, воспользовавшись методом подстановки данных: люди часто пользуются одинаковыми логинами и паролями на разных сервисах, из-за чего компрометация данных на одном открывает доступ к другим. В результате хакерам удалось войти в 0,1 % (14 000) учётных записей в системе компании. Сделав это, они воспользовались функцией DNA Relatives, предполагающей сопоставление ДНК вероятных родственников, и получили дополнительную информацию нескольких миллионов других профилей. Первые сведения об инциденте были преданы огласке в октябре, когда 23andMe подтвердила, что данные её пользователей выставили на продажу в даркнете. Впоследствии компания заявила, что проверяет сообщения о публикации 4 млн генетических профилей жителей Великобритании, а также «самых богатых людей, проживающих в США и Западной Европе». В базе утечки 5,5 млн пользователей DNA Relatives оказались их отображаемые в системе имена, вероятные связи с другими людьми, число пользователей с совпадениями в ДНК, сведения о происхождении, указанные самими пользователями местоположения, места рождения предков, фамилии, изображения профиля и многое другое. Ещё 1,4 млн пользователей имели доступ к профилям генеалогического древа — из этой базы были похищены их отображаемые имена, родственные связи, годы рождения и указанные этими пользователями местоположения. Во второй базе, однако, не было степеней совпадения ДНК. В 23andMe сообщили, что продолжают уведомлять пострадавших от утечки пользователей. Компания стала предупреждать клиентов о необходимости сменить пароли и принудительно внедрять двухфакторную авторизацию, которая ранее была необязательной. Хакеры могут воровать данные в миллионах сетевых соединений — найден новый метод кражи ключей SSH

14.11.2023 [18:13],

Дмитрий Федоров

Исследователи в области кибербезопасности обнаружили новый метод хищения криптографических ключей в протоколе Secure Shell (SSH), создающий угрозу для конфиденциальности данных в миллионах SSH-соединений, используемых по всему миру. Это исследование является кульминацией 25-летней работы экспертов в этой области.

Источник изображения: deeznutz1 / Pixabay Открытие, подробно описанное в научной статье, указывает на потенциальные уязвимости в SSH-соединениях, которые злоумышленники могут использовать для перехвата данных между корпоративными серверами и удалёнными клиентами. Ключевой момент уязвимости заключается в использовании мелких вычислительных ошибок, возникающих в процессе установления SSH-соединения, известного как «рукопожатие» (handshake). Эта уязвимость ограничена шифрованием RSA, которое, тем не менее, применяется примерно на трети анализируемых веб-сайтов. Из около 3,5 млрд цифровых подписей, проанализированных на публичных веб-сайтах за последние 7 лет, около миллиарда использовали шифрование RSA. В этой группе примерно одна из миллиона реализаций оказалась уязвимой к раскрытию своих SSH-ключей. «Согласно нашим данным, около одной из миллиона SSH-подписей раскрывает личный ключ хоста SSH. Хотя это и редкое явление, масштабы интернет-трафика показывают, что подобные сбои RSA в SSH происходят регулярно», — отметил Киган Райан (Keegan Ryan), соавтор исследования. Угроза, связанная с новым методом кражи криптографических ключей, не ограничивается только протоколом SSH. Она также распространяется на соединения IPsec, широко используемые в корпоративных и частных сетях, включая VPN-сервисы. Это представляет существенный риск для компаний и индивидуальных пользователей, полагающихся на VPN для защиты своих данных и обеспечения анонимности в интернете. В исследовании под названием Passive SSH Key Compromise via Lattices подробно рассматривается, как методы, основанные на криптографии на решётках (lattice-based cryptography), могут использоваться для пассивного извлечения ключей RSA. Это возможно даже при одиночной ошибочной подписи, созданной с использованием стандарта PKCS#1 v1.5. Такой подход, описанный исследователями, обеспечивает проникновение в протоколы SSH и IPsec, что поднимает вопросы о надёжности этих широко распространённых методов защиты передачи данных. Уязвимость активируется, когда в процессе «рукопожатия» возникает искусственно вызванная или случайно возникшая ошибка. Злоумышленники могут перехватить ошибочную подпись и сравнить её с действительной, используя операцию поиска наибольшего общего делителя для извлечения одного из простых чисел, формирующих ключ. Однако в данной атаке используется метод, основанный на криптографии на основе решёток. Получив ключ, злоумышленники могут организовать атаку типа «человек посередине» (man-in-the-middle или MITM), где сервер, контролируемый хакером, использует похищенный ключ для имитации скомпрометированного сервера. Таким образом, они перехватывают и отвечают на входящие SSH-запросы, что позволяет легко похищать учётные данные пользователей и другую информацию. Та же угроза существует и для IPsec-трафика в случае компрометации ключа. Особенно уязвимыми оказались устройства от четырёх производителей: Cisco, Zyxel, Hillstone Networks и Mocana. Исследователи предупредили производителей о недостатках безопасности до публикации результатов исследования. Cisco и Zyxel отреагировали немедленно, тогда как Hillstone Networks ответила уже после публикации. Недавние улучшения в протоколе защиты транспортного уровня (TLS) повысили его устойчивость к подобным атакам. Райан утверждает, что аналогичные меры должны быть внедрены и в других безопасных протоколах, в частности, в SSH и IPsec, учитывая их широкое распространение. Однако, несмотря на серьёзность угрозы, вероятность подвергнуться таким атакам для каждого отдельного пользователя остаётся относительно мала. Хакеры угнали 15 тысяч автомобильных аккаунтов и теперь продают их по $2

13.09.2023 [17:04],

Павел Котов

Специалисты по вопросам кибербезопасности компании Kasada обнаружили в интернете 15 000 выставленных на продажу учётных записей пользователей автомобилей, которые можно использовать для различных махинаций.

Источник изображения: Jay George / pixabay.com В Kasada не уточнили, о каких автопроизводителях идёт речь, но сообщили, что 10 000 учётных записей из обнаруженного массива принадлежат крупному европейскому бренду, а продаются они через Telegram по цене в $2 за аккаунт. Примечательно, что вместе с учётными записями поставляются идентификационные номера автомобилей (VIN) — эксперты по кибербезопасности впервые зафиксировали продажу таких данных: ранее киберпреступникам хватало личной информации граждан. Похищенные хакерами автомобильные учётные записи и связанные с ними данные, включая VIN, смогут использоваться для различных махинаций. К примеру, это может быть угон автомобиля с помощью мобильного приложения, регистрация угнанного транспортного средства, мошенничество с кредитом под залог машины, а также кража персональных данных автовладельца — к учётной записи привязывается его имя, номер телефона и домашний адрес. Особо неприятный оттенок ситуация приобретает на фоне недавнего открытия, которое сделали эксперты по безопасности проекта Mozilla: современные автомобили собирают о своих владельцах огромные массивы информации, фактически превращаясь в «кошмар для конфиденциальности». Во избежание кражи автомобильных аккаунтов в Kasada предлагают автолюбителям позаботиться об их защите: не использовать один и тот же пароль на разных платформах и по возможности подключать двухфакторную авторизацию. Хакеры слили результаты анализов и другие данные клиентов лабораторий «Ситилаб»

22.05.2023 [17:54],

Сергей Сурабекянц

Telegram-канал «Утечки информации» исследовательской компании DLBI сообщил о появлении в открытом доступе актуальных на 18 мая данных клиентов сети лабораторий «Ситилаб». В обнаруженных файлах содержатся логины, хешированные пароли, ФИО, пол, дата рождения, дата регистрации, 483 тысячи уникальных адресов электронной почты и 435 тысяч уникальных номеров телефонов.

Источник изображения: pressfoto / freepik.com Адреса электронной почты реальные — исследователи компании DLBI проверили часть из них через форму восстановления аккаунта на сайте «Ситилаб». Утверждается, что хакерам удалось похитить в общей сложности 14 Тбайт данных. В открытый доступ выложена пока только часть украденной информации объёмом 1,7 Тбайт. Кроме непосредственно данных о клиентах сети лабораторий в свободном доступе оказались около 1000 документов в формате PDF с результатами анализов, исследованиями, договорами и чеками. Пока комментариев от «Ситилаб» не поступало. Хакеры не первый раз обращают своё криминальное внимание на медицинские лаборатории — в мае 2022 года в даркнете продавалась информация из 30 млн строк личных данных клиентов «Гемотеста». В июле компанию оштрафовали на 60 тысяч рублей за утечку данных пользователей. Вряд ли такой штраф может серьёзно озаботить компанию с внушительными финансовыми оборотами. Apple уличили в наглом воровстве разработок у партнёров и переманивании их сотрудников — схема отлажена годами

21.04.2023 [12:31],

Павел Котов

В компании Apple действует отлаженная схема по краже разработок собственных партнёров и юридической защите своих явно противоправных действий. Работа по этой схеме носит систематический характер, а законодательство в США имеет явный «уклон» в сторону крупных компаний. Об этом рассказала газета The Wall Street Journal (WSJ).

Источник изображений:apple.com Компания Masimo занималась выпуском устройств, измеряющих уровень кислорода в крови — технология оказалась идеально подходящей для смарт-часов, поэтому Apple предложила производителю сотрудничество. Вскоре после этого ИТ-гигант начал переманивать сотрудников Masimo, в том числе её инженеров и главного врача, а в 2019 году Apple опубликовала патенты на сенсоры, аналогичные сенсорам Masimo — их автором значился бывший сотрудник этой компании. Ещё год спустя Apple выпустила смарт-часы, которые могли измерять уровень кислорода в крови. Подобных историй «сотрудничества» с Apple, утверждает WSJ, уже накопилось около двух десятков. Схема одна: переговоры о возможном партнёрстве или интеграции технологий в продукты электронного гиганта, далее — внезапное прекращение этих переговоров и выпуск продуктов Apple с аналогичными функциями. В Apple заявляют, что компания не занимается кражей технологий и уважает интеллектуальную собственность других компаний. И более того: это Masimo и другие производители копируют её продукты, и за все подобные обвинения им придётся отвечать в суде. Apple уже попыталась аннулировать несколько сотен патентов, принадлежащих компаниям, которые пытались обвинить её в нарушении права интеллектуальной собственности. Иногда по одной патентной претензии подаются несколько встречных жалоб, и предпринимаются попытки аннулировать патенты, не связанные с первоначальным спором, рассказали юристы и руководители небольших компаний. Среди разработчиков ПО уже устоялся термин «Sherlock» для описания стандартной стратегии Apple. Около двух десятилетий назад Apple выпустила программу Sherlock, предназначенную для поиска файлов на компьютерах Mac и поиска информации в интернете. Некоторое время спустя появилась программа Watson от стороннего разработчика, а позже вышла обновлённая Sherlock со многими теми же функциями. С создателем Watson позже связался лично Стив Джобс (Steve Jobs), чтобы обосновать этот поступок.  Разработчик приложений Blix заявил, что Apple украла у него метод анонимизации электронной почты, когда вышла функция «Sign in with Apple», а производитель трекеров Tile столкнулся со схожей стратегией, когда в 2021 году на свет появились AirTag. Сейчас американский Минюст пытается установить, не отдаёт ли Apple предпочтение собственным решениям в ущерб продуктам вроде Tile. Многие патентные споры связаны с технологиями, которые используются в смарт-часах Apple Watch — по версии компании, эти претензии возникают из-за слишком широких формулировок в принадлежащих оппонентам патентах. С другой стороны, было бы несправедливо обвинять Apple в полном отсутствии собственных инициатив: в 2022 финансовом году (закончился в сентябре) бюджет компании на исследования и разработки составил $26 млрд — на 20 % больше, чем годом ранее. Под руководством Тима Кука (Tim Cook) компания активно пытается увеличить прибыль и разрабатывать больше компонентов для своей продукции собственными силами. Часто она поглощает мелких игроков, избегая заключения лицензионных соглашений с небольшими компаниями, хотя и лицензионные сборы тоже платит — только за последние три года было лицензировано более 25 000 патентов. Ещё один показательный инцидент связан с компанией AliveCor, которая в 2016 году анонсировала ремешок под Apple Watch, предназначенный для снятия электрокардиограмм (ЭКГ). Перед выпуском устройства на рынок разработчика пригласили в штаб-квартиру Apple в Купертино на 45-минутную встречу. В 2017 году ремешок AliveCor стал первым аксессуаром Apple Watch, получившим одобрение Управления по санитарному надзору за качеством пищевых продуктов и медикаментов США (FDA). В 2018 году вышли Apple Watch Series 4 с поддержкой снятия ЭКГ без ремешка AliveCor — примерно тогда же Apple обновила программную платформу часов, в результате чего сторонний аксессуар лишился возможности работать с ними. Представитель Apple заявил, что компания разрабатывала систему снятия ЭКГ с 2012 года, то есть за три года до выпуска самих часов. В 2021 году AliveCor подала жалобу в Комиссию по международной торговле (ITC) — ведомство, занимающееся недобросовестной деятельностью в сфере торговли, — заявив, что Apple нарушила три её патента. В декабре комиссия вынесла решение в пользу AliveCor, но Apple передала спор в Patent Trial and Appeal Board — бюро, созданное для защиты компаний от патентных троллей. Эта инстанция признала недействительными патенты AliveCor. По словам заявителя, Apple также попыталась аннулировать семь других его патентов — та ответила, что все они связаны с первоначальным спором. Председатель совета директоров и инвестор AliveCor Винод Хосла (Vinod Khosla) говорит, что теперь удерживает компании, в которые вложил средства, от любых переговоров с Apple.  По данным исследовательской фирмы Patexia, с 2012 года Apple попыталась аннулировать больше патентных заявок, чем любой другой заявитель. Защита патента от подобной жалобы может стоит около $500 тыс., и для небольшой технологической компании это слишком дорого. Бывший глава Ведомства по патентам и товарным знакам США (USPTO) Андрей Янку (Andrei Iancu) считает, что американская патентная система имеет «уклон» в сторону крупных фирм. И это, по его словам, не случайность, а результат проводимой десятилетиями политики, направленной на усложнение соблюдения патентов. По «стандартной» схеме развивалась ситуация «партнёрства» Apple и компании Valencell, разработавшей технологию мониторинга сердечного ритма во время физической активности пользователя. В 2013 году представитель Apple связался с Valencell по поводу возможного партнёрства. В последующих обсуждениях технологии компания неоднократно запрашивала у разработчика информацию о технологии и возможности её лицензирования — переговоры прекратились в 2015 году, незадолго до выхода Apple Watch с этой функцией. Далее последовала попытка судиться за нарушение четырёх патентов Valencell — Apple в ответ подала жалобы с просьбой аннулировать их и ещё семь патентов истца, не связанных в первоначальным делом. В 2019 году уставшая от тяжбы Valencell согласилась урегулировать конфликт и не разгласила условий мирового соглашения. Не отличался оригинальностью и сценарий, по которому развивались отношения Apple с Masimo, которая ещё в 2013 году анонсировала на выставке пульсоксиметр, предназначенный для работы в качестве аксессуара с устройствами Apple. Apple связалась с разработчиком, заявив, что хочет «подробно изучить» его решение и обсудить дальнейшее сотрудничество. Через несколько месяцев в Apple из Masimo перешёл главный врач компании — ему удвоили зарплату и согласились передать несколько миллионов акций электронного гиганта. Apple призвала главу Masimo не придавать значения этому инциденту, и обсуждение планов дальнейшей работы продолжилось. Всего компания переманила у мелкого игрока 30 сотрудников. В 2014 году в Apple перешёл Марсело Ламего (Marcelo Lamego), технической директор Masimo Cercacor Laboratories — дочерней структуры, в которой сосредоточена интеллектуальная собственность Masimo. В 2020 году Masimo подала против Apple судебный иск, в 2021 году — жалобу в ITC. По словам истца, Apple до сих пор предпринимает попытки переманить сотрудников Masimo. К настоящему моменту тяжба с электронным гигантам обошлась Masimo в $55 млн — по оценкам компании, к исходу конфликта сумма вырастет до $100 млн. |