|

Опрос

|

реклама

Быстрый переход

Роскомнадзор потребовал от Google и Opera заблокировать браузерное расширение для обхода блокировок

25.06.2024 [19:22],

Владимир Мироненко

Роскомнадзор направил компаниям Opera и Google письма с требованием ограничить доступ к плагину, который содержит информацию о способах обхода блокировок, пишет ТАСС со ссылкой на пресс-службу ведомства. Также разработчик расширения (плагина) для браузера для обхода блокировок Censor Tracker получил уведомление РКН о необходимости ограничить доступ к противоправным материалам.

Источник изображения: Роскомнадзор «Роскомнадзор выявил в магазинах браузерных расширений Opera и Google Chrome плагин, содержащий информацию о способах обхода блокировок. Ведомство внесло ссылки на него в единый реестр запрещённой информации. Роскомнадзор направил в адрес компаний Opera и Google, а также разработчика расширения требования о необходимости ограничить доступ к противоправным материалам», — сообщили в ведомстве корреспонденту ТАСС. Также в РКН отметили, что в России 1 марта 2024 года был введён запрет на распространение в Сети информации, содержащей рекламу или популяризирующей средства обхода блокировок для доступа к противоправному контенту. На данный момент компании не выполнили требование регулятора. «Если запрещённая информация не будет удалена, ведомство рассмотрит вопрос о привлечении компаний к ответственности, предусмотренной действующим законодательством РФ», — предупредили в РКН. В случае невыполнения требований РКН, компаниям грозит штраф в размере от 800 тыс. до 4 млн руб. При повторном нарушении компаниям могут начислить оборотные штрафы в размере от одной двадцатой до одной десятой совокупного размера годовой выручки. В плагинах ChatGPT нашли уязвимости, позволявшие взламывать учётные записи на сторонних платформах

15.03.2024 [17:40],

Павел Котов

Компания Salt Security обнаружила в некоторых плагинах ChatGPT критические уязвимости, через которые злоумышленники могли получать несанкционированный доступ к учётным записям пользователей на сторонних платформах. Речь идёт о плагинах, позволяющих ChatGPT выполнять такие операции, как, например, правка кода на GitHub или получение данных с «Google Диска».

Источник изображения: ilgmyzin / unsplash.com Плагины ChatGPT — это альтернативные версии чат-бота на основе искусственного интеллекта, и публиковать их может любой разработчик. Эксперты Salt Security обнаружили три уязвимости. Первая касается процесса установки плагина — ChatGPT отправляет пользователю код подтверждения установки, но у злоумышленников есть возможность подменять его кодом для установки вредоносного плагина. Вторая уязвимость обнаружена на платформе PluginLab, которая используется для разработки плагинов ChatGPT, — здесь отсутствовала достаточная защита при аутентификации пользователей, в результате чего хакеры могли перехватывать доступ к их учётным записям. Одним из плагинов, которые затронула эта проблема, был AskTheCode, предусматривающий интеграцию ChatGPT и GitHub. Третья уязвимость обнаружилась в нескольких плагинах, и в её основу легли манипуляции с перенаправлениями при авторизации через протокол OAuth. Она тоже позволяла перехватывать доступ к учётным записям на сторонних платформах. Плагины не имели механизма проверки URL-адресов при перенаправлении, что позволяло злоумышленникам отправлять пользователям вредоносные ссылки для кражи их аккаунтов. Salt Security заверила, что следовала стандартной процедуре и уведомила о своих открытиях OpenAI и другие стороны. Ошибки были исправлены оперативно, и свидетельств о наличии эксплойтов обнаружить не удалось. В плагине WordPress нашли уязвимость, которая позволила взломать более 9000 сайтов

10.10.2023 [11:10],

Павел Котов

Вьетнамский эксперт по кибербезопасности Труок Фан (Truoc Phan) обнаружил уязвимость плагина tagDiv Composer для CMS WordPress. Уязвимости присвоен номер CVE-2023-3169, а её эксплуатация позволила разместить вредоносный код на более чем 9000 сайтов.

Источник изображения: Pexels / pixabay.com Плагин tagDiv Composer является обязательным для установки тем Newspaper и Newsmag для WordPress — они продаются на популярных площадках Theme Forest и Envato, а скачали их уже более 155 000 раз. XSS-уязвимость CVE-2023-3169 позволяет злоумышленникам внедрять вредоносный код в веб-страницы. Ей присвоен рейтинг 7,1 из 10. Разработчики tagDiv Composer частично закрыли её с выпуском версии плагина 4.1, а полностью она была ликвидирована в версии 4.2. На практике злоумышленники эксплуатируют эту уязвимость для внедрения скриптов, которые перенаправляют пользователей на другие сайты с имитацией интерфейса технической поддержки, сообщениями о выигрыше в лотерею и призывами подписаться на сомнительные push-уведомления. Атаки, связанные с уязвимостью плагина tagDiv Composer, являются частью крупной кампании вредоносного ПО Balada — она отслеживается специалистами по кибербезопасности компании Sucuri ещё с 2017 года. За последние шесть лет в рамках кампании Balada были взломаны более 1 млн сайтов; только в сентябре зафиксированы более 17 тыс. инцидентов, а из-за уязвимости CVE-2023-3169 вредоносный код был размещён более чем на 9 тыс. сайтов. Целью атаки Balada является получение контроля над скомпрометированным сайтом. Самый распространённый способ — внедрение вредоносного кода для создания учётной записи с правами администратора. Настоящим администраторам при обнаружении такого взлома рекомендуется полностью уничтожить все признаки вредоносной активности: чаще всего это вредоносный код и новые учётные записи с администраторскими правами в списке пользователей. Если удалить только вредоносный код, но оставить на сайте нелегитимного администратора, вредоносный код вернётся в новом виде. Сейчас особо рекомендуется проверить признаки взлома владельцам сайтов на WordPress с установленными темами Newspaper и Newsmag. Установленный более чем на 1 млн веб-сайтов на WordPress плагин регистрировал пароли в открытом виде

14.07.2023 [04:31],

Владимир Фетисов

Популярный плагин безопасности All-In-One Security (AIOS), предназначенный для сайтов под управлением WordPress, установлен на более чем 1 млн интернет-ресурсов. Оказалось, что плагин несколько недель регистрировал пароли пользователей в открытом виде и хранил их в базе, доступной администраторам сайтов. Для устранения этой проблемы разработчики выпустили соответствующий патч.

Источник изображения: Pixabay AIOS фиксирует пароли пользователей в процессе их авторизации. По словам разработчиков, запись паролей в открытом виде в журнал происходила из-за программной ошибки, которая была допущена в коде AIOS 5.1.9, выпущенного в мае этого года. На этой неделе разработчики выпустили AIOS 5.2.0, после установки которого проблема с записью паролей будет решена, а добавленные ранее в базу данные удалятся. Представитель разработчиков AIOS подтвердил, что «для извлечения какой-либо выгоды из этого бага требуется войти в систему с административными привилегиями высшего уровня». Однако специалисты по информационной безопасности давно советуют администраторам сайтов не хранить пароли в открытом виде. Это связано с тем, что многие годы хакеры с относительной лёгкостью взламывают сайты и похищают хранящиеся в базах данные. В этом контексте запись паролей в открытом виде в любую базу данных, независимо от того, кто имеет к ней доступ, является нарушением правил безопасности. Таким образом, плагин AIOS фиксировал пользовательские пароли в открытом виде не менее трёх недель, пока на эту особенность не обратил внимание один из пользователей программного обеспечения. Вместе с выпуском новой версии плагина разработчики принесли извинения пользователям за допущенную ошибку и рекомендовали как можно быстрее обновить AIOS до версии 5.2.0. Более миллиона сайтов на WordPress были взломаны за последние пять лет через плагины и темы

12.04.2023 [19:09],

Сергей Сурабекянц

Широкомасштабная кампания по внедрению вредоносного кода в сайты под управлением WordPress, получившая название Balada Injector, продолжается не менее пяти лет. По меньшей мере миллион сайтов были скомпрометированы с использованием уязвимостей плагинов и тем WordPress. После внедрения на сайт вредоносный код перенаправляет посетителей на мошеннические сайты, включая фейковые службы поддержки, незаконные лотереи и запросы на решение Captcha.

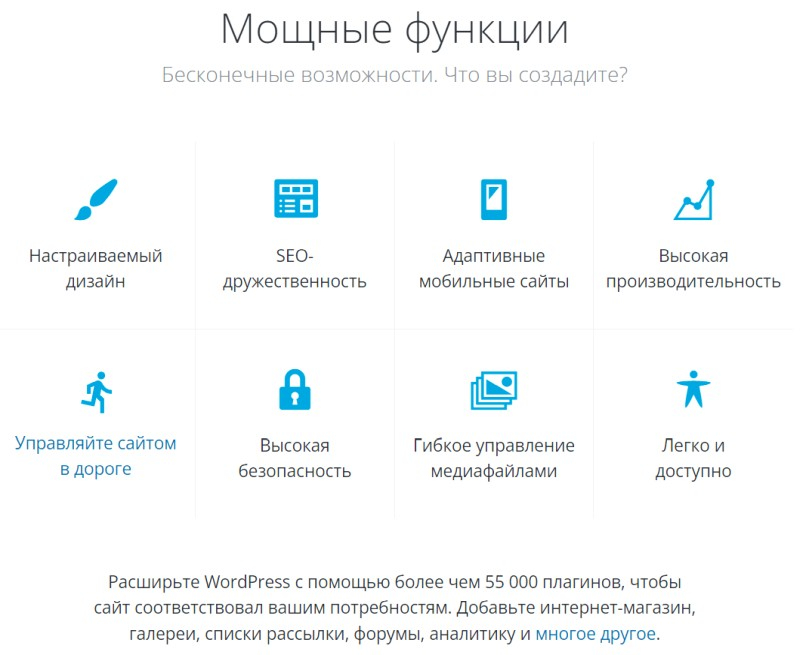

Источник изображения: WordPress Одновременно внедрённые скрипты ищут конфиденциальную или потенциально полезную информацию, такую как журналы доступа, логи ошибок, файлы с отладочной информацией, инструменты администрирования баз данных, учётные данные администратора и многое другое. Они также загружают на сайты бэкдоры для постоянного доступа и захвата сайта. Исследователи лишь недавно объединили вредоносную активность в единую кампанию, которая не показывает никаких признаков замедления. «Только в 2022 году наш внешний сканер сайтов SiteCheck обнаружил это вредоносное ПО более 141 000 раз, при этом более 67 % сайтов с заблокированными ресурсами загружали скрипты с известных доменов Balada Injector», — отметили эксперты по безопасности компании Sucuri. Balada Injector используют уязвимости безопасности в плагинах и темах системы управления контентом (CMS) WordPress. Плагины — это модульные надстройки для WordPress, позволяющие администраторам сайта добавлять различные функции, такие как проведение опроса, поддержка доски объявлений или интеграция электронной коммерции. Уязвимости в темах и плагинах WordPress могут позволить злоумышленнику внедрить код или получить несанкционированный доступ к сайту. По оценкам экспертов, сейчас WordPress используется на 60 % сайтов. Такая популярность делает WordPress мишенью для огромного числа злоумышленников. А если добавить к этому огромный объём кода, доступность настроек, сложность экосистемы плагинов и отсутствие последовательных методов безопасности, становится понятно, почему WordPress настолько привлекательна для киберпреступников. Эксперты по безопасности только за неделю с 15 марта насчитали 37 недавно обнаруженных и исправленных уязвимостей в плагинах и одну уязвимость темы, которые затронули более 6 миллионов сайтов на WordPress. Также известно о 27 уязвимостях в плагинах и 3 уязвимостях в темах, для которых ещё не выпущено исправлений. И эти цифры не являются чем-то из ряда вон выходящим. Всего в 2022 году выявлено 1425 уязвимостей плагинов и тем WordPress. «WordPress определённо нуждается в обновлении на регулярной основе, тем более если у вас есть сайт с большим количеством плагинов и стороннего кода, и это один из многих примеров, когда безопасность оказывается слишком сложной для обычного пользователя, который использует сайт для ведения бизнеса», — отмечает Кейси Эллис (Casey Ellis), основатель и технический директор платформы Bugcrowd bug bounty. Sucuri отслеживает новые волны активности Balada Injector, возникающие каждые две недели, с перерывами между ними, которые «вероятно используются для сбора и тестирования недавно обнаруженных уязвимостей и уязвимостей нулевого дня». Даже крупные организации не застрахованы от проблем с безопасностью WordPress. Часто сайт разрабатывается и поддерживается отдельным работником или небольшой командой. Эти сотрудники больше заинтересованы в поддержании актуальности сайта, чем в обеспечении его безопасности, в следствие чего пропускаются исправления и предупреждения системы безопасности. Чтобы защититься от Balada Injector и других угроз WordPress, необходимо убедиться, что всё программное обеспечение сайта обновлено, неиспользуемые плагины и темы удалены, а брандмауэр включён. |