|

Опрос

|

реклама

Быстрый переход

Суд приговорил хакера, укравшего почти 120 000 биткоинов, к пяти годам тюремного заключения

15.11.2024 [18:05],

Сергей Сурабекянц

Хакер Илья Лихтенштейн (Ilya Lichtenstein), известный под ником «Голландец», был приговорён федеральным судом Вашингтона к пяти годам тюремного заключения. Ранее он признался во взломе криптовалютной биржи Bitfinex в 2016 году и краже почти 120 000 биткоинов, стоимость которых на сегодняшний эквивалентна более чем $10 млрд.

Источник изображения: unsplash.com Лихтенштейн и его супруга Хизер Морган (Heather Morgan) были арестованы в 2022 году, а в августе прошлого года оба признали себя виновными в сговоре с целью отмывания денег. Украденная криптовалюта, которая на момент кражи стоила около $71 млн, к моменту ареста Лихтенштейна и Морган выросла в цене примерно до $4,5 млрд. По сегодняшним ценам украденные средства стоили бы более $10 млрд. По данным Министерства юстиции США, Лихтенштейн и Морган «использовали многочисленные сложные методы отмывания», чтобы скрыть украденные средства, включая использование фиктивных удостоверений личности, конвертацию биткоинов в другие криптовалюты, покупку золота, а также размещение и получение доходов на различных рынках даркнета и криптовалютных биржах. Пятилетний срок Лихтенштейна заметно ниже максимального 20-летнего наказания за сговор с целью отмывания денег. Приговор Морган, также известной под ником «Razzlekhan», будет вынесен 18 ноября. Как ожидается, ей грозит 18 месяцев тюрьмы. Северокорейские хакеры научились обходить защиту macOS и захватывать удалённый доступ к Mac

12.11.2024 [19:59],

Сергей Сурабекянц

Киберпреступники использовали платформу Flutter от Google для создания вредоносных программ, скрывающихся под видом криптовалютных приложений, которые в конечном итоге позволяют получить удалённый доступ к компьютеру Apple Mac жертвы. Согласно отчёту Jamf Threat Labs, как минимум три вредоносных приложения для macOS, обнаруженных в Сети, связаны с Северной Кореей.

Источник изображения: crypto-news-flash.com По сообщению AppleInsider, вредоносные приложения были разработаны с использованием платформы Flutter от Google и получили названия New Updates in Crypto Exchange («Новые обновления в Crypto Exchange»), New Era for Stablecoins and DeFi, CeFi, («Новая эра для стейблкоинов и DeFi, CeFi») и Runner («Бегун»). Все они совершенно не соответствуют своим названиям — они включают в себя либо игру «Сапёр», либо выдают себя за приложение для создания заметок. На самом деле в каждом из приложений встроено вредоносное ПО, которое способно преодолевать автоматизированные системы безопасности Apple на устройствах macOS, поскольку создано с легитимным идентификатором разработчика. Вредоносные приложения отправляют сетевые запросы на северокорейский домен для загрузки вредоносных скриптов, которые в конечном итоге могут предоставить хакерам доступ к компьютеру жертвы. Apple уже отреагировала на угрозу и отозвала подписи приложений, поэтому macOS больше не будет считать их безопасными. Тем не менее, эксперты советуют предпринять дополнительные меры предосторожности. Настоятельно рекомендуется использовать двухфакторную аутентификацию и специализированное защищённое приложение для управления паролями, особенно при использовании криптовалюты. А саму крипто-фразу вообще не стоит хранить в цифровом виде даже внутри защищённого паролём приложения. Оптимальный вариант — записать её на бумаге и хранить в запертом ящике, сейфе или другом безопасном месте. На сегодняшний день не предоставлено достоверной информации о пострадавших от северокорейских вредоносных приложений. Тем не менее, эксперты полагают, что их активность является ещё одним признаком нацеленности хакеров Северной Кореи на сектор криптовалют. Аналитики утверждают, что Северная Корея украла миллиарды долларов с помощью криптомошенничества, эксплуатации различных уязвимостей и рассылки жертвам фишинговых писем.

Источник изображения: CNN Необходимо отметить, что доказательства этих злодеяний северокорейских хакеров в свободном доступе отсутствуют, но, в соответствии с современными тенденциями, даже голословных обвинений хватает для формирования образа смертельно опасного врага. Количество кибератак на российские банки за год выросло в два раза

07.11.2024 [15:57],

Дмитрий Федоров

Количество кибератак на финансовый сектор России в 2024 году увеличилось более чем в два раза по сравнению с прошлым годом. Как сообщает компания RED Security, за первые 10 месяцев текущего года её специалисты зафиксировали почти 17 000 атак на банки. Финансовая отрасль занимает третье место по числу кибератак, уступая первенство промышленности и IT-сектору, которые расположились на первом и втором местах соответственно. По мнению экспертов, такая динамика свидетельствует о возрастающем интересе киберпреступников к банковской сфере.

Источник изображения: geralt / Pixabay Одним из самых распространённых методов кибератак в 2024 году стал целевой фишинг, направленный против сотрудников банков. Злоумышленники используют ИИ, чтобы создавать более убедительные фишинговые сообщения, что делает их распознавание на ранней стадии сложной задачей. По прогнозам RED Security, в будущем банки начнут активно применять ИИ в целях защиты, чтобы своевременно выявлять угрозы и мониторить сетевую активность. Резкий рост числа атак на финансовые учреждения подтверждают и другие компании, работающие в сфере кибербезопасности. По информации Центра мониторинга кибербезопасности «Лаборатории Касперского», пик активности злоумышленников пришёлся на август 2024 года, когда число атак почти вдвое превысило аналогичный показатель прошлого года. В октябре также наблюдался рост инцидентов: количество атак увеличилось на 17 % по сравнению с октябрём 2023 года, что подчёркивает тревожную тенденцию. Кибератаки на банки подвержены сезонным колебаниям, и летом их число традиционно возрастает. Как пояснил Сергей Солдатов, руководитель Центра мониторинга кибербезопасности «Лаборатории Касперского», финансовая сфера остаётся привлекательной мишенью для преступников благодаря высокому потенциальному ущербу, который они могут нанести. В то же время банки обладают серьёзными механизмами защиты, что вынуждает хакеров прибегать к всё более сложным тактикам и технологиям. Согласно данным Центрального банка России, в 2024 году основные векторы атак на финансовые организации остаются почти неизменными по сравнению с прошлым годом. Наиболее частыми являются DDoS-атаки, эксплуатация уязвимостей, атаки через скомпрометированную инфраструктуру подрядчиков и перебор паролей для компрометации аккаунтов сотрудников и клиентов. По словам представителя Центробанка, преступники продолжают совершенствовать свои тактики, стремясь обходить системы безопасности и снижать заметность атак. По мнению аналитиков, рост числа атак напрямую связан с повышением профессионализма хакеров, которые обладают глубокими знаниями IT-инфраструктуры банков и хорошо понимают бизнес-процессы финансовых учреждений. Представитель Россельхозбанка отмечает, что в последние годы возросла политическая мотивация многих атак, что делает сектор финансовых услуг ещё более уязвимым перед киберугрозами.

Источник изображения: Positive Technologies Среднее число атак на банки остаётся стабильно высоким последние два года, однако кардинально новых методов злоумышленники пока не применяют, сообщает Алексей Плешков, заместитель начальника департамента защиты информации Газпромбанка. Особый интерес хакеры проявляют к компонентам банковской инфраструктуры, которые доступны из интернета. Также приобретают популярность так называемые «атаки на цепочки поставок», направленные на проникновение через доверенных партнёров. Ещё одним из наиболее распространённых видов атак стал http-флуд, когда злоумышленники имитируют легитимный трафик, что значительно усложняет процесс его выявления. Руслан Ложкин, директор департамента кибербезопасности «Абсолют банка», отмечает, что для успешного противодействия подобным атакам требуется умение различать настоящий пользовательский трафик. К тому же растёт интерес преступников к методам социальной инженерии через мессенджеры, что создаёт дополнительные риски для безопасности банков. RED Security подчёркивает, что финансовый сектор привлекателен как для «классических» киберпреступников, так и для политически мотивированных хактивистов. Успешные атаки на процессинговые системы банков позволяют преступникам выводить средства на свои счета, а компрометация даже небольшой части клиентских данных может привести к резонансным материалам в СМИ, нанося серьёзный ущерб репутации финансовой организации. Согласно данным RED Security, финансовый сектор занимает второе место по числу высококритичных инцидентов, уступая только промышленности. К таким инцидентам относятся целенаправленные атаки на ключевые банковские системы, включая атаки через подрядчиков, попытки кражи конфиденциальных данных и дестабилизации бизнес-процессов. С начала 2024 года в финансовом секторе зафиксировано более 3 000 подобных инцидентов. Согласно отчёту аналитического отдела компании Servicepipe, количество атак с использованием ботов в 2024 году увеличилось на 20 % по сравнению с аналогичным периодом прошлого года. В отличие от 2023 года, когда большая часть атак была направлена на крупные кредитные организации, в этом году злоумышленники сосредоточили свои усилия на микрофинансовых компаниях, которые зачастую менее защищены от угроз, исходящих от ботов. Хакер заявил о краже исходного кода Nokia — компания расследует инцидент

05.11.2024 [14:46],

Николай Хижняк

Компания Nokia расследует сообщение о возможном взломе хакером одного из её подрядчиков и получении через него доступа к различным данным финской компании, пишет портал BleepingComputer.

Источник изображений: BleepingComputer «Nokia знает о сообщениях, в которых утверждается, что некий неавторизованный субъект якобы получил доступ к определённым данным стороннего подрядчика и, возможно, данным Nokia. Компания серьёзно относится к этим заявлениям, поэтому мы проводим расследование. На сегодняшний день наше расследование не нашло никаких доказательств того, что какие-либо из наших систем или данных были скомпрометированы. Мы продолжаем внимательно следить за ситуацией», — сообщила компания в разговоре с BleepingComputer. Комментарий компании последовал после того, как хакер или группа злоумышленников, скрывающаяся за псевдонимом IntelBroker, заявил(а) о продаже украденного исходного кода, полученного в результате взлома внутренней сети одного из подрядчиков Nokia. «Сегодня я продаю большую коллекцию исходного кода Nokia, который мы получили от стороннего подрядчика, напрямую работавшего с Nokia, и помогавшего ей в разработке некоторых внутренних инструментов», — заявил злоумышленник на одном из форумов в даркнете. IntelBroker утверждает, что украденная информация содержит ключи SSH, исходный код, ключи RSA, логины BitBucket, аккаунты SMTP, вебхуки, а также жёстко закодированные учётные данные. В разговоре с BleepingComputer злоумышленник заявил, что они получили доступ к серверу SonarQube подрядчика, используя учётные данные по умолчанию, что позволило украсть проекты клиентов данной организации, написанные на Python, включая те, что принадлежат Nokia. Хакер предоставил BleepingComputer изображение файлового дерева якобы похищенных данных. Портал передал эту информацию Nokia с просьбой подтвердить или опровергнуть заявление злоумышленника. Однако в компании не ответили на данный запрос. IntelBroker привлёк к себе внимание после взлома сети страховой компании DC Health Link, которая предоставляет медицинскую страховку законодателям США и жителям Вашингтона. В ходе взлома была раскрыта конфиденциальная информация о 21 действующем члене Конгресса, их помощниках и членах семьи. IntelBroker также приписывают участие во взломе серверов Hewlett Packard Enterprise (HPE) и продуктового сервиса Weee! Хакер также публиковал утечки данных различных компаний, включая T-Mobile, AMD и Apple, которые были похищены у их подрядчиков через SaaS-сервисы. 286 млн телефонных номеров россиян утекли в интернет в 2024 году

21.10.2024 [13:22],

Дмитрий Федоров

С начала 2024 года в интернет утекли 286 млн телефонных номеров и 96 млн почтовых адресов россиян, что вдвое больше, чем за аналогичный период прошлого года. Об этом говорится в исследовании сервиса разведки утечек данных DLBI. Несмотря на снижение количества инцидентов со 145 до 110, по данным Роскомнадзора, объём скомпрометированных данных продолжает увеличиваться.

Источник изображения: TungArt7 / Pixabay Лидером по числу утечек в текущем году стал сектор электронной коммерции, на который пришлось 39 % всех данных, попавших в открытый доступ. На втором месте находятся аптеки и медицинские сервисы с долей в 10 %. Финансовые услуги заняли третье место с 9 %, а ретейлеры — четвёртое с 8 %. Статистика свидетельствует о том, что утечки затрагивают широкий спектр отраслей российской экономики. По объёму утёкших данных первое место занял финансовый сектор, на который пришлось 42 % всех скомпрометированных сведений. Значительная часть этого объёма связана с многочисленными утечками из микрофинансовых организаций в начале года. На втором место фигурирует сектор развлекательных ресурсов (28 %), на третьем — медицинские сервисы. Объёмы утёкших данных поражают воображение. По информации «ТМТ Консалтинг», по итогам 2023 года число активных SIM-карт в России составило 258 млн, притом что население страны превышает 146 млн человек. Учитывая, что у многих людей есть несколько телефонных номеров, можно предположить, что контактные данные практически каждого россиянина уже находятся в открытом доступе. Похищенные данные активно используются для обзвона граждан с предложениями услуг. Более того, мошенники применяют эту информацию для обмана. Как пояснил генеральный директор SafeTech Денис Калемберг, чтобы вызвать доверие у потенциальной жертвы, мошенники сообщают ей информацию, которая может быть известна только компании или банку. Минимально это должно быть ФИО, соответствующее номеру телефона, но чем больше информации (номер паспорта, адрес прописки), тем выше шанс, что жертва поверит и в итоге потеряет свои деньги. Кроме того, с прошлого года участились ботовые атаки. По словам директора по развитию компании Servicepipe Данилы Чежина, злоумышленники активно пытаются подобрать логин и пароль для входа в личные кабинеты, используя утёкшие email-адреса или номера телефонов. Если пользователь использует один и тот же пароль на нескольких платформах, это увеличивает риски взлома важных аккаунтов, таких как банковские или платформы с финансовыми услугами. Для предотвращения подобных атак специалисты рекомендуют придерживаться базовых принципов кибергигиены. Как отметил главный эксперт «Лаборатории Касперского» Сергей Голованов, важно использовать уникальные и сложные пароли для каждого ресурса, включать двухфакторную аутентификацию там, где это возможно, и устанавливать защитные решения на всех устройствах. Эти простые меры могут значительно снизить риск компрометации данных. Несмотря на общий рост объёмов утечек, ситуация с сохранностью персональных данных в России медленно, но стабильно улучшается. Основатель DLBI Ашот Оганесян отметил, что многие утечки касаются лишь телефонных номеров или почтовых адресов, что не так критично, как утечки с паспортными данными или финансовой информацией. Однако остаются риски утечек персональных данных через партнёров и подрядчиков, которые не всегда обеспечивают должный уровень информационной безопасности. Роскомнадзор считает, что для минимизации последствий утечек необходимо дать операторам чёткие инструкции по соблюдению принципов обработки информации. Один из ключевых принципов — не собирать лишние данные. «Совместно с профильными ведомствами необходимо сформулировать, какой конкретно набор сведений действительно минимально необходим для достижения тех или иных целей, и какие особенности работы должны быть именно в каждом конкретном случае», — заявили представители регулятора. Корейские хакеры распространяют вирусы через Internet Explorer

16.10.2024 [23:37],

Анжелла Марина

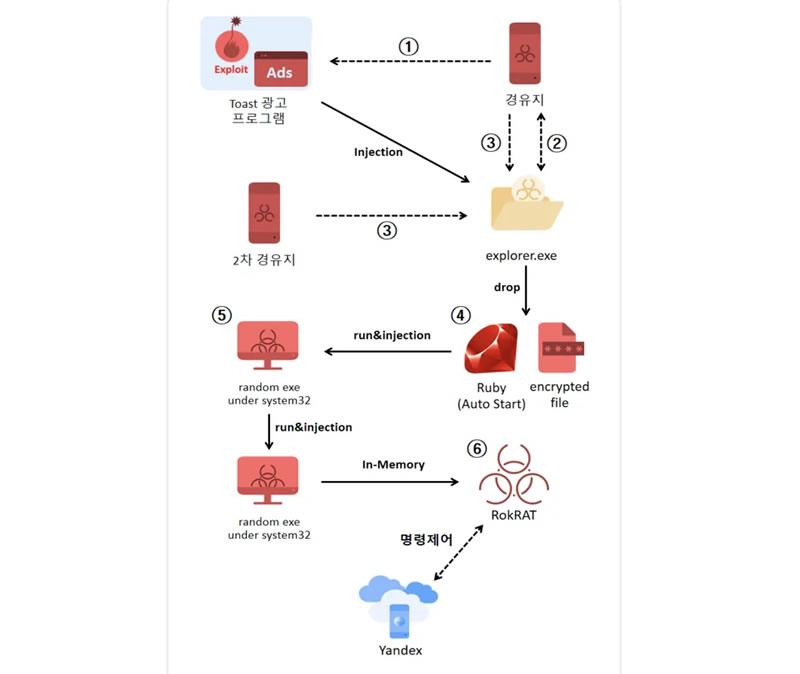

Северокорейские хакеры нашли способ распространения вредоносного ПО через старый браузер Internet Explorer. Хотя этот обозреватель был официально отключен, его компоненты продолжают существовать благодаря специальному режиму в Microsoft Edge. Атака происходит без какого-либо участия самого пользователя.

Источник изображения: Rubaitul Azad/Unsplash Согласно совместному отчёту Национального центра кибербезопасности Южной Кореи (NCSC) и местного IT-поставщика безопасности AhnLab, злоумышленники использовали неизвестную ранее уязвимость нулевого дня в Internet Explorer для распространения вредоносного ПО среди пользователей в Южной Корее. Несмотря на отключение Internet Explorer на ПК с Windows, элементы браузера функционируют через сторонние приложения, установленные на компьютере, а также есть режим IE в браузере Edge, открывая тем самым возможность для атаки, поясняет PCMag. Инцидент произошёл в мае этого года. Группа хакеров, известная как APT 37 или ScarCruft, использовала уязвимость Internet Explorer для проведения масштабных злонамеренных действий. Как сообщается в отчёте NCSC и компании AhnLab, хакеры скомпрометировали сервер южнокорейского агентства онлайн-рекламы, что позволило им загрузить вредоносный код через всплывающие рекламные окна. «Эта уязвимость эксплуатируется, когда рекламная программа загружает и отображает рекламное содержимое, — говорится в отчёте AhnLab. — В результате происходит атака нулевого клика, не требующая взаимодействия пользователя».

Источник изображения: AhnLab Исследователи также отметили, что многие южнокорейские пользователи устанавливают бесплатное ПО, такое как антивирусы и другие утилиты, которые отображают рекламное окно в правом нижнем углу экрана. Однако проблема заключается в том, что такие программы часто используют модули, связанные с Internet Explorer, благодаря чему хакеры смогли распространить вредоносное ПО RokRAT, разработанное для выполнения удалённых команд и кражи данных с компьютеров жертв. В августе Microsoft выпустила патч для устранения уязвимости нулевого дня, получившей код CVE-2024-38178. Однако, как отмечает издание BleepingComputer, существует риск, что хакеры могут найти и другие способы эксплуатации компонентов Internet Explorer, поскольку они продолжают использоваться в Windows и сторонних приложениях. Вирус-вымогатель атаковал Casio — хакеры украли личные данные клиентов и сотрудников

14.10.2024 [18:31],

Николай Хижняк

Японский гигант электроники Casio подтвердил, что атака с использованием вируса-вымогателя в начале этого месяца привела к краже данных клиентов.

Источник изображения: Bleeping Computer Casio сообщила 7 октября, что подверглась кибератаке, но тогда не раскрыла характер инцидента, который вызвал неуказанный «сбой системы» во всей компании. В новом заявлении в пятницу компания подтвердила, что стала жертвой вируса-вымогателя. В заявлении Casio отмечается, что злоумышленники получили доступ к личной информации, принадлежащей сотрудникам Casio, подрядчикам, деловым партнёрам и соискателям на должность в компании, а также к конфиденциальным данным компании, включая счета-фактуры, файлы кадровых ресурсов и некоторую техническую информацию. Хакеры также получили доступ к «информации о некоторых клиентах», заявила Casio, но не указала, к каким именно типам данных был получен доступ или сколько человек затронуто на данный момент. Компания утверждает, что данные о кредитных картах не были скомпрометированы, поскольку её службы Casio ID и ClassPad не были затронуты взломом. Casio не сообщила, кто стоит за атакой. Однако хакерское сообщество Underground взяло на себя ответственность за взлом, пишет портал TechCrunch, ссылаясь на заявление группы на одном из форумов в даркенете. Underground — относительно новая хакерская группа, активность которой в кибератаках была впервые замечена в июне 2023 года. В своём сообщении в даркнете Underground отметила, что украла порядка 200 Гбайт данных у Casio, включая юридические документы, информацию о заработной плате и личную информацию сотрудников Casio. Хакерская группа опубликовала примеры украденных данных, с которыми ознакомились журналисты TechCrunch. Неизвестно, получила ли Casio требование о выкупе от Underground. В компании отказались отвечать на вопросы TechCrunch. В своём последнем заявлении Casio сообщила, что «полный объём ущерба», нанесённого программой-вымогателем, всё ещё исследуется. По словам компании, некоторые системы Casio остаются «непригодными для использования». Internet Archive всё ещё не работает после взлома — на восстановление уйдёт ещё несколько дней

13.10.2024 [19:39],

Владимир Фетисов

На этой неделе хакеры взломали сервис Wayback Machine, который принадлежит некоммерческой организации Internet Archive и позволяет пользователям просматривать сохранённые когда-то в прошлом страницы веб-сайтов. Во время DDoS-атаки на платформу злоумышленникам удалось похитить данные 31 млн пользователей сервиса, включая логины, адреса электронной почты и пароли в зашифрованном виде. Работоспособность Internet Archive будет восстановлена в течение нескольких дней.

Источник изображения: pexels.com «Данные в безопасности. Сервисы отключены от сети, пока мы их изучаем и совершенствуем. Извините, но это необходимо. Сотрудники @internetarchive работают не покладая рук. Ориентировочные сроки: дни, а не недели», — заявил основатель платформы Брюстер Кейл (Brewster Kahle). О взломе Internet Archive стало известно в середине недели. Посетители сайта archive.org обратили внимание на появление уведомления, которое оставили злоумышленники и в котором говорилось о взломе площадки. Позднее основатель Have I Been Pwned Трой Хант (Troy Hunt) сообщил, что в его распоряжение попал файл с украденными данными пользователей. Согласно имеющимся данным, последняя запись в украденной базе данных датирована 28 сентября 2024 года. Зарегистрированные на сайте Ханта пользователи могут получить предупреждение, если связанная с ними информация присутствует в украденной базе данных. Роботы-пылесосы в США начали преследовать собак и выкрикивать расистские оскорбления — это дело рук хакеров

11.10.2024 [12:29],

Дмитрий Федоров

Пользователи роботов-пылесосов Ecovacs Deebot X2 из нескольких городов США сообщили, что их устройства взломали. Хакеры смогли управлять устройствами, а через динамики пылесосов они транслировали расистские оскорбления, повергая владельцев в шок. Эти инциденты выявили серьёзные уязвимости в системах безопасности современных умных устройств и поставили под угрозу конфиденциальность пользователей.

Источник изображения: cliff1126 / Pixabay Дэниел Свенсон (Daniel Swenson), адвокат из Миннесоты, столкнулся с проблемами в работе своего робот-пылесоса, когда устройство начало издавать странные звуки, похожие на прерывистый радиосигнал. Заглянув в мобильное приложение Ecovacs, он увидел, что неизвестный получил доступ к камере робота и функции дистанционного управления. Сначала Свенсон решил, что это всего лишь технический сбой, и сменил пароль, перезагрузив устройство. Однако вскоре пылесос вновь начал движение, и из его динамиков раздались громкие расистские оскорбления. 24 мая в Лос-Анджелесе был зафиксирован схожий инцидент. Взломанный робот-пылесос Ecovacs Deebot X2 начал преследовать собаку владельцев, в то время как хакеры, управляя устройством на расстоянии, выкрикивали оскорбления через его динамики. Пять дней спустя, в Эль-Пасо, был взломан ещё один робот-пылесос Ecovacs, и из его динамиков снова раздались расистские оскорбления. Владелец был вынужден отключить устройство от сети, чтобы прекратить происходящее. События, развернувшиеся в течение нескольких дней, вызвали тревогу среди пользователей и экспертов по кибербезопасности.

Источник изображения: Ecovacs Шестью месяцами ранее исследователи по кибербезопасности предупреждали компанию Ecovacs о критических уязвимостях в их устройствах. В частности, они обнаружили проблему с беспроводным соединением, которая позволяла злоумышленникам управлять пылесосами с расстояния до 100 метров. Несмотря на эти предупреждения, компания не предприняла необходимых мер, что и привело к массовым взломам в мае этого года. После инцидента Дэниел Свенсон обратился в службу поддержки Ecovacs, но его запрос был встречен недоверием. Представитель компании несколько раз спрашивал, существует ли видеозапись произошедшего, хотя Свенсон настаивал, что его больше беспокоит сам факт взлома и нарушение конфиденциальности. Такое отношение заставило его задуматься, пытается ли компания скрыть истинные масштабы проблемы. В декабре 2023 года исследователи по безопасности Деннис Гизе (Dennis Giese) и Брейлин Людтке (Braelynn Luedtke) публично представили доказательства уязвимости PIN-кода в роботах Ecovacs. Они подчеркнули, что проверка PIN-кода выполнялась только на уровне приложения, а не на сервере или устройстве, что позволяло злоумышленникам легко обойти защиту умного пылесоса. Компания заявила, что эта уязвимость была исправлена, однако эксперты полагают, что предпринятых мер оказалось недостаточно. Данные более 5 млн клиентов Burger King слили в открытый доступ

10.10.2024 [15:08],

Дмитрий Федоров

Персональные данные более 5 млн клиентов сети ресторанов быстрого питания Burger King, собранные через фирменное мобильное приложение, утекли в Сеть. В компании обвинили в случившемся хакеров, которые взломали платформу Mindbox.

Источник изображения: cliff1126 / Pixabay О крупной утечке данных клиентов сети ресторанов быстрого питания Burger King сообщили эксперты сервиса поиска утечек и мониторинга даркнета (DLBI). В открытый доступ попали 5 627 676 строк, содержащих такие данные, как имя, номер телефона, адрес электронной почты, пол, дата рождения, город, любимая категория или блюдо, а также дата заказа. Информация касается клиентов, использовавших мобильное приложение Burger King и сделавших заказы в период с 31 мая 2018 года по 25 августа 2024 года. По предварительным данным, утечка была вызвана взломом мобильного приложения компании. В Burger King отметили, что персональные данные клиентов появились в открытом доступе результате хакерской атаки на платформу автоматизации маркетинга Mindbox. Инцидент затронул сразу несколько компаний. Также в компании подчеркнули, что информация о платежных реквизитах клиентов не была похищена: открытая информация о транзакциях не передается и не хранится у третьих лиц. Владимир Дрюков, директор центра противодействия кибератакам Solar JSOC ГК «Солар», отметил, что недавние утечки данных могут означать, что хакеры обладают обширными сведениями о большинстве граждан России. Он подчёркивает, что в последние годы взломы затронули множество различных сервисов, что позволило киберпреступникам аккумулировать огромные базы данных, содержащие личную информацию россиян. Согласно информации Роскомнадзора, в 2023 году в сеть попало более 300 млн записей, содержащих данные о гражданах России. Масштабные утечки данных были зафиксированы в различных секторах: от служб доставки и интернет-магазинов до медицинских учреждений и государственных сервисов. Архив интернета взломали — похищены данные 31 млн пользователей

10.10.2024 [10:15],

Дмитрий Федоров

Архив интернета или archive.org — уникальная платформа, сохраняющая всю историю интернета, подверглась хакерской атаке, что привело к утечке данных 31 млн пользователей. Утечка затронула электронные адреса, имена пользователей и пароли. Вскоре после инцидента пользователи социальных сетей начали активно делиться скриншотами главной страницы Archive.org, на которой появилось тревожное сообщение.

Источник изображения: abbiefyregraphics / Pixabay Около 00:00 по московскому времени пользователи увидели на главной странице Archive.org следующее сообщение: «Вам когда-нибудь казалось, что Internet Archive держится на честном слове и постоянно находится на грани катастрофической утечки данных? Это только что случилось. Увидим 31 миллион из вас на HIBP!».

Источник изображения: Archive.org После публикации этого сообщения сайт оказался временно недоступен. Позже Брюстер Кейл (Brewster Kahle), основатель Archive.org, сообщил через социальные сети, что платформа подверглась DDoS-атаке. Сайт восстановил свою работу, но обсуждения последствий утечки не утихают. Хотя DDoS-атака вызвала кратковременные сбои, наибольший резонанс вызвала именно утечка данных, подтверждённая онлайн-сервисом Have I Been Pwned (HIBP), который помогает пользователям проверить, были ли их данные скомпрометированы. HIBP подтвердил, что взлом Archive.org произошёл месяц назад. В результате хакеры похитили 31 млн записей, содержащих электронные адреса, имена пользователей и хэшированные пароли. Алгоритм bcrypt, который использовался для хэширования паролей, считается одним из самых надёжных методов защиты данных. Однако даже его применение не гарантирует полной безопасности, если пользователи выбирали слабые пароли или использовали их на других платформах. В связи с этим пользователям Archive.org рекомендуется немедленно сменить свои пароли и включить двухфакторную аутентификацию для дополнительной защиты учётных записей. Китайские хакеры пытались взломать OpenAI, используя её же ChatGPT

09.10.2024 [18:29],

Сергей Сурабекянц

OpenAI подверглась нападению китайских киберпреступников, которые отправляли вредоносное ПО сотрудникам OpenAI в архивных файлах. «Мы пресекли деятельность предполагаемого китайского злоумышленника SweetSpecter, который безуспешно занимался фишинговыми атаками на личные и корпоративные адреса электронной почты сотрудников OpenAI», — заявили в OpenAI. Примечательно, что хакеры из группы SweetSpecter использовали инструменты OpenAI для проведения своих операций.

Источник изображения: pexels.com OpenAI заблокировала неуказанное количество учётных записей, которые, по её мнению, связаны с хакерской группой SweetSpecter. Сообщается, что киберпреступники используют инструменты OpenAI для таких целей, как «разведка, исследование уязвимостей, поддержка сценариев, уклонение от обнаружения аномалий и разработка». В процессе фишинговой атаки хакеры отправляли сотрудникам OpenAI официальные письма об обнаруженных недостатках в работе ChatGPT с вложениями в виде zip-файлов, в которых якобы находилось подробное описание «проблемы» отправителя. При открытии zip-файла появлялся документ с фальшивым списком сообщений об ошибках ChatGPT, а в это время в фоновом режиме вредоносная программа SugarGh0st RAT захватывала контроль над ПК, позволяя хакерам похищать данные и получать доступ к компьютеру. По данным OpenAI, эти атаки были безуспешными — письма блокировались внутренними системами безопасности OpenAI и не попадали в корпоративные почтовые ящики. Компания особо отметила, что эти атаки не имеют отношения к успешному взлому учётной записи OpenAI Newsroom X в прошлом месяце, когда хакерам удалось запустить криптофишинговую аферу, которая опустошала кошельки жертв. Фишинговые электронные письма — настоящая проблема как для обычных потребителей, так и для сотрудников технологических компаний. Фишинговые атаки могут привести к масштабным утечкам корпоративных данных или потере средств и могут осуществляться по электронной почте, телефону или при помощи текстовых сообщений. Противостоять им помогает изучение наиболее распространённых методов и типов атак и элементарная цифровая гигиена. Согласно данным американской компании по кибербезопасности Palo Alto Networks, ранее группа SweetSpecter в интересах китайского правительства атаковала посольства, министерства, правительственных чиновников и другие политические организации. Выяснилось, кто взломал серверы «Доктор Веб» — хакеры DumpForums заявили о похищении 10 Тбайт информации

09.10.2024 [15:02],

Николай Хижняк

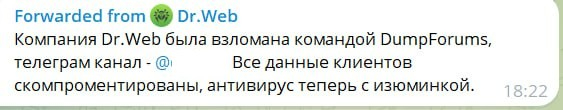

Ответственность за взлом внутренней инфраструктуры российского разработчика антивирусного ПО «Доктор Веб» (Dr.Web) взяла на себя хакерская группировка DumpForums. Об этом в своём Telegram-канале сообщили эксперты сервиса поиска утечек и мониторинга даркнета DLBI.

Источник изображения: Bleeping Computer Через официальный Telegram-бот компании «Доктор Веб» (@DrWebBot) пользователям приходят сообщения о взломе.  В качестве подтверждения хакеры предоставили несколько дампов баз данных внутренних ресурсов, таких как, ldap.dev.drweb.com, vxcube.drweb.com, bugs.drweb.com, antitheft.drweb.com, rt.drweb.com и др. Судя по информации из дампов, данные в них актуальны на 17.09.2024. Хакеры заявляют, что взломали и выгрузили сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Общий объём полученных данных составил около 10 Тбайт. Злоумышленники добавляют, что после проникновения во внутреннюю инфраструктуру компании «Доктор Веб», они оставались незамеченными на протяжении целого месяца. О взломе своей инфраструктуры «Доктор Веб» сообщила в середине сентября. В компании пояснили, что атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили серверы». На протяжении этого времени исследователи Dr.Web «внимательно наблюдали за угрозой». «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности». Позже Dr.Web сообщила, что обновление вирусной базы данных возобновилось. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё». Хакеры атаковали «Доктор Веб» — компания отключила серверы и приостановила обновление вирусных баз

18.09.2024 [23:45],

Николай Хижняк

Российский разработчик антивирусного ПО «Доктор Веб» (Dr.Web) сообщил о кибератаке на свою внутреннюю сеть, осуществлённой неизвестной стороной в минувшие выходные. После обнаружения «признаков несанкционированного вмешательства» в свою ИТ-инфраструктуру компания отключила все серверы от внутренней сети. Dr.Web также была вынуждена прекратить доставку обновлений вирусных баз клиентам в понедельник на время расследования инцидента.

Источник изображения: Bleeping Computer «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности», — заявил разработчик антивирусного ПО. В новом заявлении, опубликованном в среду, Dr.Web сообщила, что обновление вирусной базы данных возобновилось во вторник. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё», — заявила компания. Dr.Web не первая российская компания, занимающаяся вопросами кибербезопасности, которая сама подверглась кибератакам за последние годы. Как пишет портал Bleeping Computer, в июне этого года хакеры взломали серверы российской компании по информационной безопасности Avanpost, украли и опубликовали, как они утверждали 390 Гбайт данных и зашифровали более 400 её виртуальных машин. В июне 2023 года компания Kaspersky Lab также сообщила, что использующиеся её сотрудниками смартфоны iPhone были заражены шпионским ПО через эксплойты iMessage zero-click, нацеленные на уязвимости iOS нулевого дня в рамках кампании, которая теперь известна как «Операция “Триангуляция”». На тот момент в компании также заявили, что атаки, затрагивающие её московский офис и сотрудников в разных странах, начались ещё с 2019 года и продолжаются до сих пор. Хакерские атаки на организации в РФ стали более мощными и разнообразными

09.09.2024 [09:06],

Владимир Фетисов

Количество DDoS-атак на российские организации в первом полугодии 2024 года увеличилось до 355 тыс., что на 16 % больше по сравнению с показателем за аналогичный период прошлого года. Максимальная мощность одной атаки выросла почти в семь раз и составила 1,2 Тбит/с. Максимальная продолжительность атак снизилась втрое до 35 дней, а средняя продолжительность уменьшилась в 24 раза. Об этом пишет «Коммерсантъ» со ссылкой на данные ГК «Солар».

Источник изображения: Pete Linforth/Pixabay Исследователи считают, что хакеры стали осуществлять более краткосрочные и целевые атаки. Жертвами разных типов сетевых атак за первые шесть месяцев текущего года становились IT-компании, представители телекоммуникационной отрасли, учреждения госсектора, а также компании из кредитно-финансовой отрасли и энергетики. Количество DDoS-атак на энергетические компании за полугодие подскочило в 19 раз. Отмечается усиление тенденции к росту атак в июле и августе. В Роскомнадзоре подтвердили данные о том, что средняя мощность атак в третьем квартале выросла на 600 Гбит/с по сравнению с предыдущим трёхмесячным отрезком. В первом полугодии в четыре раза по сравнению с показателем за аналогичный период прошлого года увеличилось количество мультивекторных DDoS-атак, включающих несколько типов атак одновременно. «Этому способствует возросшая доступность ботнетов на чёрном рынке, которая позволяет большему числу злоумышленников организовывать сложные атаки», — считает заместитель директора по продуктовому развитию ГК «Солар» Артём Избаенков. Доля смешанных мультивекторных атак во втором квартале 2024 года составила 17,7 % от общего количество атак, подсчитали в компании Qrator Labs. При этом во втором квартале прошлого года доля таких атак составляла 9,15 %. В компании отметили, что защищаться от смешанных атак сложнее, поскольку многие поставщики решений для борьбы с DDoS-атаками защищают отдельные IP-адреса, а не инфраструктуру и сети в целом. |