|

Опрос

|

реклама

Быстрый переход

Хакеры атаковали сайты госорганов Франции после ареста Павла Дурова

26.08.2024 [16:39],

Владимир Мироненко

После задержания 24 августа французскими правоохранительными органами основателя Telegram Павла Дурова, которому до сих не были предъявлены обвинения, сайты нескольких государственных структур Франции подверглись DDoS-атакам хакерских группировок, пишет РБК со ссылкой на публикацию французского ресурса Le Parisien.

Источник изображения: Vika_Glitter/Pixabay Атакам хакеров подверглись сайт государственных услуг, Агентство по безопасности лекарственных средств и изделий медицинского назначения (ANSM), Confédération Paysanne (сельскохозяйственный союз), портал ежедневной газеты Voix du Nord, а также система онлайн-записи пациентов к врачам Doctolib. В связи с атаками эти сайты были недоступны всё воскресенье, и на данный момент был восстановлен доступ лишь к некоторым из них. Эксперт по кибербезопасности Клеман Доминго (Clément Domingo) заявил Le Parisien, что эти атаки были «по сути осуществлены пророссийскими группами», такими как UserSec, RipperSec, Holy League и Cyber Army Now, которые взяли на себя ответственность за их выполнение. Он также предположил, что следует ожидать «вероятного усиления этих атак в ближайшие часы и дни». Как стало известно, Павлу Дурову в воскресенье продлили срок содержания под стражей на 48 часов. Также ожидается, что сегодня прокуратура Франции сделает официальное заявление по его делу. В команде Telegram заявили, что Павлу Дурову нечего скрывать и выразили надежду на его скорое освобождение. Microsoft обвинила иранских хакеров в кибератаках на американских чиновников

09.08.2024 [18:31],

Павел Котов

Эксперты по кибербезопасности Microsoft заявили, что связанные с иранскими властями хакеры в июне пытались взломать учётную запись высокопоставленного американского чиновника, а за несколько недель до этого предприняли попытку взломать аккаунт должностного лица окружного уровня, передаёт Reuters.

Источник изображения: Mubashir Khan / pixabay.com Иран усилил попытки взлома чиновников в США в попытках повлиять на результаты выборов, которые состоятся в ноябре, говорится в докладе Microsoft. Республика также активизировала подставные учётные записи в соцсетях с целью посеять в США политическую рознь, добавили высокопоставленные сотрудники американской разведки. Миссия Ирана при ООН в Нью-Йорке заявила, что её действия в киберпространстве были «оборонительными и соразмерными угрозам, с которыми он столкнулся». По версии Microsoft, подконтрольная иранским спецслужбам группировка киберпреступников направила фишинговое письмо высокопоставленному лицу, связанному с предвыборной президентской кампанией; другая группировка, также предположительно связанная с иранскими спецслужбами, «скомпрометировала учётную запись пользователя с минимальными правами доступа в правительстве на уровне округа». Эту деятельность в компании связали с масштабной попыткой иранских хакеров получить разведданные о политических кампаниях в США и повлиять на колеблющиеся штаты. Взлом учётной записи был произведён в мае в рамках масштабной «операции по распылению паролей», в ходе которой используются известные или украденные пароли на многих аккаунтах, пока один из них не оказывается взломанным. В результате инцидента злоумышленники не взломали других учётных записей, а владелец скомпрометированного аккаунта был об этом уведомлен. Ещё одна иранская группировка, по сведениям Microsoft, запустила «скрытые» новостные сайты, материалы для которых при помощи искусственного интеллекта брались с добросовестных ресурсов. Целями проекта были представители противоположных политических воззрений. Хакеры могут «откатить» Windows до старой версии, чтобы использовать известные уязвимости

09.08.2024 [18:26],

Владимир Фетисов

Исследователь в сфере информационной безопасности Алон Леви (Alon Levie) из компании SafeBreach обнаружил две уязвимости в центре обновления Windows. Их эксплуатация позволяет понизить версию операционной системы для отмены применённых исправлений безопасности с целью последующего использования известных уязвимостей для атак. Проблема затрагивает Windows 11, Windows 10 и Windows Server.

Источник изображения: Copilot Используя упомянутые уязвимости, злоумышленник может удалить с устройства с Windows загруженные ранее обновления безопасности, чтобы получить возможность эксплуатации старых уязвимостей, которые уже были исправлены. По сути, злоумышленник может «откатить» обновлённую ОС до более старой версии, в которой остаются актуальными уже исправленные уязвимости. Эта новость является неприятной для пользователей Windows, которые регулярно обновляют ОС и устанавливают актуальные патчи безопасности. По данным источника, Microsoft было известно об упомянутой проблеме с февраля 2024 года, но пока софтверный гигант не выпустил исправления для этих уязвимостей. Известно, что Microsoft работает над исправлением, а также опубликовала некоторые подробности о CVE-2024-38202 и CVE-2024-21302, которые помогут ограничить возможный ущерб, пока нет официального патча. В конечном счёте упомянутые уязвимости могут дать злоумышленнику полный контроль над процессом обновления для понижения версий критических компонентов Windows, таких как динамические библиотеки (DLL) и ядро NT. Исследователь также обнаружил, что весь стек виртуализации находится под угрозой. Ему удалось понизить версию гипервизора Hyper-V, Secure Kernel и Credential Guard. Всё это даёт возможность использования ранее закрытых уязвимостей для компрометации системы. При этом при проверке через центр обновлений Windows сама система выглядит так, как будто всё ещё обновлена до актуальной версии. По данным Microsoft, в настоящий момент нет никаких доказательств того, что уязвимости центра обновления Windows использовались во время реальных хакерских атак. Когда именно будет выпущен патч для устранения проблемы, пока неизвестно. Хакеры научились массовой и незаметной рассылке вредоносного ПО через взлом интернет-провайдеров

03.08.2024 [12:38],

Павел Котов

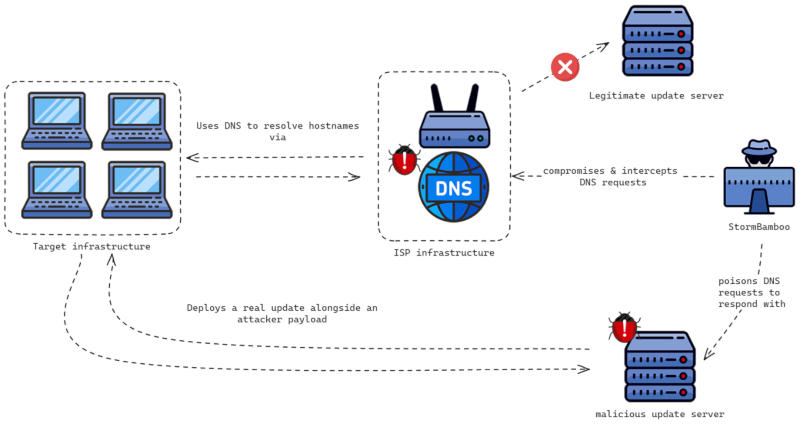

Китайская хакерская группировка StormBamboo, она же Evasive Panda, взломала интернет-провайдера и начала заражать компьютеры его абонентов вредоносным ПО. Такое открытие сделали эксперты по кибербезопасности из компании Volexity, расследуя взлом ресурсов некой организации.

Источник изображения: Cliff Hang / pixabay.com Первоначально эксперты Volexity предположили, что скомпрометирован был брандмауэр подвергшейся атаке организации, но дальнейшее расследование показало, что происхождение вредоносного ПО прослеживается «вверх по течению на уровне интернет-провайдера». Источником проблемы оказалось «отравление DNS» — атака, при которой хакер манипулирует системой доменных имён и перенаправляет трафик пользователей на вредоносные ресурсы. Volexity уведомила провайдера о проблеме, и тот изучил работу оборудования, которое осуществляет маршрутизацию трафика в сети — провайдер произвёл перезагрузку и отключил часть компонентов сети, после чего симптомы отравления DNS прекратились. Ответственность за атаку эксперты возложили на китайскую хакерскую группировку StormBamboo, также известную как Evasive Panda.

Источник изображения: volexity.com Перехватив управление системой DNS в сети провайдера, злоумышленники подменили ресурсы, к которым обращаются пользовательские программы за обновлениями — в частности, бесплатный проигрыватель медиафайлов 5KPlayer. Когда приложения пытались получить обновления, они получали вместо них пакеты вредоносного ПО. Эту схему атаки хакеры StormBamboo применили к нескольким программным продуктам, в которых используются небезопасные механизмы обновления. В Volexity не назвали ни интернет-провайдера, ни число пострадавших в результате атаки компьютеров, но сообщили, что речь идёт о «множественных инцидентах», которые датируются серединой 2023 года. Компьютеры жертв работали под управлением Windows и macOS, а среди вредоносов отметились MACMA и MGBot — они позволяют злоумышленникам удалённо делать снимки экрана, перехватывать нажатия клавиш, красть файлы и пароли. При атаке на ресурсы провайдера предположительно использовался предназначенный для работе в среде Linux зловред CATCHDNS. Хакеры сконструировали 500-долларовое лазерное устройство для взлома и реверс-инжиниринга чипов

02.08.2024 [10:37],

Геннадий Детинич

На грядущей конференции Black Hat в Лас-Вегасе сотрудники компании NetSPI — белые хакеры Сэм Бомонт (Sam Beaumont ) и Ларри «Патч» Троуэлл (Larry “Patch” Trowell) — представят недорогое устройство RayV Lite для аппаратного взлома чипов с помощью лазеров. Инструмент RayV Lite — это попытка создать бюджетный вариант сверхдорогих лазерных инструментов спецслужб для взлома и реверс-инжиниринга чипов. И эта попытка удалась. По словам разработчиков, с помощью RayV Lite с открытым кодом лазерный (оптический) взлом чипов сможет совершать широкий круг специалистов и любителей. Стоимость профессионального оборудования для подобных целей достигает $150 тыс., тогда как Бомонт и Троуэлл вложились в бюджет всего лишь $500. По их словам, это «одомашнивание» хакерских инструментов, что позволит, как они надеются, усилить защиту от подобных методов взлома, к которому сегодня подавляющее число разработчиков чипов относятся с безразличием. Лазерный метод взлома использует два основных подхода — это целенаправленное внесение сбоев (laser fault injection) и лазерная визуализация состояния логики (laser logic state imaging). В первом случае лазер заставляет транзисторы чипа переключить состояния, просто ударяя по корпусу микросхемы в тех или иных точках, а во втором происходит съём отражённого от оголённого чипа (кремния) лазерного сигнала, который по-разному ведёт себя при отражении от включённого и выключенного транзистора. Атака методом LFI может банально отключить проверку безопасности микросхемой, например, отключив запрос PIN-кода для входа в аппаратный криптовалютный кошелёк (что было показано на примере). Зато атака LLSI способна на более интересные вещи, вплоть до воссоздания архитектуры чипа, что найдёт применение не только для взлома, но также для реверс-инжиниринга. Самыми дорогими узлами инструмента RayV Lite стали объектив лазера и FPGA-чип для синхронизации лазеров: оба по $100. Лазеры взяты недорогие — едва ли не из лазерных указок. На современном уровне развития производства микросхем для задач взлома недостаток мощности лазеров можно с лихвой компенсировать длительностью экспозиции, чем и воспользовались разработчики инструмента. Управляет инструментом обычный компьютер Raspberry Pi стоимостью $68. Программный пакет для работы RayV Lite создан на основе открытого кода и также будет распространяться. Корпус инструмента напечатан на 3D-принтере по открытой модели для станины микроскопа. Шаговые двигатели и специальные пластиковые рычаги позволяют перемещать взламываемый чип в пространстве с шагом в несколько нанометров. В случае нужды корпус можно напечатать заново, если пластиковые детали износятся. Всё вместе позволило уложиться в бюджет $500. Инструмент сможет повторить у себя каждый желающий. Похоже, инструкции по его сборке будут выложены в открытый доступ. Пока речь идёт об инструменте с атакой LFI, позже появится модификация с поддержкой LLSI и, вероятно, со временем выйдет универсальное решение, сочетающее обе атаки. Как говорят разработчики, они просто поражены, насколько проектировщики чипов не осведомлены о возможностях лазерного взлома. Широкое распространение RayV Lite заставит их повысить ответственность за свои разработки. В конечном итоге вокруг нас засилье микросхем, подавляющее большинство из которых сегодня не устоят перед лазерным взломом. Россия стала мировым лидером по количеству слитых в даркнет баз данных

30.07.2024 [12:29],

Владимир Фетисов

Россия возглавила рейтинг стран по количеству объявлений о продаже баз данных компаний на теневых форумах по итогам первых шести месяцев 2024 года. По данным компании Positive Technologies, доля российских объявлений составляет около 10 %. В число лидеров также входят США (8 %), Индия (7 %), Китай (6 %) и Индонезия (4 %). Отмечается, что речь идёт о базах данных, содержащих персональную информацию из учётных записей, а также коммерческую тайну.

Источник изображения: Copilot В компании F.A.C.C.T. (бывшая Group IB) подсчитали, что в первом полугодии в публичном доступе впервые было опубликовано 150 баз данных компаний из России. Около 30 % от общего числа опубликованных баз содержат данные компаний, специализирующихся на розничной онлайн-торговле. Общее количество строк в утечках за отчётный период составило 200,5 млн. Для сравнения, в 2023 году этот показатель был равен 397 млн строк, в 2022 году — 1,4 млрд строк, а в 2021 году — 33 млн строк. Отмечается, что большая часть опубликованных в первом полугодии баз данных содержит актуальную и чувствительную информацию, такую как ФИО, адреса проживания, даты рождения, пароли, паспортные данные, телефонные номера. В центре мониторинга внешних цифровых угроз Solar AURA группы компаний «Солар» подтвердили, что Россия входит в топ стран по числу баз данных, опубликованных на теневых форумах. Представитель Solar AURA отметил рост количества успешных кибератак на российские компании. Если за весь прошлый год было зафиксировано 420 случаев утечки конфиденциальной информации, то за первые 2,5 месяца 2024 года уже было 170 подобных инцидентов, т.е. 40 % от общего количества взломов в 2023 году. В Positive Technologies такое положение связывают с беспрецедентным числом атак на IT-активы, которые обусловлены нефинансовой мотивацией. Из-за этого Россия находится на лидирующих позициях по количеству опубликованных баз данных. В компании отметили непрерывный рост количества киберпреступных группировок, атакующих российские организации и предприятия. Представитель компании T.Hunter рассказал, что проблема с утечками данных в России может быть связана с недостаточной кибербезопасностью, а также высокой активностью хакеров. Это связано с тем, что страна находится в состоянии гибридного геополитического конфликта, в ходе которого киберпреступники атакуют не только государственные системы, но и частные организации. В компании считают, что общий объём утечек данных в России незначительно увеличился по сравнению с прошлым годом. При этом число организаций, которые впервые столкнулись с хакерскими атаками и утечкой данных, выросло на 15 %. В отчёте Positive Technologies сказано, что авторы 88 % объявлений о продаже данных российских компаний готовы передать базы бесплатно. Также высокая доля подобных предложений (более 70 % от общего количества объявлений) касается баз данных, связанных со странами Латинской Америки, США, Индии и Индонезии. Эксперты связывают эту тенденцию с тем, что зачастую хакеры стремятся не заработать на украденных данных, а нанести максимальный ущерб. Кроме того, таким образом киберпреступники демонстрируют свои возможности и привлекают внимание к своим услугам, создавая себе репутацию в криминальных кругах. Компания из США случайно наняла северокорейского хакера, и тот сразу начал загружать вирусы

25.07.2024 [12:45],

Павел Котов

Американская компания KnowBe4, которая специализируется на вопросах кибербезопасности, невольно наняла хакера из КНДР, который попытался загрузить вредоносное ПО в сеть компании сразу же, как приступил к «работе». Об этом рассказал её основатель и директор Стю Сьюверман (Stu Sjouwerman).

Источник изображения: B_A / pixabay.com KnowBe4 работает в 11 странах мира, а её штаб-квартира располагается во Флориде. Компания проводит тренинги по вопросам кибербезопасности и защиты от фишинга для корпоративных клиентов. Однажды KnowBe4 разместила вакансию и получила резюме от кандидата на должность — он предоставил фотографию, которая была изготовлена на основе стокового снимка при помощи редактора с искусственным интеллектом. Кадровики провели удалённое собеседование, проверили биографию соискателя, рекомендации и приняли его на должность главного инженера-программиста. Приложенная к резюме фотография была подделкой, но проходивший все четыре собеседования человек был достаточно похож на это изображение, и подозрений он не вызвал. Ему удалось успешно пройти проверку, потому что в документах использовалась украденная личность реально существующего человека. На указанный адрес ему отправили рабочую станцию Apple Mac.

Снимок из фотобанка (слева) и созданная ИИ подделка (справа). Источник изображения: blog.knowbe4.com Как только новый сотрудник приступил к работе, он начал совершать в сети предприятия подозрительные действия, на которые отреагировала система безопасности. Сотрудники компании связались с новым работником, чтобы прояснить ситуацию — тот заявил, что у него наблюдаются проблемы со скоростью подключения, он настраивает маршрутизатор, и, возможно, это привело ко взлому. В реальности он попытался манипулировать файлами с историей сеансов, передать в сеть потенциально опасные файлы и даже запустить несанкционированное ПО. Для загрузки вредоносов он воспользовался одноплатным компьютером Raspberry Pi. Сотрудники службы безопасности продолжали контролировать происходящее и даже попытались позвонить этому работнику, но тот ответил, что не может ответить, а впоследствии и вовсе перестал выходить на связь. Через 25 минут после начала атаки его компьютер был заблокирован в сети. Последующий анализ показал, что попытки загрузить вредоносное ПО, вероятно, были намеренными, а сам подозрительный сотрудник был «внутренней угрозой или субъектом [другого] государства». KnowBe4 поделилась информацией с экспертами по кибербезопасности компании Mandiant, а также уведомила об инциденте ФБР — выяснилось, что это действительно был фальшивый работник из Северной Кореи. У них есть отлаженная схема. Работодатели отправляют рабочие станции на адреса, где находятся целые «фермы» таких компьютеров. Хакеры подключаются к ним через VPN из КНДР или Китая и выходят в ночную смену, чтобы казалось, будто они работают днём в США. Некоторые из них действительно выполняют задачи, получают хорошую оплату, которая уходит на финансирование деятельности Пхеньяна. Telegram устранил уязвимость нулевого дня, позволявшую отправлять заражённые APK-файлы под видом видеороликов

23.07.2024 [04:32],

Анжелла Марина

Специалисты по кибербезопасности обнаружили уязвимость нулевого дня в мессенджере Telegram, которая позволяла злоумышленникам отправлять вредоносные APK-файлы, маскируя их под видеофайлы. Уязвимость затрагивала пользователей Android и была успешно использована для распространения вредоносного программного обеспечения.

Источник изображения: Dima Solomin/Unsplash По сообщению ресурса BleepingComputer, 6 июня на хакерском форуме XSS злоумышленник под ником Ancryno выставил на продажу эксплойт нулевого дня (метод, основанный на атаке с не выявленными ранее уязвимостями ПО) для мессенджера Telegram. Уязвимость, получившая название «EvilVideo», была обнаружена специалистами ESET и затрагивала версии приложения до 10.14.4 для пользователей Android. Злоумышленники создавали специальные APK-файлы, которые при отправке через Telegram отображались как встроенные видео. При попытке воспроизведения такого видео Telegram предлагал использовать внешний плеер, что могло побудить жертву нажать кнопку «Открыть», тем самым запустив вредоносный код. ESET протестировала эксплойт и подтвердила его работоспособность. 26 июня и 4 июля специалисты компании сообщили о проблеме руководству Telegram. В ответ на это 11 июля Telegram выпустил версию своего приложения 10.14.5, в которой уязвимость была устранена. Хотя для успешной атаки требовалось несколько действий со стороны жертвы, хакеры имели как минимум пять недель для эксплуатации уязвимости до выпуска патча. Интересно, что несмотря на заявление хакеров об «одном клике», фактический процесс требует нескольких шагов, что снижает риск успешной атаки. ESET также проверила эксплойт на Telegram Desktop, но он не сработал там, поскольку вредоносный файл обрабатывался как MP4-видео, а не как APK-файл. Исправление в версии 10.14.5 теперь корректно отображает APK-файлы в предварительном просмотре, что исключает возможность обмана получателей. ESET рекомендует пользователям, которые недавно получали видеозаписи с запросом на открытие с помощью внешнего приложения, выполнить сканирование файловой системы с использованием мобильного антивирусного ПО для поиска и удаления вредоносных файлов. Напомним, файлы Telegram обычно хранятся в «/storage/emulated/0/Telegram/Telegram Video/» (внутреннее хранилище) или в «/storage/<SD Card ID>/Telegram/Telegram Video/» (внешнее хранилище). Хакеры взломали Telegram-бот, из-за чего сотни каналов опубликовали политический спам

21.07.2024 [18:54],

Владимир Мироненко

Сегодня утром несколько сотен Telegram-каналов опубликовали однотипные сообщения с политическим содержанием. Виной тому стал взлом бота, который многие администраторы используют для автоматического размещения публикаций — хакеры использовали его для распространения своих сообщений на огромную аудиторию, сообщил «Код Дурова» . Хотя в основном спам-рассылка распространялась через украинские каналы, был затронут и ряд российских.

Источник изображения: Rubaitul Azad/unsplash.com Как выяснилось, все пострадавшие каналы были подключены к боту для автопостинга FleepBot. Представители Fleep подтвердили, что сервис столкнулся с несанкционированным доступом и сейчас его команда работает над тем, чтобы устранить проблему. «На данный момент публикация постов во всех каналах приостановлена», — сообщили в Fleep. Похожий инцидент произошёл в марте 2022 года, когда хакеры взломали бот для сбора статистики Crosser Bot и тоже запустили массовую спам-рассылку. Ввиду того, что FleepBot и Crosser Bot могут иметь что-то общее и в их системе может быть единая инфраструктура, источник «Кода Дурова» допускает, что это может быть делом рук одного и того же злоумышленника, заполучившего доступ к обеим системам. В любом случае, опрошенные «Кодом Дурова» эксперты на рынке разработки Telegram-ботов, ссылаясь на аналогичную спам-рассылку в марте 2022-го, поставили под сомнение возможность взлома этих двух ботов. В Сеть утекло более 1 Тбайт внутренних данных Walt Disney Company — проводится расследование

16.07.2024 [15:09],

Владимир Мироненко

В Сеть утекли внутренние данные Walt Disney Company, опубликованные хакерской группой Nullbulge, которой удалось получить доступ к внутренней системе компании, построенной на базе платформы обмена мгновенными сообщениями и совместной работы Slack.

Источник изображения: Alexas_Fotos / Pixabay Как сообщает газета The Wall Street Journal, в открытом доступе оказалась внутренняя информация Walt Disney Company, включая обсуждения рекламных кампаний, студийных технологий и т.д. Утёкшие файлы, с которыми ознакомился корреспондент WSJ, включают обсуждение поддержки корпоративного веб-сайта Disney, сообщения о разработке программного обеспечения, разговоры об оценке кандидатов при приёме на работу, о программах для кабельного канала ESPN и фотографии собак сотрудников, причём данные относятся, как минимум, к 2019 году. В свою очередь, Nullbulge сообщила в своём блоге, что опубликовала более 1 Тбайт данных тысяч каналов компании Walt Disney Company в мессенджере Slack, включая подробности о невыпущенных проектах, необработанных изображениях и компьютерном коде. Как заявляет группировка хактивистов, её цель заключается в «защите прав артистов и обеспечении справедливой компенсации за их работу». Мессенджер Slack широко используется в крупных компаниях для общения сотрудников по стратегическим проектам, проведения собраний и т.д. В ответ на просьбу Reuters прокомментировать происшедшую утечку, в компании сообщили, что сейчас проводят расследование инцидента. 1,5 миллиона почтовых серверов оказались под угрозой взлома из-за уязвимости в Exim

12.07.2024 [08:54],

Анжелла Марина

Исследователи безопасности обнаружили критическую уязвимость в популярном серверном почтовом клиенте Exim, которая позволяет злоумышленникам обходить защиту и отправлять вредоносные вложения. Под угрозой находятся более 1,5 миллиона серверов по всему миру.

Источник изображения: Aaron McLean / Unsplash Специалисты по кибербезопасности выявили 10 дней назад серьёзную уязвимость в программном обеспечении Exim — одном из самых распространённых почтовых серверов в мире, сообщает Ars Technica. Уязвимость, получившая идентификатор CVE-2024-39929, позволяет злоумышленникам обходить стандартные механизмы защиты и отправлять электронные письма с исполняемыми вложениями, которые могут представлять серьёзную угрозу для конечных пользователей. По данным компании Censys, специализирующейся на анализе киберугроз, в настоящее время из присутствующих в сети более 6,5 миллионов общедоступных SMTP-серверов, 4,8 миллиона (около 74 %) работают под управлением Exim. Более 1,5 миллиона серверов Exim (примерно 31 %) используют уязвимые версии программного обеспечения. Уязвимость CVE-2024-39929 получила оценку критичности 9,1 из 10 по шкале уровня опасности CVSS и возникает из-за ошибки в обработке многострочных заголовков, описанных в стандарте RFC 2231. Хейко Шлиттерманн (Heiko Schlittermann), член команды разработчиков Exim, подтвердил наличие уязвимости, назвав её «серьёзной проблемой безопасности». Хотя на данный момент нет сообщений об активном использовании ошибки, эксперты предупреждают о высокой вероятности целенаправленных атак в ближайшее время. Они напомнили о случае 2020 года, когда хакерская группа Sandworm эксплуатировала другую уязвимость в Exim (CVE-2019-10149) для массовых атак на серверы. Несмотря на то, что для успешной атаки требуется, чтобы конечный пользователь запустил вредоносное вложение, эксперты подчёркивают, что методы социальной инженерии остаются одними из самых эффективных способов компрометации систем. Специалисты рекомендуют администраторам серверов Exim в кратчайшие сроки обновить программное обеспечение до последней версии, чтобы защитить свои системы от потенциальных атак. Уязвимость CVE-2024-39929 присутствует во всех версиях Exim до 4.97.1 включительно. Исправление доступно в Release Candidate 3 версии 4.98. Хакеры стали использовать отключенный Internet Explorer для атак на Windows 10 и 11

11.07.2024 [04:37],

Анжелла Марина

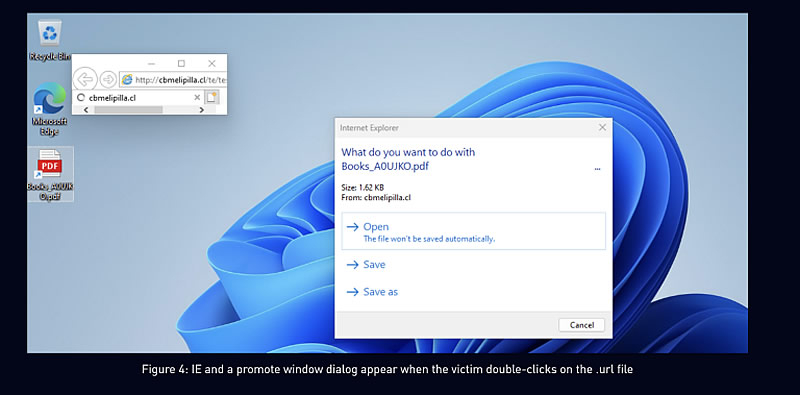

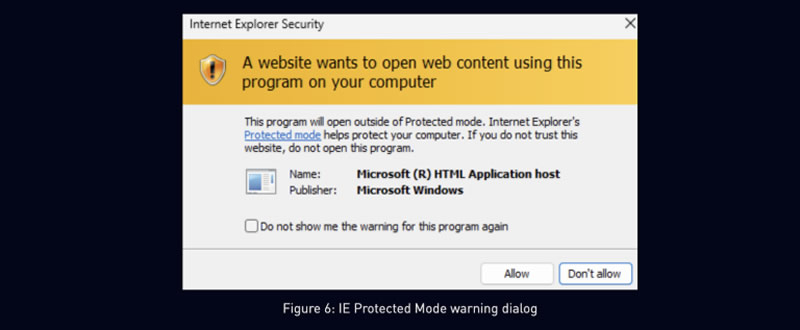

Хакеры нашли уязвимость в Windows для атак через давно устаревший и отключенный браузер Internet Explorer, несмотря на меры безопасности Microsoft. Для этого используются файлы с ярлыками .url и .hta. Если пользователь подтверждает их открытие, то на его компьютер немедленно загружается вредоносное ПО.

Источник изображения: Gerd Altmann / Pixabay Специалисты по кибербезопасности из компании Check Point обнаружили новую схему атак на компьютеры с Windows 10 и Windows 11, использующую уязвимость в устаревшем браузере Internet Explorer, сообщает PCMag. Несмотря на то, что Microsoft официально прекратила поддержку Internet Explorer и навсегда отключила его в своей операционной системе в прошлом году, хакеры нашли способ устанавливать через него вредоносное программное обеспечение.

Источник изображения: Checkpoint.com Исследователь Check Point Хайфэй Ли (Haifei Li) выявил, что злоумышленники используют файлы ярлыков Windows с расширением .url, которые можно настроить для вызова Internet Explorer. Сразу скажем, этот метод не позволит обойти современную систему защиты, присутствующую в более новых браузерах, таких как Chrome или Edge. Атака особенно эффективна при использовании фишинговых писем или вредоносных вложений. Ли обнаружил, что хакеры маскируют ярлыки под PDF-файлы. При открытии такого ярлыка Internet Explorer загружает вредоносную программу в виде файла .hta, если пользователь подтверждает все запросы.

Источник изображения: Checkpoint.com Уилл Дорман, эксперт по безопасности, отметил, что современные браузеры блокируют загрузку файлов .hta, в то время как Internet Explorer лишь выводит текстовое предупреждение, которое пользователи по незнанию могут легко проигнорировать. Особую опасность представляет тот факт, что Microsoft прекратила выпуск обновлений безопасности для Internet Explorer, что и позволяет хакерам использовать неисправленные уязвимости через этот браузер. Исследование Check Point показало, что эти атаки проводятся как минимум с января 2023 года. Хорошая новость состоит в том, что в ответ на обнаруженную уязвимость Microsoft выпустила патч, предотвращающий запуск Internet Explorer через файловые ярлыки. Специалисты также рекомендуют пользователям Windows быть особенно осторожными при работе с файлами, имеющими расширения .url, полученными из ненадёжных источников. Хакеры взломали систему штрихкодов Ticketmaster и наживаются на перепродаже билетов

09.07.2024 [10:58],

Анжелла Марина

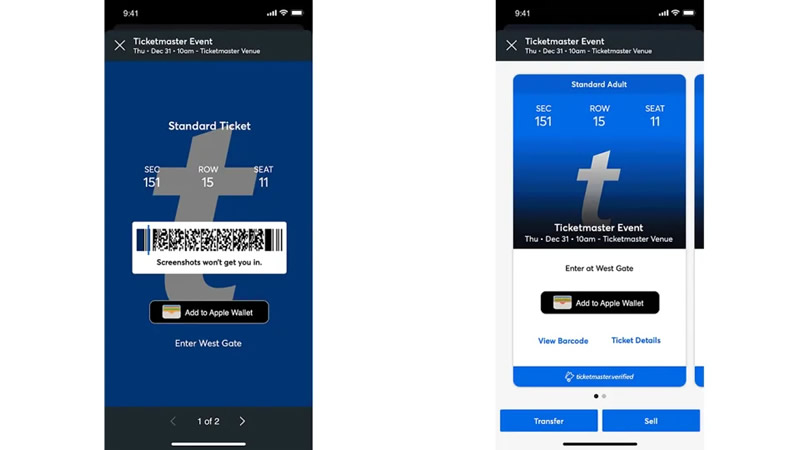

Хакеры воспользовались находкой исследователя безопасности, чтобы создавать дубликаты «непередаваемых» цифровых билетов на концерты и другие мероприятия, реализованных через сервисы Ticketmaster и AXS, позволяя перепродавать их за пределами данных сервисов. Обходной путь был раскрыт в иске, поданном AXS против сторонних билетных брокеров, использующих эту практику, согласно 404 Media, который первым сообщил об этом.

Источник изображения: Ticketmaster В мае этого года компания AXS подала судебный иск против сторонних билетных брокеров, использующих новый метод обхода защиты «непередаваемых» электронных билетов. Сообщается, что хакеры смогли путём реверс-инжиниринга воссоздать копию системы генерации оригинальных штрих- и QR-кодов для билетов Ticketmaster и AXS и перепродавать их. История началась в феврале, когда некий исследователь безопасности под псевдонимом Conduition опубликовал технические детали о том, как Ticketmaster и AXS генерирует свои билеты. Информация дошла до рук хакеров и позволила им извлечь секретные данные, используемые для генерации новых билетов. Хакеры создали параллельную инфраструктуру, используя смартфон Android с браузером Chrome, подключенный к Chrome DevTools на настольном ПК. Далее их система стала генерировать билеты с подлинными штрих-кодами, которые затем продавались на других платформах, не одобренных официальными билетными операторами.

Источник изображения: Ticketmaster AXS подала в суд. В своём иске компания обвиняет других продавцов в продаже «поддельных» билетов ничего не подозревающим клиентам, хотя эти билеты работают и по сути являются оригинальными. Компания утверждает, что не знает, как именно хакеры осуществляют этот обход. Сами компании Ticketmaster и AXS создают оригинальные билеты с помощью генерируемых штрих-кодов, которые меняются каждые несколько секунд, что предотвращает создание скриншотов или распечаток. Кроме того, коды генерируются только незадолго до начала мероприятия, ограничивая возможность их передачи вне сервисов. Уязвимость системы Ticketmaster оказалась настолько прибыльной, что несколько билетных брокеров даже пытались нанять Conduition для создания собственных платформ генерации дубликатов билетов. Уже появились действующие сервисы, основанные на исследованиях Conduition, такие как Secure.Tickets, Amosa App, Virtual Barcode Distribution и Verified-Ticket.com. Хакеры-лифтёры атаковали российские IT-компании

08.07.2024 [12:56],

Владимир Мироненко

Хакерская группировка из Восточной Европы Lifting Zmiy атаковала российские компании через серверы, которые используются для управления лифтовым оборудованием в многоквартирных домах, сообщил ресурс РБК со ссылкой на информацию центра исследования киберугроз Solar 4RAYS ГК «Солар». Задачи нарушить работу лифтов у хакеров не было, хотя уязвимость в контроллерах позволяла это сделать. Этот взлом они использовали для атак на другие организации.

Источник изображения: TheDigitalArtist/Pixabay Воспользовавшись уязвимостью в контроллерах поставщика решений для лифтов «Текон-Автоматика», хакеры размещали на них серверы, используемые в атаках на другие цели: госсектор, компании из IT, телекома и других отраслей. При этом хакеры использовали для доступа в интернет сервис Starlink компании SpaceX. Размещая серверы управления на контроллерах лифтов, хакеры, вероятно, хотели усложнить обнаружение своих операций, полагает эксперт центра исследования киберугроз Solar 4RAYS Дмитрий Маричев. Он рассказал, что в 2022 году стало известно о способе взлома этого оборудования с помощью специального плагина. Авторизовавшись в системе, хакер мог получить доступ к данным с разных датчиков и т.п. После этого компания убрала со своего сайта логин и пароль по умолчанию. Поскольку обнаруженные специалистами серверы управления хакеров были развёрнуты уже после этого, это означает, что либо пользователи систем не изменили пароль на устройствах, либо злоумышленникам удалось его подобрать перебором, отметил Маричев. «Мы рекомендуем всем организациям, которые используют подобное оборудование, принять меры по дополнительной защите от таких атак: провести оценку компрометации IT-инфраструктуры и усилить парольные политики, и как минимум ввести двухфакторную аутентификацию», — сообщил он. Руководитель отдела исследования киберугроз экспертного центра безопасности Positive Technologies Денис Кувшинов сообщил, что компания обратила внимание на попытку этой группировки скомпрометировать разработчика софта под SCADA-системы, заразив ПО, чтобы доставить его клиентам. «К счастью, это не удалось — производитель вовремя заметил неладное», — рассказал он. Кувшинов отметил, что хакеры ищут всё более эффективные способы доставки вредоносного ПО клиентам, стремясь максимально скрыть свои действия за счёт взлома легитимных систем. Руководитель центра противодействия киберугрозам Innostage SOC CyberART Максим Акимов сообщил, что практически все организации, обслуживающие лифты, стремятся организовать удалённое управление их системами, устанавливая дополнительные контроллеры даже на старые модели лифтов. По его словам, в данном случае важно проводить мониторинг кибербезопасности подобных систем, регулярно обновлять ПО, а также тщательно проверять подрядчиков, которые потенциально могут стать точкой входа для хакеров. Гендиректор «Стингрей Технолоджиз» Юрий Шабалин (входит в ГК Swordfish Security) заявил, что при подобных взломах максимум, что угрожает пользователям, так это необходимость ходить по лестнице, пока лифт не работает. «Но этот инцидент подчёркивает важность универсального правила: не нужно подключать к интернету устройства, которые могут работать автономно, тогда никакие хакеры их в принципе не взломают. Не нужно создавать для злоумышленников дополнительные векторы атак», — предупреждает эксперт. Хакеры проникли на внутренний форум OpenAI, где обсуждаются перспективные разработки

05.07.2024 [12:07],

Владимир Мироненко

В начале прошлого года некий хакер смог проникнуть во внутренние системы обмена сообщениями OpenAI, разработчика ИИ-чат-бота ChatGPT, и похитил сведения о технологических наработках стартапа, пишет The New York Times. По словам источников издания, злоумышленник выведал подробности о новейших достижениях в сфере ИИ компании из дискуссий сотрудников на форуме, но ему не удалось взломать системы, где создаются её продукты и содержится информация о них.

Источник изображения: TheDigitalArtist / Pixabay Поскольку никакая информация о клиентах или партнёрах не была украдена, OpenAI не стала предавать публичной огласке этот инцидент, хотя и сообщила о нём на общем собрании сотрудников в апреле прошлого года, а также уведомила совет директоров. Руководители не посчитали инцидент угрозой национальной безопасности, полагая, что хакер был частным лицом, и не стали информировать об этом ФБР и правоохранительные органы. И всё же у некоторых сотрудников OpenAI возникли опасения, что иностранные государства, такие как Китай, могут украсть сведения об ИИ-технологиях, что в конечном итоге может поставить под угрозу национальную безопасность США. Леопольд Ашенбреннер (Leopold Aschenbrenner), менеджер OpenAI, направил совету директоров OpenAI записку, в которой сообщил о недостаточности мер, предпринимаемых компанией для защиты своих секретов от вмешательства иностранных государств. Весной 2024 года Ашенбреннера уволили из-за утечки другой информации, но он посчитал увольнение политически мотивированным. В связи с этим бывший сотрудник рассказал о происшедшем в прошлом году взломе IT-инфраструктуры OpenAI. «Мы ценим обеспокоенность, которую Леопольд выражал во время работы в OpenAI, но это не является причиной его увольнения», — заявила пресс-секретарь OpenAI Лиз Буржуа (Liz Bourgeois). Также она опровергла утверждения Ашенбреннера о недостаточности мер компании по защите корпоративных систем от хакерских атак. В прошлом месяце президент Microsoft Брэд Смит (Brad Smith) сообщил конгрессменам в ходе дачи показаний в Капитолии о том, как китайские хакеры использовали системы компании для широкомасштабной атаки на сети федерального правительства. Поэтому опасения по поводу возможной причастности Китая к атаке на сети OpenAI нельзя считать безосновательными. Вместе с тем на данный момент нет убедительных доказательств того, что современные ИИ-технологии представляют собой серьёзную угрозу национальной безопасности США. Исследования OpenAI, Anthropic и других организаций показали, что ИИ не более опасен, чем поисковые системы. Даниэла Амодей (Daniela Amodei), соучредитель и президент Anthropic, сообщила, что, если бы сведения об ИИ-технологиях компании похитили или же передали другим, это не представляло бы никакого серьёзного риска. «Если бы наши знания передали кому-то другому, могло бы это нанести огромный вред обществу? Наш ответ: нет, вероятно, нет», — сказала представитель компании корреспонденту The New York Times. |