|

Опрос

|

реклама

Быстрый переход

Хакеры завладели личными данными сотрудников Insomniac Games и скриншотами Marvel’s Wolverine — злоумышленники готовы продать их за 50 биткоинов

12.12.2023 [12:00],

Дмитрий Рудь

Австралийский портал Cyber Daily сообщил, что разработчики Marvel’s Spider-Man 2 и грядущей Marvel’s Wolverine из принадлежащей Sony Interactive Entertainment американской студии Insomniac Games стали жертвами хакерской атаки. О взломе Insomniac Games сообщили злоумышленники из группировки Rhysida. В качестве доказательства успешной операции оператор программ-вымогателей приложил изображение с некоторыми из добытых данных. В числе украденных Rhysida материалов — личные данные и документы сотрудников Insomniac Games, включая одного бывшего, и актёра озвучения Юрия Ловенталя (Yuri Lowenthal), известного по роли Питера Паркера в дилогии Marvel’s Spider-Man. Кроме того, злоумышленники завладели материалами по экшену Marvel’s Wolverine про Росомаху. На опубликованном Rhysida изображении (см. ниже) можно заметить несколько скриншотов и концепт-артов из будущей игры. Как передаёт Cyber Daily, Rhysida дала Insomniac семь дней перед тем, как опубликует украденные данные целиком, а пока устроила аукцион для потенциальных покупателей. Стартовая цена — 50 биткоинов, что чуть меньше $2,1 млн. «Не упустите возможность сделать ставку на эксклюзивные, уникальные и впечатляющие данные. Откройте свои кошельки и будьте готовы купить эксклюзивные данные», — агитирует Rhysida. Rhysida начала свою деятельность в мае текущего года и, как докладывает Gizmodo, совершила кибератаки более чем на 60 компаний, включая национальную Британскую библиотеку и лондонскую больницу короля Эдуарда VII. Северокорейские хакеры за шесть лет украли $3 млрд в криптовалюте

05.12.2023 [18:44],

Сергей Сурабекянц

Хакеры, которые, как считается, располагают поддержкой правительства Северной Кореи, за последние шесть лет похитили примерно $3 млрд с помощью атак на криптовалютную индустрию. Только за прошлый год Kimsuky, Andariel, Lazarus Group и другие северокорейские хакерские группировки стали причиной 44 % всех хищений криптовалюты, что составляет $1,7 млрд. Это эквивалентно 5 % ВВП Северной Кореи или 45 % её военного бюджета.

Источник изображения: Pixabay «С 2017 года Северная Корея значительно усилила своё внимание к индустрии криптовалют, украв криптовалюту на сумму около 3 миллиардов долларов», — говорится в недавно опубликованном отчёте Insikt Group из аналитической компании Recorded Future. В число целей северокорейских хакеров входят не только биржи криптовалют, но и отдельные пользователи, венчурные компании и другие технологические компании. Исследователи рассказали, что северокорейские киберпреступники начали свою деятельность со взлома банковской сети обмена данными SWIFT, а затем переключили своё внимание на криптовалюту во время бума 2017 года, начав с криптовалютного рынка Южной Кореи, а затем расширяясь по всему миру. Recorded Future утверждает, что кража криптовалюты была основным источником доходов Северной Кореи, используемых для финансирования военных и оружейных программ. Украденная криптовалюта часто конвертируется в фиатные ресурсы (реальные деньги). Северокорейские злоумышленники используют различные методы, в том числе кражу личных данных и изменённые фотографии, чтобы обойти меры по борьбе с отмыванием денег. Recorded Future также сообщила, что персональные данные жертв северокорейских хакеров могут использоваться для создания учётных записей в процессе отмывания украденной криптовалюты. Поскольку большинство вторжений начинается с социальной инженерии и фишинговой кампании, организациям следует обучать своих сотрудников отслеживать эту деятельность и внедрять надёжные меры многофакторной аутентификации. В Северной Корее на сегодняшний день предположительно «трудятся» около 6000 хакеров, которых страна использует для получения финансовой выгоды и сбора разведывательной информации, сообщило ранее в этом году Федеральное бюро расследований США. Полиция Украины арестовала руководство хакерской группировки, атаковавшей компании в 71 стране

28.11.2023 [16:01],

Владимир Мироненко

На Украине прошли аресты основных участников группировки хакеров-вымогателей, причастной к атакам на различные компании в 71 стране. В операции приняли участие правоохранительные органы семи стран в сотрудничестве с Европолом и Евроюстом.

Источник изображения: Pixabay Для совершения атак на крупные корпорации злоумышленники использовали такие программы-вымогатели, как LockerGoga, MegaCortex, HIVE и Dharma. Доступ к сетям намеченных жертв преступники получали с помощью кражи учётных данных пользователей с использованием брутфорса (подбор пароля) и SQL-инъекций, а также фишинговых электронных писем с вредоносными вложениями. Оказавшись внутри компьютерной сети, злоумышленники использовали такие инструменты, как вредоносное ПО TrickBot, или системы пост-эксплуатации, такие как Cobalt Strike или PowerShell Empire, чтобы остаться незамеченными и получить доступ к другим системам, прежде чем запустить программу-вымогатель, блокирующую данную систему. В группировке у каждого участника была своя роль: некоторые из них взламывали ИТ-сети, а другие занимались отмыванием криптовалютных платежей, сделанных пострадавшими в качестве выкупа за восстановление доступа к заблокированным данным. Как сообщается, 21 ноября в результате скоординированных рейдов по 30 объектам в Киеве, Черкассах, Ровно и Виннице был арестован 32-летний руководитель группировки, а также задержаны четыре сообщника. Эта акция последовала за первым раундом арестов в 2021 году в рамках того же расследования, когда было задержано 12 человек. В расследовании Национальной полиции Украины помогали более 20 следователей из Норвегии, Франции, Германии и США. Также Европолом был создан виртуальный командный центр в Нидерландах для обработки данных, изъятых во время обысков домов. Эта международная полицейская акция была инициирована французскими властями в сентябре 2019 года. В созданной совместной следственной группе приняли участие Норвегия, Франция, Великобритания и Украина при финансовой поддержке Евроюста и помощи Европола, а также властей Нидерландов, Германии, Швейцарии и США. Китайские хакеры из Chimera более двух лет крали данные нидерландского производителя чипов NXP Semiconductors

26.11.2023 [06:21],

Николай Хижняк

Китайская хакерская группа Chimera проникла во внутреннюю сеть нидерландской компании NXP Semiconductors и в течение более двух лет, с конца 2017 по начало 2020 года, занималась кражей интеллектуальной собственности полупроводникового гиганта, сообщает издание NRC. Отмечается, что хакеры успели похитить документы NXP, связанные с разработкой и конструкцией микросхем. Общий масштаб преступления ещё не раскрыт. NXP является крупнейшим производителем микросхем в Европе.

Источник изображения: NXP Semiconductors Дыра в системе безопасности сети NXP Semiconductors оставалась незамеченной в течение примерно двух с половиной лет. Она была обнаружена только потому, что аналогичная атака произошла на нидерландского авиаперевозчика Transavia, дочку авиакомпании KLM. Хакеры получили доступ к системам бронирования Transavia в сентябре 2019 года. Расследование взлома Transavia выявило связь с IP-адресами NXP, что привело к обнаружению взлома последней. Сообщается, что взлом имеет все признаки, указывающие на хакерскую группу Chimera, а в процессе проникновения во внутреннюю сеть NXP хакеры использовали в том числе разработанный этой группой инструмент ChimeRAR. Для взлома NXP Semiconductors злоумышленники сначала использовали учётные данные, полученные в рамках предыдущих утечек личной информации сотрудников на таких платформах, как LinkedIn и Facebook✴, а затем просто подбирали пароли для входа во внутреннюю сеть полупроводниковой компании. Хакеры сумели обойти защитные меры двойной аутентификации, изменив привязанные ко входу в систему мобильные номера. Злоумышленники вели себя очень тихо, не привлекая внимания и каждые несколько недель крали новые документы из базы данных NXP. Полученная информация зашифровывались, а затем публиковалась на онлайн-сервисах облачного хранения вроде Microsoft OneDrive, Dropbox и Google Drive. NXP Semiconductors является весьма крупным игроком на мировом рынке полупроводников. Производитель микросхем расширил свою долю рынка и влияние после приобретения американской компании Freescale (тоже занимается производством микросхем) в 2015 году. NXP известна разработкой чипов безопасности Mifare для нидерландского общественного транспорта, а также микросхемами безопасности, связанными с iPhone. В частности, NXP принимала участие в разработке аппаратных компонентов системы платежей Apple Pay. Несмотря на подтверждение кражи своей интеллектуальной собственности, NXP заявляет, что нарушение не привело к материальному ущербу, поскольку украденные данные достаточно сложны, и их нельзя легко использовать для копирования проектов. Вследствие этого компания не видела необходимости информировать об инциденте своих акционеров или широкую общественность. Сообщается, что после взлома NXP приняла меры по повышению безопасности. Компания усовершенствовала свои системы мониторинга и ввела более строгий контроль за доступностью и передачей данных внутри своей сети. Шаги направлены на защиту от подобных инцидентов в будущем, безопасность ценных интеллектуальных активов, а также поддержку целостности её сети. Операторы связи чаще других подвергались DDoS-атакам в третьем квартале

20.11.2023 [12:36],

Владимир Фетисов

Группа компаний «Гарда» провела исследование изменений ландшафта и особенностей DDoS-атак в третьем квартале 2023 года. В результате было установлен существенный рост доли TCP SYN-флуда, т.е. атак на уровне приложений, количество которых составило 60 % от общего числа DDoS-атак. Главными целями атак стали телекоммуникационные операторы.

Источник изображения: markusspiske / Pixabay «Злоумышленники всё чаще организуют атаки, которым сложнее противодействовать: с использованием протоколов уровня приложений и в шифрованном трафике. Распространение такой практики свидетельствует о её успешности и достижении атакующими поставленных целей», — говорится в сообщении исследователей. В сообщении сказано, что чаще всего DDoS-атакам в России за отчётный период подвергались сети телеком-операторов. Это объясняется тем, что операторы интенсивно противостоят DDoS-атакам, осуществляя защиту своих объектов и ресурсов клиентов, которые находятся в той же сетевой инфраструктуре. На втором месте по количеству DDoS-атак в третьем квартале находятся представители сфер транспорта и перевозок. Отмечается, что за три месяца увеличилось количество DDoS-атак на ресурсы авиаперевозчиков и системы бронирования авиабилетов, а также железнодорожных перевозчиков. На третьем месте этого рейтинга находятся ресурсы госсектора. Высокие показатели зафиксированы в топливно-энергетическом комплексе и промышленности. Это может указывать на попытки злоумышленников осуществить воздействие на критический сектор экономики. Являющиеся традиционными целями хакеров представители IT и финансового сектора также подвергались атакам в третьем квартале. Что касается стран, из которых совершаются атаки злоумышленников, то, как и прежде, лидером остаётся Китай (46,45 %). Следом за ним идут Индия (30,41 %) и Южная Корея (3,5 %). Снизились показатели по количеству атак из США, Тайваня и России. При этом выросли показатели Нидерландов (с 1,08 % до 1,53 %) и Боливии (с 0,89 % до 1,46 %). Хакеры превратили «Google Календарь» в инструмент управления вредоносным ПО

08.11.2023 [07:12],

Дмитрий Федоров

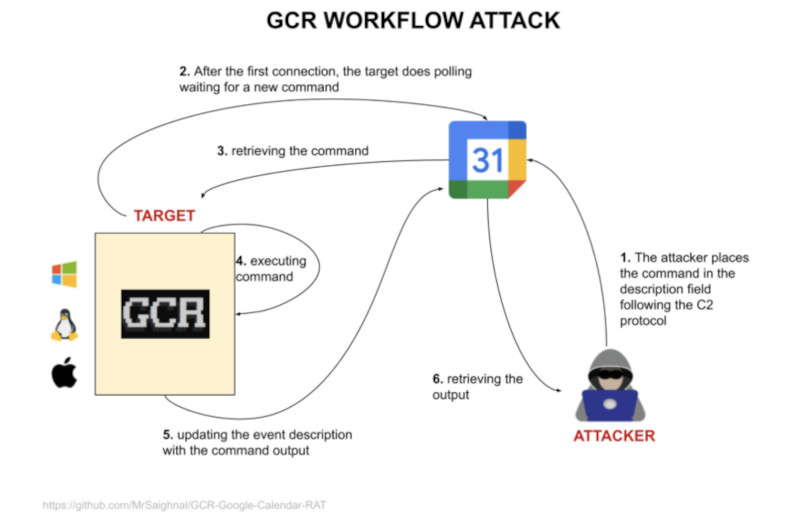

Google обнаружил новую угрозу в своём сервисе «Google Календарь»: хакеры могут использовать его для управления вредоносным ПО, замаскировав команды под обычные записи в календаре. Такие действия трудно обнаружить, что создаёт серьёзные риски для кибербезопасности. Что интересно, Google сама предупреждает, что «Календарь» может использоваться для скрытой передачи команд вредоносным программам.

Источник изображения: TheDigitalArtist / Pixabay Многие вирусы после проникновения в систему жертвы нуждаются в управлении со стороны злоумышленников. Для этого создаётся специальная инфраструктура «команд и управления» (Command and Control или C2). Обычно хакеры посылают команды своему вредоносному ПО через так называемый C2-сервер, однако теперь они нашли способ маскировать свою активность, используя легитимные сервисы, такие как облачные хранилища и почтовые службы. В прошлом хакеры уже использовали для этих целей такие сервисы, как Dropbox, Amazon Web Services, Google Drive и Gmail. Это позволяло им скрывать команды для вирусов под видом обычного интернет-трафика, что затрудняло их обнаружение антивирусными программами и специалистами по кибербезопасности. Сейчас Google указывает на потенциальную опасность использования «Календарь» в качестве нового инструмента для C2-коммуникаций. В докладе о будущих угрозах компания ссылается на исследование в сфере кибербезопасности, в котором эксперт под псевдонимом MrSaighnal демонстрирует методику использования «Google Календарь» злоумышленниками.

Источник изображения: IT researcher MrSaighnal / GitHub Методика, названная Google Calendar RAT (GCR), предполагает размещение команд C2 в описании событий календаря. Вредоносное ПО, установленное хакерами, может регулярно проверять аккаунт «Google Календарь» на наличие новых команд и выполнять их на заражённом устройстве. «По словам разработчика, GCR взаимодействует исключительно через легитимную инфраструктуру, управляемую компанией Google, что затрудняет обнаружение подозрительной активности защитниками», — отметила Google. Открытие этой уязвимости в «Google Календарь» ставит новые вопросы о том, насколько безопасны на первый взгляд надёжные цифровые сервисы. Это также подчёркивает необходимость постоянного обновления методов киберзащиты и внимательного отношения к любым изменениям в поведении ПО. Уязвимости в 34 драйверах Windows позволяют получить полный контроль над системой

04.11.2023 [13:38],

Владимир Фетисов

Такахиро Хаурияма (Takahiro Hauryama), исследователь в сфере информационной безопасности из VMware Carbon Black, обнаружил и задокументировал 34 уязвимости в драйверах Windows Driver Model (WDM) и Windows Driver Frameworks (WDF) для устаревших устройств. Некоторые из уязвимых драйверов затрагивают продукты AMD, Intel, NVIDIA, Dell и Phoenix Technologies.

Источник изображения: Shutterstock Согласно имеющимся данным, исследователь обнаружил уязвимости, использование которых может дать злоумышленникам возможность взять под полный контроль атакуемую систему. Он создал PoC-эксплойты для некоторых уязвимостей, чтобы продемонстрировать, как они могут использоваться для модификации BIOS или повышения уровня прав в системе. Отмечается, что у некоторых уязвимых драйверов истёк срок действия подписей, но в списке присутствуют драйверы и с действующими подписями. Более детальную информацию касательно проделанной исследователем работы и скрипт IDAPython, используемый для автоматизации поиска уязвимых драйверов, можно найти в блоге разработчиков VMware. Также известно, что исследователь уведомил об обнаруженных уязвимостях вендоров, чьи продукты затрагивает данная проблема. Хотя с тех пор прошло несколько месяцев, только AMD и Phoenix Technologies выпустили патчи для выявленных уязвимостей в двух драйверах с действующими подписями. В России количество хакерских атак через скомпрометированные данные сотрудников выросло на 10 %

01.11.2023 [07:58],

Владимир Фетисов

За первые девять месяцев этого года количество хакерских атак на компании через скомпрометированные данные сотрудников увеличилось на 10 % по сравнению с аналогичным периодом годом ранее. По мнению экспертов, такая динамика обусловлена ростом утечек информации за год и тем, что сотрудники часто используют одни учётные данные на рабочих и личных ресурсах. Допускается также, что импортозамещение зарубежных решений привело к увеличению уязвимостей в корпоративном секторе.

Источник изображения: Pixabay В октябре IT-инфраструктура российских компаний в очередной раз подверглась большому количеству хакерских атак, часть из которых закончились взломом ресурсов организаций. К примеру, 30 октября сайт Национальной системы платёжных карт был недоступен из-за атаки группировки DumpForums. В тот же день инфраструктура провайдера «Транстелеком» была поражена вирусом-шифровальщиком. Кроме того, злоумышленники атаковали крымских провайдеров, из-за чего в регионе нестабильно работали цифровые сервисы. Аналитики по кибербезопасности «Информзащиты» подсчитали, что за девять месяцев 2023 года количество кибератак, основанных на скомпрометированных учётных данных сотрудников, составило 80 % от общего количества атак, а суммарный рост числа киберинцидентов составил 10 % по сравнению с показателем за тот же временной отрезок годом ранее. Эксперты считают, что данная тенденция обусловлена кратным увеличением количества утечек данных в течение года. В «Информзащите» также отметили, что количество успешных атак, реализуемых таким способом, за девять месяцев сократилось на 15-20 % по сравнению с прошлым годом. «Компании пересматривают политику безопасности учётных записей не только привилегированных, но и рядовых сотрудников. Особенно это касается крупных организаций из финсектора и ретейла», — считают аналитики, отмечая, что в зоне риска продолжают оставаться госкомпании, малые и средние предприятия, представители промышленного сектора с распределённой сетью филиалов. По данным АНО «Институт развития предпринимательства и экономики», на средний и малый бизнес в настоящее время приходится около 20 % кибератак. Представитель разработчика промышленного софта «Цифра» отметил, что текущая ситуация оказывает влияние на увеличение инвестиций компаний в кибербезопасность. «Рост атак на корпоративные учётные записи действительно имеет место, в текущем году доля таких атак выросла в десять раз с начала конфликта на Украине», — считает основатель сервиса разведки утечек данных DLBI Ашот Оганесян. Он добавил, что корпоративные учётные данные не часто выставляются на продажу на теневых форумах, в большинстве случаев для взлома хакеры используют данные пользователей, полученные из других утечек, не связанных с корпоративной сетью. Это становится возможным из-за того, что пользователи часто используют одни учётные данные для рабочих и личных учётных записей. Эксперты также не исключают, что риск взлома корпоративно инфраструктуры в России в нынешнем году возрос в том числе из-за импортозамещения: быстрая перестройка инфраструктуры и переход на отечественный софт открыли новые точки входа для злоумышленников. Google предупредила, что уязвимость в WinRAR версий до 6.23 активно эксплуатируется хакерами

19.10.2023 [16:07],

Павел Котов

Эксперты по кибербезопасности в Google, по их словам, располагают доказательствами, что связанные с российскими и китайскими властями хакеры эксплуатируют ранее выявленную и уже исправленную разработчиком уязвимость популярного архиватора WinRAR.

Источник изображения: B_A / pixabay.com Уязвимость за номером CVE-2023-38831 обнаружила в этом году специализирующаяся на кибербезопасности компания Group-IB — она позволяет внедрять в архивы вредоносные скрипты, маскируя их под кажущиеся безобидными файлы изображений и текстовые документы. Ошибка была классифицирована как уязвимость нулевого дня (то есть ещё не закрытая разработчиком) ещё в апреле — её эксплуатировала группа злоумышленников, которая скомпрометировала компьютеры как минимум 130 трейдеров. Ответственная за архиватор компания Rarlab выпустила обновление WinRAR 6.23, закрывающее уязвимость, ещё 2 августа. Но, по версии подразделения Google Threat Analysis Group (TAG), связанные с властями России и Китая хакеры продолжают её эксплуатировать, поскольку многие пользователи до сих пор не обновили программу, а значит, их ПК остаются уязвимыми. Кибератаки с использованием этой уязвимости приписывают: группировке Sandworm, ответственной, по одной из версий, за инцидент с вирусом-вымогателем NotPetya в 2017 году; группировке APT28, она же Fancy Bear, которую ранее обвиняли в кибератаке на ресурсы одной из американских политических партий в 2016 году; а также предположительно связанной с Пекином группировке APT40 — она осуществляет кибератаку на пользователей в Папуа — Новой Гвинее. Все эти группировки развернули фишинговые кампании, в которых расчёт делается на то, что жертва самостоятельно откроет заражённый архив. Эти инциденты, говорят эксперты TAG, указывают на эффективность кибератак, даже если они нацелены на уже известные и исправленные разработчиками ПО уязвимости — злоумышленники строят расчёт на том, что потенциальные жертвы не спешат обновлять программы. Схемы взлома WhatsApp выросли в цене до миллионов долларов

08.10.2023 [15:28],

Владимир Фетисов

Непрерывное улучшение механизмов безопасности, а также устранение различных уязвимостей и применение других мер делают взлом мобильных устройств на базе iOS и Android, а также крупных приложений для них дорогостоящим занятием. Поэтому методы взлома популярных приложений, таких как WhatsApp, в настоящее время стоят миллионы долларов.

Источник изображения: Pixabay В конце прошлого месяца компания Operation Zero, позиционирующая себя как российская платформа, скупающая у исследователей в сфере информационной безопасности новые схемы взлома, объявила о готовности платить от $200 тыс. до $20 млн за схемы компрометации устройств с iOS и Android. Речь идёт об эксплойтах высшего уровня, эксплуатация которых возможна благодаря тому, что разработчики ещё не устранили связанные с ними уязвимости в своих продуктах. Источник также отмечает рост стоимости взлома отдельных мобильных приложений. В сообщении сказано, что по состоянию на 2021 год цена свежей схемы взлома Android-версии мессенджера WhatsApp, позволяющей получить доступ к чатам жертвы, колебалась в диапазоне от $1,7 млн до $8 млн. WhatsApp стал популярной мишенью для так называемых правительственных хакеров, которые чаще всего используют для взлома уязвимости нулевого дня. В 2019 году исследователи обнаружили нескольких клиентов NSO Group, которые использовали программное обеспечение израильской компании для взлома WhatsApp на устройствах жертв. Вскоре после этого WhatsApp подала в суд на NSO Group, обвинив компанию в создании и распространении инструментов, использовавшихся для слежки за сотнями пользователей мессенджера. По данным источника, в 2021 году компания продавала уязвимость для удалённого выполнения кода, о которой не было известно разработчикам, примерно за $1,7 млн. В случае WhatsApp такая уязвимость позволяет создать эксплойт, использование которого не требует от хакеров взаимодействия с жертвой. Эксплойт NSO Group работал в мобильных клиентах WhatsApp для Android с 9 по 11 версию и использовал уязвимость в библиотеке рендеринга изображений. В период с 2020 по 2021 годы разработчики из WhatsApp исправили три уязвимости, касающиеся обработки изображений мессенджером. Однако неизвестно, была ли исправлена уязвимость, которую использовал эксплойт NSO Group. Официальные представители компании отказались комментировать данный вопрос. Хакерский мультитул Flipper Zero вышел в спецверсии с прозрачным корпусом

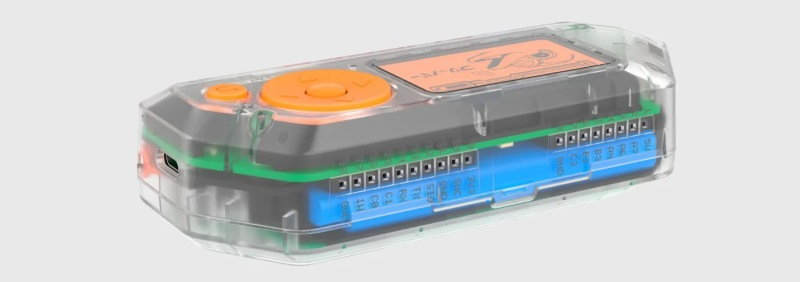

06.10.2023 [00:39],

Владимир Фетисов

Хакерское устройство Flipper Zero, которое позиционируется разработчиками как программируемый инструмент для тестирования различных интерфейсов и цифровых устройств, теперь доступно в версии с корпусом из прозрачного пластика. Желающим его приобрести следует поторопиться, поскольку будет выпущено всего 7500 единиц этой версии продукта.

Источник изображений: Flipper Zero «Первоначальный дизайн Flipper Zero был вдохновлён устройствами в форме плавника, эстетикой киберпанка, тамагочи и ретро-гаджетами 2000-х годов, а символ устройства — кибердельфином из романа Уильяма Гибсона "Джонни Мнемоник". Новая прозрачная версия демонстрирует внутренние компоненты и сложный дизайн, а также символизирует приверженность команды открытому исходному коду», — говорится в сообщении разработчиков.  Единственным отличием новинки от стандартной версии Flipper Zero является наличие прозрачного корпуса. В остальном это всё тот же хакерский мультитул, в конструкции которого имеется встроенный радиомодуль на 433/868 МГц для взаимодействия с устройствами интернета вещей, ИК-порт для бытовой техники, анализатор радиосигналов для работы с неизвестными протоколами, интерфейс USB Type-C для эмуляции периферийных устройств, модули Bluetooth и RFID, а также иные интерфейсы. Приобрести новую версию Flipper Zero можно за $169,99, стандартная версия устройства стоит столько же. Китайские хакеры тайно захватили роутеры Cisco в важнейших секторах США — ФБР и АНБ забили тревогу

30.09.2023 [14:48],

Дмитрий Федоров

Хакерская группировка BlackTech, предположительно связанная с властями Китая, осуществляет масштабные атаки на роутеры Cisco, используемые в правительственных учреждениях, СМИ, военной промышленности и других ключевых секторах США. Американские и японские агентства безопасности и правоохранительные органы бьют тревогу, так как хакеры внедряют в оборудование Cisco уязвимости, оставаясь незамеченными для системных администраторов.

Источник изображения: Cisco Агентство национальной безопасности (АНБ), Федеральное бюро расследований (ФБР) и Агентство по кибербезопасности и защите инфраструктуры США (CISA), полиция США и Японский Национальный центр готовности к инцидентам и стратегии кибербезопасности (NISC) подготовили отчёт о деятельности этой хакерской группы, подчёркивая серьёзность и масштаб возникшей угрозы. В отчёте приводится список вредоносных программ, таких как BendyBear, Bifrose, SpiderPig и WaterBear, которые используются для атак на операционные системы Windows, Linux и даже FreeBSD. BlackTech, также известная как Palmerworm, Temp.Overboard, Circuit Panda и Radio Panda, ведёт свою преступную деятельность с 2010 года. Эта китайская APT-группировка (Advanced Persistent Threat — англ. постоянная серьезная угроза) создаёт и использует специализированное вредоносное ПО для проникновения в сети через оборудование компании Cisco и других крупных брендов, таких как Fortinet, SonicWall и TP-Link. Хакеры BlackTech предпочитают атаковать филиалы компаний в небольших городах, где системы защиты могут быть менее надёжными. После получения доступа к локальной сети филиалов, они подключаются к сети головных организаций. Целью группировки являются правительственный сектор, компании с госучастием, а также предприятия из сфер промышленности, информационных технологий, телекоммуникаций и электроники. Специфика методов, которыми BlackTech получает первоначальный доступ к устройствам своих жертв, остаётся неизвестной. Это могут быть как кража учётных данных сотрудников, так и неизвестные и чрезвычайно изощрённые уязвимости нулевого дня. После проникновения киберпреступники используют интерфейс командной строки Cisco IOS (CLI) для замены легитимной прошивки маршрутизатора на скомпрометированную версию. Всё начинается с того, что прошивка модифицируется в памяти с использованием метода «горячего патчинга». Этот этап критически важен для установки модифицированного загрузчика и изменённой прошивки. После завершения установки, модифицированная прошивка может обходить защитные механизмы маршрутизатора, активировать бэкдоры, не оставляя при этом следов в системных журналах и игнорируя ограничения, установленные списками контроля доступа (ACL). Киберпреступники применяют различные методы сокрытия своего присутствия в сетях жертвы, включая отключение ведения логов на скомпрометированных устройствах и используют украденные сертификаты подписи кода для подписи ROM-файлов. Хакеры используют специализированные UDP- и TCP-пакеты для включения и отключения SSH-бэкдоров на роутерах Cisco в произвольные моменты времени, скрывая таким образом свою активность от системных администраторов. Cisco усугубляет проблему, отказываясь от поддержки своего устаревшего оборудования и устранения известных уязвимостей в своих роутерах. Например, компания регулярно отказывается устранять опасные уязвимости, такие как CVE-2022-20923 и CVE-2023-20025, в своих устаревших роутерах, чей срок поддержки давно истёк. Так, весной 2023 года Cisco отказалась выпускать патч для роутеров, предназначенных для домашнего использования и малого бизнеса, в которых была найдена опасная уязвимость. Это создаёт дополнительные риски для пользователей и открывает возможности для киберпреступников. Для выявления и блокирования вредоносных действий BlackTech компаниям и организациям настоятельно рекомендуется придерживаться оптимальных стратегий смягчения рисков. ИТ-специалистам следует блокировать исходящие соединения, используя конфигурационную команду «transport output none» к виртуальным телетайповым (VTY) линиям, а также контролировать все соединения, ограничивать доступ и вести детализированный учёт событий в системных журналах. Sony прокомментировала заявления о взломе «всех систем» компании в результате хакерской атаки

26.09.2023 [20:01],

Дмитрий Рудь

Представитель Sony по запросу портала IGN прокомментировал сделанные накануне заявления хакерской группировки Ransomed.vc об успешном взломе защитных систем японской компании. Напомним, Ransomed.vc утверждает, что взломала «все системы Sony» и не будет требовать за данные выкуп, потому что платформодержатель «не хочет платить». Вместо этого группировка выставила украденное на продажу. В качестве доказательства своих слов Ransomed.vc показала несколько скриншотов (в том числе дерева файлов утечки, насчитывающего менее 6 тыс. наименований), которые журналисты Cyber Security Connect сочли «не особо убедительными». В заявлении IGN представитель Sony заверил, что компания уже запустила внутреннее расследование ситуации, но какими бы то ни было подробностями на данный момент поделиться не может. Предполагается, что, если покупатель не найдётся, Ransomed.vc выложит данные в открытый доступ 28 сентября. Большинство участников группировки якобы базируются в России и Украине. Группировка хакеров из России и Украины заявила о взломе «всех систем» Sony и намерена продать украденные данные

25.09.2023 [20:34],

Дмитрий Рудь

Австралийский портал Cyber Security Connect сообщает, что хакерская группировка Ransomed.vc заявила об успешном взломе защитных систем Sony Group и теперь угрожает продать украденные данные. Как отмечают в Cyber Security Connect, Ransomed.vc начала свою деятельность меньше месяца назад, но на её счету уже числится «впечатляющее количество жертв», среди которых якобы теперь находится и Sony. «Мы успешно взломали все системы Sony. Мы не будем требовать за них выкуп, потому что Sony не хочет платить. Данные на продажу», — объявила Ransomed.vc на своих площадках в даркнете и интернете. В качестве доказательства своих слов группировка опубликовала несколько скриншотов: страница авторизации, внутренняя презентация PowerPoint, несколько файлов Java и дерево файлов утечки, насчитывающее менее 6 тыс. наименований. Cyber Security Connect обратил внимание, что многие файлы в примерах состоят преимущественно из японских символов. Тем не менее журналисты называют доказательства Ransomed.vc «на первый взгляд не особо убедительными». Цену украденных данных Ransomed.vc не назвала, но приложила свои контакты (в том числе в Telegram). «Датой публикации» значится 28 сентября — вероятно, в этот день группировка выложит утечку в открытый доступ, если покупатель не найдётся. Ransomed.vc позиционируется как оператор программы-вымогателя и поставщик таких программ. Сообщается, что большинство участников группировки базируются в России и Украине. Sony ситуацию пока не комментировала. Китайские хакеры придумали невиданный прежде способ скрытой атаки на Linux-системы

19.09.2023 [17:09],

Павел Котов

Эксперты японской компании Trend Micro, которая специализируется на вопросах кибербезопасности, обнаружили вредоносную программу SprySOCKS, которая используется для атаки на машины под управлением систем семейства Linux.

Источник изображения: Tumisu / pixabay.com Новый вредонос происходит от Windows-бэкдора Trochilus, обнаруженного в 2015 году исследователями из компании Arbor Networks — он запускается и выполняется только в памяти, а его полезная нагрузка не сохраняется на дисках, что существенно затрудняет обнаружение. В июне этого года исследователи Trend Micro обнаружили на сервере файл с именем «libmonitor.so.2», использовавшийся группой, чью деятельность они отслеживали с 2021 года. В базе VirusTotal они обнаружили связанный с ним исполняемый файл «mkmon», который помог расшифровать «libmonitor.so.2» и раскрыть его полезную нагрузку. Выяснилось, что это комплексная вредоносная программа под Linux, функциональность которой частично совпадает с возможностями Trochilus и обладает оригинальной реализацией протокола Socket Secure (SOCKS), поэтому вредоносу было присвоено название SprySOCKS. Он позволяет собирать информацию о системе, запускать командный интерфейс удалённого управления (shell), формировать список сетевых подключений, разворачивать прокси-сервер на основе протокола SOCKS для обмена данными между скомпрометированной системой и командным сервером злоумышленника, а также производить другие операции. Указание версий вредоноса позволяет предположить, что он до сих пор находится в разработке. Исследователи предполагают, что SprySOCKS используют хакеры группировки Earth Lusca — впервые она была обнаружена в 2021 году, а в списке киберпреступников оказалась годом позже. Для заражения систем группировка использует методы социальной инженерии. В качестве полезной нагрузки SprySOCKS устанавливает пакеты Cobalt Strike и Winnti. Первый — это комплект для поиска и эксплуатации уязвимостей; второй, которому уже более десяти лет, — связывается с китайскими властями. Есть версия, что работающая преимущественно по азиатским целям группировка Earth Lusca нацелена на хищение денежных средств, потому что её жертвами часто оказываются компании, которые занимаются азартными играми и криптовалютами. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |