|

Опрос

|

реклама

Быстрый переход

Хакеры за неделю взломали две крупнейшие сети казино в Лас-Вегасе

14.09.2023 [19:09],

Сергей Сурабекянц

Во вторник группа киберпреступников, называющая себя ALPHV/BlackCat, нарушила работу сети казино MGM Resorts. Хакеры утверждают, что добыли чувствительную информацию и требуют выкуп, но компания пока платить отказывается. А сеть казино Caesars Entertainment якобы заплатила «десятки миллионов долларов» хакерам, угрожавшим обнародовать украденную информацию, в том числе данные клиентов. Взлом совершила группировка Scattered Spider, хотя ALPHV также настаивает на своей причастности.

Источник изображений: Pixabay Во вторник MGM Resorts начала испытывать перебои в работе игровых автоматов. По состоянию на утро среды MGM Resorts по-прежнему демонстрировала признаки взлома, что, в частности, отражалось в перебоях в работе сайта компании. Сама MGM Resorts утверждает, что её «курорты, включая рестораны, развлечения и игры, в настоящее время работают». ALPHV использовала методы социальной инженерии для кибератаки на международную сеть отелей и казино. Хакеры утверждают, что для взлома MGM Resorts им потребовался всего один 10-минутный телефонный звонок. Преступникам оказалось достаточно отыскать данные сотрудников казино на LinkedIn, а затем позвонить в службу поддержки.  Группа ALPHV имеет в сообществе кибербезопасности репутацию «выдающегося специалиста в области социальной инженерии для первоначального доступа». После взлома группа обычно использует программы-вымогатели, чтобы вынудить жертву заплатить. Хакеры в первую очередь атакуют крупные корпорации, в частности в июле ALPHV совместно с другими хакерами смогли организовать утечку данных с сайта гиганта индустрии красоты Estée Lauder. Caesars Entertainment заплатила «десятки миллионов долларов» хакерам, которые угрожали обнародовать данные компании. Атаку совершила группа под названием Scattered Spider (также известная как UNC 3944), использовавшая социальную инженерию для обхода безопасности корпоративной сети. Атака на Caesars началась ещё 27 августа с получения доступа к внешнему поставщику компании, после чего преступникам удалось проникнуть в сеть Caesars Entertainment.  Группа Scattered Spider активизировалась в мае 2022 года и занимается атаками на телекоммуникационные и бизнес-аутсорсинговые организации. Члены группы выдают себя за ИТ-персонал и используют социальную инженерию и другие инструменты, чтобы убедить должностных лиц компании предоставить удалённый доступ. Также они успешно эксплуатируют уязвимости и используют специализированные инструменты для взлома, чтобы обойти защитное программное обеспечение. Ущерб от взлома аккаунта создателя Ethereum в соцсети X составил почти $700 000

10.09.2023 [18:25],

Владимир Мироненко

10 сентября хакеры взломали аккаунт создателя Ethereum Виталика Бутерина в соцсети X (бывший Twitter) и разместили от его имени пост с фишинговой ссылкой, сообщили «Ведомости». В нём предлагалось пройти по ссылке, чтобы получить бесплатно памятный NFT в честь запуска в Ethereum новой функции по увеличению транзакций. Позже отец Виталика Дмитрий Бутерин предупредил о взломе.

Источник изображения: Kanchanara/unsplash.com «Не обращайте внимания на этот пост, видимо Виталика взломали. Он работает над восстановлением доступа», — написал старший Бутерин в своём аккаунте в соцсети X. Но, по всей видимости, до появления этого предупреждения немало пользователей приняли этот пост за чистую монету и открыли доступ к своим криптокошелькам, поскольку ущерб от действий хакеров оценивается в немалую сумму. Согласно подсчётам блокчейн-аналитика ZachXBT, суммарный ущерб на момент взлома составил $691 000. В числе украденных NFT оказались два CryptoPunk (коллекция токенов на блокчейне Ethereum) стоимостью 153,62 Ethereum (около $250 000 на 10 сентября) и 58,18 Ethereum (около $95 000). ZachXBT предупредил о случившемся инциденте своих фолловеров, число которых превышает 438 200 человек. Основатель криптобиржи Binance Чанпэн Чжао (Changpeng Zhao) посоветовал «руководствоваться здравым смыслом при чтении контента в социальных сетях, даже у лидеров общественного мнения», поскольку «безопасность аккаунта Twitter не предназначена для финансовых платформ». «Ему нужно немного больше функций: 2FA [две степени защиты], логин должен отличаться от дескриптора или адреса электронной почты», — отметил он, добавив, что его аккаунт в Twitter несколько раз блокировали из-за попыток хакеров взломать его. «Это было ещё до “эпохи Илона”», — уточнил Чжао, имея в виду владельца X Илона Маска (Elon Musk). Личные данные клиентов «МТС Банка» попали в открытый доступ — в банке считают, что ничего страшного не случилось

07.09.2023 [23:33],

Владимир Мироненко

Неизвестный хакер выложил в открытый доступ данные клиентов «МТС Банка», сообщил Telegram-канал «Утечки информации» российского сервиса разведки уязвимостей и утечек данных, а также мониторинга мошеннических ресурсов в даркнете DLBI. Утёкшие данные содержатся в трёх файлах в формате .csv.

Источник изображения: Pixabay В одном из этих файлов с 1 млн строк содержатся персональные данные клиентов, включая ФИО, дату рождения, пол, номер ИНН, гражданство. В другом файле, содержащем 3,1 млн строк, указаны данные о банковских картах клиентов, включая тип карты (дебетовая, кредитная, корпоративная), частичную информацию о её номере (6 первых и 4 последних цифры), даты выпуска и завершения срока действия карты. В третьем файле указаны 1,8 млн уникальных номеров телефонов клиентов, 50 тыс. уникальных адресов электронной почты и числовые идентификаторы. Хакер сообщил, что у него имеется полная база из 21 млн строк. Ресурс securitylab.ru утверждает, что базу данных «МТС Банка» взломали хакеры из группировки NLB, которые ранее сливали данные клиентов и сотрудников компании «СберЛогистика», образовательного портала «GeekBrains», сервиса электронных книг «Литрес» и многих других. В свою очередь, «МТС Банк» заверил клиентов, что его инфраструктура не подвергалась атакам, и данные пользователей вне опасности. «Представленная в базе информация не позволяет злоумышленникам совершать финансовые операции от лица клиентов банков, их счета вне опасности, — сообщили в пресс-службе банка. — Проверка базы, опубликованной хакерами, показала, что в ней содержатся персональные данные граждан и маскированные номера банковских карт, выпущенных различными российскими банками. Маскирование представляет собой меру защиты, в рамках которой номер банковской карты виден лишь частично». «Наличие в базе карт различных эмитентов указывает на то, что утечка произошла не в каком-либо конкретном банке, а, предположительно, у ретейл-компании либо поставщика цифровых сервисов, которые хранят и обрабатывают платёжные данные пользователей именно в таком виде», — добавили в пресс-службе «МТС Банка». Хакеры из Северной Кореи украли пятую часть всей похищенной преступниками криптовалюты в этом году

06.09.2023 [16:15],

Владимир Мироненко

Согласно новому исследованию TRM Labs, в период с января по 18 августа 2023 года связанные с Северной Кореей хакеры украли криптовалюту на $200 млн, что составляет более 20 % всей похищенной злоумышленниками криптовалюты в этом году. По мнению экспертов TRM Labs, похищенные средства используются для реализации военных программ правительства КНДР.

Источник изображения: Pixabay Для кражи криптовалюты хакеры используют различные способы: фишинговые атаки и атаки на цепочки поставок, а также взлом инфраструктуры, включая компрометацию приватного ключа или Seed-фразы, говорится в отчёте TRM Labs. По данным Chainalysis, прошедший 2022 год стал самым удачным для криптохакеров. Ими было похищено $3,8 млрд в криптовалюте, в основном в результате использования децентрализованных финансовых протоколов, и в этом активно участвовали злоумышленники, связанные с Северной Кореей. В марте прошлого года официальные лица США обвинили хакеров, связанных с Северной Кореей, в краже рекордной суммы криптоактивов на более $600 млн путём взлома блокчейн-моста Ronin, на котором основана популярная блокчейн-игра Axie Infinity, с использованием украденных приватных ключей. Как сообщает The Wall Street Journal, для этого хакеры под видом вербовщиков передали инженеру из компании Sky Mavis, занимающейся играми на блокчейне, документ, содержащий вредоносное ПО. Это позволило преступникам получить доступ к компьютеру инженера и взломать игру Axie Infinity, благодаря чему удалось похитить 173,6 тыс. Ethereum на сумму более $600 млн и стейблкоины USDC на сумму более $25,5 млн. Клиенты LogicMonitor попали под кибератаку, потому что у всех были почти одинаковые пароли

01.09.2023 [06:27],

Дмитрий Федоров

Клиенты компании по обеспечению сетевой безопасности LogicMonitor столкнулись с хакерскими атаками из-за использования стандартных паролей. Отмечается, что компания до недавнего времени предоставляла своим клиентам слабые пароли по умолчанию, что стало причиной инцидента.

Источник изображения: geralt / Pixabay Компания LogicMonitor, специализирующаяся на сетевой безопасности, подтвердила факт нарушения безопасности, затронувшего некоторых её клиентов. По словам представителя компании Джессики Чёрч (Jessica Church), она активно работает над устранением последствий инцидента и находится в тесном контакте с пострадавшими клиентами. Основной причиной инцидента стало то, что LogicMonitor до недавнего времени предоставляла своим клиентам стандартные и слабые пароли, такие как «Welcome@» с последующим коротким номером. Источник, знакомый с ситуацией, сообщил, что при регистрации аккаунта в LogicMonitor компания устанавливала стандартный пароль для всех пользовательских аккаунтов организации. До этого времени менять пароли не требовалось, и они не были временными. Теперь же пароль действителен 30 дней и должен быть изменён при первом входе. По информации одного из клиентов LogicMonitor, компания активно связывается со своими клиентами, предупреждая о возможном нарушении безопасности учётных данных. Хотя представитель LogicMonitor не раскрывает дополнительных подробностей о происшествии, известно, что одна из компаний потеряла более 400 систем из-за хакерской атаки с требованием выкупа, эксплуатирующей слабый стандартный пароль. Сервис LogicMonitor позволяет клиентам контролировать свою сетевую инфраструктуру, включая облачные ресурсы. На официальном сайте компании указано, что она контролирует 800 млрд метрик в день на 3 млн активных устройств и имеет более 100 000 пользователей ПО в 30 странах. Инцидент с паролями подчёркивает важность строгого контроля и обновления мер безопасности, особенно для компаний, работающих в ИТ-сфере. Это также напоминает о необходимости регулярного обновления и усиления паролей для предотвращения подобных инцидентов в будущем. Заботливые хакеры спасли от слежки пользователей 76 000 смартфонов

28.08.2023 [19:41],

Сергей Сурабекянц

Неназванные хакеры утверждают, что получили доступ к системам разработчика шпионского ПО (stalkerware) WebDetetive и удалили информацию об отслеживаемых устройствах, чтобы защитить жертв компании от слежки. Шпионский софт предоставляет беспрепятственный доступ к устройству человека, как правительству для слежки за гражданами, так и злоумышленнику для незаконного сбора данных. Теперь WebDetetive не смогут собирать данных с устройств своих жертв.

Источник изображения: Pixabay Википедия выделяет следующие основные отличительные признаки stalkerware:

По данным хакеров, WebDetetive вела слежку за более чем 76 000 устройств и их владельцами, собрав более 1,5 Гбайт данных. Виртуальные Робин Гуды удалили всю информацию, к которой им удалось получить доступ. «Потому что #f**kstalkerware», — написали хакеры в послании, полученном TechCrunch. Хотя TechCrunch независимо не подтвердил удаление данных жертв с сервера WebDetetive, кэш данных, которым поделились хакеры, позволил оценить, чего им удалось достичь. Судя по информации от некоммерческой организации DDoSecrets, регистрирующей данные, попавшие в открытый доступ, хакерам действительно удалось получить IP-адреса и характеристики устройств жертв WebDetetive. В даркнете выставили на продажу данные 760 тыс. пользователей Discord

14.08.2023 [17:27],

Николай Хижняк

Неизвестный выставил на продажу на одном из форумов даркнета базу данных с сотнями тысяч учётных записей пользователей мессенджера Discord. Об этом сообщил Telegram-канал «Утечки информации» российского сервиса разведки уязвимостей и утечек данных, а также мониторинга мошеннических ресурсов в даркнете DLBI.

Источник изображения: techradar.com Продавец предлагает купить базу данных зарегистрированных пользователей и доступ к серверу Discord, в которой содержатся 760 тыс. записей, включая адреса электронной почты, хешированные пароли и другие данные пользователей. В качестве подтверждения своих слов и намерений злоумышленник предоставил образец данных, который был проверен экспертами по кибербезопасности. Последние подтвердили, что содержащиеся в этих данных логины действительные и соответствуют реальным пользователям Discord. Это означает, что база данных может быть использована для фишинга, спама или других мошеннических действий. Представители Discord пока никак не прокомментировали ситуацию. Пользователям мессенджера рекомендуется сменить свои пароли и включить двухфакторную аутентификацию для своих учётных записей. Китайские хакеры несколько месяцев имели доступ к японским оборонным ресурсам, но в Токио утечки не подтвердили

08.08.2023 [13:01],

Павел Котов

Китайские кибервойска осуществили взлом японских военных сетей и в течение нескольких месяцев имели «постоянный, глубокий доступ» к ним, пишет Washington Post. Уязвимость обнаружили американские эксперты, но в Японии решили обойтись своими силами и утечку данных не подтвердили.

Источник изображения: 卡晨 / unsplash.com Уязвимость японских военных ресурсов обнаружили в конце 2020 года эксперты американского Агентства национальной безопасности. После этого в Японию вылетели лично глава АНБ и командующий Киберкомандования США генерал Пол Накасоне (Paul Nakasone) и заместитель советника Белого дома по вопросам национальной безопасности Мэтью Поттингер (Matthew Pottinger), чтобы сообщить об инциденте властям страны. По факту инцидента была проведена серия брифингов, в которых принимал участие премьер-министр Японии, но хакерские атаки из Китая продолжались несколько месяцев до начала 2021 года. Киберкомандование США предложило Японии помощь в очистке систем от вредоносного ПО, заразившего военные ресурсы страны, однако получило отказ — в Токио не хотели, чтобы вооружённые силы другой страны получили открытый доступ к её системам. Япония привлекла местные компании, специализирующиеся на вопросах кибербезопасности, а вклад США был ограничен отчётами об обнаруженных уязвимостях. По итогам инцидента в Японии решили активизировать стратегию национальной безопасности, в том числе сформировать подразделение для круглосуточного мониторинга сетей, в котором будут задействованы 4000 сотрудников. В ответ на предание инцидента огласке японские власти опубликовали весьма сдержанный комментарий. Главный секретарь кабинета министров Японии Хирокадзу Мацуно (Hirokazu Matsuno) подтвердил, что страна всегда поддерживала тесные связи с США на разных уровнях. «В связи с характером вопроса я не могу предоставить более подробных данных, но мы не подтвердили факта утечки секретной информации в результате кибератак», — заявил чиновник. Microsoft предупредила об угрозах кибербезопасности на спортивных мероприятиях

06.08.2023 [22:51],

Владимир Фетисов

Количество инцидентов кибербезопасности постоянно растёт, причём речь идёт не только об узконаправленных атаках, но и широкомасштабных вредоносных кампаниях. Злоумышленники не ограничиваются проведением атак против крупных компаний, всё чаще обращая внимание на массовые мероприятия, такие как спортивные соревнования. По данным Microsoft, атаки во время крупных спортивных соревнований могут привести к утечке данных, нарушению работы критической инфраструктуры и др.

Источник изображения: hothardware.com В недавнем отчёте софтверного гиганта говорится, что угрозы кибербезопасности на спортивных мероприятиях «разнообразны и сложны». Особо отмечается, что «ни одно крупное спортивное мероприятие не имеет одинаковых профилей киберрисков», а целью злоумышленников может являться информация о спортсменах, обслуживающем персонале, организаторах, а также компрометация устройств в точках продаж, устройств посетителей и многое другое. Независимо от того, какую цель преследуют злоумышленники, каждое конкретное мероприятие отличается по месту проведения, количеству и составу участников, демографическим характеристикам и др. Microsoft провела мониторинг в 45 организациях, участвующих в крупных спортивных мероприятиях и имеющих суммарно около 100 тыс. конечных точек доступа, на которых было совершено 634,6 млн попыток аутентификации. В среднем на одно конечное устройство приходилось около 6340 попыток аутентификации. При этом некоторые конечные устройства являются критически важными, поэтому на их долю может приходиться значительно больше попыток аутентификации. В сообщении отмечается, что в целом обеспечение кибербезопасности на крупных спортивных мероприятиях является сложным вопросом. Политические и финансовые мотивы, которыми могут руководствоваться злоумышленники, а также разные условия проведения каждого соревнования — всё это усложняет обеспечение кибербезопасности. «Литрес» подтвердил утечку данных пользователей и пообещал ужесточить меры безопасности

05.08.2023 [20:03],

Дмитрий Федоров

Книжный онлайн-магазин «Литрес» подтвердил утечку данных пользователей, включая адреса электронной почты и зашифрованные пароли. Платёжные данные остались в безопасности. Хакерская группировка NLB заявила о доступе к базе из 97 млн строк. Сервис ужесточил меры безопасности и обратился к Роскомнадзору.

Источник изображения: geralt / Pixabay 5 августа 2023 года стало известно о серьёзной утечке данных пользователей книжного онлайн-магазина «Литрес». Согласно заявлению компании, опубликованному в Telegram-канале, злоумышленники получили доступ к адресам электронной почты. Платёжные реквизиты не пострадали, так как сервис их не хранит. Хакерская группировка NLB утверждает, что получила базу данных с 97 млн строк. Опубликована часть этой базы — около 3 %, содержащая 3 млн записей, включая идентификаторы пользователей, фамилии и имена, зашифрованные пароли и адреса электронной почты (588 877 уникальных). «Литрес» принёс извинения за произошедшую утечку и заявил, что начал ужесточать контроль за хранением пользовательских данных, усилит уровень защиты и будет следить за доступом к информации. Компания также проинформировала Роскомнадзор о случившемся. Пользователям сервиса рекомендовано сменить пароли не только на сайте «Литрес», но и на всех других площадках, где использовался похожий пароль. В случае несанкционированных действий с аккаунтом, сервис пообещал по запросу их отменить. Это не первый случай утечки данных в России в последнее время. В начале июня торговая сеть «Ашан» также подтвердила утечку данных клиентов, включая имена, фамилии, номера телефонов и адреса электронной почты. Утечка данных «Литрес» является частью тревожного тренда, свидетельствующего о росте киберпреступности. Вопрос безопасности персональных данных становится всё более актуальным, особенно в свете недавно предложенного законопроекта о введении штрафов для бизнеса до 500 млн рублей за подобные инциденты. Ситуация с «Литрес» подчёркивает необходимость более строгого регулирования и контроля за хранением и обработкой персональных данных, а также ответственного отношения к вопросам конфиденциальности и безопасности клиентов. Хакеры выставили на продажу софт для тайного удалённого доступа к Apple Mac за $60 тысяч

02.08.2023 [16:35],

Павел Котов

Эксперты по кибербезопасности из компании Guardz обнаружили выставленную на продажу программу класса Hidden VNC, позволяющую оператору получать полный доступ к компьютерам под управлением Apple macOS — она предназначается для кражи личной информации и учётных данных. В качестве гарантии работоспособности программы хакеры внесли на теневой площадке залог в $100 тыс.

Источник изображения: Markus Spiske / pixabay.com Система удалённого доступа VNC (Virtual Network Computer) используется службами техподдержки — она позволяет сотрудникам сервисов контролировать машины пользователей, но пользователи должны предоставить разрешение на работу программы, и они обычно видят, что делает специалист. Есть и скрытая разновидность этой системы HVNC (Hidden VNC), которая предоставляет удалённому оператору те же возможности, но не требует разрешения и не позволяет владельцу машины видеть манипуляций с ней. Выставленный на теневом ресурсе инструмент продаётся с пожизненной «лицензией» за $60 тыс. Он включает в себя обратный шелл (Reverse Shell) и удалённый файловый менеджер, а протестирован инструмент был на машинах под управлением macOS от 10 до 13.2. В качестве гарантии работоспособности разработчики вредоноса разместили на эскроу-счёте администрации хакерского ресурса депозит в размере $100 тыс. В качестве меры защиты владельцам компьютеров Apple рекомендовано регулярно обновлять ПО: вредонос работает на машинах под управлением macOS версии до Ventura 13.2, тогда как текущая версия платформы — 13.4.1. Если возможность установить актуальную версию macOS отсутствует, рекомендуется не устанавливать программ из неизвестных источников, ограничившись магазином Mac App Store, не открывать вложений из сомнительных писем электронной почты и не переходить по сомнительным ссылкам. Появился ИИ-чат-бот FraudGPT для фишинга и мощных хакерских атак

01.08.2023 [23:41],

Владимир Мироненко

Генеративный искусственный интеллект, как инструмент повышения эффективности бизнеса, научных исследований и т.д., вызвал интерес не только деловом и научном мире, но и у криминала. Вслед за WormGPT, клоном ChatGPT, обученном на вредоносном ПО и связанных с ним данных, в конце июля на площадках даркнета появился новый, ещё более мощный генеративный ИИ-инструмент для хакеров под названием FraudGPT, пишет ресурс BleepingComputer.com.

Источник изображения: Pixabay ИИ-бот FraudGPT является универсальным инструментом для киберпреступников. Он может использоваться для создания приложений для взлома компьютерных сетей, фишинговых электронных писем, написания вредоносного кода, обнаружения утечек и уязвимостей для их использования в дальнейшем в преступных целях. Сообщается, что ежемесячная подписка на FraudGPT стоит $200, сразу на шесть месяцев — до $1000, а на год — до $1700. BleepingComputer.com утверждает, что WormGPT и FraudGPT создал один человек, известный под ником CanadianKingpin12. Он сообщил компании по кибербезопасности SlashNext, что разрабатывает новые ИИ-боты DarkBART и DarkBERT, которые будут иметь доступ в интернет и могут быть интегрированы с Google Lens, чтобы обеспечить возможность отправки текста вместе с изображениями. Следует отметить, что ИИ-модель DarkBERT была разработана Корейским институтом науки и технологий (KAIST) для борьбы с киберпреступностью. DarkBERT доступна для учёных с авторизацией с использованием соответствующих адресов электронной почты, но, как отметил SlashNext, для хакеров или разработчиков вредоносных программ нет проблемы получить доступ к адресу электронной почты академического учреждения — это стоит примерно $3. По словам SlashNext, CanadianKingpin12 использует DarkBERT в своих целях, диаметрально противоположных назначению ИИ-модели, и создаёт на её основе «тёмную» версию инструмента. Вредоносная версия ИИ-бота DarkBERT предназначена для:

Игрокам классической Call of Duty: Modern Warfare 2 угрожает вредоносное ПО, которое автоматически распространяется в онлайн-лобби

27.07.2023 [19:40],

Сергей Сурабекянц

Месяц назад, 26 июня, пользователь Steam предупредил сообщество Call of Duty: Modern Warfare 2 (2009) о том, что хакеры «атакуют через взломанные лобби». Другой игрок после анализа вредоносного ПО в той же ветке пришёл к выводу, что оно похоже на червя. Activision отреагировала на сообщения, но только сейчас.

Источник изображения: Pixabay В разговоре с Techcrunch некий инсайдер на условиях анонимности подтвердил, что код вредоносного ПО содержит строки, указывающие на червя. На такой вывод наталкивает и его поведение: оно автоматически распространяется через онлайн-лобби от одного заражённого игрока к другому. Это говорит о том, что хакеры нашли и использовали уязвимости игры для выполнения вредоносного кода на компьютерах других пользователей. Накануне, 26 июля, Activision сообщила, что «многопользовательский режим Call of Duty: Modern Warfare 2 (2009) в Steam был отключён, пока мы изучаем сообщения о проблеме». Call of Duty: Modern Warfare 2 была выпущена ещё в 2009 году, но до сих пор имеет небольшое сообщество игроков. По данным SteamDB, пиковый онлайн в проекте за последние сутки составил около 650 человек. Хотя и ранее фиксировались случаи распространения вредоносных программ через видеоигры, обычно ими становились троянские версии установщиков игр или читы. Компания Valve, управляющая платформой Steam, пока не прокомментировала ситуацию. Легендарный хакер Кевин Митник ушёл из жизни в возрасте 59 лет

20.07.2023 [18:14],

Павел Котов

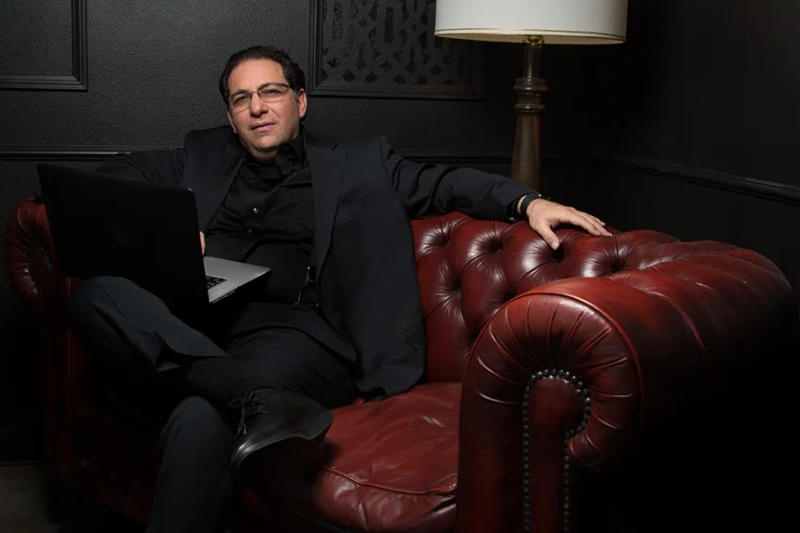

Раскаявшийся и вставший на путь исправления хакер Кевин Митник (Kevin Mitnick), когда-то бывший одним из самых разыскиваемых компьютерных преступников США, в минувшее воскресенье ушёл из жизни — причиной смерти стали осложнения, связанные с раком поджелудочной железы. Митнику было 59 лет.

Источник изображения: mitnicksecurity.com Наибольшую известность Кевин Митник приобрёл в девяностые годы — он похитил несколько тысяч файлов данных и номеров кредитных карт с компьютеров по всей стране. Он проникал в компьютерные и сотовые сети в США, создавал помехи в работе правительственных, корпоративных и университетских компьютерных систем. У него был статус самого разыскиваемого хакера в мире. В 1995 году после двух лет в розыске он был задержан ФБР и обвинён в незаконном использовании устройств доступа к телефону, а также в мошенничестве с использованием компьютера. В 1998 году, когда Митник ожидал приговора, его сподвижники на несколько часов захватили сайт New York Times, вынудив издателя приостановить работу ресурса. Год спустя он пошёл на сделку с гособвинением, признал себя виновным и получил наказание в виде 46 месяцев лишения свободы. Ему также было запрещено пользоваться компьютером или мобильным телефонов в течение трёх лет после освобождения. Митник освободился в 2000 году и начал работать в качестве консультанта по кибербезопасности, писателя и оратора. Кевин Митник вырос в Лос-Анджелесе и был единственным ребёнком разведённых родителей. В 12 лет он придумал, как бесплатно ездить на автобусе при помощи перфокарты за $15 и использованных билетов, которые он доставал из мусорного бака. В старшей школе интересовался техническими основами работы телефонных компаний. В 17 лет уже вторгался в корпоративные компьютерные сети, чем привлёк внимание властей — это было началом многолетней игры в «кошки-мышки» с правоохранительными органами. В своих мемуарах Митник отверг обвинения, что взламывал правительственные компьютерные системы. Он также заявил, что не продавал похищенных им номеров кредитных карт. «Любой, кто любит играть в шахматы, знает, что достаточно одержать победу над соперником. Грабить его королевство или захватывать активы уже не нужно», — говорится в книге легендарного хакера. Китайцы заполонили зону .РФ доменами с вредоносным софтом

17.07.2023 [13:31],

Дмитрий Федоров

В доменной зоне .РФ наблюдается тревожная тенденция: количество доменов, распространяющих вредоносное ПО, резко увеличилось. Координационный центр (КЦ) доменов и Минцифры России выразили обеспокоенность этим явлением, особенно учитывая, что все эти домены зарегистрированы гражданами Китая. Специалисты по информационной безопасности подтверждают активизацию китайских кибершпионских группировок на территории России.

Источник изображения: geralt / Pixabay Согласно последним данным КЦ, в июне в зоне .РФ произошёл резкий скачок числа доменов, распространяющих вредоносное ПО. Если в мае 2023 года было заблокировано 226 таких доменов, то в июне этот показатель увеличился до 2600. По мнению Евгения Панкова, руководителя проектов КЦ, происходит спланированная атака с использованием доменной зоны .РФ. Он отметил, что доля вредоносных сайтов в .РФ в период с января по июнь увеличилась до 10 %. В Минцифры России также подтвердили, что в конце мая ведомством были зафиксированы инциденты, связанные с использованием доменов в зоне .РФ. «Всего было выявлено и заблокировано около 2200 таких ресурсов»,— сообщили в министерстве. Ярослав Каргалёв, руководитель центра кибербезопасности F.A.C.C.T. (ранее Group IB), акцентирует внимание на китайских APT-группировках, описывая их как наиболее активные прогосударственные хакерские группы в сфере кибершпионажа. Эти группы олицетворяют идею «продвинутой устойчивой угрозы» (Advanced Persistent Threat), являясь примером долгосрочной, сложной и целенаправленной кибератаки. Одной из ключевых характеристик китайских APT-группировок является их способность скрытно проникнуть в целевую инфраструктуру. Это не просто взлом: злоумышленники мастерски замаскировывают своё присутствие и проводят длительные операции шпионажа. Таким образом, они могут оставаться незамеченными в системах своих жертв на протяжении многих месяцев, а иногда и лет, что позволяет им собирать ценную информацию и нарушать работу критически важных систем. Владислав Лашкин, руководитель группы анализа угроз компании «РТК-Солар», подтверждает, что они также наблюдают активность китайских AРT-группировок уже длительное время: «Они были и остаются одной из самых постоянных и стабильных угроз как для госсектора, так и для частных компаний на территории РФ». Специалисты экспертного центра безопасности Positive Technologies отмечают новую волну атак со стороны хакерской группировки с китайскими корнями Space Pirates. Эта хакерская группа увеличила количество попыток атаковать российский госсектор, авиационную и ракетно-космическую промышленность, а также образовательные учреждения. По мнению специалиста, знакомого с отношениями между Россией и Китаем, рост кибершпионажа со стороны Китая объясним и неизбежен. Он считает, что в итоге Москва и Пекин смогут выработать определённые правила, чтобы киберинциденты и кража данных не слишком влияли на отношения между двумя странами. Для защиты себя от взлома и кибератак рекомендуется принять несколько важных мер. Во-первых, следует обновлять ПО и ОС на всех устройствах. Важно также использовать надёжные пароли и двухфакторную аутентификацию (2FA). Регулярное создание резервных копий данных поможет восстановить информацию в случае её порчи или шифрования злоумышленниками. Также не следует открывать подозрительные ссылки и файлы. Наконец, рекомендуется установить надёжное антивирусное программное обеспечение и периодически сканировать свои устройства на наличие вредоносных программ. Соблюдение этих простых мер безопасности поможет защититься от киберугроз и обеспечить безопасность в сети. |