|

Опрос

|

реклама

Быстрый переход

Microsoft пообещала ничего не менять в установке Windows 11 на старые компьютеры

04.12.2024 [16:15],

Павел Котов

Поддержка Windows 10 прекратится в октябре 2025 года, но далеко не все компьютеры получится обновить до Windows 11 штатными средствами, и Microsoft посоветовала их владельцам не питать иллюзий — системное требование о наличии Trusted Platform Module (TPM) 2.0 для актуальной системы «обсуждению не подлежит».

Источник изображения: microsoft.com Компания опубликовала в блоге материал под названием «TPM 2.0 — необходимость для безопасной и перспективной Windows 11», в котором ясно дала понять, что не снизит строгие требования для новой системы, даже чтобы побудить людей обновиться с Windows 10. Наличие этого модуля среди системных требований новой платформы оказалось неожиданным, когда её анонсировали в 2021 году, и сегодня практически все современные ПК поставляются с TPM. Это чип или программный модуль, который участвует в шифровании данных, подтверждает цифровые подписи и применяется в других связанных с криптографией операциях. «TPM 2.0 играет решающую роль в улучшении защиты личности и данных на устройствах под управлением Windows, а также в поддержании целостности вашей системы. TPM 2.0 также обеспечивает Windows 11 готовность к будущему. Один из способов добиться этого — помочь защитить важную информацию, когда функции ИИ проникают в физическую, облачную и серверную архитектуру», — пишет старший менеджер по продуктам в Microsoft Стивен Хоскинг (Steven Hosking). TPM активно используется функциями безопасности в Windows 11: Credential Guard, Windows Hello for Business, шифрование BitLocker и защита загрузки Secure Boot. Microsoft рассматривает TPM 2.0 как «не подлежащий обсуждению стандарт для будущего Windows», поэтому системные требования к оборудованию пересматриваться не будут. Компьютеры под Windows 11 также должны поддерживать функции безопасности, основанные на виртуализации и проверки целостности кода с защитой гипервизором (HVCI), а значит, система может работать только на процессорах, выпущенных после 2018 года. Несмотря на ограничения Microsoft, в течение многих лет энтузиасты находили обходные пути, позволяющих запускать Windows 11 на неподдерживаемом оборудовании. Изначально Microsoft не применяла проверку аппаратного соответствия для виртуализированных версий Windows 11, но в последние годы компания плотнее занялась вопросом обхода ограничений. Улучшенные проверки совместимости в Windows 11 24H2 заставили такие инструменты, как Flyby11, использовать для установки Windows 11 подход, применяемый при установке Windows Server. Корпоративные клиенты могут воспользоваться официальной Windows 11 LTSC 2024, которая работает без TPM, но требования в отношении процессоров остаются актуальными. Также Microsoft начнёт донимать пользователей, сумевших установить Windows 11 на несовместимый компьютер, предупреждениями. В свежем документе службы поддержки Microsoft говорится следующее: «Когда Windows 11 устанавливается на устройство, не соответствующее минимальным системным требованиям, на рабочий стол Windows 11 добавляется водяной знак. В «Настройках» также может появиться уведомление о том, что требования не соблюдены». Если водяные знаки вас не пугают, Microsoft дополнительно отговаривает пользователей от установки обновленной ОС на неподдерживаемое оборудование, добавляя отказ от ответственности. Отказ от ответственности гласит, что любые повреждения ПК «из-за отсутствия совместимости не покрываются гарантией производителя». BitLocker оказался уязвим даже на новых ноутбуках с Windows 11 и дискретным TPM

13.02.2024 [18:37],

Павел Котов

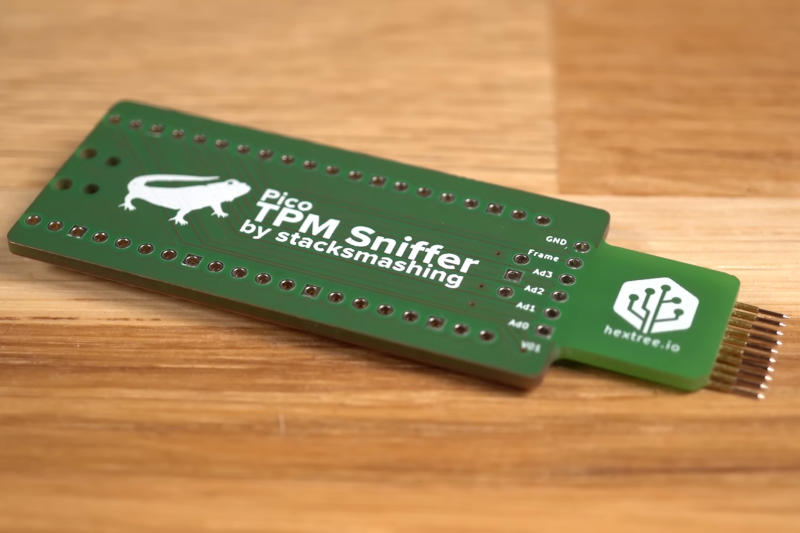

Недавно стало известно об уязвимости BitLocker — гипотетический злоумышленник может перехватывать ключи шифрования при помощи недорогого одноплатного компьютера Raspberry Pi Pico ценой меньше $5. В качестве примера использовался десятилетний ноутбук, и это дало повод предположить, что современные модели уязвимости не подвержены. Как выяснилось, даже современные лэптопы 2023 года под управлением Windows 11 всё ещё могут взламываться схожим образом.

Источник изображения: lenovo.com Процесс получения ключа шифрования за минувшие десять лет немного усложнился, но принципиальный способ остался прежним — это перехват данных, которые транслируются по незашифрованным каналам от процессора к дискретному чипу TPM (Trusted Platform Module). Исследователь вопросов безопасности Стью Кеннеди (Stu Kennedy) создал на GitHub страницу, где перечислены модели ноутбуков с подтверждённой уязвимостью из-за выделенного чипа TPM, включая Lenovo X1 Carbon, Dell Latitude E5470 и Microsoft Surface Pro 3 с чипами TPM 2.0. Для осуществления атаки используются шины SPI, I2C или LPC. Следует отметить, что этот метод атаки срабатывает только при наличии у злоумышленника физического доступа к компьютеру — удалённо перехватить ключ шифрования не получится. Чтобы защититься, можно выбрать и дополнительные меры, например использовать пароль при запуске или воспользоваться USB-ключом. Ключ шифрования BitLocker сохраняется на чипе TPM по умолчанию — в настройках системы предпочитаемый метод можно изменить. Кроме того, многие современные чипы Intel и AMD располагают встроенным TPM, а значит, перехватить его данные при обмене с процессором уже не получится. Шифрование BitLocker взломали за 43 секунды с помощью устройства за $5

07.02.2024 [17:45],

Павел Котов

BitLocker — одно из наиболее доступных и популярных сегодня решений в области шифрования данных. Это встроенная функция Windows 10 Pro и 11 Pro, но её слабым местом является выделенный чип TPM (Trusted Platform Module) на материнской плате, данные которого можно быстро перехватить при помощи одноплатного компьютера Raspberry Pi Pico с ценником менее $5.

Источник изображения: youtube.com/@stacksmashing На некоторых системах процессор обменивается ключом шифрования диска с чипом TPM по шине LPC, и этот ключ передаётся без шифрования, что позволяет злоумышленнику перехватывать критически важные данные между двумя компонентами. Гипотезу решили подтвердить при помощи ноутбука Lenovo десятилетней давности — нечто подобное можно было бы реализовать и на некоторых более современных машинах, но для перехвата трафика шины LPC, возможно, потребовалось бы больше усилий. В данном случае информация с шины LPC оказалась доступной через свободный разъем. Автор опыта построил недорогое устройство на базе Raspberry Pi Pico, которое смогло подключаться к этому разъёму, соприкасаясь с ним контактами. Недорогой одноплатный компьютер запрограммировали на считывание последовательности единиц и нулей с частотой 25 МГц, то есть каждые 40 нс. Результат оправдал ожидания: Raspberry Pi Pico успешно считал у TPM ключ шифрования диска. Накопитель с зашифрованным системным диском Windows подключили к машине под Linux, ввели полученный ключ шифрования и открыли доступ ко всем файлам и папкам на диске. Автор проекта засёк время на секундомере и повторил свой опыт — он вскрыл компьютер и считал ключ менее чем за 43 с. Следует отметить, что этот способ взлома работает только на материнских платах с выделенным чипом TPM. Функции этого чипа встраиваются в современные процессоры Intel и AMD и реализуются программно через fTPM (Firmware TPM) — в этом случае взлом с помощью Raspberry Pi Pico не сработает. У процессоров AMD Zen 2 и Zen 3 нашли неисправимую уязвимость ко взлому через модуль безопасности TPM

02.05.2023 [23:38],

Андрей Платов

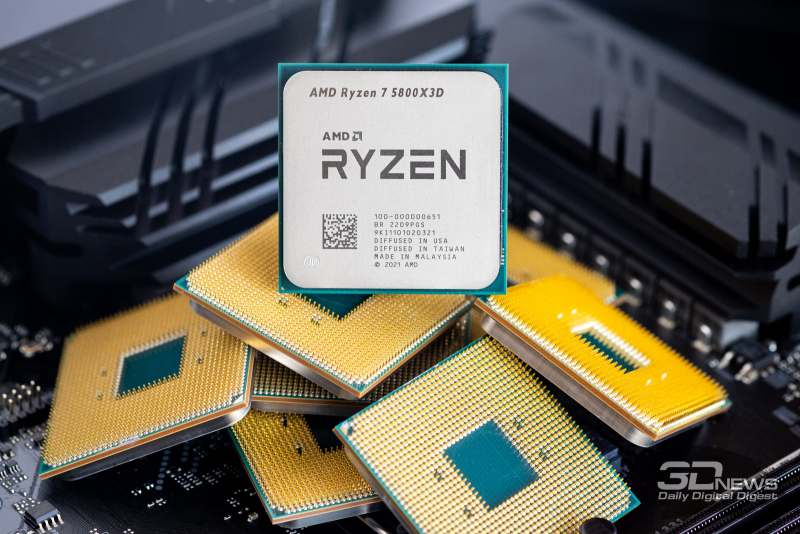

Специалисты по кибербезопасности из Берлинского технического университета показали, что доверенный платформенный модуль (Trusted Platform Module, TPM) на платформе AMD может быть взломан с помощью атаки faulTPM на замыкание напряжения, что позволяет получить полный доступ к криптографическим данным, хранящимся внутри. Это позволяет хакеру полностью скомпрометировать любое приложение или шифрование, включая BitLocker, который полагается как раз на TPM.  Исследователи достигли своей цели через уязвимость в Platform Security Processor (PSP), присутствующий в чипах AMD Zen 2 и Zen 3. В отчёте не уточняется, уязвимы ли процессоры Zen 4, а сам процесс взлома требует физического доступа к машине на «несколько часов». Исследователи также выложили на GitHub код, использованный для атаки, и список необходимого оборудования стоимостью около $200. Актуальность обнаруженной проблеме придаёт то, что Microsoft включила активацию TPM в системные требования для установки Windows 11. Этот шаг встретил неприятие публики из-за его пагубного влияния на скорость работы системы. И хотя требования Windows 11 относительно TPM легко обойти, поддержка этой функции со стороны Microsoft увеличила число приложений, полагающихся на TPM 2.0 для обеспечения безопасности. И все они уязвимы для faulTPM. Специалисты использовали подопытный ноутбук от Lenovo, в котором физически подключили использованное оборудование к блоку питания, микросхеме BIOS SPI и шине SVI2 (интерфейс управления питанием). Предметом атаки стал сопроцессор безопасности PSP, присутствующий в процессорах Zen 2 и Zen 3, с целью получения данных, позволяющего расшифровать объекты, хранящиеся в TPM. Успешное извлечение «секретного ключа» из KDF даёт полный доступ и контроль над устройством и всеми содержащимися в нем данными в относительно короткие сроки. По умолчанию, BitLocker использует только механизм TPM для хранения секретных ключей, но пользователь может назначить PIN-код, работающий в тандеме с механизмами на базе TPM. Это позволит создать многоуровневую защиту, однако эти PIN-коды не включены по умолчанию и уязвимы для атак методом перебора. Исследователи утверждают, что атака методом манипуляции напряжением может быть исправлена только в микроархитектурах процессоров следующего поколения. Процессоры Intel уязвимости не подвержены. Официальных сообщений от AMD по этому поводу пока не появлялось. Windows перестала распознавать модули TPM в некоторых компьютерах с AMD Ryzen

06.04.2023 [11:21],

Павел Котов

Владельцы ПК с процессорами AMD Ryzen начали сообщать о новой ошибке, связанной с модулем TPM — Windows 10 и 11 перестали распознавать его, даже если он активирован в BIOS. Microsoft признала наличие ошибки, но пока её не исправила.  Проблема затронула процессоры серии AMD Ryzen 5000, что подтвердил проведённый одним пользователем эксперимент: ошибка проявилась после замены AMD Ryzen 5 2600 на AMD Ryzen 7 5700X и снова исчезла после возврата на Ryzen 5 2600. Есть подтверждённые инциденты с AMD Ryzen 7 5800X3D. В некоторых случаях помогает открытие, закрытие и повторный запуск компонента «Безопасность Windows». Наиболее болезненной ошибка стала для тех, кто активно пользуется TPM для шифрования данных — можно лишиться к ним доступа при отсутствии резервных ключей или получить неработающий компьютер, если зашифрован загрузочный диск. На компьютерах, где модуль присутствует лишь для соответствия системным требованиям Windows 11, а в BIOS он вообще отключён, проблемы можно и не заметить. TPM задействуется в таких компонентах, как Windows Bitlocker и Windows Hello, а также в некоторых сторонних программах с функциями шифрования. Схожая ошибка проявлялась около года назад и касалась программного компонента AMD fTPM — тогда компьютеры подвисали и работали со сбоями, теперь же ситуация несколько серьёзнее. Поскольку Microsoft пока ошибку не исправила, временное решение проблемы то же, что и год назад — установка дискретного модуля TPM, но из-за него можно лишиться доступа к уже зашифрованным данным, поэтому рекомендуется проявлять осторожность. |