Устройства с поддержкой беспроводного протокола Wi-Fi обмениваются друг с другом данными даже в случаях, если они не подключены к одной сети. Специалисты в области кибербезопасности выяснили, что это свойство может использоваться злоумышленниками для того, чтобы дистанционно разряжать аккумуляторы гаджетов, например, камер наблюдения, или в качестве одного из элементов комплексной атаки с обращением к другим уязвимостям, пишет New Scientist.

Источник изображения: geralt/pixabay.com

По словам эксперта из Стэнфордского университета в Калифорнии Али Абеди (Ali Abedi), он и его коллеги обнаружили феномен, который назвали «вежливым Wi-Fi» — устройства обмениваются данными с другими беспроводными гаджетами, не имеет значения, принадлежат ли они к одной информационной сети. Для этого не требуется знания паролей или специальных разрешений, сами ответы и запросы могут вообще не содержать никакой важной информации. Тем не менее, Абеди и его команда нашли способ «злоупотребления» такой связью.

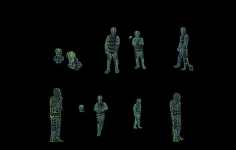

Ранее они провели исследование, показавшее, что постоянная отправка фейковых пакетов данных и направление, с которого поступают отклики на них, позволяют отслеживать перемещения гаджета — можно следить за тем, как устройства движутся в здании. Например, речь может идти о смартфонах или смарт-часах. Это позволяет отслеживать перемещения людей.

Теперь исследователи выяснили, что постоянный пинг устройств с Wi-Fi, работающих от аккумуляторов, не позволяет гаджетам уходить в спящий режим, из-за чего быстрее истощается заряд аккумуляторов. Примечательно, что такую атаку можно устроить с помощью электроники стоимостью в $10 — она и рассылает пакеты «мусорных» данных.

Источник изображения: anncapictures/pixabay.com

Команда протестировала 5 тыс. различных устройств от 186 производителей и выяснила, что все они уязвимы для атак такого типа. Когда устройство получает пакет фейковых данных, оно всегда отвечает с помощью ACK-сигнала, схема работает на дистанции до 200 м. По словам Абеди, если бы устройствам пришлось каждый раз идентифицировать друг друга при получении сигнала перед тем, как ответить, это привело бы к фактической остановке их работы. Уязвимость будет очень трудно устранить.

По мнению специалистов, на первый взгляд, разрядка аккумуляторов кажется маловероятной таким способом, но это может в теории обеспечить возможность опасной атаки в комбинации с использованием других уязвимостей. Например, взломщики могут обесточить таким способом аккумуляторную камеру видеонаблюдения, причём со временем подобные атаки будут становиться всё искуснее, а число случаев использования будет увеличиваться.

Как сообщают специалисты по кибербезопасности из компании ESET, когда протоколы создаются, невозможно предсказать, как именно ими будут злоупотреблять. Фактически при «творческом» подходе число таких способов может оказаться просто бесконечным.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018

Обзор и тестирование Zalman Z10 DS: корпус с экраном или экран с корпусом?

12

Обзор и тестирование Zalman Z10 DS: корпус с экраном или экран с корпусом?

12

Обзор MSI MAG Z890 Tomahawk WiFi: материнская плата с загадками

12

Обзор MSI MAG Z890 Tomahawk WiFi: материнская плата с загадками

12

Обзор и тест материнской платы Colorful iGame Z790D5 Ultra V20

6

Обзор и тест материнской платы Colorful iGame Z790D5 Ultra V20

6

Обзор планшета TECNO MEGAPAD 11: время первых

1

Обзор планшета TECNO MEGAPAD 11: время первых

1

Подписаться

Подписаться