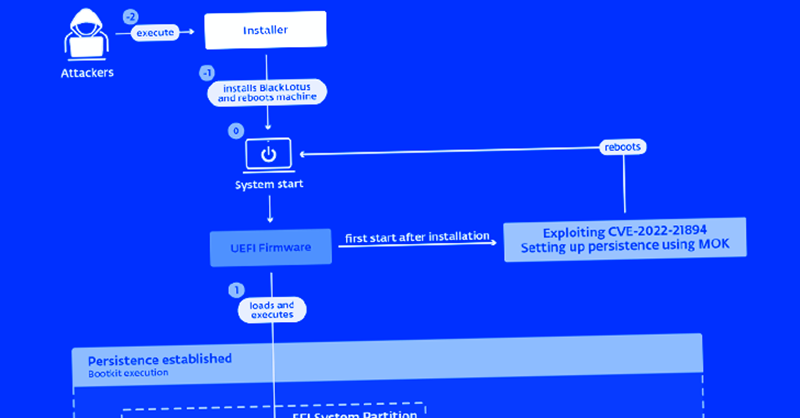

Буткит Unified Extensible Firmware Interface (UEFI) BlackLotus стал первым широко известным вредоносным ПО, способным обходить защиту Secure Boot, сообщил ресурс The Hacker News со ссылкой на отчёт словацкой компании по кибербезопасности ESET. «Этот буткит может работать даже на полностью обновлённых системах Windows 11 с включённым (механизмом защиты) UEFI Secure Boot», — отметила ESET.

Источник изображения: The Hacker News

Первые подробности о BlackLotus сообщил в октябре 2022 года исследователь «Лаборатории Касперского» Сергей Ложкин, охарактеризовавший буткит как сложное криминальное ПО.

BlackLotus использует для обхода защиты UEFI Secure Boot уязвимость в системе безопасности CVE-2022-21894 (Baton Drop). По словам ESET, этот баг позволяет выполнять произвольный код на ранних этапах загрузки, что даёт возможность развёртывания в системе с включённым механизмом UEFI Secure Boot без физического доступа к нему.

BlackLotus предлагается в даркнете по цене $5000 плюс $200 за каждую последующую версию. Этот мощный и стойкий инструментарий размером 80 килобайт написан на ассемблере и C. BlackLotus также может определять геозону, чтобы избежать заражения компьютеров в странах СНГ.

Для устранения уязвимости Microsoft выпустила патч Microsoft January 2022 Patch Tuesday в январе 2022 года. Исследователь ESET Мартин Смолар (Martin Smolár). предупредил, что угроза применения BlackLotus по-прежнему сохраняется, поскольку подписанные двоичные файлы зловреда всё ещё не были добавлены в список отзыва UEFI (UEFI Revocation List).

Помимо способности отключения механизмов безопасности, таких как BitLocker, защита Hypervisor-protected Code Integrity (HVCI) и Windows Defender, буткит спроектирован так, чтобы удалять драйвер ядра и загрузчик HTTP, который взаимодействует с инфраструктурой управления и контроля (C2), для запуска дополнительных вредоносных программ в пользовательском режиме или режиме ядра.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018

Обзор и тестирование Zalman Z10 DS: корпус с экраном или экран с корпусом?

12

Обзор и тестирование Zalman Z10 DS: корпус с экраном или экран с корпусом?

12

Обзор MSI MAG Z890 Tomahawk WiFi: материнская плата с загадками

12

Обзор MSI MAG Z890 Tomahawk WiFi: материнская плата с загадками

12

Обзор и тест материнской платы Colorful iGame Z790D5 Ultra V20

5

Обзор и тест материнской платы Colorful iGame Z790D5 Ultra V20

5

Indiana Jones and the Great Circle — шляпа по размеру. Рецензия

2

Indiana Jones and the Great Circle — шляпа по размеру. Рецензия

2

Подписаться

Подписаться