Исследователи безопасности Google недавно обнаружили скрытую уязвимость под названием EntrySign, которая позволяет выполнять вредоносный код через неподписанные исправления микрокода на процессорах AMD — от Zen до Zen 4. Сама AMD только что подтвердила, что её новейшие чипы на архитектуре Zen 5 также оказались затронуты этой уязвимостью.

Источник изображения: TechSpot

Проблема заключается в ошибке проверки подписи AMD для обновлений микрокода — низкоуровневых исправлений, которые производители чипов выпускают после поставки процессоров для устранения ошибок или уязвимостей. Обычно операционная система или прошивка загружает только микрокод, подписанный и одобренный AMD. EntrySign позволяет злоумышленникам с доступом к кольцу 0 (уровень ядра) обойти эту защиту на уязвимых чипах.

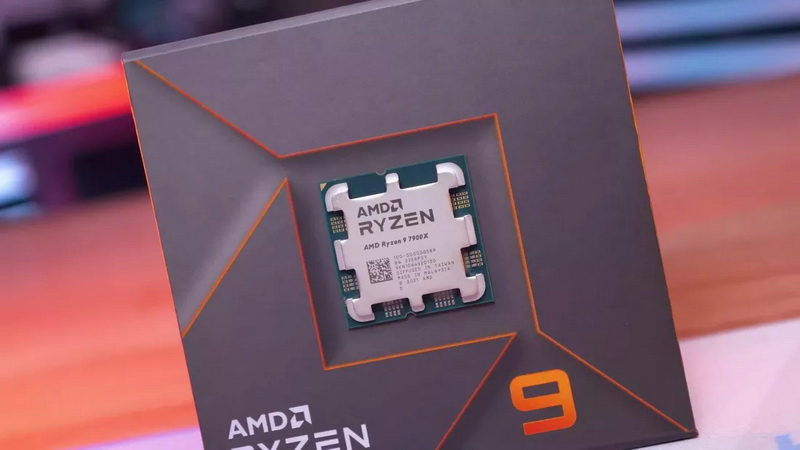

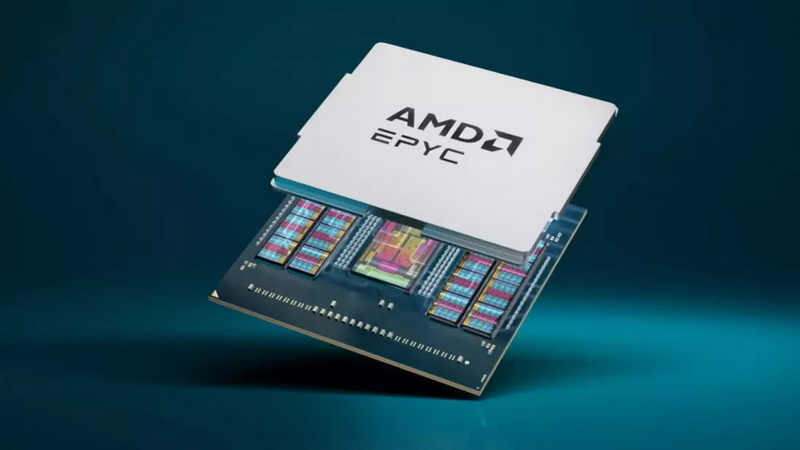

В прошлом месяце AMD заявила, что EntrySign затронула первые четыре поколения процессоров Zen во всём ассортименте её продукции. Уязвимыми оказались все чипы — от массовых потребительских Ryzen до высокопроизводительных серверных процессоров EPYC. На этой неделе AMD обновила свой бюллетень безопасности, подтвердив, что даже новые чипы Zen 5 подвержены этой уязвимости. В их числе — настольные Ryzen 9000 (Granite Ridge), серверные EPYC 9005 (Turin), мобильные Ryzen AI 300 (Strix Halo, Strix Point и Krackan Point), а также мобильные Ryzen 9000HX (Fire Range) для мощных игровых ноутбуков.

AMD сообщает, что уже предоставила необходимые исправления микрокода поставщикам материнских плат через обновление ComboAM5PI 1.2.0.3c AGESA. Пользователям рекомендуется проверить веб-сайт производителя материнской платы на наличие обновлений BIOS.

Источник изображения: AMD

Ситуация с серверными процессорами оказалась немного сложнее. Хотя AMD уже выпустила исправления для потребительских чипов и серверных моделей EPYC предыдущих поколений, обновления для новых моделей EPYC (Turin), затронутых уязвимостью EntrySign, ожидаются не раньше конца этого месяца.

Отмечается, что злоумышленнику для использования уязвимости EntrySign требуются системные привилегии высокого уровня. В отличие от постоянных вредоносных программ, которые сохраняются в системе даже после перезагрузки, переустановки программ или выхода пользователя, любой вредоносный микрокод, загруженный через EntrySign, стирается при перезагрузке системы. Хотя реальный риск для обычных пользователей относительно невелик, потенциальная угроза для центров обработки данных и облачной инфраструктуры делает эту уязвимость серьёзной проблемой безопасности, которую AMD и её партнёры стараются оперативно устранить.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018

Подписаться

Подписаться