|

Опрос

|

реклама

Быстрый переход

Соучредителя Terraform Labs, из-за банкротства которой инвесторы потеряли более $40 млрд, экстрадируют в США

28.12.2024 [08:29],

Владимир Мироненко

До Квон (Do Kwon), соучредитель криптовалютной компании Terraform Labs, из-за банкротства которой инвесторы потеряли более $40 млрд, будет экстрадирован в США, где ему будет предъявлено обвинение в мошенничестве, сообщил Bloomberg. В марте 2023 года Квон был арестован полицией Черногории в аэропорту Подгорицы при попытке сесть на рейс в Дубай, воспользовавшись поддельными документами. В июне 2023 года он был признан виновным в подделке официальных документов и приговорён к четырем месяцам тюремного заключения в Черногории.

Источник изображения: Kanchanara/unsplash.com Более 18 месяцев власти Черногории не могли определиться с дальнейшей судьбой Квона, поскольку запросы с требованием об его экстрадиции направили США и Южная Корея. У Черногории нет договора об экстрадиции ни с США, ни с Южной Кореей, поэтому вопрос по этому делу решался в суде. После ряда постановлений суда и их отмены апелляционный суд Черногории в августе этого года оставил в силе предыдущее решение об экстрадиции До Квона на его родину, Южную Корею. Однако это решение вновь отменили. В пятницу Министерство юстиции Черногории объявило, что глава ведомства Боян Божович (Bojan Bozovic) вынес решение об одобрении экстрадиции обвиняемого До Квона в Соединённые Штаты Америки. «Был сделан вывод о том, что большинство критериев, предписанных законом, благоприятствуют выполнению запроса об экстрадиции от компетентных органов Соединённых Штатов Америки», — говорится в заявлении минюста Черногории. В нем также сообщается, что Квон дал согласие на экстрадицию как в Южную Корею, так и в США, хотя ранее было объявлено, что он предпочёл бы быть осуждённым в Южной Корее, поскольку в США его ожидает более суровое наказание за это правонарушение. В феврале 2023 года Комиссия по ценным бумагам и биржам США (SEC) объявила, что подаёт в суд на Terraform Labs и До Квона с обвинением в масштабном «мошенничестве с криптовалютными активами». Чтобы урегулировать дело с SEC, криптовалютная компания согласилась выплатить $4,5 млрд. Мошенники придумали, как обманывать нечистых на руку пользователей YouTube

25.12.2024 [14:48],

Владимир Мироненко

«Лаборатория Касперского» рассказала о новой схеме онлайн-мошенничества с криптовалютой, основанной на жадности пользователей, желающих «заработать» на чужой неосведомлённости.

Источник изображения: Kanchanara/unsplash.com В комментариях под видео на YouTube, посвящённым финансовой тематике, злоумышленники размещают просьбу дать совет по выполнению транзакции под видом неопытного пользователя, который вроде бы по незнанию публикует настоящую сид-фразу для доступа к криптокошельку с токенами Tether USD (USDT). Ставка делается на то, что недобросовестный пользователь попытается воспользоваться промахом новичка и с помощью сид-фразы «умыкнуть» чужую валюту. Вроде бы всё просто: есть сид-фраза и есть криптокошелёк с токенами. А ловушка в том, что после получения доступа к кошельку с помощью сид-фразы выясняется, что для вывода USDT необходимо оплатить комиссию в токенах TRX (Tron), которых в кошельке нет. И если пользователь решается оплатить комиссию из своего личного кошелька, эти средства мгновенно перенаправляются на другой кошелёк, контролируемый мошенниками. Кошелёк-приманка настроен как учётная запись с несколькими подписями (multisig), и для авторизации транзакций требуются дополнительные разрешения. Поэтому, даже если пользователь получит доступ к кошельку после оплаты «комиссии», попытки перевести с него токены на свой кошелёк обречены на неудачу. «В этой схеме мошенники делают ставку на стремление людей к быстрому “заработку”. В итоге сами пользователи попадаются в ловушку», — отметила Ольга Свистунова, старший контент-аналитик «Лаборатории Касперского». В связи с этим компания призывает пользователей быть бдительными и придерживаться этичных принципов при работе с криптовалютами, а также при проведении любых финансовых транзакций в интернете. Минцифры хочет искать телефонных мошенников по голосу

20.11.2024 [13:06],

Владимир Фетисов

Минцифры РФ планирует сформировать базу биометрических образцов (образцов голосов) телефонных мошенников для борьбы с ними. Об этом рассказал глава ведомства Максут Шадаев во время прошедшей на этой неделе межотраслевой конференции «Безопасность клиента на первом месте». По словам министра, в настоящее время ведётся обсуждение большого пакета мер по борьбе с мошенничеством, и создание биометрической базы входит в перечень этих мер.

Источник изображения: Copilot Близкий к Минцифры источник пояснил, что образцы биометрии злоумышленников будут передаваться в МВД только в случае, если пострадавший абонент напишет заявление о преступлении, а в распоряжении оператора будет запись разговора с мошенником. В таком случае запись будет передаваться с согласия абонента в рамках оперативно-розыскной деятельности. В настоящее время голосовой трафик пишется в соответствии с требованием так называемого «закона Яровой», отметил источник. Он добавил, что возможность использования этих записей для борьбы с мошенничеством будет определена отдельным законом. Также было сказано, что у МТС и «Т-мобайл» реализована платная функция, позволяющая предупреждать абонентов о подозрительных звонках, который записываются в автоматическом режиме. Минцифры планирует дать операторам связи возможность использования искусственного интеллекта в телефонных звонках. По словам Максута Шадаева, такие технологии позволят выявлять попытки воздействия на абонентов. Он добавил, что все эти меры планируется включить в отдельный закон, посвящённый кибербезопасности. Что касается сбора биометрической информации (образцов голоса), то предполагается, что база будет формироваться посредством интеграции данных операторов связи, обладающих информацией о совершённых телефонных звонках. Об этом рассказал руководитель проектов направления правовых исследований и юридического сопровождения ЦК НТИ по большим данным на базе МГУ Сергей Афанасьев. Он добавил, что голоса мошенников, которые уже звонили жертвам, будут добавляться в базу для последующего распознавания и предотвращения повторных попыток мошенничества. Также возможен сбор биометрических данных на основе новых звонков, для чего планируется задействовать специальный ИИ-алгоритм. Гендиректор группы компаний ST IT Антон Аверьянов считает, что такая база может формироваться на основе уже признанных дел о мошенничестве, исходя из данных полиции. «Например, если человек производил мошеннические действия со своей личной карты и ранее сдавал свою биометрию, принудительно изымать её в общую базу для предотвращения мошенничества в будущем. Главное — обеспечить особую безопасность такой базы, ведь её утечка грозит негативными последствиями для всех лиц, находящихся в ней», — считает господин Аверьянов. Британский оператор натравил ИИ-бабушку на телефонных мошенников

16.11.2024 [11:36],

Павел Котов

Крупнейший британский оператор мобильной связи O2 представил голосовой чат-бот, предназначенный для борьбы с телефонными мошенниками. Система с искусственным интеллектом получила название dAIsy, и она имитирует пожилую женщину, которая может забалтывать мошенников хоть целый день.

Источник изображения: youtube.com/@o2ukofficial У «ИИ-бабушки» всегда есть время поболтать, например, о вязании или её коте Пушистике (Fluffy) — для того, чтобы как можно дольше удерживать внимание мошенников, пытающихся получить её банковские реквизиты, которые всё равно окажутся вымышленными. Система объединяет «различные модели ИИ»: одна производит преобразование голоса звонящего в текст, далее специально настроенная большая языковая модель генерирует ответ, после чего ещё одна преобразует текст в речь и озвучивает ответ. В обучении ИИ участвовал эксперт по мошенничеству и автор YouTube-канала Джим Браунинг (Jim Browning). Оператор O2 опубликовал рекламный ролик, посвящённый проекту dAIsy, — негодующие голоса мошенников на записи, как утверждается, настоящие. Телефонное мошенничество представляет серьёзную проблему для людей по всему миру. Только в прошлом году жулики выманили $3,4 млрд у американцев старше 60 лет, подсчитали в ФБР; а в России каждый день совершаются до 15 млн попыток мошеннических звонков, гласит статистика «Сбера». Сегодня растёт популярность систем генеративного ИИ — они позволяют правдоподобно подделывать голос, а значит, эти показатели могут возрасти. Мошенники поставили угон аккаунтов в Telegram на поток

12.11.2024 [11:46],

Владимир Фетисов

Разработчик решений в сфере ИБ F.A.C.C.T. опубликовал отчёт по итогам исследования работы специализированных веб-панелей для создания фишинговых сайтов в первом полугодии нынешнего года. Только одна такая веб-панель за отчётный период использовалась для создания не менее 900 фишинговых ресурсов для кражи аккаунтов Telegram и WhatsApp преимущественно в зоне .ru. Прибыль от её использования составила около 15 млн рублей, а всего исследователи обнаружили шесть таких веб-панелей.

Источник изображения: cliff1126 / Pixabay «Злоумышленник приобретает домен, добавляет его в фишинговую платформу и с помощью шаблонов создаёт ресурс для кражи данных пользователя. Ссылку на ресурс отправляют жертве. После ввода данных злоумышленники перехватывают активную сессию пользователя и таким образом получают доступ к аккаунту», — говорится в отчёте F.A.C.C.T. В компании отметили, что использование веб-панелей для создания фишинговых страниц снизило затраты злоумышленников. Наличие шаблонов сайтов делает работу злоумышленников более автоматизированной и позволяет экономить время в процессе подготовки атаки. После кражи аккаунта мошенники могут использовать его для рассылки сообщений списку контактов жертвы и группам пользователей с просьбой о финансовой помощи или ссылок на мошеннические страницы. По данным F.A.C.C.T., созданная год назад подобная площадка помогла злоумышленникам взломать около 11 млн аккаунтов в Telegram. В сообщении сказано, что общее количество фишинговых ресурсов в России за первые девять месяцев 2024 года увеличилось на 116 % по сравнению с тем же периодом годом ранее. Отмечается, что фишинговых веб-панелей для работы с Telegram втрое больше, чем для WhatsApp. «Некоторые из них, которые ранее работали по WhatsApp, временно приостановили свою работу и переключились на пользователей Telegram», — добавили в компании. По данным источника, в первом квартале 2024 года ИБ-продукты «Лаборатории Касперского» предотвратили почти в 1,5 раза больше попыток перехода российских пользователей на фишинговые страницы из Telegram, чем за тот же период в 2023 году. В ГК «Солар» подтвердили тенденцию, добавив, что все крупные фишинговые кампании так или иначе связаны с централизованными платформами для создания мошеннических сайтов. Телефонные мошенники переместились в мессенджеры

11.10.2024 [15:26],

Владимир Фетисов

Подавляющее большинство случаев дистанционного мошенничества теперь происходит в мессенджерах. Об этом во время обсуждения в Общественной палате РФ закона о деанонимизации рассказал заместитель начальника управления по организации борьбы с противоправным использованием информационно-коммуникационных технологий МВД РФ Максим Толкачев.

Источник изображения: TheDigitalArtist/Pixabay «Спектр преступлений, совершаемых с использованием мессенджеров и социальных сетей, достаточно широк. В первую очередь — это так называемые дистанционные мошенничества и телефонные мошенничества, которые в настоящее время почти полностью перешли в мессенджеры», — приводит источник слова господина Толкачева. Он также добавил, что мошенники звонят через мессенджеры своим жертвам и пытаются обманом получить от них деньги или «какую-то информацию». Генеральный прокурор России Игорь Краснов сообщил, что в прошлом году удалось предотвратить хищение мошенниками с помощью информационно-телекоммуникационных сетей порядка 6 млрд рублей. За весь 2023 год разные ведомства сумели отразить 34 млн попыток совершения операций без добровольного согласия клиентов. В дополнение к этому было заблокировано более 620 млн нежелательных звонков. Несмотря на это раскрываемость преступлений в этой сфере остаётся на низком уровне. Последние годы этот показатель не превышает 27 %. В текущем году раскрываемость в сфере ИКТ-преступлений составила 25,9 %. Гендиректора Gotbit Алексея Андрюнина задержали в Португалии по запросу США

10.10.2024 [18:20],

Владимир Мироненко

В Португалии по запросу властей США задержали гендиректора и основателя криптовалютной компании-маркетмейкера Gotbit россиянина Алексея Андрюнина, сообщил Минюст США. Его компании, а также фирмам ZM Quant, CLS Global, MyTrade и их сотрудникам предъявлены обвинения в манипулировании рынком и фиктивных торгах криптовалютными токенами для искусственной накрутки торговых объёмов.

Источник изображения: Kanchanara/unsplash.com Андрюнин был задержан 8 октября, и сейчас ожидает экстрадиции в США. Вместе с ним в мошенничестве с использованием электронных средств и сговоре с целью манипулирования рынком обвиняются выходец из России, директор Gotbit по маркетингу Федор Кедров и директор по продажам Gotbit россиянин Кави Джалили. Согласно данным Минюста США, в период с 2018 по 2024 год Gotbit предоставляла услуги рыночных манипуляций и фиктивной торговли нескольким криптовалютным компаниям, включая расположенные в Соединённых Штатах. В интервью, опубликованном в интернете в 2019 году, Андрюнин рассказал о том, как он разработал код для фиктивной торговли и искусственного завышения объёма торговли криптовалютой. Всего по делу проходят 18 юридических и физических лиц, сообщает Минюст США. На этой неделе органы правопорядка провели задержания в Техасе и Великобритании. Четверо обвиняемых уже признали себя виновными. Было изъято более $25 млн в криптовалюте, а также деактивировно несколько торговых ботов, использовавшихся для заключения фиктивных сделок на миллионы долларов для примерно 60 различных криптовалют. «Это расследование, первое в своем роде, выявило многочисленных мошенников в криптовалютной индустрии. Фиктивная торговля давно запрещена на финансовых рынках, и криптовалюта не является исключением. Это случаи, когда инновационная технология — криптовалюта — сталкивается со схемой вековой давности — Pump and Dump. Сегодняшнее сообщение таково: если вы делаете ложные заявления, чтобы обмануть инвесторов, это мошенничество. Наше ведомство будет активно преследовать мошенничество, в том числе в криптовалютной индустрии», — заявил исполняющий обязанности прокурора США Джошуа Леви (Joshua Levy). Специальный агент ФБР Джоди Коэн (Jodi Cohen) рассказала, что ФБР пошло на беспрецедентный шаг, создав свой собственный криптовалютный токен NexFundAI и одноимённую компанию для выявления и привлечения к ответственности предполагаемых мошенников. ООН рассказала об использовании Telegram преступными сетями из Юго-Восточной Азии

07.10.2024 [20:02],

Сергей Сурабекянц

Представитель ООН заявил, что в Telegram открыто и в огромных масштабах продаются похищенные данные, а также доступны инструменты для киберпреступников и услуги по отмыванию денег. В недавно опубликованном докладе ООН утверждается, что преступные группировки Юго-Восточной Азии широко используют приложение, что позволяет им вести крупномасштабную незаконную деятельность.

Источник изображения: Pixabay В отчёте Управления ООН по наркотикам и преступности (УНП ООН) говорится, что в Telegram широко продаются похищенные персональные данные, что авторы отчёта связывают со слабой модерацией в приложении. Широко доступны также инструменты, используемые киберпреступниками, включая программное обеспечение для создания дипфейков и вредоносное ПО для кражи данных, а нелицензированные криптовалютные биржи предлагают в Telegram услуги по отмыванию денег. Юго-Восточная Азия стала крупным центром многомиллиардной криминальной индустрии, которая использует мошеннические схемы для поиска жертв по всему миру. По данным УНП ООН, отрасль ежегодно генерирует от 27,4 до 36,5 млрд долларов. В качестве примера цитируется рекламное объявление на китайском языке: «Мы ежедневно переводим 3 миллиона долларов США, украденных из-за рубежа». В докладе идёт речь о китайских преступных синдикатах, замешанных в торговле людьми и использовании рабского труда. «Есть убедительные доказательства того, что подпольные рынки данных перемещаются в Telegram, а поставщики активно ищут цели для транснациональных организованных преступных группировок, базирующихся в Юго-Восточной Азии», — говорится в отчёте. В августе в Париже создателю и главе мессенджера Павлу Дурову были предъявлены обвинения по шести пунктам, в том числе в отказе от сотрудничества. Самый тяжкий пункт — соучастие в администрировании онлайн-платформы для совершения незаконных транзакций. За это Дурову грозит наказание до десяти лет лишения свободы и штраф до €500 тыс. Поводом для ареста Дурова стал отказ администрации мессенджера от сотрудничества с властями Евросоюза, а политика модерации давно вызывала критику у властей. Париж также оказался разочарован отказом платформы сотрудничать конкретно с французскими властями. После ареста Дуров заявил, что приложение станет передавать IP-адреса и номера телефонов пользователей властям, подающим официальные юридические запросы. Он также пообещал, что будут удалены некоторые функции, которые использовались для незаконной деятельности. Арест Дурова привлёк внимание к ответственности поставщиков приложений, а также вызвал дебаты о том, где заканчивается свобода слова и начинается исполнение закона. В отчёте УГП ООН говорится, что размах деятельности преступных группировок в регионе привёл к внедрению ими инноваций и новых бизнес-моделей и технологий, включая вредоносное ПО, генеративный ИИ и дипфейки. Заместитель представителя УНП ООН Бенедикт Хофман (Benedikt Hofmann) заявил, что приложение является удобной средой для преступников. «Для потребителей это означает, что их данные подвергаются большему риску попасть к мошенникам или в другую преступную схему, чем когда-либо прежде», — считает он. По словам Хофмана, УНП ООН выявило более 10 поставщиков услуг программного обеспечения для создания дипфейков, «специально нацеленных на преступные группы, занимающиеся кибермошенничеством в Юго-Восточной Азии». В настоящее время регулирующие органы Южной Кореи проводят расследование о причастности мессенджера Telegram к распространению дипфейков сексуального содержания из-за недостаточной модерации. Сообщается, что в Telegram есть каналы с более чем 200 000 подписчиков, где распространяется такой контент. В прошлом месяце агентство Reuters сообщило, что чат-боты Telegram использовались для кражи данных из ведущей индийской страховой компании Star Health, что побудило страховую компанию подать в суд на онлайн-платформу. К преступникам могли попасть документы по страхованию и претензиям, содержащие имена, номера телефонов, адреса, налоговые реквизиты, копии удостоверений личности, результаты анализов и медицинские диагнозы. Напомним, что бот для передачи информации о нарушениях правил мессенджера Telegram заработал в России с 23 сентября. С начала года Роскомнадзор заблокировал 456 млн телефонных звонков

07.10.2024 [12:41],

Владимир Мироненко

За восемь месяцев текущего года Роскомнадзор (РКН) заблокировал 456 млн мошеннических звонков, сообщили «Ведомости» со ссылкой на информацию регулятора. Для блокировки вызовов с подменных номеров используется автоматизированная система «Антифрод», созданная РКН в 2022 году, к которой подключены операторы, владеющие 99,6 % номеров. В прошлому году с её помощью было заблокировано более 750 млн звонков.

Источник изображения: geralt/Pixabay В своей деятельности преступники используют серые SIM-карты без установленного владельца. С августа 2023 года РКН запрашивает у операторов сведения о номерах. По данным регулятора, за период с ноября 2023 года по сентябрь 2024 года было выявлено 93,9 млн нарушений в достоверности сведений об абонентах, из которых 85,7 млн были устранены. По 6,2 млн SIM-карт расторгнуты договоры или выполнена блокировка, а по 2 млн ещё проводится расследование. К нарушениям относятся отсутствие подтверждения достоверности сведений об абоненте, некорректное заполнение полей в базе и недостаток данных. «Актуализация сведений об абонентах как раз и необходима для предотвращения правонарушений, в том числе мошенничества», — пояснил «Ведомостям» представитель РКН. По словам операторов, наиболее распространённая сейчас схема мошенничества — уведомление абонента о том, что у него якобы заканчивается срок действия SIM-карты. На неё приходится около 90 % обращений клиентов в группу быстрого реагирования, связанных с продлением договора, сообщил представитель «Билайна». В этом случае следует помнить, что договор на оказание услуг мобильной связи с физлицами является бессрочным, отметили операторы. Хотя, если абонент не пользуется услугами связи и не оплачивает их в течение 90 календарных дней, оператор может расторгнуть договор. Также распространён среди мошенников такой способ обмана, как звонки от якобы представителя банка, сообщил представитель «Мегафона». Согласно данным ЦБ, во II квартале 2024 года мошенники украли 4,8 млрд рублей, что является рекордом за всю историю наблюдений. 97,2 % от этой суммы пришлось на хищения со счетов граждан. До этого, в I квартале были похищены 4,3 млрд рублей. Доля возвращённых средств во II квартале сократилась до 6,1 % с 9,7 % в среднем за предыдущие четыре квартала. Представители МТС и «Билайна» также назвали в числе пользующихся популярностью у мошенников схем обмана по телефону запись в поликлинику через «Госуслуги», пересчёт пенсии, диспансеризацию, скидки на оплату ЖКХ. Все эти схемы используют методы социальной инженерии, которые сейчас лидируют по распространённости среди всех типов мошенничества, отметил ведущий эксперт по сетевым угрозам, веб-разработчик «Кода безопасности» Константин Горбунов. Согласно данным ЦБ, во II квартале 2024 года было зафиксировано порядка 20 тысяч атак с использованием методов социальной инженерии, что составляет 95 % от общего количества. По словам эксперта, определить мошенника позволяют несколько признаков. Во-первых, реальный сотрудник не будет требовать срочного принятия решения. Во-вторых, сотрудники банков и сотовых операторов никогда не используют мессенджеры для звонка клиенту. Также следует задуматься, если звонок идёт с незнакомого мобильного номера или не определяется. Если появились подозрения, что звонит злоумышленник, то рекомендуется сразу закончить разговор и перезвонить по официальному номеру поддержки оператора связи или банка для получения разъяснений. В России создадут госплатформу для борьбы с интернет-мошенниками — она заработает в 2025 году

01.10.2024 [14:55],

Владимир Фетисов

На создание «ТелекомЦерта» — общей платформы обмена информацией между банками, операторами связи и цифровыми системами для борьбы с мошенничеством — планируется выделить 6,1 млрд рублей. Об этом пишет «Коммерсантъ» со ссылкой на предварительную версию федерального проекта «Инфраструктура безопасности», который станет частью национального проекта «Экономика данных».

Источник изображения: B_A / pixabay.com Из проекта следует, что платформа должна быть сформирована в 2025 году для «автоматизации взаимодействия уполномоченных органов и организаций, в том числе для мониторинга утечек персональных данных». К 2030 году к платформе должны подключиться все финансовые организации, операторы связи и цифровые платформы. В их число войдут владельцы соцсетей, маркетплейсов и разработчиков мобильных приложений. В «ТелекомЦерте» планируется реализовать «единое окно» для приёма обращений граждан и компаний о случаях мошенничества. Авторы проекта считают, что система ускорит процесс блокировки фишинговых сайтов и мошеннических ресурсов с восьми до четырёх часов. В аппарате профильного вице-премьера Дмитрия Григоренко сообщили, что проработка параметров федерального проекта ещё продолжается, поэтому говорить о предусмотренных им планах пока преждевременно. Представитель Минцифры подтвердил планы по созданию единой антифрод-платформы, добавив, что её параметры находятся на стадии межведомственного согласования. По данным источника на телеком-рынке, оператором «ТелекомЦерта» будет Минцифры, но исполнитель системы ещё не определён. Отмечается, что данная инициатива обсуждается с 2018 года, но она до сих пор не была реализована «из-за столкновения интересов операторов связи, банков и госорганов». В «Вымпелкоме» считают, что при создании подобной платформы необходимо учитывать все имеющиеся наработки и продукты. В «Мегафоне» добавили, что в настоящее время Минцифры занимается разработкой концепции платформы. В t2 (бывший Tele2) сообщили, что проект архитектуры системы операторам не предоставляли. В «Т-банке »(бывший «Тинькофф-банк ») считают, что оперативный обмен информацией между участниками рынка и силовыми ведомствами «поможет эффективнее предотвращать мошенничество по всем фронтам». На смартфоны россиян стали прилетать фейковые пуш-уведомления от банков — мошенники совершенствуют тактику

01.10.2024 [00:55],

Владимир Мироненко

В России телефонные мошенники всё чаще стали использовать смешанные атаки, сочетая технологии и социальную инженерию, пишут «Известия». По словам гендиректора SafeTech Дениса Калемберга, в новой схеме мошенники одновременно применяют вирус-троян и звонок «службы безопасности банка».

Источник изображения: tookapic/Pixabay Как рассказал эксперт, сначала на телефон жертвы проникает вирус. Это может произойти с помощью письма с фишинговой ссылкой под видом легального сообщения, например, от имени «Госуслуг». Если пользователь смартфона на Android перейдёт по ссылке, то получит троян. После запуска вредоноса на смартфон поступают пуш-сообщения о списании денег со счетов банков, установленных на телефоне. Далее пользователю звонят из якобы службы безопасности банка, сообщают о взломе и предлагают быстро перевести деньги на безопасный счет, описал сценарий действий мошенников Калемберг. Эксперт пояснил, что с помощью трояна злоумышленники получают доступ к устройству, но он не полный. Их действия направлены на то, чтобы посеять панику с помощью пуш-сообщений, которые визуально похожи на банковские уведомления. И когда поступает звонок якобы от банка, жертва безоговорочно верит в то, что телефон взломали и его средства уже воруют, поэтому действует, как указывают злоумышленники. Те предлагают жертве перечислить средства на «безопасный счёт» или выведывают данные для входа в онлайн-банк. По словам эксперта, избавиться от вируса довольно просто, обычно для этого достаточно сбросить настройки телефона до базовых. Троян, который взламывает онлайн-банк и выводит оттуда деньги, написать достаточно сложно в отличие от вируса, который будет имитировать пуш-уведомления и работать как пугалка, говорит Калемберг. В Ассоциации развития финграмотности (АРФГ) подтвердили «Известиям» факты случаев мошенничества с использованием троянов, имитирующих пуш-уведомления. С этим сталкивались и в АО «Почта Банк», рассказали в его пресс-службе. В АРФГ уточнили, что с такой схемой сталкивались владельцы смартфонов на Android без установленного антивируса. Также в организации предположили, что вирус может попадать на телефон вместе со скачанным нелицензионным программным обеспечением или в случае, если пользователь зашёл на заражённый сайт. Подобные приложения могут распространяться через фишинговые ссылки, которые рассылаются различными способами — через мессенджеры, электронную почту или СМС, сообщили в Infosecurity. В Банке России рассказали «Известиям» о том, что мошенники постоянно совершенствуют схемы обмана: они пытаются убедить потенциальную жертву в том, что неизвестные якобы готовятся похитить деньги со счёта, и для их сохранности необходимо предпринять те или иные действия. В связи с этим ЦБ рекомендует пользователям не переходить по неизвестным ссылкам, не скачивать мобильные приложения и программы по просьбе неизвестных лиц, а также советует установить антивирус и регулярно его обновлять. Также нельзя раскрывать посторонним личные и финансовые данные, в том числе коды из СМС-сообщений и пуш-уведомлений. Музыкант с помощью ИИ обманом заработал $10 млн на стриминговых сервисах

06.09.2024 [09:02],

Анжелла Марина

По словам прокуроров, житель Северной Каролины (США) использовал искусственный интеллект для создания сотен тысяч поддельных песен поддельных групп, а затем выкладывал их на стриминговые сервисы, где ими наслаждалась аудитория поддельных слушателей. Теперь музыканту грозит по меньшей мере 20 лет тюрьмы.

Источник изображения: Alexander Sinn/Unsplash По сообщению The New York Times, 52-летний музыкант Майкл Смит (Michael Smith) был обвинён в мошенничестве, связанном с манипуляцией стриминговыми сервисами. Как утверждают прокуроры, он использовал нейросети для создания сотен тысяч фальшивых песен, которые затем размещал на популярных платформах, таких как Spotify, Apple Music и Amazon Music. В результате своего мошеннического плана Смит заработал по меньшей мере 10 миллионов долларов, подделывая роялти и обманывая слушателей, которых на самом деле не существовало. Афера с фальшивыми исполнителями привела к серьёезным обвинениям, включая мошенничество с использованием электронной почты и заговор с отмыванием денег. Прокуроры заявили, что Смит использовал программное обеспечение для автоматического стриминга своих сгенерированных композиций, что создавало иллюзию, будто за ними стоят реальные исполнители. Утверждается, что у него были такие вымышленные группы, как «Callous Post», «Calorie Screams» и «Calvinistic Dust», которые выпускали треки с необычными названиями, подобными «Zygotic Washstands» и «Zymotechnical». Прокуроры подчеркнули, что «Смит украл миллионы в виде роялти, которые должны были быть выплачены музыкантам, композиторам и другим правопреемникам, чьи песни транслировались легитимно». В итоге это дело стало первым уголовным делом, связанным с манипуляциями в области музыкальных стримингов, возбуждённым прокурором Южного округа Нью-Йорка. Если Смит будет признан виновным, он может получить до 20 лет тюремного заключения, причём по каждому из предъявленных обвинений. Схема Смита была тщательно продумана. Он создал тысячи фальшивых аккаунтов для стриминга, купив электронные адреса на онлайн-площадках. Имея до 10 000 таких аккаунтов он, в виду трудоёмкости процесса, привлёк других пользователей (соучастников) для оплачиваемой помощи в их создании. Смит также разработал программное обеспечение для многократного воспроизведения своих песен с разных компьютеров, создавая видимость, что за музыкой следят реальные слушатели. В 2017 году, по данным прокуроров, он рассчитал, что сможет стримить свои треки 661 440 раз в день, что обеспечивало ему доход более $3000 в день. Смит начинал с размещения своей собственной оригинальной музыки на стриминговых платформах, но вскоре осознал, что количество его треков недостаточно для получения значительных роялти. Попытки использовать музыку, принадлежащую другим, и предложение услуг по продвижению таких композиций не увенчались успехом. В 2018 году он объединился с главой компании, занимающейся ИИ-музыкой, и музыкальным промоутером для создания огромного каталога поддельных песен, которые загружал на стриминговые платформы. По состоянию на июнь 2019 года Смит зарабатывал около 110 000 долларов в месяц, часть из которых уходила его соучастникам. В одном из своих писем в феврале этого года он похвалился, что достиг 4 миллиардов стримов и 12 миллионов долларов в виде роялти с 2019 года. Однако, когда стриминговые компании начали подозревать его в мошенничестве и уведомили его о получении «нескольких сообщений о злоупотреблениях», Смит в ответ на это заявил: «Это абсолютная неправда, это безумие! Никакого мошенничества здесь не происходит! Как я могу это обжаловать?» IT-преступления нанесли ущерб на 99 млрд рублей с начала года

04.09.2024 [12:39],

Владимир Мироненко

За первые семь месяцев 2024 года в России было зарегистрировано 577 тысяч IT-преступлений, из которых 437 тысяч были связаны с мошенничеством и хищениями, сообщили «Ведомости» со ссылкой на выступление заместителя начальника Следственного департамента МВД Даниила Филиппова в рамках сессии «Цифровая безопасность и ответственность бизнеса» на Восточном экономическом форуме. Он отметил, что преступления в сфере IT составляют больше 30 % от их общего количества.

Источник изображения: TheDigitalArtist / Pixabay Ущерб от подобных преступлений уже достиг 99 млрд рублей с начала года, тогда как в прошлом году ущерб от преступлений, связанный с IT-технологиями и при их помощи, оценивается в 156 млрд рублей, рассказал Филиппов. В свою очередь, начальник отдела по надзору за исполнением законов в сфере информационных технологий и защиты информации Генпрокуратуры Олег Кипкаев отметил, что за последние 2,5 года средствами надзора были устранены почти 155 тысяч нарушений нормативных требований в сфере цифровых технологий, электронных систем и защиты информации, в том числе при функционировании объектов критической информационной инфраструктуры в органах власти, учреждениях и организациях. Также в этом году был заблокирован доступ почти к 40 тысячам ресурсов, нарушающих законодательство (фишинговые атаки, предложения о продаже поддельных документов). Кипкаев подчеркнул, что выявляемые нарушения свидетельствуют об уязвимости конфиденциальной информации в цифровом пространстве, в связи с чем необходимо внедрять более эффективные меры её защиты. Говоря об обработке персональных данных, работник Генпрокуратуры отметил, что «коммерческие организации стремятся накапливать такие данные при минимальных расходах на информационную безопасность». По-прежнему является проблемой принуждение компаниями граждан к согласию на обработку персональных данных, из-за чего те зачастую лишены выбора. «Нужно исключить избыточный сбор информации и перейти к принципу уничтожения данных после достижения целей их сбора», — заявил Кипкаев. Член комитета Госдумы по информационной политике, информационным технологиям и связи Антон Немкин сообщил, что самыми уязвимыми с точки зрения кибербезопасности остаются регионы, объяснив это отсутствием возможности обучать сотрудников и проводить профилактическую работу по кибербезопасности. По его словам, субъекты РФ ежедневно теряют несколько десятков миллионов рублей, которые поступают от граждан мошенникам из-за отсутствия у людей элементарных знаний о цифровой гигиене. В свою очередь, депутат Госдумы, член комитета по развитию Дальнего Востока и Арктики Николай Новичков предупредил о грядущих угрозах, исходящих от искусственного интеллекта. «Ещё всё впереди, и мы даже представить не можем, какие преступления может совершать искусственный интеллект, потому что его возможности растут в геометрической прогрессии», — заявил он. Подытоживая дискуссию, сенатор Артем Шейкин обратил внимание участников сессии на ещё одну проблему в сфере киберпреступлений, касающуюся возмещения вреда, нанесённого гражданам. По его словам, оборотные штрафы не гарантируют в полной мере возмещения за похищенные данные ни морального, ни материального ущерба. Поэтому в Совфеде сейчас обсуждается инициатива о необходимости наличия у компаний, оперирующих данными, финансового обеспечения, «чтобы у них в случае утечки данных была возможность для выплат гражданам морального ущерба». В продаже появились поддельные Ryzen 7 7800X3D — они очень похожи на настоящие, но не имеют кремниевых кристаллов

02.09.2024 [12:24],

Андрей Созинов

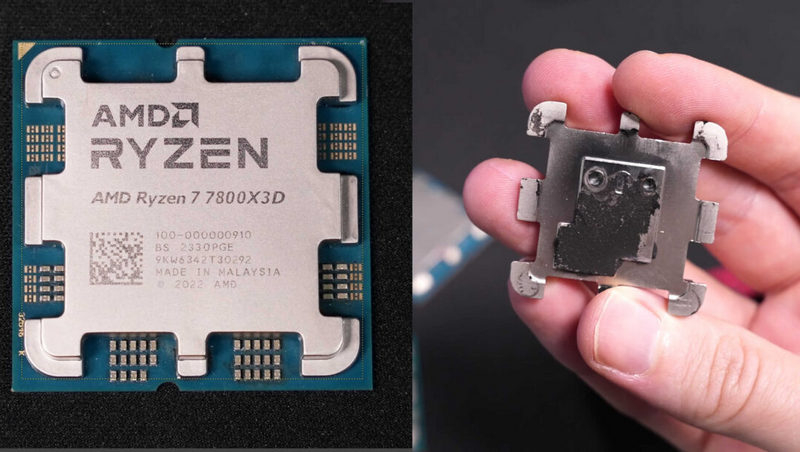

Известный компьютерный энтузиаст и блогер Роман «Der8auer» Хартунг (Roman Hartung) рассказал о мошенничестве с самым популярным процессором AMD. Нечестный частный продавец продал подписчику Хартунга поддельный Ryzen 7 7800X3D, который вообще не работает. Энтузиаст выкупил подделку для изучения и рассказал, как отличить настоящий процессор.

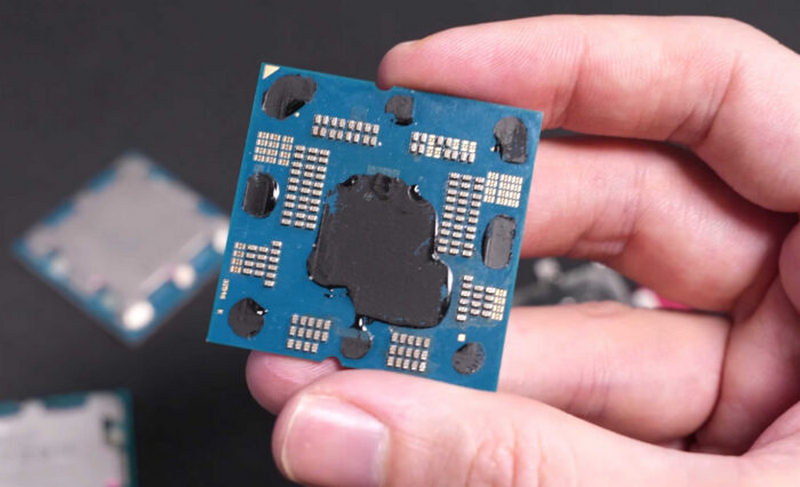

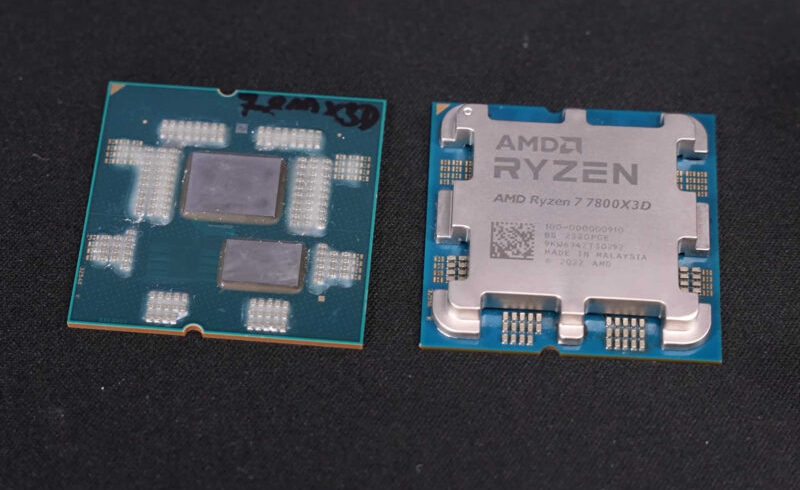

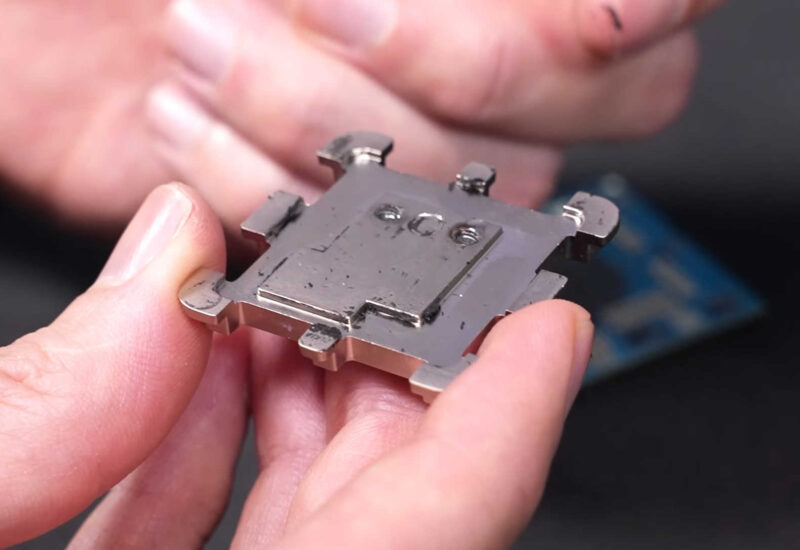

Источник изображений: der8auer Поддельный процессор был куплен в Румынии через платформу объявлений OLX (европейский аналог «Авито»). Эта площадка не позволяет покупателям возвращать товары, если они куплены у частных лиц. Однако существует система защиты, позволяющая покупателям предъявлять претензии к продавцам, если доставленный товар является мошенническим, что гарантирует, что мошенник никогда не получит деньги. К сожалению, некоторые покупатели, пытаясь сэкономить, часто заключают сделки напрямую с продавцами вне платформы. Стоит отметить, что продажа поддельных процессоров практикуется мошенниками очень давно и существует несколько методов такого мошенничества. Иногда покупатель получает совершенно не тот процессор, который заказывал; иногда — перемаркированный с помощью лазерной гравировки чип, а бывают случаи, когда крышка теплораспределителя (IHS) устанавливается на пустую подложку, в которой никогда не было ядер.  Первым очевидным признаком подделки для Der8auer стало отсутствие клея на конденсаторах, окружающих IHS. Важно отметить, что этот клей отсутствует на процессорах Ryzen 7000, но присутствует у чипов серии Ryzen 7000X3D, а также у новых Ryzen 9000. В подделке конденсаторы были чистыми, что стало первой подсказкой, что что-то не так.

Слева — настоящий Ryzen 7 7800X3D, справа — поддельный Другим признаком подделки стал цвет текстолита подложки. Цвет поддельного 7800X3D был более голубоватым по сравнению с типичным зелёным оттенком настоящих процессоров Ryzen 7000, что ещё больше усилило подозрения. Однако процессоры серии 9000 имеют синий цвет подложки, так что это правило не распространяется на все процессоры AM5. Ещё Der8auer, как профессиональный оверклокер, заметил, что печатная плата подделки намного тоньше, чем у оригинального процессора Ryzen. На самом деле, после установки процессор было слишком легко зафиксировать на корпусе AM5.  Der8auer подтвердил, что процессор не работает, установив его на материнскую плату. Затем он выполнил вскрытие чипа, обнаружив отсутствие кристаллов на подложке и изменённую металлическую крышку. Последняя изготовлена так, чтобы имитировать дизайн настоящего процессора — на её внутренней стороне имеются выступы, которые имитируют кристаллы процессора. Эксперт признал, что это весьма высококачественная подделка: все, от дизайна до расположения конденсаторов, было правильным. Даже серийный номер на коробке совпадал с номером поддельного процессора. Однако мошенники не смогли идеально воспроизвести все детали, и были несколько очевидных признаков того, что что-то не так. Почему для подделки был выбран Ryzen 7 7800X3D? Это самый популярный игровой процессор AMD, а поскольку цена на него уже давно не меняется, мошенники пользуются тем, что геймеры стремятся сэкономить. Мошенники вовсю эксплуатируют арест Дурова для выманивания денег

27.08.2024 [14:28],

Владимир Мироненко

Задержание во Франции основателя и гендиректора мессенджера Telegram Павла Дурова вызвало всплеск активности мошенников, спешащих воспользоваться новостным фоном вокруг инцидента для выманивания денег пользователей, пишет Forbes.ru с ссылкой на данные «Лаборатории Касперского».

Источник изображения: TheDigitalArtist/Pixabay Эксперты «Лаборатории Касперского» сообщили о почтовой спам-рассылке на английском языке, в которой злоумышленники, выдавая себя за правозащитные организации, призывают внести посильный вклад в освобождение Павла Дурова и перевести деньги в криптовалюте (BTC, ETH и TRX) на один из указанных кошельков, якобы для юридической защиты бизнесмена. В «Лаборатории Касперского» не исключают, что такую схему могут использовать и злоумышленники в России. Как сообщают эксперты, в своих действиях мошенники проявляют изобретательность — чтобы обойти спам-фильтры, меняют формулировки, избегают повторов и используют синонимы вроде «помочь» и «поддержать» (help и support) вместо «пожертвовать» и «собрать» (donate и raise), а также меняют название организации, от имени которой якобы идёт сбор средств на помощь Дурову. Руководитель группы защиты от почтовых угроз в «Лаборатории Касперского» Андрей Ковтун отметил, что мошенники реагируют на ситуацию в мире очень быстро — эта скам-рассылка была обнаружена уже на следующий день после появления первых новостей о случившемся с основателем Telegram. «Мы напоминаем, что доверять следует только официальным сообщениям из проверенных источников», — предупреждает Ковтун. В F.A.С.С.T, разрабатывающей технологии для борьбы с киберпреступлениями, сообщили, что имя Павла Дурова уже давно используется как для привлечения трафика на ресурсы, так и для продвижения мошенниками схем, в том числе фейковых инвестиционных проектов. Уже 25 августа рекламные сообщения мошеннических инвестпроектов были адаптированы под инфоповод. Например, стали появляться сайты с таким же дизайном, как официальный ресурс блокчейн-проекта TON, и с предложением привязать криптокошелек, чтобы «поддержать Павла Дурова». «Обладателям криптовалюты следует внимательно относиться к интернет-ресурсам в поддержку Павла Дурова или как-то использующих эту новость. Привязывая свои криптокошельки к сомнительным сайтам, можно стать жертвой мошенничества. В том числе киберпреступники могут использовать криптодрейнеры — вредоносное ПО — для быстрого и автоматизированного опустошения криптосчетов», — сообщил ведущий аналитик департамента Digital Risk Protection компании F.A.С.С.T. Евгений Егоров. |