|

Опрос

|

реклама

Быстрый переход

Очередной жертвой уязвимости файлообменника MOVEit оказался владелец антивирусов Avast и Norton

22.06.2023 [13:14],

Павел Котов

Очередной жертвой хакерской группировки Cl0p, активно эксплуатирующей уязвимость файлообменной платформы MOVEit стала компания Gen Digital, дочерними компаниями которой являются разработчики антивирусов Avast и Norton. В результате атаки добычей киберпреступников стали персональные данные сотрудников компании.

Источник изображения: Gerd Altmann / pixabay.com Gen Digital подтвердила 20 июня, что в результате атаки вируса-вымогателя, эксплуатирующего уязвимость службы MOVEit, были похищены персональные данные сотрудников компании: имена, домашние адреса, рабочие идентификаторы и адреса электронной почты. В Gen Digital пояснили, что попытались устранить известные уязвимости в системе, но избежать атаки не смогли — при этом удалось избежать ущерба технологическим системам и службам компании, не были также похищены данные клиентов и партнёров. В файлообменной службе MOVEit была обнаружена критическая уязвимость, которой присвоили номер CVE-2023-34362. Эксплуатация уязвимости осуществляется посредством SQL-инъекции, а специализируется на ней хакерская группировка Cl0p. Примечательно, что атака продолжилась после выпуска закрывающего уязвимость патча — пострадали уже более сотни организаций. В качестве дополнительных защитных мер рекомендуется «спрятать» приложение за VPN, прокси-сервером или посадочной страницей с формой авторизации. Учёные научились взламывать смартфоны через мигающие индикаторы питания

14.06.2023 [17:51],

Павел Котов

Учёные Корнеллского университета (США) и Университета имени Бен-Гуриона (Израиль) разработали методику, которая позволяет перехватывать ключи шифрования со считывателей смарт-карт или смартфонов посредством анализа работы светодиодных индикаторов питания, съёмка которых производится при помощи обычных камер наблюдения или камеры iPhone.

Источник изображений: nassiben.com Методика взлома не является принципиально новой — она основана на анализе сторонних физических показателей устройства, выполняющего криптографические операции. Тщательно отслеживая такие параметры как энергопотребление, звук, электромагнитное излучение или время, необходимое для выполнения операции, гипотетический злоумышленник может собрать достаточно информации для восстановления ключей криптографического алгоритма. Впервые подобную атаку удалось осуществить японским и немецким шпионам во время Второй мировой войны. Они взломали ключ шифрования на телетайпе Bell Labs, установив рядом с ним осциллограф — возмущения на осциллографе возникали при вводе каждой буквы. В 2019 году огласке была предана уязвимость Minerva, позволявшая восстанавливать 256-битные ключи шифрования на смарт-картах через побочный канал. В прошлом году аналогичный принцип лёг в основу уязвимости Hertzbleed, обнаруженной у процессоров AMD и Intel — криптографические ключи восстановили по перепадам энергопотребления на чипах. Группа американских и израильских учёных восстановила 256-битный ключ шифрования ECDSA на смарт-карте, использовав высокоскоростную съёмку светодиодного индикатора питания на считывающем устройстве; и добилась аналогичных успехов с алгоритмом SIKE на смартфоне Samsung Galaxy S8 — его выдал индикатор питания на подключённых к нему USB-динамиках, а следила за индикатором камера iPhone 13 Pro Max. Обе методики взлома имеют ограничения, которые делают их неосуществимыми при ряде условий в реальном мире. Но это частично компенсируется простотой атаки: не нужны ни осциллограф, ни электроды, ни другие компоненты, требующие непосредственного физического контакта с объектом атаки — не нужно даже непосредственной близости к нему. Камера, использованная для взлома ключа на смарт-карте, находилась на расстоянии 16 метров от считывающего устройства, а выполняющий данную задачу iPhone был установлен в той же комнате, что и взламываемый Samsung Galaxy, вплотную к индикатору питания на колонках. Для последующего анализа достаточно стандартной камеры, направленной на светодиодный индикатор питания. Когда процессор устройства выполняет криптографические операции, это вызывает перепады в энергопотреблении устройства — из-за этих перепадов динамически меняется яркость, а иногда и цвет индикатора. Наилучшего эффекта удаётся добиться при использовании эффекта временно́го параллакса (rolling shutter), доступного на современных камерах. Этот эффект позволяет повысить частоту дискретизации камеры iPhone 13 Pro Max, и производить захват данных до 60 000 раз в секунду, но для этого кадр должен быть полностью заполнен изображением светодиодного индикатора на взламываемом устройстве. Хотя первоначально камера смартфона рассчитана на работу с частотой до 120 кадров в секунду. Для успешного осуществления взлома, поясняют исследователи, необходимо устройство, на котором создаётся цифровая подпись или выполняется аналогичная криптографическая операция. Это устройство должно быть оснащено светодиодным индикатором питания, но в его отсутствие подойдёт подключённое к нему периферийное устройство с таким индикатором — важно, чтобы яркость или цвет индикатора соответствовали уровню энергопотребления основного устройства. Злоумышленник должен иметь возможность постоянно записывать на видео индикатор питания основного устройства или подключённого к нему периферийного во время выполнения криптографической операции. В случае со считывателем смарт-карт предполагается, что злоумышленник сначала взломал направленную на него камеру наблюдения на расстоянии до 16 метров при условии прямой видимости. Предполагается также, что злоумышленнику подконтрольны зум и поворот камеры — подобные случаи в реальной жизни не так уж редки. Ещё одно условие — при расстоянии в 16 метров освещение в помещении должно быть отключено, а при работающем освещении необходимое расстояние снижается до 1,8 метра. Альтернативой камере наблюдения может быть iPhone. Для анализа необходима 65-минутная видеозапись постоянной работы считывателя смарт-карт. В случае со смартфоном Samsung Galaxy источником уязвимости является светодиодный индикатор на подключённых к нему USB-динамиках. Наконец, предполагается, что взламываемые устройства используют кодовую базу, которая не была исправлена после раскрытия уязвимостей Minerva и Hertzbleed.  Как выяснилось, в реальной жизни эти ограничения не являются залогом безопасности. Исследователи обнаружили, что подверженные атаке считыватели смарт-карт шести моделей продаются на Amazon. В их описании присутствуют слова «Министерство обороны» и «военный», да и сами эти устройства продолжают использоваться вооружёнными силами США для удалённого подключения к несекретным сетям. В корпорациях, муниципальных ведомствах и органах государственной власти ограничения явно носят ещё менее строгий характер. Стоит также отметить, что после огласки уязвимости Hertzbleed компания Samsung решила отказаться от алгоритма SIKE, который использовался на смартфоне Galaxy S8. Профильные специалисты отметили, что важность исследования американских и израильских учёных трудно переоценить. Раньше для подобных атак требовался физический контакт со взламываемым устройством, что делало их реализацию маловероятной в реальной жизни. Теперь же выяснилось, что аналогичных результатов можно достичь при помощи стандартного оборудования — в опытах учёные использовали камеры разрешения Full HD с 8-битным цветом и 25-кратным зумом. Современные смартфоны вроде iPhone 14 Pro Max и Samsung Galaxy S23 Ultra поддерживают 10-битный цвет, а профессиональные видеокамеры поддерживают 12 и 14 бит глубины цвета. Всё это, как и более высокие показатели зума на современных камерах наблюдения, поможет повысить эффективность удалённой атаки. Для защиты от уязвимости авторы исследования предложили несколько контрмер. К светодиодному индикатору питания можно подключить конденсатор, который будет играть роль «фильтра нижних частот», или усилитель. Но пока неясно, воспользуются ли этим советом производители. А пока владельцам считывающих устройств остаётся разве что демонтировать или заклеить эти индикаторы. Из-за взлома утилиты для защищённого файлообмена MOVEit пострадали BBC и British Airways

06.06.2023 [13:50],

Павел Котов

В результате массированной кибератаки, эксплуатирующей уязвимость файлообменной программы MOVEit, неизвестные хакеры получили в распоряжение данные, принадлежащие платёжной службе Zellis, властям канадской провинции Новая Шотландия, авиакомпании British Airways, телерадиовещателю BBC и розничной сети Boots.

Источник изображения: ipswitch.com/moveit Первые признаки активной эксплуатации уязвимости обнаружены 27 мая. Атака производится при помощи SQL-инъекции, то есть исполнения вредоносного кода на языке структурированных запросов (SQL) к базе данных. Злоумышленники атакуют облачные ресурсы или выделенные платформы MOVEit, размещая в них шелл — веб-оболочку для несанкционированного доступа. Шелл часто носит имя «human2.aspx» или «human2.aspx.lnk», маскируясь под файл «human.aspx», являющийся стандартным компонентом службы MOVEit Transfer. Ответственная за разработку MOVEit компания Progress закрыла уязвимость только 31 мая, то есть через четыре дня после начала атаки. И только в минувшее воскресенье, 4 июня, Microsoft сообщила, что за кибератакой стоит русскоязычная хакерская группировка Clop. Как установили эксперты по кибербезопасности, кража данных чаще всего производится в течение двух часов после запуска эксплойта. Причастность русскоязычных хакеров пока не получила доказательств: ни одна из жертв, в число которых входят мелкие и крупные организации, пока не получила требований о выкупе. Более того, на сайте самой Clop о последней серии кибератак не говорится ничего. Эксперты по кибербезопасности ожидают, что такие требования начнут поступать в ближайшие дни или недели. Пользователей Gmail предупредили о мошенничестве с синими галочками

05.06.2023 [19:55],

Владимир Фетисов

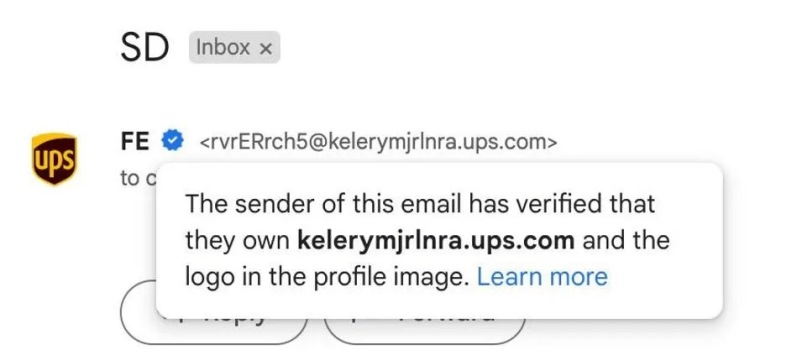

Безопасность Gmail всегда была в числе основных преимуществ почтового сервиса Google. Теперь же стало известно, что одна из введённых недавно функций обеспечения безопасности платформы активно используется мошенниками.

Источник изображения: Solen Feyissa / unsplash.com В прошлом месяце в Gmail появились синие галочки верификации, которыми отмечаются пользователи, подтвердившие свою личность. Это нововведение должно помочь понять, поступило ли то или иное сообщение от легитимного источника или же оно было отправлено мошенниками. Например, сообщения от компаний, помеченные синей галочкой, не должны вызывать подозрений, поскольку отправитель прошёл верификацию. На деле же оказалось, что не всем письмам с синей галочкой можно доверять. Исследователь в сфере информационной безопасности Крис Пламмер (Chris Plummer) заявил, что мошенники нашли способ обхода упомянутого способа обеспечения безопасности. В доказательство этого он опубликовал снимок экрана с сообщением от мошенников, выдающих себя за службу доставки UPS. В нём получателю предлагается перейти по ссылке для подтверждения своих данных перед получением посылки.

Источник изображения: Chris Plummer / Twitter Исследователь обратился в Google, чтобы сообщить о проблеме, но сначала представители службы безопасности компании не восприняли всерьёз его заявление. Однако вскоре сообщение о том, что мошенники каким-то образом могут обманывать систему верификации Google, привлекло внимание пользователей интернета. На этом фоне Google сообщила о начале проведения проверки, по результатам которой проблема будет устранена. Gigabyte экстренно выпустила новые версии BIOS для материнских плат, чтобы закрыть опасный бэкдор

01.06.2023 [22:57],

Николай Хижняк

Компания Gigabyte быстро отреагировала на отчёт исследовательской компании Eclysium, которая обнаружила серьёзную уязвимость в прошивке Gigabyte UEFI материнских плат. Производитель выпустил бета-версию нового программного обеспечения для своих плат, которое снижает потенциальную угрозу безопасности.

Источник изображения: Gigabyte Список затронутых плат Gigabyte оказался весьма внушительным и охватывает более 250 моделей на чипсетах Intel 400-й, 500-й, 600-й и 700-й серий, а также AMD 400-й, 500-й и 600-й серии. Для части материнских плат уже можно скачать новую прошивку с официального веб-сайта Gigabyte. К сожалению, Gigabyte не предоставила детальной информации о новой прошивке. Однако по словам производителя, в новой версии UEFI используются повышенные меры безопасности во время загрузки ПК. Компания отмечает, что новые защитные механизмы направлены на определение и предотвращение выполнения вредоносных действий в процессе загрузки ПК. Компания также внесла значительные изменения со стороны удалённых серверов, с которых происходит загрузка прошивок. В частности, был усовершенствован процесс проверки подписи для файлов с удалённых серверов. Новый механизм безопасности проводит более тщательную проверку целостности файлов, чтобы потенциальные киберпреступники не могли перехватить процесс загрузки и вставить в него свой собственный код BIOS для материнской платы ПК. Кроме того, Gigabyte включила в BIOS стандартную криптографическую проверку сертификатов для удалённых серверов. Она отвечает за различные права доступа. В BIOS эта функция была ранее стандартно отключена. Почему — неизвестно. Первыми обновлённые прошивки получат владельцы материнских плат Intel 600-й и 700-й серии, а также AMD 400-й и 600-й серии. Чуть позже компания выпустит обновления ПО для плат на чипсетах Intel 500-й и 400-й серий, а также AMD 600-й серии. Они также будут доступны на официальном сайте Gigabyte на страницах соответствующих продуктов. У новых плат Gigabyte обнаружился бэкдор — через него злоумышленник может подменить BIOS

31.05.2023 [19:57],

Сергей Сурабекянц

Исследовательская компания Eclysium обнаружила серьёзную уязвимость в прошивке Gigabyte UEFI, установленной на сотнях моделей материнских плат. Бэкдор позволяет установить обновления BIOS с незащищённых веб-серверов. Этот код Gigabyte использовала для установки обновлений BIOS либо через Интернет, либо из подключённого хранилища в локальной сети. Но инструмент не имеет защиты и осведомлённый злоумышленник может загрузить свой собственный код BIOS в материнскую плату ПК.

Источник изображения: pexels.com Проблема была обнаружена в исполняемом файле утилиты Gigabyte App Center, который может устанавливать новую прошивку UEFI BIOS, загружая её с незащищённого сервера Gigabyte и устанавливая программное обеспечение без какой-либо проверки цифровой подписи. Эта уязвимость системы безопасности может привести к тому, что злоумышленники будут использовать OEM-бэкдор для загрузки вредоносного кода, такого как руткиты, либо сразу на компьютер пользователя, либо через компрометацию собственного сервера Gigabyte. Также возможны атаки типа «человек посередине», перехватывающие процесс загрузки. Eclysium опубликовала три URL-адреса Gigabyte, которые рекомендуется заблокировать пользователям для предотвращения обновлений через Интернет. Затронуты сотни моделей розничных и корпоративных материнских плат, в том числе некоторые из новейших системных плат для сборщиков систем высокого класса. В списке плат с бэкдором фигурирует 271 модель, включая продукты на базе чипсетов A520, A620, B360, B450, B460, B550, B650, B660, Z590, Z690, а полный список можно посмотреть здесь (ссылка в формате PDF). Eclysium сообщает, что проинформировала Gigabyte об уязвимости и что компания планирует решить проблему, предположительно, с помощью обновления прошивки, что не может не вызвать нервную усмешку. С подробной технической информацией об обнаружении уязвимости можно ознакомиться в блоге компании Eclysium. Microsoft обнаружила критическую уязвимость в macOS, но Apple её уже исправила

31.05.2023 [16:18],

Павел Котов

Эксперты Microsoft обнаружили в Apple macOS уязвимость, которой присвоили условное название Migraine («Мигрень») — дело в том, что она эксплуатируется через компонент Migration Assistant и обходит систему защиты System Integrity Protection (SIP), которая дебютировала ещё в OS X El Capitan в 2015 году.

Источник изображения: apple.com Средство защиты SIP добавляет системе несколько дополнительных уровней безопасности, блокируя доступ приложений и возможность изменения системных файлов на корневом уровне. Функцию можно отключить вручную, но это непросто, а Microsoft нашла способ, посредством которой злоумышленники могли бы эту защиту обходить. В обычных условиях Migration Assistant работает только при настройке новой учётной записи пользователя, то есть для эксплуатации уязвимости гипотетическому хакеру необходим физический доступ к компьютеру для полного выхода из системы. Для демонстрации эксплойта исследователи из Microsoft изменили Migration Assistant, чтобы инструмент работал без выхода из системы, а приложение Setup Assistant запустили в режиме отладки — так оно игнорирует изменения в Migration Assistant. Далее потребовалась резервная копия системы для её установки на компьютер — исследователи подготовили образ Time Machine объёмом 1 Гбайт с интегрированными вредоносными компонентами и запустили AppleScript, который монтировал эту копию без участия пользователя. В результате появилась возможность запускать на компьютере произвольный код. Microsoft уведомила Apple об уязвимости, и её закрыли с обновлением macOS 13.4 от 18 мая — пользователям компьютеров Mac рекомендовано оперативно его установить. В WordPad под Windows 10 обнаружена эксплуатируемая хакерами уязвимость

30.05.2023 [13:33],

Павел Котов

В поставляемом в комплекте с Windows 10 текстовом редакторе WordPad обнаружена уязвимость, которая эксплуатируется киберпреступниками для распространения вируса Qbot. Об этом сообщил один из экспертов сообщества Cryptolaemus.

Источник изображения: Gerd Altmann / pixabay.com WordPad при запуске производит поиск файлов DLL, необходимых ему для корректной работы. Их поиск он начинает с папки, в которой расположен исполняемый файл программы, и при обнаружении они автоматически запускаются, даже если являются вредоносными. Такой способ атаки называется «подгрузкой» или «перехватом» DLL — практика достаточно известная и распространённая: ранее злоумышленники аналогичным образом эксплуатировали уязвимость «Калькулятора» в Windows. Когда WordPad запускает вредоносный DLL-файл, тот, в свою очередь, обращается к исполняемому Curl.exe из папки System32 — последний же используется для загрузки выдающего себя за изображение формата PNG вредоносного файла DLL. Этот DLL на самом деле оказывается старым трояном Qbot, который производит перехват электронных писем, помогает злоумышленникам в организации фишинговых атак и инициирует загрузку других вирусов, например, Cobalt Strike. Опасность этого метода для пользователей состоит в том, что он использует ресурсы легитимной программы WordPad — есть риск, что антивирус на неё не отреагирует, и атака пройдёт незамеченной. Ещё одним звеном атаки является утилита Curl.exe, которая отсутствует в стандартной комплектации Windows до десятой версии. Android-смартфоны оказалось можно взломать бесконечным перебором отпечатков пальцев

23.05.2023 [18:24],

Павел Котов

Учёные Tencent Labs и Чжэцзянского университета (КНР) открыли способ взломать защиту сканера отпечатков пальцев на смартфоне, используя метод брутфорс. Для этого необходимы физический доступ к устройству и достаточно времени.

Источник изображения: Lukenn Sabellano / unsplash.com В устройствах под управлением Android, основанной на ней HarmonyOS, а также в очень ограниченных масштабах в Apple iOS, присутствуют две уязвимости «нулевого дня», обозначенные как Cancel-After-Match-Fail («отмена после несовпадения») и Match-After-Lock («сверка после блокировки»). Эксплуатируя эти уязвимости, исследователям удалось заставить мобильные устройства принимать бесконечное количество попыток сканирования отпечатков пальцев, а также использовать академические базы данных, базы утечек биометрии и прочие источники. Для осуществления атак гипотетическим злоумышленникам требуется физический доступ к смартфону и оборудование стоимостью $15. При осуществлении атаки, которую эксперты назвали BrutePrint, при использовании взламывающего оборудования с поддержкой одного отпечатка пальцев требуется от 2,9 до 13,9 часа — если оборудование поддерживает несколько записанных отпечатков, время в среднем составляет от 0,66 до 2,78 часа. Исследователи испытали технологию на десяти «популярных моделях смартфонов» и на паре iPhone. Названия моделей не приводятся, но учёные сообщили, что для устройств под Android и HarmonyOS им удалось добиться бесконечного числа попыток, а вот для гаджетов под iOS — это были iPhone SE и iPhone 7 — удалось добиться лишь десяти дополнительных, чего явно недостаточно для взлома. Авторы исследования делают вывод, что метод BrutePrint едва ли окажется привлекательным для обычного киберпреступника, а вот для государственных структур он вполне подойдёт. В менеджере паролей KeePass обнаружена уязвимость, позволяющая извлечь мастер-пароль

21.05.2023 [18:43],

Владимир Фетисов

В популярном менеджере паролей KeePass обнаружена уязвимость, эксплуатация которой позволяет извлечь мастер-пароль из памяти приложения. За счёт этого злоумышленники, которым удалось скомпрометировать устройство жертвы, могут похить все хранящиеся в менеджере пароли, даже если база данных заблокирована.

Источник изображения: hothardware.com Упомянутая уязвимость отслеживается под идентификатором CVE-2023-3278. Её обнаружил исследователь в сфере информационной безопасности, известный под ником vdohney. Он опубликовал на GitHub краткое описание проблемы и PoC-эксплойт, предполагающий использование уязвимости KeePass. Проблема затрагивает KeePass 2.53 и более ранние версии приложения. Дело в том, что в KeePass для ввода пароля используется поле SecureTextBoxEx, которое сохраняет вводимые пользователем символы в память в открытом виде. Это означает, что злоумышленнику достаточно завладеть дампом памяти, причём это может быть дамп процесса, файла подкачки pagefile.sys, файла гибернации hiberfil.sys, различных аварийных дампов или дампа памяти всей системы. Также не имеет значения, заблокировано или нет рабочее пространство и запущен ли KeePass. Эксплойт тестировался в Windows, но, вероятно, его скорректированная версия будет работать и в macOS, так как уязвимость связана с тем, как приложение обрабатывает данные при вводе пароля, а не с самой операционной системой. Ожидается, что уязвимость будет исправлена в KeePass 2.54, запуск которого должен состояться в ближайшие несколько недель. В приложении Telegram для macOS обнаружена уязвимость, открывающая доступ к камере и микрофону

16.05.2023 [13:11],

Павел Котов

Предназначенное для macOS приложение Telegram содержит уязвимость, через которую злоумышленник может получить доступ к веб-камере и микрофону компьютера, обнаружил инженер Google Дэн Рева (Dan Revah).

Источник изображения: Rubaitul Azad / unsplash.com Уязвимость клиента Telegram под macOS была выявлена ещё в феврале, и тогда же администрация платформы получила о ней уведомление. Но администрация Telegram на сообщение не отреагировала, и Рева принял решение предать своё открытие широкой огласке. Уязвимость возникла из-за возможности интеграции в Telegram сторонней динамической библиотеки (Dylib). Из-за этого приложение обходит средства защиты Hardened Runtime и Entitlements: первое предназначено для защиты от вредоносного кода и манипуляций с памятью, а второе — для контроля над доступом к микрофону, камере и другим компонентам компьютера. В результате становится возможным внедрить на компьютер собственную динамическую библиотеку, запуск которой будет производиться от имени Telegram с его полномочиями — она позволит негласно записывать звук и видео, сохраняя записи в файле. При включении инструмента LaunchAgent такая вредоносная библиотека сможет самостоятельно запускаться после перезагрузки компьютера, а открывать мессенджер для этого уже не потребуется. Проблема возникла из-за того, что на macOS отсутствует жёсткое требование поддержки Hardened Runtime в приложениях, тогда как на iOS оно есть. Intel выпустила обновление микрокода, которое исправит проблему безопасности в процессорах вплоть до Kaby Lake

15.05.2023 [11:23],

Алексей Разин

По данным ресурса Phoronix, компания Intel на прошлой неделе выпустила обновление микрокода для своих центральных процессоров, исправляющее некую уязвимость в сфере информационной безопасности, причём затронуло оно весьма широкий ассортимент моделей, включая мобильные версии Kaby Lake, которые дебютировали ещё в 2016 году.  Если учесть, что плановый выход преимущественно программных обновлений состоялся не так давно во вторник, то появление рекомендаций по обновлению микрокода процессоров в пятницу могло говорить о недавнем обнаружении сопутствующих уязвимостей. К сожалению, о характере уязвимостей внятной информации нет, но затрагивают они широкий перечень поколений процессоров, начиная от самых современных Alder Lake и Sapphire Rapids, и заканчивая довольно древними мобильными Kaby Lake. Пользователям Linux соответствующие обновления уже доступны, в дальнейшем производители материнских плат должны будут включить эти исправления в грядущие версии BIOS, а программные исправления наверняка поступят к пользователям Windows по обычным каналам обновлений ещё быстрее. В TikTok нашли уязвимость, через которую можно было следить за пользователями

09.05.2023 [13:57],

Павел Котов

Эксперты специализирующейся на вопросах кибербезопасности компании Imperva обнаружили уязвимость платформы TikTok, которая позволяла похищать конфиденциальные данные с устройств пользователей — их можно было использовать для кражи персональной информации, фишинга или шантажа. Сейчас уязвимость закрыта.

Источник изображения: antonbe / pixabay.com Уязвимость была основана на механизме обработки входящих сообщений: интерфейс PostMessage API в TikTok позволял злоумышленникам отправлять через веб-версию платформы вредоносные сообщения, обходящие систему защиты. Воспользовавшись уязвимостью, хакеры могли получить доступ к данным об устройстве пользователя (тип устройства, ОС, браузер), к истории просмотренных видео, к данным учётной записи, а также к истории поисковых запросов. Сейчас уязвимость в TikTok уже закрыта, но число претензий к платформе не уменьшается. Конгресс США продолжает попытки протолкнуть законопроект, который может вылиться в полную блокировку платформы в стране, а в дата-центрах владеющей TikTok компании ByteDance обнаружили многочисленные нарушения. Но весь этот поток негатива так и не смог отпугнуть рекламодателей — слишком уж велика популярность платформы. У процессоров AMD Zen 2 и Zen 3 нашли неисправимую уязвимость ко взлому через модуль безопасности TPM

02.05.2023 [23:38],

Андрей Платов

Специалисты по кибербезопасности из Берлинского технического университета показали, что доверенный платформенный модуль (Trusted Platform Module, TPM) на платформе AMD может быть взломан с помощью атаки faulTPM на замыкание напряжения, что позволяет получить полный доступ к криптографическим данным, хранящимся внутри. Это позволяет хакеру полностью скомпрометировать любое приложение или шифрование, включая BitLocker, который полагается как раз на TPM.  Исследователи достигли своей цели через уязвимость в Platform Security Processor (PSP), присутствующий в чипах AMD Zen 2 и Zen 3. В отчёте не уточняется, уязвимы ли процессоры Zen 4, а сам процесс взлома требует физического доступа к машине на «несколько часов». Исследователи также выложили на GitHub код, использованный для атаки, и список необходимого оборудования стоимостью около $200. Актуальность обнаруженной проблеме придаёт то, что Microsoft включила активацию TPM в системные требования для установки Windows 11. Этот шаг встретил неприятие публики из-за его пагубного влияния на скорость работы системы. И хотя требования Windows 11 относительно TPM легко обойти, поддержка этой функции со стороны Microsoft увеличила число приложений, полагающихся на TPM 2.0 для обеспечения безопасности. И все они уязвимы для faulTPM. Специалисты использовали подопытный ноутбук от Lenovo, в котором физически подключили использованное оборудование к блоку питания, микросхеме BIOS SPI и шине SVI2 (интерфейс управления питанием). Предметом атаки стал сопроцессор безопасности PSP, присутствующий в процессорах Zen 2 и Zen 3, с целью получения данных, позволяющего расшифровать объекты, хранящиеся в TPM. Успешное извлечение «секретного ключа» из KDF даёт полный доступ и контроль над устройством и всеми содержащимися в нем данными в относительно короткие сроки. По умолчанию, BitLocker использует только механизм TPM для хранения секретных ключей, но пользователь может назначить PIN-код, работающий в тандеме с механизмами на базе TPM. Это позволит создать многоуровневую защиту, однако эти PIN-коды не включены по умолчанию и уязвимы для атак методом перебора. Исследователи утверждают, что атака методом манипуляции напряжением может быть исправлена только в микроархитектурах процессоров следующего поколения. Процессоры Intel уязвимости не подвержены. Официальных сообщений от AMD по этому поводу пока не появлялось. Уязвимость в GPT-4 открыла неограниченный бесплатный доступ к нейросети

26.04.2023 [14:06],

Павел Котов

Разработчик под ником xtekky представил проект GPT4Free — набор инструментов, предоставляющих бесплатный и почти неограниченный доступ к чат-боту на базе GPT-4 и его предшественнику GPT-3.5. Эксплойт был разработан методом обратного проектирования, которое помогло обнаружить уязвимость в API нейросети.

Источник изображения: D koi / unsplash.com Базовый тариф GPT-4 составляет $0,03 за 1000 токенов «подсказок» (примерно 750 слов) и $0,06 за 1000 токенов «завершения» (также около 750 слов). Доступ к GPT-3.5 обходится дешевле — $0,002 за 1000 токенов. Эксплойт GPT4Free не обходит механизмы платного доступа к платформе OpenAI, а «обманывает» API, заставляя платформу считать, что запросы поступают от ресурсов, к которым привязаны платные учётные записи: поисковой системы You.com, платформы для написания текстов WriteSonic и чат-бота Quora Poe. В свою защиту разработчик заявляет, что GPT4Free предназначен для работы только в «образовательных целях». Он также заявил, что будет пытаться продолжить работу над проектом, даже если его попробуют засудить. По всей вероятности, оказавшиеся жертвами GPT4Free ресурсы в обозримом будущем ликвидируют бреши безопасности и закроют доступ для инструмента — исходный код проекта может удалить и GitHub, но это только подстегнёт его последователей. Доступ к нейросети GPT-4 пока ограничен, и это затрудняет возможность её испытать для всех любопытствующих. Эксперты называют её одной из наименее прозрачных разработок OpenAI, и компания до сих пор не сообщила, когда платформа появится в открытом доступе. Не исключено, что впоследствии OpenAI придётся активно отбиваться от «пиратских» попыток добраться до ресурсов нейросети. |