|

Опрос

|

реклама

Быстрый переход

Google обнаружила ещё одну уязвимость нулевого дня в Chrome — всего через несколько дней после устранения предыдущей

19.04.2023 [19:25],

Сергей Сурабекянц

Во вторник Google выпустила бюллетень по безопасности, в котором упоминается недавно обнаруженная уязвимость Chrome под номером CVE-2023-2136, которой был присвоен рейтинг «высокой серьёзности». Google известно о существовании эксплойта для этой уязвимости «в реальном мире». Хакеры были замечены в эксплуатации этой уязвимости через несколько дней после того, как Google исправила другую активно используемую уязвимость нулевого дня.

Источник изображения: Pixabay На данный момент Google описывает CVE-2023-2136 как целочисленное переполнение с участием графического движка Skia с открытым исходным кодом, который используется Chrome. В официальном отчёте говорится, что использование уязвимости «позволяет удалённому злоумышленнику, скомпрометировавшему процесс рендеринга, потенциально выполнить выход из песочницы через созданную HTML-страницу», что даёт возможность получения доступа к дополнительным вычислительным процессам для запуска вредоносного кода на компьютере. Несмотря на отсутствие подробностей, возможно, уязвимость была использована в тандеме с другой уязвимостью нулевого дня, которую Google исправила в прошлую пятницу, под названием CVE-2023-2033, которая связана с ошибкой в движке JavaScript V8 для браузера. Компания обнаружила обе уязвимости с помощью Клемана Лесиня (Clément Lecigne), исследователя безопасности из группы анализа угроз Google, которая занимается отслеживанием самых опасных групп хакеров и выявлением уязвимостей нулевого дня. Клеман обнаружил CVE-2023-2033 11 апреля, а CVE-2023-2136 — 12 апреля. Предполагается, что уязвимости использовались в атаках через специально созданные вредоносные HTML-страницы, рассылаемые с помощью фишинговых сообщений. К счастью, Google быстро исправила обе проблемы после их обнаружения. Компания уже подготовила исправление для CVE-2023-2136, которое сейчас должно быть распространено среди пользователей. Исправление будет выпущено как версия Chrome 112.0.5615.137. Рекомендуется обновить браузер при первой возможности. В ближайшее время в правом верхнем углу браузера должна появиться кнопка для обновления Chrome. В противном случае нужно перейти на вкладку «О Chrome», чтобы автоматически получить обновление, или посетить страницу поддержки Google, чтобы узнать, как загрузить исправления. Вышло экстренное обновление для Chrome, закрывшее первую в этом году уязвимость нулевого дня

17.04.2023 [21:38],

Матвей Филькин

Компания Google выпустила исправление ранее неизвестной уязвимости, получившей обозначение CVE-2023-2033. В пятницу компания опубликовала уведомление о безопасности с предупреждением: «Google известно, что эксплойт для CVE-2023-2033 существует в реальном мире».

Источник изображения: Pixabay Google предупредила, что хакеры активно используют серьезную уязвимость «нулевого дня» в программном обеспечении для атаки на пользователей. На данный момент Google описывает это как недостаток, связанный с «путаницей типов» в движке JavaScript V8 для браузера. Ошибка типов обычно связана с тем, что программное обеспечение не может проверить ресурс, открывая способ доступа к другим процессам в программе. Это может включать в себя чтение или запись памяти вне обычных границ в коде программы. Следовательно, уязвимость может быть особенно значимой, особенно потому, что она связана с JavaScript, который широко распространен на веб-страницах. В прошлом хакеры использовали ошибки путаницы типов, чтобы запускать вредоносный код на компьютерах, иногда через веб-сайт или ссылку. Google обнаружил ошибку благодаря Клеману Лесину (Clément Lecigne), исследователя безопасности из группы анализа угроз компании, которая занимается отслеживанием элитных хакеров и обнаружением уязвимостей нулевого дня. Патч компании поставляется в версии Chrome 112.0.5615.121. В правом верхнем углу браузера должна появиться кнопка для обновления Chrome. В противном случае перейдите на вкладку «О Chrome», чтобы автоматически получить обновление, или посетите страницу поддержки Google (откроется в новом окне), чтобы узнать, как загрузить исправления. CVE-2023-2033 — первая уязвимость нулевого дня, обнаруженная в Chrome в этом году. Microsoft устранила уязвимость Windows, которую используют хакеры-вымогатели

13.04.2023 [13:20],

Владимир Фетисов

Microsoft выпустила очередной патч в рамках программы Patch Tuesday, содержащий исправления для 97 уязвимостей в разных продуктах компании. Помимо прочего, разработчики устранили уязвимость нулевого дня CVE-2023-28252, которая связана с драйвером Windows Common Log File System (CLFS) и позволяет повысить уровень привилегий в атакуемой системе.

Источник изображения: Microsoft Согласно имеющимся данным, упомянутая уязвимость активно используется хакерами для проведения атак с использованием вымогательского программного обеспечения. Проблема затрагивает все актуальные серверные и клиентские версии Windows, поэтому установку патча лучше не откладывать. По данным «Лаборатории Касперского», уязвимость CVE-2023-28252 используется злоумышленниками для развёртывания вымогателя Nokoyawa. Преимущественно атаки такого типа нацелены на представителей малого и среднего бизнеса на Ближнем Востоке, в Северной Америке и Азии. Специалисты по информационной безопасности отметили, что упомянутая уязвимость нулевого дня отличается от других тем, что она активно эксплуатируется финансово мотивированными киберпреступниками. Впервые вредоносное ПО Nokoyawa было замечено в феврале 2022 года. Предполагается, что члены ныне не существующей группировки Hive выступали в роли операторов этого ПО. Как и другие вымогатели, Nokoyawa шифрует данные на атакуемых устройствах, после чего требует выкуп за их восстановление. Операторы вредоноса также угрожали жертвам раскрытием конфиденциальных данных, которые они якобы похищают в ходе атак. Более миллиона сайтов на WordPress были взломаны за последние пять лет через плагины и темы

12.04.2023 [19:09],

Сергей Сурабекянц

Широкомасштабная кампания по внедрению вредоносного кода в сайты под управлением WordPress, получившая название Balada Injector, продолжается не менее пяти лет. По меньшей мере миллион сайтов были скомпрометированы с использованием уязвимостей плагинов и тем WordPress. После внедрения на сайт вредоносный код перенаправляет посетителей на мошеннические сайты, включая фейковые службы поддержки, незаконные лотереи и запросы на решение Captcha.

Источник изображения: WordPress Одновременно внедрённые скрипты ищут конфиденциальную или потенциально полезную информацию, такую как журналы доступа, логи ошибок, файлы с отладочной информацией, инструменты администрирования баз данных, учётные данные администратора и многое другое. Они также загружают на сайты бэкдоры для постоянного доступа и захвата сайта. Исследователи лишь недавно объединили вредоносную активность в единую кампанию, которая не показывает никаких признаков замедления. «Только в 2022 году наш внешний сканер сайтов SiteCheck обнаружил это вредоносное ПО более 141 000 раз, при этом более 67 % сайтов с заблокированными ресурсами загружали скрипты с известных доменов Balada Injector», — отметили эксперты по безопасности компании Sucuri. Balada Injector используют уязвимости безопасности в плагинах и темах системы управления контентом (CMS) WordPress. Плагины — это модульные надстройки для WordPress, позволяющие администраторам сайта добавлять различные функции, такие как проведение опроса, поддержка доски объявлений или интеграция электронной коммерции. Уязвимости в темах и плагинах WordPress могут позволить злоумышленнику внедрить код или получить несанкционированный доступ к сайту. По оценкам экспертов, сейчас WordPress используется на 60 % сайтов. Такая популярность делает WordPress мишенью для огромного числа злоумышленников. А если добавить к этому огромный объём кода, доступность настроек, сложность экосистемы плагинов и отсутствие последовательных методов безопасности, становится понятно, почему WordPress настолько привлекательна для киберпреступников. Эксперты по безопасности только за неделю с 15 марта насчитали 37 недавно обнаруженных и исправленных уязвимостей в плагинах и одну уязвимость темы, которые затронули более 6 миллионов сайтов на WordPress. Также известно о 27 уязвимостях в плагинах и 3 уязвимостях в темах, для которых ещё не выпущено исправлений. И эти цифры не являются чем-то из ряда вон выходящим. Всего в 2022 году выявлено 1425 уязвимостей плагинов и тем WordPress. «WordPress определённо нуждается в обновлении на регулярной основе, тем более если у вас есть сайт с большим количеством плагинов и стороннего кода, и это один из многих примеров, когда безопасность оказывается слишком сложной для обычного пользователя, который использует сайт для ведения бизнеса», — отмечает Кейси Эллис (Casey Ellis), основатель и технический директор платформы Bugcrowd bug bounty. Sucuri отслеживает новые волны активности Balada Injector, возникающие каждые две недели, с перерывами между ними, которые «вероятно используются для сбора и тестирования недавно обнаруженных уязвимостей и уязвимостей нулевого дня». Даже крупные организации не застрахованы от проблем с безопасностью WordPress. Часто сайт разрабатывается и поддерживается отдельным работником или небольшой командой. Эти сотрудники больше заинтересованы в поддержании актуальности сайта, чем в обеспечении его безопасности, в следствие чего пропускаются исправления и предупреждения системы безопасности. Чтобы защититься от Balada Injector и других угроз WordPress, необходимо убедиться, что всё программное обеспечение сайта обновлено, неиспользуемые плагины и темы удалены, а брандмауэр включён. Найден ещё один разработчик шпионского софта для iOS — он продавал ПО всем желающим

12.04.2023 [15:40],

Владимир Фетисов

Израильская компания NSO Group приобрела широкую известность после того, как выяснилось, что она разработала программное обеспечение Pegasus для взлома устройств на базе iOS и продавала его правительствам ряда стран. Теперь же специалисты Citizen Lab из школы им. Манка при Университете Торонто опубликовали отчёт по итогам расследования, в ходе которого им удалось обнаружить непубличную компанию QuaDream — разработчика ещё одного шпионского ПО для iOS.  NSO Group и QuaDream ведут схожий бизнес, но информация о втором разработчике практически не появлялась в СМИ, компания не имеет официального сайта, а также страниц в социальных сетях. Фактически об этой компании стало известно из-за судебного разбирательства с кипрской InReach. По данным исследователей, специалисты QuaDream создали эксплойт для взлома устройств с iOS 14. Шпионское ПО продавалось всем желающим, которые были готовы заплатить за него. Предполагается, что эксплойт активно использовался в период с января по ноябрь 2021 года, а информация о нём в СМИ появилась лишь в феврале 2022 года. Специалисты по информационной безопасности из Microsoft помогли Citizen Lab понять, для чего может использоваться ПО QuaDream, а сам эксплойт получил название KingsPawn. Оказалось, что с его помощью можно перехватывать и записывать телефонные разговоры, использовать микрофон устройства для слежки, вести фотосъёмку с устройства жертвы и даже генерировать пароли для прохождения двухфакторной аутентификации в iCloud. В эксплойт также встроена функция самоуничтожения, которая позволяет скрыть следы пребывания вредоноса на устройстве в случае необходимости. Google исправила более 60 уязвимостей Android

11.04.2023 [13:14],

Павел Котов

Google выпустила патчи, закрывающие несколько выявленных в ОС Android уязвимостей, в том числе три наиболее опасные: две из них получили статус критических, а третья, по сведениям компании, эксплуатировалась злоумышленниками.

Источник изображения: neo tam / pixabay.com Перечисляя подробности в отчёте по безопасности Android за апрель 2023 года, Google уточнила, что наиболее опасным уязвимостям были присвоены номера CVE-2023-21085, CVE-2023-21096 и CVE-2022-38181. Первая и вторая — уязвимости Android, которые позволяют выполнять код в удалённом режиме без дополнительных привилегий для злоумышленника. Правда, эксплуатировать их можно только в результате фишинговой атаки, то есть для их работы необходимо участие потенциальной жертвы, пусть и неосознанное. Третья была выявлена в драйвере графического процессора Arm Mali — она эксплуатировалась злоумышленниками с конца прошлого года, правда, в компании не уточнили, какие хакеры прибегали к этому средству, и кто стал жертвой атаки. Уязвимость позволяла злоумышленникам повышать привилегии без взаимодействия с пользователем. Всего в апреле Google выпустила два патча Android: первый был направлен на исправление ошибок в самой системе, второй был связан с ядром Arm и компонентами, которые выпускают партнёры компании: Imagination Technologies, MediaTek, UNISOC и Qualcomm. В общей сложности закрыты более 60 уязвимостей. К сожалению, из-за фрагментации Android выпуск обновлений зависит от производителей устройств — поддерживаемые модели смартфонов и планшетных компьютеров должны получить их в ближайшее время. В одном из популярнейших плагинов для WordPress обнаружена активно эксплуатируемая хакерами уязвимость

01.04.2023 [13:49],

Павел Котов

Хакеры начали активно эксплуатировать уязвимость, обнаруженную в платном плагине Elementor Pro для CMS WordPress — самой популярной в мире платформы для создания сайтов. Плагин установлен на 12 млн сайтов под WordPress, а уязвимости присвоен рейтинг 8,8 из 10, то есть она носит статус критической.

Источник изображения: Gerd Altmann / pixabay.com Elementor Pro предлагает инструменты упрощённый разработки элементов сайта и управления ими, а также включает средства взаимодействия с плагином WooCommerce, предназначенным для создания интернет-магазинов. Уязвимость проявляется на сайтах с установленными одновременно Elementor Pro и WooCommerce: любой зарегистрированный пользователь может создавать новые учётные записи с администраторскими привилегиями. На прошлой неделе разработчик Elementor Pro выпустил обновление версии 3.11.7, в которой уязвимость была закрыта. Уязвимость связана с модулем взаимодействия Elementor Pro и WooCommerce — одна из его функций предназначена для обновления некоторых параметров интернет-магазина, но при этом проверка ввода данных не производится, а сама функция не обладает средствами ограничения доступа пользователям с недостаточными привилегиями. В результате получивший полномочия администратора злоумышленник, в частности, может изменить параметр siteurl, чтобы перенаправить весь трафик заражённого сайта на внешний вредоносный ресурс. Атаки на сайты с устаревшей версией плагина часто производятся с IP-адресов 193.169.194.63, 193.169.195.64 и 194.135.30.6; а на взломанном сайте часто появляются файлы с именами wp-resortpack.zip, wp-rate.php и lll.zip. В Bing устранили уязвимость, открывавшую доступ к данным пользователей и манипуляциям поисковой выдачей

30.03.2023 [12:52],

Павел Котов

Microsoft исправила серьёзную проблему в системе безопасности поисковой машины Bing — она открывала несанкционированный доступ к данным пользователей платформы и сотрудников самой корпорации, а также позволяла манипулировать результатами веб-поиска, сообщает The Wall Street Journal.  Проблему обнаружила специализирующаяся на кибербезопасности израильская компания Wiz — она была вызвана ошибкой в конфигурации облачной платформы Azure. Microsoft внесла необходимые исправления 2 февраля, то есть за пять дней до появления функций генеративного ИИ в Bing. Проблема с неправильной конфигурацией затронула небольшое число приложений, использовавших механизм входа в систему Azure Active Directory, уточнили в Microsoft. Доказательств злонамеренной эксплуатации уязвимости обнаружено не было, добавили в Wiz, но неясно, как долго она была открыта для хакеров — возможно, что даже несколько лет. Один из сотрудников компании рассказал, что ему удалось получить доступ к веб-сайту, которым сотрудники Microsoft пользовались для создания викторин в Bing. Из-за ошибки в конфигурации Azure любой владелец бесплатной учётной записи Microsoft мог при помощи этого сайта менять содержимое поисковой выдачи Bing по отдельным запросам. И этой возможностью эксперты тоже воспользовались, подставив ссылку на фильм «Хакеры» (Hackers) 1995 года в выдачу по запросу «лучшие саундтреки». Затем они обнаружили более серьёзную угрозу: возможность получить доступ к электронной почте, документам, календарям и другим данным пользователей Microsoft 365 — злоумышленники могли использовать его для кражи конфиденциальных данных, фишинговых рассылок и взлома других систем. Кроме того, они выявили в облаке Azure около тысячи сайтов с аналогичными проблемами, и не меньше десятка из них принадлежали сотрудникам самой Microsoft. «Если это могло случиться с Microsoft, это могло случиться с любым, кто пользовался Azure», — заключил технический директор Wiz Ами Луттвак (Ami Luttwak). В Wi-Fi нашли уязвимость, через которую можно перехватывать трафик и распространять вирусы

30.03.2023 [12:20],

Павел Котов

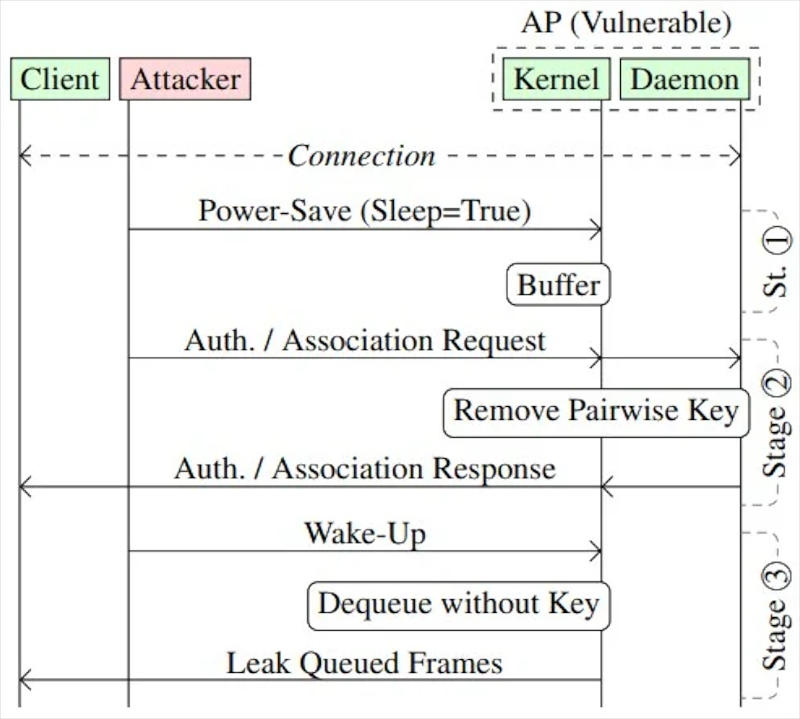

Специализирующиеся на вопросах кибербезопасности исследователи Северо-восточного университета (США) и Лёвенского католического университета (Бельгия) обнаружили уязвимость в протоколе IEEE 802.11, более известном как Wi-Fi, которая заставляет беспроводную точку доступа передавать сетевые фреймы в незашифрованном виде, пишет BleepingComputer.

Источник изображения: Dreamlike Street / unsplash.com Фреймы Wi-Fi (Wi-Fi frames) — это пакеты информации, включающие в себя заголовок, полезную нагрузку и метаданные: MAC-адрес отправителя и получателя, а также управляющие данные. Фреймы упорядочиваются и передаются контролируемым образом, что позволяет избежать коллизий и увеличить производительность, а также отслеживать состояние сетевого оборудования. Исследователи обнаружили, что помещённые в очередь или буферизованные фреймы обладают недостаточной защитой от вторжения — их можно перехватывать и фальсифицировать, манипулируя передачей данных. Уязвимости подвержен сам протокол Wi-Fi, то есть её можно эксплуатировать на различном сетевом оборудовании и устройствах под управлением Linux, FreeBSD, iOS и Android. Можно также перехватывать TCP-соединение и вмешиваться в клиентский веб-трафик. Стандарт IEEE 802.11 предусматривает механизмы энергосбережения: фреймы, адресованные спящим устройствам, для экономии энергии буферизуются и ожидают своей очереди. Когда клиентское устройство переходит в спящий режим, оно отправляет на точку доступа фрейм, в заголовке которого указывается «бит энергосбережения», после чего все адресованные ему фреймы ставятся в очередь. В протоколе отсутствует регламент безопасности буферизованных фреймов, и нет ограничений на продолжительность их пребывания в таком состоянии. Когда клиент выходит из спящего режима, точка доступа извлекает буферизованные фреймы из очереди, шифрует их и отправляет адресату.

Источник изображения: bleepingcomputer.com Эксплуатируя этот механизм, злоумышленник может подделать MAC-адрес сетевого клиента и отправить на точку доступа фрейм с «битом энергосбережения» заставляя тем самым сетевое оборудование ставить в очередь фреймы, адресованные устройству жертвы. Затем хакер отправляет на точку доступа фрейм с командой на выход из спящего режима, чтобы получить буферизованные данные. Эти фреймы шифруются либо ключом, общим для всех устройств в сети, либо ключом сквозного шифрования, который есть лишь у отправителя и получателя. Но злоумышленник может изменить контекст безопасности фреймов, отправив на точку доступа фрейм аутентификации, после чего она начнёт отправлять данные либо в незашифрованном виде, либо шифруя их ключом, которые предоставил сам хакер. Атака реализуется при помощи программы MacStealer, которую написали сами авторы исследования — она сканирует сети Wi-Fi и позволяет на уровне MAC-адреса перехватывать трафик для других клиентов. Уязвимости подвержены сетевые устройства LANCOM, Aruba, Cisco, ASUS и D-Link — её эксплуатация позволяет, например, внедрять в TCP-пакеты вредоносный код JavaScript или другие данные с сервера злоумышленника. Уязвимость также можно использовать для отслеживания веб-трафика на устройстве жертвы, но сегодня он преимущественно подвергается TLS-шифрованию, так что фактические возможности её применения для этой цели ограничены. Подробный доклад о выявленной проблеме исследователи представят 12 мая на конференции BlackHat Asia. Фактов эксплуатации данной уязвимости на практике пока не зафиксировано. Microsoft исправила уязвимость Windows, которая позволяет восстановить отредактированные «Ножницами» скриншоты

26.03.2023 [10:33],

Владимир Фетисов

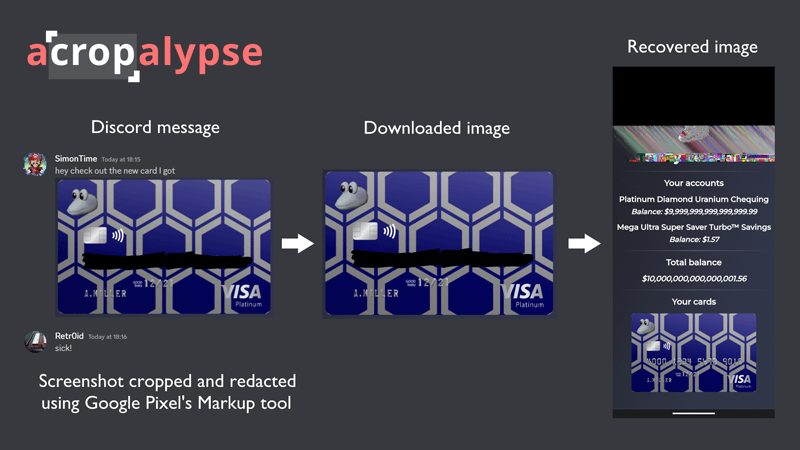

Компания Microsoft выпустила пару экстренных патчей для исправления уязвимости aCropalypse в Windows 11 и Windows 10. Эксплуатация этой уязвимости позволяет восстановить исходный вид скриншотов, сделанных и после отредактированных с помощью инструмента «Ножницы».

Источник изображений: Microsoft Согласно имеющимся данным, разработчики начали тестирование исправления несколько дней назад, вскоре после того как информация о проблеме стала общедоступной. Теперь же Microsoft начала развёртывание соответствующих патчей, чтобы устранить уязвимости aCropalypse в приложении «Ножницы» в Windows 11, а также инструменте Snip & Sketch, который используется в некоторых версиях Windows 10. Пользователи могут не дожидаться, пока обновление загрузится автоматически, скачав его самостоятельно из Microsoft Store через раздел «Библиотека». Microsoft рекомендует пользователям установить патч для устранения уязвимости aCropalypse. Напомним, уязвимость aCropalypse была впервые обнаружена в Android-приложении для быстрого редактирования изображений Markup, которое доступно на смартфонах Google Pixel. Оказалось, что при редактировании файлов в формате PNG оно не перезаписывает файл целиком, из-за чего оставалась возможность восстановления исходного изображения. Это означает, что информация, которую пользователи упомянутого приложения хотели скрыть с помощью обрезки или ретуши, может быть восстановлена. Позднее стало известно, что уязвимость aCropalypse также затрагивает инструмент «Ножницы» в операционной системе Windows. Оказалось, что злоумышленники могут восстановить изображения, отредактированные с помощью «Ножниц», что может оказаться весьма неприятным, если пользователи хотели скрыть какую-то конфиденциальную информацию. Теперь же появилась возможность установить официальный патч Microsoft, чтобы дальнейшее взаимодействие с инструментом «Ножницы» было более безопасным. Баг aCropalypse в штатном редакторе изображений Markup для Google Pixel позволяет восстановить картинку даже после её редактирования

18.03.2023 [18:57],

Геннадий Детинич

В штатном приложении Markup на смартфонах Google Pixel для быстрого редактирования изображений (преимущественно для надписей на скриншотах) обнаружена крайне неприятная уязвимость. Выяснилось, что приложение при редактировании изображений в формате PNG не перезаписывало старый файл целиком, поэтому из оставшихся кусочков данных можно частично восстановить исходное изображение. Многое из того, что пользователи надеялись скрыть на скриншотах обрезкой или ретушью теперь поддаётся восстановлению.

Ретушь не помогла скрыть важную информацию. Источник изображения: Simon Aarons @ItsSimonTime / Twitter Уязвимость получила имя aCropalypse. Под этим именем первым о ней рассказал Саймон Ааронс (Simon Aarons) в своей ленте @ItsSimonTime в Твиттере. Он же, похоже, первым обратил на неё внимание, как следует из опубликованной переписки в блоге другого специалиста по уязвимостям — Дэвида Бьюкенена (David Buchanan). Компания Google также упоминала об этой уязвимости в бюллетене за 13 марта этого года, где ей присвоен код CVE-2023-21036. Подробностей Google не раскрыла, но отметила высокую степень её опасности.

Фактически всё имеющиеся в свободном доступе скриншоты, сделанные на смартфонах Google многих поколений за несколько последних лет, могут нести скрытые конфиденциальные данные, которые теперь могут быть раскрыты. Чаще всего это банковская информация, почтовые адреса или что-то подобное, поскольку скриншоты часто служат быстрым подтверждением для получения или отправки товара или выполнения услуг. Быстрое редактирование снимков, как надеялись пользователи, не удаляло чувствительную информацию и записывало её в отредактированный файл. Для проверки на уязвимость уже сделанных скриншотов создан сайт acropalypse.app/, куда можно загрузить соответствующий файл PNG, выбрав модель Google Pixel. Как считают специалисты, проблема появилась после обновления API ещё в Android 10. До десятой версии функция parseMode("w") по умолчанию усекала файл и перезаписывала данные, а затем прекратила это делать. Начиная с Android 10 усекать файл должна была функция "wt", что Google так и не удосужилась документировать и, мало того, функция "wt" выдавала ошибку при перезаписи файла, если новый файл был меньше старого. В общем, по-новому не работало, а по-старому не перезаписывало. Теперь, спасайте свои данные, кто как может. Хакеры взломали правительственное ведомство США благодаря уязвимости, о которой известно уже 4 года

16.03.2023 [19:25],

Павел Котов

Власти США сообщили, что несколько хакерских группировок, в том числе якобы поддерживаемая официальным Пекином, эксплуатировали уязвимость в одном из приложений, обнаруженную ещё 4 года назад, для взлома ресурсов федерального правительственного ведомства США.

Источник изображения: Gerd Altmann / pixabay.com Речь идёт об инструменте Telerik, предназначенном для разработки компонентов и тем для веб-приложений, который был запущен на доступном из интернета сервере некоего американского федерального ведомства, относящегося к ветви исполнительной власти. Уязвимость Telerik имеет порядковый номер CVE-2019-18935 и оценку 9,8 (критическая) — она вошла в число наиболее часто эксплуатируемых уязвимостей в 2020 и 2021 гг. Ошибка была обнаружена в 2019 году, и АНБ США ранее предупреждало, что она используется якобы поддерживаемыми Пекином хакерами для взлома компьютерных систем, которые содержат «конфиденциальные данные об интеллектуальной собственности, экономическую, политическую и военную информацию». Злоумышленникам удалось «успешно запустить удалённый код» на веб-сервере ведомства и открыть доступ к его внутренним ресурсам, сообщило американское Агентство по кибербезопасности и защите инфраструктуры (CISA). Сканер уязвимостей системы не смог выявить брешь в системе безопасности, потому что ПО Telerik было установлено вне зоны регулярного сканирования. Эта же уязвимость, заявили в агентстве, эксплуатировалась несколькими хакерскими группировками с ноября 2022 по январь 2023 гг. Использующим ПО Telerik организациям CISA рекомендовало установить его обновлённую версию. Представители поглотившей Telerik в 2014 году компании Progress Software комментариев не дали. В Microsoft Outlook нашли уязвимость, через которую хакеры с лёгкостью воровали пароли

16.03.2023 [11:46],

Павел Котов

В Microsoft Outlook была обнаружена критическая уязвимость, которой был присвоен номер CVE-2023-23397. Она позволяла удалённо красть хешированные пароли, просто отправляя на компьютер жертвы вредоносное электронное письмо. Microsoft выпустила патч, устраняющий данную уязвимость, однако она эксплуатировалась киберпреступниками как минимум с апреля по декабрь 2022 года.

Источник изображения: microsoft.com Уязвимости присвоен рейтинг 9,8 (критическая) — она затрагивала все версии Microsoft Outlook для Windows и позволяла злоумышленникам похищать данные учётных записей при помощи вредоносных электронных писем. Каких-либо действий от жертвы не требовалось — атака производилась при открытом Outlook и запуске напоминания в системе. Основу уязвимости составила брешь в Windows New technology LAN Manager (NTLM). Это метод проверки подлинности, применяемый для входа в Windows-домены с использованием хешированных данных учётных записей. Проверка подлинности NTLM сопряжена с уже известными рисками, но она по-прежнему присутствует в новых системах для обеспечения совместимости со старыми. Метод обрабатывает хеши паролей, которые сервер получает при попытке доступа пользователя к общим ресурсам. В случае кражи эти хеши можно использовать для аутентификации в сети. Как пояснили в Microsoft, при эксплуатации уязвимости CVE-2023-23397 киберпреступник для получения NTLM-хешей отправляет «сообщение с расширенным MAPI-свойством, содержащим UNC-путь к общему SMB-ресурсу (TCP 445) на сервере, который контролирует злоумышленник». Вредоносное электронное письмо Outlook (.MSG) содержит событие календаря, которое активирует эксплойт и производит отправку NTLM-хешей на произвольный сервер. В результате хакер получает доступ к корпоративным сетям. Помимо событий календаря, схожие атаки производятся через другие средства Outlook, такие как заметки и сообщения. По оценкам экспертов безопасности, уязвимость CVE-2023-23397 эксплуатировалась при кибератаках как минимум на 15 организаций с апреля по декабрь 2022 года. Угроза для миллиардов компьютеров: в TPM 2.0 обнаружили опасные уязвимости

07.03.2023 [13:33],

Павел Котов

Эксперты по кибербезопасности из компании Quarkslab обнаружили две уязвимости в реализации Trusted Platform Module (TPM) 2.0, создающие потенциальную угрозу для миллиардов компьютеров с такими чипами.

Источник изображения: trustedcomputinggroup.org Чипы TPM 2.0 устанавливаются на материнские платы компьютеров с середины 2016 года. Технология, уточняют в Microsoft, необходима для реализации функций, связанных с безопасностью — чип позволяет генерировать и хранить криптографические ключи, а также ограничивать к ним доступ. TPM 2.0 призвана обеспечивать безопасность на аппаратном уровне, значительно снижая вероятность взлома. Обнаруженные в эталонной реализации технологии TPM 2.0 уязвимости получили номера CVE-2023-1017 и CVE-2023-1018 — они позволяют соответственно записывать и читать данные за пределами выделенного буфера. Фактические масштабы угрозы для подверженных уязвимостям машин зависят от их производителей. Ошибка вызвана некорректной работой механизма передачи данных в функцию ExecuteCommand(), из-за чего становится возможной запись двух байтов за границей буфера. Ответственная за разработку спецификации TPM организация Trusted Computing Group (TCG) предупредила (PDF), что в общем случае эксплуатация уязвимостей открывает злоумышленникам доступ к защищённой информации, позволяет её перезаписывать и повышать свои привилегии в системе. Ошибка исправлена в свежих версиях спецификации: TPM 2.0 v1.59 Errata 1.4 и выше, v1.38 Errata 1.13 и выше, а также v1.16 Errata 1.6 и выше. Уязвимости коснулись также библиотеки libtpms, предназначенной для программной эмуляции TPM — ошибка исправлена в версии libtpms 0.9.6. Подтвердилось: доступный за $5000 буткит BlackLotus обходит Secure Boot и может внедряться в UEFI

02.03.2023 [12:50],

Владимир Мироненко

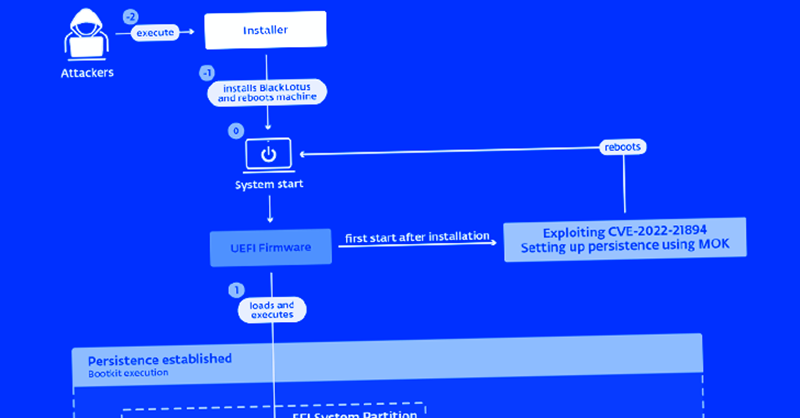

Буткит Unified Extensible Firmware Interface (UEFI) BlackLotus стал первым широко известным вредоносным ПО, способным обходить защиту Secure Boot, сообщил ресурс The Hacker News со ссылкой на отчёт словацкой компании по кибербезопасности ESET. «Этот буткит может работать даже на полностью обновлённых системах Windows 11 с включённым (механизмом защиты) UEFI Secure Boot», — отметила ESET.

Источник изображения: The Hacker News Первые подробности о BlackLotus сообщил в октябре 2022 года исследователь «Лаборатории Касперского» Сергей Ложкин, охарактеризовавший буткит как сложное криминальное ПО. BlackLotus использует для обхода защиты UEFI Secure Boot уязвимость в системе безопасности CVE-2022-21894 (Baton Drop). По словам ESET, этот баг позволяет выполнять произвольный код на ранних этапах загрузки, что даёт возможность развёртывания в системе с включённым механизмом UEFI Secure Boot без физического доступа к нему. BlackLotus предлагается в даркнете по цене $5000 плюс $200 за каждую последующую версию. Этот мощный и стойкий инструментарий размером 80 килобайт написан на ассемблере и C. BlackLotus также может определять геозону, чтобы избежать заражения компьютеров в странах СНГ. Для устранения уязвимости Microsoft выпустила патч Microsoft January 2022 Patch Tuesday в январе 2022 года. Исследователь ESET Мартин Смолар (Martin Smolár). предупредил, что угроза применения BlackLotus по-прежнему сохраняется, поскольку подписанные двоичные файлы зловреда всё ещё не были добавлены в список отзыва UEFI (UEFI Revocation List). Помимо способности отключения механизмов безопасности, таких как BitLocker, защита Hypervisor-protected Code Integrity (HVCI) и Windows Defender, буткит спроектирован так, чтобы удалять драйвер ядра и загрузчик HTTP, который взаимодействует с инфраструктурой управления и контроля (C2), для запуска дополнительных вредоносных программ в пользовательском режиме или режиме ядра. |