|

Опрос

|

реклама

Быстрый переход

Уязвимости в Apple iOS, iPadOS и macOS позволяют злоумышленнику повысить привилегии и получить полный доступ к устройству

25.02.2023 [08:31],

Сергей Сурабекянц

Обнаруженные уязвимости во всех операционных системах Apple дают киберпреступнику доступ к фотографиям жертвы, сообщениям, истории звонков, данным о местоположении и ко всем другим конфиденциальным данным, в том числе к микрофону и камере устройства. Эксплойт позволяет полностью отформатировать накопитель устройства. Специалисты относят подобные уязвимости к категории от средней до высокой степени серьёзности. К счастью, пока нет никаких признаков реального использования этих эксплойтов.

Источник изображений: pixabay.com Сама компания Apple занесла эксплойты в базу данных общеизвестных уязвимостей информационной безопасности под двумя номерами: CVE-2023-23530 и CVE-2023-23531. Уязвимостям был присвоен рейтинг CVSS в диапазоне от 5,1 до 7,1. CVSS (Common Vulnerability Scoring System) — открытый стандарт, используемый для расчёта количественных оценок уязвимости в безопасности компьютерной системы. Оценки могут принимать значение от 0 до 10, где 10 выражает максимальную опасность. Новые уязвимости могут «позволить обойти подпись кода для выполнения произвольного скрипта в контексте нескольких платформенных приложений, — сообщил Остин Эммитт (Austin Emmitt), исследователь компании Trellix. — Что приведёт к эскалации привилегий и выходу из песочницы как на macOS, так и на iOS». Сбой возникает из-за NSPredicate, класса, который позволяет разработчикам приложений фильтровать списки объектов на устройстве. Этот «невинно выглядящий класс», как выразился Эммитт, гораздо глубже, чем может показаться на первый взгляд. «На самом деле синтаксис NSPredicate — это полноценный язык сценариев, а возможность динамически генерировать и запускать код на iOS всё это время была официальной функцией». В ходе одной проверки компания Trellix обнаружила, что злоумышленник может использовать уязвимость в нескольких процессах корневого уровня, которые позволяют получить доступ к таким разделам хранилища, как календарь, адресная книга и фотографии. В другом случае исследователи обнаружили уязвимость NSPredicate во фреймворке UIKitCore на iPad. Здесь вредоносный скрипт сможет выполнять код внутри SpringBoard, приложения, которое управляет домашним экраном устройства. Доступ к SpringBoard может привести к компрометации любого типа данных, которые пользователь хранит на телефоне, или позволить злоумышленнику просто полностью очистить накопитель устройства.

Использовать этот новый класс уязвимостей возможно только если злоумышленник уже имеет доступ к целевому устройству. Получение первоначального доступа часто не вызывает затруднений благодаря фишингу и другим методам социальной инженерии. Но это также означает, что каждый пользователь в состоянии предпринять шаги для укрепления защиты своих устройств Apple. «Необходимо проявлять бдительность в отношении социальной инженерии и фишинговых атак, — пишет Даг Макки (Doug McKee), директор по исследованию уязвимостей в Trellix. — А также устанавливать приложения только из известного надёжного источника. Компаниям рекомендуется убедиться, что они проводят надлежащее тестирование безопасности продукта на наличие любых сторонних приложений и отслеживают журналы на предмет подозрительных или необычных действий». Пользователям Apple следует обновить своё системное программное обеспечение, поскольку новейшие версии содержат исправления описанных уязвимостей. Однако это не означает, что проблема полностью решена. Уязвимость в NSPredicate была открыта ещё в 2019 году, а затем использована NSO Group в 2021 году в ходе шпионской атаки. Apple попыталась закрыть дыру, но, видимо, не довела дело до конца. «Устранение этого класса ошибок часто чрезвычайно сложно выполнить, поскольку для этого требуется не только изменение кода, но и обучение разработчиков, — объясняет Даг Макки. — Поэтому можно ожидать, что в дальнейшем будет обнаружено больше подобных уязвимостей». С момента появления первой версии iOS на оригинальном iPhone Apple ввела тщательные ограничения на программное обеспечение, которое может работать на их мобильных устройствах. Устройства делают это с помощью проверки подписи кода — запуск приложения происходит только в том случае, если оно было криптографически подписано доверенным разработчиком.

В результате этой строгой политики Apple заработала в некоторых кругах репутацию особенно кибербезопасной компании. «Я думаю, что есть недопонимание, когда дело доходит до устройств Apple, — говорит Майк Берч (Mike Burch), директор по безопасности приложений Security Journey. — Общественность считает, что они более безопасны, чем другие системы. Действительно, Apple внедрила много функций безопасности и более строга в отношении того, какие приложения она разрешает использовать на своих устройствах. Тем не менее, они так же подвержены уязвимостям, как и любые другие системы». Google выплатила рекордные $12 млн вознаграждений за поиск уязвимостей в 2022 году

24.02.2023 [17:47],

Павел Котов

Google обнародовала результаты работы своей программы Vulnerability Reward, в рамках которой этичным хакерам выплачиваются вознаграждения за найденные в продукции компании ошибки и уязвимости. За 2022 год компания выплатила более $12 млн за более чем 2900 найденных уязвимостей.

Источник изображения: security.googleblog.com Размер самого большого вознаграждения составил $605 тыс. — в этом исключительном случае хакер обнаружил цепочку эксплойтов, использующих пять отдельных уязвимостей в Android. Этим специалистом оказался человек, известный под ником gzobqq, и он же в 2021 году выявил в Android ещё одну цепочку эксплойтов, которая принесла ему $157 тыс. Оба эти вознаграждения в своё время оказались рекордными за обнаружение ошибок в Android. Всего по сегменту Android компания выплатила вознаграждений на общую сумму $4,8 млн. Самые активные эксперты сообщили о 200, 150 и 100 уязвимостях соответственно. Google также выплатила около $500 тыс. за 700 уязвимостей, обнаруженных в рамках закрытой программы ACSRP, направленной на повышение безопасности чипсетов под Android. В браузере Chrome были выявлены 363 уязвимости, в платформе Chrome OS — ещё 110, и за них Google заплатила хакерам $4 млн. Для сравнения, в августе прошлого года Microsoft сообщила, что выплатила $13,7 млн 330 экспертам в 46 странах мира — самая крупная сумма была $200 тыс., а средняя составила $12 тыс. Apple в 2022 году выплатила по аналогичной программе $20 млн при среднем значении вознаграждения в $40 тыс. Игрок-любитель разгромил искусственный интеллект в го

19.02.2023 [19:05],

Владимир Мироненко

Келлин Пелрин (Kellin Pelrine) из США, занимающий далеко не самую высокую позицию в рейтинге игроков го, победил одну из ведущих компьютерных программ на основе ИИ с разгромным счётом — 14:1. Чтобы добиться победы, он воспользовался уязвимостью в ИИ-системе, о которой ему сообщила... другая компьютерная программа, пишет Financial Times.

Источник изображения: Kellin Pelrine/ Financial Times Эта компьютерная программа, которая исследовала системы ИИ в поисках слабых мест, предложила Пелрину тактику, которая позволила ему добиться подавляющего преимущества. Адам Глив, исполнительный директор FAR AI, калифорнийской исследовательской фирмы, разработавшей программу, отметил, что применить тактику оказалось просто. По его словам, для того, чтобы найти «слепую зону» у ИИ, которой мог бы воспользоваться игрок-человек, их программа сыграла более 1 млн игр против KataGo, одной из лучших систем для игры в го, способной побеждать игроков высшего уровня. Тактика, предложенная FAR AI, заключалась в том, чтобы потихоньку связать большую «петлю» из камней, чтобы окружить одну из групп противника, отвлекая его ходами в других углах доски. По словам Пелрина, ИИ-бот не заметил своей уязвимости, даже когда окружение было почти полным, хотя человек обнаружил бы это без особого труда. Используя эту тактику, он также нанёс поражение другой ведущей системе игры в го Leela Zero. Игрок-человек победил искусственный интеллект спустя семь лет, после того система AlphaGo, система, разработанная исследовательской компанией DeepMind (принадлежит Google), выиграла у чемпиона мира по го Ли Седоля (Lee Sedol) со счётом 4:1. Попытка отыграться в матче-реванше не увенчалась успехом, и Седоль объявил о завершении карьеры. Обнаружение уязвимости в самых совершенных программах для игры в го говорит о фундаментальном недостатке в системах глубокого обучения, лежащих в основе самого современного ИИ, отметил Стюарт Рассел (Stuart Russell), профессор компьютерных наук Калифорнийского университета в Беркли. По его словам, системы способны «понимать» только конкретные ситуации, с которыми они сталкивались в прошлом, и не умеют делать обобщения в отличие от людей. «Это ещё раз показывает, что мы слишком поторопились приписывать машинам сверхчеловеческий уровень интеллекта», — сказал Рассел. Он предположил, что причина поражения ИИ заключается в том, что тактика, используемая Pelrine, применялась редко, и поэтому системы ИИ не были обучены на достаточном количестве игр, чтобы противодействовать такому способу игры. Microsoft устранила 77 уязвимостей в разных продуктах, включая 9 критических

15.02.2023 [14:39],

Владимир Фетисов

Компания Microsoft выпустила очередной патч безопасности в рамках программы Patch Tuesday. Февральское обновление исправляет 77 уязвимостей в разных программных продуктах, включая три уязвимости нулевого дня и девять критических уязвимостей, эксплуатация которых позволяет злоумышленнику осуществить удалённое выполнение кода на уязвимом устройстве.

Источник изображения: Bleeping Computer Наибольшую опасность представляют три уязвимости нулевого дня, поскольку они уже активно используются хакерами для проведения атак. Напомним, по классификации Microsoft уязвимостью нулевого дня считается проблема, информация о которой была раскрыта, или же её начали использовать хакеры до выхода официального исправления. CVE-2023-21823 является уязвимостью графического компонента Windows, эксплуатация которой позволяет осуществить удалённое выполнение кода с повышенным уровнем прав в системе. Вторая уязвимость нулевого дня CVE-2023-21715 обнаружена в Microsoft Publisher. Она позволяет создавать особым образом сконфигурированные файлы для обхода механизмов защиты Microsoft Office. Для проведения атаки с использованием этой уязвимости злоумышленник должен убедить жертву скачать и запустить на своём компьютере вредоносный файл. Третья уязвимость CVE-2023-23376 позволяет злоумышленнику повысить уровень прав в системе и затрагивает драйвер Windows Common Log File System. В общей сложности в февральском патче безопасности Microsoft содержатся исправления 12 уязвимостей повышения привилегий, двух уязвимостей обхода функций безопасности, 38 уязвимостей удалённого выполнения кода, 8 уязвимостей раскрытия данных, 10 уязвимостей отказа в обслуживании и 7 уязвимостей спуфинга. Проблемы затрагивают разные программные продукты, включая .NET and Visual Studio, .NET Framework, Microsoft Dynamics, Microsoft Exchange Server, Microsoft Office и др. Для уязвимости в CryptoAPI создали эксплойт — проблема затрагивает 99 % серверов на Windows

27.01.2023 [17:13],

Владимир Фетисов

Специалисты компании Akamai Security создали эксплойт для уязвимости CVE-2022-34689 компонента Windows CryptoAPI, который отвечает за криптографические операции. Уязвимость может использоваться для подделки цифровых сертификатов и последующей подписи с их помощью вредоносного кода или прохождения аутентификации. Отмечается, что Microsoft выпустила исправление этой уязвимости несколько месяцев назад, но, похоже, многие пользователи проигнорировали патч.

Источник изображения: techspot.com Упомянутую уязвимость в прошлом году обнаружили сотрудники АНБ США и Национального центра кибербезопасности Великобритании. Microsoft выпустила патч для её исправления в августе, а публичная информация о проблеме была опубликована в октябре. Согласно имеющимся данным, уязвимость CVE-2022-34689 может использоваться для манипуляции с цифровыми сертификатами с целью подделки личности злоумышленника или выполнения других действий, таких как прохождение аутентификации или подписание кода с помощью цифровых сертификатов. Сотрудники Akamai разработали PoC-эксплойт для CryptoAPI, отметив, что этот компонент используется Windows для обработки всех криптографических операций. Он применяется для обработки цифровых сертификатов, а в браузерах — для проверки TLS-сертификатов. Концепция проведения атаки с использованием CVE-2022-34689 была проверена в Chrome 48, но проблема также актуальна для более старых версий обозревателя и других приложений на базе Chromium. По мнению исследователей, существует множество других уязвимых приложений, которые затронуты этой проблемой. В сообщении сказано, что подавляющее большинство системных администраторов и IT-специалистов не установили в подконтрольных сетях патч Microsoft, который был выпущен несколько месяцев назад для исправления уязвимости CryptoAPI. В Akamai подсчитали, что только 1 % «видимых» устройств в центрах обработки данных получили патч Microsoft, тогда как оставшиеся 99 % «видимых» из интернета серверов с Windows продолжают оставаться уязвимыми перед этой проблемой. Samsung закрыла две уязвимости в Galaxy App Store — они позволяли тайно устанавливать приложения и исполнять вредоносный код

24.01.2023 [19:47],

Павел Котов

В конце декабря минувшего года эксперты по кибербезопасности NCC Group обнаружили уязвимости в магазине приложений Samsung Galaxy App Store и предупредили об этом производителя. 1 января компания выпустила обновлённую версию клиента (4.5.49.8), и теперь исследователи опубликовали технические подробности инцидента.

Источник изображения: Gerd Altmann / pixabay.com Первая уязвимость получила обозначение CVE-2023-21433 — она касается ненадлежащего контроля доступа и позволяет устанавливать на устройство жертвы произвольные приложения. Вторая зарегистрирована за номером CVE-2023-21434 — она характеризуется как уязвимость неправильной проверки кода и позволяет выполнять на целевом устройстве вредоносный код JavaScript. Для эксплуатации первой уязвимости необходим локальный доступ к устройству жертвы, но, как утверждают специалисты, для опытных злоумышленников это не проблема. В качестве демонстрации исследователи показали, как в обход владельца установить на гаджет игровое приложение Pokemon Go, хотя хакеры могли бы выбрать и нечто более опасное. Уязвимости не подвержены устройства под управлением Android 13 даже в сочетании с устаревшим клиентом магазина, но на практике это пока не очень поможет: по данным аналитики AppBrain, только 7 % всех Android-устройств управляются последней версией платформы, а неподдерживаемые версии системы (Android 9.0 и старше) удерживают 27 % рынка. Вторая уязвимость касается работы webview-компонента (встроенного браузера) Galaxy App Store — он поддерживает ограниченное число доменных имён. Но до исправления уязвимости фильтр был сконфигурирован некорректно, что позволяло обходить ограничения и открывать страницы по подконтрольным потенциальным хакерам адресам, в которые можно встраивать вредоносный код JavaScript. MSI пообещала починить функцию Secure Boot в сотнях моделей материнских плат

20.01.2023 [21:12],

Николай Хижняк

Представители MSI сообщили через форум на Reddit, что компания ведёт разработку обновлений прошивок для своих материнских плат, которые «починят» сломанную ранее функцию Secure Boot (безопасная загрузка), отвечающую за безопасную загрузку системы.

Источник изображений: MSI Ранее сообщалось, что у 290 моделей материнских плат компании MSI после обновления прошивки некоторые функции Secure Boot перестали быть включены по умолчанию. В частности, параметр «Политика выполнения образов» в Secure Boot установлен на «Всегда выполнять». Из-за этого на компьютерах могут запускаться любые образы операционных систем, независимо от наличия у них цифровой подписи и её подлинности. То есть можно установить взломанную систему с вредоносным ПО. В MSI сообщили, что выпустят новые прошивки, в которых параметр «Политика выполнения образов» будет по умолчанию установлен на «Отказать в исполнении». «MSI реализовала механизм Secure Boot на своих материнских платах следуя рекомендациям Microsoft и AMI для запуска операционной системы Windows 11. Мы по умолчанию включили функцию Secure Boot и параметр "Всегда выполнять" для удобства пользователей, чтобы обеспечить более гибкие возможности в вопросе самостоятельной сборки своих персональных компьютеров. Пользователи, которые очень сильно беспокоятся вопросами безопасности, в настройках Secure Boot в параметре "Политика выполнения образов" могут вручную установить "Отказать в исполнении", а также использовать другие способы повышения безопасности ПК. В ответ на сообщения пользователей о вопросе безопасности предустановленных настроек BIOS компания MSI выпустит обновление прошивки для своих материнских плат, в которых по умолчанию будет включён параметр "Отказать в исполнении" при загрузке образов ОС. Компания также сохранит механизм выбора загрузки ОС в настройках Secure Boot, благодаря чему пользователи смогут изменять их согласно своим нуждам», — прокомментировала ситуацию MSI на своей официальной странице на Reddit. Когда именно будут выпущены новые прошивки, компания не уточнила. Но, судя по всему, это случится в ближайшее время. MSI случайно сломала безопасную загрузку у почти трёх сотен моделей материнских плат

17.01.2023 [14:26],

Владимир Фетисов

Стало известно, что в 290 моделях материнских плат компании MSI по умолчанию не работает функция Secure Boot (безопасная загрузка), которая отвечает за безопасную загрузку UEFI. Сообщается, что MSI отключила её одним из обновлений прошивки. Из-за этого на уязвимых компьютерах могут запускаться любые образы операционных систем, независимо от наличия у них цифровой подписи и её подлинности.

Источник изображения: Bleeping Computer Secure Boot является функцией безопасности UEFI, которая предназначена для проверки электронной цифровой подписи программного обеспечения во время загрузки системы. В случае отсутствия цифровой подписи или при наличии изменённой подписи загрузка будет остановлена функцией Secure Boot для защиты хранящихся на компьютере данных. Этот инструмент позволяет предотвратить загрузку буткитов и руткитов через UEFI, а также уведомляет пользователя в случае выявления факта изменения цифровой подписи. О проблеме с неработающей безопасной загрузкой в материнских платах MSI сообщил польский исследователь в сфере информационной безопасности Давид Потоцкий (Dawid Potocki). В ходе проведённого исследования было установлено, что проблема затрагивает многие материнские платы MSI для процессоров Intel и AMD, которые используют последнюю версию прошивки, включая самые новые модели. Исследователь отметил, что после обнаружения проблемы несколько раз пытался связаться с представителями MSI, но так и не получил ответа. Как видно на изображении выше, даже несмотря на то, что сама функция Secure Boot включена, параметр «Политика выполнения образов» установлен на «Всегда выполнять». Потоцкий установил, что обновление прошивки 7C02v3C, выпущенное 18 января 2022 года, изменило настройки безопасности. Это означает, что операционная система будет загружаться даже после изменения цифровой подписи. Исследователь столкнулся с этой проблемой на своём компьютере в середине декабря прошлого года, после чего решил выяснить, используется ли Secure Boot по умолчанию в других материнских платах MSI. Полный список материнских плат, затронутых данной проблемой, опубликован на GitHub. Чтобы решить проблему, пользователи должны сами «Запретить выполнение» для «Съёмных носителей» и «Фиксированных носителей». AMD обнаружила 31 новую уязвимость в своих процессорах Ryzen и EPYC — их уже исправили

16.01.2023 [13:30],

Владимир Фетисов

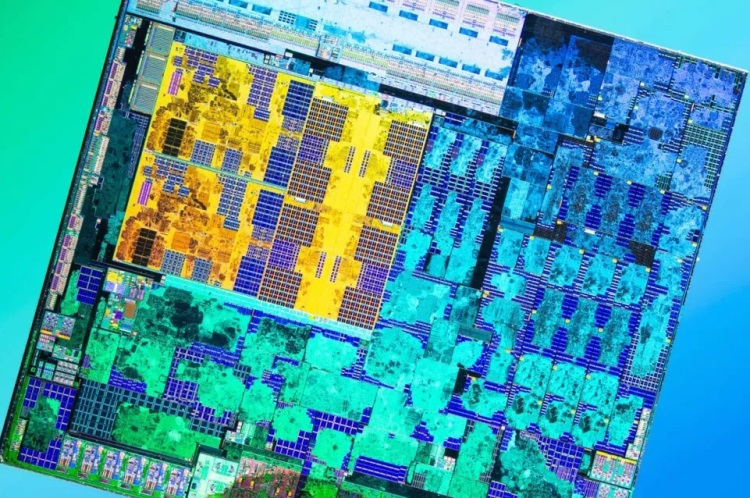

Компания AMD обновила информацию об уязвимостях в своих процессорах. В список добавлены данные о 31 уязвимости, которые, в том числе, затрагивают потребительские процессоры Ryzen и серверные EPYC. Разработчики также опубликовали список версий библиотеки AGESA, в которых реализованы исправления для закрытия выявленных уязвимостей.

Источник изображения: Fritzchens Fritz / tomshardware.com Библиотека инструкций AMD Generic Encapsulated Software Architecture используется производителями материнских плат для создания прошивок BIOS. Хотя AMD предоставила OEM-производителям доступ к новым версиям AGESA, сроки появления прошивок BIOS с исправлениями обнаруженных уязвимостей зависят от производителей плат. Это означает, что пользователям, которых затрагивает данная проблема, стоит самостоятельно проверить наличие актуальной версии BIOS, которые обычно публикуются на сайтах производителей материнских плат. Согласно опубликованным данным, три уязвимости затрагивают настольные и мобильные версии потребительских процессоров Ryzen. Они могут эксплуатироваться путём взлома BIOS или же через атаку на загрузчик AMD Secure Processor (ASP). Уязвимости затрагивают настольные версии процессоров AMD Ryzen 2000, а также гибридные чипы Ryzen 2000G и 5000G со встроенной графикой (Raven Ridge и Cezanne). Кроме того, затронуты процессоры AMD Threadripper 2000 и 3000, а также многочисленные мобильные процессоры Ryzen 2000, 3000, 5000, 6000 и Athlon 3000. Остальные 28 уязвимостей, четыре из которых имеют высокую степень серьёзности, затрагивают серверные процессоры EPYC. Уязвимости могут эксплуатироваться злоумышленниками для проведения атак разного типа, включая удалённое выполнение кода и кражу данных. Недавние утечки данных пользователей Twitter произошли не из-за уязвимости в IT-системах компании

12.01.2023 [12:58],

Владимир Фетисов

Компания Twitter заявила, что нет никаких доказательств того, что данные пользователей социальной сети, которые недавно были выставлены на продажу в интернете, получены путём эксплуатации уязвимости IT-систем платформы.

Источник изображения: Brendan McDermid / Reuters В сообщении Twitter сказано, что данные 5,4 млн учётных записей пользователей соцсети были скомпрометированы из-за уязвимости, которая была обнаружена в начале прошлого года. По данным компании, уязвимость была устранена ранее, а информация о ней публично раскрыта летом прошлого года. Ещё 600 млн единиц пользовательских данных «не удалось соотнести ни с упомянутым ранее инцидентом, ни с каким-либо новым инцидентом». «Нет никаких доказательств того, что продаваемые в интернете данные были получены путём использования уязвимости систем Twitter. Скорее всего, эти данные представляют собой совокупность данных, уже доступных в интернете из разных источников», — сказано в сообщении Twitter. В августе прошлого года Twitter раскрыла данные об уязвимости, эксплуатация которой позволяла злоумышленникам собирать адреса электронной почты и телефонные номера пользователей платформы. Компания узнала о проблеме несколькими месяцами ранее и исправила уязвимость до того, как информация о ней была раскрыта публично. Однако в декабре появились сообщения о том, что злоумышленники собрали данные более 400 млн пользователей Twitter, используя ту же уязвимость. Microsoft исправила 98 проблем с безопасностью в разных продуктах и одну уязвимость нулевого дня

11.01.2023 [19:47],

Сергей Сурабекянц

Microsoft вчера выпустила очередной вторничный патч за январь 2023 года, в котором была исправлена активно эксплуатируемая уязвимость нулевого дня и ещё 98 ошибок, одиннадцать из которых классифицируются как «критические», поскольку они позволяют удалённо выполнять код, обходить функции безопасности или повышать привилегии пользователя в системе.  Вторник патчей Microsoft — неофициальный термин, обозначающий день, когда Microsoft выпускает обновления для своих продуктов, включая Windows и Office. Это график, которому Microsoft следует с 2003 года, как часы. Как и любое другое программное обеспечение, Windows обнаруживает собственный набор уязвимостей, и Microsoft выпускает исправления для них каждый второй вторник. В этом обновлении исправлена активно эксплуатируемая уязвимость нулевого дня «CVE-2023-21674 — Windows Advanced Local procedure Call (ALPC) для несанкционированного доступа». «Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить системные привилегии», — поясняется в бюллетене Microsoft. Хотя Microsoft относила другую уязвимость «CVE-2023-21549 — Windows SMB Witness Service Elevation of Privilege Service» к публично раскрытым, исследователь безопасности Akamai Стив Купчик (Stiv Kupchik) утверждает, что, в соответствии с обычным процессом раскрытия информации, эта уязвимость не может классифицироваться таким образом. Количество закрытых последним патчем уязвимостей по категориям:

|