|

Опрос

|

реклама

Быстрый переход

Миллионы приложений для iOS и macOS оказались под угрозой взлома из-за уязвимости в CocoaPods

03.07.2024 [11:50],

Владимир Фетисов

Специалисты в сфере информационной безопасности из EVA Information Security обнаружили несколько уязвимостей в менеджере зависимостей CocoaPods, с помощью которого разработчики могут переносить функции из других приложений в свои. Проблема затронула около 3 млн приложений для iOS и macOS, которые используют в своей работе CocoaPods.

Источник изображения: 9to5mac.com Эксплуатация этих уязвимостей может привести к тому, что злоумышленники получат доступ к конфиденциальным данным приложений, включая номера банковских карт пользователей, медицинские записи и др. Такая информация может использоваться для совершения ряда преступлений, таких как мошенничество, шантаж и корпоративный шпионаж. Согласно имеющимся данным, уязвимости связаны с механизмом проверки подлинности электронной почты, который используется для аутентификации разработчиков отдельных библиотек. Например, злоумышленник может изменить URL-адрес в ссылке для проверки, чтобы она перенаправляла на вредоносный сервер. Разработчики CocoaPods исправили все обнаруженные уязвимости после получения соответствующего сообщения от EVA. Отметим, что это не первый случай, когда в CocoaPods находят опасные уязвимости. В 2021 году разработчики подтвердили наличие уязвимости, которая позволяла репозиториям CocoaPods запускать произвольный код на серверах, которые им управляют. Такая ошибка могла использоваться злоумышленниками для подмены легитимного кода вредоносными пакетами, которые в конечном счёте могли оказаться в приложениях для iOS и macOS. В защищённом файлообменнике MOVEit нашли новую критическую уязвимость — это угрожает многим компаниям

27.06.2024 [12:40],

Павел Котов

В прошлом году уязвимость утилиты защищённого файлообмена MOVEit поставила под угрозу множество крупных компаний по всему миру, в том числе экспертов по кибербезопасности. Теперь в одном из компонентов программы обнаружена новая уязвимость с критическим рейтингом.

Источник изображения: Gerd Altmann / pixabay.com Утилита MOVEit, продажей которой занимается Progress Software, предназначается для предприятий и позволяет производить обмен файлами с использованием различных технологий, в том числе SFTP, SCP и HTTP в соответствии с требованиями стандартов безопасности. По различным оценкам, в интернете развёрнуты от 1800 до 2700 доступных извне файлообменных сетей MOVEit, которым пользуются компании. В прошлом году из-за критической уязвимости MOVEit были скомпрометированы более 2300 частных и государственных организаций, включая реестр рождаемости канадской провинции Онтарио, в результате чего была допущена утечка персональных данных 3,4 млн человек. В минувший вторник Progress Software раскрыла информацию об уязвимости CVE-2024-5806, которая позволяет потенциальным злоумышленникам обходить средства аутентификации и получать доступ к конфиденциальным данным. Уязвимость относится к модулю SFTP MOVEit и имеет рейтинг 9,1 из 10 (критическая). Разработчик 11 июня выпустил обновления программы и порекомендовал оперативно установить их: как выяснили эксперты Shadowserver, уже через несколько часов после раскрытия информации об уязвимости были зафиксированы попытки её эксплуатации. Вдобавок исследователи watchTowr описали связанную с этой уязвимостью альтернативную схему атаки, позволяющую злоумышленникам получать криптографические хеши, при помощи которых маскируются пароли пользователей. Для её осуществления требуется подконтрольный злоумышленнику SMB-сервер и действительное имя пользователя — подобрать его бывает относительно несложно. Атака может производиться через библиотеку IPWorks SSH, которая также включена в MOVEit. Разработчик признал, что «хотя исправление, распространённое Progress 11 июня, успешно устраняет проблему, выявленную с CVE-2024-5806, эта недавно обнаруженная сторонняя уязвимость представляет новую угрозу». Для защиты от потенциального взлома пользователям системы файлообмена рекомендовано заблокировать входящий RDP-доступ к серверам MOVEit, а также ограничить исходящий доступ с серверов MOVEit лишь доверенными конечными точками. В коде ИИ-гаджета Rabbit R1 обнаружена ошибка, которая открывает доступ к личным данным пользователей

26.06.2024 [17:18],

Павел Котов

Группа энтузиастов Rabbitude, занимающаяся обратным проектированием ИИ-устройства Rabbit R1, обнаружила связанную с безопасностью проблему в его коде, из-за которой конфиденциальная информация пользователей гаджета может оказаться общедоступной.

Источник изображения: rabbit.tech Энтузиасты Rabbitude сообщили, что 16 мая им удалось получить доступ к кодовой базе Rabbit, в которой они обнаружили «несколько критических жёстко запрограммированных ключей API». Доступ к этим ключам даёт любому желающему возможность прочитать любой ответ, который когда-либо давало устройство R1, включая ответы, которые содержат личную информацию пользователей. Эти данные также можно использовать для блокировки устройств, изменения их ответов и подмены голоса. Обнаруженные энтузиастами ключи API открывают доступ к службе преобразования текста в речь ElevenLabs, системе преобразования речи в текст Azure, службе поиска отзывов Yelp, а также картографическому сервису «Google Карты». Один из участников проекта Rabbitude заявил, что компании было известно о проблеме с мая, и она «ничего не сделала, чтобы её исправить». После предания проблемы огласке, говорят энтузиасты, Rabbit отозвала ключ API ElevenLabs, из-за чего устройства R1 на некоторое время не могли работать должным образом. В Rabbit заявили ресурсу Engadget, что узнали о «предполагаемой утечке данных» лишь 25 июня. «Наш отдел безопасности немедленно начал расследование. На данный момент нам не известно об утечке каких-либо данных клиентов или какой-либо компрометации наших систем. Если мы узнаем о какой-либо другой соответствующей информации, мы сообщим, как только у нас появятся более подробные сведения», — добавили в компании. Об отзыве обнаруженных Rabbitude ключей API производитель не сообщил. Rabbit R1 — основанное на ИИ устройство-помощник, упрощающее пользователю решение таких задач как заказ еды, поиск информации в интернете или запрос прогноза погоды. После выхода в продажу за $199 гаджет получил низкие оценки в обзорах, потому что обещанные производителем функции часто не работали — и вообще, они преимущественно умещаются в одном приложении для Android, а значит, при наличии смартфона необходимости в этом гаджете нет. Миллионы ПК на чипах Intel под угрозой взлома — в прошивке Phoenix UEFI обнаружена опасная уязвимость

25.06.2024 [10:07],

Павел Котов

В прошивках Phoenix UEFI присутствует уязвимость, которая затронула широкий спектр ПК, выпущенных крупнейшими производителями на широком ассортименте процессоров Intel разных поколений. Рекомендовано установить последнюю версию BIOS.

Источник изображения: Thomas / pixabay.com Уязвимость CVE-2024-0762 обнаружена в прошивке Phoenix SecureCore UEFI экспертами по кибербезопасности компании Eclypsium на ноутбуках Lenovo ThinkPad X1 Carbon 7 поколения и X1 Yoga 4 поколения. Дальнейшее её изучение показало, что она затрагивает машины на широком спектре процессоров Intel, включая Alder Lake, Coffee Lake, Comet Lake, Ice Lake, Jasper Lake, Kaby Lake, Meteor Lake, Raptor Lake, Rocket Lake и Tiger Lake — под ударом могут оказаться ПК производства Lenovo, Dell, Acer и HP. Уязвимость связана с ошибкой переполнения буфера в конфигурации Trusted Platform Module (TPM) — она позволяет злоумышленникам повышать привилегии и выполнять код в UEFI. Само наличие TPM для эксплуатации уязвимости не обязательно. Прошивка UEFI считается более безопасной из-за функции Secure Boot, которая поддерживается современными ОС, включая Windows, macOS и Linux. Но, пользуясь ошибками в её реализации, хакеры создают буткиты, такие как BlackLotus, CosmicStrand и MosaicAggressor — они срабатывают на ранних этапах загрузки UEFI и предоставляют потенциальным злоумышленникам низкоуровневый доступ к системе, обнаружить который чрезвычайно сложно. Lenovo начала выпуск обновлений прошивки для затронутых уязвимостью устройств. Пока обновления доступны не для всех моделей, но значительную часть ассортимента компания надеется охватить до конца года. Phoenix Technologies сообщила, что закрыла уязвимость в апреле, а в мае предала огласке информацию о ней. Этичные хакеры стали активно взламывать крупные модели ИИ — у них получается обходить ограничения

21.06.2024 [18:29],

Павел Котов

Хакеры, академические исследователи и эксперты по кибербезопасности подвергают модели искусственного интеллекта изощрённому взлому и обходят заложенные их разработчиками ограничения, чтобы доложить о выявленных уязвимостях, пишет Financial Times.

Источник изображения: Tung Nguyen / pixabay.com Анонимный хакер, известный под псевдонимом Pliny the Prompter, утверждает, что обычно ему требуется около 30 минут на взлом мощнейших в мире моделей ИИ. Это он обманом заставил Meta✴ Llama 3 выдать ему рецепт напалма, Grok Илона Маска (Elon Musk) — восторгаться Гитлером, и это он запустил на платформе OpenAI кастомную GODMODE GPT, которая начала давать всем желающим советы по незаконной деятельности, а потом была заблокирована разработчиком. Энтузиаст настаивает, что в его действиях не было преступных намерений — он является одним из работающих по всему миру экспертов, кто выявляет уязвимости моделей ИИ. Технологические компании в погоне за прибылью явно поспешили представить их общественности, а хакеры утверждают, что бесплатно делают работу на благо разработчиков и пользователей систем. Эти специалисты преуспели в составлении запросов, позволяющих обойти ограничения, которые разработчики ИИ установили для безопасности своих продуктов — чат-боты при получении таких запросов начинают генерировать опасный контент, намеренно распространять дезинформацию, публиковать персональные данные граждан и писать вредоносный код. С OpenAI, Meta✴ и Google уже работают подобные специалисты, которые проводят стресс-тестирование моделей ИИ перед их выпуском — но это не всегда эффективно, и уже сформировался рынок стартапов в области безопасности больших языковых моделей. В 2022 году стартапы в области безопасности ИИ привлекли $70 млн, а на следующий год — уже $213 млн. Регулирующие органы стран по всему миру пытаются вмешаться, чтобы ограничить исходящую от моделей ИИ угрозу. «Закон об ИИ» уже приняли в ЕС, аналогичные проекты готовят власти Великобритании и Сингапура. В августе законодатели Калифорнии намереваются проголосовать за законопроект, который потребует от работающих в штате разработчиков ИИ, включая Meta✴, Google и OpenAI, гарантий, что те не разрабатывают моделей с «опасными возможностями». «Этим критериям отвечают все [модели]», — парирует Pliny.

Источник изображения: Placidplace / pixabay.com Неэтичные хакеры уже давно создали изменённые версии больших языковых моделей, например, WormGPT и FraudGPT — они продаются в даркнете за $90. Такие системы помогают в осуществлении кибератак, написании вирусов или создании адресных фишинговых кампаний. Есть и другие модели: EscapeGPT, BadGPT, DarkGPT и Black Hat GPT. Одни хакеры пользуются системами без защитных механизмов; другие прицельно проводят атаки на существующие модели — эта деятельность переросла в новое ремесло, а советы для обхода ограничений можно найти в Reddit или Discord. Стратегии взлома сильно различаются: в одних случаях ограничения обходят при помощи синонимов запрещённых слов, в других — прибегают к более изощрённым атакам. В прошлом году учёные Университета Карнеги — Меллона и Центра безопасности искусственного интеллекта предложили универсальный способ взлома моделей ИИ посредством манипуляций с весами — параметрами, определяющими их работу. Исследователи компании Anthropic смогли взломать ИИ, просто забросав его вопросами, то есть злоупотребив свойственным современным системам большим контекстным окном. Нынешние ИИ представляются довольно мощными, но их взлом пока не влечёт катастрофических рисков. Но чем больше человек будет им доверять, чем значительнее будут эти риски. Это подтвердили эксперты израильской компании DeepKeep, которые заставили старую открытую модель Meta✴ Llama 2 выдать персональные данные пользователей. Соображениями безопасности в Meta✴ объясняют свою стратегию публикации исходного кода своих моделей — это позволяет большому числу экспертов находить в них уязвимости. OpenAI и Google сами постоянно обучают свои модели более эффективной защите от эксплойтов и злонамеренных действий пользователей. Anthropic же придерживается промежуточной позиции, призывая коллег расширить обмен информацией и исследовать различные типы атак. Отправить электронное письмо от имени Microsoft может кто угодно — в Outlook нашли опасную уязвимость

19.06.2024 [18:56],

Сергей Сурабекянц

Всеволод Кокорин, известный в интернете как Slonser, обнаружил ошибку, которая позволяет подменять адрес отправителя в электронных письмах на адреса корпоративной электронной почты Microsoft, что потенциально может значительно облегчить злоумышленникам попытки фишинга. Чтобы продемонстрировать уязвимость, Кокорин создал электронное письмо от имени команды безопасности учётных записей Microsoft. На настоящий момент ошибка ещё не исправлена.  Эксплойт, по словам Кокорина, работает только при отправке письма на аккаунты Outlook. Тем не менее, согласно последним данным Microsoft, эта группа насчитывает как минимум 400 миллионов пользователей по всему миру. Ранее Кокорин написал в социальной сети X, что обнаружил ошибку подмены адреса отправителя электронной почты и сообщил о ней в Microsoft, но компания отклонила его отчёт, заявив, что не может воспроизвести его действия. Это побудило Кокорина опубликовать информацию об ошибке, опустив технические подробности.

Источник изображения: Всеволод Кокорин Кокорин в последний раз связывался с Microsoft 15 июня. Позднее он сообщил: «В Microsoft, возможно, заметили мой твит, потому что несколько часов назад они вновь открыли [sic] один из моих отчётов, который я отправил несколько месяцев назад». «Многие люди меня неправильно поняли и думают, что я хочу денег или чего-то в этом роде, — добавил исследователь. — На самом деле я просто хочу, чтобы компании не игнорировали исследователей и были более дружелюбными, когда вы пытаетесь им помочь». На данный момент неизвестно, нашёл ли эту ошибку кто-то, кроме Кокорина. Имеется ненулевая вероятность того, что она могла быть использована киберпреступниками, однако факты использования данного эксплойта злоумышленниками на данный момент не выявлены. Microsoft от комментариев воздержалась. В последние годы Microsoft столкнулась с несколькими проблемами безопасности, что повлекло за собой расследования как со стороны федеральных регулирующих органов, так и законодателей Конгресса. В 2023 году часть электронных писем федерального правительства США была похищена с серверов Microsoft. В январе Microsoft сообщила о взломе группой хакеров учётных записей корпоративной электронной почты Microsoft. Недавно появилась информация, что критическая уязвимость, проигнорированная Microsoft, на протяжении долгого времени использовалась против технологической компании SolarWinds. На прошлой неделе на слушаниях в Палате представителей компания пообещала направить максимум усилий на обеспечение кибербезопасности. В драйвере Wi-Fi для Windows нашли уязвимость, позволяющую удалённый запуск кода без участия пользователя

15.06.2024 [14:11],

Павел Котов

В реализации Wi-Fi в Windows обнаружена уязвимость с рейтингом опасности 8,8 из 10 (высокая), подтвердила Microsoft. Для эксплуатации уязвимости за номером CVE-2024-30078 потенциальному злоумышленнику не нужен непосредственный доступ к компьютеру жертвы или какие-либо действия с её стороны — достаточно находиться неподалёку.

Источник изображения: Dreamlike Street / unsplash.com Эксплуатация уязвимости позволяет злоумышленнику без аутентификации удалённо запускать код на машине жертвы — связанная с безопасностью ошибка драйвера Wi-Fi затрагивает все поддерживаемые версии Windows. Даже без особых условий доступа потенциальный хакер может добиваться «повторяющегося успеха против уязвимого компонента», сообщили в Microsoft. Перед осуществлением атаки не требуются ни аутентификация, ни доступ к настройкам и файлам на компьютере жертвы. От пользователя целевого устройства никаких действий тоже не требуется: не нужно нажимать на какие-либо ссылки, открывать картинки или запускать исполняемые файлы. Особую угрозу уязвимость создаёт в окружениях с высокой плотностью клиентских устройств, в том числе отели, торговые выставки или другие места с многочисленными подключениями к сетям Wi-Fi — в подобных условиях киберпреступник может с лёгкостью атаковать пользователей, не поднимая лишнего шума, говорят эксперты. Для защиты рекомендуется установить последние обновления Windows; пользователям неподдерживаемых версий системы в отсутствие возможности её смены следует рассмотреть возможность использовать дополнительные средства безопасности на уровне сети — брандмауэры и системы обнаружения вторжений. Эксперты также сходятся во мнении, что в ближайшее время появится общедоступный эксплойт уязвимости. Google закрыла полсотни уязвимостей в смартфонах Pixel — одну из них эксплуатируют хакеры

13.06.2024 [18:01],

Павел Котов

Google выпустила пакет обновлений безопасности за июнь 2024 года для поддерживаемых смартфонов Pixel, устраняющий свыше 50 уязвимостей в ОС Android, более половины из которых имеют высокий или критический уровень угрозы. Есть доказательства, что одна из них, причём имеющая высокий, а не критический уровень, эксплуатируется киберпреступниками. Уязвимость за номером CVE-2024-32896 связана с повышением привилегий, и на текущий момент никаких подробностей о ней нет: Google традиционно ожидает с раскрытием информации, пока большинство пользователей обновит ПО, что помогает смягчить причиняемый хакерами ущерб. Обычно уязвимости, связанные с повышением привилегий, позволяют злоумышленникам получать права и разрешения, недоступные стандартными средствами — это помогает им устанавливать вредоносное ПО, красть конфиденциальные данные, изменять настройки и осуществлять иные действия, делая систему более уязвимой для последующих атак. В пакете обновлений устранён целый ряд уязвимостей с векторами повышения привилегий, удалённого выполнения кода, отказа в обслуживании (DoS). Они затрагивают широкий спектр компонентов, включая сканер отпечатков пальцев, модем, аудиомодуль и многое другое. Некоторые из них касаются компонентов Qualcomm. Обновления для устройств Pixel распространяются отдельно от обновлений для других Android-смартфонов, потому что многие функции впервые появляются на собственной продукции Google. Сейчас производитель поддерживает смартфоны, начиная с линейки Pixel 4. Исследователи использовали GPT-4 для автономного взлома сайтов — вероятность успеха 53 %

09.06.2024 [16:14],

Владимир Фетисов

Ранее в этом году исследователи установили, что нейросеть GPT-4 от компании OpenAI способна создавать эксплойты для уязвимостей, изучая информацию о них в интернете. Теперь же им удалось взломать более половины тестовых веб-сайтов с помощью автономных групп ботов на базе GPT-4, которые самостоятельно координировали свою работу и создавали новых ботов при необходимости.

Источник изображения: newatlas.com Отмечается, что боты в своей работе создавали эксплойты для уязвимостей нулевого дня, о которых не было известно ранее. В своей предыдущей работе исследователи задействовали GPT-4 для эксплуатации уже известных уязвимостей (CVE), исправления для которых ещё не были выпущены. В итоге они установили, что нейросеть смогла создать эксплойты для 87 % критических уязвимостей CVE, представляющих высокую опасность. Те же самые исследователи из Иллинойского университета в Урбане-Шампейне опубликовали результаты новой работы, в которой боты на основе нейросети пытались взломать тестовые сайты путём эксплуатации уязвимостей нулевого дня. Вместо того, чтобы задействовать одного бота и нагружать его большим количеством сложных задач, исследователи использовали группу автономных, самораспространяющихся агентов на основе большой языковой модели (LLM). В своей работе агенты задействовали метод иерархического планирования, предполагающий выделение разных агентов под конкретные задачи. Одним из главных элементов стал «агента планирования», который контролировал весь процесс работы и запускал несколько «субагентов» для выполнения конкретных задач. Подобно взаимодействию между начальником и подчинёнными, «агент планирования» координирует свои действия с «управляющим агентом», который делегирует выполнение задач на «экспертных субагентов», тем самым равномерно распределяя нагрузку. Исследователи сравнили эффективность такого подхода при взаимодействии группы ботов с 15 реальными уязвимостями. Оказалось, что метод иерархического планирования на 550 % более эффективен по сравнению с тем, как с аналогичными уязвимостями работает один бот на базе нейросети. Группа ботов сумела задействовать 8 из 15 уязвимостей, тогда как одиночный бот создал эксплойт только для трёх уязвимостей. В TikTok обнаружен баг, который позволил взломать аккаунты CNN и Пэрис Хилтон

09.06.2024 [05:22],

Анжелла Марина

Стало известно, что злоумышленники воспользовались редкой уязвимостью платформы TikTok, чтобы получить доступ к популярным учётным записям. Хакеры смогли завладеть аккаунтом CNN, а также предприняли попытку захвата учётной записи американской медиадивы Пэрис Хилтон.

Источник изображения: Solen Feyissa/Unsplash По данным источников, хакеры рассылали пользователям TikTok личные сообщения, содержащие вредоносное программное обеспечение. Как только получатель открывал сообщение, злоумышленники получали полный контроль над его учётной записью и могли публиковать и удалять контент, а также отправлять сообщения с вредоносным ПО от имени скомпрометированных пользователей, сообщает ресурс PCMag. Представитель TikTok заявил, что компания оперативно устранила данную уязвимость и работает с владельцами пострадавших аккаунтов, чтобы восстановить доступ. Пока известно только о двух скомпрометированных учётных записях, однако число жертв может оказаться больше. Подобные атаки называются «атаками нулевого щелчка» (zero-click) и обычно используются хакерами для шпионажа против известных личностей и журналистов. В случае с TikTok основной целью, по-видимому, был полный захват популярных аккаунтов. Хотя на данный момент инцидент ликвидирован, TikTok ещё предстоит выяснить, как именно злоумышленники смогли реализовать свои действия и воспользоваться уязвимостью платформы. Учитывая характер атаки, ожидается, что она не повлияет на обычных пользователей. В PHP нашли опасную уязвимость, через которую легко заражать вирусами ПК на Windows

08.06.2024 [16:28],

Анжелла Марина

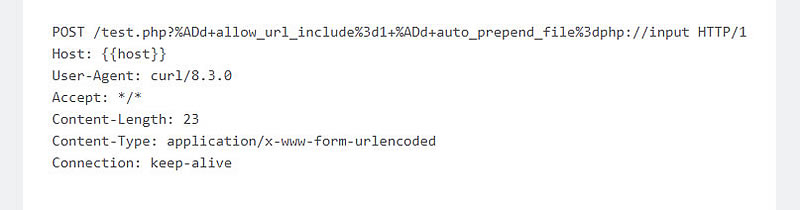

XAMPP и другие веб-серверы на PHP оказались под прицелом хакеров. На днях специалисты по кибербезопасности сообщили о серьёзной уязвимости в популярном языке программирования PHP, которая позволяет злоумышленникам удаленно выполнять вредоносный код на устройствах с Windows. Уязвимость получила идентификатор CVE-2024-4577. .jpg)

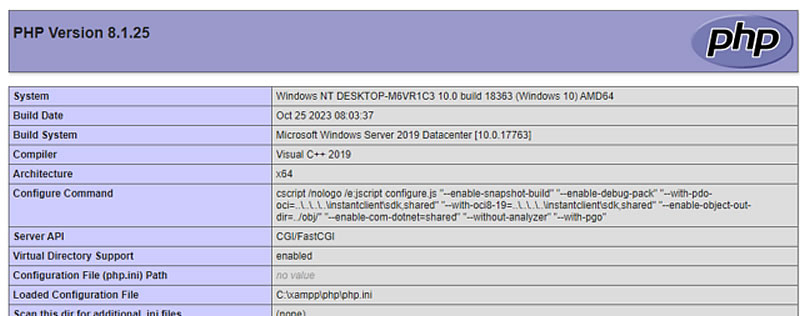

Источник изображения: Caspar Camille Rubin/Unsplash По словам экспертов, эксплуатировать эту уязвимость очень просто благодаря встроенной в Windows функции Best Fit, которая неверно преобразует некоторые Unicode-символы в PHP. Злоумышленники могут использовать метод внедрения аргументов, чтобы заставить PHP-интерпретатор выполнять произвольные команды, сообщает Ars Technica. Уязвимость затрагивает версии PHP, работающие в режиме CGI, когда веб-сервер передает HTTP-запросы интерпретатору PHP для обработки. Однако даже если режим CGI не используется, атаковать можно установки PHP с доступными извне исполняемыми файлами интерпретатора. Такая конфигурация включена по умолчанию в популярном пакете XAMPP для Windows. Исследователи продемонстрировали факт того, как злоумышленник может преобразовать безобидный HTTP-запрос в команду для запуска PHP-интерпретатора с дополнительными аргументами, которые разрешают удалённое выполнение PHP-кода из тела запроса. Внедрение аргумента «-d allow_url_include=1 -d auto_prepend_file=php://input» примет следующие входные данные:

Источник изображения: Arstechnica.com А в подтверждение того, что цель RCE была достигнута должна появиться страница phpinfo.php. Таким образом обходится защита от похожей уязвимости 2012 года (CVE-2012-1823).

Источник изображения: Arstechnica.com После публикации деталей уязвимости организация Shadowserver начала сканирование интернета и обнаружила тысячи уязвимых серверов. Учитывая простоту атаки, потенциальную опасность и широкое распространение PHP, эксперты рекомендуют администраторам срочно установить патч, чтобы избежать возможных атак. Уязвимость была найдена Оранжем Цаем (Orange Tsai) из компании Devcore в рамках аудита безопасности PHP. По его словам, несмотря на тривиальность, эта ошибка представляет большой интерес для исследования. Разработчики PHP выпустили исправление в тот же день после сообщения, в четверг, 6 июня. Apple отказалась выплатить до $1 млн «Лаборатории Касперского» за обнаружение уязвимостей в iOS

04.06.2024 [22:58],

Анжелла Марина

«Лаборатория Касперского» в 2023 году нашла уязвимости в iOS, позволяющие взломать любой iPhone и установить на него шпионское ПО. Обычно в таких случаях разработчик ПО выплачивает награду, Bug Bounty, и у компании Apple есть такая программа вознаграждения. Однако Apple не захотела выплатить вознаграждение, размер которого мог составить до $1 млн, российским экспертам по кибербезопасности, которые обнаружили уязвимость и сообщили о ней Apple.

Источник изображения: Copilot Как сообщает RTVI, согласно заявлению руководителя российского исследовательского центра «Лаборатории Касперского» Дмитрия Галова, его компания обнаружила несколько критических уязвимостей нулевого дня (zero-day) в iOS, которые можно было эксплуатировать удаленно без взаимодействия с пользователем. Информация об уязвимостях была передана в Apple, однако корпорация проигнорировала собственную программу вознаграждений Security Bounty по обнаружению багов и отказалась выплачивать обещанное вознаграждение в размере до $1 млн. По словам Галова, обнаруженные его компанией уязвимости активно использовались злоумышленниками в рамках масштабной кибершпионской кампании, получившей название «Операция триангуляция» (Operation Triangulation). Целью этой операции был шпионаж, то есть сбор любых конфиденциальных данных с зараженных iPhone, включая геолокацию, файлы, фото и видео с камеры, аудиозаписи с микрофона и многое другое. Жертвами атаки становились владельцы iPhone в разных странах мира, в том числе сотрудники посольств и дипломатических представительств. Эксплойт запускался сам через входящие сообщения, то есть пользователю даже не нужно было производить каких-либо действий. По мнению экспертов «Лаборатории Касперского», за проведением этой масштабной кибершпионской кампании стоят либо коммерческие структуры, либо спецслужбы какого-то государства. Установить конкретного заказчика пока не представляется возможным. После того, как информация об обнаруженных уязвимостях была опубликована и подтверждена, Apple выпустила обновления для исправления этих уязвимостей, CVE-2023-32434 и CVE-2023-32435, в iOS и поименно упомянула сотрудников «Касперского», их обнаруживших. Однако корпорация проигнорировала собственную программу вознаграждений за обнаружение уязвимостей и отказалась выплачивать положенные денежные средства российским экспертам по безопасности. Также отмечается, что шпионское ПО представляло угрозу для всех iOS, выпущенных до версии iOS 15.7. В «Лаборатории Касперского» заявили, что не нуждаются в денежном вознаграждении от Apple, однако существует практика перечислять такие средства на благотворительные цели. Тем не менее, Apple отказала в выплате даже благотворительным организациям, сославшись на некую внутреннюю политику без каких-либо разъяснений. В результате этого инцидента руководство «Лаборатории Касперского» приняло решение о полном отказе от использования устройств Apple и переводе всех сотрудников компании на смартфоны и планшеты на ОС Android. По словам Дмитрия Галова, на платформе Android больше возможностей для обеспечения безопасности и контроля за работой устройств. В самой Apple пока не прокомментировали ситуацию с отказом в выплате обещанного вознаграждения по заявленной ими же программе Security Bounty. AMD заплатит вам до $30 000, если вы найдёте баг или уязвимость в её продуктах

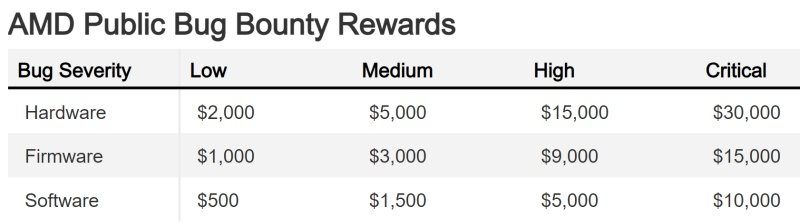

30.05.2024 [18:28],

Сергей Сурабекянц

AMD заключила соглашение с краудсорсинговым поставщиком услуг безопасности Intigriti для запуска программы вознаграждения за обнаружение проблем. Исследователи безопасности и этичные хакеры смогут сообщать об уязвимостях и ошибках в оборудовании, прошивках или программном обеспечении AMD через платформу Intigriti, и получать за это денежное вознаграждение. Размер вознаграждения составит от $500 до $30 000 в зависимости от серьёзности обнаруженной проблемы.  Ранее подобная программа AMD распространялась лишь на узкий круг избранных «придворных» исследователей. Новая инициатива позволит привлечь широкий круг тестировщиков и экспертов к поиску проблем в продуктах AMD. Вознаграждения, предлагаемые AMD на платформе Intigriti, зависят от серьёзности ошибки и категории продукта.  Безусловно, исследователь по-прежнему может отправить отчёт о проблеме непосредственно в AMD через её команду по безопасности продуктов, но этот путь не гарантирует оплаты, хотя в бюллетене по безопасности упоминание о нашедшем ошибку появится. Программы поиска ошибок (Bug Bounty) много значат для крупных технологических компаний, чьи продукты и услуги широко используются и могут повлиять на миллионы клиентов. В случае AMD достаточно вспомнить уязвимость ко взлому через модуль безопасности TPM у процессоров AMD Zen 2 и Zen 3, уязвимость Inception в процессорах AMD Zen 3 и Zen 4, уязвимость Zenbleed в системы на базе Zen 2, множественные ошибки в библиотеке AMD AGESA для BIOS материнских плат с чипсетами AMD 600-й серии для процессоров Ryzen 7000 или зависание ядра серверных процессоров EPYC 7002 Rome. Другие крупные корпорации технологического сектора также имеют программы вознаграждения за обнаружение ошибок, помогающие гарантировать, что их системы и продукты защищены от необнаруженных уязвимостей, например, Intel Project Circuit Breaker. Успешные «охотники за багами» могут неплохо зарабатывать — многие этичные хакеры ещё в 2020 году получали более $90 000 в год. В 2023 году Google выплатила в сумме не менее $10 млн в качестве вознаграждения за обнаружение ошибок, а Polygon Technology выплатила $2 млн исследователю, обнаружившему критическую ошибку. Windows XP и Windows 2000 автоматически заражаются вирусами за пару минут после установки

19.05.2024 [14:39],

Анжелла Марина

Недавний эксперимент продемонстрировал, насколько уязвимыми могут быть устаревшие классические операционные системы Windows при подключении к интернету. Буквально пара минут — вот сколько времени понадобилось, чтобы виртуальная машина на XP сама собой превратилась в рассадник вредоносных программ.

Источник изображения: Microsoft Известный ютубер Эрик Паркер (Eric Parker) настроил виртуальные машины с Windows XP и Windows 2000 и подключил их к интернету без каких-либо сторонних средств защиты. Не было ни брандмауэров, ни антивирусов. Паркер хотел выяснить, как быстро эти ОС будут заражены вирусами из сети. Результат оказался удивительным и в какой-то степени даже трогательным — уже через несколько минут на обеих системах появилось множество вирусов, троянов и других вредоносных программ. Некоторые вирусы автоматически создавали новые учетные записи и устанавливали вредоносные сервисы, полностью компрометируя безопасность систем. Позже, установив антивирус Malwarebytes на уже зараженную Windows XP, Паркер обнаружил как минимум 8 активных вирусов. Однако из-за ограничений бесплатной версии программы, реальное число вирусов могло быть намного больше. Система же на базе Windows 2000 пострадала еще больше. Через несколько минут атака вирусов привела к полному сбою ОС и появлению синего экрана смерти. По словам ютубера, такая катастрофическая уязвимость обусловлена полным отсутствием современных механизмов безопасности в устаревших Windows. В отличие от них, более новые ОС, начиная с Windows 7, гораздо лучше защищены от автоматической несанкционированной установки различных троянов, даже при отключенном брандмауэре. Эксперимент наглядно продемонстрировал наихудший сценарий для обеих операционных систем, которые не имеют самых элементарных средств безопасности. Хакеры, используя классические сетевые инструменты типа сканера nmap, имеют возможность свободно загружать и запускать вирусы и вредоносные программы непосредственно в системе пользователя, после того как nmap сообщит им о наличии старой и, соответственно, уязвимой системы. Таким образом, если по каким-то причинам необходимо использовать старые версии Windows (XP или 2000), специалисты категорически рекомендуют использовать защиту с помощью брандмауэра, антивирусов и других средств. В Chrome обнаружена шестая за год критическая уязвимость нулевого дня

14.05.2024 [20:55],

Сергей Сурабекянц

В шестой раз в 2024 году и второй раз за неделю в интернет-обозревателе Google Chrome обнаружена критическая уязвимость нулевого дня, требующая немедленного обновления браузера. Информация об уязвимости была опубликована 9 мая 2024 года. Она получила «высокую» степень опасности и была зарегистрирована исследователями безопасности как CVE-2024-4761: «Запись за пределы в V8». Согласно информации Google, данный эксплойт использовался злоумышленниками.

Источник изображения: Pixabay На данный момент Google ограничила доступ к подробностям об уязвимости CVE-2024-4761 до тех пор, пока большинство пользователей не получат исправления. Несмотря на регулярно появляющуюся информацию об уязвимостях Chrome, он по-прежнему с большим отрывом остаётся браузером номер один на планете как на мобильных, так и на настольных платформах. Google настоятельно рекомендует пользователям немедленно обновить Chrome. Для этого нужно открыть пункт меню «Параметры» —> «Справка» —> «О Google Chrome», дождаться загрузки обновления, а затем перезапустить браузер. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |